국가안보국

National Security Agency 국가안전보위부의 직인 | |

국가안전보위부기 | |

1986년 메릴랜드주 포트 미드에 위치한 NSA 본부 | |

| 대리점개요 | |

|---|---|

| 형성된 | 1952년 11월 4일; 전 ([1] |

| 선행기관 |

|

| 본사 | 포트 미드, 메릴랜드, 미국 39°6'32°N 76°46'17°W/39.10889°N 76.77139°W |

| 좌우명 | "우리나라를 수호합니다.미래를 확보하는 것." |

| 직원들. | 구분(예: 30,000~40,000)[2][3][4][5] |

| 연간예산 | 기밀 (2013년 [6][7]약 108억 달러) |

| 기관임원 | |

| 모대리점 | 국방부 |

| 웹사이트 | https://www.nsa.gov |

국가안보국의 감시 |

|---|

|

| 미국 국군 |

|---|

|

| 집행부 |

| 직원 |

| 병과 |

| 군복무 |

| 명령구조 |

국가안보국(NSA)은 미국 국방부의 국가급 정보기관으로, 국가정보국(DNI)의 권한을 가지고 있습니다.NSA는 신호 정보(SIGINT)라고 알려진 분야를 전문으로 하는 국내외 정보 및 방첩 목적을 위한 정보 및 데이터의 글로벌 모니터링, 수집 및 처리를 담당합니다.NSA는 또한 미국의 통신망과 정보 [8][9]시스템을 보호하는 임무를 맡고 있습니다.NSA는 자신의 임무를 완수하기 위해 다양한 수단에 의존하고 있으며, 대부분은 [10]비밀입니다.NSA의 존재는 1975년에야 밝혀졌습니다.NSA에는 [11]약 32,000명의 직원이 있습니다.

제2차 세계대전 당시 암호화된 통신을 해독하는 단위로 시작된 이 단체는 해리 S 대통령에 의해 공식적으로 NSA로 만들어졌습니다. 1952년 트루먼.당시부터 냉전 종식 사이에 인사나 예산 면에서 미국 정보기관 중 가장 큰 규모가 되었지만, 2013년 기준으로 입수 가능한 정보는 중앙정보국(CIA)이 147억 [6][12]달러의 예산을 투입해 이와 관련해 앞서 나갔음을 보여줍니다.NSA는 현재 전 세계적인 대량 데이터 수집을 수행하고 있으며, 이를 [13]위한 하나의 방법으로 전자 시스템을 물리적으로 버그화하는 것으로 알려져 있습니다.NSA는 또한 이란의 핵 [14][15]프로그램에 심각한 손상을 입힌 스턱스넷과 같은 공격 소프트웨어의 배후에 있는 것으로 알려졌습니다.NSA는 CIA와 함께 전 세계 많은 국가에 물리적인 존재를 유지하고 있으며, CIA/NSA 합동 특별 수집 서비스(고분류 정보팀)는 고부가가치 대상(대통령궁이나 대사관 등)에 도청 장치를 삽입하고 있습니다.SCS 수집 전술은 "밀착 감시, 절도, 도청, 침입 및 침입"[16]을 포함한다고 합니다.

미국 중앙정보국(CIA)과 국방정보국(DIA)이 외국인 간첩을 주로 다루는 것과 달리 NSA는 공개적으로 인적 정보 수집을 하지 않습니다.NSA는 행정명령에 의해 [17]자체적으로 그러한 활동을 하는 것을 방지하는 다른 정부 기관에 대한 SIGINT 요소에 대한 지원과 조정을 제공할 권한을 위임 받았습니다.이러한 책임의 일환으로, 이 기관에는 중앙보안국(CSS)이라는 공동 위치한 조직이 있으며, 이 조직은 NSA와 다른 미국 국방 암호 분석 구성 요소 간의 협력을 용이하게 합니다.NSA 국장은 신호 정보 커뮤니티 부서 간의 원활한 의사소통을 보장하기 위해 미국 사이버 사령부의 사령관과 중앙 보안국의 최고 책임자를 동시에 맡고 있습니다.

NSA의 행동은 반 베트남 전쟁 지도자들에 대한 스파이 행위와 경제 스파이 행위에 대한 NSA의 참여를 포함하여 여러 차례 정치적 논란의 대상이 되어 왔습니다.NSA는 2013년 NSA의 전직 계약자인 에드워드 스노든에 의해 많은 비밀 감시 프로그램을 대중에게 공개했습니다.유출된 문건에 따르면 NSA는 미국 시민을 포함해 전 세계 10억 명이 넘는 사람들의 통신을 가로채 저장하고 있습니다.이 문서들은 또한 NSA가 휴대폰의 메타데이터를 이용해 수억 명의 사람들의 움직임을 추적하고 있다는 사실도 밝혔습니다.국제적으로 NSA가 "부메랑 라우팅"[18]을 통해 외국의 국내 인터넷 트래픽을 감시할 수 있는 능력을 지적한 연구 결과가 있습니다.

역사

형성

국가안보국의 기원은 1917년 4월 28일로 거슬러 올라갈 수 있는데, 이는 제1차 세계대전에서 미국 의회가 독일에 선전포고를 한 지 3주 후의 일입니다. 코드와 암호 해독 단위는 Cable and Telegraph Section, 일명 Crypher [19]Bureau라고 불리는 Cable and Crypher Decryption Unit는 Cable and Telegraph Section으로 설립되었습니다.워싱턴 D.C.에 본부를 두고 있으며, 의회의 직접적인 승인 없이 행정부 산하의 전쟁 활동의 일부였습니다.전쟁이 진행되는 동안, 그것은 여러 차례 육군 조직도에 재배치되었습니다.1917년 7월 5일, Herbert O. 야들리는 부대장을 맡았습니다.당시 부대는 야들리와 민간인 사무원 2명으로 구성되어 있었습니다.1918년 7월 해군의 암호 분석 기능을 흡수했습니다.1918년 11월 11일 제1차 세계대전이 끝나고 1919년 5월 20일 군사정보부(MI-8)의 육군 암호화 부서가 뉴욕으로 옮겨와 야들리의 [20][21]지휘 아래 암호화 중대로 정보활동을 계속했습니다.

블랙 체임버

MI-8로 알려진 미 육군의 군사 정보 암호 부문이 해체된 후, 미국 정부는 1919년에 블랙 체임버라고도 알려진 암호국을 만들었습니다.블랙 체임버는 미국 최초의 평시 암호 분석 [22]기관이었습니다.육군과 국무부가 공동으로 자금을 지원한 암호국은 뉴욕시 상업용 코드 회사로 위장되어 있었고, 실제로 그러한 코드를 생산하고 판매했습니다.하지만, 그것의 진정한 임무는 다른 나라들의 의사소통을 깨는 것이었습니다.워싱턴 해군 회의에서, 그것은 일본을 포함한 많은 회의 대표단의 암호 해독된 교통을 그들에게 제공함으로써 미국 협상단을 도왔습니다.블랙 체임버는 성공적으로 당시 가장 큰 미국 전보 회사인 웨스턴 유니언과 몇몇 다른 통신 회사들을 설득하여 블랙 체임버가 외국 대사관과 [23]영사관의 케이블 트래픽에 불법적으로 접근할 수 있도록 했습니다.곧, 이 회사들은 공개적으로 협업을 중단했습니다.

회의소의 초기 성공에도 불구하고 1929년 미국 국무장관 Henry L. Stimson에 의해 폐쇄되었는데, 그는 "신사들은 서로의 [24]우편물을 읽지 않습니다"라고 진술함으로써 그의 결정을 옹호했습니다.

제2차 세계대전과 그 여파

제2차 세계 대전 동안,[25] 추축국의 통신을 가로채고 해독하기 위해 신호 정보국(SIS)이 만들어졌습니다.전쟁이 끝나자, SIS는 육군보안국(ASA)으로 개편되었고,[25] 군사정보국장의 지휘 하에 놓였습니다.

1949년 5월 20일, 모든 암호학 활동은 국군보안국(AFSA)[25]이라는 국가 조직 아래에서 집중화되었습니다.이 조직은 원래 [26]합참의 지휘 아래 미국 국방부 내에 설립되었습니다.AFSA는 미군 [26]정보부대를 제외한 국방부 통신과 전자정보 활동을 지휘하는 임무를 맡았습니다.그러나 AFSA는 통신 정보를 중앙에 집중할 수 없었고 국무부, 중앙정보국(CIA), 연방수사국(FBI)[26] 등 이해관계를 공유하는 민간기관과도 조율하지 못했습니다.1951년 12월, 해리 S 대통령. 트루먼은 AFSA가 어떻게 목표를 달성하지 못했는지 조사하라고 위원회에 지시했습니다.조사 결과를 통해 개선이 이루어졌고 국가안보국으로 [27]재지정되었습니다.

국가안전보장회의는 1952년 10월 24일 국가안전보장회의 정보지침(NSCID) 9를 개정하는 각서를 발표했습니다. 같은 날 트루먼은 [28]NSA의 설립을 요구하는 두 번째 각서를 발표했습니다.NSA의 실질적인 설립은 11월 4일 로버트 A의 메모에 의해 이루어졌습니다. 국방장관 로벳은 AFSA의 명칭을 NSA로 바꾸고, 새로운 기관이 모든 통신 [29]정보를 책임지도록 했습니다.트루먼 대통령의 메모는 [28]기밀문서였기 때문에 당시 NSA의 존재는 대중에게 알려지지 않았습니다.미국 정보당국은 NSA의 극비성 때문에 NSA를 "그런 [30]기관은 없다"고 언급했습니다.

베트남 전쟁

1960년대 NSA는 통킹만 [31]사건 당시 미국 구축함 매독스함에 대한 북베트남의 공격 증거를 제공함으로써 베트남 전쟁에 대한 미국의 의지를 확장하는 데 핵심적인 역할을 했습니다.

NSA는 프랭크 처치 상원의원과 하워드 베이커 상원의원, 마틴 루터 킹 주니어 등 민권운동의 핵심 지도자들과 [32]베트남전을 비판한 저명한 미국 언론인과 운동선수들의 전화 교신을 감시하기 위해 암호명 '미나렛(MINARET)'이라는 비밀 작전을 마련했습니다.그러나, 이 프로젝트는 논란의 여지가 있는 것으로 드러났고, NSA의 내부 검토는 미나렛 프로그램이 "완전한 [32]불법이 아니라면 비난의 여지가 있다"는 결론을 내렸습니다.

NSA는 전쟁 기간 동안 미군들 간의 전술적 통신을 확보하기 위해 여러 가지 노력을 기울였고, 성공적이었습니다.자체 개발한 호환 보안 음성 시스템의 네스토르 제품군은 베트남 전쟁 중에 널리 배포되었으며, 약 30,000개의 네스토르 세트가 생산되었습니다.그러나 여러 가지 기술적, 운영적 문제들이 그들의 사용을 제한했고, 북베트남이 미국의 [33]통신을 이용하고 가로챌 수 있게 했습니다.

교회위원회 청문회

워터게이트 스캔들의 여파로 1975년 프랭크[34] 처치 상원의원이 이끄는 의회 청문회는 NSA가 영국의 SIGINT 정보기관 정부통신본부(GCHQ)와 협력하여 제인 폰다안과 같은 유명한 반 베트남 전쟁 지도자들의 국제 통신을 일상적으로 가로챘다고 밝혔습니다.벤자민 스팍 박사님.[35]NSA는 [36]1974년에 파괴된 비밀 서류 시스템에서 이들 개인을 추적했습니다.리처드 닉슨 대통령의 사임 이후, FBI, CIA, NSA [37]시설의 오용 의혹에 대한 여러 조사가 있었습니다.프랭크 처치 상원의원은 (존 F 대통령 행정부가 지시한) CIA 음모와 같이 이전에 알려지지 않은 [37]활동을 밝혀냈습니다. 케네디) 피델 카스트로 암살.[38]조사 결과 NSA가 표적이 [39]된 미국 시민들에 대한 도청 사실도 드러났습니다.

교회위원회 청문회를 거쳐 1978년 외국정보감시법이 통과되었습니다.이것은 [37]미국에서 대량 감시의 관행을 제한하기 위해 고안된 것입니다.

1980년대부터 1990년대까지

1986년, NSA는 베를린 디스코텍 폭탄 테러 직후 리비아 정부의 통신을 차단했습니다.백악관은 NSA의 요격이 리비아가 폭격의 배후라는 "반박할 수 없는" 증거를 제공했다고 주장했습니다. 이에 대해 로널드 레이건 미국 대통령은 1986년 리비아 [40][41]폭격의 명분으로 내세웠습니다.

1999년 유럽 의회의 다년간 조사는 '감시 기술의 개발과 경제 [42]정보의 남용 위험'이라는 제목의 보고서에서 NSA의 경제 스파이 역할을 강조했습니다.그 해 NSA는 메릴랜드주 [43]포트 미드에 있는 국립 암호 박물관에 기념관인 NSA 명예의 전당을 설립했습니다.이 기념비는 "미국 [43]암호학에 중대하고 오래 지속되는 공헌을 한 개척자들과 영웅들에게 경의를 표한다"는 것입니다.NSA 직원들은 [43]15년 이상 퇴직해야 추념사 자격을 얻을 수 있습니다.

NSA의 인프라는 1990년대 국방예산 삭감으로 유지보수가 지연되면서 악화되었습니다.2000년 1월 24일, NSA 본부는 네트워크 과부하로 인해 3일 동안 전면적인 네트워크 장애를 겪었습니다.수신 트래픽이 에이전시 서버에 성공적으로 저장되었지만 전송 및 처리할 수 없습니다.이 기관은 시스템을 다시 가동시키기 위해 3백만 달러의 비용을 들여 긴급 수리를 실시했습니다.(일부 들어오는 트래픽도 당분간은 영국의 GCHQ로 향했습니다.)마이클 헤이든 국장은 이번 정전 사태를 이 기관의 [44]인프라에 투자할 필요성에 대한 "웨이크업 콜"이라고 말했습니다.

1990년대에 NSA의 방어 부서인 정보 보장 이사회(IAD)는 더 공개적으로 일하기 시작했습니다. NSA 과학자가 주요 암호학 회의에서 공개적으로 처음으로 기술 강연을 한 것은 1997년 [45]크립토에서 효율적인 타원 곡선 암호 알고리즘에 대한 J. Solinas의 발표였습니다.IAD의 학계 및 업계에 대한 협력적 접근 방식은 낡은 DES(Data Encryption Standard)를 AES(Advanced Encryption Standard)로 대체하기 위한 투명한 프로세스를 지지함으로써 절정에 이르렀습니다.사이버 보안 정책 전문가인 Susan Landau는 NSA가 2000년에 AES를 선정하는 과정에서 업계 및 학계와 조화롭게 협력하고, 미국인이 아닌 유럽인이 설계한 강력한 암호화 알고리즘을 선택하도록 지원한 것은 IAD의 기술 책임자이자 NSA를 대표했던 Brian Snow 덕분이라고 말합니다.AES 대회를 위한 기술 작업 그룹의 공동 회장과 [46]: 75 당시 IAD를 이끌었던 마이클 제이콥스.

2001년 9월 11일의 테러 공격 이후, NSA는 [47]감시 활동의 극적인 확대에 대한 대중의 지지를 받고 있다고 믿었습니다.Neal Koblitz와 Alfred Menezes에 따르면 NSA가 학계와 산업계의 암호화 표준 개발에 있어 신뢰받는 파트너였던 시기는 9.11 이후 NSA의 변화의 일환으로 Snow가 기술 책임자로 교체되고 Jacobs가 은퇴하면서 막을 내리기 시작했습니다.그리고 IAD는 [48]NSA의 공격군이 제안한 행동들을 더 이상 효과적으로 반대할 수 없었습니다.

테러와의 전쟁

NSA는 9월 11일 공격의 여파로 인터넷과 휴대폰과 같은 신기술로부터 쏟아지는 정보의 홍수에 대처하기 위해 새로운 IT 시스템을 만들었습니다.ThinThread에는 고급 데이터 마이닝 기능이 포함되어 있었습니다.또한 보안 감시는 암호화된 상태로 저장되고 암호 해독에는 영장이 필요하다는 "프라이버시 메커니즘"도 있었습니다.이 프로그램에 따라 수행된 연구는 이후 시스템에서 사용되는 기술에 기여했을 수 있습니다.마이클 헤이든(Michael Hayden)이 ThinThread의 개인 정보 보호 [49]시스템을 포함하지 않은 트레일블레이저(Trailblazer)를 선택하면서 ThinThread는 취소되었습니다.

트레일블레이저 프로젝트는 2002년에 증가했으며 SAIC(Science Applications International Corporation), Boeing, Computer Sciences Corporation, IBM 및 Litton Industries에 의해 수행되었습니다.일부 NSA 내부고발자들은 트레일블레이저를 둘러싼 주요 문제에 대해 내부적으로 불만을 토로했습니다.이것은 의회와 NSA 및 국방부 감찰관들에 의한 조사로 이어졌습니다.이 프로젝트는 2004년 초에 취소되었습니다.

난기류는 2005년에 시작되었습니다.그것은 트레일블레이저처럼 하나의 거대한 계획이 아니라 작고 저렴한 "테스트" 조각으로 개발되었습니다.또한 원격 컴퓨터에 악성 프로그램을 주입하는 등 사이버 전쟁에 대한 공격적인 기능도 포함되어 있습니다.의회는 2007년 Turbulence가 [50]Trailblazer와 유사한 관료적 문제를 가지고 있다고 비판했습니다.그것은 사이버 [51]공간에서 더 빠른 속도로 정보를 처리하는 것을 실현하는 것이었습니다.

글로벌 보안 감시 공개

2013년 6월부터 NSA 내부 문건을 상세히 공개하면서 NSA의 방대한 첩보 규모가 국내외에 공개됐습니다.NSA의 전직 계약자인 에드워드 스노든이 폭로한 내용이 대부분입니다.2020년 9월 4일, NSA의 감시 프로그램은 미국 항소 법원에 의해 불법 판결을 받았습니다.법원은 또 공개적으로 이를 옹호한 미국 정보기관 지도자들이 [52]진실을 말하지 않고 있다고 덧붙였습니다.

미션

| 시리즈의 일부(on) |

| 글로벌 감시 |

|---|

|

| 공시사항 |

| 시스템들 |

| 에이전시 |

| 장소 |

| 법칙들 |

| 제안된 변경사항 |

| 컨셉트 |

| 관련주제 |

NSA의 도청 임무에는 다양한 조직과 개인의 라디오 방송, 인터넷, 전화 및 기타 감청된 통신 형태가 포함됩니다.보안 통신 임무에는 군사, 외교 및 기타 모든 민감한, 기밀 또는 비밀 정부 [53]통신이 포함됩니다.

워싱턴 포스트의 2010년 기사에 따르면, "매일 국가안보국의 수집 시스템은 17억 개의 이메일, 전화 및 기타 유형의 통신을 가로채고 저장합니다.NSA는 이 중 일부를 70개의 [54]개별 데이터베이스로 분류하고 있습니다."

NSA/CSS는 청취 작업 때문에 암호 분석 연구에 크게 참여하여 많은 2차 세계 대전 코드와 암호를 위반한 이전 기관의 작업을 계속하고 있습니다(예: Purple, Venona project, JN-25 참조).

2004년 NSA 중앙보안국과 국토안보부 국가사이버보안과는 NSA 학술우수성교육 [55]프로그램을 확대하기로 합의했습니다.

2008년 1월 8일 부시 대통령이 서명한 국가안보 대통령 훈령 54/국토안보 대통령 훈령 23(NSPD 54)의 일부로서 NSPD는 사이버 [9]테러로부터 연방정부의 모든 컴퓨터 네트워크를 감시하고 보호하는 주도적 기관이 되었습니다.

NSA의 임무 중 하나는 [56]국방부의 전투 지원 기관으로 활동하는 것입니다.

작전

국가안전보위부에 의한 작전은 다음과 같이 세 가지 유형으로 구분할 수 있습니다.

- GAO(Global Access Operations) 부문이 담당하는 해외 수집.

- 특수 소스 운영(SSO) 부서가 담당하는 국내 수집품.

- TAO(Tailored Access Operations) 부서가 담당하는 해킹 작업.

해외수거

에헬론

"에헬론"은 냉전의 [57]인큐베이터에서 만들어졌습니다.오늘날 그것은 레거시 시스템이며, 몇몇 NSA 방송국들이 [58]문을 닫고 있습니다.

NSA/CSS는 영국(정부통신본부), 캐나다(통신보안구축), 호주(호주신호국), 뉴질랜드(정부통신보안국)의 동등한 기관과 결합하여 UKUSA [59]그룹이라고도 함,이른바 에첼론 시스템의 작동을 지휘하는 것으로 보고되었습니다.그 능력은 전세계 민간인 전화, 팩스 및 데이터 [60]트래픽의 상당 부분을 감시할 수 있는 능력을 포함하고 있는 것으로 의심되었습니다.

1970년대 초에 8개 이상의 대형 위성 통신 접시가 맨위드 [61]힐에 처음으로 설치되었습니다.탐사보도 저널리스트 던컨 캠벨은 1988년 글로벌 신호 정보기관 SIGINT에 관한 UKUSA 협정의 확장인 "ECHELON" 감시 프로그램에 대해 보도하고 도청 작업이 어떻게 [62]작동하는지 자세히 설명했습니다.1999년 11월 3일, BBC는 호주 정부로부터 영국과 미국을 주요 주인공으로 하는 "지구상 어디서나 전화, 팩스, 이메일을 할 수 있는" 강력한 "글로벌 스파이 네트워크"의 존재를 확인받았다고 보도했습니다.그들은 맨위드 힐이 "매릴랜드 [63]포트 미드에 있는 미 국가안보국(NSA) 본부와 직접 연결되어 있다"고 확인했습니다.

NSA의 미국 신호 정보 지침 18(USID 18)은 "..."에 대한 정보를 가로채거나 수집하는 것을 엄격히 금지했습니다.대상이 해외에 있는 경우에는 미국 법무장관의 명시적인 서면 허가 없이 또는 미국 국경 내에 있는 경우에는 외국 정보 감시 법원의 명시적인 법적 허가 없이 미국 개인, 단체, 법인 또는 단체...정치적, 산업적 스파이 행위를 포함하여 국가 안보 이외의 동기에 사용하는 것을 포함하여 에헬론과 관련된 행위들은 영국 미국 동맹 이외의 국가들로부터 [64]비난을 받았습니다.

기타 해외 SIGINT 사업장

NSA는 또한 잠재적인 목표물의 성적 활동과 선호도에 대해 얻은 정보인 "SXINT"로 사람들을 협박하는 계획에 관여했습니다.표적이 된 사람들은 명백한 범죄를 저지르지도 않았고,[65] 범죄 혐의로 기소되지도 않았습니다.

NSA는 안면 인식 프로그램을 지원하기 위해 [66]"하루에 수백만 장의 이미지"를 감청하고 있습니다.

실시간 지역 게이트웨이는 2005년 이라크 전쟁 중 NSA가 이라크에 도입한 데이터 수집 프로그램으로, 모든 전자 통신을 수집하고 저장한 다음 검색 및 기타 분석으로 구성됩니다.그것은 덜 포괄적인 [67]기술을 피했던 이라크 저항자들에 대한 정보를 제공하는 데 효과적이었습니다.NSA 국장 Keith B가 도입한 "모든 것을 수집" 전략입니다. The Guardian의 Glenn Greenwald는 Alexander를 NSA가 2013년 [68]현재 참여하고 있는 종합적인 전세계 통신 아카이브의 모델로 생각하고 있습니다.

NSA 전담부대가 CIA의 [69]중동 초법적 암살 목표물을 찾아냅니다.NSA는 또한 유럽연합과 유엔, 그리고 유럽과 남미,[70][71] 아시아의 동맹국과 무역 파트너들을 포함한 수많은 정부들을 광범위하게 조사해 왔습니다.

2015년 6월 위키리크스는 NSA가 프랑스 [72]기업을 사찰했다는 문서를 발표했습니다.

2015년 7월 위키리크스는 NSA가 1990년대부터 [73][74]연방정부 독일 부처를 사찰했다는 문서를 발표했습니다.심지어 독일의 앙겔라 메르켈 총리의 휴대전화와 전임자들의 휴대전화도 [75]감청됐습니다.

무한 정보원

Edward Snowden은 2013년 6월 NSA가 2013년 2월 8일부터 3월 8일까지 전 세계에서 약 1,248억 개의 전화 데이터 항목과 971억 개의 컴퓨터 데이터 항목을 수집했다고 밝혔습니다. 이는 NSA 내부 도구인 코드리스 인포머의 차트에 표시되어 있습니다.처음에는 이 자료들 중 일부가 독일, 스페인,[76] 프랑스 등의 국가에서 시민들에 대한 도청을 반영한 것으로 알려졌지만, 이후 해외에서 군사 임무를 수행하는 동안 유럽 기관들이 이 자료들을 수집해 NSA와 공유했다는 사실이 밝혀졌습니다.

암호화 무시

2013년, 기자들은 NSA가 2006년에 내장된 취약점을 포함한 Dual EC DRBG 암호화 표준을 만들어 미국 국립 표준 기술 연구소(NIST)와 국제 표준화 기구(ISO)[77][78]에 채택하도록 추진했다는 내용의 비밀 메모를 발견했습니다.이 메모는 마이크로소프트 [79]리서치의 암호학자들이 이전에 추측했던 것들에 신빙성을 주는 것으로 보입니다.에드워드 스노든은 NSA가 암호화되기 전이나 암호 [78]해독 후에 정보를 해제함으로써 암호화를 완전히 우회하는 경우가 많다고 주장합니다.

XKeyscore 규칙(xkeyscore rules100.txt 파일에 명시되어 있으며, 소스 코드에서 발췌했다고 주장하는 독일 TV 방송국 NDR과 WDR이 제공함)에 따르면 NSA는 MIT 컴퓨터 과학 및 인공 지능 연구소(CSAIL)에서 제공하는 익명의 이메일 서비스인 Tor를 포함한 프라이버시 강화 소프트웨어 도구의 사용자를 추적합니다.그리고 리눅스 [80][81]저널의 독자들.

소프트웨어 백도어

리눅스 커널의 창시자인 리누스 토르발스(Linus Torvalds)는 2013년 9월 18일 리눅스콘 기조연설에서 SELinux의 창시자인 NSA가 [82]커널의 뒷문을 원한다고 농담을 했습니다.하지만 나중에 리누스의 아버지인 유럽의회 의원은 NSA가 실제로 이런 [83]일을 했다고 밝혔습니다.

큰 아들이 NSA로부터 백도어에 대해 접근했느냐는 질문을 받자 "아니다"라고 답하면서도 고개를 끄덕였습니다.그리고 그는 합법적인 자유의 몸이 되었습니다.그는 옳은 대답을 했고, 모두가 NSA가 그에게 접근했다는 것을 이해했습니다.

— Nils Torvalds, LIBE Committee Inquiry on Electronic Mass Surveillance of EU Citizens – 11th Hearing, 11 November 2013[84]

IBM Notes는 클라이언트-서버 및 서버-서버 인증과 데이터 암호화를 위해 공개 키 암호법을 사용한 최초의 소프트웨어 제품이었습니다.2000년 암호화를 규정하는 미국 법률이 변경될 때까지 IBM과 Lotus는 40비트보다 긴 대칭 암호화 키를 지원하는 Notes 버전을 내보내는 것이 금지되었습니다.1997년 로터스는 NSA와 64비트의 더 강력한 키를 지원하는 버전의 수출을 허용하는 협정을 협상했지만, 24비트는 특수 키로 암호화되어 NSA에 "워크로드 감소 요인"을 제공하기 위해 메시지에 포함되었습니다.이를 통해 민간 부문 산업 스파이 행위에 대한 미국 밖의 노트 사용자 보호가 강화되었지만 미국 [85][86]정부의 스파이 행위에 대한 보호는 강화되지 않았습니다.

부메랑 루팅

미국에서 종료되는 외국 송신(예를 들어 미국인이 아닌 사람이 웹사이트에 접속하는 것)이 미국 시민이 아닌 사람을 NSA의 감시 대상으로 삼는 것으로 추정되지만, 부메랑 라우팅에 대한 최근의 연구는 NSA가 외국의 [18]국내 인터넷 트래픽을 감시할 수 있는 능력에 대한 새로운 우려를 제기하고 있습니다.부메랑 라우팅은 단일 국가에서 발생하고 종료되는 인터넷 전송이 다른 국가로 전송될 때 발생합니다.토론토 대학의 연구에 따르면 캐나다 인터넷 서비스 [18]제공업체의 부메랑 라우팅으로 인해 캐나다 국내 트래픽의 약 25%가 NSA 감시 활동을 받을 수 있다고 합니다.

하드웨어 주입

Glenn Greenwald의 저서 No Place to Hidden과 함께 공개된 NSA 파일에 포함된 문서는 기관의 TAO(Tailored Access Operations)와 다른 NSA 부서가 어떻게 하드웨어에 접근할 수 있는지에 대해 자세히 설명합니다.이들은 감시 대상이 되는 조직에 발송되는 라우터, 서버 및 기타 네트워크 하드웨어를 가로채고, 이를 전달하기 전에 비밀 임플란트 펌웨어를 설치합니다.NSA 관리자는 이를 "전 [87]세계의 하드 타겟 네트워크에 액세스 포인트를 배치하기 때문에 TAO에서 가장 생산적인 운영 중 일부"라고 설명했습니다.

NSA가 차단으로 인해 압수한 컴퓨터는 [88]Cottonmouth라고 알려진 물리적 장치로 수정되는 경우가 많습니다.Cottonmouth는 컴퓨터의 USB 포트에 삽입하여 대상 컴퓨터에 원격으로 액세스할 수 있는 장치입니다.NSA의 맞춤형 접근 운영(TAO) 그룹 임플란트 카탈로그에 따르면, 코튼마우스를 이식한 후 NSA는 "NSA가 조작된 컴퓨터에 악용 소프트웨어를 로드할 수 있는 네트워크 브릿지를 구축할 수 있을 뿐만 아니라 NSA가 하드웨어와 소프트웨어 [89]임플란트 사이에서 명령과 데이터를 중계할 수 있는 네트워크 브릿지"를 구축할 수 있습니다.

국내수거

1981년 행정명령 12333호에 규정된 NSA의 임무는 "미국인의 국내 활동에 관한 정보를 취득하는 것"이 아니라 "외국 정보 또는 방첩"을 구성하는 정보를 수집하는 것입니다.NSA는 미국 내에서의 외국 정보 활동에 대한 정보를 수집하기 위해 FBI에 의존하고 있으며,[90] 미국 내에서의 자체 활동은 외국 대사관과 공관에 국한하고 있다고 밝혔습니다.

NSA의 '국내 감시국'의 등장은 [91][92]곧 2013년 거짓말로 드러났습니다.

NSA의 국내 감시활동은 미국 수정헌법 제4조에 의해 규정된 요건에 의해 제한됩니다.예를 들어 2011년 10월에 열린 외국정보감시법원은 여러 대법원 판례를 인용하여 부당한 수색과 압수에 대한 수정헌법 제4조가 수단을 불문하고 모든 통신내용에 적용되는 것은 "개인의 사적인 통신은 개인적인 [93]문서와 유사하다"는 이유에서입니다.그러나 이러한 보호는 미국 국경 밖에 위치한 미국인이 아닌 사람에게는 적용되지 않으므로 NSA의 외국 감시 노력은 미국법에 [94]따라 훨씬 적은 제한을 받습니다.국내 감시 활동에 대한 구체적인 요구 사항은 1978년 외국 정보 감시법(FISA)에 포함되어 있으며, 이 법은 미국 [94]영토 밖에 위치한 비미국 시민들에게 보호를 확대하지 않습니다.

대통령의 감시 프로그램

9/11 테러 공격 당시 대통령이었던 조지 W. 부시는 테러 공격 직후 대테러 보안 조치를 취하기 위해 애국자법을 승인했습니다.1, 2, 9번 제목은 NSA가 취할 구체적으로 승인된 조치입니다.이 칭호들은 테러에 대한 국내 보안 강화, 감시 절차, 정보 개선을 각각 부여했습니다.2004년 3월 10일, 부시 대통령과 알베르토 곤잘레스 백악관 변호사, 존 애슈크로프트 법무장관, 제임스 코미 법무장관 대행 사이에 논쟁이 있었습니다.법무장관은 NSA의 프로그램이 합헌으로 간주될 수 있을지 확신하지 못했습니다.그들은 이 문제로 사임하겠다고 위협했지만, 결국 NSA의 프로그램은 [95]계속되었습니다.2004년 3월 11일 부시 대통령은 전화 기록의 감시 외에도 인터넷 기록의 대량 감시에 대한 새로운 권한에 서명했습니다.이것은 대통령이 민간인들을 대량 감시로부터 보호했던 외국 정보 감시법과 같은 법들을 무시할 수 있게 했습니다.여기에 더해 부시 대통령은 대량 감시 조치도 소급해 [96][97]시행한다는 데도 서명했습니다.

그러한 감시 프로그램 중 하나는 조지 부시 대통령의 U.S.S. Signals Intelligence Directive 18에 의해 인가된 것으로, 미 육군 제513 군사정보여단이 국가안보국을 위해 수행한 하이랜더 프로젝트입니다.NSA는 지상·공수·위성감시소에서 입수한 전화(휴대전화 포함) 대화 내용을 제201군사정보대대를 포함한 여러 미군 신호정보관들에게 전달했습니다.미국 시민들의 대화는 다른 [98]나라들의 대화와 함께 가로챘습니다.

감시 프로그램을 지지하는 사람들은 대통령이 그러한[citation needed] 행동을 명령할 행정적 권한이 있다고 주장하며, FISA와 같은 법들은 대통령의 헌법적 권한에 의해 무시되고 있다고 주장합니다.또한 일부 사람들은 FISA가 비록 함단 대 럼즈펠드 대법원의 판결이 이러한 [99]견해를 부정하고 있지만, 그 후의 법령인 군사력 사용 허가(Authorization for Military Force use of Military Force.

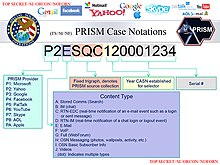

프리즘 프로그램

2007년부터 [100][101]시작된 프리즘 프로그램에 따르면 NSA는 마이크로소프트,[102] 야후, 구글, 페이스북, 팔톡, AOL, 스카이프, 유튜브, 애플 등 미국의 주요 인터넷 통신사 9곳의 외국인 대상으로부터 인터넷 통신을 수집하고 있습니다.수집된 데이터에는 이메일, 동영상, 사진, Skype 등의 VoIP 채팅, 파일 전송 등이 포함됩니다.

키스 알렉산더 전 NSA 국장은 2009년 9월 NSA가 나지불라 자지와 그의 친구들의 테러 [103]공격을 막았다고 주장했습니다.그러나 이 주장은 입증되지 않았고 NSA가 테러 [104][105][106][107]공격을 막는 데 중요한 역할을 했다는 증거는 제시되지 않았습니다.

해킹작업

NSA는 신호 정보를 수집하기 위해 더 전통적인 도청 방식 외에도 컴퓨터, 스마트폰 및 네트워크 해킹에도 관여하고 있습니다.이러한 작업을 수행하는 부서는 TAO(Tailored Access Operations) 부서로,[108] 적어도 1998년경부터 활동하고 있습니다.

《포린 폴리시》지에 따르면, "...맞춤형 접근 작전국, 즉 TAO는 거의 15년 동안 중국 컴퓨터와 통신 시스템에 성공적으로 침투하여 [109][110]중화인민공화국 내부에서 일어나고 있는 일들에 대한 최고의 그리고 가장 신뢰할 수 있는 정보 정보를 만들어 냈습니다."

에드워드 스노든은 와이어드지와의 인터뷰에서 맞춤형 접근 작전 부서가 2012년 [111]실수로 시리아의 인터넷 정전을 일으켰다고 말했습니다.

조직구조

NSA는 국가안보국(DIRNSA) 국장이 이끌고 있으며, 그는 중앙보안국(CHCSS) 국장과 미국 사이버사령부(USCYBERCOM) 사령관을 역임하고 있으며, 이들 기관의 최고위급 군사 관료입니다.그는 NSA/CSS 내에서 가장 높은 계급의 민간인인 부국장의 도움을 받습니다.

NSA에는 감사관, 감사관실(OIG)장, 일반 변호사, 일반 변호사실(OGC)장, 준법감시인실(ODC)[112]장도 있습니다.

CIA나 DIA와 같은 다른 정보기관들과는 달리 NSA는 내부 조직 구조에 대해 항상 말을 아끼고 있습니다.

1990년대 중반 현재 국가안보국은 5개의 국장으로 구성되어 있습니다.

- SIGINT 수집 및 처리를 담당했던 운영 이사회.

- SIGINT 수집 및 처리를 위한 새로운 기술을 개발하는 기술 및 시스템 이사회.

- NSA의 통신 및 정보 보안 임무를 담당했던 정보 시스템 보안국.

- 계획, 정책 및 프로그램 이사회는 직원 지원과 기관에 대한 일반적인 지침을 제공했습니다.

- 물류 및 관리 지원 [113]활동을 제공하는 지원 서비스 이사회.

이들 각 이사회는 문자로 지정된 여러 그룹 또는 요소로 구성되었습니다.예를 들어 소련과 동유럽에 대한 모든 SIGINT 작전을 담당하는 A 그룹과 모든 비공산주의 국가와 관련된 SIGINT를 담당하는 G 그룹이 있었습니다.이들 그룹은 소련의 암호를 어기는 A5 부대와 중동, 북아프리카, 쿠바, 중앙아메리카,[114][115] 남미의 사무소인 G6 부대 등 추가로 지정된 부대로 나뉘었습니다.

이사회

NSA는 2013년 현재[update] 약 12개의 이사국을 두고 있으며, 이들 모두가 공개적으로 [116]알려진 것은 아니지만 서한으로 지정되어 있습니다.

2000년에는 시그널 인텔리전스(SID), 정보 보증(IAD), TD(Technical Directorate)의 이사, 부이사 및 이사로 구성된 리더십 팀이 구성되었습니다.NSA의 다른 주요 부서장들은 고위 리더십 [117]팀의 부국장이 되었습니다.

2001년 George W. Bush 대통령이 PSP(President's Surveillance Program)를 시작한 후 NSA는 콘텐츠, 인터넷 메타데이터 및 전화 메타데이터 분석을 임무로 하는 24시간 메타데이터 분석 센터(MAC)를 2004년에 설립했습니다.두 부대 모두 신호 정보국의 [118]일부였습니다.

2016년 제안에서는 신호 인텔리전스 이사회와 정보 보증 이사회를 운영 [119]이사회로 통합할 것입니다.

NSANet

NSANet은 National Security Agency Network의 약자이며 NSA의 공식 [120]인트라넷입니다.NSA와 Five Eyes 파트너십의 다른 4개국의 신호 정보 기관 간의 정보 데이터 사용 및 공유를 지원하기 위해 TS/SCI 수준의 정보를 제공하는 [121]기밀 네트워크입니다.NSANet의 관리는 CSSTEXAS([123]Central Security Service Texas)에 위임되었습니다.

NSANet은 공공 인터넷과 거의 완전히 분리된 광섬유 및 위성 통신 채널로 구성된 보안이 높은 컴퓨터 네트워크입니다.이 네트워크를 통해 전 세계 어디서나 NSA 요원들과 민간 및 군사 정보 분석가들이 이 기관의 시스템과 데이터베이스에 접근할 수 있습니다.이 액세스는 엄격하게 제어되고 모니터링됩니다.예를 들어, 모든 키 입력이 기록되고 활동이 무작위로 감사되며 NSANet에서 문서를 다운로드 및 인쇄하는 작업이 [124]기록됩니다.

1998년 NSANet은 NIPRNET 및 SIPRNET과 함께 "검색 기능이 떨어지고, 정리되지 않은 데이터와 오래된 [125]정보로 인한 중대한 문제"를 겪었습니다.2004년에 네트워크는 20개 이상의 상용 기성 운영 [126]체제를 사용했다고 보고되었습니다.매우 민감한 연구를 하는 몇몇 대학들은 [127]그것과 연결하는 것이 허용됩니다.

2013년 Edward Snowden이 촬영한 수천 개의 NSA 내부 기밀 문서는 NSA 인트라넷 사이트의 파일 공유 위치에 저장되어 있어 NSA 직원들이 쉽게 온라인으로 읽을 수 있었습니다.TS/SCI 허가를 받은 모든 사람은 이 문서에 접근할 수 있었습니다.시스템 관리자로서 Snowden은 실수로 잘못 위치한 매우 민감한 문서를 안전한 저장소로 [128]옮기는 일을 담당했습니다.

감시센터

NSA는 최소한 2개의 감시 센터를 운영하고 있습니다.

- NSOC(National Security Operations Center)는 NSA의 현재 운영 센터이자 미국 SIGINT 시스템(USSS)에 대한 시간에 민감한 SIGINT 보고의 초점입니다.이 센터는 1968년 NSWC(National SIGINT Watch Center)로 설립되었으며 1973년 NSOC(National SIGINT Operations Center)로 명칭이 변경되었습니다.이 "NSA의 신경 센터"는 [citation needed]1996년에 현재의 이름을 얻었습니다.

- NSA/CSS Threat Operations Center(NTOC)는 국토안보부의 사이버 사고 대응을 위한 주요 파트너입니다.NTOC는 악성 활동을 예측, 경고 및 속성화하고 Computer Network Operations의 조정을 가능하게 하는 실시간 네트워크 인식 및 위협 특성화 기능을 수립합니다.NTOC는 2004년에 정보 보증 및 신호 지능 [129]공동 프로젝트로 설립되었습니다.

NSA 폴리스

NSA에는 NSA 경찰(NSA Police)로 알려진 자체 경찰대가 있으며, NSA의 사람들과 [130]재산에 대한 법 집행 서비스, 긴급 대응 및 물리적 보안을 제공합니다.

NSA 경찰은 무장한 연방 경찰관입니다NSA 경찰은 K9 부서를 두고 있으며, 일반적으로 NSA [131]구내로 들어오는 우편물과 차량, 화물에 대한 폭발물 탐지 검사를 실시합니다.

NSA 경찰은 [132]순찰을 위해 표시된 차량을 사용합니다.

직원들.

NSA 직원의 수는 공식적으로 분류되어[4] 있지만 추정치를 제공하는 여러 출처가 있습니다.1961년 NSA에는 59,000명의 군인과 민간인 직원이 있었으며, 1969년에는 93,067명으로 증가했으며, 이 중 19,300명이 포트 미드의 본부에서 근무했습니다.1980년대 초 NSA에는 약 5만 명의 군인과 민간인이 있었습니다.1989년까지 이 숫자는 다시 75,000명으로 증가했고, 그 중 25,000명이 NSA 본부에서 근무했습니다.1990년과 1995년 사이에 NSA의 예산과 인력이 3분의 1로 줄었고,[133] 이로 인해 경험이 크게 감소했습니다.

2012년 NSA는 포트 미드와 다른 [2]시설에서 3만 명 이상의 직원이 근무했다고 밝혔습니다.2012년에 존 C. 부국장 잉글리스는 NSA의 총 직원 수가 [4]농담으로 "37,000명에서 10억명 사이"라고 말하며, NSA가 "내향적인 [4]사람들의 가장 큰 고용주일 것"이라고 말했습니다.2013년 슈피겔은 NSA의 직원 [5]수가 40,000명이라고 밝혔습니다.더 넓게 보면, 그것은 세계에서 가장 큰 단일 [134]수학자 고용주로 묘사되어 왔습니다.일부 NSA 직원들은 NSA에 위성 신호 정보를 제공하는 기관인 국가정찰국(NRO)의 인력의 일부를 구성하고 있습니다.

2013년 현재 약 1,000명의 시스템 관리자가 [135]NSA에서 일하고 있습니다.

인사보안

NSA는 두 명의 요원이 소련으로 망명한 후 1960년 초에 비난을 받았습니다.하원 반미활동위원회와 미국 하원 군사위원회 특별분과위원회의 조사결과 인사보안규정에 무지한 심각한 사례가 드러났으며,전 인사부장과 보안부장이 물러나고 더 엄격한 보안 [136]관행을 채택하게 된 것입니다.그럼에도 불구하고 보안 침해는 1년 뒤인 1963년 7월 23일자 이즈베스티아 호에서 NSA의 전직 직원이 몇 가지 암호학적 비밀을 발표하면서 재발했습니다.

같은 날, NSA 사무원 메신저가 정기적으로 소련에 비밀 정보를 판매했다는 것이 계속되는 수사 결과에 따라 자살했습니다.국회의원들이 이러한 일들을 조사하는 것을 꺼리는 것은 한 기자가 "만약 비슷한 일련의 비극적인 실수가 정부의 평범한 기관에서 발생한다면, 흥분한 대중은 책임자들이 공식적으로 비난을 받거나, 강등되거나, 해고되어야 한다고 주장할 것입니다"라고 쓰도록 유도했습니다.데이비드 칸은 NSA의 행동을 감추는 전술은 우쭐거림이며 의회의 기관의 올바른 행동에 대한 맹신은 [136]근시안적이라고 비판하고 권력 남용을 막기 위해 의회의 감시가 필요하다고 지적했습니다.

2013년 에드워드 스노든이 프리즘의 존재를 누설하자 NSA는 특정 민감한 [135]정보에 접근할 때 시스템 관리자 2명이 출석해야 하는 "2인 규칙"을 도입했습니다.스노든은 2009년에 [137]이와 같은 규정을 제안했다고 주장합니다.

폴리그래핑

NSA는 직원들에 대한 거짓말 탐지기 검사를 실시합니다.신입사원들에게 이 시험은 NSA에 지원하는 적 스파이를 발견하고 지원자를 [138]강제에 유연하게 만들 수 있는 모든 정보를 밝혀내기 위한 것입니다.후자의 일부로, 역사적으로 성적 행동에 대한 EPQ 또는 "부끄러운 개인적인 질문"이 NSA 거짓말 [138]탐지기에 포함되었습니다.NSA는 방첩 프로그램을 중심으로 직원들에 대한 5년 주기적인 재조사 거짓말 탐지기도 실시합니다.또한 NSA는 스파이와 유출자를 찾기 위해 주기적인 거짓말 탐지기 조사를 수행하며,[139] 이를 거부하는 사람들은 "고용 종료"를 받을 수 있다고 NSA 국장의 1982년 비망록에 따르면.

또한 매우 민감한 분야에서 일하기를 원하는 직원들을 위한 "특별 접근 검사" 폴리그래프가 있으며, 이러한 폴리그래프는 방첩 질문과 [139]행동에 대한 몇 가지 질문을 다루고 있습니다.NSA의 안내 책자에는 평균 시험 시간이 2시간에서 4시간 [140]사이라고 나와 있습니다.1983년 기술평가국의 보고서는 "NSA [국가안보국] (그리고 아마도 CIA)는 거짓말이나 진실성을 판단하기 위해 거짓말 탐지기를 사용하는 것으로 보이며,[141] 입학을 장려하기 위한 심문 방법으로 사용하는 것으로 보입니다."라고 말했습니다.때때로 거짓말 탐지기 과정의 지원자들은 살인, 강간, 불법 약물 판매와 같은 중범죄를 저질렀다고 고백합니다.1974년에서 1979년 사이에 거짓말 탐지기 검사를 받은 20,511명의 취업 지원자 중 695명(3.4%)이 과거 중범죄를 자백했습니다. 거의 대부분의 범죄가 [138]적발되지 않았습니다.

2010년 NSA는 거짓말 탐지기 [142]과정을 설명하는 동영상을 제작했습니다.10분 분량의 이 동영상은 '폴리그래프에 관한 진실'이라는 제목으로 국방안보국 홈페이지에 게재됐습니다.Washington Post의 Jeff Stein은 이 비디오가 "다양한 지원자들 또는 배우들이 그들을 연기하는 것을 묘사하고 있습니다. 명확하지 않습니다. 그들이 이 테스트에 대해 들었던 나쁜 모든 것을 묘사하고 있습니다. 그 중 어떤 것도 [143]사실이 아니라는 것을 암시합니다."라고 말했습니다.AntiPolygraph.org 은 NSA가 제작한 동영상이 거짓말 탐지기 과정에 대한 일부 정보를 누락했으며 NSA 동영상에 대응하는 동영상을 제작했다고 주장합니다.이 웹사이트의 설립자인 조지 마슈케는 NSA의 거짓말 탐지기 비디오가 "오웰리안"[143]이라고 비난했습니다.

2013년 기사에 따르면 에드워드 스노든이 2013년 자신의 신분을 공개한 후 NSA는 [145]분기별로 한 번씩 직원들의 거짓말 탐지를 요구하기 시작했습니다.

임의발포

법적 요건의 면제자 수가 비판을 받고 있습니다.1964년 의회가 NSA 국장에게 직원 누구라도 마음대로 해고할 수 있는 권한을 부여하는 법안을 들었을 때, 워싱턴 포스트는 다음과 같이 썼습니다: "이것이 자의성의 정의입니다.직원이 방어할 기회조차 없이 익명의 주장에 따라 해고되고 망신을 당할 수 있다는 뜻입니다."하지만, 그 법안은 압도적인 [136]다수로 받아들여졌습니다.또한, 2007년 이후 미국에서 고용된 모든 사람들은, 어떤 민간단체, 주정부 또는 연방정부 기관에서, 표면적으로는 양육비 기피자를 찾기 위해, New Hire Registry에 보고되어야 합니다.단, 정보기관의 직원은 국가안보상 [146]필요하다고 인정하는 경우에는 보고대상에서 제외할 수 있습니다.

시설.

본사

본사연혁

이 기관이 처음 설립되었을 때 본부와 암호 센터는 워싱턴 D.C.에 있는 해군 보안 기지에 있었습니다.코민트 기능은 미국 육군의 [147]암호화 작전 본부 역할을 했던 북버지니아의 알링턴 홀에 위치해 있었습니다.소련이 핵폭탄을 터뜨렸고 시설들이 혼잡했기 때문에, 연방정부는 AFSA/NSA를 포함한 여러 기관들을 옮기고 싶어했습니다. 계획위원회는 Fort Knox를 고려했지만, Washington, D.C.에서 충분히 멀리 떨어져 있기 때문에 Maryland주 Fort Meade가 NSA 본부로 최종적으로 선정되었습니다.핵 공격의 경우 그리고 충분히 가까웠기 때문에 직원들이 [148]그들의 가족을 옮길 필요가 없었습니다.

1950년대 후반에 기관이 포트 미드의 건물들을 점령한 후에 추가적인 건물들의 건설이 시작되었고 곧 건물들이 성장했습니다.[148]1963년에 9층 높이의 신사옥이 문을 열었습니다.NSA 직원들은 이 건물을 "본부 건물"이라고 불렀고, NSA 경영진이 꼭대기 층을 차지했기 때문에, 직원들은 그들의 [149]지도자들을 가리킬 때 "9층"을 사용했습니다.COMSEC는 1968년 [148]새 건물이 완공될 때까지 워싱턴 D.C.에 남아있었습니다.1986년 9월, 도청을 막기 위해 구리로 된 2A 작전과 2B 작전 건물이 로널드 [150]레이건 대통령의 헌신으로 문을 열었습니다.네 개의 NSA 건물은 "빅 4"[150]로 알려지게 되었습니다.NSA 국장은 문을 [150]열었을 때 2B로 옮겼습니다.

국가안보국 본부는 39°6에 위치하고 있습니다.Maryland, Fort George G. Meade에 있는 '32''N 76°46''17''W / 39.N 76. .77139''이 군 시설 내에 기반을 둔 다른 화합물 및 기관과는 별개입니다.포트 미드는 [151]볼티모어에서 남서쪽으로 약 32km, 워싱턴 D.C.[152]에서 북동쪽으로 약 25km 떨어져 있습니다.NSA는 볼티모어-워싱턴 파크웨이에 2개의 전용 출구를 가지고 있습니다.파크웨이에서 동쪽으로 나가는 출구(볼티모어 방향)는 일반인에게 개방되어 있으며 직원들은 메인 캠퍼스로, 일반인들은 국립 암호 박물관으로 접근할 수 있습니다.워싱턴으로 향하는 서쪽 방향 출구에는 "NSA 직원 전용"[153][154]이라는 라벨이 붙어 있습니다.출구는 적절한 출입증을 가진 사람들만 사용할 수 있고, 도로를 따라 주차된 보안 차량이 [155]입구를 지킵니다.

NSA는 메릴랜드 주에서 가장 큰 고용주이며, 직원의 3분의 2가 포트 [156]미드에서 일하고 있습니다.포트 미드의 5,000에이커(2,000에이커)의 350에이커(0.55평방미터)[157][158]에 건설된 이 부지에는 1,300개의 건물과 약 18,000개의 주차 [152][159]공간이 있습니다.

NSA의 주요 본부 및 운영 건물은 Body of Secret의 저자인 James Bamford가 설명한 "현대적인 박시한 구조물"로, "어떤 멋진 사무실 건물"[160]과 유사합니다.건물은 일방향 어두운 유리로 덮혀 있는데, 구리로 된 가림막이 쳐져 있어 신호와 [160]소리를 가림으로써 스파이 행위를 방지하고 있습니다.그것은 3,000,000 평방 피트 (280,0002 미터), 또는 68 에이커 (28 에이커) 이상의 바닥 공간을 포함하고 있습니다; Bamford는 미국 국회의사당이 "4배 [160]이상 쉽게 그 안에 들어갈 수 있다"고 말했습니다.

이 시설에는 100개가 넘는 감시 [161]초소가 있는데,[160] 그 중 하나는 출입 통제 센터, 출입구 역할을 하는 2층 공간입니다.입구에는 흰색 오각형 [162]구조로 방문객들에게 방문 배지를 발급하고 직원들의 보안검색을 [163]실시합니다.방문자 센터에는 NSA [162]국새 그림이 포함되어 있습니다.

NSA 단지에서 가장 높은 건물이자 기관의 운영국 대부분이 위치한 OPS2A 건물은 방문자 센터에서 접근할 수 있습니다.뱀포드는 이를 "다크 글라스 루빅스 큐브"[164]라고 표현했습니다.이 시설의 "빨간 복도"에는 양허장과 약국과 같은 비보안 영업이 있습니다.그 이름은 보안 허가 없이 누군가가 착용하는 "빨간 배지"를 의미합니다.NSA 본부에는 카페테리아, 신용조합, 항공사 및 엔터테인먼트 티켓 카운터, 이발소, [162]은행 등이 있습니다.NSA 본부에는 자체 우체국, 소방서,[165][166][167] 경찰이 있습니다.

NSA 본부의 직원들은 메릴랜드의 애나폴리스, 볼티모어, 컬럼비아 등 볼티모어-워싱턴 지역과 조지타운 [168]지역을 포함한 컬럼비아 특별구 지역에 다양하게 거주하고 있습니다.NSA는 MARC의 Odenton역에서 방문자 통제 센터까지 셔틀 서비스를 유지하고 있으며 2005년부터 [169]그렇게 하고 있습니다.

소비전력

2000년, 2003년, 그리고 2007년까지의 후속 조치에서 볼티모어 선은 NSA가 설치되는 장비의 양을 지원하기 위한 포트 미드의 부족한 내부 전기 인프라로 인해 전기 과부하의 위험에 처해 있다고 보도했습니다.이 문제는 1990년대에 분명히 인식되었지만 우선순위가 정해지지 않았고, "이제 그 기관의 운영을 계속할 수 있는 능력이 [170]위협받고 있습니다."

2006년 8월 6일, 볼티모어 선은 NSA가 전력망을 완전히 차단했고 볼티모어 가스 & 일렉트릭(BGE, 현재 콘스텔레이션 에너지)이 전력을 [171]더 이상 판매할 수 없다고 보도했습니다.NSA는 작전의 일부를 새로운 위성 시설로 옮기기로 결정했습니다.

BGE는 2007년 NSA에 포트 미드에 65~75 메가와트를 공급했으며,[172] 그 해 말에는 10~15 메가와트의 증가가 필요할 것으로 예상했습니다.2011년 NSA는 메릴랜드 주에서 가장 [156]큰 권력 소비자였습니다.2007년, BGE의 최대 고객으로서 NSA는 메릴랜드의 [170]수도인 Annapolis만큼 많은 전기를 구입했습니다.

새로운 유타 데이터 센터의 전력 소비 가능성은 연간 [173]미화 4천만 달러로 추정됩니다.

컴퓨팅 자산

1995년 볼티모어 선은 NSA가 가장 [174]큰 슈퍼컴퓨터 그룹의 소유자라고 보도했습니다.

NSA는 2013년 5월 포트 미드에서 2016년에 [175]문을 열 것으로 예상되는 고성능 컴퓨팅 센터 2의 기공식을 개최했습니다.사이트 M이라고 불리는 이 센터에는 150 메가와트의 전력 변전소와 14개의 행정 건물, 10개의 [165]주차장이 있습니다.그것은 32억 달러가 들었고 227에이커 (92ha; 0.355 평방미터)[165]의 면적을 차지합니다.그 센터는 1,800,000 평방 피트 (17ha; 0.065 평방 마일)[165]이고 처음에는 60 메가 와트의 [176]전기를 사용합니다.

증분 II 및 III는 2030년까지 완공될 예정이며, 공간을 4배로 확장하여 60개의 건물과 40개의 [165]주차장을 갖춘 5,800,000 평방 피트(54ha; 0.21 평방 마일)에 이를 것입니다.방위산업체들도 NSA와 워싱턴 메트로폴리탄 [165]지역 인근에 사이버 보안 시설을 설치하거나 확장하고 있습니다.

미국 국립 컴퓨터 보안 센터

DoD Computer Security Center는 1981년에 설립되었으며 1985년에 NCSC(National Computer Security Center)로 이름이 변경되었습니다.NCSC는 연방 [177]정부 전체에서 컴퓨터 보안을 담당했습니다.NCSC는 [178]NSA의 일부였으며, 1980년대 후반과 1990년대에 NSA와 NCSC는 신뢰할 수 있는 컴퓨팅 및 네트워크 플랫폼 [179]사양을 상세히 설명한 6피트 높이의 Rainbow 시리즈 책으로 신뢰할 수 있는 컴퓨터 시스템 평가 기준을 출판했습니다.하지만 레인보우 책은 2000년대 [179]초반에 공통 기준으로 대체되었습니다.

기타 미국 시설

2012년 현재 NSA는 4개의 정지궤도 [173]위성으로부터 정보를 수집했습니다.위성 수신기는 펜실베이니아주 카타위사의 로링 크리크 스테이션과 캘리포니아주 [173]아버클의 솔트 크리크 스테이션에 있었습니다.그것은 미국의 통신 스위치에서 10개에서 20개의 탭을 작동시켰습니다.NSA는 미국의 몇몇 주에 설치되어 있었고, 그들로부터 유럽, 중동, 북아프리카, 라틴 아메리카,[173] 아시아로부터의 요격을 관측했습니다.

NSA는 포트 [180]미드에서 차로 20분에서 25분 거리에 있는 메릴랜드주 린티쿰의 FANX(Friendship Annex)에 시설을 갖추고 있었습니다. 포트 미드에서 차로 20분에서 25분 거리에 있는 항공우주 데이터 시설, 콜로라도주 오로라의 버클리 우주군 기지에 있는 항공우주 데이터 시설, 텍사스주 샌안토니오의 래클랜드 공군 기지에 있는 텍사스 암호 센터에 있는 NSA 텍사스, 오거스타의 NSA 조지아, 조지아 암호 센터, 포트 고든, 조지아, 호놀룰루에 있는 NSA 하와이, 하와이 암호 센터, 테네시주 오크리지에 있는 멀티프로그램 연구 시설 등.[168][173]

2011년 1월 6일, NSA의 첫 번째 종합 국가 사이버 보안 이니셔티브(CNCI) 데이터 센터( 줄여서 "Utah Data Center"라고 함)의 착공식이 열렸습니다.15억 달러 규모의 이 데이터 센터는 솔트레이크시티에서 남쪽으로 40km 떨어진 유타주 캠프 윌리엄스에 건설 중이며, 이 기관의 국가 사이버 보안 [181]이니셔티브를 지원하는 데 도움이 될 것입니다.그것은 2013년 [173]9월에 가동될 것으로 예상됩니다.유타 데이터 센터는 2019년 [182]5월에 완공되었습니다.

2009년 NSA는 자산을 보호하고 더 많은 전기를 이용하기 위해 포트 미드와 맨위드 [183]힐에 있는 기존 시설을 분산 및 확장하려고 했는데,[184] 후자의 확장은 2015년까지 완료될 것으로 예상됩니다.

야키마 헤럴드 리퍼블릭지는 밤포드를 인용해 NSA의 에헬론 프로그램의 많은 기지들이 구식인 1990년대 [58]기술을 사용한 레거시 시스템이었다고 전했습니다.2004년,[185] NSA는 독일의 Bad Aibling에 있는 Bad Aibling Station (필드 스테이션 81)의 운영을 종료했습니다.2012년, NSA는 워싱턴 주에 있는 야키마 연구소, 야키마 훈련 센터의 일부 사업장을 콜로라도로 옮기기 시작했고,[186] 야키마를 폐쇄할 계획이었습니다.2013년 현재 NSA는 웨스트버지니아주 [58]슈가그로브(Sugar Grove)에서 사업을 종료할 예정입니다.

국제역

1946-1956년[187] 미국, 영국, 캐나다, 호주,[188] 뉴질랜드 간의 UKUSA 협정 체결에 따라, NSA 방송국은 영국 모웬스토우의 GCHQ Bude, 호주의 Geraldton, Pine Gap and Shoal Bay, 캐나다 온타리오의 Leitrim and Ottawa, Misawa에 세워졌습니다., 일본; 그리고 뉴질랜드의 [190]와이호파이와 탕기모아나.[189]

2007년 BBC 뉴스에 의하면 NSA는 영국 노스요크셔에서 RAF 맨위드힐을 운영하고 있는데,[191] 이는 세계에서 가장 큰 전자 감시 방송국이었습니다.1954년에 계획되어 1960년에 개장한 이 기지는 [192]1999년에 562에이커 (227ha; 0.878 평방미터)에 달했습니다.

이 기관의 유럽 암호 센터(ECC)는 2011년 240명의 직원이 근무하고 있으며, 독일 프랑크푸르트 인근 그리스하임에 있는 미군 기지에 본부를 두고 있습니다.2011년 NSA 보고서에 따르면 ECC는 "유럽에서 가장 큰 분석 및 생산성"을 담당하며 아프리카, 유럽, 중동 및 대테러 [193]활동을 포함한 다양한 우선순위에 초점을 맞추고 있습니다.

2013년,[194] NSA도 사용할 새로운 통합 정보 센터가 독일 비스바덴에 있는 미 육군 유럽 본부에 건설되고 있습니다.게르하르트 쉰들러 [194]NSA 독일 대외정보국(BND)과의 협력은 NSA의 게르하르트 쉰들러 회장이 확인했습니다.

태국.

태국은 다른 9개국과 [195]함께 NSA의 "제3국 파트너"입니다.이들은 SIGINT 원료 및 최종 제품 보고서 교환을 위한 보안 협약을 맺은 비영어권 국가들입니다.

태국은 최소 2개 이상의 미국 SIGINT 수집소가 있는 곳입니다.하나는 방콕 주재 미국 대사관에 있는 NSA-CIA 특수 수집 서비스(SCS) 부서입니다.그것은 아마도 외국 대사관, 정부 통신, 그리고 다른 [196]기회의 대상들을 도청하는 것으로 추정됩니다.

두 번째 설치물은 태국의 Khon Kaen시에 있는 FORNSAT (외국 위성 요격) 방송국입니다.코드명은 INDRA이지만 레몬우드([196]LEMONWOOD)라고도 합니다.방송국은 약 40 헥타르(99 에이커) 규모이며, ops 컴파운드 서쪽에 있는 3,700~4,600m2(40,000~50,000ft2) 규모의 대규모 작전 건물과 4개의 라돔 밀폐 포물선 안테나로 구성되어 있습니다.레이더로 둘러싸인 안테나 중 두 개는 SATCOM 요격에 사용되고 두 개는 요격된 물질을 NSA로 다시 전달하는 데 사용됩니다.ops 화합물 바로 [197][198]북쪽에는 PUSHER형 원형 배치 안테나 어레이(circular-disposed antenna array, CDAA)도 있습니다.

NSA는 1979년 10월 Khon Kaen을 가동했습니다.임무는 중국 남부, 특히 윈난성 쿤밍시와 그 주변에서 중국군과 공군 부대의 무선 통신을 도청하는 것이었습니다.1970년대 후반, 기지는 하와이 쿠니아에 있는 NSA 청취소에서 위성을 통해 원격 조정되는 소형 CDAA 안테나 어레이와 안테나 어레이 및 위성 중계 설비를 24시간 [197]가동하는 Bendix Field Engineering Corporation의 민간 계약자로 구성되었습니다.

고 윌리엄 오돔 장군의 문서에 따르면, 인드라 시설은 1986년 베트남, 라오스,[197] 캄보디아의 이웃 공산주의 국가들을 정찰하는 것을 목적으로 한 NSA와 태국 SIGINT 시설의 전반적인 업그레이드의 일환으로 영국제 PUSHER CDAA 안테나로 업그레이드되었습니다.

1990년대에 중국과 베트남이 미국에 우호적이 되면서 기지는 파손되었고, 2002년까지 보관된 위성 사진에는 PUSHER CDAA 안테나가 철거되어 기지가 폐쇄되었음을 나타내는 것으로 보입니다.9/11 이후 어느 시점에서, 콘카엔 기지가 다시 활성화되고 확장되어 상당한 규모의 SATCOM 요격 임무가 포함되었습니다.콘카엔에 있는 NSA의 주둔 규모는 상대적으로 작고, 대부분의 작업은 [197]민간 계약자들에 의해 이루어졌을 가능성이 높습니다.

연구개발

NSA는 간접적으로 다른 부서의 막후 고문으로서, 그리고 바비 레이 인만 제독의 국장직 수행 중과 후에 공공 정책에 대한 논쟁에 관여해 왔습니다.NSA는 1990년대 미국의 암호 수출과 관련된 논쟁에서 주요한 역할을 했습니다.수출에 대한 규제는 줄었지만 1996년에는 없어지지 않았습니다.

NSA의 보안 정부 통신 업무는 특수 통신 하드웨어 및 소프트웨어 설계, 전용 반도체 생산(Ft)을 포함한 다양한 기술 분야에서 NSA와 관련되어 있습니다. 미드 칩 제조 공장) 및 첨단 암호 연구.NSA는 50년 동안 대부분의 컴퓨터 장비를 자체적으로 설계하고 구축했지만 1990년대부터 2003년경(미국 의회가 이 관행을 축소함)까지 연구 및 [199]장비 분야에서 민간 부문과 계약했습니다.

데이터 암호화 표준

NSA는 미국 정부와 은행권이 [200]사용하는 표준 및 공개 블록 암호 알고리즘인 DES(Data Encryption Standard)의 개발에 관여했다는 논란에 휩싸였습니다.1970년대 IBM이 DES를 개발하는 동안 NSA는 설계의 일부 세부 사항에 대한 변경을 권고했습니다.이러한 변경이 필요한 경우에 기관이 감청할 수 있을 정도로 알고리즘을 약화시켰다는 의혹이 있었고,여기에는 중요한 구성 요소(소위 S-박스)가 "백도어"를 삽입하도록 변경되었다는 추측과 키 길이의 감소로 NSA가 막대한 컴퓨팅 성능을 사용하여 DES 키를 발견할 수 있게 되었을 수 있다는 추측도 포함되어 있습니다.이후 DES의 S-박스는 1980년대 후반까지 공개적으로 발견되지 않았지만 IBM DES 팀에 알려진 기술인 차분 암호 분석에 대해 특히 탄력성이 있다는 것이 관찰되었습니다.

고급 암호화 표준

데이터 암호화 표준(DES)의 후속 제품인 AES(Advanced Encryption Standard)를 선택할 때 NSA의 참여는 하드웨어 성능 테스트에 국한되었습니다(AES [201]경쟁 참조).NSA는 그 후 NSA [202]승인 시스템에 사용될 경우 기밀 정보 보호를 위해 AES를 인증했습니다.

NSA 암호화 시스템

NSA는 다음과 같은 레거시 시스템의 암호화 관련 구성 요소를 담당합니다.

- IMT2000 3GPP - FNBDT 미래 협대역 디지털[203] 단말기

- KL-7 ADONIS 오프라인 로터 암호화 기계 (제2차 세계대전 이후 – 1980년대)[204][205]

- KW-26 ROMULUS 전자 인라인 전기 타자기 암호화기 (1960년대~1980년대)[206]

- KW-37 Jason fleet broadcast 암호화기 (1960년대~1990년대)[205]

- KY-57 VINNSON 전술 무선 음성[206] 암호화기

- KG-84 데이터 암호화/복호화[206] 전용

- STU-III 보안 전화 장치,[206] STE에[207] 의해 단계적으로 폐지됨

NSA는 오늘날 사용되는 다음 시스템의 암호화를 감독합니다.

- EKMS 전자키관리시스템[208]

- PC카드[209] 형식의 휴대용 암호 토큰 기반 포르테자 암호화

- 암호학적으로 주파수 호핑을[210] 제어하는 SINCGARS 전술 무전기

- STE 보안 단말[207] 장비

- TACLANE 제품군[211] by General Dynamics C4 Systems

NSA는 미국 정부 시스템에서 사용될 Suite A 및 Suite B 암호 알고리즘 제품군을 지정했습니다. Suite B 알고리즘은 NIST가 이전에 지정한 것의 하위 집합이며 대부분의 정보 보호 목적으로 사용될 것으로 예상됩니다.Suite A 알고리즘은 비밀이며 특히 높은 수준의 [202]보호를 위해 고안되었습니다.

SHA

널리 사용되는 SHA-1과 SHA-2 해시 함수는 NSA가 설계하였으며, SHA-1은 1993년 NSA가 설계한 SHA-0 알고리즘을 약간 수정한 것입니다.NSA는 2년 후 이 작은 수정을 제안했지만, 추가 보안을 제공한다는 사실 외에는 아무런 명분이 없었습니다.개정된 알고리즘에 적용되지 않는 SHA-0에 대한 공격은 실제로 1998년에서 2005년 사이에 학술 암호학자들에 의해 발견되었습니다.SHA-1의 약점과 키 길이 제한 때문에 NIST는 디지털 서명에 대한 사용을 중단하고,[212] 2013년부터 그러한 애플리케이션에 대한 최신 SHA-2 알고리즘만 승인합니다.

새로운 해시 표준인 SHA-3은 Keccak을 알고리즘으로 선정하여 2012년 10월 2일에 끝난 대회를 통해 최근에 선정되었습니다.SHA-3을 선택하는 과정은 AES를 선택하는 과정과 비슷했지만,[215] 이를 표준화하기 위해 Keccak에 대한 근본적인 수정이 이루어졌기 때문에 이에 [213][214]대한 의구심이 제기되고 있습니다.이러한 변화는 잠재적으로 경쟁 중에 수행되는 암호 분석을 약화시키고 [213]알고리즘의 보안 수준을 저하시킵니다.

클리퍼칩

강력한 암호화의 광범위한 사용이 정부의 도청장치 사용을 방해할 것이라는 우려 때문에 NSA는 1993년에 키 에스크로 개념을 제안하고 DES보다 강력한 보호 기능을 제공하면서도 공인된 [216]법 집행관이 암호화된 데이터에 접근할 수 있는 Clipper 칩을 도입했습니다.그 제안은 강력하게 반대했고 주요 에스크로 요구사항들은 결국 [217]아무 소용이 없었습니다.그러나 클리퍼 프로젝트를 위해 만들어진 NSA의 Forteza 하드웨어 기반 암호 카드는 여전히 정부 내에서 사용되고 있으며, NSA는 결국 카드에 [218][219]사용된 스킵잭 암호의 설계를 기밀 해제하고 공개했습니다.

이중 EC DRBG 난수 생성기 cryptotrojan

NSA는 미국 국립표준기술연구소의 2007년 지침에 Dual EC DRBG라고 불리는 난수 발생기를 포함시키는 것을 추진했습니다.이로 인해 NSA가 해당 의사 난수 생성기(PRNG)[220]를 사용하여 시스템에서 암호화한 데이터에 액세스할 수 있는 백도어에 대한 추측이 제기되었습니다.

이것은 두 내부 타원 곡선 점 사이의 관계가 [221][222]알려진 경우 PRNG의 다음 반복의 출력이 결정될 수 있다는 사실에 근거하여 가능한 것으로 간주됩니다.NIST와 RSA 모두 이 PRNG를 사용하지 [223][224]말 것을 공식적으로 권고하고 있습니다.

퍼펙트 시티즌

퍼펙트 시티즌(Perfect Citizen)은 미국의 중요한 인프라에 대해 [225][226]NSA가 취약점 평가를 수행하는 프로그램입니다.그것은 [227][228]원래 아인슈타인이라는 이름의 네트워크 모니터링 시스템을 통해 민간 및 공공 부문의 중요한 인프라 컴퓨터 네트워크에 대한 사이버 공격을 감지하는 센서 시스템을 개발하기 위한 프로그램으로 보고되었습니다.그것은 포괄적 국가 사이버 보안 이니셔티브에 의해 자금을 지원받고 있으며 지금까지 레이시온은 초기 단계에 대해 최대 1억 달러의 계약을 받았습니다.

학술연구

NSA는 허가 코드 접두사 MDA904에 따라 수백만 달러를 학술 연구에 투자하여 2007년 [update]10월 11일 현재 3,000건 이상의 논문을 작성했습니다.NSA/CSS는 때때로 암호학에 대한 학술 연구 출판을 제한하려고 시도했습니다. 예를 들어, Khufu와 Khafre 블록 암호는 NSA의 요청에 따라 자발적으로 보류되었습니다.FOIA 소송에 대한 대응으로 NSA는 2013년 NSA 직원들이 [230]공공 인터넷에서 NSA에 관심 있는 정보를 검색하는 것을 돕기 위해 작성하고 편집한 643페이지 분량의 연구 논문 "Untangling the Web: A Guide to Internet Research"[229]를 발표했습니다.

특허

NSA는 개그 명령에 따라 미국 특허청에 특허를 출원할 수 있는 권한을 가지고 있습니다.일반 특허와 달리, 이것들은 대중에게 공개되지 않고, 만료되지 않습니다.다만 특허청이 제3자로부터 동일한 특허를 출원받으면 NSA의 특허를 공개하고 그 [231]날짜에 정식으로 NSA에 정식으로 특허를 내주게 됩니다.

NSA의 공개된 특허 중 하나는 여러 네트워크 [232]연결의 지연 시간을 기반으로 인터넷과 같은 네트워크에서 개별 컴퓨터 사이트를 지리적으로 위치시키는 방법에 대해 설명합니다.NSA는 공개특허가 없지만 휴대전화 [233]타워에서 얻은 데이터를 이용해 지상에서 고도 등 개인의 위치를 실시간으로 추적할 수 있는 3자화(Trialization)라는 유사한 위치추적 기술을 사용한 것으로 알려졌습니다.

휘장 및 기념비

NSA의 문장 휘장은 원 안에 독수리 한 마리가 [234]발톱에 열쇠를 쥐고 있는 것으로 구성되어 있습니다.독수리는 이 기관의 국가 [234]임무를 상징합니다.가슴에는 미국의 국새와 [234]의회를 대표하는 빨간색과 흰색 띠가 있는 방패가 그려져 있습니다.열쇠는 [234]성 베드로의 상징에서 가져온 것으로 보안을 나타냅니다.

NSA가 창설될 때, 이 기관은 [235]국방부의 상징이 없었고 그것을 사용했습니다.이 [235]기관은 1963년에 두 개의 상징 중 첫 번째 상징을 채택했습니다.현재의 NSA 휘장은 1965년 당시 LTG 마샬 S. 카터(미국) 국장이 [236]기관을 대표할 장치를 만들라고 지시한 이후 사용되고 있습니다.

NSA의 국기는 하늘색 바탕에 기관의 도장으로 구성되어 있습니다.

NSA 임무와 관련된 승무원들은 위험하고 치명적인 [237]여러 상황에 연루되어 왔습니다.1967년 USS 리버티 사건과 1968년 USS 푸에블로 사건은 [237]냉전 시대에 입은 손실의 예입니다.

국가안보국/중앙보안국 암호학 기념관은 이 정보 [238]임무들의 전사자들을 기리고 기억합니다.그것은 검은 화강암으로 만들어졌으며 2013년 [update][238]현재 171개의 이름이 조각되어 있습니다.NSA 본부에 위치하고 있습니다.전사자들의 이야기를 기밀 해제하는 전통은 [238]2001년에 시작되었습니다.

운영과 관련된 합헌성, 합법성 및 개인정보 보호에 관한 질문

적어도 2001년 이후 [239]미국에서는 국가안보국이 어떤 신호지능을 활용할 수 있는지, 얼마나 자유롭게 신호지능을 [240]활용해야 하는지에 대한 법적 논란이 있었습니다.2015년에 정부는 특정 유형의 데이터,[241] 특히 통화 기록을 사용하고 수집하는 방식에 약간의 변화를 가했습니다.정부는 2019년 [242]초 현재 통화기록을 분석하지 않고 있습니다.2020년 9월 항소심에서 감시 프로그램은 불법으로 판단되었습니다.[52]

영장 없는 도청장치

2005년 12월 16일, 뉴욕 타임즈는 백악관의 압력과 조지 W. 부시 대통령의 행정명령으로, 테러를 막기 위한 시도로, 국가안보국은 미국의 해외정보감시국으로부터 영장을 받지 않고 그 나라 밖의 사람들에게 걸려온 전화를 도청해 왔다고 보도했습니다.외국정보감시법(FISA)[97]에 따라 그러한 목적으로 만들어진 비밀법원인 랜스 법원.

에드워드 스노든

에드워드 스노든은 2013년 미국 국가안보국(NSA)[243]이 실시한 광범위한 비밀 정보 수집 프로그램의 존재를 폭로한 전직 정보 계약자입니다.보다 구체적으로, 스노든은 미국 정부가 어떻게 자신들도 [244]모르는 사이에 엄청난 양의 개인 통신, 이메일, 전화 위치, 웹 히스토리 등 미국 시민들을 수집하고 있는지 보여주는 정보를 공개했습니다.스노든이 이 정보를 공개한 주요 동기 중 하나는 NSA가 구축한 인프라로 인해 감시 상태가 발전할 것에 대한 두려움이었습니다.스노든은 "역사적으로 현 시점에서 우리의 자유와 삶의 방식에 가장 큰 위험은 정책 문서에 의해 견제되는 전지전능한 국가 권력에 대한 합리적인 두려움에서 비롯된다고 믿습니다.제가 정보를 중시하지 않는 것이 아니라, 전능하고 자동적이며 대규모 감시에 반대하는 것입니다. 제가 보기에 그것은 정보 보고를 놓친 것보다 자유 사회의 기관들에 더 큰 위협이며,[245] 그 비용을 감당할 가치가 없는 것 같습니다."

2014년 3월, 합참의장 마틴 뎀프시(Martin Dempsey) 육군총장은 하원 군사위원회에서 "스노든이 제출한 문서의 대부분은...우리의 최고 수준의 보안에서 빠져나온...국내 활동에 대한 정부의 감독을 폭로하는 것과는 아무런 관련이 없었습니다.그 중 대다수는 우리의 군사적 능력, 작전, 전술, 기술, [246]절차와 관련된 것이었습니다.은퇴한 NSA 국장 키스 알렉산더는 2014년 5월 인터뷰에서 스노든이 훔친 문서의 수를 수치화하라는 질문을 받자 자신이 가져간 문서를 정확히 셀 방법이 없다고 말했지만 스노든은 100만 건 이상의 [247]문서를 다운로드했을 수도 있다고 말했습니다.

기타감시

2006년 1월 17일, 헌법권리센터는 조지 W. 부시 대통령직에 대한 CCR 대 부시 소송을 제기했습니다.이번 소송은 국가안보국(NSA)이 영장을 [248][249]먼저 확보하지 않고 CCR 이메일을 감청하는 등 미국 내 인사들에 대한 감시에 이의를 제기한 것입니다.

2006년 8월 ACLU 대 NSA 사건에서 미국 지방법원의 애나 딕스 테일러 판사는 NSA의 영장 없는 감시 프로그램은 불법이자 위헌이라고 결론 내렸습니다.2007년 7월 6일, 제6순회항소법원은 ACLU가 [250]소송을 제기할 자격이 없다는 이유로 결정을 취소했습니다.

2008년 9월, EFF(Electronic Frontier Foundation)는 전직 AT&T 기술자 Mark [253]Klein이 제공한 문서에 근거하여 NSA와 [251]부시 행정부의 몇몇 고위 관리들을 "불법적이고 위헌적인 수사망 통신 [252]감시 프로그램"으로 기소하며 집단 소송을 제기했습니다.

NSA는 2015년 6월 미 의회가 통과시킨 미국자유법에 따라 같은 해 11월 29일 미국의 휴대전화 감시 프로그램을 중단해야 했습니다.미국 자유법은 NSA가 테러 조사에 대한 영장이 없는 한 전화의 메타데이터와 내용을 수집하는 것을 금지하고 있습니다.이 경우 통신사에 기록을 요청해야 하는데, 기록은 6개월 동안만 보관됩니다.NSA가 대형 통신회사를 이용해 감시활동을 지원한 것은 여러가지 프라이버시 [254]: 1568–69 문제를 야기시켰습니다.

AT&T 인터넷 모니터링

2008년 5월, 전직 AT&T 직원인 Mark Klein은 그의 회사가 미국 [255]시민들 사이의 트래픽을 포함한 네트워크 통신을 감시하기 위해 FBI Carnivore 프로그램을 대체할 Narus 하드웨어를 설치하는 데 NSA와 협력했다고 주장했습니다.

데이터 마이닝

NSA는 2008년에 컴퓨팅 기능을 사용하여 다른 정부 기관으로부터 정기적으로 획득하는 "거래" 데이터를 분석하고, 이 데이터를 자체 관할 당국에서 수집하는 것으로 보고되었습니다.이러한 노력의 일환으로 NSA는 대량의 국내 이메일 데이터, 인터넷 검색, 은행 이체, 신용카드 거래, 여행 기록 및 전화 데이터를 모니터링하고 있다고 월스트리트 저널이 인터뷰한 전현직 정보 관리들이 밝혔습니다.이메일의 발신자, 수신자 및 제목은 포함될 수 있지만 메시지 또는 전화의 내용은 [256]포함되지 않습니다.

2013년 오바마 행정부의 자문단은 '권고 30' 37페이지에 언급된 에드워드 [257]J. 스노든이 공개한 문서들의 폭로 이후 NSA 스파이 프로그램을 개혁하려고 하고 있습니다.국가안보위원회 직원들이 기관 간의 절차를 관리하여 컴퓨터 응용 프로그램에서 이전에 알려지지 않은 취약성을 이용하는 공격에 대한 미국 정부의 활동을 정기적으로 검토해야 합니다.은퇴한 사이버 보안 전문가 리차드 A. 클라크는 2014년 4월 11일 단체 회원이었으며 NSA는 [258]하트블리드에 대해 사전 지식이 없다고 밝혔습니다.

불법적으로 취득한 증거

2013년 8월, 2005년 IRS 훈련 문서에 따르면 NSA 정보 요격 및 도청 장치가 외국 및 국내 마약단속국(DEA) 및 국세청(IRS)에 공급되어 불법적으로 미국 시민에 대한 범죄 수사를 시작하는 데 사용된 것으로 나타났습니다.수사가 시작된 경위를 은폐하고 [259][260]다른 방법으로 동일한 증거를 다시 확보함으로써 명백히 합법적인 수사 흔적을 재현하라는 것이 사법 당국의 지시였습니다.

버락 오바마 행정부

NSA는 2009년 4월까지 몇 달 동안 하원의원을 포함한 미국 시민들의 통신을 감청했지만 법무부는 의도치 않은 감청이라고 생각했습니다.그 후 법무부는 이 문제들을 시정하고 프로그램을 기존의 [261]법에 따르도록 조치를 취했습니다.미국 법무장관 에릭 홀더는 [262]2008년 외국정보감시법 개정안에 대한 이해에 따라 어떤 일이 일어났는지 설명하지 않고 프로그램을 재개했습니다.

2013년 6월에 실시된 여론조사에서 NSA의 비밀 데이터 [263]수집과 관련하여 미국인들 사이에 엇갈린 결과가 나왔습니다.라스무센 보고서에 따르면 미국인의 59%가 찬성하지 않는 것으로 [264]나타났고 갤럽은 53%,[265] 퓨는 56%가 NSA 데이터 [266]수집에 찬성하는 것으로 나타났습니다.

섹션 215 메타데이터 수집

2013년 6월 6일 가디언지가 보도한 바와 같이 2013년 4월 25일 NSA는 Verizon의 Business Network Services가 시스템의 모든 호출에 대한 메타데이터를 "지속적인 매일" NSA에 제공하도록 요구하는 법원 명령을 받았습니다.이 정보에는 "통화 중인 양쪽 당사자의 번호"가 포함됩니다.위치 데이터, 통화 시간, 고유 식별자, 모든 통화의 시간 및 지속 시간은 "[대화 내용 자체]"가 아닙니다.그 명령은 애국법의 [267][268]이른바 '업무기록' 조항에 의존하고 있습니다.

2013년 8월 스노든 유출 사건 이후 NSA의 데이터 마이닝 활동에 대한 새로운 세부 사항이 밝혀졌습니다.보도에 따르면, 대부분의 미국 출입 이메일은 "선택된 통신 링크"에서 캡처되고 키워드 또는 기타 "선택된" 항목에 대해 자동으로 분석됩니다.일치하지 않는 전자 메일은 [269]삭제됩니다.

이러한 방대한 메타데이터 수집이 테러 공격을 예방하는 데 얼마나 유용한지는 논란의 여지가 있습니다.많은 연구들이 수사망과 같은 시스템이 효과적이지 못하다는 것을 밝혀냈습니다.New America Foundation이 발표한 그러한 보고서 중 하나는 225건의 테러 사례를 분석한 결과 [270]NSA가 "테러 행위를 예방하는 데 눈에 띄는 영향을 미치지 못했다"고 결론 내렸습니다.

이 프로그램의 옹호자들은 메타데이터만으로는 공격을 막기 위해 필요한 모든 정보를 제공할 수는 없지만, 의심되는 외국 번호와 국내 번호 사이의 [271]점들을 NSA의 소프트웨어만이 할 수 있는 속도로 연결할 수 있는 능력을 보장한다고 말했습니다.이를 통해 의심스러운 활동과 실제 [272]위협 간의 차이를 신속하게 파악할 수 있다는 이점이 있습니다.예를 들면, NSA 국장 Keith B. 알렉산더는 2013년 연례 사이버 보안 정상회의에서 보스턴 마라톤 폭탄 테러 이후 국내 전화 통화 기록에 대한 메타데이터 분석을 통해 뉴욕에서의 후속 공격설이 근거 없는 [271]것으로 판단했다고 언급했습니다.

효과에 대한 의구심 외에도 많은 사람들이 메타데이터 수집이 위헌적인 사생활 침해라고 주장하고 있습니다.2015년 현재[update], 징수 절차는 합법적이고 스미스 대 메릴랜드(1979)의 판결에 근거를 두고 있습니다.데이터 수집과 그 합법성에 대한 명백한 반대자는 리처드 J. 레온 미국 지방법원 판사입니다.그는 2013년[273] 보고서를 내고 "사법부의 사전 승인 없이 개인정보를 조회하고 분석하기 위한 목적으로 사실상 모든 국민들의 개인정보를 체계적이고 첨단기술로 수집하고 보존하는 것보다 더 '무차별적'이고 '임의적인 침해'는 상상할 수 없습니다.물론 이러한 프로그램은 수정헌법 제4조에 명시된 '그 정도의 사생활'을 침해합니다."

2015년 5월 7일자로 미국 제2순회항소법원은 애국법 215조의 해석이 잘못되었으며 미국인들의 통화기록을 대량으로 수집해온 NSA 프로그램은 [274]불법이라고 판결했습니다.215조는 국가의 전화 데이터를 정부가 수집할 수 있도록 명확히 해석할 수 없으며, 그 결과 2015년 6월 1일에 만료되었습니다.이번 판결은 "정규 사법 시스템의 상급 법원이 NSA 전화 기록 [275]프로그램을 검토한 첫 번째 사례"입니다.NSA가 시민들의 메타데이터에 계속해서 대량으로 접근할 수 있게 해주되, 이제 데이터는 회사들이 [275]직접 저장할 것이라는 규정과 함께 미국 자유법으로 알려진 대체법.이러한 변경은 메타데이터 수집 이외의 다른 기관 절차에는 영향을 미치지 않으며, 이는 기관이 인터넷 [277]백본에서 직접 미국의 데이터/통신을 수집하고 저장하는 데 사용하는 수많은 기술인 업스트림 수집을 포함하여 미국의 제4차 [276]수정 권한에 도전장을 던진 것으로 알려진 다른 기관 절차에는 영향을 미치지 않습니다.

업스트림 수집 프로그램에 따라 NSA는 [278]통신사들로부터 데이터를 수집하기 위해 수억 달러를 지불했습니다.구글이나 야후와 같은 회사들은 법원의 [279]명령이 없는 한 그들의 서버로부터 NSA로의 "직접적인 접근"을 제공하지 않는다고 주장하지만, NSA는 이메일, 전화, 그리고 휴대전화 데이터 [280]사용자들에 접근할 수 있습니다.이 새로운 판결에 따라, 통신 회사들은 [275]NSA에 요청하면 제공될 대량 사용자 메타데이터를 최소 18개월 동안 서버에 유지합니다.이 판결은 NSA 데이터 센터에 특정 전화 기록을 대량으로 저장하는 것을 불법으로 만들었지만, 215조의 [275]합헌성에 대해서는 판결하지 않았습니다.

수정헌법 제4조 침해

기밀 해제된 문서에서 2006년부터 2009년까지 17,835개의 전화선이 규정 준수를 위반하여 부적절하게 허용된 "경고 목록"에 있는 것으로 드러났습니다. 이 전화선에는 일일 모니터링을 [281][282][283]위해 태그가 지정되었습니다.이러한 감시된 전화선의 11%는 "합리적으로 명백한 의심"(RAS)[281][284]에 대한 기관의 법적 기준을 충족했습니다.

NSA는 매일 수억 개의 휴대전화의 위치를 추적하여 사람들의 움직임과 관계를 [285]상세하게 지도화합니다.NSA는 Google, Microsoft, Facebook, Yahoo, YouTube, AOL, Skype, Apple 및 [286]Paltalk을 통해 이루어지는 모든 통신에 액세스할 수 있으며 개인 이메일 및 인스턴트 메시징 계정에서 매년 수억 [287]개의 연락처 목록을 수집하는 것으로 보고되었습니다.또한 인터넷에서 사용되는 암호화의 대부분을 약화시켜(여러 기술 회사와 협력, 강압 또는 기타 방식으로 침투하여 "백도어"를 시스템에 남김으로써), 대부분의 암호화가 의도치 않게 다양한 형태의 [288][289]공격에 취약하도록 만들었습니다.

NSA는 국내적으로 1억 2천만 명이 넘는 미국 Verizon [291]가입자를 포함한 전화 [290]통화의 메타데이터 기록을 수집 및 저장하고 인터넷(Upstream)[286]을 통해 방대한 양의 통신을 차단하는 것으로 입증되었습니다.정부의 법적 입장은 극소수라도 [292]테러와 관련이 있을 것으로 예상되는 경우 미국 통신 전체가 테러 수사와 '관련성'이 있는 것으로 간주될 수 있다는 애국법의 비밀스러운 해석에 의존하는 것이었습니다.NSA는 또한 DEA와 국세청 그리고 다른 법 집행 기관들에 외국의 감청물을 공급하고, 이 기관들은 범죄 수사를 시작하기 위해 이것들을 사용합니다.그 후 연방 요원들은 병행 [293]건설을 통해 조사 경로를 "재창조"하라는 지시를 받습니다.

NSA는 또한 영향력 있는 이슬람교도들을 염문물 사용과 같이 그들의 신용을 떨어뜨릴 수 있는 정보를 얻기 위해 스파이 활동을 합니다.국내외를 막론하고 그 대상들은 어떤 범죄도 의심받지 않고 [294]NSA에 의해 "급진적"으로 여겨지는 종교적 또는 정치적 견해를 가지고 있습니다.

2014년 7월 워싱턴 포스트의 보고서에 따르면 스노든이 제공한 정보에 의존하여 미국에서 감시를 받는 사람들의 90%가 평범한 미국인이며 의도된 목표물이 아니라고 합니다.이 신문은 [295]이 주장을 뒷받침하는 이메일, 문자 메시지, 온라인 계정을 포함한 문서들을 조사했다고 밝혔습니다.

의회의 감시.

미국 상하원의 정보위원회는 NSA에 대해 일차적인 감독권을 행사하고, 다른 의원들은 NSA와 그 [296]활동에 관한 자료와 정보에 접근하는 것이 거부되었습니다.미국 대외정보감시법원은 NSA의 활동을 규제한 혐의로 기소된 비밀법원은 NSA가 얼마나 자주 자신의 비밀규정을 [297]어기는지 조사하거나 검증할 수 없다고 수석판사는 밝혔습니다.NSA는 매년 수천 차례에 걸쳐 데이터 접근에 관한 자체 규정을 위반한 것으로 알려졌는데, 이러한 위반 중 많은 부분이 대규모 데이터 [298]감청과 관련된 것입니다.NSA 관리들은 심지어 연애 [299]관심사를 염탐하기 위해 데이터 감청을 사용했습니다. "NSA 위반의 대부분은 자체적으로 보고되었으며, 각 사례는 종료라는 [300][attribution needed]행정적 조치를 초래했습니다."

NSA는 다른 법 집행 [301]기관과 불법적으로 감청 내용을 공유함으로써 "미국인 정보를 전파하는 특별 규정을 전반적으로 무시했다"고 밝혔습니다.법원이 발표한 2009년 3월 FISA 법원 의견서는 데이터 질의를 제한하는 프로토콜이 "너무 자주 그리고 체계적으로 위반되어 전체적으로 매우 중요한 요소라고 할 수 있다"고 밝혔습니다.정권은 결코 [302][303]효과적으로 작동하지 않았습니다."2011년 같은 법원은 NSA의 대량 외국 인터넷 가로채기의 "양과 성격"이 "법원이 믿게 [301]된 것과 근본적으로 다르다"고 지적했습니다.이메일 연락처 목록(미국 시민 포함)은 미국 [287]내 불법성을 해결하기 위해 여러 외국 지역에서 수집됩니다.

NSA의 대량 수집 프로그램에 대한 법적인 의견은 서로 다릅니다.2013년 12월 중순, 미국 지방법원 판사 Richard Leon은 "거의 오웰리언" 프로그램이 헌법에 위배될 가능성이 높다고 판결하고 다음과 같이 썼습니다."저는 사법부의 사전 승인 없이 개인정보를 조회하고 분석하기 위한 목적으로 사실상 모든 국민들의 개인정보를 체계적이고 첨단기술로 수집하고 보관하는 것보다 더 '무차별적'이고 '임의적인' 침해는 상상할 수 없습니다.물론 이러한 프로그램은 수정헌법 제4조에 명시된 '그 정도의 사생활'을 침해합니다.사실, 저는 '권력자들의 점진적이고 조용한 침해에 의한 국민의 자유의 약화'를 조심하라고 경고한 우리 헌법의 저자 제임스 매디슨이 경악할 [304]것임을 거의 의심하지 않습니다."

그 달 말, 미국 지방법원의 윌리엄 폴리 판사는 NSA의 전화 기록 수집이 테러와의 전쟁에서 합법적이고 가치가 있다고 판결했습니다.그는 "대량 전화 메타데이터 수집 프로그램은 겉보기에는 단절된 데이터가 바다에 떠 있는 테러리스트 용의자들 사이의 고서머 접촉을 찾아 격리시킬 수 있는 광범위한 네트워크"라고 썼으며, 9/11 이전의 유사한 데이터 수집이 이번 [305]공격을 막았을 수도 있다고 지적했습니다.

공식응답

2013년 3월 상원 정보위원회 청문회에서 론 와이든 상원의원은 제임스 클래퍼 국가정보국장에게 "NSA가 수백만 명 또는 수억 명의 미국인에 대한 어떤 유형의 데이터도 수집하고 있는가?"라고 물었습니다.클래퍼는 "아니요, 선생님..."이라고 대답했습니다.눈치 없이.무심코 수집할 수도 있지만,[306] 눈치채지 못하는 경우도 있습니다."이 성명은 몇 달 후인 2013년 6월 프리즘 감시 프로그램의 세부 사항이 발표되면서 정밀 조사를 받게 되었고, "NSA는 분명히 광범위한 디지털 [306]데이터를 위해 9개 인터넷 회사의 서버에 접근할 수 있습니다."라고 밝혔습니다.Wyden은 Clapper가 증언에서 "정확한 대답"을 하지 못했다고 말했습니다.비판에 대해 클래퍼는 "저는 제가 생각하기에 가장 진실하거나 가장 정직하지 않은 방식으로 대응했습니다"라고 말했습니다. 클래퍼는 "누군가가 저에게 '수집'이라고 말할 때,[306] 그에게 다른 의미를 가질 수 있는 특정한 의미의 의미론에 대해 정직한 차이가 있습니다"라고 덧붙였습니다.

NSA 내부고발자 에드워드 스노든은 NSA가 방대한 데이터베이스의 "메타데이터는 물론 이메일 내용, 브라우저 이력 등 인터넷 활동을 검색할 수 있는" 국가안보국의 일급 비밀 프로그램인 XKeyscore의 존재를 추가로 공개했습니다.인터넷 활동이 수행되었거나 [307]사용된 브라우저 유형입니다." XKeyscore는 [307]"분석가에게 이메일이나 IP 주소와 같은 일부 식별 정보가 알려진 경우, 법적 권한은 아니더라도 미국인이라도 영장 없이 광범위한 전자 감시를 목표로 할 수 있는 기술적 능력을 제공합니다."

2013년 6월 27일, 알렉산더는 NSA 프로그램의 필요성에 대해 NSA의 대량 전화 및 인터넷 가로채기가 미국에서 발생한 13건을 포함한 54건의 테러 "사건"을 예방하는 데 중요했으며, 이 중 한 건을 제외한 모든 사건에서 "위협 [308]흐름을 해소"하기 위한 초기 정보를 제공했다고 말했습니다.7월 31일, NSA 부국장 존 잉글리스는 상원에서 이러한 요격이 어떤 테러 공격도 막는 데 있어서 중요한 것은 아니었지만,[309][310][311] 소말리아에서 테러를 자행하는 민병대인 알샤바브에 미화 8,930 달러를 보낸 샌디에이고 남성 4명의 신원을 확인하고 유죄 판결을 내리는 데 있어서는 매우 중요한 것이었다고 인정했습니다.

미국 정부는 이에 반대해 제기된 수정헌법 4조 사건을 기각하고 이의를 제기하기 위해 적극적으로 노력하고 있으며, [312][313]국내 감시에 참여하는 ISP와 통신사에 대해 소급 면책권을 부여했습니다.

미군은 미국 [314][315]전역의 국방요원 수천 명에 대해 가디언 웹사이트 일부에 대한 접근을 차단하고, 아프가니스탄과 중동,[316] 남아시아 전역에 주둔하고 있는 요원들에 대해서는 가디언 웹사이트 전체를 차단한 사실을 인정했습니다.

2014년 10월 유엔 보고서는 미국과 다른 국가들의 대규모 감시가 핵심적인 사생활 [317]권리를 보장하는 다수의 국제 조약과 협약을 위반하는 것이라고 비난했습니다.

국제 랜섬웨어 공격 책임

NSA가 만든 이터널블루라는 공격은 2017년 [318]5월 전 세계적으로 유례없는 워너크라이 랜섬웨어 공격에 사용됐습니다.이 공격은 공격을 받기 거의 한 달 전에, The Shadow Brokers라는 해킹 그룹에 의해 온라인으로 유출되었습니다.많은 전문가들은 NSA가 근본적인 취약점을 공개하지 않은 것과 이를 악용한 이터널블루 공격 도구에 대한 통제력을 상실한 것을 문제 삼고 있습니다.에드워드 스노든은 NSA가 "병원을 잃었을 때가 아니라 발견했을 때 병원을 공격하는 데 사용된 결함을 개인적으로 공개했다면 공격은 일어나지 않았을 [319]것"이라고 말했습니다.위키피디아의 공동 설립자인 지미 웨일스는 "마이크로소프트와 업계의 다른 지도자들과 함께 이는 정부에 의한 엄청난 실수"라고 말했습니다.NSA가 이 사실을 발견한 순간 마이크로소프트에 이 사실을 통보해 조용히 패치를 발행할 수 있도록 해야 했고, 이 사실이 큰 [320]문제가 되기 훨씬 전에 사람들에게 정중한 태도를 보여야 했습니다."

이전직원활동

아랍에미리트(UAE)의 한 자리에서 미국 방산업체 사이퍼포인트에서 일하기 위해 NSA를 떠난 전 직원 데이비드 에벤든은 2015년 아랍에미리트(UAE) 인접국 카타르를 해킹해 테러단체 무슬림형제단에 자금을 지원하는지 확인하는 임무를 맡았습니다.그는 자신의 팀이 도하 [321]방문 직전에 미셸 오바마와 주고받은 카타르 세이카 모하빈트 나세르의 이메일을 해킹했다는 사실을 알고 회사를 그만뒀습니다.에벤든이 미국으로 돌아오자 FBI에 자신의 경험을 보고했습니다.이 사건은 전직 NSA 직원들과 계약자들이 자신들의 회사를 설립하기 위해 기관을 떠난 후 터키, 수단, 심지어 [321]미국에 대한 수많은 사이버 공격에 연루된 러시아와 같은 나라들에 고용되는 증가하는 추세를 보여주고 있습니다.

2021 덴마크-NSA 공동 감시

2021년 5월, 덴마크 국방 정보국이 NSA와 협력하여 EU 동료 회원국 [322][323]및 지도자들을 도청한 것으로 보도되어 EU 국가들의 광범위한 반발과 덴마크 및 미국 [324]정부의 해명 요구가 이어졌습니다.

참고 항목

- 오스트레일리아 신호국(ASD) – 오스트레일리아

- 크리틱컴

- FAPSI – 러시아 (1991-2003)

- 가르다 국가 감시 부대(NSU

- GCHQ – 영국

- Ghidra (소프트웨어)

- 내부보안부(Singapore)(ISD) – 싱가포르

- 대한항공 007편 사고

- 해롤드 T.마르틴 3세

- 영국의 대규모 감시.

- 국가안전보위부 (Stasi) – 구 독일민주공화국

- 중국 국가안전부(MSS) – 중국

- 국가정보 우선순위 프레임워크

- 국가기술연구기구(NTRO) – 인도

- 아이비 벨 작전

- 아이코날 작전

- 러시아 특별통신국(스페츠비야즈) – 러시아

- 8200부대—이스라엘은 NSA와 맞먹습니다.

- 미국 국방부 사이버공간 운용전략

메모들

- ^ Burns, Thomas L. (1990). "The Origins of the National Security Agency" (PDF). United States Cryptologic History. National Security Agency. p. 97. Archived from the original (PDF) on March 22, 2016.

- ^ a b "60 Years of Defending Our Nation" (PDF). National Security Agency. 2012. p. 3. Archived from the original (PDF) on 2013-06-14. Retrieved July 6, 2013.

On November 4, 2012, the National Security Agency (NSA) celebrates its 60th anniversary of providing critical information to U.S. decision makers and Armed Forces personnel in defense of our Nation. NSA has evolved from a staff of approximately 7,600 military and civilian employees housed in 1952 in a vacated school in Arlington, VA, into a workforce of more than 30,000 demographically diverse men and women located at NSA headquarters in Ft. Meade, MD, in four national Cryptologic Centers, and at sites throughout the world.

- ^ Priest, Dana (July 21, 2013). "NSA growth fueled by need to target terrorists". The Washington Post. Retrieved July 22, 2013.

Since the attacks of Sept. 11, 2001, its civilian and military workforce has grown by one-third, to about 33,000, according to the NSA. Its budget has roughly doubled.

- ^ a b c d "내성적? 그럼 NSA에서 당신을 원하죠Wayback Machine" 플로리다 챔피언십 레슬링에서 2020-11-06 보관.2012년 4월.2013년 7월 1일 회수.

- ^ a b Rosenbach, Marcel; Stark, Holger; Stock, Jonathan (June 10, 2013). "Prism Exposed: Data Surveillance with Global Implications". Spiegel Online. Spiegel Online International. p. 2. "4만 명의 직원을 거느린 NSA만큼 규모가 크고 인력이 풍부한 정보 기관이 어떻게 이런 정보의 홍수 속에서 의미 있게 일할 수 있겠습니까?"

- ^ a b Gellman, Barton; Greg Miller (August 29, 2013). "U.S. spy network's successes, failures and objectives detailed in 'black budget' summary". The Washington Post. p. 3. Retrieved August 29, 2013.

- ^ Shane, Scott (August 29, 2013). "New Leaked Document Outlines U.S. Spending on Intelligence Agencies". The New York Times. Retrieved August 29, 2013.

- ^ "About NSA: Mission". National Security Agency. Retrieved September 14, 2014.

- ^ a b Ellen Nakashima (January 26, 2008). "Bush Order Expands Network Monitoring: Intelligence Agencies to Track Intrusions". The Washington Post. Retrieved February 9, 2008.

- ^ 행정명령 13470 – 2008 개정 행정명령 12333, 미국 정보활동, 2008년 7월 30일 (PDF)

- ^ Schorr, Daniel (January 29, 2006). "A Brief History of the NSA". NPR. Retrieved September 15, 2021.

- ^ 밤포드, 제임스.비밀의 본체: 2007년 12월 18일, 극비 국가보안국, Random House Digital, Inc.의 해부도

- ^ 말킨, 보니."NSA 보안 감시:미국이 EU 사무실을 도청했습니다."데일리 텔레그래프, 2013년 6월 30일.

- ^ 응악, 첸다.2013년 7월 9일 CBS "NSA 유출자 스노든은 미국과 이스라엘이 스턱스넷 바이러스를 공동 작성했다고 주장했습니다.

- ^ Bamford, James (June 12, 2013). "The Secret War". Wired. Archived from the original on January 25, 2014.

- ^ Lichtblau, Eric (February 28, 2001). "Spy Suspect May Have Revealed U.S. Bugging; Espionage: Hanssen left signs that he told Russia where top-secret overseas eavesdropping devices are placed, officials say". Los Angeles Times. p. A1. Archived from the original on April 17, 2001.

- ^ 행정명령 13470 – 2008 개정 행정명령 12333, 미국 정보활동 섹션 C.2, 2008년 7월 30일

- ^ a b c Obar, Jonathan A.; Clement, Andrew (July 1, 2013) [June 5–7, 2012]. Ross, P.; Shtern, J. (eds.). Internet Surveillance and Boomerang Routing: A Call for Canadian Network Sovereignty. TEM 2013: Proceedings of the Technology & Emerging Media Track – Annual Conference of the Canadian Communication Association. Victoria, British Columbia. doi:10.2139/ssrn.2311792. SSRN 2311792.

- ^ "The Black Chamber – Pearl Harbor Review". nsa.gov. Retrieved 23 February 2018.

- ^ "The National Archives, Records of the National Security Agency". Retrieved November 22, 2013.

- ^ "The Many Lives of Herbert O. Yardley" (PDF). Retrieved May 26, 2016.

- ^ Yardley, Herbert O. (1931). The American black chamber. Annapolis, MD: Naval Institute Press. ISBN 978-1-59114-989-7.

- ^ James Bamford. "Building America's secret surveillance state". Reuters. Archived from the original on June 13, 2013. Retrieved November 9, 2013.

- ^ Hastedt, Glenn P.; Guerrier, Steven W. (2009). Spies, wiretaps, and secret operations: An encyclopedia of American espionage. ABC-CLIO. p. 32. ISBN 978-1-85109-807-1.

- ^ a b c USAICoE History Office. "Army Security Agency Established, 15 September 1945". army.mil. United States Army. Archived from the original on July 16, 2020. Retrieved November 9, 2013.

- ^ a b c Burns, Thomas L. "The Origins of the National Security Agency 1940–1952 (U)" (PDF). gwu.edu. National Security Agency. p. 60. Archived (PDF) from the original on November 29, 2020. Retrieved November 28, 2020.

- ^ "The Creation of NSA – Part 2 of 3: The Brownell Committee" (PDF). nsa.gov. National Security Agency. Archived from the original (PDF) on September 18, 2013. Retrieved July 2, 2013.

- ^ a b Truman, Harry S. (October 24, 1952). "Memorandum" (PDF). nsa.gov. National Security Agency. Archived from the original (PDF) on August 21, 2013. Retrieved July 2, 2013.

- ^ Burns, Thomas L. (1990). "The Origins of the National Security Agency" (PDF). United States Cryptologic History. National Security Agency. pp. 107–08. Archived from the original (PDF) on March 22, 2016.

- ^ Anne Gearan (June 7, 2013). "'No Such Agency' spies on the communications of the world". The Washington Post. Retrieved November 9, 2013.

- ^ Shane, Scott (October 31, 2005). "Vietnam Study, Casting Doubts, Remains Secret". The New York Times.

The National Security Agency has kept secret since 2001 a finding by an agency historian that during the Tonkin Gulf episode, which helped precipitate the Vietnam War

- ^ a b "NSA 기밀자료쇼 기관은 1960년대에 반 베트남 비평가들을 감시하기 위해 설립된 Muhammad Ali와 MLK 작전을 스파이로 한 것으로 NSA 자체에 의해 '완전한 불법이 아니라면 비난의 여지가 있는' 낙인이 찍혔습니다." 가디언, 2013년 9월 26일

- ^ Boak, David G. (July 1973) [1966]. A History of U.S. Communications Security; the David G. Boak Lectures, Vol. 1 (PDF) (2015 partial declassification ed.). Ft. George G. Meade, MD: U.S. National Security Agency. Retrieved 2017-04-23.

- ^ "Pre-Emption – The Nsa And The Telecoms – Spying On The Home Front – FRONTLINE – PBS". pbs.org.

- ^ Cohen, Martin (2006). No Holiday: 80 Places You Don't Want to Visit. New York: Disinformation Company Ltd. ISBN 978-1-932857-29-0. Retrieved March 14, 2014.

- ^ William Burr, ed. (September 25, 2017). "National Security Agency Tracking of U.S. Citizens – "Questionable Practices" from 1960s & 1970s". National Security Archive. Retrieved August 2, 2018.

- ^ a b c Bill Moyers Journal (October 26, 2007). "The Church Committee and FISA". Public Affairs Television. Retrieved June 28, 2013.

- ^ "Book IV, Supplementary Detailed Staff Reports on Foreign and Military Intelligence (94th Congress, Senate report 94-755)" (PDF). United States Senate Select Committee on Intelligence. April 23, 1976. p. 67 (72). Archived from the original (PDF) on September 22, 2013. Retrieved June 28, 2013.

- ^ "Book II, Intelligence Activities and the Rights of Americans (94th Congress, Senate report 94-755)" (PDF). United States Senate Select Committee on Intelligence. April 26, 1976. p. 124 (108). Archived from the original (PDF) on May 21, 2013. Retrieved June 28, 2013.

- ^ Seymour M. Hersh (February 22, 1987). "Target Qaddafi". The New York Times. Retrieved January 12, 2014.

- ^ David Wise (May 18, 1986). "Espionage Case Pits CIA Against News Media". The Los Angeles Times. Retrieved January 12, 2014.

the President took an unprecedented step in discussing the content of the Libyan cables. He was, by implication, revealing that NSA had broken the Libyan code.

- ^ Peggy Becker (October 1999). Development of Surveillance Technology and Risk of Abuse of Economic Information (Report). STOA, European Parliament. p. 12. Archived from the original on January 25, 2014. Retrieved November 3, 2013.

- ^ a b c Staff (June 13, 2003). "NSA honors 4 in the science of codes". The Baltimore Sun. Tribune Company. Archived from the original on June 14, 2013. Retrieved June 11, 2013.

- ^ James Bamford (2007). Body of Secrets: Anatomy of the Ultra-Secret National Security Agency. Knopf Doubleday Publishing Group. p. 454. ISBN 978-0-307-42505-8.

- ^ Koblitz, Neal (2008). Random Curves: Journeys of a Mathematician. Springer-Verlag. p. 312. ISBN 9783540740773.

- ^ Landau, Susan (2015), "NSA and Dual EC_DRBG: Déjà Vu All Over Again?", The Mathematical Intelligencer, 37 (4): 72–83, doi:10.1007/s00283-015-9543-z, S2CID 124392006

- ^ Curtis, Sophie (13 November 2014). "Ex-NSA technical chief: How 9/11 created the surveillance state". The Daily Telegraph. Archived from the original on 2022-01-11.

- ^ "2002년 브라이언 스노우는 IAD의 기술 이사직에서 NSA 내에서 높은 지위를 가졌으나 영향력이 거의 없었던 다른 직책으로 옮겼습니다. 특히 SIGINT가 제안한 조치와 관련하여 같은 해 마이크 제이콥스는 NSA에서 은퇴했습니다."Koblitz, Neal; Menezes, Alfred J. (2016), "A riddle wrapped in an enigma", IEEE Security & Privacy, 14 (6): 34–42, doi:10.1109/MSP.2016.120, S2CID 2310733 풀 버전의 각주 9 참조

- ^ Gorman, Siobhan (May 17, 2006). "NSA killed system that sifted phone data legally". The Baltimore Sun. Tribune Company (Chicago, IL). Archived from the original on September 27, 2007. Retrieved March 7, 2008.

The privacy protections offered by ThinThread were also abandoned in the post–September 11 push by the president for a faster response to terrorism.

- ^ Bamford, Shadow Factory, 페이지 325-340

- ^ Baltimore Sun (May 6, 2007). "Management shortcomings seen at NSA". baltimoresun.com.

- ^ a b "NSA surveillance exposed by Snowden ruled unlawful". BBC News. 3 September 2020. Retrieved 4 September 2020.

- ^ Bamford, James (December 25, 2005). "The Agency That Could Be Big Brother". The New York Times. Retrieved September 11, 2005.

- ^ Dana Priest, William Arkin (July 19, 2010). "A hidden world, growing beyond control". The Washington Post. Archived from the original on May 15, 2013. Retrieved April 12, 2015.

- ^ "National Security Agency and the U.S. Department of Homeland Security Form New Partnership to Increase National Focus on Cyber Security Education" (Press release). NSA Public and Media Affairs. April 22, 2004. Archived from the original on 2009-01-17. Retrieved July 4, 2008.

- ^ "Mission & Combat Support". www.nsa.gov. Retrieved 2022-01-21.

- ^ Hager, Nicky (1996). Secret Power: New Zealand's Role in the International Spy Network. Craig Potton Publishing. p. 55. ISBN 978-0-908802-35-7.

- ^ a b c Bamford는 "이것은 일종의 유산 시스템이며, 이 모든 아이디어, Echelon"이라고 말했습니다."커뮤니케이션은 그들이 그것을 만든 이후로 크게 변화했습니다."

- ^ Richelson, Jeffrey T.; Ball, Desmond (1985).묶는 끈: 영국 미국 국가들간의 정보 협력.런던:알렌 앤 언윈.ISBN 0-04-327092-1

- ^ 패트릭 S. 풀, 에헬론:미국의 글로벌 비밀 감시 네트워크(Washington, D.C.:자유의회재단, 1998년 10월)

- ^ Echelon", 60 Minutes, 2000년 2월 27일

- ^ Campbell, Duncan (August 12, 1988). "They've Got It Taped" (PDF). New Statesman via duncancampbell.org. Archived from the original (PDF) on June 14, 2013. Retrieved June 19, 2007.

- ^ Bomford, Andrew (November 3, 1999). "Echelon spy network revealed". BBC. Retrieved June 7, 2013.

- ^ "European Parliament Report on Echelon" (PDF). July 2001. Retrieved July 4, 2008.

- ^ Glenn Greenwald (November 26, 2013). "Top-Secret Documents Reveal NSA Spied on Porn Habits as Part of Plan to Discredit 'Radicalizers'". The Huffington Post. London. Retrieved May 6, 2014.

- ^ James Risen; Laura Poitras (May 31, 2014). "N.S.A. Collecting Millions of Faces From Web Images". The New York Times. Retrieved June 1, 2014.

- ^ Ellen Nakashima; Joby Warrick (July 14, 2013). "For NSA chief, terrorist threat drives passion to 'collect it all,' observers say". The Washington Post. Retrieved July 15, 2013.

Collect it all, tag it, store it. . . . And whatever it is you want, you go searching for it.

- ^ Glenn Greenwald (July 15, 2013). "The crux of the NSA story in one phrase: 'collect it all': The actual story that matters is not hard to see: the NSA is attempting to collect, monitor and store all forms of human communication". The Guardian. Retrieved July 16, 2013.

- ^ 2013년 10월 17일 그레그 밀러와 줄리 테이트는 "문서는 NSA가 표적 살해 프로그램에 광범위하게 관여했음을 보여준다"고 워싱턴 포스트에 밝혔습니다.2013년 10월 18일 회수.

- ^ 로라 포이트라스, 마르셀 로젠바흐, 피델리우스 슈미드와 홀거 스타크."게하임도쿠멘테: NSA horcht EU-Vertretungenmit Wanzenaus"슈피겔 (독일어).2013년 6월 29일 회수.

- ^ "US-게하임 디엔스트뢰트 젠트랄레 데어 베라인텐 네이션납"슈피겔 (독일어).2013년 8월 25일 회수.

- ^ Spiegel.de : Wikileaks-Enthüllung, NSA sollauch französische Wirtschaft besspizelt haben(독일어), 2015년 6월

- ^ "Wikileaks: Und täglich grüßt die NSA". Handelsblatt.com. July 9, 2015. Archived from the original on October 18, 2017. Retrieved March 10, 2017.

- ^ Schultz, Tanjev (9 July 2015). "US-Spionage ist eine Demütigung für Deutschland". Süddeutsche.de. Retrieved 23 February 2022.

- ^ "NSA tapped German Chancellery for decades, WikiLeaks claims". The Guardian. Reuters. 8 July 2015.

- ^ NSA의 십자선상에 있는 프랑스: 2013년 10월 21일 르몽드 감시하의 전화망

- ^ Perlroth, Nicole (September 10, 2013). "Government Announces Steps to Restore Confidence on Encryption Standards". The New York Times (Bits blog).

- ^ a b Perlroth, Nicole, Larson, Jeff, and Shane, Scott (September 5, 2013). "The NSA's Secret Campaign to Crack, Undermine Internet Security". ProPublica.

This story has been reported in partnership between The New York Times, the Guardian and ProPublica based on documents obtained by The Guardian. For the Guardian: James Ball, Julian Borger, Glenn Greenwald; For the New York Times: Nicole Perlroth, Scott Shane; For ProPublica: Jeff Larson

{{cite news}}: CS1 유지 : 여러 이름 : 저자 목록 (링크) - ^ "Schneier on Security: The Strange Story of Dual_EC_DRBG". Schneier.com. November 15, 2007. Retrieved October 9, 2013.

- ^ J. Appelbaum; A. Gibson; J. Goetz; V. Kabisch; L. Kampf; L. Ryge (July 3, 2014). "NSA targets the privacy-conscious". Panorama. Norddeutscher Rundfunk. Retrieved July 4, 2014.

- ^ Lena Kampf, Jacob Appelbaum & John Goetz, Norddeutscher Rundfunk (July 3, 2014). "Deutsche im Visier des US-Geheimdienstes: Von der NSA als Extremist gebrandmarkt" (in German). ARD.

- ^ "TechWeekEurope: Linus Torvalds Jokes The NSA Wanted A Backdoor In Linux". linuxfoundation.org. Archived from the original on 2015-09-16.

- ^ "NSA Asked Linus Torvalds To Install Backdoors Into GNU/Linux". falkvinge.net. 17 November 2013.

- ^ "Civil Liberties, Justice and Home Affairs – Hearings". europa.eu.

- ^ "스웨덴인들은 로터스 노트에 열쇠 에스크로가 있다는 것을 발견했습니다!"The Risks Digest, 제19권, 제52호, 1997년 12월 24일

- ^ NSA만 들을 수 있으니, 1999년, OK Heise입니다.

- ^ Gallagher, Sean (May 14, 2014). "Photos of an NSA "upgrade" factory show Cisco router getting implant". Ars Technica.

- ^ Whitwam, Ryan (December 30, 2013). "The NSA regularly intercepts laptop shipments to implant malware report says". extremetech.com.

- ^ "Archived copy". Archived from the original on 2015-03-10. Retrieved 2015-03-10.

{{cite web}}: CS1 maint: 제목 그대로 보관된 복사본(링크) - ^ nsa.gov : 2015년 1월 19일 회수된 NSA 기사 2014-12-09 Wayback Machine - 3페이지: 'NSA는 FBI 및 기타 기관과 협력하여 외국에 기반을 둔 배우들과 그들의 미국 내 활동 사이의 점들을 연결할 것입니다.'

- ^ 국내 감시국 웹사이트 Nsa.gov1.info , 2015년 1월 19일 검색

- ^ NSA 패러디 사이트는 정말 유익합니다, Forbes.com , 2015년 1월 19일 검색

- ^ John D Bates (October 3, 2011). "[redacted]" (PDF). pp. 73–74.

- ^ a b 데이비드 앨런 조던.제4차 수정판의 암호 해독: Warrantless NSA Surveillance and Enhanced Expectation of Privacy of Encrypted Voice over Internet Protocol (인터넷 프로토콜을 통한 암호화된 음성)이 제공하는 프라이버시에 대한 기대 강화 Wayback Machine에서 보관 2007-10-30.보스턴 대학 법률 검토.2006년 5월.마지막 접속일 2007년 1월 23일

- ^ Provost, Colin (2009). President George W. Bush's Influence Over Bureaucracy and Policy. Palgrave Macmillan. pp. 94–99. ISBN 978-0-230-60954-9.

- ^ Charlie Savage (2015-09-20). "George W. Bush Made Retroactive N.S.A. 'Fix' After Hospital Room Showdown". The New York Times.

- ^ a b James Rise & Eric Lichtblau (2005년 12월 16일), 부시, 법원 없이 전화 거는 사람들에 대한 미국의 스파이 활동 허용 뉴욕 타임즈

- ^ "Gwu.edu". Gwu.edu. Retrieved October 9, 2013.

- ^ "Hamdan v. Rumsfeld, Secretary of Defense, Et Al. Certiorari to the United States Court of Appeals for the District of Columbia Circuit" (PDF). Supreme Court of the United States. Archived from the original (PDF) on 2020-12-07. Retrieved 2022-03-12.

- ^ Gellman, Barton; Poitras, Laura (June 7, 2013). "U.S. intelligence mining data from nine U.S. Internet companies in broad secret program". The Washington Post. Retrieved June 6, 2013.

- ^ Greenwald, Glenn (June 6, 2013). "NSA taps in to internet giants' systems to mine user data, secret files reveal". The Guardian. London. Retrieved June 6, 2013.

- ^ "Microsoft handed the NSA access to encrypted messages". The Guardian. July 12, 2013. Retrieved September 7, 2013.

- ^ Angwin, Julia (2014). Dragnet Nation: A Quest for Privacy, Security, and Freedom in a World of Relentless Surveillance. Times Books / Henry Holt and Company. p. 47. ISBN 978-0-8050-9807-5.

- ^ "Elliott, Justin and Meyer, Theodoric ProPublica. Retrieved October 7, 2016". 23 October 2013.

- ^ "Goldman, Adam and Apuzzo, Matt Associated Press. Retrieved October 7, 2016". Archived from the original on July 3, 2015. Retrieved October 7, 2016.

- ^ "NSA program stopped no terror attacks, says White House panel member". NBC News. 20 December 2013.

- ^ Masnick, Mike (December 23, 2013). "Judge And Intelligence Task Force Both Seem Stunned By Lack Of Evidence That Bulk Phone Collection Program Stops Terrorists". Techdirt. Archived from the original on October 10, 2016. Retrieved 2017-10-10.

- ^ Aid, Matthew M. (10 June 2013). "Inside the NSA's Ultra-Secret China Hacking Group". Foreign Policy. Retrieved 11 June 2013.

- ^ "미국 NSA 부대 'TAO' 수년간 중국 해킹"비즈니스 인사이더.2013년6월11일

- ^ "국가안보국 TAO 사무실의 비밀 해커들이 거의 15년 동안 중국을 괴롭혀 왔습니다."컴퓨터 세상.2013년 6월 11일.

- ^ "스노우든 NSA 해킹으로 2012년 대규모 시리아 인터넷 블랙아웃 초래"인터내셔널 비즈니스 타임즈지.2013년8월13일

- ^ 이러한 사무소는 예를 들어 2011년 FISA 법원 명령에 언급되어 있습니다.

- ^ "National Security Agency". fas.org. Retrieved October 9, 2013.

- ^ 매튜 M.Aid, The Secret Sentry, New York, 2009, pp. 130, 138, 156–158.

- ^ NSA의 역사적 구조에 대한 정보는 FAS.org 에서 확인할 수 있습니다.

- ^ TheWeek.com :NSA의 비밀 조직도, 2013년 9월 15일

- ^ 국가안보국 – 60년 우리나라를 지켜온 지 60년이 지난 Wayback Machine, Anniversary book, 2012, 페이지 96에서 2018-06-23년 보관.

- ^ 마크 앰빈더, 3008 셀렉터, 2013년 6월 27일

- ^ 엘렌 나카시마.국가안보국은 대대적인 개편을 계획하고 있습니다.워싱턴 포스트, 2016년 2월.

- ^ National Security Agency (2009). "ARC Registration" (PDF). NSA ARC. Archived from the original (PDF) on January 18, 2012. Retrieved April 13, 2011.

- ^ DNI (2009). "2009 National Intelligence Consumer's Guide" (PDF). Director of National Intelligence. Archived from the original (PDF) on May 24, 2012. Retrieved April 13, 2011.

- ^ US Army. "Theater Army Operations, Field Manual No. 3-93 (100–7)" (PDF). Archived from the original (PDF) on August 24, 2011. Retrieved April 13, 2011.

- ^ Lackland Security Hill Enterprise Infrastructure and Computer Systems Management가 Wayback Machine에서 2014-02-04 아카이브, 2010년 10월 1일 페이지 2.

- ^ Marc Ambinder, 단일 IT 기술이 세상을 염탐하는 방법, 2013년 6월 10일

- ^ Misiewicz (September 1998). "Thesis; Modeling and Simulation of a Global Reachback Architecture ..." (PDF). Archived from the original (PDF) on August 12, 2011. Retrieved April 13, 2011.

- ^ Joe Jarzombek (2004). "Systems, Network, and Information Integration Context for Software Assurance" (PDF). Carnegie Mellon University. Retrieved April 13, 2011.

- ^ Christopher Griffin (2010). "Dealing with Sensitive Data at Penn State's Applied Research Laboratory: Approach and Examples" (PDF). msu.edu. Retrieved April 13, 2011.[데드링크]

- ^ NPR.org : 관계자: 에드워드 스노든의 유출은 2013년 9월 18일 직무에 의해 가려졌습니다.

- ^ 국가안보국 – 60년간의 우리나라 방위 기록 보관 2018-06-23 Wayback Machine, Anniversary Booklet, 2012, 페이지 102.

- ^ "Making a Difference over 30 Years with the NSA Police > National Security Agency Central Security Service > Article View". Archived from the original on 2021-06-24. Retrieved 2021-06-18.

- ^ "NSA Police K-9 Unit Celebrates 140 Dog Years! > National Security Agency Central Security Service > Article View". Archived from the original on 2021-06-24. Retrieved 2021-06-18.

- ^ "Photographic image of vehicle" (JPG). Washington.cbslocal.com. Retrieved 2022-02-23.

- ^ 매튜 M.Aid, The Secret Sentry, New York, 2009, 128, 148, 190 그리고 198쪽.

- ^ Harvey A. Davis (March 12, 2002). Statement for the Record (Speech). 342 Dirksen Senate Office Building, Washington, D.C. Archived from the original on June 19, 2009. Retrieved November 24, 2009.

{{cite speech}}: CS1 메인 : 위치 (링크) - ^ a b Drew, Christopher & Somini Sengupta (June 24, 2013). "N.S.A. Leak Puts Focus on System Administrators". The New York Times. Retrieved June 25, 2013.

- ^ a b c David Kahn, The Codebreakers, Scribner Press, 1967, 19장, pp. 672-733

- ^ Barton Gellman (December 25, 2013). "Edward Snowden, after months of NSA revelations, says his mission's accomplished". The Washington Post.

- ^ a b c Bauer, Craig P. (2013). Secret History: The Story of Cryptology. CRC Press. p. 359. ISBN 978-1-4665-6186-1.

- ^ a b Bamford (18 December 2007). "page 538". Body of Secrets. Knopf Doubleday Publishing. ISBN 9780307425058.

- ^ "Your Polygraph Examination: An Important Appointment to Keep" (PDF). National Security Agency. Archived from the original (PDF) on 2013-09-03. Retrieved June 17, 2013.

- ^ McCarthy, Susan. "The truth about the polygraph". Salon. Retrieved July 5, 2013.

- ^ a b Nagesh, Gautham (June 14, 2010). "NSA video tries to dispel fear about polygraph use during job interviews". The Hill. Retrieved June 15, 2013.

- ^ a b 스타인, 제프."NSA의 거짓말 탐지기에는 땀이 없습니다."라고 비디오에 기록되어 있습니다.워싱턴 포스트지.2010년 6월 14일.2013년 7월 5일 회수.

- ^ Maschke, George (13 June 2010). "The Truth About the Polygraph (According to the NSA)". Youtube. Archived from the original on 2021-12-11. Retrieved 15 July 2020.

- ^ 드레즈너, 다니엘."Wayback Machine에서 2014-08-25 청취 포스트 아카이브의 음치."포린 폴리시.2013년12월16일2014년 3월 1일 검색."스노든은 NSA의 사업 방식도 바꿨습니다.분석가들은 5년에 한 번씩 다중 분석되는 것에서 분기마다 한 번씩으로 변화했습니다."

- ^ "Is anyone exempt from this law? District of Columbia New Hire Registry FAQ". dc-newhire.com. Retrieved 18 November 2021.

- ^ "60 Years of Defending Our Nation" (PDF). National Security Agency. 2012. p. 15. Archived from the original (PDF) on 2013-06-14. Retrieved July 6, 2013.

- ^ a b c "60 Years of Defending Our Nation" (PDF). National Security Agency. 2012. p. 10. Archived from the original (PDF) on 2013-06-14. Retrieved July 6, 2013.

- ^ "60 Years of Defending Our Nation" (PDF). National Security Agency. 2012. p. 23. Archived from the original (PDF) on 2013-06-14. Retrieved July 6, 2013.

- ^ a b c "60 Years of Defending Our Nation" (PDF). National Security Agency. 2012. p. 39. Archived from the original (PDF) on 2013-06-14. Retrieved July 6, 2013.

- ^ "Marine Cryptologic Support Battalion: Intelligence Department: Fort Meade, MD: New Joins". United States Marine Corps. Retrieved June 11, 2013.

- ^ a b "워싱턴에서 북동쪽으로 약 25마일 떨어진 볼티모어-워싱턴 파크웨이 바로 옆에는 비밀스러운 도시가 있습니다.메릴랜드 교외에 위치한 포트 미드(Fort Meade)는 국가안보국(NSA)이 위치한 곳으로, 때로는 비꼬아 "그런 기관은 없다" 또는 "말하지 말라"고 불리는 NSA가 위치해 있습니다. "이곳에는 약 70마일에 달하는 도로와 1,300개의 건물이 있으며, 각각의 건물은 번호로 식별되며, 쇼핑 센터, 골프 코스, 체인 레스토랑 및 기타 모든 AC들 뿐만 아니라 18,000개의 주차 공간이 있습니다.(구독이 필요한 경우)에 "Anywhere, USA"의 coutrement.

- ^ 세르노비츠, 다니엘 J. "NSA, 지역 기업에 문호 개방" 볼티모어 비즈니스 저널2010년8월26일2010년 8월 27일 업데이트.2013년 6월 11일 회수."그러나 많은 사람들에게, 이 행사는 참석자들이 볼티모어-워싱턴 파크웨이에서 기관 본부의 제한된 출입구를 넘어 "NSA 직원 전용" 출구로 나갈 수 있는 첫 번째 기회였습니다."

- ^ 웨일랜드와 윌시, 208쪽. "주택 통합으로 몽펠리에의 아이보리 패스가 무효화됐고 국가안보국은 볼티모어-워싱턴 파크웨이에 NSA라고 적힌 출구 경사로를 설치했습니다."

- ^ 그리어, 피터 그리고 해리 브루니우스."결국 NSA는 그렇게 몰래 기웃거릴 필요가 없을지도 모릅니다."크리스천 사이언스 모니터.2013년 6월 18일.2013년 7월 1일 회수.

- ^ a b c Barnett, Mark L. (April 26, 2011). "Small Business Brief" (PDF). Office of Small Business Programs, NSA, via The Greater Baltimore Committee. p. 3. Archived from the original (PDF) on June 17, 2013. Retrieved June 11, 2013.

- ^ Gorman, Siobhan (August 6, 2006). "NSA risking electrical overload". The Baltimore Sun. Tribune Company. Archived from the original on June 14, 2013. Retrieved June 10, 2013.

- ^ Dozier, Kimberly (June 9, 2013). "NSA claims know-how to ensure no illegal spying". Associated Press. Archived from the original on June 14, 2013. Retrieved June 12, 2013.

- ^ "Geeks 'R' us". The Baltimore Sun. Tribune Company. January 13, 2010. Archived from the original on June 14, 2013. Retrieved June 11, 2013.

- ^ a b c d 밤포드, 비밀의 몸: 극비 국가안보국 해부학, 페이지 488. "보이지 않는 도시의 중심에는 NSA의 거대한 본부/작전 빌딩이 있습니다.68에이커 이상의 바닥 면적을 가진 "[...]" 그리고 "입장은 2층짜리 방문자 통제 센터를 통해 처음 이루어진다, 하나 [...]"

- ^ 밤포드, 비밀의 몸: 극비 국가안보국 해부학, 페이지 488-489. "[...]무장한 NSA 경찰이 지휘하는 비밀 도시 내 100개 이상의 고정 감시 초소 중 하나.통관 확인 및 방문자 배지 발급이 바로 여기에 있습니다."

- ^ a b c 밤포드, 비밀의 몸: 극비 국가안보국의 해부학, 페이지 490. "그리고 빨간 배지가 있는데, 보통 "빨간 복도"에서 일하는 사람들, 즉 약국과 다른 매점에서 일하는 사람들이 착용합니다.]빨간색 배지를 단 사람들은 비밀 정보 근처 어디에도 갈 수 없으며 은행, 이발소, 구내식당, 신용조합, 항공사 및 유흥 티켓 판매대 등 일부 복도와 행정 구역으로 제한됩니다." 그리고 "흰색 오각형의 방문자 통제 센터에 들어가면,직원들이 NSA 국새의 6피트짜리 그림을 보고 환영합니다.]"

- ^ 밤포드, 비밀의 몸: 극비 국가안보국 해부학, p. 489 "통관 확인하고 방문자 배지 발급하는 곳이 여기에 있습니다."

- ^ 밤포드, 비밀의 몸: 극비 국가안보국 해부학, 페이지 491. "방문자 통제 센터에서 시내에서 가장 높은 11층, 100만 OPS2A 건물로 들어갑니다.어두운 유리로 된 루빅스 큐브 모양의 이 건물에는 NSA의 운영국이 많이 입주해 있으며, 이 기관은 감청을 처리하고 복잡한 암호 시스템을 캐고 있습니다."

- ^ a b c d e f Bamford, James (June 12, 2013). "The Secret War". Wired. Retrieved June 12, 2013.

- ^ "Career Fields/Other Opportunities/NSA Police Officers section of the NSA website". Nsa.gov. Retrieved October 9, 2013.

- ^ T.C. Carrington; Debra L.Z. Potts (September 1999). "National Security Agency Newsletter, Protective Services-More Than Meets the Eye. An Overview of NSA's Protective Services volume XLVII, No. 9" (PDF). nsa.gov. pp. 8–10. Archived from the original (PDF) on 2016-03-18.

- ^ a b "NSA를 탐험하라." (아카이브) 국가안보국.2013년 6월 12일 회수."기타 로케이션"과 "우리 직원들은 식민지 시대의 거리인 애나폴리스와 조지타운을 따라 살고 있습니다. 콜롬비아 교외 지역, 볼티모어의 이너 하버 근처, 작업 농장에 인접한 구불구불한 언덕들, 체서피크 만 해안 근처, 그리고 워싱턴 DC의 기념비적인 역사 속에 살고 있습니다."

- ^ McCombs, Alan J. (2009-02-23). "Fort Meade launches commuter shuttle service". United States Army. Retrieved 2017-06-25.

- ^ a b Sabar, Ariel (January 2, 2003). "NSA still subject to electronic failure". Archived from the original on 2013-06-14. Retrieved 2013-06-11. 소식통에 따르면, NSA 관계자들은 거의 10년 전에 이 문제를 예측하면서 이 기관의 기술 요구를 고려했지만, 이 문제가 우선순위에 오른 적은 없었으며, 현재 이 기관의 운영을 유지할 수 있는 능력이 위협받고 있다고 합니다." 그리고 "NSA는 볼티모어 가스 & 일렉트릭의 가장 큰 고객이며, 이는 볼티모어 시만큼의 전력을 사용하고 있습니다.제임스 밤포드에 따르면 아나폴리스는..."라고 했습니다.

- ^ GORMAN, SIOBHAN. "NSA risking electrical overload". baltimoresun.com. Archived from the original on 2020-08-13. Retrieved 2018-12-23.

- ^ "NSA는 약 65에서 75 메가와트 시간의 전기를 사용합니다."라고 더 선이 지난 주에 보도했습니다.필요량은 내년 가을까지 10~15메가와트시까지 증가할 것으로 예상됩니다."

- ^ a b c d e f Bamford, James (March 15, 2012). "The NSA Is Building the Country's Biggest Spy Center (Watch What You Say)". Wired. Condé Nast. Retrieved February 26, 2013.

- ^ Scott Shane and Tom Bowman (December 10, 1995). "No Such Agency Part Four – Rigging the Game". The Baltimore Sun. Archived from the original on August 27, 2011. Retrieved October 3, 2015.

- ^ Brown, Matthew Hay (May 6, 2013). "NSA plans new computing center for cyber threats". The Baltimore Sun. Tribune Company. Archived from the original on June 14, 2013. Retrieved June 11, 2013.

- ^ "National Security Agency: FY 2014 Military Construction, Defense-Wide" (PDF). Office of the Under Secretary of Defense (Comptroller), USA.gov. pp. 3–4. Archived from the original (PDF) on January 25, 2014. Retrieved June 13, 2013.

- ^ "DoDCSC(DoDCSC)는 1981년 1월에 설립되었습니다." "1985년에 DoDCSC의 이름이 국립 컴퓨터 보안 센터로 변경되었습니다." "연방 정부 전체의 컴퓨터 보안에 대한 책임이 있습니다."." 인에

- ^ "NSA와 NCSC(National Computer Security Center)는..."

- ^ a b "NSA/NCSC Rainbow Series". Federation of American Scientists. Retrieved June 30, 2013.

- ^ "Fort Meade". Expeditionary Combat Readiness Center, United States Navy. Archived from the original on June 14, 2013. Retrieved June 11, 2013.

- ^ Steve Fidel (January 6, 2011). "Utah's billion cyber-security center under way". Deseret News. Archived from the original on January 9, 2011. Retrieved January 6, 2011.

- ^ Office of the Under Secretary of Defense for Acquisition, Technology and Logistics (September 17, 2014). "MilCon Status Report – August, 2014 – Under Secretary of Defense for AT&L". Archived from the original on December 10, 2014. Retrieved April 16, 2015.

- ^ LaPlante, Matthew D. (July 2, 2009). "New NSA center unveiled in budget documents". The Salt Lake Tribune. MediaNews Group. Retrieved June 9, 2013.

- ^ a b Norton-Taylor, Richard (March 1, 2012). "Menwith Hill eavesdropping base undergoes massive expansion". The Guardian. London: Guardian News and Media. Retrieved June 10, 2013.

- ^ Richelson, Jeffrey T. (August 2012). "Eavesdroppers in Disguise". Air Force Magazine. Air Force Association. Retrieved June 10, 2013.

- ^ Troianello, Craig (April 4, 2013). "NSA to close Yakima Training Center facility". Yakima Herald-Republic. Archived from the original on June 16, 2013. Retrieved June 15, 2013.

- ^ "UKUSA Agreement Release: 1940–1956". National Security Agency. Archived from the original on July 2, 2013. Retrieved July 11, 2013.

- ^ Bamford, James (September 13, 2002). "What big ears you have". The Guardian. London. Retrieved July 11, 2013.

- ^ 탕기모아나의 목록은 다음과 같다:

- ^ "ECHELON Main Stations". World-Information.org. Archived from the original on October 22, 2013. Retrieved July 11, 2013.

- ^ "UK agrees missile defence request". BBC News. July 25, 2007. Retrieved June 10, 2013.

- ^ Campbell, Duncan (December 6, 1999). "1980 – America's big ear on Europe". New Statesman. Retrieved June 15, 2013.

- ^ 로라 포이트라스, 마르셀 로젠바흐, 홀거 스타크, 앨리와 타깃: 2013년 8월 12일 미국 정보기관이 독일을 예의주시하고 있습니다.

- ^ a b "Snowden Interview: NSA and the Germans 'In Bed Together'". Spiegel International. July 7, 2013.

- ^ Campbell, Duncan (27 May 2001). "Paper 1: Echelon and its role in COMINT". heise online. Retrieved March 11, 2015.

- ^ a b "NSA's global interception network". electrospaces.net. July 17, 2014. Retrieved March 11, 2015.

- ^ a b c d "NSA Satellite Communications SIGINT Station in Thailand Found". matthewaid.com/. July 27, 2013. Retrieved March 11, 2015.

- ^ "Thai map". Google Maps. Retrieved March 11, 2015.

- ^ Sabar, Ariel (July 20, 2013). "Congress curbs NSA's power to contract with suppliers". Baltimore Sun. Tribune Company. Archived from the original on May 10, 2013. Retrieved June 17, 2013.

- ^ "The NSA Comes Out of the Closet: The Debate over Public Cryptography in the Inman Era (U)" (PDF). Cryptologic Quarterly. U.S. National Security Agency.

Public cryptography issues were overwhelming Inman and the NSA. (p.12)

- ^ Weeks, Bryan; et al. "Hardware Performance Simulations of Round 2 Advanced Encryption Standard Algorithms" (PDF). National Institute of Standards and Technology. Archived from the original (PDF) on 2011-10-24. Retrieved June 29, 2013.

- ^ a b "스위트 B를 정의하는 NIST 표준..."

- ^ Committee on C4ISR for Future Naval Strike Groups, National Research Council (2006). C4ISR for Future Naval Strike Groups. National Academies Press. p. 167. ISBN 978-0-309-09600-3.

- ^ "애드킨스 가족은 KL-7의 사진을 요청했습니다.여기 있습니다!." 인에

- ^ a b "Cryptographic Damage Assessment: DOCID: 3997687" (PDF). National Security Agency. 1968. Archived from the original (PDF) on September 18, 2013. Retrieved June 30, 2013.

- ^ a b c d "Cryptologic Excellence: Yesterday, Today and Tomorrow" (PDF). National Security Agency. 2002. p. 17. Archived from the original (PDF) on 2013-09-18. Retrieved June 30, 2013.

- ^ a b Hickey, Kathleen (January 6, 2010). "NSA certifies Sectera Viper phone for classified communications". GCN. 1105 Media. Archived from the original on January 25, 2014. Retrieved June 30, 2013.

- ^ "JITC Networks, Transmissions, and Integration Division Electronic Key Management System (EKMS)". U.S. Department of Defense: Defense Information Systems Agency: Joint Interoperability Certifier. February 1991. Archived from the original on May 15, 2013. Retrieved June 30, 2013.

- ^ "6.2.6 What is Fortezza?". RSA Laboratories, EMC Corporation. Archived from the original on July 15, 2012. Retrieved June 30, 2013.

- ^ "AN/ARC-231 Airborne Communication System". Raytheon. Retrieved June 30, 2013.

- ^ "NSA approves TACLANE-Router". United Press International. October 24, 2007. Retrieved June 30, 2013.

- ^ NIST SP 800-131 초안, 2010년 6월

- ^ a b Lorenzo, Joseph (September 24, 2013). "What the heck is going on with NIST's cryptographic standard, SHA-3? Center for Democracy & Technology". Cdt.org. Retrieved October 9, 2013.

- ^ "Twitter / marshray: Believe it or not, NIST is". Twitter.com. Retrieved October 9, 2013.

- ^ "kelsey-invited-ches-0820.pdf – Google Drive". Retrieved October 9, 2013.

- ^ Baker, Stewart A. "Don't Worry Be Happy". Wired. Vol. 2, no. 6. Retrieved June 28, 2013.