사이버 범죄

Cybercrime| 시리즈의 일부 |

| 정보 보안 |

|---|

| 관련 보안 카테고리 |

| 위협 |

|

| 방어. |

| 범죄학 |

|---|

|

| 주요 이론 |

| 방법들 |

| 하위 분야 및 기타 주요 이론 |

| 둘러보다 |

사이버 범죄는 컴퓨터와 [1][2]네트워크를 수반하는 범죄이다.컴퓨터가 범죄에 사용되었을 수도 있고,[3] 타겟일 수도 있습니다.사이버 범죄는 누군가의 안전과 재정 [4][5]건전성을 해칠 수 있다.

기밀 정보가 합법적이든 그렇지 않든 감청되거나 공개될 경우 사이버 범죄에 관한 많은 사생활 문제가 발생합니다.국제적으로, 정부와 비국가 행위자 모두 간첩 활동, 금융 절도 및 기타 국경을 넘는 범죄를 포함한 사이버 범죄를 저지르고 있습니다.사이버 범죄는 국경을 넘어 적어도 한 민족 국가의 행동을 수반하는 범죄로 때때로 사이버 전쟁이라고 불린다.워렌 버핏은 사이버 범죄를 [6]"인류의 가장 큰 문제"라며 "인류에 [7]대한 진정한 위험을 내포하고 있다"고 묘사했다.

2014년에 발간된 보고서(McAfee 후원)는 세계 경제에 대한 연간 피해액이 4,450억 [8]달러라고 추정했습니다.2012년 미국에서 [9]온라인 신용 카드 및 직불 카드 사기로 약 15억 달러가 손실되었습니다.2018년, 전략국제문제연구소(CSIS)가 McAfee와 협력하여 실시한 연구에 따르면,[10] 전 세계 GDP의 1%에 가까운 6000억달러가 매년 사이버 범죄로 손실된다고 합니다.World Economic Forum 2020 Global Risk 보고서는 사이버 범죄 조직들이 미국에서 [11]적발되고 기소될 가능성을 1% 미만으로 추정하면서 온라인 범죄 활동을 하기 위해 힘을 모으고 있음을 확인했습니다.

분류

전통적인 범죄가 감소함에 따라 글로벌 커뮤니티에서는 사이버 [12]범죄가 산발적으로 증가하고 있습니다.컴퓨터 범죄는 금융 범죄에서 사기, 사이버 성 매매 및 광고 사기에 이르기까지 광범위한 활동을 포함한다.

금융 사기 범죄

컴퓨터 사기는 다른 사람이 손실을 초래하는 일을 하도록 하거나 자제하도록 의도된 사실을 부정하게 전달하는 것입니다.이러한 맥락에서 부정행위는 다음과 같은 방법으로 이익을 얻을 수 있다.

- 허가받지 않은 경우 변경.이는 기술적인 전문지식이 거의 필요하지 않으며 직원이 입력 전 데이터를 변경하거나 잘못된 데이터를 입력하거나 승인되지 않은 지시를 입력하거나 승인되지 않은 프로세스를 사용하여 데이터를 변경하는 일반적인 형태의 절도입니다.

- 일반적으로 무단 트랜잭션을 숨기기 위해 출력 변경, 파기, 억제 또는 도용.이것은 검출하기 어렵다.

- 저장된 데이터 [15]변경 또는 삭제

은행 사기, 카드 작성, 신원 도용, 강탈, 기밀 정보 도난 등 컴퓨터 시스템을 사용하여 다른 형태의 사기를 쉽게 할 수 있습니다.이러한 유형의 범죄는 종종 개인 정보나 금전 정보의 손실을 초래한다.

사이버 테러

정부 관계자와 정보기술 보안 전문가들은 2001년 초부터 인터넷 문제와 서버 사기의 현저한 증가를 기록했습니다.연방수사국(FBI)과 중앙정보국(CIA)과 같은 정부 기관들 사이에서는 이러한 침입이 사이버 테러에 의한 외국 정보 기관이나 중요한 [16]시스템의 잠재적인 보안 취약점을 매핑하기 위한 다른 그룹의 조직적인 노력의 일부라는 우려가 커지고 있다.사이버 테러범은 컴퓨터, 네트워크 또는 저장된 정보에 대한 컴퓨터 기반 공격을 개시함으로써 정부나 조직이 정치적 또는 사회적 목표를 진전시키도록 위협하거나 강요하는 사람이다.

사이버 테러는 일반적으로 사이버 공간이나 컴퓨터 자원을 이용하여 자행되는 테러 행위라고 정의할 수 있다.이처럼 명절에 폭탄 테러가 있을 것이라는 단순한 인터넷 선전은 사이버 테러로 볼 수 있다.또, 개인이나 가족을 대상으로 한 해킹 활동이나, 네트워크내의 그룹에 의해서 조직되어 사람들에게 공포를 주는 경향이 있는 것, 힘을 과시하는 것, 사람들의 생활을 망치는 것, 강도, 협박 등에 관한 정보를 수집하는 것도 있습니다.[17]

사이비 회전

사이버 왜곡은 웹 사이트, 전자 메일 서버 또는 컴퓨터 시스템이 악의적인 해커에 의해 반복적으로 서비스 거부 또는 기타 공격을 받거나 위협을 받을 때 발생합니다.이러한 해커들은 공격을 막고 "보호"를 제공하는 대가로 돈을 요구합니다.연방수사국에 따르면 사이버 범죄 강탈범들은 기업의 웹사이트와 네트워크를 공격하여 운영 능력을 마비시키고 서비스를 복구하기 위해 지불을 요구하고 있습니다.매달 20건 이상의 사건이 FBI에 보고되고 있으며, 많은 사건들이 피해자의 이름을 공공장소에 공개하지 않기 위해 보고되지 않고 있다.가해자는 일반적으로 분산 서비스 거부 [18]공격을 사용합니다.그러나 도킹 갈취나 벌레 밀렵과 같은 다른 세포 분리 기술들이 존재한다.

2014년 [19]소니 픽처스 공격이 사이버 왜곡의 한 예다.

랜섬웨어는 악성코드가 파일에 대한 접근을 제한하기 위해 사용되는 일종의 사이버 왜곡으로 몸값을 지불하지 않으면 영구 데이터 삭제가 위협될 수 있습니다.Kapersky Lab 2016 Security Bulletin 보고서는 기업이 [20]40분마다 랜섬웨어의 희생양이 되는 것으로 추정하고 있습니다.2021년에는 11분 간격으로 기업을 공격할 것으로 예측했습니다.랜섬웨어가 세계에서 가장 빠르게 성장하는 사이버 범죄 중 하나로 남아 있는 가운데 2021년에는 [21]전 세계 랜섬웨어 피해가 200억달러에 이를 것으로 예상된다.

사이버 성 매매

사이버 성 매매는 피해자를 이동시킨 후 웹캠을 [22][23][24][25]통해 강요된 성행위나 강간을 생중계하는 것이다.피해자들은 납치, 협박, 속아서 '사이버섹스 밀집지역'[26][27][28]으로 이송된다.사이버 성매수범들이 인터넷 [24]접속이 가능한 컴퓨터, 태블릿 또는 전화를 가지고 있는 모든 장소에 있을 수 있다.가해자는 소셜 미디어 네트워크, 화상 회의, 데이트 페이지, 온라인 채팅방, 앱, 어두운 웹 사이트 [29]및 기타 [30]플랫폼을 사용합니다.이들은 온라인[29][31][32] 결제 시스템과 암호화 화폐를 이용해 신원을 [33]숨긴다.매년 [34]수백만 건의 보고가 당국에 보내진다.이런 유형의 사이버 [35]범죄에 맞서기 위해서는 새로운 법률과 경찰 절차가 필요하다.

사이버 성 매매의 예는 한국의 [36]2018-2020 N번째 방 사건이다.

사이버 전쟁

미 국방부는 사이버 공간이 최근 몇 가지 지정학적 중요성을 지닌 사건들을 통해 국가 차원의 관심사로 부상하고 있다고 지적하고 있다.이들 중에는 2007년 러시아 해커들에 의한 에스토니아 기반시설 공격도 포함돼 있다.러시아는 2008년 8월 그루지야 국가에 대한 운동 및 비운동성 캠페인으로 또다시 사이버 공격을 가했다고 한다.이러한 공격이 국가 간의 미래 전쟁에서 표준이 될 수 있다는 것을 우려하여, 사이버 공간 운영의 개념은 영향을 미치며,[37] 미래에 싸우는 군 지휘관들에 의해 채택될 것이다.

타깃으로서의 컴퓨터

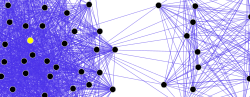

이 범죄들은 엄선된 범죄자들에 의해 저질러진다.컴퓨터를 도구로 사용한 범죄와는 달리, 이러한 범죄는 가해자들의 기술적 지식을 필요로 한다.따라서 기술이 발전함에 따라 범죄의 성격도 발전하게 됩니다.이러한 범죄는 컴퓨터가 존재한 지 얼마 되지 않아 비교적 새로운 것으로, 사회와 세계가 이러한 범죄와 싸우는 데 얼마나 준비가 되어 있지 않은지 알 수 있습니다.인터넷에는 이런 종류의 범죄가 매일 일어나고 있다.외톨이에 의해 저질러지는 일은 거의 없고, 대신 대규모 신디케이트 그룹이 관여하고 있습니다.

주로 컴퓨터 네트워크를 대상으로 하는 범죄는 다음과 같습니다.

도구로서의 컴퓨터

개인이 사이버 범죄의 주요 타깃인 경우 컴퓨터를 타깃이 아닌 툴로 간주할 수 있습니다.이러한 범죄는 일반적으로 기술적인 전문지식이 덜 수반된다.인간의 약점은 일반적으로 이용된다.그 피해는 심리적이고 무형의 것이어서 변종들에 대한 법적 대응을 더욱 어렵게 한다.이것들은 오프라인 세계에서 수 세기 동안 존재해 온 범죄들이다.사기, 절도 등은 첨단 장비가 개발되기 전부터 존재해 왔다.같은 범죄자에게 주어진 도구는 잠재적 피해자 집단을 증가시키고 그들을 추적하고 [38]체포하는 것을 더욱 어렵게 만든다.

컴퓨터 네트워크 또는 기기를 사용하여 다른 목적을 달성하는 범죄는 다음과 같습니다.

- 사기 및 신원 도용(멀웨어, 해킹 또는 피싱이 점점 더 많이 사용되고 있지만, 이는 '컴퓨터 as target' 및 '컴퓨터 as tool' 범죄의 예가 된다)

- 정보전

- 피싱 사기

- 스팸

- 괴롭힘 및 협박을 포함한 불법 외설적이거나 불쾌한 콘텐츠의 전파

상업적인 목적(스팸)을 위한 대량 전자 메일의 무단 송신은 일부 국가에서는 불법입니다.

피싱은 대부분 이메일을 통해 전파됩니다.피싱 전자 메일에는 [39]멀웨어의 영향을 받는 다른 웹 사이트에 대한 링크가 포함될 수 있습니다.또는 가짜 온라인 뱅킹이나 개인 계좌 정보를 훔치기 위해 사용되는 다른 웹사이트로의 링크를 포함할 수 있습니다.

외설적이거나 불쾌한 내용

웹 사이트 및 기타 전자 통신의 내용은 여러 가지 이유로 불쾌하거나 외설적이거나 불쾌할 수 있습니다.경우에 따라서는, 이러한 통신이 불법인 경우가 있습니다.

이러한 통신이 불법인 정도는 국가마다, 심지어 국가 내에서도 크게 다릅니다.그것은 법원이 강한 신념을 가진 집단들 사이의 중재에 관여할 수 있는 민감한 영역이다.

인터넷 포르노의 가장 강력한 축소의 대상이 되고 있는 분야 중 하나는 아동 포르노로 세계 대부분의 국가에서 불법이다.데바라티 할더와 K. 자이산카르는 나아가 성별의 관점에서 사이버 범죄를 정의하며 '여성 대상 사이버 범죄'를 '인터넷이나 휴대전화 [40]등 현대 통신망을 이용해 피해자를 의도적으로 심리적으로 육체적으로 해칠 동기를 가진 여성을 대상으로 한 범죄'로 정의했다.

애드사기

광고 사기는 특히 사이버 범죄자들 사이에서 인기가 있는데, 이러한 사기는 기소될 가능성이 적고 특히 수익성이 높은 사이버 [41]범죄이기 때문이다.Sorbonne 비즈니스 스쿨의 Jean-Loup Richet 교수는 사이버 범죄 커뮤니티에서 볼 수 있는 다양한 광고 사기의 종류를 (1) 신원 사기, (2) 귀속 사기,[14] (3) 광고 사기의 세 가지 범주로 분류했습니다.

아이덴티티 사기는 실제 사용자를 사칭하고 시청자 수를 부풀리는 것을 목적으로 한다.이 카테고리와 관련된 몇 가지 애드사기 수법에는 봇으로부터의 트래픽(호스팅 회사 또는 데이터 센터 또는 손상된 디바이스로부터의 트래픽), 쿠키 스터핑, 위치나 브라우저 유형 등의 사용자 특성 조작, 가짜 소셜 트래픽(소셜 네트워크상의 사용자가 광고된 웹 사이트를 방문하도록 유도) 및트위터나 페이스북 계정을 개설하는 등 봇을 보다 합법적으로 보이게 하기 위해 가짜 소셜 신호를 만듭니다.

귀속 사기는 실제 사용자의 행동(클릭, 활동, 대화 등)을 가장하는 것을 목적으로 합니다.이 카테고리에 속하는 것은, 디바이스의 납치와 봇넷의 일부로서 감염된 유저의 광고 부정 캠페인에의 참가, 클릭 팜(저임금 종업원이 클릭을 하거나 대화나 제휴사의 제안에 관여하는 기업), 인센티브 브라우징, 비디오 플레이스먼트 오용(유도) 등입니다.디스플레이 배너 슬롯의 빨간색), 숨김 광고(실제 사용자가 볼 수 없는), 도메인 스푸핑(광고된 실시간 입찰 웹사이트 이외의 웹사이트에서 제공되는 광고), 클릭잭킹(사용자는 광고를 클릭하도록 강제됨).

광고 사기 서비스는 ID 또는 속성 사기 행위에 필요한 모든 온라인 인프라 및 호스팅 서비스와 관련되어 있습니다.서비스에는 스팸 웹 사이트(인위적인 백링크를 제공하기 위해 작성된 웹 사이트의 가짜 네트워크), 링크 구축 서비스, 호스팅 서비스, 가짜 및 사기 페이지 생성 등이 포함됩니다.광고 사기 캠페인의 일부로 사용되었습니다.

성공적인 광고 사기 캠페인은 이 세 가지 유형의 광고 사기(위조 소셜 계정과 위조 쿠키를 사용하여 봇을 통해 가짜 트래픽을 전송함)를 정교하게 조합하는 것입니다. 봇은 유명 브랜드를 속이고 있는 사기 페이지에서 제공되는 광고를 클릭하게 됩니다.

온라인 괴롭힘

내용이 특정하지 않은 방식으로 불쾌할 수 있는 반면, 괴롭힘은 성별, 인종, 종교, 국적, 성적 성향 등에 초점을 맞춘 특정 개인에게 외설과 경멸적인 발언을 유도합니다.

컴퓨터를 사용하여 범죄를 저지르는 것이 형량을 높일 수 있는 경우가 있다.예를 들어 미국 대 닐 스콧 크레이머 사건의 경우, 피고는 "성행위 금지 미성년자의 권유, 유인, 유인, 강제 또는 여행을 촉진하기 위해" 휴대폰을 사용한 혐의로 미국 양형지침서 § 2G1.3(3)에 따라 강화된 형량을 받았다.n 컴퓨터 기기를 통한 설득을 포함한 혐의와 휴대전화는 엄밀히 따지면 컴퓨터가 아니기 때문에 이 법령에 따라 유죄를 선고할 증거가 불충분하다는 근거.크레이머가 이 점을 주장하려고 했지만, 미국 양형 지침 매뉴얼은 '컴퓨터'라는 용어는 논리, 산술, 또는 저장 기능을 수행하는 전자, 자기, 광학, 전기화학 또는 기타 고속 데이터 처리 장치를 의미하며, 직접적으로 관련된 데이터 저장 시설 또는 통신 시설을 포함합니다.d to 또는 그와 연계하여 동작한다."

미국에서만 미주리주와 40개 이상의 다른 주들이 극단적인 온라인 괴롭힘을 범죄 행위로 간주하는 법과 규정을 통과시켰다.이러한 행위는 미국 법전 18조 2261A와 같이 연방 차원에서 처벌될 수 있습니다. 이 법전에는 컴퓨터를 사용하여 위협하거나 괴롭히는 행위는 [42]취한 조치에 따라 최대 20년의 징역에 처해질 수 있습니다.

미국 이외의 몇몇 국가들도 온라인 괴롭힘과 싸우기 위한 법을 만들었다.전 세계 인터넷 사용자의 20% 이상을 지원하는 중국에서 국무원 법제처는 인육 검색 엔진에 [43][44]대응하여 법안을 통해 청소년 괴롭힘에 대한 엄격한 법을 통과시켰다.영국은 1997년부터 2013년, 이는 전자적으로 정부가 여겨지는 메시지나 편지를 보낸다고 말했다에 악성 통신 법, 다른 행위에 합격했다"또는 전체적으로 공격적 외설적인"및/또는 언어"고통과 불안"6개월의 징역형과 잠재적으로 큰 벌금으로 이어질 수 있어를 일으킬 생각.[45][46]호주는 괴롭힘 문제를 직접적으로 다루지는 않았지만, 온라인 괴롭힘의 대부분을 1995년 형법 하에 분류했다.통신으로 협박을 보내거나 괴롭히고 불쾌감을 주는 것은 이 [47]법에 대한 직접적인 위반이었습니다.

비록 언론의 자유는 대부분의 민주주의 사회에서 법에 의해 보호되고 있지만(미국에서 이것은 수정헌법 제1조에 의해 이루어진다) 모든 종류의 언론을 포함하는 것은 아니다.사실, "진정한 위협" 연설/문장은 "해치거나 위협할 의도" 때문에 범죄로 간주됩니다.이는 온라인 또는 모든 유형의 네트워크 관련 위협에도 적용됩니다.

온라인 소셜 네트워킹의 인기가 높아지면서 사이버 왕따가 급격히 증가했다.2020년 1월 현재, 미국의 성인 인터넷 사용자의 44%가 "개인적으로 [48]온라인 괴롭힘을 경험했다".온라인 괴롭힘을 경험한 아이들은 부정적인 부작용과 때로는 생명을 위협하는 부작용을 다룬다.2021년 보고서에 따르면 사회적 불안감을 느끼는 아동의 41%, 우울증을 겪는 아동의 37%, 자살 [49]생각을 가진 아동의 26%가 나타났다.

아랍에미리트는 다른 억압적인 정부들과 함께 NSO 그룹의 모바일 스파이웨어 페가수스를 대량 감시를 위해 구입한 스파이 스캔들에 이름을 올렸다.Ahmed Mansoor, Princess Latifa, Princess Haya 등을 포함한 저명한 활동가와 언론인들이 캠페인의 표적이 되었다.가다 우에이스는 온라인 괴롭힘의 표적이 된 많은 유명 여성 저널리스트이자 활동가 중 한 명이었다.우에이스는 그녀의 사진을 인터넷에 공유했다며 다른 피고인들과 함께 UAE 통치자 모하메드 빈 자이드 알 나흐얀을 상대로 소송을 제기했다.UAE 통치자를 포함한 피고인들은 해킹 앤 리크 [50]공격 사건을 기각하기 위한 소송을 제기했다.

마약 밀매

다크넷 시장은 온라인에서 오락용 약을 사고파는 데 이용된다.일부 마약 밀매업자들은 암호화된 메시지 도구를 사용하여 마약 노새와 통신합니다.어두운 웹사이트 실크 로드는 법 집행에 의해 폐쇄되기 전에는 마약의 주요 온라인 시장이었다(그 후 새로운 관리 하에 다시 문을 열었다가 법 집행에 의해 다시 닫았다).실크로드 2.0이 다운된 후, 실크로드 3 리로드가 등장했습니다.하지만, 그것은 단지 디아볼러스 마켓이라는 이름의 오래된 마켓플레이스였을 뿐인데, 이 마켓은 그 브랜드의 이전 [51]성공에서 더 많은 노출을 위해 그 이름을 사용했다.

다크넷 시장은 여러 가지 이유로 최근 몇 년간 트래픽이 증가하고 있다.시장을 이용할 때 따르는 익명성과 안전성이 [52]가장 큰 기여 요인 중 하나이다.다크넷 마켓을 이용할 때 투자한 돈을 모두 날리고 잡힐 수 있는 수많은 방법이 있다.벤더와 고객 모두 온라인 상태에서는 자신의 신원을 비밀로 유지하기 위해 많은 노력을 기울이고 있습니다.일반적으로 사용되는 툴은 가상 사설 네트워크, Tails 및 Tor입니다. 조사자에게 남겨진 흔적을 감추기 위한 도구입니다.다크넷 마켓은 사용자가 집에서 편안하게 원하는 것을 얻을 수 있기 때문에 사용자가 안심할 수 있게 한다.사람들은 DuckDuckGo 브라우저를 통해 쉽게 Tor 브라우저에 접근할 수 있어 구글 크롬과 같은 다른 브라우저보다 훨씬 더 깊이 있게 탐색할 수 있다.하지만 실제로 불법 시장에 접근하는 것은 구글에서처럼 검색 엔진에 입력하는 것만큼 간단하지 않다.다크넷 시장에는 일반적인 .com, .net 및 .org 도메인 확장자가 아닌 .onion으로 끝나는 특별한 링크가 있습니다.사생활 보호를 위해 이들 시장에서 가장 큰 통화는 Bitcoin이다.Bitcoin은 당신이 [53]돈을 보내는 사람에 대해 전혀 알 필요가 없이 지갑 주소를 교환함으로써 사람들 간에 거래가 이루어지도록 한다.

마켓플레이스를 이용하는 사용자가 직면하는 가장 큰 문제 중 하나는 벤더 또는 마켓 자체의 출구 [54]사기입니다.이것은 보통 높은 평가를 받은 벤더가 시장에서 여전히 판매 중인 것처럼 행동하고 사용자에게 [55]돈을 보내도록 하는 것입니다.공급업체는 여러 구매자로부터 돈을 받은 후 계정을 폐쇄하고 구매한 물건을 보내지 않습니다.불법 행위에 연루된 모든 판매업자들은 더 이상 판매업자가 되고 싶지 않을 때 사기를 그만두지 않을 가능성이 낮다.2019년에는 월 스트리트 마켓이라고 불리는 시장 전체가 사기에 의해 빠져나갔으며,[56] Bitcoin에 있는 판매자와 구매자들의 지갑으로부터 3천만 달러를 훔쳤다고 한다.

연방 요원들은 이 시장들을 대대적으로 단속해 왔다.2017년 7월, 연방 요원들은 아이러니컬하게도 2021년 8월에 원래 관리자 [57][58]중 한 명의 관리 하에 다시 문을 연 알파베이라고 불리는 가장 큰 시장 중 하나를 장악했다.일반적으로 조사원은 구매자로 가장하여 다크넷 벤더가 추적할 수 있는 흔적을 남기기 위해 패키지를 주문합니다.한 조사에서는 수사관이 총기 판매자로 위장해 6개월 동안 이들에게서 구입해 [59]집주소를 제공하기도 했다.그들은 6개월간의 수사 [59]기간 동안 12명 이상을 체포할 수 있었다.법 집행의 또 다른 가장 큰 단속 중 하나는 펜타닐과 아편제를 파는 판매상들에 대한 것이다.매년 수천 명의 사람들이 약물 과다 복용으로 인해 사망하는 상황에서 법 집행이 [60]이러한 시장을 단속하는 것은 오래 전에 해야 할 일이었다.많은 판매상들은 온라인에서 약을 팔 때 발생하는 추가 요금을 깨닫지 못하고 있다.일반적으로 그들은 돈세탁과 마약 [61]유통업자일 뿐만 아니라 우편으로 마약이 발송될 때 청구된다.각 주마다 약물에 대한 법률과 규정이 있기 때문에 판매업자들은 서로 다른 주들로부터 여러 가지 혐의를 받고 있다.2019년 [62]젯셋라이프라는 이름으로 코카인과 필로폰을 판매한 업자가 징역 10년을 선고받았다.비록 많은 수사관들이 1년 동안 사람들을 추적하는 데 많은 시간을 소비하지만, 몇몇 가장 큰 시장에서 불법 상품을 사고 판 65명의 [63]용의자들만 확인되었다.이는 이들 시장에서 매일 수천 건의 거래가 이뤄지는 것과 비교된다.

- 1970년부터 3년 동안 은행 컴퓨터 범죄가 가장 많이 발생했다.뉴욕 유니언 다임 저축은행의 파크 애비뉴 지점 창구 계장은 수백 개의 [64]계좌에서 150만 달러 이상을 횡령했다.

- MOD(Masters of Defession)라고 불리는 해킹 그룹은 태평양 벨, 나이넥스, 그리고 다른 전화 회사들과 몇몇 대형 신용 회사들과 두 개의 주요 대학들로부터 비밀번호와 기술 자료를 훔쳤다고 한다.피해가 컸고 사우스웨스턴 벨의 한 회사는 [64]37만 달러의 손실을 입었습니다.

- 1983년, 19세의 UCLA 학생이 자신의 컴퓨터를 사용하여 국방부 국제 통신 [64]시스템에 침입했습니다.

- 1995년과 1998년 사이에 암호화된 SKY-TV 서비스를 보기 위한 뉴스코프 위성 요금은 범유럽 해킹 그룹과 뉴스코프 사이의 진행 중인 기술 군비 경쟁 중에 여러 차례 해킹당했다.해커들의 원래 동기는 독일에서 스타트렉의 재방송을 보기 위함이었다.뉴스코프는 이를 [65]허락하지 않았다.

- 1999년 3월 26일 멜리사 웜은 피해자의 컴퓨터에 있는 문서를 감염시킨 후 자동으로 그 문서와 바이러스의 복사본을 이메일로 다른 사람들에게 보냈습니다.

- 2000년 2월, 마피아보이라는 가명으로 알려진 한 개인이 야후, 델, 주식회사, E*TRADE, 이베이, CNN을 포함한 유명 웹사이트들에 대한 서비스 거부 공격을 시작했다. 스탠포드 대학의 컴퓨터 50여 대와 캘리포니아 대학 산타 바버라의 컴퓨터들도 좀비들 사이에서 ping을 보내고 있었다.n DDoS 공격2000년 8월 3일 캐나다 연방검찰은 마피아보이에게 54건의 컴퓨터 불법접속 혐의와 함께 총 10건의 데이터 훼손 혐의를 적용했다.

- 특히 Siemens 원심분리기 컨트롤러에서 사용되는 유형의 SCADA 마이크로프로세서가 Stuxnet 웜에 의해 손상되었습니다.

- 민감한 정보를 [66]얻기 위해 주로 이란 관리들을 노린 Flame(멀웨어).

- 러시아 비즈니스 네트워크(RBN)는 2006년에 인터넷 사이트로 등록되었습니다.처음에는, 그 활동의 많은 부분이 합법적이었다.하지만, 설립자들은 곧 불법 행위를 주최하는 것이 더 이득이라는 것을 깨닫고 범죄자들에게 서비스를 제공하기 시작했다.RBN은 VeriSign에 의해 "가장 나쁜 것"[67]으로 묘사되었습니다.웹 호스팅 서비스와 모든 종류의 범죄 및 불쾌한 활동에 대한 인터넷 액세스를 제공하며, 개인 활동은 1년에 최대 1억 5천만 달러를 벌어들입니다.그것은 재판매를 위해 개인 신상 도용을 전문으로 했고 경우에 따라서는 독점하기도 했다.MPack의 원조이자 현재는 없어진 Storm 봇넷의 운영자로 알려져 있다.

- 2010년 3월 2일 스페인 수사당국은 전 세계 1300만대 이상의 컴퓨터를 감염시킨 혐의를 받고 있는 3명을 체포했다.조사 결과 감염된 컴퓨터의 "봇넷"에는 포춘지 선정 1000대 기업 중 절반 이상과 40개 이상의 주요 은행 내 PC가 포함되어 있었다.[68]

- 2010년 8월 국토안보부의 후견 아래 활동 중인 국제 수사 대표단은 국제 소아 성애자 조직인 드림보드를 폐쇄했다.이 웹사이트에는 약 600명의 회원이 있으며 최대 123테라바이트의 아동 포르노(대략 16,000장의 DVD)를 배포했을 수 있다.지금까지 이것은 국제 아동 포르노 조직에 대한 미국 내 최대 규모의 기소이며, 전 세계적으로 [69]52건의 체포가 이루어졌다.

- 2012년 1월, Zappos.com는 2,400만 명에 달하는 고객의 신용카드 번호, 개인정보, 청구서 및 배송지 주소가 [70]유출된 후 보안 침해를 경험했습니다.

- 2012년 6월에는 LinkedIn과 eHarmony가 공격을 받아 6,500만 개의 패스워드 해시가 손상되었습니다.3만 개의 암호가 깨졌고 150만 개의 EHarmony 암호가 온라인에 게시되었습니다.[71]

- 2012년 12월 Wells Fargo 웹 사이트에서 서비스 거부 공격이 발생했습니다.7000만 명의 고객과 850만 명의 액티브 뷰어를 손상시킬 수 있습니다.다른 은행들: 뱅크 오브 아메리카, J. P. 모건 US 은행, PNC 파이낸셜 서비스.[72]

- 2013년 4월 23일 AP통신의 트위터 계정이 해킹당했습니다.해커는 백악관에서 가공의 공격에 관한 가짜 트윗을 올렸습니다.이 트윗은 오바마 대통령이 부상을 [73]입었다고 주장합니다.이 가짜 트윗은 다우존스 산업평균지수의 130포인트 폭락, S&P 500 [74]지수에서 1360억달러의 하락, AP의 트위터 계정 일시 정지라는 결과를 낳았다.다우존스는 이후 장중 상승세를 회복했다.

- 2017년 5월 74개국에서 랜섬웨어 사이버 범죄 'WannaCry'[75]가 발생했다.

- 보도에 따르면 카메라 센서, 마이크 센서, 전화번호부 연락처, 모든 인터넷 지원 앱, 그리고 휴대 전화의 메타데이터에 대한 불법적인 접근은 이스라엘의 스파이웨어에 의해 가능하게 되었고, 전 세계 최소 46개 국가에서 운영되고 있는 것으로 밝혀졌다.언론인, 로열티, 정부 관계자 등이 [76][77][78]대상이었다.이스라엘 무기 회사들이 국제[79] 전화와 스마트폰에[80] 개입했다는 이전의 비난은 2018년 보고된 사례에서 빛을 잃었다.

- 2019년 12월, 미국 정보 기관과 뉴욕 타임즈의 조사 결과, 아랍에미리트의 메시징 애플리케이션인 ToTok이 스파이 도구임이 밝혀졌다.조사 결과 에미리트 정부는 휴대전화에 [81]앱을 설치한 사람들의 대화, 움직임, 관계, 약속, 소리, 이미지를 모두 추적하려고 했던 것으로 드러났다.

컴퓨터 범죄와의 전쟁

사이버 범죄의 가해자는 국경을 초월한 공격을 지원하기 위해 인터넷을 사용하기 때문에 그들을 찾아내고 싸우는 것은 어렵다.인터넷은 다양한 장소에서 사람들을 표적으로 삼을 수 있게 할 뿐만 아니라, 가해진 해악의 규모는 더 커질 수 있다.사이버 범죄자들은 한 번에 한 명 이상을 목표로 할 수 있다.공공부문과[82] 민간부문에서 가상공간을 이용할 수 있게 되면서 사이버 범죄가 일상적으로 [83]발생하고 있습니다.2018년, 인터넷 범죄 신고 센터는 사이버 범죄에 대한 351,937건의 민원을 받았으며, 이로 인해 27억 달러의 [84]손실이 발생했다.

조사

컴퓨터는 증거의 원천이 될 수 있습니다(디지털 포렌식 참조).컴퓨터가 범죄 목적으로 직접 사용되지 않는 경우에도 범죄 수사관에게 가치 있는 기록을 로그 파일 형태로 포함할 수 있습니다.대부분의[85] 국가에서는 인터넷 서비스 프로바이더가 사전에 정해진 기간 동안 로그 파일을 보관해야 합니다.예를 들어 European wide Data Retention Directive(EU 전체 회원국에 적용 가능)에서는 모든 전자 메일트래픽을 최소 12개월 동안 유지해야 한다고 명시되어 있습니다.

사이버 범죄에는 여러 가지 방법이 있으며, 수사는 IP 주소 추적에서 시작되는 경향이 있지만, 반드시 수사관이 사건을 해결할 수 있는 사실적 근거는 아닙니다.다양한 유형의 첨단 범죄는 또한 로우테크 범죄의 요소를 포함할 수 있으며, 그 반대의 경우도 사이버 범죄 수사관을 현대 법 집행의 필수적인 부분으로 만들 수 있다.사이버 범죄 탐정 업무 방법은 폐쇄된 경찰 단위든 국제 협력 [86]프레임워크든 역동적이고 지속적으로 개선됩니다.

미국에서는 연방수사국(FBI)[87]과 국토안보부(DHS)[88]가 사이버 범죄와 싸우는 정부 기관입니다.FBI는 현장 사무실과 [87]본부에 배치된 사이버 범죄에 대해 요원들과 분석가들을 훈련시켰다.DHS 산하에 비밀경호국은 금융 사이버 범죄를 목표로 하는 사이버 정보부를 두고 있다.그들은 그들의 지능을 국제적인 사이버 범죄로부터 보호하기 위해 사용한다.그들의 노력은 은행과 같은 기관들을 침입이나 정보 침해로부터 보호하기 위한 것이다.앨라배마주에 본부를 둔 비밀검찰국과 앨라배마 검찰청은 국립 컴퓨터 [88][89][90]과학수사연구소의 설립을 통해 법 집행 전문가를 양성하기 위해 협력하고 있습니다.이 연구소는 "사이버 사건 대응, 수사, 법의학 [90]조사 등에 관한 국가 및 지역 법 집행계 구성원들의 교육"을 제공하기 위해 노력하고 있다.

사이버 범죄자에 의해 신원과 위치를 숨기기 위한 암호화 등의 수법이 보편화되기 때문에 범행 후 범인을 추적하기가 어려울 수 있기 때문에 예방책이 중요하다.[83][91]

예방

국토안보부는 또한 지속적 진단 및 완화([92]CDM) 프로그램을 도입했다.CDM 프로그램은 네트워크 위험을 추적하고 우선순위를 지정하여 시스템 담당자에게 조치를 취할 수 있도록 통지함으로써 정부 네트워크를 감시하고 보호합니다.피해가 발생하기 전에 침입을 포착하기 위해 DHS는 미국의 [93]공공 및 민간 부문을 보호하기 위해 강화된 사이버 보안 서비스(ECS)를 만들었다.Cyber Security and Infrastructure Security Agency는 ECS를 통해 침입 탐지 및 방지 서비스를 제공하는 개인 파트너를 승인합니다.제공되는 서비스 중 하나는 DNS 싱크홀링입니다.[94][95]

많은 사이버 보안 제품과 기술이 조직에서 사용되고 있지만 사이버 보안 전문가들은 예방에 중점을 둔 전략에 [96]회의적입니다.사이버 보안 제품의 사용 방식도 의문시되고 있다.구글 클릭 사기 황제 슈만 고세마줌더는 보안을 위해 개별 제품을 조합하는 것은 확장 가능한 접근법이 아니라고 주장하며 주로 [97]서비스 형태로 사이버 보안 기술을 사용할 것을 주장했습니다.

법령

쉽게 악용될 수 있는 법 때문에 사이버 범죄자들은 법의 집행으로부터 적발과 기소를 피하기 위해 개발도상국을 이용한다.필리핀과 같은 개발도상국에서는 사이버 범죄에 대한 법이 약하거나 아예 존재하지 않는 경우가 있다.이러한 약한 법들은 사이버 범죄자들이 국경에서 공격하고 적발되지 않도록 한다.신원이 확인되더라도, 이러한 범죄자들은 기소를 허용하는 법을 개발한 미국과 같은 나라로 처벌을 받거나 인도되는 것을 피한다.이것이 어떤 경우에는 어려운 것으로 판명되는 반면, FBI와 같은 기관들은 범죄자들을 잡기 위해 속임수와 속임수를 사용했다.예를 들어, 두 명의 러시아 해커들이 한동안 FBI를 피해다녔다.FBI는 워싱턴주 시애틀에 가짜 컴퓨터 회사를 세웠다.그들은 이 회사와 함께 일하자고 제안함으로써 두 명의 러시아인을 미국으로 유인하기 시작했다.인터뷰가 끝나자마자 용의자들은 건물 밖에서 체포되었다.이와 같은 교묘한 속임수는 사이버 범죄자를 잡는 데 필요한 부분이 되기도 하는데,[98] 이는 허술한 법으로 인해 사이버 범죄자를 잡는 것이 불가능할 때도 있다.

버락 오바마 당시 대통령은 2015년 4월 사이버 범죄 퇴치를 위해 행정명령을 내렸다.이 행정명령에 따라 미국은 유죄 판결을 받은 사이버 범죄자들의 자산을 동결하고 미국 내에서의 그들의 경제 활동을 차단할 수 있다.이는 사이버 범죄에 [99]대처하는 최초의 견고한 법률 중 하나입니다.

유럽연합은 2013/40/EU 지령을 채택했다.지침 및 기타 정의 및 절차 기관의 모든 위반은 유럽평의회 [100]사이버범죄협약에도 포함되어 있다.

사이버 범죄에 대한 새로운 조치를 도입하는 것은 미국과 유럽연합만이 아니다.2017년 5월 31일 중국은 새로운 사이버 보안법이 이날 [101]발효된다고 발표했다.

호주에서는 형사범죄 규정과 정보수집 및 집행력을 통해 사이버범죄에 대항하기 위해 적용되는 영연방 관할구역의 일반적인 법률로는 1995년 형법(Cth), 1997년 전기통신법(Cth), 2015년 온라인 안전 강화법(Cth)이 있다.

New South Wales v Care Park Pty Limited [2012] NSWCA 35에서, 개인의 신원이나 소재 파악을 목적으로 제3자에게 내려진 발견 명령의 사용은 단지 그러한 정보가 소송 [102]과정에 도움이 된다는 전제조건에 따라 행사될 수 있다는 것이 밝혀졌다.

Dallas Buyers Club LLC viiNet Limited [2015] FCA 317에서는 발견 명령이 해당 상황에서 개인의 신원 또는 소재 파악을 위한 유효한 정보 요청인 경우 어느 정도까지 식별해야 하는지에 관한 연방법원 규칙 2011(Cth) 규칙 7.22의 해석에 대한 지침이 제공된다.인터넷 서비스의 최종 사용자가 계정 소유자와 다른 사람일 수 있습니다.Perram 판사는 "... 당사자가 범죄자를 식별하는데 도움을 주기 위해 고안된 규칙이 그 범죄의 목격자가 아닌 실제 범죄자를 식별하기 위해서만 그렇게 좁혀져야 하는 정당한 이유를 밝히기는 어렵다"고 말했다.[103]

벌칙

뉴욕주의 컴퓨터 관련 범죄에 대한 처벌은 컴퓨터의 무단 사용과 같은 A급 경범죄에 대한 벌금 및 단기 징역에서 C급 중죄이며 3년에서 15년의 [104]징역형을 받을 수 있는 1급 컴퓨터 조작에 이르기까지 다양합니다.

하지만 일부 해커들은 컴퓨터 범죄에 대한 내부 지식 때문에 민간 기업에 정보보안 전문가로 고용되기도 했는데, 이는 이론적으로 비뚤어진 인센티브를 만들어 낼 수 있는 현상이다.이에 대한 가능한 반대는 법원이 유죄 판결을 받은 해커들이 출소한 후에도 인터넷이나 컴퓨터를 사용하는 것을 금지하는 것이다. 비록 컴퓨터와 인터넷이 점점 더 일상생활의 중심이 되어가고 있지만, 이러한 처벌은 점점 더 가혹하고 가혹하게 여겨질 수 있다.하지만, 사이버 범죄자들의 행동을 컴퓨터나 인터넷 전면 [105]금지에 의존하지 않고 관리하는 미묘한 접근법이 개발되었습니다.이러한 접근법에는 보호관찰관이나 [106]가석방관찰관의 컴퓨터 감시 또는 검색 대상이 되는 특정 기기에 개인을 제한하는 것이 포함됩니다.

의식.

기술이 발전하고 더 많은 사람들이 은행이나 신용카드 정보와 같은 민감한 정보를 저장하기 위해 인터넷에 의존함에 따라, 범죄자들은 점점 더 그 정보를 훔치려고 시도하고 있다.사이버 범죄는 전 세계 사람들에게 점점 더 위협적인 존재가 되고 있습니다.정보가 어떻게 보호되고 있는지와 범죄자들이 정보를 훔치기 위해 사용하는 전술에 대한 경각심을 높이는 것이 점점 더 중요해지고 있습니다.2014년 FBI 인터넷범죄고발센터에 따르면 26만9422건의 고소가 접수됐다.모든 클레임을 합치면 총 800,492,[107]073달러의 손실이 보고되었다.그러나 사이버 범죄는 아직 일반인의 관심을 끌지 못하고 있는 것으로 보인다.매년 150만 건의 사이버 공격이 발생하고 있으며 이는 하루에 4,000건 이상, 매시간 170건의 공격이 발생하거나 매분마다 거의 3건의 공격이 발생한다는 것을 의미하며, 연구 결과에 따르면 피해자들 중 16%만이 공격을 [108]중단하라고 요청했다고 합니다.어떤 이유로든 인터넷을 사용하는 사람은 누구나 피해자가 될 수 있으며, 그렇기 때문에 온라인 상태에서 어떻게 보호되고 있는지 아는 것이 중요하다.

지성

사이버 범죄가 급증함에 따라 사이버 범죄 활동에서 이익을 얻으려는 개인과 그룹을 지원하는 전문 생태계가 발전했습니다.악성 프로그램 개발자, 봇넷 운영자, 전문 사이버 범죄 그룹, 도난 콘텐츠 판매 전문 그룹 등 생태계가 상당히 전문화되었습니다.주요 사이버 보안 기업 중 몇몇은 이러한 개인 및 [109]그룹의 활동을 추적할 수 있는 기술, 리소스 및 가시성을 갖추고 있습니다.감염된[110] 파일의 해시나 악의적인 IP/URL [110]등의 기술적 지표뿐만 아니라 프로파일 그룹의 목표, 기술 및 캠페인을 프로파일링하는 전략 정보 등 방어 목적으로 사용할 수 있는 다양한 정보를 이러한 소스로부터 얻을 수 있습니다.그 중 일부는 자유롭게 게시되지만, 일관된 지속적인 액세스를 위해서는 일반적으로 상대 정보 구독 서비스에 가입해야 합니다.개별 위협 행위자의 수준에서 위협 인텔리전스는 종종 해당 행위자의 "TTP" 또는 "전술, 기술 및 절차"로 불리는데, 이는 공격자가 인프라, 도구 및 기타 기술 지표의 변화를 쉽게 볼 수 있기 때문입니다.기업 부문에서는 인공지능 사이버보안의 [111][112]중요한 역할을 고려하고 있다.

인터폴 사이버퓨전센터는 인터넷 사용자에게 최신 온라인 사기, 사이버 위협 및 위험에 대한 정보를 배포하기 위해 사이버 보안의 주요 관계자들과 협력하기 시작했습니다.소셜 엔지니어링 사기, 랜섬웨어, 피싱 등을 차단하는 보고서는 2017년부터 150여 [113]개국의 보안 기관에 배포되고 있습니다.

사이버 범죄의 확산

사이버 범죄 활동의 광범위한 확산은 컴퓨터 범죄 탐지 및 기소의 문제이다.

해킹 커뮤니티가 인터넷을 통해 지식을 크게 확산하면서 해킹은 덜 복잡해졌다.블로그와 커뮤니티는 정보 공유에 크게 기여하고 있습니다.초보자는 나이든 해커의 지식과 조언으로부터 이익을 얻을 수 있습니다.

게다가 해킹은 그 어느 때보다 저렴합니다.클라우드 컴퓨팅 시대 이전에는 스팸이나 사기를 치기 위해서는 전용 서버, 서버 관리, 네트워크 구성 및 유지 보수 기술, 인터넷 서비스 프로바이더 표준에 대한 지식 등이 필요했습니다.이에 비해 메일 SaaS는 마케팅 목적으로 확장 가능하고 저렴한 대용량 트랜잭션 전자 메일 전송 서비스이며 [114]스팸용으로 쉽게 설정할 수 있습니다.클라우드 컴퓨팅은 사이버 범죄자에게 패스워드를 무차별적으로 강제하거나 봇넷의 접근성을 향상시키거나 스팸 캠페인을 [115]촉진하는 방법으로 도움이 될 수 있습니다.

대리점

- 아세안[116]

- 오스트레일리아 하이테크 범죄 센터

- 인도 뭄바이경찰청 사이버범죄수사대

- 1995년 그리스에서 결성된 사이버범죄팀(그리스 경찰)

- 유로폴

- 인터폴

- 영국 국립사이버범죄팀

- 미국 국립 화이트 칼라 범죄 센터

「 」를 참조해 주세요.

레퍼런스

- ^ 무어, R. (2005) "사이버 범죄:하이테크 컴퓨터 범죄 수사" 미시시피주 클리블랜드:앤더슨 출판사

- ^ "cybercrime Definition, Statistics, & Examples". Encyclopedia Britannica. Retrieved 25 May 2021.

- ^ Warren G. Kruse, Jay G. Heiser (2002). Computer forensics: incident response essentials. Addison-Wesley. p. 392. ISBN 978-0-201-70719-9.

- ^ Bossler, Adam M.; Berenblum, Tamar (20 October 2019). "Introduction: new directions in cybercrime research". Journal of Crime and Justice. 42 (5): 495–499. doi:10.1080/0735648X.2019.1692426. ISSN 0735-648X.

- ^ "cybercrime Definition, Statistics, & Examples Britannica". www.britannica.com. Retrieved 14 December 2021.

- ^ "BUFFETT: This is 'the number one problem with mankind'". Business Insider. Retrieved 17 May 2021.

- ^ "Warren Buffett: 'Cyber poses real risks to humanity'". finance.yahoo.com. Retrieved 17 May 2021.

- ^ "Cyber crime costs global economy $445 billion a year: report". Reuters. 9 June 2014. Retrieved 17 June 2014.

- ^ "#Cybercrime— what are the costs to victims - North Denver News". North Denver News. 17 January 2015. Retrieved 16 May 2015.

- ^ Lewis, James (February 2018). "Economic Impact of Cybercrime - No Slowing Down" (PDF).

{{cite journal}}:Cite 저널 요구 사항journal=(도움말) - ^ "The Global Risk Report 2020" (PDF). World Economic Forum. 15th Edition: 102. 15 January 2020.

- ^ Netherlands, Statistics. "Less traditional crime, more cybercrime". Statistics Netherlands. Retrieved 17 May 2021.

- ^ Gordon, Sarah (25 July 2006). "On the definition and classification of cybercrime". Journal in Computer Virology. 2: 13–20. doi:10.1007/s11416-006-0015-z. S2CID 3334277.

- ^ a b Richet, Jean-Loup (1 January 2022). "How cybercriminal communities grow and change: An investigation of ad-fraud communities". Technological Forecasting and Social Change. 174 (121282): 121282. doi:10.1016/j.techfore.2021.121282. ISSN 0040-1625. S2CID 239962449.

- ^ "Computer and Internet Fraud". LII / Legal Information Institute. Retrieved 1 November 2020.

- ^ Laqueur, Walter; C., Smith; Spector, Michael (2002). Cyberterrorism. Facts on File. pp. 52–53. ISBN 9781438110196.

- ^ "Cybercriminals Need Shopping Money in 2017, too! - SentinelOne". sentinelone.com. 28 December 2016. Retrieved 24 March 2017.

- ^ Lepofsky, Ron. "Cyberextortion by Denial-of-Service Attack" (PDF). Archived from the original (PDF) on 6 July 2011.

- ^ Mohanta, Abhijit (6 December 2014). "Latest Sony Pictures Breach : A Deadly Cyber Extortion". Archived from the original on 25 September 2015. Retrieved 20 September 2015.

- ^ "Kaspersky Security Bulletin 2016. The ransomware revolution". securelist.com. Retrieved 17 May 2021.

- ^ "Global Ransomware Damage Costs Predicted To Reach $20 Billion (USD) By 2021". Cybercrime Magazine. 19 October 2018. Retrieved 17 May 2021.

- ^ Carback, Joshua T. (2018). "Cybersex Trafficking: Toward a More Effective Prosecutorial Response". Criminal Law Bulletin. 54 (1): 64–183. 페이지 64.

- ^ "IJM Seeks to End Cybersex Trafficking of Children and #RestartFreedom this Cyber Monday and Giving Tuesday". PR Newswire. 28 November 2016.

- ^ a b "Cybersex Trafficking". IJM. 2020.

- ^ "Cyber-sex trafficking: A 21st century scourge". CNN. 18 July 2013.

- ^ "Senator warns of possible surge in child cybersex traffic". The Philippine Star. 13 April 2020.

- ^ "Duterte's drug war and child cybersex trafficking". The ASEAN Post. 18 October 2019.

- ^ "Norwegian national, partner nabbed; 4 rescued from cybersex den". Manila Bulletin. 1 May 2020.

- ^ a b "Cheap tech and widespread internet access fuel rise in cybersex trafficking". NBC News. 30 June 2018.

- ^ "Senate to probe rise in child cybersex trafficking". The Philippine Star. 11 November 2019.

- ^ "Global taskforce tackles cybersex child trafficking in the Philippines". Reuters. 15 April 2019.

- ^ "Webcam slavery: tech turns Filipino families into cybersex child traffickers". Reuters. 17 June 2018.

- ^ "How the internet fuels sexual exploitation and forced labour in Asia". South China Morning Post. 2 May 2019.

- ^ "1st Session, 42nd Parliament, Volume 150, Issue 194". Senate of Canada. 18 April 2018.

- ^ "Cybersex trafficking spreads across Southeast Asia, fuelled by internet boom. And the law lags behind". South China Morning Post. 11 September 2019.

- ^ "What is 'Nth Room' case and why it matters". Korea Herald. 24 April 2020.

- ^ Dennis Murphy (February 2010). "War is War? The utility of cyberspace operations in the contemporary operational environment" (PDF). Center for Strategic Leadership. Archived from the original (PDF) on 20 March 2012.

- ^ Joseph, Aghatise E. (28 June 2006). "Cybercrime definition". www.crime-research.org.

- ^ "Save browsing". google.

- ^ * Halder, D., & Jaishankar, K. (2011) 사이버 범죄와 여성의 피해: 법률, 권리, 규제.미국, 펜실베이니아, 허쉬: IGI Global.ISBN 978-1-60960-830-9

- ^ Wilbur, Kenneth C.; Zhu, Yi (24 October 2008). "Click Fraud". Marketing Science. 28 (2): 293–308. doi:10.1287/mksc.1080.0397. ISSN 0732-2399.

- ^ "Federal CyberStalking Bill Info". www.haltabuse.org. Retrieved 4 December 2019.

- ^ "China has more internet users than any other country, according to Mary Meeker's Internet Trends Report". World Economic Forum. Retrieved 4 December 2019.

- ^ Solutions, Madison Web. "Chinese Authorities Address Online Bullying – Cybersmile". Retrieved 2 November 2019.

- ^ Solutions, Madison Web. "Legal Perspective – Cybersmile". Retrieved 2 November 2019.

- ^ Participation, Expert. "Malicious Communications Act 1988". www.legislation.gov.uk. Retrieved 2 November 2019.

- ^ AG. "Criminal Code Act 1995". www.legislation.gov.au. Retrieved 2 November 2019.

- ^ "U.S. internet users who have experienced online harassment 2020". Statista. Retrieved 5 April 2021.

- ^ "All the Latest Cyber Bullying Statistics and What They Mean In 2021". BroadbandSearch.net. Retrieved 5 April 2021.

- ^ "'I will not be silenced': Women targeted in hack-and-leak attacks speak out about spyware". NBC News. Retrieved 1 August 2021.

- ^ "We talked to the opportunist imitator behind Silk Road 3.0". The Daily Dot. 7 November 2014. Retrieved 4 October 2016.

- ^ Arora, Beenu. "Council Post: Five Key Reasons Dark Web Markets Are Booming". Forbes. Retrieved 23 June 2020.

- ^ "Guide: What is Bitcoin and how does Bitcoin work? - CBBC Newsround". Retrieved 23 June 2020.

- ^ Christian, Jon (4 February 2015). "The 'Exit Scam' Is the Darknet's Perfect Crime". Vice. Retrieved 23 June 2020.

- ^ "The 'Exit Scam' Is the Darknet's Perfect Crime". www.vice.com. Retrieved 14 July 2020.

- ^ Winder, Davey. "Did A Bitcoin Exit Scam Cause Dark Web Wall Street Market Crash?". Forbes. Retrieved 25 September 2021.

- ^ Brandom, Russell (17 February 2019). "The golden age of dark web drug markets is over". The Verge. Retrieved 23 June 2020.

- ^ Greenberg, Andy (23 September 2021). "He Escaped the Dark Web's Biggest Bust. Now He's Back". Wired. Condé Nast Publications. Archived from the original on 23 September 2021.

- ^ a b "7 Ways the Cops Will Bust You on the Dark Web". www.vice.com. Retrieved 14 July 2020.

- ^ CDC (24 March 2020). "America's Drug Overdose Epidemic: Data to Action". Centers for Disease Control and Prevention. Retrieved 14 July 2020.

- ^ "The Consequences of Mailing Drugs and Other Banned Substances". www.cottenfirm.com. Retrieved 23 June 2020.

- ^ "Darknet drug vendor sentenced to 10 years prison". www.dea.gov. Retrieved 23 June 2020.

- ^ "Feds Crack Down on Darknet Vendors of Illicit Goods". www.bankinfosecurity.com. Retrieved 14 July 2020.

- ^ a b c Weitzer, Ronald (2003). Current Controversies in Criminology. Upper Saddle River, New Jersey: Pearson Education Press. p. 150.

- ^ David Mann And Mike Sutton (6 November 2011). ">>Netcrime". British Journal of Criminology. 38 (2): 201–229. CiteSeerX 10.1.1.133.3861. doi:10.1093/oxfordjournals.bjc.a014232.

- ^ Aaron Gershwin (26 June 2019). "Flame: The Most Sophisticated Cyber Espionage Tool Ever Made". hackernoon.com. Retrieved 1 July 2019.

- ^ "A walk on the dark side". The Economist. 30 September 2007. Archived from the original on 10 November 2007. Retrieved 11 May 2011.

- ^ "Spanish police crack massive 'zombie computer' network". France 24. 3 March 2010.

- ^ "DHS: Secretary Napolitano and Attorney General Holder Announce Largest U.S. Prosecution of International Criminal Network Organized to Sexually Exploit Children". Dhs.gov. 3 August 2011. Retrieved 10 November 2011.

- ^ DAVID K. LI (17 January 2012). "Zappos cyber attack". New York Post.

- ^ Salvador Rodriguez (6 June 2012). "Like LinkedIn, eHarmony is hacked; 1.5 million passwords stolen". Los Angeles Times.

- ^ Rick Rothacker (12 October 2012). "Cyber attacks against Wells Fargo "significant," handled well: CFO". Reuters.

- ^ "AP Twitter Hack Falsely Claims Explosions at White House". Samantha Murphy. 23 April 2013. Retrieved 23 April 2013.

- ^ "Fake Tweet Erasing $136 Billion Shows Markets Need Humans". Bloomberg. 23 April 2013. Retrieved 23 April 2013.

- ^ "Unprecedented cyber attacks wreak global havoc". Straits Times. 13 May 2017.

- ^ "Israeli spyware found on phones in 45 countries, U.S. included". The Washington Times.

- ^ "Archived copy". Archived from the original on 24 September 2018. Retrieved 24 September 2018.

{{cite web}}: CS1 maint: 제목으로 아카이브된 복사(링크) - ^ "Your Smartphone could be running Israeli Spyware!". September 2018.

- ^ "Phone hackers for hire: A peek into the discreet, lucrative business tapped by the FBI". 29 April 2016.

- ^ Beaumont, Peter (26 August 2016). "Israeli firm accused of creating iPhone spyware". The Guardian.

- ^ "Chat App ToTok Is Spy Tool For UAE – Report". Silicon UK Tech News. 27 December 2019. Retrieved 27 December 2019.

- ^ Barnard-Wills, David; Ashenden, Debi (21 March 2012). "Securing Virtual Space: Cyber War, Cyber Terror, and Risk". Space and Culture. doi:10.1177/1206331211430016. S2CID 146501914.

- ^ a b Brenner, Susan W., 1947- (2010). Cybercrime : criminal threats from cyberspace. Santa Barbara, Calif.: Praeger. ISBN 9780313365461. OCLC 464583250.

{{cite book}}: CS1 maint: 여러 이름: 작성자 목록(링크) - ^ "Facts + Statistics: Identity theft and cybercrime". Retrieved 2 December 2019.

- ^ Zehra Ali (21 January 2018). "Mandatory Data Retention Worldwide". Retrieved 17 December 2018.

- ^ "Archived copy" (PDF). Archived from the original (PDF) on 19 March 2015. Retrieved 23 July 2017.

{{cite web}}: CS1 maint: 제목으로 아카이브된 복사(링크) - ^ a b "Cyber Crime". Federal Bureau of Investigation. Retrieved 4 December 2019.

- ^ a b "Combating Cyber Crime". Department of Homeland Security. 19 June 2012. Retrieved 1 November 2019.

- ^ "NCFI - About". www.ncfi.usss.gov. Archived from the original on 31 December 2019. Retrieved 4 December 2019.

- ^ a b "Investigation". www.secretservice.gov. Retrieved 3 December 2019.

- ^ "The Importance of Understanding Encryption in Cybersecurity". Florida Tech Online. 18 August 2016. Retrieved 4 December 2019.

- ^ "Continuous Diagnostics and Mitigation Program CISA". www.cisa.gov.

- ^ "Enhanced Cybersecurity Services (ECS) CISA".

- ^ "Enhanced Cybersecurity Services (ECS) CISA". www.cisa.gov.

- ^ "Detection and Prevention CISA". www.cisa.gov. Retrieved 1 November 2019.

- ^ "Report: 74% of security leaders say that prevention-first strategies will fail". VentureBeat. 26 April 2022. Retrieved 3 May 2022.

- ^ Ghosemajumder, Shuman (4 December 2017). "You Can't Secure 100% of Your Data 100% of the Time". Harvard Business Review. ISSN 0017-8012. Retrieved 3 May 2022.

- ^ Kshetri, Nir. "Diffusion and Effects of Cyber Crime in Developing Countries". Archived from the original on 18 October 2015. Retrieved 29 April 2015.

- ^ Northam, Jackie (April 2015). "U.S. Creates First Sanctions Program Against Cybercriminals". NPR.

- ^ Adrian Cristian MOISE (2015). "Analysis of Directive 2013/40/EU on attacks against information systems in the context of approximation of law at the European level" (PDF). Journal of Law and Administrative Sciences. Archived from the original (PDF) on 8 December 2015.

- ^ "China's new cybersecurity law takes effect today". CNBC. June 2017.

- ^ "Roads and Traffic Authority of New South Wales v Care Park Pty Limited - NSW Caselaw". NSW Caselaw. Retrieved 22 August 2021.

- ^ "Dallas Buyers Club LLC v iiNet Limited [2015] FCA 317". Federal Court of Australia. Retrieved 22 August 2021.

- ^ OMH. "Criminal Justice System for Adults in NYS". Retrieved 17 December 2018.

- ^ "Managing the Risks Posed by Offender Computer Use - Perspectives" (PDF). December 2011. Archived from the original (PDF) on 5 November 2013. Retrieved 25 January 2015.

- ^ Bowker, Art (2012). The Cybercrime Handbook for Community Corrections: Managing Risk in the 21st Century. Springfield: Thomas. ISBN 9780398087289. Archived from the original on 2 April 2015. Retrieved 25 January 2015.

- ^ "2014 Internet Crime Report" (PDF). Internet Crime Complaint Center (IC3). 2015. Retrieved 31 October 2017.

- ^ Feinberg, T (2008). "Whether it happens at school or off-campus, cyberbullying disrupts and affects". Cyberbullying: 10.

- ^ "Dridex: Tidal waves of spam pushing dangerous financial Trojan" (PDF). symantec.com.[검증 완료]

- ^ a b "Insights into Iranian Cyber Espionage: APT33 Targets Aerospace and Energy Sectors and has Ties to Destructive Malware « Insights into Iranian Cyber Espionage: APT33 Targets Aerospace and Energy Sectors and has Ties to Destructive Malware". FireEye. Retrieved 3 January 2018.

- ^ Janofsky, Adam (19 September 2018). "How AI Can Help Stop Cyberattacks". The Wall Street Journal. ISSN 0099-9660. Retrieved 20 September 2018.

- ^ Noyes, Katherine. "This company uses A.I. to stop cyber attacks before they start". Computerworld. Retrieved 20 September 2018.

- ^ "Cybercrime threat response". www.interpol.int. Retrieved 17 May 2021.

- ^ Richet, Jean-Loup (2011). "Adoption of deviant behavior and cybercrime 'Know how' diffusion". York Deviancy Conference.

- ^ Richet, Jean-Loup (2012). "How to Become a Black Hat Hacker? An Exploratory Study of Barriers to Entry Into Cybercrime". 17th AIM Symposium.

- ^ "ASEAN Declaration to Prevent and Combat Cybercrime". ASEAN. 14 November 2017. Archived from the original on 3 July 2021. Retrieved 5 June 2022.

추가 정보

- Balkin, J., Grimelmann, J., Katz, E., Kozlovski, N., Wagman, S. & Zarsky, T. (2006) 사이버 범죄: 네트워크 환경에서의 디지털 캅스(New York University Press, New York).

- Bowker, Art (2012) "커뮤니티 수정을 위한 사이버 범죄 핸드북: 21세기 리스크 관리" Charles C. 토마스 출판사스프링필드.

- Brenner, S. (2007) Law in a Are Are of Smart Technology, Oxford:옥스퍼드 대학교 출판부

- Broadhurst, R. and Chang, Lennon Y.C. (2013) "Cybercrime in Asia: trends and challenges" (아시아의 사이버 범죄: 트렌드와 도전) B.Hebenton, SY Shou, & J. Liu(eds), 아시아 범죄학 핸드북(49-64페이지)뉴욕: 스프링거 (ISBN 978-1-4614-5217-1)

- 장, L.Y.C. (2012) 중화권 사이버 범죄: 대만해협 전체의 규제 대응과 범죄 예방.첼튼햄:에드워드 엘가 (ISBN 978-0-85793-667-7)

- M. Gill (ed) Handbook of Security (p. 321–339)에서 Chang, Lennon Y.C., & Grabosky, P. (2014) "사이버 범죄와 안전한 사이버 세계 구축"팔그레이브

- Csonka P. (2000) 인터넷 범죄; 사이버 범죄에 관한 유럽 초안 위원회 협약:인터넷 시대의 범죄 문제에 대한 대응?컴퓨터 법률 및 보안 보고서 Vol.16 No.5.

- Easttom, C. (2010) 컴퓨터 범죄 수사와 법률

- Fafinski, S. (2009) 컴퓨터 오용: 대응, 규제 및 법률 Cullompton:윌란

- 글래니, M. 다크마켓: 사이버티브, 사이버캅, 그리고 뉴욕, 당신: 알프레드 A.Knopf, 2011.ISBN 978-0-307-59293-4

- Grabosky, P. (2006) 전자범죄, 뉴저지: 프렌티스 홀

- Halder, D., & Jaishankar, K. (2016).인도의 여성을 대상으로 한 사이버 범죄.뉴델리: SAGE Publishing.ISBN 978-9385985775.

- Halder, D., & Jaishankar, K. (2011) 사이버 범죄와 여성의 피해자화: 법률, 권리, 규제.미국, 펜실베이니아, 허쉬: IGI Global.ISBN 978-1-60960-830-9

- Jaishankar, K. (Ed.) (2011년)사이버 범죄학: 인터넷 범죄 및 범죄 행태 조사Boca Raton, FL, 미국: CRC Press, Taylor 및 Francis Group.

- McQuade, S. (2006) 보스턴 사이버 범죄 이해 및 관리:앨린과 베이컨.

- McQuade, S. (ed) (2009) The Encyclopedia of Cybercrime, Westport, CT: Greenwood Press.

- 파커 D(1983) 컴퓨터 범죄와의 전쟁, 미국: 찰스 스크라이브너의 아들들.

- 파타비나, A. (에드) 정보기술과 형사사법시스템, 사우전드오크스, 캘리포니아: 세이지.

- Paul Taylor (1999). Hackers: Crime in the Digital Sublime (3 November 1999 ed.). Routledge; 1 edition. p. 200. ISBN 978-0-415-18072-6.

- Richet, J.L. (2013) 젊은 해커에서 크래커로, 국제 기술 및 인간 상호작용 저널(IJTHI), 9(3), 53~62.

- Richet, J.L. (2022). "How cybercriminal communities grow and change: An investigation of ad-fraud communities". Technological Forecasting and Social Change. 174 (121282): 121282. doi:10.1016/j.techfore.2021.121282. ISSN 0040-1625. S2CID 239962449.

- 로버트슨, J. (2010년 3월 2일)당국은 1300만 대의 컴퓨터를 감염시켜 3대를 체포했다.2010년 3월 26일 보스턴 뉴스에서 취득:Boston.com

- Rolon, D. N. Control, vigilancia y respuesta paral en el ciberespacio, 라틴 아메리카의 새로운 보안 사고, Clacso, 2014년 페이지 167/182

- Walden, I. (2007) 컴퓨터 범죄 및 디지털 조사, 옥스퍼드:옥스퍼드 대학 출판부

- Wall, D.S. (2007) 사이버 범죄: 정보화 시대의 범죄의 변혁, 케임브리지:폴리시.

- Williams, M. (2006) Virtual Crimate Crimate: Crime, Deviance and Regulation Online, Routledge, London.

- Yar, M. (2006) Cybercrime and Society, 런던: 세이지.

외부 링크

정부 자원

- 미국 법무부의 Cybercrime.gov

- 미국 법무부의 전자 범죄 프로그램

- FBI 사이버 수사관 홈페이지

- 미국 비밀 경호국 컴퓨터 사기 사건

- 오스트레일리아 하이테크 범죄 센터

- 영국 국립범죄수사국 사이버범죄팀