정보보안

Information security정보 보안은 정보 위험을 완화하여 정보를 보호하는 관행입니다.[1] 정보 위험 관리의 일부입니다.[2][3] 일반적으로 데이터에 대한 무단 또는 부적절한 액세스 또는 정보의 불법적인 사용, 공개, 중단, 삭제, 부패, 수정, 검사, 기록 또는 평가 절하를 방지하거나 줄이는 것이 포함됩니다.[4] 또한 이러한 사고의 부정적인 영향을 줄이기 위한 조치가 포함됩니다. 보호된 정보는 전자적 또는 물리적, 유형적(예: 서류 작업) 또는 무형적(예: 지식)과 같은 모든 형태를 취할 수 있습니다.[5][6] 정보 보안의 주요 초점은 데이터 기밀성, 무결성 및 가용성("CIA" triad"라고도 함)을 균형 있게 보호하는 동시에 효율적인 정책 구현에 중점을 두면서 조직의 생산성을 저해하지 않는 것입니다.[7] 이는 주로 다음과 같은 구조화된 위험 관리 프로세스를 통해 달성됩니다.

- 정보 및 관련 자산의 식별과 잠재적 위협, 취약점 및 영향

- 리스크 평가

- 위험을 해결하거나 처리하는 방법, 즉 위험을 회피, 완화, 공유 또는 수용하는 방법 결정

- 위험 완화가 필요한 경우 적절한 보안 통제를 선택 또는 설계하고 이를 구현할 것

- 모든 문제, 변경 또는 개선 기회를[8] 해결하기 위해 활동을 모니터링하고 필요에 따라 조정합니다.

이 분야를 표준화하기 위해 학계와 전문가가 협력하여 암호, 바이러스 백신 소프트웨어, 방화벽, 암호화 소프트웨어, 법적 책임, 보안 인식 및 교육 등에 대한 지침, 정책 및 업계 표준을 제공합니다.[9] 이러한 표준화는 데이터의 액세스, 처리, 저장, 전송 및 파괴 방법에 영향을 미치는 매우 다양한 법률 및 규정에 의해 더욱 촉진될 수 있습니다.[10] 그러나 지속적인 개선 문화가 채택되지 않을 경우 기업 내의 모든 표준과 지침의 이행은 제한적인 영향을 미칠 수 있습니다.[11]

정의.

정보 보안에 대한 다양한 정의가 아래에 제시되어 있으며, 이는 다양한 출처에서 요약된 것입니다.

- "정보의 기밀성, 무결성 및 가용성의 보존. 참고: 또한 진정성, 책무성, 비반박성, 신뢰성 등 다른 속성도 관련될 수 있습니다."(ISO/IEC 27000:2018)[13]

- "비밀성, 무결성 및 가용성을 제공하기 위해 무단 접근, 사용, 공개, 중단, 수정 또는 파괴로부터 정보 및 정보 시스템을 보호하는 것"(CNSS, 2010)[14]

- "권한이 있는 사용자(기밀)만이 필요할 때 정확하고 완전한 정보(가용성)에 접근할 수 있도록 보장합니다."(ISACA, 2008)[15]

- "정보 보안은 조직의 지적 재산을 보호하는 과정입니다." (Pipkin, 2000)[16]

- "...정보 보안은 리스크 관리 분야로, 비즈니스에 대한 정보 리스크 비용을 관리하는 것이 업무입니다."(McDermott and Geer, 2001)[17]

- "정보 위험과 통제가 균형을 이루고 있다는 충분한 확신"(Anderson, J., 2003)[18]

- "정보 보안은 정보를 보호하는 것이며, 권한 없는 당사자에게 정보가 노출될 위험을 최소화합니다."(Venter and Eloff, 2003)[19]

- "Information Security는 모든 위치(조직 내부 및 외부)에 정보를 유지하기 위해 사용 가능한 모든 유형(기술, 조직, 인간 중심 및 법률)의 보안 메커니즘을 개발하고 구현하는 것과 관련된 연구 및 전문 활동 분야입니다. 결과적으로, 정보 시스템은 위협으로부터 자유롭게 정보를 생성, 처리, 저장, 전송 및 파괴됩니다.[20] 정보 및 정보 시스템에 대한 위협을 분류하고 위협의 범주별로 해당 보안 목표를 정의할 수 있습니다.[21] 위협 분석의 결과로 확인된 일련의 보안 목표는 진화하는 환경에 대한 적합성과 적합성을 보장하기 위해 주기적으로 수정되어야 합니다.[22] 현재 관련된 보안 목표는 기밀성, 무결성, 가용성, 개인 정보 보호, 진위 여부 및 신뢰성, 비반박성, 책임 및 감사 가능성 등을 포함할 수 있습니다(Cherdantseva and Hilton, 2013).[12]

- 통신 시스템 또는 장치를 이용한 정보 및 정보 자원 보안은 무단 접근, 손상, 도난 또는 파괴로부터 정보, 정보 시스템 또는 도서를 보호하는 것을 의미합니다(Kurose and Ross, 2010).[23]

개요

정보 보안의 핵심은 정보의 기밀성, 무결성 및 가용성(CIA)을 유지하고 중요한 문제가 발생했을 때 정보가 어떤 식으로든 손상되지 않도록 보장하는 정보 보장입니다.[24] 이러한 문제에는 자연 재해, 컴퓨터/서버 오작동 및 물리적 도난이 포함되지만 이에 국한되지는 않습니다. 종이를 기반으로 한 비즈니스 운영은 여전히 일반적이며 자체적인 정보 보안 관행이 필요하지만, 기업의 디지털 이니셔티브는 점점 더 강조되고 있으며,[25][26] 현재 정보 보장은 일반적으로 정보 기술(IT) 보안 전문가들이 담당하고 있습니다. 이러한 전문가들은 기술에 정보 보안을 적용합니다(대부분 컴퓨터 시스템의 일부 형태). 컴퓨터가 반드시 홈 데스크톱을 의미하는 것은 아니라는 점에 주목할 필요가 있습니다.[27] 컴퓨터는 프로세서와 메모리가 있는 모든 장치입니다. 이러한 장치는 계산기처럼 간단한 비네트워크 독립형 장치에서 스마트폰 및 태블릿 컴퓨터와 같은 네트워크 모바일 컴퓨팅 장치에 이르기까지 다양합니다.[28] IT 보안 전문가는 대규모 기업 내 데이터의 특성과 가치 때문에 거의 모든 주요 기업/기관에서 항상 찾아볼 수 있습니다.[29] 그들은 회사 내의 모든 기술을 중요한 개인 정보를 획득하거나 내부 시스템을 통제하려는 악의적인 사이버 공격으로부터 안전하게 보호할 책임이 있습니다.[30][31]

정보 보안 분야는 최근 몇 년 동안 크게 성장하고 발전했습니다.[32] 네트워크 및 관련 인프라 보안, 애플리케이션 및 데이터베이스 보안, 보안 테스트, 정보 시스템 감사, 비즈니스 연속성 계획, 전자 기록 검색, 디지털 포렌식 등 전문화를 위한 많은 영역을 제공합니다.[33] 정보 보안 전문가는 고용에 매우 안정적입니다.[34] 2013년[update] 기준으로 80% 이상의 전문가가 1년 동안 고용주나 고용에 변화가 없었으며, 2014년부터 2019년까지 전문가 수는 연평균 11% 이상 지속적으로 증가할 것으로 예상됩니다.[35]

위협

정보 보안 위협은 다양한 형태로 나타납니다.[36][37] 오늘날 가장 일반적인 위협 중 일부는 소프트웨어 공격, 지적 재산 도용, 신원 도용, 장비 또는 정보 도용, 방해 행위 및 정보 탈취입니다.[38][39] 바이러스,[40] 웜, 피싱 공격 및 트로이 목마는 소프트웨어 공격의 몇 가지 일반적인 예입니다. 지적 재산의 도난은 또한 정보 기술(IT) 분야의 많은 비즈니스에서 광범위한 문제가 되었습니다.[41] 신분 도용은 일반적으로 그 사람의 개인 정보를 얻거나 사회 공학을 통해 중요한 정보에 접근하는 것을 이용하기 위해 다른 사람처럼 행동하려는 시도입니다.[42][43] 오늘날 대부분의 기기가 모바일이고 [44]도난당하기 쉬우며 데이터 용량이 증가함에 따라 훨씬 더 바람직해졌기 때문에 장비나 정보의 도난은 오늘날 더욱 일반화되고 있습니다. 방해 행위는 일반적으로 고객의 신뢰를 잃기 위한 시도로 조직의 웹 사이트를 파괴하는 것으로 구성됩니다.[45] 정보 탈취는 랜섬웨어와 마찬가지로 소유자에게 정보나 재산을 돌려주는 대가로 돈을 받기 위한 시도로서 회사의 재산이나 정보를 도용하는 것으로 구성됩니다.[46] 이러한 공격으로부터 자신을 보호하는 데 도움이 되는 여러 가지 방법이 있지만 가장 기능적인 예방 조치 중 하나는 정기적인 사용자 인식을 수행하는 것입니다.[47] 모든 조직에 대한 가장 큰 위협은 사용자 또는 내부 직원이며 내부자 위협이라고도 합니다.[48]

정부, 군대, 기업, 금융 기관, 병원, 비영리 기관 및 개인 기업은 직원, 고객, 제품, 연구 및 재무 상태에 대한 많은 기밀 정보를 수집합니다.[49] 기업의 고객, 재무 또는 신제품 라인에 대한 기밀 정보가 경쟁사 또는 블랙햇 해커의 손에 넘어가면 기업과 고객은 광범위하고 회복할 수 없는 재정적 손실뿐만 아니라 회사의 평판에 손상을 입을 수 있습니다.[50] 비즈니스 관점에서 정보 보안은 비용과 균형을 이루어야 합니다. Gordon-Loeb Model은 이러한 문제를 해결하기 위한 수학적 경제적 접근 방식을 제공합니다.[51]

개인에게는 정보 보안이 프라이버시에 중요한 영향을 미치는데, 이는 다양한 문화권에서 매우 다르게 보고 있습니다.[52]

위협에 대한 대응

보안 위협 또는 위험에 대한 가능한 대응은 다음과 같습니다.[53]

- 축소/mitigate – 취약성을 제거하거나 위협을 차단하기 위한 안전 조치 및 대응 조치 구현

- 할당/이전 – 위협의 비용을 보험 가입이나 아웃소싱과 같은 다른 기업이나 조직에 지불합니다.

- 수용 – 대응 조치의 비용이 위협으로[54] 인한 손실 가능 비용보다 큰지 평가

역사

통신 초기부터 외교관과 군 지휘관들은 서신의 비밀을 보호하기 위한 어떤 메커니즘을 제공하고 변조를 탐지할 수 있는 어떤 수단을 가질 필요가 있다고 이해했습니다.[55] Julius Caesar는 메시지가 잘못된 사람의 손에 넘어가면 그의 비밀 메시지가 읽히는 것을 막기 위해 만들어진 기원전 50년의 Caesar 암호를 발명한 것으로 알려져 있습니다.[56] 그러나 대부분의 경우 절차적 취급 제어를 적용하여 보호를 달성했습니다.[57][58] 민감한 정보는 신뢰할 수 있는 사람이 보호하고 운반해야 하며 보안 환경이나 강력한 상자에 보호하고 보관해야 함을 나타내기 위해 표시되었습니다.[59] 우편 서비스가 확대됨에 따라 정부는 편지를 가로채고, 해독하고, 읽고, 다시 봉인하는 공식 조직을 만들었습니다(예: 1653년[60] 설립된 영국 비밀 사무소).

19세기 중반에는 정부가 민감도에 따라 정보를 관리할 수 있도록 더 복잡한 분류 시스템이 개발되었습니다.[61] 예를 들어, 영국 정부는 1889년 공무상 비밀법을 발표하면서 이것을 어느 정도 성문화했습니다.[62] 법 제1조는 간첩 및 불법 정보공개에 관한 것이었고, 제2조는 공무상 신뢰 위반에 관한 것이었습니다.[63] 국가의 이익을 위한 공시를 변호하기 위해 곧 공익 변호가 추가되었습니다.[64] 비슷한 법이 1889년 인도에서 통과되었는데, 이 법은 영국 식민지 시대와 관련이 있고 라지의 정책에 반대하는 신문들을 단속하는 데 사용되었습니다.[65] 1923년에 새로운 버전이 통과되었는데, 이 버전은 통치를 위한 기밀 또는 비밀 정보의 모든 문제로 확장되었습니다.[66] 제1차 세계 대전 무렵에는 여러 전선에서 정보를 주고받기 위해 다층 분류 시스템이 사용되었으며, 이는 외교 및 군사 본부에서 암호 작성 및 해독 섹션을 더 많이 사용하도록 장려했습니다.[67] 정보를 스크램블하고 스크램블을 해제하기 위해 기계가 사용됨에 따라 암호화는 전쟁 사이에 더욱 정교해졌습니다.[68]

컴퓨터 보안의 확립은 정보 보안의 역사를 시작했습니다. 그러한 필요성은 제2차 세계대전 중에 나타났습니다.[69] 제2차 세계대전 동안 연합국들이 공유한 정보의 양은 분류 체계와 절차적 통제의 공식적인 정렬을 필요로 했습니다.[70] 점점 더 복잡한 금고와 보관 시설이 개발됨에 따라 문서를 취급할 수 있는 사람(일반적으로 입대자가 아닌 장교)과 보관 장소를 표시하기 위해 다양한 불가사의한 표시가 발전했습니다.[71] 독일인들이 전쟁의 데이터를 암호화하기 위해 사용하고 앨런 튜링이 성공적으로 해독한 에니그마 머신은 안전한 정보를 생성하고 사용한 놀라운 사례라고 볼 수 있습니다.[72] 문서가 제대로 파괴되도록 절차가 발전했고, 이러한 절차를 따르지 않은 것이 전쟁의 가장 위대한 정보 쿠데타(예: U-570[72] 점령)로 이어졌습니다.

다양한 메인프레임 컴퓨터들은 냉전 기간 동안 온라인으로 연결되어 컴퓨터 센터들에 의해 앞뒤로 마그네틱 테이프를 우편으로 보내는 것보다 더 쉬운 통신 과정으로 더 정교한 작업을 완료했습니다. 이에 따라 미국 국방부 산하 고등연구계획국(ARPA)은 미군 내에서 정보를 교환하기 위한 네트워크 통신 시스템의 실현 가능성에 대한 연구를 시작했습니다. 1968년, ARPANET 프로젝트는 래리 로버츠(Larry Roberts)에 의해 공식화되었으며, 나중에 인터넷(Internet)으로 알려진 것으로 진화했습니다.[73]

1973년, 인터넷 선구자 로버트 메트칼프는 ARPANET 보안의 중요한 요소들이 다음과 같은 많은 결함들을 가지고 있다는 것을 발견했습니다: "비밀번호 구조와 형식의 취약성, 전화 접속 연결에 대한 안전 절차의 부족, 그리고 존재하지 않는 사용자 식별 및 권한." 데이터를 무단 액세스로부터 안전하게 보호하기 위한 제어 및 안전 장치가 부족한 것 외에도. 해커들은 전화번호가 대중에 의해 알려졌기 때문에 쉽게 ARPANET에 접근할 수 있었습니다.[74] 이러한 문제로 인해 컴퓨터 보안에 대한 지속적인 위반과 시스템의 호스트 및 사용자 수가 기하급수적으로 증가함에 따라 "네트워크 보안"은 종종 "네트워크 보안"으로 언급되었습니다.[74]

20세기 말과 21세기 초에는 통신, 컴퓨팅 하드웨어 및 소프트웨어, 데이터 암호화가 급격히 발전했습니다.[75] 더 작고, 더 강력하며, 더 저렴한 컴퓨팅 장비의 가용성으로 인해 소규모 기업 및 가정 사용자가 전자 데이터 처리를 수행할 수 있게 되었습니다.[76] 1980년대 초에 TCP/IP(Transfer Control Protocol/Internetwork Protocol)가 설립되면서 다양한 유형의 컴퓨터가 통신할 수 있게 되었습니다.[77] 이 컴퓨터들은 인터넷을 통해 빠르게 상호 연결되었습니다.[78]

수많은 국제 테러 발생과 함께 인터넷을 통해 수행되는 전자 데이터 처리 및 전자 비즈니스의 급속한 성장과 광범위한 사용은 컴퓨터와 컴퓨터가 저장, 처리 및 전송하는 정보를 보호하는 더 나은 방법에 대한 필요성을 부채질했습니다.[79] 컴퓨터 보안과 정보 보장이라는 학문 분야는 수많은 전문 조직과 함께 등장했으며, 모두 정보 시스템의 보안과 신뢰성을 보장한다는 공통된 목표를 공유했습니다.[80]

기본원칙

주요 개념

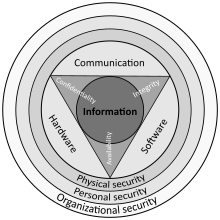

기밀성, 무결성 및 가용성의 "CIA" 트라이어드는 정보 보안의 핵심입니다.[81] (고전적인 InfoSecretriad의 구성원인 기밀성, 무결성 및 가용성은 문헌에서 보안 속성, 속성, 보안 목표, 기본 측면, 정보 기준, 중요 정보 특성 및 기본 구성 요소로 상호 교환하여 언급됩니다.)[82] 그러나 이 트라이어드가 급변하는 기술 및 비즈니스 요구 사항을 해결하는 데 충분한지 여부에 대한 논쟁이 계속되고 있으며, 가용성과 기밀성, 보안과 개인 정보 보호 사이의 관계에 대한 확장을 고려할 것을 권장합니다.[24] "책임성"과 같은 다른 원칙들이 때때로 제안되기도 했는데, 부인 불가능과 같은 문제들이 3대 핵심 개념 안에 잘 들어맞지 않는다는 지적이 있었습니다.[83]

이 삼합회는 1977년 NIST 출판물에서 처음 언급된 것으로 보입니다.[84]

1992년과 2002년에 개정된 OECD의 정보 시스템 및 네트워크[85] 보안 지침은 일반적으로 받아들여지는 9가지 원칙, 즉 인식, 책임, 대응, 윤리, 민주주의, 위험 평가, 보안 설계 및 구현, 보안 관리, 재평가를 제안했습니다.[86] 이를 바탕으로 2004년 NIST의 정보기술 보안을[83] 위한 엔지니어링 원칙은 33가지 원칙을 제시했습니다. 이렇게 도출된 각각의 지침과 관행으로부터.

1998년 돈 파커는 정보의 6개 원자 요소라고 부르는 고전적인 "CIA" 삼합체의 대안 모델을 제안했습니다. 요소는 기밀성, 소유, 무결성, 진위, 가용성 및 유용성입니다. Parkerian Hexad의 장점은 보안 전문가들 사이에서 논쟁의 대상입니다.[87]

2011년 The Open Group은 정보 보안 관리 표준 O-ISM3를 발표했습니다.[88] 이 표준은 접근 제어(9), 가용성(3), 데이터 품질(1), 규정 준수 및 기술(4)과 관련된 "보안 목표"라는 요소와 함께 보안의 주요 개념에 대한 작동 정의를 제안했습니다. 2009년 DoD Software Protection Initiative Archived 2016-09-25 at Wayback Machine은 시스템 취약성, 결함에 대한 접근성, 결함을 이용하는 기능 등 3가지 사이버 보안 원칙을 Wayback Machine에서 발표했습니다.[89][90][91] 이 두 모델 모두 널리 채택되지 않았습니다.

비밀유지

정보 보안에서 기밀성은 "정보가 권한 없는 개인, 기업 또는 프로세스에 제공되거나 공개되지 않는 속성"입니다.[92] "프라이버시"와 유사하지만 두 단어는 상호 교환할 수 없습니다. 오히려 기밀성은 무단 시청자로부터 데이터를 보호하기 위해 구현하는 개인 정보 보호의 구성 요소입니다.[93] 전자 데이터의 기밀성이 손상되는 예로는 노트북 도난, 암호 도난 또는 잘못된 개인에게 중요한 이메일이 전송되는 것이 있습니다.[94]

무결성

IT 보안에서 데이터 무결성은 전체 라이프사이클에 걸쳐 데이터의 정확성과 완전성을 유지하고 보장하는 것을 의미합니다.[95] 이는 데이터를 무단 또는 탐지되지 않은 방식으로 수정할 수 없음을 의미합니다.[96] 이것은 트랜잭션 처리의 고전적인 ACID 모델에서 이해되는 일관성의 특별한 경우로 볼 수 있지만 데이터베이스의 참조 무결성과 동일한 것은 아닙니다.[97] 정보 보안 시스템은 일반적으로 자체 무결성을 보장하기 위한 제어 기능을 통합하며, 특히 의도적인 위협과 우발적인 위협 모두에 대해 커널 또는 핵심 기능을 보호합니다.[98] 다목적 및 다중 사용자 컴퓨터 시스템은 어떤 사용자나 프로세스도 다른 사용자에게 악영향을 미치지 않도록 데이터와 처리를 구분하는 것을 목표로 합니다. 그러나 악성 프로그램 감염, 해킹, 데이터 도난, 사기 및 개인 정보 침해와 같은 사건에서 볼 수 있듯이 제어가 성공하지 못할 수 있습니다.[99]

보다 광범위하게, 무결성은 데이터 무결성뿐만 아니라 인간/사회, 프로세스 및 상업적 무결성을 포함하는 정보 보안 원칙입니다. 따라서 신뢰성, 일관성, 진실성, 완전성, 정확성, 적시성 및 확신과 같은 측면에 중점을 둡니다.[100]

유용성

모든 정보 시스템이 목적을 달성하려면 필요할 때 정보를 사용할 수 있어야 합니다.[101] 즉, 정보를 저장하고 처리하는 데 사용되는 컴퓨팅 시스템, 정보를 보호하는 데 사용되는 보안 컨트롤 및 정보에 액세스하는 데 사용되는 통신 채널이 올바르게 작동해야 합니다.[102] 고가용성 시스템은 정전, 하드웨어 장애 및 시스템 업그레이드로 인한 서비스 중단을 방지하여 항상 사용 가능한 상태를 유지하는 것을 목표로 합니다.[103] 가용성을 보장하기 위해서는 대상 시스템에 수신 메시지가 쇄도하는 등 서비스 거부 공격을 방지하여 기본적으로 대상 시스템을 강제 종료해야 합니다.[104]

정보 보안 영역에서 가용성은 종종 성공적인 정보 보안 프로그램의 가장 중요한 부분 중 하나로 간주될 수 있습니다.[citation needed] 궁극적으로 최종 사용자는 조직의 이해관계자가 기대하는 표준에 따라 조직의 가용성을 보장함으로써 직무 기능을 수행할 수 있어야 합니다.[105] 여기에는 프록시 구성, 외부 웹 액세스, 공유 드라이브 액세스 기능 및 이메일 전송 기능과 같은 항목이 포함될 수 있습니다.[106] 경영진은 정보 보안의 기술적 측면을 이해하지 못하고 가용성을 쉬운 해결책으로 여기는 경우가 많지만, 이를 위해서는 네트워크 운영, 개발 운영, 사고 대응 및 정책/변경 관리와 같은 다양한 조직 팀의 협업이 필요한 경우가 많습니다.[107] 성공적인 정보 보안 팀은 "CIA" 트라이어드가 효과적으로 제공될 수 있도록 다양한 주요 역할을 수행합니다.[108]

비반복

법적으로 거절은 계약에 대한 의무를 이행하겠다는 의사를 의미합니다. 또한 거래의 일방이 거래를 받은 것을 부인할 수 없고, 상대방이 거래를 보낸 것을 부인할 수도 없음을 의미합니다.[109]

주의할 점은 암호 시스템과 같은 기술은 부인하지 않는 노력을 도울 수 있지만, 그 개념의 핵심은 기술의 영역을 초월하는 법적 개념이라는 것입니다.[110] 예를 들어, 메시지가 송신자의 개인 키로 서명된 디지털 서명과 일치한다는 것을 보여주는 것만으로는 충분하지 않으며, 따라서 송신자만이 메시지를 보낼 수 있었고, 다른 사람들은 전송 중에 메시지를 변경할 수 없었습니다(데이터 무결성).[111] 그 대가로 의심되는 송신자는 디지털 서명 알고리즘이 취약하거나 결함이 있다는 것을 증명하거나 자신의 서명 키가 손상되었다는 것을 주장하거나 증명할 수 있습니다.[112] 이러한 위반에 대한 잘못은 송신자에게 있을 수도 있고 그렇지 않을 수도 있으며, 그러한 주장은 송신자의 책임을 구제할 수도 있고 그렇지 않을 수도 있지만, 그 주장은 서명이 반드시 진정성과 무결성을 증명한다는 주장을 무효화할 것입니다. 따라서 발신자는 메시지를 거부할 수 있습니다(진정성과 무결성은 거부하지 않는 전제 조건이기 때문입니다).[113]

리스크관리

일반적으로 위험은 정보 자산(또는 자산 손실)에 해를 끼치는 나쁜 일이 일어날 가능성을 말합니다.[114] 취약성은 정보 자산을 위험에 빠뜨리거나 손상을 입히는 데 사용될 수 있는 취약성입니다. 위협은 해를 끼칠 가능성이 있는 모든 것(인간이 만들거나 자연의 행위)입니다.[115] 위협이 취약성을 이용하여 위해를 가할 가능성은 위험을 발생시킵니다. 위협이 취약점을 이용하여 피해를 입힐 때 영향을 미칩니다.[116] 정보 보안의 맥락에서 영향은 가용성, 무결성 및 기밀성의 손실이며, 다른 손실(소득 손실, 인명 손실, 부동산 손실)도 발생할 수 있습니다.[117]

CISA(Certified Information Systems Auditor) 검토 매뉴얼 2006은 리스크 관리를 "조직이 비즈니스 목표를 달성하는 데 사용하는 정보 자원에 대한 취약성과 위협을 식별하고, 위험을 허용 가능한 수준으로 줄이기 위해 어떤 대응 조치를 [118]취할 것인지 결정하는 과정"으로 정의하고 있습니다. 조직에 대한 정보 리소스의 가치를 기반으로 합니다."[119]

이 정의에는 약간의 설명이 필요할 수 있는 두 가지가 있습니다. 첫째, 리스크 관리 프로세스는 지속적이고 반복적인 프로세스입니다. 무한 반복해야 합니다. 비즈니스 환경은 끊임없이 변화하고 있으며 매일 새로운 위협과 취약점이 발생하고 있습니다.[120] 둘째, 위험을 관리하기 위해 사용되는 대응조치(통제)의 선택은 생산성, 비용, 대응조치의 효과 및 보호되는 정보자산의 가치 사이에서 균형을 이루어야 합니다.[121] 또한 이러한 프로세스는 일반적으로 보안 위반이 드물고 쉽게 복제할 수 없는 특정 상황에서 발생하기 때문에 한계가 있습니다.[122] 따라서 모든 프로세스와 대책은 자체적으로 취약성을 평가해야 합니다.[123] 모든 위험을 식별할 수 있는 것도 아니고, 모든 위험을 제거할 수 있는 것도 아닙니다. 남은 위험을 "잔여 위험"이라고 합니다.[124]

위험 평가는 비즈니스의 특정 분야에 대한 지식을 가진 사람들로 구성된 팀이 수행합니다.[125] 팀의 구성원 자격은 비즈니스의 여러 부분을 평가함에 따라 시간에 따라 달라질 수 있습니다.[126] 평가는 정보에 입각한 의견을 바탕으로 주관적인 질적 분석을 사용할 수도 있고, 신뢰할 수 있는 달러 수치와 과거 정보를 이용할 수 있는 경우에는 정량적 분석을 사용할 수도 있습니다.

연구에 따르면 대부분의 정보 시스템에서 가장 취약한 지점은 인간 사용자, 운영자, 설계자 또는 기타 인간입니다.[127] 정보 보안 관리를 위한 ISO/IEC 27002:2005 Code of Practice for Information Security Management는 위험 평가 시 다음 사항을 검토할 것을 권장합니다.

- 보안정책,

- 정보 보안 조직,

- 자산관리,

- 인적자원보장,

- 물리적 및 환경적 보안,

- 통신 및 운영 관리,

- 접근통제,

- 정보 시스템의 획득, 개발 및 유지보수,

- 정보 보안 사고 관리,

- 비즈니스 연속성 관리

- 규제 준수

일반적으로 리스크 관리 프로세스는 [128][129]다음과 같이 구성됩니다.

- 자산의 식별 및 가치 추정. 포함: 사람, 건물, 하드웨어, 소프트웨어, 데이터(전자, 인쇄, 기타), 공급품.[130]

- 위협 평가를 수행합니다. 포함: 조직의 내부 또는 외부에서 발생하는 자연행위, 전쟁행위, 사고, 악의적인 행위.[131]

- 취약성 평가를 수행하고 각 취약성에 대해 악용될 확률을 계산합니다. 정책, 절차, 표준, 교육, 물리적 보안, 품질 관리, 기술 보안을 평가합니다.[132]

- 각 위협이 각 자산에 미치는 영향을 계산합니다. 정성적 분석 또는 정량적 분석을 사용합니다.[133]

- 적절한 컨트롤을 식별, 선택 및 구현합니다. 비례 응답을 제공합니다. 생산성, 비용 효율성 및 자산의 가치를 고려합니다.[134]

- 제어 조치의 유효성을 평가합니다. 제어 장치가 생산성의 현저한 손실 없이 필요한 비용 효율적인 보호 기능을 제공하는지 확인합니다.[135]

주어진 위험에 대해 경영진은 자산의 상대적인 낮은 가치, 발생 빈도가 상대적으로 낮고 비즈니스에 미치는 영향이 상대적으로 낮은 것을 기반으로 위험을 수용하도록 선택할 수 있습니다.[136] 또는 리더십은 위험을 줄이기 위해 적절한 통제 조치를 선택하고 실행함으로써 위험을 완화하는 방법을 선택할 수 있습니다. 경우에 따라 보험에 가입하거나 다른 사업에 아웃소싱함으로써 위험이 다른 사업으로 이전될 수 있습니다.[137] 일부 위험의 현실은 논쟁의 여지가 있을 수 있습니다. 이러한 경우에는 지도부가 위험성을 부인하도록 선택할 수도 있습니다.[138]

보안통제

적절한 보안 제어를 선택하고 구현하는 것은 처음에는 조직이 위험을 수용 가능한 수준으로 낮추는 데 도움이 될 것입니다.[139] 통제 선택은 위험 평가를 기반으로 이루어져야 합니다.[140] 통제는 성격이 다를 수 있지만 기본적으로 정보의 기밀성, 무결성 또는 가용성을 보호하는 방법입니다. ISO/IEC 27001은 다양한 영역에서 제어를 정의하고 있습니다.[141] 조직은 조직의 요구 사항에 따라 추가 제어를 구현할 수 있습니다.[142] ISO/IEC 27002는 조직 정보 보안 표준에 대한 가이드라인을 제공합니다.[143]

행정

행정 통제(절차 통제라고도 함)는 승인된 서면 정책, 절차, 표준 및 지침으로 구성됩니다. 관리 제어는 비즈니스를 운영하고 사람들을 관리하기 위한 프레임워크를 형성합니다.[144] 그들은 사람들에게 사업을 어떻게 운영하고 일상적인 운영을 어떻게 수행해야 하는지 알려줍니다. 정부 기관이 만든 법률과 규정도 기업에 알려주기 때문에 행정 통제의 한 종류입니다.[145] 일부 산업 부문에서는 정책, 절차, 표준 및 지침을 준수해야 합니다. 비자 및 마스터카드에서 요구하는 PCI DSS(Payment Card Industry Data Security Standard[146])가 그러한 예입니다. 관리 제어의 다른 예로는 기업 보안 정책, 암호 정책, 고용 정책 및 징계 정책이 있습니다.[147]

관리 제어는 논리적 제어와 물리적 제어의 선택과 구현의 기초를 형성합니다. 논리적 및 물리적 컨트롤은 가장 중요한 관리 컨트롤의 표현입니다.[144]

논리적

논리적 제어(기술적 제어라고도 함)는 소프트웨어 및 데이터를 사용하여 정보 및 컴퓨팅 시스템에 대한 액세스를 모니터링하고 제어합니다.[citation needed] 암호, 네트워크 및 호스트 기반 방화벽, 네트워크 침입 탐지 시스템, 액세스 제어 목록 및 데이터 암호화 등이 논리적 제어의 예입니다.[148]

자주 간과되는 중요한 논리적 제어는 최소 권한의 원칙이며, 이 원칙은 개인, 프로그램 또는 시스템 프로세스에 작업을 수행하는 데 필요한 것 이상의 액세스 권한을 부여하지 않도록 요구합니다.[149] 최소 권한 원칙을 준수하지 못하는 노골적인 예는 사용자 관리자로 Windows에 로그인하여 전자 메일을 읽고 웹을 검색하는 것입니다. 이 원칙의 위반은 개인이 시간이 지남에 따라 추가 액세스 권한을 수집하는 경우에도 발생할 수 있습니다.[150] 이것은 직원들의 직무가 변경되거나 직원들이 새로운 위치로 승진하거나 직원들이 다른 부서로 이동할 때 발생합니다.[151] 새 작업에 필요한 액세스 권한은 기존 액세스 권한에 추가되는 경우가 많은데, 이 권한은 더 이상 필요하거나 적절하지 않을 수 있습니다.[152]

물리적.

물리적 제어는 작업장 및 컴퓨팅 시설의 환경을 모니터링하고 제어합니다.[153] 또한 이러한 시설에 대한 접근을 모니터링하고 제어하며 문, 잠금 장치, 난방 및 에어컨, 연기 및 화재 경보기, 화재 진압 시스템, 카메라, 바리케이드, 펜싱, 보안 경비원, 케이블 잠금 장치 등을 포함합니다. 네트워크와 작업장을 기능 영역으로 분리하는 것도 물리적 제어입니다.[154]

종종 간과되는 중요한 물리적 통제는 개인이 중요한 일을 혼자서 완수할 수 없도록 보장하는 직무 분리입니다.[155] 예를 들어, 상환 요청을 제출하는 직원도 지불을 승인하거나 수표를 인쇄할 수 없어야 합니다.[156] 응용프로그램 프로그래머는 서버 관리자 또는 데이터베이스 관리자가 되어서는 안 되며, 이러한 역할과 책임은 서로 분리되어야 합니다.[157]

심층방어

정보 보안은 정보의 초기 생성부터 최종 폐기에 이르기까지 정보의 수명 전체를 보호해야 합니다.[158] 정보는 이동 중과 정지 중에 보호되어야 합니다. 정보는 수명 동안 다양한 정보 처리 시스템과 정보 처리 시스템의 다양한 부분을 통과할 수 있습니다.[159] 정보 및 정보 시스템이 위협받을 수 있는 다양한 방법이 있습니다. 정보 처리 시스템의 각 구성 요소가 정보를 평생 동안 완벽하게 보호하려면 고유한 보호 메커니즘이 있어야 합니다.[160] 안보 대책을 세우고, 겹치고 하는 것을 '심층방어'라고 합니다.[161] 가장 약한 고리만큼 강한 것으로 유명한 금속 체인과는 대조적으로, 심도 있는 방어 전략은 한 가지 방어 조치가 실패할 경우 다른 조치가 계속 보호를 제공하는 구조를 목표로 합니다.[162]

관리 제어, 논리 제어 및 물리적 제어에 대한 이전의 논의를 떠올려 보십시오. 세 가지 유형의 컨트롤을 사용하여 심층 전략에서 방어를 구축할 수 있는 기반을 형성할 수 있습니다.[144] 이 접근 방식을 사용하면 심층 방어는 세 개의 서로 다른 층 또는 평면이 하나 위에 놓여 있는 것으로 개념화할 수 있습니다.[163] 양파의 핵심에 데이터가 있고 양파의 다음 외부 계층인 사람들이 있으며 네트워크 보안, 호스트 기반 보안 및 애플리케이션 보안이 양파의 가장 바깥 계층을 형성하는 것으로 간주하여 심층적인 방어에 대한 추가 통찰력을 얻을 수 있습니다.[164] 두 관점은 모두 동일하게 유효하며, 각각은 심층 전략에서 좋은 방어를 구현하는 데 귀중한 통찰력을 제공합니다.[165]

분류

정보 보안 및 위험 관리의 중요한 측면은 정보의 가치를 인식하고 정보에 대한 적절한 절차와 보호 요구 사항을 정의하는 것입니다.[166] 모든 정보가 동일하지 않으므로 모든 정보가 동일한 정도의 보호를 필요로 하지 않습니다.[167] 이를 위해서는 보안 분류를 할당해야 합니다.[168] 정보 분류의 첫 번째 단계는 고위 경영진의 구성원을 분류할 특정 정보의 소유자로 식별하는 것입니다. 다음으로 분류 정책을 개발합니다.[169] 정책은 다양한 분류 레이블을 설명하고 특정 레이블에 할당할 정보의 기준을 정의하며 각 분류에 필요한 보안 제어를 나열해야 합니다.[170]

어떤 분류 정보를 할당해야 하는지에 영향을 미치는 요소로는 정보가 조직에 얼마나 많은 가치를 가지는지, 정보가 얼마나 오래되었는지, 정보가 쓸모 없게 되었는지 여부 등이 있습니다.[171] 법률 및 기타 규제 요구 사항도 정보를 분류할 때 중요한 고려 사항입니다.[172] 또한 ISACA(Information Systems Audit and Control Association)와 ISACA의 정보 보안 비즈니스 모델은 보안 전문가가 시스템 관점에서 보안을 검토하는 도구로서 보안을 전체적으로 관리할 수 있는 환경을 조성하여 실제 위험을 해결할 수 있습니다.[173]

선택 및 사용되는 정보 보안 분류 레이블의 유형은 조직의 특성에 따라 달라지며, 예는 다음과 같습니다.[170]

- 비즈니스 부문에서는 공개, 민감, 비공개, 기밀 등의 레이블이 있습니다.

- 정부 부문에서는 다음과 같은 레이블이 있습니다: 비기밀, 비공식, 보호, 기밀, 기밀, 일급 기밀 및 비영어권 동등물.[174]

- 섹터 간 구성에서 신호등 프로토콜은 다음과 같이 구성됩니다. 화이트, 그린, 앰버, 레드.

- 개인 부문에서는 파이낸셜과 같은 레이블이 하나 있습니다. 여기에는 온라인 뱅킹과 같은 자금 관리와 관련된 활동이 포함됩니다.[175]

비즈니스 파트너뿐만 아니라 조직의 모든 직원이 분류 스키마에 대한 교육을 받고 각 분류에 필요한 보안 제어 및 처리 절차를 이해해야 합니다.[176] 할당된 특정 정보 자산의 분류를 주기적으로 검토하여 분류가 여전히 정보에 적합한지 확인하고 분류에 필요한 보안 통제가 제대로 이루어지고 올바른 절차를 준수하는지 확인해야 합니다.[177]

출입통제

보호된 정보에 대한 접근은 해당 정보에 접근할 권한이 있는 사람으로 제한되어야 합니다.[178] 컴퓨터 프로그램과 많은 경우 정보를 처리하는 컴퓨터에도 권한이 있어야 합니다.[179] 이를 위해서는 보호된 정보에 대한 액세스를 제어할 수 있는 메커니즘이 마련되어야 합니다.[179] 접근 제어 메커니즘의 정교함은 보호되는 정보의 가치와 동일해야 합니다. 정보가 민감하거나 가치가 높을수록 제어 메커니즘은 더 강력해야 합니다.[180] 액세스 제어 메커니즘이 구축되는 기반은 식별 및 인증에서 시작됩니다.[181]

액세스 제어는 일반적으로 식별, 인증 및 권한 부여의 세 단계로 고려됩니다.[182][94]

신분증

신원 확인은 누군가가 누구인지 또는 무엇인지에 대한 주장입니다. 만약 어떤 사람이 "안녕하세요, 제 이름은 존 도입니다"라고 진술한다면, 그들은 그들이 누구인지 주장하는 것입니다.[183] 그러나 그들의 주장은 사실일 수도 있고 아닐 수도 있습니다. John Do에게 보호된 정보에 대한 접근 권한을 부여하기 전에 John Do라고 주장하는 사람이 실제로 John Do인지 확인해야 합니다.[184] 일반적으로 클레임은 사용자 이름의 형태입니다. 사용자 이름을 입력하면 "나는 사용자 이름이 속한 사람"이라고 주장하게 됩니다.[185]

인증

인증은 신원 주장을 확인하는 행위입니다. John Do는 출금을 위해 은행에 들어갔을 때, 은행 직원에게 자신이 신분을 주장하는 John Do라고 말합니다.[186] 은행원이 사진증을 보여달라고 해서 운전면허증을 건네줍니다.[187] 은행원은 면허증에 존 도가 인쇄되어 있는지 확인하기 위해 면허증을 확인하고 면허증에 있는 사진과 존 도라고 주장하는 사람을 비교합니다.[188] 사진과 이름이 그 사람과 일치하면, 창구 직원은 존 도가 자신이 주장하는 사람임을 인증했습니다. 마찬가지로 사용자는 올바른 암호를 입력함으로써 사용자 이름이 속한 사람이라는 증거를 제공하고 있습니다.[189]

인증에 사용할 수 있는 세 가지 유형의 정보가 있습니다.[190][191]

- 당신이 아는 것: PIN, 비밀번호 또는 어머니의 처녀성과[192][193] 같은 것들

- 가지고 계신 것: 운전면허증 또는 마그네틱 스와이프 카드[194][195]

- 당신은 무엇인가: 손바닥 자국, 지문, 음성 인쇄 및 망막(눈) 스캔을[196] 포함한 생체 인식

강력한 인증을 위해서는 두 가지 이상의 인증 정보(이중 인증)를 제공해야 합니다.[197] 사용자 이름은 오늘날 컴퓨터 시스템에서 가장 일반적인 식별 형식이며 암호는 가장 일반적인 인증 형식입니다.[198] 사용자 이름과 암호는 목적에 맞게 사용되었지만 점점 불충분해지고 있습니다.[199] 사용자 이름과 비밀번호는 시간 기반 일회용 비밀번호 알고리즘과 같은 보다 정교한 인증 메커니즘으로 서서히 대체되거나 보완되고 있습니다.[200]

허가

사용자, 프로그램 또는 컴퓨터가 성공적으로 식별되고 인증된 후에는 사용자가 액세스할 수 있는 정보 리소스와 사용자가 수행할 수 있는 작업(실행, 보기, 생성, 삭제 또는 변경)을 결정해야 합니다.[201] 이것을 인가라고 합니다. 정보 및 기타 컴퓨팅 서비스에 대한 액세스 권한은 관리 정책 및 절차에서 시작됩니다.[202] 정책은 어떤 정보 및 컴퓨팅 서비스를 누구에 의해, 어떤 조건에서 액세스할 수 있는지를 규정합니다. 그런 다음 액세스 제어 메커니즘은 이러한 정책을 적용하도록 구성됩니다.[203] 다양한 컴퓨팅 시스템에는 다양한 종류의 액세스 제어 메커니즘이 장착되어 있습니다. 일부는 다양한 접근 제어 메커니즘을 선택할 수도 있습니다.[204] 시스템이 제공하는 액세스 제어 메커니즘은 액세스 제어에 대한 세 가지 접근 방식 중 하나를 기반으로 하거나 세 가지 접근 방식의 조합에서 파생될 수 있습니다.[94]

비재량적 접근 방식은 중앙 집중식 관리 하에서 모든 액세스 제어를 통합합니다.[205] 정보 및 기타 리소스에 대한 액세스는 일반적으로 조직 내 개인의 기능(역할) 또는 개인이 수행해야 하는 작업을 기반으로 합니다.[206][207] 재량적 접근 방식은 정보 리소스의 생성자 또는 소유자에게 해당 리소스에 대한 액세스를 제어할 수 있는 기능을 제공합니다.[205] 의무 액세스 제어 접근 방식에서는 정보 리소스에 할당된 보안 분류에 따라 액세스가 허용되거나 거부됩니다.[178]

오늘날 사용되는 일반적인 액세스 제어 메커니즘의 예로는 많은 고급 데이터베이스 관리 시스템에서 사용할 수 있는 역할 기반 액세스 제어, UNIX 및 윈도우즈 운영 체제에서 제공되는 간단한 파일 권한,[208] 윈도우즈 네트워크 시스템에서 제공되는 그룹 정책 개체 및 Kerberos, RADIUS, TACACS가 있습니다. 많은 방화벽과 라우터에서 사용되는 단순 액세스 목록입니다.[209]

효과적이기 위해서는 정책 및 기타 보안 통제가 실행 가능하고 유지되어야 합니다. 효과적인 정책은 사람들이 자신의 행동에 대해 책임을 지도록 보장합니다.[210] 예를 들어, 민감하거나 독점적인 정보를 처리하는 시스템에 대한 미 재무부의 지침은 모든 실패 및 성공적인 인증 및 액세스 시도를 기록해야 하며, 정보에 대한 모든 액세스는 특정 유형의 감사 흔적을 남겨야 한다고 명시합니다.[211]

또한 접근 통제에 대해 이야기할 때 알아야 한다는 원칙이 유효해야 합니다. 이 원칙은 사람이 직무 기능을 수행할 수 있는 접근 권한을 부여합니다.[212] 이 원칙은 차이 허가를 처리할 때 정부에서 사용됩니다.[213] 서로 다른 부서에 있는 두 명의 직원이 극비의 허가를 받았음에도 불구하고 정보가 교환되기 위해서는 알아야 할 필요성이 있습니다. 알아야 한다는 원칙 안에서 네트워크 관리자는 직원이 자신이 해야 하는 것보다 더 많은 것에 접근하지 못하도록 최소한의 권한을 직원에게 부여합니다.[214] 알아야 할 필요성은 기밀성-청렴성-가용성 3중 작업을 시행하는 데 도움이 됩니다. 알아야 할 것은 삼합회의 기밀 영역에 직접적인 영향을 미칩니다.[215]

암호학

정보 보안은 암호화를 사용하여 사용 가능한 정보를 인증된 사용자가 아닌 다른 사용자가 사용할 수 없도록 만드는 형태로 변환합니다. 이 프로세스를 암호화라고 합니다.[216] 암호화된(사용 불가능한 상태로 전환) 정보는 암호화 키를 소유한 인증된 사용자가 복호화 과정을 통해 원래의 사용 가능한 형태로 다시 변환할 수 있습니다.[217] 암호화는 정보가 전송되는 동안(전자적 또는 물리적으로) 그리고 정보가 저장되는 동안 무단 또는 우발적인 노출로부터 정보를 보호하기 위해 정보 보안에 사용됩니다.[94]

암호화는 향상된 인증 방법, 메시지 다이제스트, 디지털 서명, 거부 방지 및 암호화된 네트워크 통신을 포함한 다른 유용한 응용 프로그램에서도 정보 보안을 제공합니다.[218] Telnet 및 FTP(File Transfer Protocol)와 같은 오래된 덜 안전한 애플리케이션은 암호화된 네트워크 통신을 사용하는 SSH(Secure Shell)와 같은 더 안전한 애플리케이션으로 서서히 대체되고 있습니다.[219] 무선 통신은 WPA/WPA2 또는 이전(및 덜 안전한) WEP와 같은 프로토콜을 사용하여 암호화할 수 있습니다. 유선 통신(예: ITU-T G.hn )은 암호화를 위해 AES를 사용하고 인증 및 키 교환을 위해 X.1035를 사용하여 보안됩니다. GnuPG 또는 PGP와 같은 소프트웨어 응용 프로그램을 사용하여 데이터 파일과 이메일을 암호화할 수 있습니다.[221]

암호화는 올바르게 구현되지 않을 때 보안 문제가 발생할 수 있습니다.[222] 암호 솔루션은 독립적인 암호 전문가들에 의해 엄격한 동료 심사를 거친 업계에서 인정하는 솔루션을 사용하여 구현되어야 합니다.[223] 암호화 키의 길이와 강도도 중요한 고려 사항입니다.[224] 키가 약하거나 너무 짧으면 약한 암호화가 발생합니다.[224] 암호화 및 복호화에 사용되는 키는 다른 기밀 정보와 동일한 정도의 엄격함으로 보호되어야 합니다.[225] 무단 노출 및 파괴로부터 보호해야 하며 필요할 때 사용할 수 있어야 합니다.[citation needed] PKI(Public Key Infrastructure) 솔루션은 키 관리를 둘러싼 많은 문제를 해결합니다.[94]

과정

"합리적이고 신중한 사람", "상당한 주의", "실사"라는 용어는 수년 동안 금융, 증권, 법률 분야에서 사용되었습니다. 최근 몇 년 동안 이러한 용어는 컴퓨팅 및 정보 보안 분야에 진출했습니다.[129] 미국 연방 양형 지침은 이제 기업 임원이 정보 시스템 관리에 대한 주의와 주의를 기울이지 않은 것에 대한 책임을 물을 수 있도록 하고 있습니다.[226]

비즈니스 세계에서 주주, 고객, 비즈니스 파트너 및 정부는 기업 임원이 허용된 비즈니스 관행에 따라 법률 및 기타 규제 요구 사항을 준수하여 비즈니스를 운영할 것이라는 기대를 가지고 있습니다. 이것은 종종 "합리적이고 신중한 사람" 규칙으로 묘사됩니다. 신중한 사람은 건전한 사업 원칙과 법적, 윤리적 방식으로 사업을 운영하기 위해 필요한 모든 것이 이루어지도록 세심한 주의를 기울입니다. 신중한 사람은 또한 사업에 대한 적절한 관리에 부지런하고(신중하고, 주의를 기울이고, 지속적인).

정보 보안 분야에서 Harris는[227] 적절한 관리와 실사에 대해 다음과 같은 정의를 제시합니다.

"정당한 주의는 기업이 기업 내에서 일어나는 활동에 책임을 지고 기업, 자원 및 직원을[228] 보호하는 데 필요한 조치를 취했음을 보여주기 위해 취하는 조치입니다." 그리고 [실사는] "보호 메커니즘이 지속적으로 유지되고 작동하도록 하는 지속적인 활동"입니다.[229]

이러한 정의에서 두 가지 중요한 점에 주의를 기울여야 합니다.[230][231] 먼저, 주의를 기울이면 단계를 수행하여 표시합니다. 즉, 단계를 확인하고 측정하거나 유형의 아티팩트를 생성할 수 있습니다.[232][233] 둘째, 실사에는 지속적인 활동들이 있는데, 이는 사람들이 실제로 보호 메커니즘을 감시하고 유지하기 위한 일들을 하고 있고, 이러한 활동들이 지속적으로 이루어지고 있다는 것을 의미합니다.[234]

조직은 정보 보안을 적용할 때 주의 의무를 실천해야 할 책임이 있습니다. DoCRA([235]Duty of Care Risk Analysis Standard)는 위험을 평가하는 원칙과 관행을 제공합니다.[236] 이러한 위험에 영향을 받을 수 있는 모든 당사자를 고려합니다.[237] DoCRA는 안전 장치가 다른 사람을 위해로부터 보호하는 동시에 합리적인 부담을 제시하는 데 적합한지 평가하는 데 도움을 줍니다.[238] 데이터 침해 소송이 증가함에 따라 기업은 보안 제어, 규정 준수 및 임무의 균형을 맞춰야 합니다.[239]

보안 거버넌스

카네기 멜론 대학교 소프트웨어 엔지니어링 연구소는 GES(Governing for Enterprise Security) 구현 가이드라는 제목의 간행물에서 효과적인 보안 거버넌스의 특징을 정의하고 있습니다. 여기에는 다음이 포함됩니다.[240]

- 전사적인 문제

- 리더에게는 책임이 있습니다.

- 비즈니스 요구사항으로 간주

- 리스크 기반

- 정의된 역할, 책임 및 직무 분리

- 정책적으로 해결 및 시행

- 적절한 리소스를 커밋합니다.

- 직원의 인식과 교육

- 개발 수명주기 요구사항

- 계획, 관리, 측정 및 측정

- 검토 및 감사

사고대응계획

이 구간은 확장이 필요합니다. 추가하여 도움을 줄 수 있습니다. (2018년 1월) |

IRP(Incident Response Plan)는 사이버 공격에 대한 조직의 대응을 지시하는 정책 그룹입니다. 예를 들어 네트워크 침입 탐지 시스템(NIDS) 또는 호스트 기반 침입 탐지 시스템(HIDS)에 의해 보안 위반이 확인되면(그렇게 구성된 경우) 계획이 시작됩니다.[241] 데이터 침해에 대한 법적 의미가 있을 수 있다는 점에 유의해야 합니다. 지역 및 연방 법률을 아는 것은 매우 중요합니다.[242] 모든 계획은 조직의 요구사항에 따라 다르며 IT 팀의 일부가 아닌 스킬 세트가 포함될 수 있습니다.[243] 예를 들어, 데이터 침해에 대한 법적 의미를 탐색하는 데 도움이 되는 변호사가 대응 계획에 포함될 수 있습니다.[citation needed]

위에서 언급한 바와 같이 모든 계획은 고유하지만 대부분의 계획에는 다음이 포함됩니다.[244]

준비

좋은 준비는 사고 대응 팀(IRT)의 개발을 포함합니다.[245] 이 팀에서 사용해야 하는 기술은 침투 테스트, 컴퓨터 포렌식, 네트워크 보안 등입니다.[246] 이 팀은 또한 사이버 보안 및 현대 공격 전략의 동향을 추적해야 합니다.[247] 대부분의 현대 공격 전략이 네트워크의 사용자를 대상으로 하는 것뿐만 아니라 최종 사용자를 위한 훈련 프로그램도 중요합니다.[244]

신분증

사고 대응 계획의 이 부분은 보안 이벤트가 있었는지를 식별합니다.[248] 최종 사용자가 정보를 보고하거나 관리자가 부정행위를 발견하면 조사가 시작됩니다. 사고 로그는 이 단계의 중요한 부분입니다.[citation needed] 팀의 모든 구성원은 정보가 가능한 한 빨리 흘러갈 수 있도록 이 로그를 업데이트해야 합니다.[249] 보안 위반이 발생한 것으로 확인된 경우 다음 단계를 활성화해야 합니다.[250]

격납

이 단계에서 IRT는 보안 이벤트의 범위를 제한하기 위해 침해가 발생한 영역을 격리하기 위해 노력합니다.[251] 이 단계에서는 나중에 분석할 수 있도록 정보를 법의학적으로 보존하는 것이 중요합니다.[252] 억제는 물리적으로 서버룸을 포함하는 것처럼 간단하거나 바이러스 확산을 허용하지 않기 위해 네트워크를 분할하는 것처럼 복잡할 수 있습니다.[253]

박멸

여기서 확인된 위협이 영향을 받는 시스템에서 제거됩니다.[254] 여기에는 악성 파일 삭제, 손상된 계정 종료 또는 기타 구성 요소 삭제가 포함될 수 있습니다.[255][256] 이 단계가 필요하지 않은 이벤트도 있지만 이 단계로 이동하기 전에 이벤트를 완전히 이해하는 것이 중요합니다.[257] 이렇게 하면 위협이 완전히 제거되는 데 도움이 됩니다.[253]

복구

이 단계는 시스템이 원래 작동으로 복원되는 단계입니다.[258] 이 단계에는 데이터 복구, 사용자 액세스 정보 변경 또는 향후 침입 방지를 위한 방화벽 규칙 또는 정책 업데이트가 포함될 수 있습니다.[259][260] 이 단계를 실행하지 않으면 시스템이 미래의 보안 위협에 여전히 취약할 수 있습니다.[253]

배운 교훈

이 단계에서는 이 과정에서 수집된 정보를 사용하여 보안에 대한 향후 의사 결정을 내립니다.[261] 이 단계는 향후 이벤트를 방지하는 데 중요합니다. 이 정보를 사용하여 관리자를 추가로 교육하는 것은 프로세스에 매우 중요합니다.[262] 이 단계는 보안 이벤트를 경험한 다른 엔티티에서 배포되는 정보를 처리하는 데에도 사용할 수 있습니다.[263]

변경관리

변경 관리는 정보 처리 환경의 변경을 지시하고 제어하기 위한 공식 프로세스입니다.[264][265] 여기에는 데스크톱 컴퓨터, 네트워크, 서버 및 소프트웨어의 변경 사항이 포함됩니다.[266] 변경 관리의 목적은 정보 처리 환경의 변경으로 인해 발생하는 위험을 줄이고 변경이 이루어짐에 따라 처리 환경의 안정성과 신뢰성을 향상시키는 것입니다.[267] 필요한 변경사항의 이행을 막거나 방해하는 것은 변경관리의 목적이 아닙니다.[268][269]

정보 처리 환경이 변경되면 위험 요소가 발생합니다.[270] 겉으로 보기에 단순한 변경도 예상치 못한 영향을 미칠 수 있습니다.[271] 경영진의 많은 책임 중 하나는 위험 관리입니다.[272][273] 변화 관리는 정보 처리 환경의 변화로 인해 유입되는 위험을 관리하기 위한 도구입니다.[274] 변경 관리 프로세스의 일부는 변경 사항이 중요한 비즈니스 프로세스를 방해하거나 다른 변경 사항이 구현되는 것을 방해할 수 있는 부적절한 시기에 구현되지 않도록 합니다.[275]

모든 변경 사항을 관리할 필요는 없습니다.[276][277] 일부 변경 사항은 일상적인 정보 처리 절차의 일부이며 사전 정의된 절차를 준수하므로 처리 환경에 대한 전체 위험 수준이 줄어듭니다.[278] 새 사용자 계정을 만들거나 새 데스크톱 컴퓨터를 배포하는 것은 일반적으로 변경 관리가 필요하지 않은 변경 사항의 예입니다.[279] 그러나 사용자 파일 공유를 재배치하거나 전자 메일 서버를 업그레이드하는 것은 처리 환경에 훨씬 더 높은 수준의 위험을 초래하며 일반적인 일상 활동이 아닙니다.[280] 변경 관리의 중요한 첫 번째 단계는 (a) 변경을 정의하고 (그리고 그 정의를 전달하고) (b) 변경 시스템의 범위를 정의하는 것입니다.[281]

변경 관리는 일반적으로 주요 비즈니스 분야,[282] 보안, 네트워킹, 시스템 관리자, 데이터베이스 관리자, 애플리케이션 개발자, 데스크톱 지원 및 헬프 데스크의 담당자로 구성된 변경 검토 위원회에서 감독합니다.[283] 자동화된 작업 흐름 애플리케이션을 사용하면 변경 검토 위원회의 작업을 용이하게 할 수 있습니다.[284] 변경 검토 위원회의 책임은 조직의 문서화된 변경 관리 절차를 준수하도록 보장하는 것입니다.[285] 변경관리 프로세스는 다음과[286] 같습니다.

- 요청사항: 누구나 변경을 요청할 수 있습니다.[287][288] 변경 요청을 하는 사람은 분석을 수행하거나 변경을 실행하는 동일한 사람일 수도 있고 아닐 수도 있습니다.[289][290] 변경 요청이 접수되면 사전 검토를 거쳐 요청된 변경 사항이 조직 비즈니스 모델 및 관행과 호환되는지 확인하고 변경 사항을 구현하는 데 필요한 리소스의 양을 결정할 수 있습니다.[291]

- 승인: 경영진은 비즈니스를 운영하고 리소스 할당을 제어하므로 경영진은 변경 요청을 승인하고 변경 시마다 우선 순위를 할당해야 합니다.[292] 변경 사항이 비즈니스 모델, 업계 표준 또는 모범 사례와 호환되지 않는 경우 경영진은 변경 요청을 거부할 수 있습니다.[293][294] 변경에 할당할 수 있는 리소스보다 더 많은 리소스가 필요한 경우 관리자가 변경 요청을 거부할 수도 있습니다.[295]

- 계획: 변경 계획에는 제안된 변경 사항의 범위와 영향을 파악하고, 변경 사항의 복잡성을 분석하고, 자원을 할당하고, 구현 및 백업 계획을 모두 개발, 테스트 및 문서화하는 것이 포함됩니다.[296] 철회 결정을 내릴 기준을 정의해야 합니다.[297]

- 테스트: 모든 변경 사항은 실제 생산 환경을 면밀히 반영하는 안전한 테스트 환경에서 테스트해야 생산 환경에 변경 사항을 적용할 수 있습니다.[298] 백아웃 계획도 테스트해야 합니다.[299]

- 일정: 변경 검토 위원회의 업무 중 일부는 다른 예정된 변경 사항이나 중요한 영업 활동과의 잠재적 충돌에 대해 제안된 시행 날짜를 검토하여 변경 사항의 일정을 조정하는 데 도움을 주는 것입니다.[300]

- 커뮤니케이션: 변경이 예약되면 변경 내용을 전달해야 합니다.[301] 커뮤니케이션은 변경을 예약할 때 간과되었을 수 있는 다른 변경 사항이나 중요한 비즈니스 활동에 대해 변경 검토 위원회에 상기시킬 수 있는 기회를 제공하기 위한 것입니다.[302] 커뮤니케이션은 헬프 데스크와 사용자에게 변경 사항이 발생할 것임을 알리는 역할도 합니다.[303] 변경 검토 위원회의 또 다른 책임은 예정된 변경 사항이 변경의 영향을 받거나 변경에 관심이 있는 사람들에게 적절하게 전달되었는지 확인하는 것입니다.[304][305]

- 구현: 약속된 날짜와 시간에 변경 사항을 이행해야 합니다.[306][307] 계획 프로세스의 일부는 구현 계획, 테스트 계획 및 백아웃 계획을 개발하는 것이었습니다.[308][309] 변경 사항의 이행이 실패하거나, 사후 이행 테스트가 실패하거나, 다른 "drop dead" 기준이 충족된 경우 백아웃 계획을 이행해야 합니다.[310]

- 문서: 모든 변경 사항을 문서화해야 합니다.[311][312] 문서에는 변경에 대한 최초 요청, 승인, 우선순위 부여, 실행,[313] 테스트 및 백업 계획, 변경 검토 위원회 비판 결과, 변경이 실행된 날짜/시간,[314] 누가 이를 실행했는지, 변경이 성공적으로 실행되었는지, 실패했는지 또는 연기되었는지 여부가 포함됩니다.[315][316]

- 변경 후 검토: 변경 검토 위원회는 변경 사항에 대한 시행 후 검토를 개최해야 합니다.[317] 실패하고 후퇴한 변경 사항을 검토하는 것이 특히 중요합니다. 검토 위원회는 직면한 문제를 이해하고 개선할 부분을 찾아야 합니다.[317]

따르기 쉽고 사용하기 쉬운 변경 관리 절차는 정보 처리 환경을 변경할 때 발생하는 전반적인 위험을 크게 줄일 수 있습니다.[318] 좋은 변경 관리 절차는 변경 사항이 구현됨에 따라 전체적인 품질과 성공을 향상시킵니다.[319] 이는 계획, 동료 검토, 문서화 및 커뮤니케이션을 통해 이루어집니다.[320]

ISO/IEC 200000, 보이는 OPS 핸드북: ITIL을 4가지 실천 단계[321] 및 감사 단계로 구현(전체 책 요약),[322] ITIL은 모두 효율적이고 효과적인 변경 관리 프로그램 정보 보안 구현에 대한 귀중한 지침을 제공합니다.[323]

사업연속성

BCM(Business Continuity Management)은 사고로 인한 업무 중단으로부터 조직의 중요한 비즈니스 기능을 보호하거나 최소한 그 영향을 최소화하기 위한 조치에 관한 것입니다.[324][325] BCM은 모든 조직이 평소와 같이 비즈니스 지속에 대한 현재의 위협에 맞춰 기술과 비즈니스를 유지하는 데 필수적입니다.[326] BCM은 조직 리스크 분석 계획에 포함되어야 합니다. 따라서 필요한 모든 비즈니스 기능이 어떠한 유형의 비즈니스 기능에 대한 위협이 발생할 경우에도 지속적으로 수행해야 하는 기능을 갖추고 있는지 확인해야 합니다.[327]

여기에는 다음이 포함됩니다.

- 요구사항 분석(예: 중요한 비즈니스 기능, 의존성 및 잠재적 장애 지점, 잠재적 위협 및 이로 인해 조직에 우려되는 사고 또는 위험 식별)[328][329]

- 사양(예: 최대 허용 중단 기간), 복구 지점 목표(최대 허용 데이터 손실 기간)[330]

- 아키텍처 및 설계(예: 고가용성을 위한 IT 시스템 및 프로세스 엔지니어링,[331] 비즈니스를 방해할 수 있는 상황을 피하거나 방지), 사고 및 비상 관리(예: 건물 대피, 비상 서비스 호출), 분류/situation 평가 및 복구 계획 호출), 복구(예: 재건) 및 비상 관리(사용 가능한 리소스를 사용하여 발생한 모든 것을 긍정적으로 처리하는 generic 기능)

- 백업, 데이터 전송 등의 구성 및 스케줄링, 중요 요소의 복제 및 강화, 서비스 및 장비 공급업체와의 계약 등의 구현

- 예를 들어, 다양한 유형, 비용 및 보증 수준의 비즈니스 연속성 행사를 테스트합니다.[334]

- 예를 들어, 전략의 정의, 목표 및 목표 설정, 작업의 계획 및 지시, 자금, 인력 및 기타 자원의 할당, 기타 활동에 대한 우선순위 지정, 팀 빌딩, 리더십, 통제, 동기 부여 및 기타 비즈니스 기능 및 활동과의[335] 조정(예: IT, 시설, 인력), 리스크 관리, 정보 리스크 및 보안, 운영); 상황 모니터링, 상황 변화 시 조치 점검 및 업데이트; 지속적인 개선, 학습 및 적절한 투자를 통한 접근 방식 [citation needed]성숙

- 예를 들어, 지정된 요구사항에 대한 테스트, 주요 매개변수 측정, 분석 및 보고, 추가 테스트, 검토 및 감사를 수행하여 적용될 경우 계획대로 진행될 것이라는 신뢰성을 높입니다.[336]

BCM은 사고 발생 가능성과 심각도를 모두 줄임으로써 재해 관련 위험을 최소화하는 광범위한 접근 방식을 취하는 반면, 재해 복구 계획(DRP)은 특히 재해 발생 후 가능한 한 신속하게 비즈니스 운영을 재개하는 데 중점을 둡니다.[337] 재해가 발생한 직후에 실행되는 재해 복구 계획은 중요한 정보 통신 기술(ICT) 인프라를 복구하는 데 필요한 단계를 제시합니다.[338] 재해 복구 계획에는 계획 그룹 수립, 위험 평가 수행, 우선 순위 설정, 복구 전략 개발, 계획의 재고 및 문서 작성, 검증 기준 및 절차 개발, 마지막으로 계획 실행이 포함됩니다.[339]

법령

녹색: 보호 및 보호 조치

적색: 고유 감시 사회

아래는 데이터 처리 및 정보 보안에 중요한 영향을 미쳤거나 미쳤거나 미칠 예정인 세계 여러 지역의 정부 법률 및 규정을 일부 나열한 것입니다.[340][341] 정보 보안에 중대한 영향을 미치는 경우 중요한 산업 분야 규제도 포함되었습니다.[340]

- 1998년 영국 데이터 보호법은 개인과 관련된 정보의 처리에 대한 규제를 위해 그러한 정보의 획득, 보유, 사용 또는 공개를 포함하는 새로운 조항을 만듭니다.[342][343] 유럽연합 데이터 보호 지침(EUDPD)은 모든 EU 회원국이 EU 전역의 시민에 대한 데이터 프라이버시 보호를 표준화하기 위해 국가 규정을 채택하도록 요구하고 있습니다.[344][345]

- 1990년 컴퓨터 오용법은 영국 의회가 컴퓨터 범죄(예: 해킹)를 범죄로 만드는 법입니다.[346] 이 법은 캐나다와 아일랜드 공화국을 [347]포함한 여러 다른 국가들이 그들 자신의 정보 보안법을 작성할 때 영감을 얻은 모델이 되었습니다.[348][349]

- EU의 데이터 보존 지침(무효화)은 인터넷 서비스 제공업체와 전화 회사에 6개월에서 2년 사이에 전송된 모든 전자 메시지와 전화 통화에 대한 데이터를 보관하도록 요구했습니다.[350]

- FERPA(Family Educational Rights and Privacy Act)(20 U.S.C. § 1232g; 34 CFR Part 99)는 학생 교육 기록의 개인 정보를 보호하는 미국 연방 법률입니다. 이 법은 미국 교육부의 해당 프로그램에 따라 기금을 받는 모든 학교에 적용됩니다.[352] 일반적으로 학교는 학생의 교육 기록에서 정보를 공개하기 위해 학부모 또는 적격 학생의[352][353] 서면 허가를 받아야 합니다.[354]

- 연방 금융 기관 심사 위원회(FFIEC)의 감사인 보안 지침에는 온라인 뱅킹 보안에 대한 요구 사항이 명시되어 있습니다.[355]

- 1996년 HIPAA(Health Insurance Portability and Accountability Act)는 전자 의료 거래에 대한 국가 표준과 제공자, 건강 보험 계획 및 고용주에 대한 국가 식별자를 채택하도록 요구하고 있습니다.[356] 또한 의료 제공자, 보험 제공자 및 고용주에게 의료 데이터의 보안 및 개인 정보 보호를 요구합니다.[357]

- Gramm-Leach-Billie Act of 1999(1999)는 금융 서비스 현대화법으로도 알려져 있으며, 금융 기관이 수집, 보유 및 처리하는 개인 금융 정보의 개인 정보 보호 및 보안을 보호합니다.[358]

- 사르바네스 404절 –Oxley Act of 2002(SOX)는 상장 기업이 매년 회계 연도 말에 제출하는 연례 보고서에서 재무 보고에 대한 내부 통제의 효과를 평가하도록 요구하고 있습니다.[359] 최고 정보 책임자는 재무 데이터를 관리하고 보고하는 시스템의 보안, 정확성 및 신뢰성에 대한 책임이 있습니다.[360] 이 법은 또한 상장 회사가 평가의 유효성을 입증하고 보고해야 하는 독립 감사인과 참여하도록 요구합니다.[361]

- PCI DSS(Payment Card Industry Data Security Standard)는 결제 계정 데이터 보안을 강화하기 위한 포괄적인 요구 사항을 규정합니다.[362] American Express, Discover Financial Services, JCB, MasterCard Worldwide [363]및 Visa International을 포함한 PCI 보안 표준 위원회의 창립 결제 브랜드에 의해 개발되었습니다.[364] PCI DSS는 보안 관리, 정책, 절차, 네트워크 아키텍처, 소프트웨어 설계 및 기타 중요한 보호 조치에 대한 요구 사항을 포함하는 다면적인 보안 표준입니다.[365]

- 주 보안 위반 알림 법(California 및 기타 많은 법률)은 기업, 비영리 단체 및 주 기관이 암호화되지 않은 "개인 정보"가 손상, 손실 또는 도난 당했을 경우 소비자에게 알리도록 요구합니다.[366]

- 캐나다의 개인정보보호 및 전자문서법(PIPEDA)은 일정한 상황에서 수집·이용·공개되는 개인정보를 보호함으로써 전자상거래를 지원·촉진하고,[367][368] 정보 또는 거래를 통신하거나 기록하기 위한 전자적 수단의 사용을 규정하고 캐나다 증거법, 법령 문서법 및 법령 개정법을 개정함으로써.[369][370][371]

- 그리스의 통신 보안 및 개인 정보 보호청(ADAE)(법 165/2011)은 고객의 기밀성을 보호하기 위해 그리스에서 전자 통신망 및/또는 서비스를 제공하는 모든 회사가 배치해야 하는 최소 정보 보안 통제를 수립하고 설명합니다.[372] 여기에는 관리 및 기술 제어가 모두 포함됩니다(예: 로그 레코드는 2년 동안 저장해야 함).[373]

- 그리스의 통신 보안 및 개인정보 보호청(ADAE)(Law 205/2013)은 그리스 통신사가 제공하는 서비스 및 데이터의 무결성 및 가용성 보호에 초점을 맞추고 있습니다.[374] 이 법은 이들 및 기타 관련 회사가 적절한 비즈니스 연속성 계획 및 중복 인프라를 구축, 배포 및 테스트하도록 강제합니다.[375]

2004년 미국 국방부(DoD)는 DoD Directive 8140에 의해 보충된 DoD Directive 8570을 발표했습니다. 네트워크 인프라 방어에 관련된 모든 DoD 직원과 정보 보장 역할 및 활동에 관련된 모든 DoD 계약 직원에게 다양한 산업 정보 기술(IT) 인증을 획득하고 유지하도록 요구합니다. 기술과 능력(KSA). Andersson and Reimers(2019)는 Comp로부터 이러한 인증 범위를 보고합니다.ICS2.org 의 CISSP 등을 통해 TIA의 A+와 Security+.

문화

단순히 직원들이 보안에 대해 어떻게 인식하는지를 설명하는 것 이상으로 정보 보안 문화는 긍정적인 면과 부정적인 면 모두에서 정보 보안에 영향을 미치는 조직의 아이디어, 관습 및 사회적 행동입니다.[377] 문화적 개념은 조직의 다양한 부문이 효과적으로 작동하거나 조직 내 정보 보안에 대한 효과에 반하는 데 도움이 될 수 있습니다. 직원들이 보안에 대해 생각하고 느끼는 방식과 그들이 취하는 행동은 조직의 정보 보안에 큰 영향을 미칠 수 있습니다. Roer & Petric(2017)은 조직에서 정보 보안 문화의 7가지 핵심 차원을 파악합니다.[378]

- 태도:[379] 정보의 조직적 보안과 관련된 다양한 활동에 대한 직원의 감정과 감정

- 행동: 정보 보안에 직간접적인 영향을 미치는 직원의 실제 또는 의도된 활동과 위험 감수 행동.

- 인지: 정보보안과 관련된 관행, 활동, 자기효능감 관계에 대한 직원의 인식, 검증 가능한 지식 및 신념

- 커뮤니케이션: 직원들이 서로 의사소통하는 방법, 소속감, 보안 문제에 대한 지원 및 사고 보고

- 규정 준수: 조직 보안 정책 준수, 해당 정책의 존재에 대한 인식 및 해당 정책의 실질을 상기할 수 있는 능력.

- 규범: 직원과 동료들이 비공식적으로 정상 또는 일탈로 간주하는 보안 관련 조직 행동 및 관행에 대한 인식(예: 보안 행동에 대한 숨겨진 기대 및 정보 통신 기술 사용에 관한 불문율).

- 책임: 정보의 보안을 유지하거나 위험에 빠뜨리는 데 중요한 요소로서 직원들이 가지고 있는 역할과 책임을 이해하고, 이를 통해 조직을 이해합니다.

Andersson과 Reimers(2014)는 직원들이 자신을 조직 정보 보안 "노력"의 일부로 보지 않고 조직 정보 보안의 최선의 이익을 무시하는 행동을 취하는 경우가 많다는 것을 발견했습니다.[380] 연구에 따르면 정보 보안 문화는 지속적으로 개선될 필요가 있습니다. "분석에서 변화까지의 정보 보안 문화"에서 저자들은 "그것은 결코 끝나지 않는 과정이며, 평가와 변화 또는 유지의 순환입니다."라고 언급했습니다. 정보보안 문화를 관리하기 위해서는 사전평가, 전략계획, 운영계획, 실행, 사후평가의 다섯 단계를 거쳐야 합니다.[381]

- 사전평가: 직원 내 정보보안에 대한 인식 파악 및 현재 보안정책 분석

- 전략 계획: 더 나은 인식 프로그램을 마련하려면 명확한 목표를 설정해야 합니다. 사람들을 클러스터링하는 것이 이를 달성하는 데 도움이 됩니다.

- 운영계획: 내부 커뮤니케이션, 경영진 인수, 보안의식, 교육프로그램을 바탕으로 좋은 보안문화 조성

- 구현: 경영진의 헌신, 조직 구성원과의 소통, 모든 조직 구성원을 위한 과정 및 직원의[381] 헌신을 특징으로 해야 합니다.

- 사후 평가: 이전 단계의 효과를 보다 잘 평가하고 지속적인 개선을 기반으로 합니다.

표준의 출처

국제표준화기구(ISO)는 스위스 제네바에 있는 사무국을 통해 조정된 167개국의 국가표준기관 컨소시엄으로 조직된 국제표준기구입니다. ISO는 세계 최대의 국제 표준 개발업체입니다. 국제전기기술위원회(International Electrotechnical Commission, IEC)는 전기기술을 다루는 국제표준기구로 ISO와 긴밀히 협력하고 있습니다. ISO/IEC 15443: "정보기술 – 보안기법 – IT 보안보증을 위한 프레임워크", ISO/IEC 27002: "정보기술 – 보안기법 – 정보보안관리 실천강령", ISO/IEC 20000: "정보기술 – 서비스관리", ISO/IEC 27001: "정보 기술 – 보안 기술 – 정보 보안 관리 시스템 – 요구 사항"은 정보 보안 전문가에게 특히 중요합니다.

미국 국립 표준 기술 연구소(NIST)는 미국 상무부 내 비규제 연방 기관입니다. NIST 컴퓨터 보안 부서는 표준, 메트릭, 테스트 및 검증 프로그램을 개발하고 보안 IT 계획, 구현, 관리 및 운영을 강화하기 위한 표준 및 지침을 발표합니다. NIST는 미국 연방 정보 처리 표준 간행물(FIPS)의 보관자이기도 합니다.

인터넷 협회는 180개 이상의 국가에서 100개 이상의 단체와 20,000명 이상의 개인 회원을 보유한 전문 회원 사회입니다. 인터넷의 미래에 직면한 문제를 해결하는 데 리더십을 제공하며, 인터넷 엔지니어링 태스크 포스(IETF)와 인터넷 아키텍처 보드(IAB)를 포함한 인터넷 인프라 표준을 담당하는 그룹의 조직 홈입니다. ISOC는 공식 인터넷 프로토콜 표준과 RFC-2196 사이트 보안 핸드북을 포함하는 의견 요청(RFC)을 주최합니다.

정보 보안 포럼(ISF)은 금융 서비스, 제조, 통신, 소비재, 정부 및 기타 분야의 수백 개의 선도 기관으로 구성된 글로벌 비영리 단체입니다. 정보보안 실무에 대한 연구를 수행하며 2년마다 정보보안 모범규준에 대한 조언과 회원들을 위한 보다 상세한 조언을 제공합니다.

정보 보안 전문가 협회(Institute of Information Security Professionals, IISP)는 회원들에 의해 관리되는 독립적이고 비영리적인 기관으로, 정보 보안 실무자들의 전문성을 증진하고 그에 따라 산업 전반의 전문성을 향상시키는 것을 주요 목표로 합니다. 이 기관은 IISP 스킬 프레임워크를 개발했습니다. 이 프레임워크는 정보 보안 및 정보 보장 전문가가 자신의 역할을 효과적으로 수행하는 데 필요한 역량 범위를 설명합니다. 민간 및 공공 부문 기관, 세계적으로 유명한 학자 및 보안 리더 간의 협업을 통해 개발되었습니다.[382]

독일연방정보보안청(독일 BSI(Bundesamt für Sicherheit inter Informationstechnik)의 BSI-표준 100–1~100-4는 "정보보안과 관련된 방법, 프로세스, 절차, 접근법 및 조치"를 포함하는 일련의 권장사항입니다.[383] BSI-Standard 100-2 IT-Grundschutz 방법론은 정보 보안 관리를 구현하고 운영하는 방법을 설명합니다. 이 표준에는 매우 구체적인 가이드인 IT Baseline Protection Catalogs(IT-Grundschutz Catalogs라고도 함)가 포함되어 있습니다. 2005년 이전에는 카탈로그가 ""로 알려졌습니다.IT 기준 보호 매뉴얼". 카탈로그는 IT 환경(IT 클러스터)의 보안 관련 취약점을 탐지하고 방지하는 데 유용한 문서 모음입니다. 이 컬렉션은 2013년 9월 기준으로 소개 및 카탈로그와 함께 4,400페이지에 걸쳐 있습니다. IT-Grundschutz 접근 방식은 ISO/IEC 2700x 제품군과 일치합니다.

유럽 통신 표준 연구소는 ISI(Industrial Specification Group) ISI를 위원장으로 하는 정보 보안 지표 카탈로그를 표준화했습니다.

참고 항목

- 사이버 보안 투자를 위한 Gordon-Loeb 모델

참고문헌

- ^ Curry, Michael; Marshall, Byron; Crossler, Robert E.; Correia, John (April 25, 2018). "InfoSec Process Action Model (IPAM): Systematically Addressing Individual Security Behavior". ACM SIGMIS Database: The DATABASE for Advances in Information Systems. 49 (SI): 49–66. doi:10.1145/3210530.3210535. ISSN 0095-0033. S2CID 14003960.

- ^ Joshi, Chanchala; Singh, Umesh Kumar (August 2017). "Information security risks management framework – A step towards mitigating security risks in university network". Journal of Information Security and Applications. 35: 128–137. doi:10.1016/j.jisa.2017.06.006. ISSN 2214-2126.

- ^ Fletcher, Martin (December 14, 2016). "An introduction to information risk". The National Archives. Retrieved February 23, 2022.

- ^ Joshi, Chanchala; Singh, Umesh Kumar (August 2017). "Information security risks management framework – A step towards mitigating security risks in university network". Journal of Information Security and Applications. 35: 128–137. doi:10.1016/j.jisa.2017.06.006.

- ^ Daniel, Kent; Titman, Sheridan (August 2006). "Market Reactions to Tangible and Intangible Information". The Journal of Finance. 61 (4): 1605–1643. doi:10.1111/j.1540-6261.2006.00884.x. SSRN 414701.

- ^ Fink, Kerstin (2004). Knowledge Potential Measurement and Uncertainty. Deutscher Universitätsverlag. ISBN 978-3-322-81240-7. OCLC 851734708.

- ^ Keyser, Tobias (April 19, 2018), "Security policy", The Information Governance Toolkit, CRC Press, pp. 57–62, doi:10.1201/9781315385488-13, ISBN 978-1-315-38548-8, retrieved May 28, 2021

- ^ Danzig, Richard; National Defense University Washington DC Inst for National Strategic Studies (1995). "The big three: Our greatest security risks and how to address them". DTIC ADA421883.

- ^ Lyu, M.R.; Lau, L.K.Y. (2000). "Firewall security: Policies, testing and performance evaluation". Proceedings 24th Annual International Computer Software and Applications Conference. COMPSAC2000. IEEE Comput. Soc. pp. 116–121. doi:10.1109/cmpsac.2000.884700. ISBN 0-7695-0792-1. S2CID 11202223.

- ^ "How the Lack of Data Standardization Impedes Data-Driven Healthcare", Data-Driven Healthcare, Hoboken, NJ, US: John Wiley & Sons, Inc., p. 29, October 17, 2015, doi:10.1002/9781119205012.ch3, ISBN 978-1-119-20501-2, retrieved May 28, 2021

- ^ Lent, Tom; Walsh, Bill (2009), "Rethinking Green Building Standards for Comprehensive Continuous Improvement", Common Ground, Consensus Building and Continual Improvement: International Standards and Sustainable Building, West Conshohocken, PA: ASTM International, pp. 1–1–10, doi:10.1520/stp47516s, ISBN 978-0-8031-4507-8, retrieved May 28, 2021

- ^ a b Cherdantseva Y. and Hilton J. : "정보 보안 및 정보 보장. '의미와 범위와 목표에 관한 논의'. In: 정보시스템 관리자의 조직적, 법적, 기술적 차원 알메이다 F, 포르텔라, I. (eds.) IGI Global Publishing. (2013)

- ^ ISO/IEC 27000:2018 (E). (2018). 정보 기술 – 보안 기술 – 정보 보안 관리 시스템 – 개요 및 어휘. ISO/IEC.

- ^ 국가 보안 시스템 위원회: 국가 정보 보장(IA) 용어집, CNSS 지침 제4009호, 2010년 4월 26일.

- ^ ISACA. (2008). 용어집, 2008. http://www.isaca.org/Knowledge-Center/Documents/Glossary/glossary.pdf 에서 검색됨

- ^ Pipkin, D. (2000). 정보 보안: 글로벌 기업 보호. 뉴욕: 휴렛패커드사.

- ^ B., McDermott, E., & Geer, D. (2001). 정보 보안은 정보 위험 관리입니다. 2001년 새로운 보안 패러다임에 관한 워크숍 회보에서 NSPW '01, 페이지 97–104. ACM. doi:10.1145/508171.508187

- ^ Anderson, J. M. (2003). "Why we need a new definition of information security". Computers & Security. 22 (4): 308–313. doi:10.1016/S0167-4048(03)00407-3.

- ^ Venter, H. S.; Eloff, J. H. P. (2003). "A taxonomy for information security technologies". Computers & Security. 22 (4): 299–307. doi:10.1016/S0167-4048(03)00406-1.

- ^ Gold, S (December 2004). "Threats looming beyond the perimeter". Information Security Technical Report. 9 (4): 12–14. doi:10.1016/s1363-4127(04)00047-0. ISSN 1363-4127.

- ^ Parker, Donn B. (January 1993). "A Comprehensive List of Threats To Information". Information Systems Security. 2 (2): 10–14. doi:10.1080/19393559308551348. ISSN 1065-898X.

- ^ Sullivant, John (2016), "The Evolving Threat Environment", Building a Corporate Culture of Security, Elsevier, pp. 33–50, doi:10.1016/b978-0-12-802019-7.00004-3, ISBN 978-0-12-802019-7, retrieved May 28, 2021

- ^ Бучик, С. С.; Юдін, О. К.; Нетребко, Р. В. (December 21, 2016). "The analysis of methods of determination of functional types of security of the information-telecommunication system from an unauthorized access". Problems of Informatization and Management. 4 (56). doi:10.18372/2073-4751.4.13135. ISSN 2073-4751.

- ^ a b Samonas, S.; Coss, D. (2014). "The CIA Strikes Back: Redefining Confidentiality, Integrity and Availability in Security". Journal of Information System Security. 10 (3): 21–45. Archived from the original on September 22, 2018. Retrieved January 25, 2018.

- ^ "Gartner Says Digital Disruptors Are Impacting All Industries; Digital KPIs Are Crucial to Measuring Success". Gartner. October 2, 2017. Retrieved January 25, 2018.

- ^ "Gartner Survey Shows 42 Percent of CEOs Have Begun Digital Business Transformation". Gartner. April 24, 2017. Retrieved January 25, 2018.

- ^ Forte, Dario; Power, Richard (December 2007). "Baseline controls in some vital but often-overlooked areas of your information protection programme". Computer Fraud & Security. 2007 (12): 17–20. doi:10.1016/s1361-3723(07)70170-7. ISSN 1361-3723.

- ^ Low-voltage switchgear and controlgear. Device profiles for networked industrial devices, BSI British Standards, doi:10.3403/bsen61915, retrieved May 28, 2021

- ^ Fetzer, James; Highfill, Tina; Hossiso, Kassu; Howells, Thomas; Strassner, Erich; Young, Jeffrey (November 2018). "Accounting for Firm Heterogeneity within U.S. Industries: Extended Supply-Use Tables and Trade in Value Added using Enterprise and Establishment Level Data". National Bureau of Economic Research. doi:10.3386/w25249. S2CID 169324096.

- ^ "Secure estimation subject to cyber stochastic attacks", Cloud Control Systems, Emerging Methodologies and Applications in Modelling, Elsevier: 373–404, 2020, doi:10.1016/b978-0-12-818701-2.00021-4, ISBN 978-0-12-818701-2, S2CID 240746156, retrieved May 28, 2021

- ^ Nijmeijer, H. (2003). Synchronization of mechanical systems. World Scientific. ISBN 978-981-279-497-0. OCLC 262846185.

- ^ "How Students' Use of Computers has Evolved in Recent Years". OECD. September 8, 2015. pp. 31–48. doi:10.1787/9789264239555-4-en. Retrieved November 30, 2023.

- ^ "9 Types of Cybersecurity Specializations".

- ^ Information technology. Security techniques. Competence requirements for information security management systems professionals, BSI British Standards, doi:10.3403/30342674, retrieved May 29, 2021

- ^ "Information Security Qualifications Fact Sheet" (PDF). IT Governance. Archived from the original (PDF) on March 16, 2018. Retrieved March 16, 2018.

- ^ Ma, Ruiqing Ray (March 2016). "Flexible Displays Come in Many Forms". Information Display. 32 (2): 4–49. doi:10.1002/j.2637-496x.2016.tb00883.x. ISSN 0362-0972.

- ^ Rahim, Noor H. (March 2006). Human Rights and Internal Security in Malaysia: Rhetoric and Reality. Defense Technical Information Center. OCLC 74288358.

- ^ Kramer, David (September 14, 2018). "Nuclear theft and sabotage threats remain high, report warns". Physics Today. doi:10.1063/pt.6.2.20180914a. ISSN 1945-0699. S2CID 240223415.

- ^ Wilding, Edward (March 2, 2017). Information risk and security : preventing and investigating workplace computer crime. Routledge. ISBN 978-1-351-92755-0. OCLC 1052118207.

- ^ Stewart, James (2012). CISSP Study Guide. Canada: John Wiley & Sons. pp. 255–257. ISBN 978-1-118-31417-3.

- ^ "Why has productivity growth declined?". OECD Economic Surveys: Denmark 2009. OECD. 2009. pp. 65–96. doi:10.1787/eco_surveys-dnk-2009-4-en. ISBN 9789264076556. Retrieved November 30, 2023.

- ^ "Identity Theft: The Newest Digital Attackking Industry Must Take Seriously". Issues in Information Systems. 2007. doi:10.48009/2_iis_2007_297-302. ISSN 1529-7314.

- ^ Wendel-Persson, Anna; Ronnhed, Fredrik (2017). IT-säkerhet och människan : De har världens starkaste mur men porten står alltid på glänt. Umeå universitet, Institutionen för informatik. OCLC 1233659973.

- ^ Enge, Eric (April 5, 2017). "Stone Temple". Archived from the original on April 27, 2018. Retrieved November 17, 2017. 휴대폰

- ^ Shao, Ruodan; Skarlicki, Daniel P. (2014). "Sabotage toward the Customers who Mistreated Employees Scale". PsycTESTS Dataset. doi:10.1037/t31653-000. Retrieved May 28, 2021.

- ^ Kitchen, Julie (June 2008). "7side – Company Information, Company Formations and Property Searches". Legal Information Management. 8 (2): 146. doi:10.1017/s1472669608000364. ISSN 1472-6696. S2CID 144325193.

- ^ Young, Courtenay (May 8, 2018), "Working with panic attacks", Help Yourself Towards Mental Health, Routledge, pp. 209–214, doi:10.4324/9780429475474-32, ISBN 978-0-429-47547-4, retrieved May 28, 2021

- ^ "Introduction: Inside the Insider Threat", Insider Threats, Cornell University Press, pp. 1–9, December 31, 2017, doi:10.7591/9781501705946-003, ISBN 978-1-5017-0594-6, retrieved May 28, 2021

- ^ Lequiller, F.; Blades, D. (2014). Table 7.7 France: Comparison of the profit shares of non-financial corporations and non-financial corporations plus unincorporated enterprises (PDF). OECD. p. 217. doi:10.1787/9789264214637-en. ISBN 978-92-64-21462-0. Retrieved December 1, 2023.

- ^ "How Did it All Come About?", The Compliance Business and Its Customers, Basingstoke: Palgrave Macmillan, 2012, doi:10.1057/9781137271150.0007 (inactive January 31, 2024), ISBN 978-1-137-27115-0

{{citation}}: CS1 메인트: DOI 2024년 1월 기준 비활성화 (링크) - ^ Gordon, Lawrence A.; Loeb, Martin P. (November 2002). "The Economics of Information Security Investment". ACM Transactions on Information and System Security. 5 (4): 438–457. doi:10.1145/581271.581274. S2CID 1500788.

- ^ Cho Kim, Byung; Khansa, Lara; James, Tabitha (July 2011). "Individual Trust and Consumer Risk Perception". Journal of Information Privacy and Security. 7 (3): 3–22. doi:10.1080/15536548.2011.10855915. ISSN 1553-6548. S2CID 144643691.

- ^ Stewart, James (2012). CISSP Certified Information Systems Security Professional Study Guide Sixth Edition. Canada: John Wiley & Sons, Inc. pp. 255–257. ISBN 978-1-118-31417-3.

- ^ Gillett, John (March 1994). "The cost-benefit of outsourcing: assessing the true cost of your outsourcing strategy". European Journal of Purchasing & Supply Management. 1 (1): 45–47. doi:10.1016/0969-7012(94)90042-6. ISSN 0969-7012.

- ^ Larsen, Daniel (October 31, 2019). "Creating An American Culture Of Secrecy: Cryptography In Wilson-Era Diplomacy". Diplomatic History. doi:10.1093/dh/dhz046. ISSN 0145-2096.

- ^ "Introduction : Caesar Is Dead. Long Live Caesar!", Julius Caesar's Self-Created Image and Its Dramatic Afterlife, Bloomsbury Academic, 2018, doi:10.5040/9781474245784.0005, ISBN 978-1-4742-4578-4, retrieved May 29, 2021

- ^ Suetonius Tranquillus, Gaius (2008). Lives of the Caesars (Oxford World's Classics). New York: Oxford University Press. p. 28. ISBN 978-0-19-953756-3.

- ^ Singh, Simon (2000). The Code Book. Anchor. pp. 289–290. ISBN 978-0-385-49532-5.

- ^ Tan, Heng Chuan (2017). Towards trusted and secure communications in a vehicular environment (Thesis). Nanyang Technological University. doi:10.32657/10356/72758.

- ^ Johnson, John (1997). The Evolution of British Sigint: 1653–1939. Her Majesty's Stationery Office. ASIN B00GYX1GX2.

- ^ Willison, M. (September 21, 2018). "Were Banks Special? Contrasting Viewpoints in Mid-Nineteenth Century Britain". Monetary Economics: International Financial Flows. doi:10.2139/ssrn.3249510. Retrieved December 1, 2023.

- ^ Ruppert, K. (2011). "Official Secrets Act (1889; New 1911; Amended 1920, 1939, 1989)". In Hastedt, G.P. (ed.). Spies, Wiretaps, and Secret Operations: An Encyclopedia of American Espionage. Vol. 2. ABC-CLIO. pp. 589–590. ISBN 9781851098088.

- ^ "2. The Clayton Act: A consideration of section 2, defining unlawful price discrimination". The Federal Anti-Trust Law. Columbia University Press. December 31, 1930. pp. 18–28. doi:10.7312/dunn93452-003. ISBN 978-0-231-89377-0. Retrieved May 29, 2021.

- ^ Maer, Lucinda; Gay (December 30, 2008). "Official Secrecy" (PDF). Federation of American Scientists.

- ^ "The Official Secrets Act 1989 which replaced section 2 of the 1911 Act", Espionage and Secrecy (Routledge Revivals), Routledge, pp. 267–282, June 10, 2016, doi:10.4324/9781315542515-21 (inactive January 31, 2024), ISBN 978-1-315-54251-5

{{citation}}: CS1 메인트: DOI 2024년 1월 기준 비활성화 (링크) - ^ "Official Secrets Act: what it covers; when it has been used, questioned". The Indian Express. March 8, 2019. Retrieved August 7, 2020.

- ^ Singh, Gajendra (November 2015). ""Breaking the Chains with Which We were Bound": The Interrogation Chamber, the Indian National Army and the Negation of Military Identities, 1941–1947". Brill's Digital Library of World War I. doi:10.1163/2352-3786_dlws1_b9789004211452_019. Retrieved May 28, 2021.

- ^ Duncanson, Dennis (June 1982). "The scramble to unscramble French Indochina". Asian Affairs. 13 (2): 161–170. doi:10.1080/03068378208730070. ISSN 0306-8374.

- ^ 휘트먼 외. 2017, 페이지 3.

- ^ "Allied Power. Mobilizing Hydro-Electricity During Canada'S Second World War", Allied Power, University of Toronto Press, pp. 1–2, December 31, 2015, doi:10.3138/9781442617117-003, ISBN 978-1-4426-1711-7, retrieved May 29, 2021

- ^ Glatthaar, Joseph T. (June 15, 2011), "Officers and Enlisted Men", Soldiering in the Army of Northern Virginia, University of North Carolina Press, pp. 83–96, doi:10.5149/9780807877869_glatthaar.11, ISBN 978-0-8078-3492-3, retrieved May 28, 2021

- ^ a b Sebag–Montefiore, H. (2011). Enigma: The Battle for the Code. Orion. p. 576. ISBN 9781780221236.

- ^ 휘트먼 외. 2017, 페이지 4-5.

- ^ a b 휘트먼 외. 2017, 페이지 5.

- ^ Dekar, Paul R. (April 26, 2012). Thomas Merton: Twentieth-Century Wisdom for Twenty-First-Century Living. The Lutterworth Press. pp. 160–184. doi:10.2307/j.ctt1cg4k28.13. ISBN 978-0-7188-4069-3. Retrieved May 29, 2021.

- ^ Murphy, Richard C. (September 1, 2009). Building more powerful less expensive supercomputers using Processing-In-Memory (PIM) LDRD final report (Report). doi:10.2172/993898.

- ^ "A Brief History of the Internet". www.usg.edu. Retrieved August 7, 2020.

- ^ "Walking through the view of Delft - on Internet". Computers & Graphics. 25 (5): 927. October 2001. doi:10.1016/s0097-8493(01)00149-2. ISSN 0097-8493.

- ^ DeNardis, L. (2007). "Chapter 24: A History of Internet Security". In de Leeuw, K.M.M.; Bergstra, J. (eds.). The History of Information Security: A Comprehensive Handbook. Elsevier. pp. 681–704. ISBN 9780080550589.

- ^ Parrish, Allen; Impagliazzo, John; Raj, Rajendra K.; Santos, Henrique; Asghar, Muhammad Rizwan; Jøsang, Audun; Pereira, Teresa; Stavrou, Eliana (July 2, 2018). "Global perspectives on cybersecurity education for 2030: A case for a meta-discipline". Proceedings Companion of the 23rd Annual ACM Conference on Innovation and Technology in Computer Science Education. ACM. pp. 36–54. doi:10.1145/3293881.3295778. ISBN 978-1-4503-6223-8.

- ^ Perrin, Chad (June 30, 2008). "The CIA Triad". Retrieved May 31, 2012.

- ^ Sandhu, Ravi; Jajodia, Sushil (October 20, 2000), "Relational Database Security", Information Security Management Handbook, Four Volume Set, Auerbach Publications, doi:10.1201/9780203325438.ch120 (inactive January 31, 2024), ISBN 978-0-8493-1068-3

{{citation}}: CS1 메인트: DOI 2024년 1월 기준 비활성화 (링크) - ^ a b Stoneburner, G.; Hayden, C.; Feringa, A. (2004). "Engineering Principles for Information Technology Security" (PDF). csrc.nist.gov. doi:10.6028/NIST.SP.800-27rA. Archived from the original (PDF) on August 15, 2011. Retrieved August 28, 2011.

- ^ A. J. Neumann, N. Statland and R. D. Webb (1977). "Post-processing audit tools and techniques" (PDF). US Department of Commerce, National Bureau of Standards. pp. 11-3--11-4.

- ^ "oecd.org" (PDF). Archived from the original (PDF) on May 16, 2011. Retrieved January 17, 2014.

- ^ "GSSP (Generally-Accepted system Security Principles): A trip to abilene". Computers & Security. 15 (5): 417. January 1996. doi:10.1016/0167-4048(96)82630-7. ISSN 0167-4048.

- ^ Slade, Rob. "(ICS)2 Blog".

- ^ Aceituno, Vicente. "Open Information Security Maturity Model". Retrieved February 12, 2017.

- ^ "George Cybenko – George Cybenko's Personal Home Page" (PDF). Archived from the original (PDF) on March 29, 2018. Retrieved January 5, 2018.

- ^ Hughes, Jeff; Cybenko, George (June 21, 2018). "Quantitative Metrics and Risk Assessment: The Three Tenets Model of Cybersecurity". Technology Innovation Management Review. 3 (8).

- ^ Teplow, Lily (July 2020). "Are Your Clients Falling for These IT Security Myths? [CHART]". continuum.net.

- ^ Beckers, K. (2015). Pattern and Security Requirements: Engineering-Based Establishment of Security Standards. Springer. p. 100. ISBN 9783319166643.

- ^ Fienberg, Stephen E.; Slavković, Aleksandra B. (2011), "Data Privacy and Confidentiality", International Encyclopedia of Statistical Science, pp. 342–345, doi:10.1007/978-3-642-04898-2_202, ISBN 978-3-642-04897-5

- ^ a b c d e Andress, J. (2014). The Basics of Information Security: Understanding the Fundamentals of InfoSec in Theory and Practice. Syngress. p. 240. ISBN 9780128008126.

- ^ Boritz, J. Efrim (2005). "IS Practitioners' Views on Core Concepts of Information Integrity". International Journal of Accounting Information Systems. Elsevier. 6 (4): 260–279. doi:10.1016/j.accinf.2005.07.001.

- ^ Hryshko, I. (2020). "Unauthorized Occupation of Land and Unauthorized Construction: Concepts and Types of Tactical Means of Investigation". International Humanitarian University Herald. Jurisprudence (43): 180–184. doi:10.32841/2307-1745.2020.43.40. ISSN 2307-1745.

- ^ Kim, Bonn-Oh (September 21, 2000), "Referential Integrity for Database Design", High-Performance Web Databases, Auerbach Publications, pp. 427–434, doi:10.1201/9781420031560-34, ISBN 978-0-429-11600-1, retrieved May 29, 2021

- ^ Pevnev, V. (2018). "Model Threats and Ensure the Integrity of Information". Systems and Technologies. 2 (56): 80–95. doi:10.32836/2521-6643-2018.2-56.6. ISSN 2521-6643.

- ^ Fan, Lejun; Wang, Yuanzhuo; Cheng, Xueqi; Li, Jinming; Jin, Shuyuan (February 26, 2013). "Privacy theft malware multi-process collaboration analysis". Security and Communication Networks. 8 (1): 51–67. doi:10.1002/sec.705. ISSN 1939-0114.

- ^ "Completeness, Consistency, and Integrity of the Data Model". Measuring Data Quality for Ongoing Improvement. MK Series on Business Intelligence. Elsevier. 2013. pp. e11–e19. doi:10.1016/b978-0-12-397033-6.00030-4. ISBN 978-0-12-397033-6. Retrieved May 29, 2021.

- ^ Video from SPIE - the International Society for Optics and Photonics. doi:10.1117/12.2266326.5459349132001. Retrieved May 29, 2021.

- ^ "Communication Skills Used by Information Systems Graduates". Issues in Information Systems. 2005. doi:10.48009/1_iis_2005_311-317. ISSN 1529-7314.

- ^ Outages of electric power supply resulting from cable failures Boston Edison Company system (Report). July 1, 1980. doi:10.2172/5083196. OSTI 5083196. Retrieved January 18, 2022.

- ^ Loukas, G.; Oke, G. (September 2010) [August 2009]. "Protection Against Denial of Service Attacks: A Survey" (PDF). Comput. J. 53 (7): 1020–1037. doi:10.1093/comjnl/bxp078. Archived from the original (PDF) on March 24, 2012. Retrieved August 28, 2015.

- ^ "Be Able To Perform a Clinical Activity", Definitions, Qeios, February 2, 2020, doi:10.32388/dine5x, S2CID 241238722, retrieved May 29, 2021

- ^ Ohta, Mai; Fujii, Takeo (May 2011). "Iterative cooperative sensing on shared primary spectrum for improving sensing ability". 2011 IEEE International Symposium on Dynamic Spectrum Access Networks (DySPAN). IEEE. pp. 623–627. doi:10.1109/dyspan.2011.5936257. ISBN 978-1-4577-0177-1. S2CID 15119653.

- ^ Information technology. Information security incident management, BSI British Standards, doi:10.3403/30387743, retrieved May 29, 2021

- ^ Blum, Dan (2020), "Identify and Align Security-Related Roles", Rational Cybersecurity for Business, Berkeley, CA: Apress, pp. 31–60, doi:10.1007/978-1-4842-5952-8_2, ISBN 978-1-4842-5951-1, S2CID 226626983, retrieved May 29, 2021

- ^ McCarthy, C. (2006). "Digital Libraries: Security and Preservation Considerations". In Bidgoli, H. (ed.). Handbook of Information Security, Threats, Vulnerabilities, Prevention, Detection, and Management. Vol. 3. John Wiley & Sons. pp. 49–76. ISBN 9780470051214.

- ^ Information technology. Open systems interconnection. Security frameworks for open systems, BSI British Standards, doi:10.3403/01110206u, retrieved May 29, 2021

- ^ Christofori, Ralf (January 1, 2014), "Thus could it have been", Julio Rondo - O.k., Meta Memory, Wilhelm Fink Verlag, doi:10.30965/9783846757673_003 (inactive January 31, 2024), ISBN 978-3-7705-5767-7

{{citation}}: CS1 메인트: DOI 2024년 1월 기준 비활성화 (링크) - ^ Atkins, D. (May 2021). "Use of the Walnut Digital Signature Algorithm with CBOR Object Signing and Encryption (COSE)". RFC Editor. doi:10.17487/rfc9021. S2CID 182252627. Retrieved January 18, 2022.

- ^ Le May, I. (2003), "Structural Integrity in the Petrochemical Industry", Comprehensive Structural Integrity, Elsevier, pp. 125–149, doi:10.1016/b0-08-043749-4/01001-6, ISBN 978-0-08-043749-1, retrieved May 29, 2021

- ^ Sodjahin, Amos; Champagne, Claudia; Coggins, Frank; Gillet, Roland (January 11, 2017). "Leading or lagging indicators of risk? The informational content of extra-financial performance scores". Journal of Asset Management. 18 (5): 347–370. doi:10.1057/s41260-016-0039-y. ISSN 1470-8272. S2CID 157485290.

- ^ Reynolds, E H (July 22, 1995). "Folate has potential to cause harm". BMJ. 311 (6999): 257. doi:10.1136/bmj.311.6999.257. ISSN 0959-8138. PMC 2550299. PMID 7503870.

- ^ Randall, Alan (2011), "Harm, risk, and threat", Risk and Precaution, Cambridge: Cambridge University Press, pp. 31–42, doi:10.1017/cbo9780511974557.003, ISBN 978-0-511-97455-7, retrieved May 29, 2021

- ^ Grama, J.L. (2014). Legal Issues in Information Security. Jones & Bartlett Learning. p. 550. ISBN 9781284151046.

- ^ Cannon, David L. (March 4, 2016). "Audit Process". CISA: Certified Information Systems Auditor Study Guide (Fourth ed.). pp. 139–214. doi:10.1002/9781119419211.ch3. ISBN 9781119056249.

- ^ CISA Review Manual 2006. Information Systems Audit and Control Association. 2006. p. 85. ISBN 978-1-933284-15-6.

- ^ Kadlec, Jaroslav (November 2, 2012). "Two-dimensional process modeling (2DPM)". Business Process Management Journal. 18 (6): 849–875. doi:10.1108/14637151211283320. ISSN 1463-7154.

- ^ "All Countermeasures Have Some Value, But No Countermeasure Is Perfect", Beyond Fear, New York: Springer-Verlag, pp. 207–232, 2003, doi:10.1007/0-387-21712-6_14, ISBN 0-387-02620-7, retrieved May 29, 2021

- ^ "Data breaches: Deloitte suffers serious hit while more details emerge about Equifax and Yahoo". Computer Fraud & Security. 2017 (10): 1–3. October 2017. doi:10.1016/s1361-3723(17)30086-6. ISSN 1361-3723.

- ^ Spagnoletti, Paolo; Resca A. (2008). "The duality of Information Security Management: fighting against predictable and unpredictable threats". Journal of Information System Security. 4 (3): 46–62.

- ^ Yusoff, Nor Hashim; Yusof, Mohd Radzuan (August 4, 2009). "Managing HSE Risk in Harsh Environment". All Days. SPE. doi:10.2118/122545-ms.

- ^ Baxter, Wesley (2010). Sold out: how Ottawa's downtown business improvement areas have secured and valorized urban space (Thesis). Carleton University. doi:10.22215/etd/2010-09016.

- ^ de Souza, André; Lynch, Anthony (June 2012). "Does Mutual Fund Performance Vary over the Business Cycle?". Cambridge, MA. doi:10.3386/w18137. S2CID 262620435.

- ^ Kiountouzis, E.A.; Kokolakis, S.A. (May 31, 1996). Information systems security: facing the information society of the 21st century. London: Chapman & Hall, Ltd. ISBN 978-0-412-78120-9.

- ^ Newsome, B. (2013). A Practical Introduction to Security and Risk Management. SAGE Publications. p. 208. ISBN 9781483324852.

- ^ a b Whitman, M.E.; Mattord, H.J. (2016). Management of Information Security (5th ed.). Cengage Learning. p. 592. ISBN 9781305501256.

- ^ "Hardware, Fabrics, Adhesives, and Other Theatrical Supplies", Illustrated Theatre Production Guide, Routledge, pp. 203–232, March 20, 2013, doi:10.4324/9780080958392-20, ISBN 978-0-08-095839-2, retrieved May 29, 2021

- ^ Reason, James (March 2, 2017), "Perceptions of Unsafe Acts", The Human Contribution, CRC Press, pp. 69–103, doi:10.1201/9781315239125-7, ISBN 978-1-315-23912-5, retrieved May 29, 2021

- ^ "Information Security Procedures and Standards", Information Security Policies, Procedures, and Standards, Boca Raton, FL: Auerbach Publications, pp. 81–92, March 27, 2017, doi:10.1201/9781315372785-5, ISBN 978-1-315-37278-5, retrieved May 29, 2021

- ^ Zhuang, Haifeng; Chen, Yu; Sheng, Xianfu; Hong, Lili; Gao, Ruilan; Zhuang, Xiaofen (June 25, 2020). "Figure S1: Analysis of the prognostic impact of each single signature gene". PeerJ. 8: e9437. doi:10.7717/peerj.9437/supp-1.

- ^ Standaert, B.; Ethgen, O.; Emerson, R.A. (June 2012). "CO4 Cost-Effectiveness Analysis - Appropriate for All Situations?". Value in Health. 15 (4): A2. doi:10.1016/j.jval.2012.03.015. ISSN 1098-3015.

- ^ "GRP canopies provide cost-effective over-door protection". Reinforced Plastics. 40 (11): 8. November 1996. doi:10.1016/s0034-3617(96)91328-4. ISSN 0034-3617.

- ^ "Figure 2.3. Relative risk of being a low performer depending on personal circumstances (2012)". doi:10.1787/888933171410. Retrieved May 29, 2021.

- ^ Stoneburner, Gary; Goguen, Alice; Feringa, Alexis (2002). "NIST SP 800-30 Risk Management Guide for Information Technology Systems". doi:10.6028/NIST.SP.800-30. Retrieved January 18, 2022.

- ^ "May I Choose? Can I Choose? Oppression and Choice", A Theory of Freedom, Palgrave Macmillan, 2012, doi:10.1057/9781137295026.0007 (inactive January 31, 2024), ISBN 978-1-137-29502-6

{{citation}}: CS1 메인트: DOI 2024년 1월 기준 비활성화 (링크) - ^ Parker, Donn B. (January 1994). "A Guide to Selecting and Implementing Security Controls". Information Systems Security. 3 (2): 75–86. doi:10.1080/10658989409342459. ISSN 1065-898X.

- ^ Zoccali, Carmine; Mallamaci, Francesca; Tripepi, Giovanni (September 25, 2007). "Guest Editor: Rajiv Agarwal: Cardiovascular Risk Profile Assessment and Medication Control Should Come First". Seminars in Dialysis. 20 (5): 405–408. doi:10.1111/j.1525-139x.2007.00317.x. ISSN 0894-0959. PMID 17897245. S2CID 33256127.

- ^ Guide to the Implementation and Auditing of ISMS Controls based on ISO/IEC 27001. London: BSI British Standards. November 1, 2013. doi:10.3403/9780580829109. ISBN 978-0-580-82910-9.

- ^ Johnson, L. (2015). Security Controls Evaluation, Testing, and Assessment Handbook. Syngress. p. 678. ISBN 9780128025642.

- ^ Information technology. Security techniques. Mapping the revised editions of ISO/IEC 27001 and ISO/IEC 27002, BSI British Standards, doi:10.3403/30310928, retrieved May 29, 2021

- ^ a b c "Administrative Controls", Occupational Ergonomics, CRC Press, pp. 443–666, March 26, 2003, doi:10.1201/9780203507933-6, ISBN 978-0-429-21155-3, retrieved May 29, 2021

- ^ Chen, J.; Demers, E.A.; Lev, B. (June 2013). "How Time of Day Impacts on Business Conversations". doi:10.13007/141. Retrieved January 18, 2022.

- ^ 44 U.S.C. § 3542(b)(1)

- ^ "Appendix D", Information Security Policy Development for Compliance, Auerbach Publications, pp. 117–136, March 22, 2013, doi:10.1201/b13922-12 (inactive January 31, 2024), ISBN 978-1-4665-8058-9

{{citation}}: CS1 메인트: DOI 2024년 1월 기준 비활성화 (링크) - ^ "Firewalls, Intrusion Detection Systems and Vulnerability Assessment: A Superior Conjunction?". Network Security. 2002 (9): 8–11. September 2002. doi:10.1016/s1353-4858(02)09009-8. ISSN 1353-4858.

- ^ Ransome, J.; Misra, A. (2013). Core Software Security: Security at the Source. CRC Press. pp. 40–41. ISBN 9781466560956.

- ^ Weik, Martin H. (2000), "least privilege principle", Computer Science and Communications Dictionary, p. 883, doi:10.1007/1-4020-0613-6_10052, ISBN 978-0-7923-8425-0

- ^ Emir, Astra (September 2018). "19. Duties of Ex-employees". Law Trove. doi:10.1093/he/9780198814849.003.0019 (inactive January 31, 2024). ISBN 978-0-19-185251-0.

{{cite journal}}: CS1 메인트: DOI 2024년 1월 기준 비활성화 (링크) - ^ Guide for Information Access Privileges to Health Information, ASTM International, doi:10.1520/e1986-09, retrieved May 29, 2021

- ^ Drury, Bill (January 1, 2009), "Physical environment", Control Techniques, Drives and Controls Handbook, Institution of Engineering and Technology, pp. 355–381, doi:10.1049/pbpo057e_chb3, ISBN 978-1-84919-013-8, retrieved May 29, 2021

- ^ Fire detection and fire alarms systems, BSI British Standards, doi:10.3403/30266863, retrieved May 29, 2021

- ^ Silverman, Arnold B. (November 2001). "Employee exit interviews—An important but frequently overlooked procedure". JOM. 53 (11): 48. Bibcode:2001JOM....53k..48S. doi:10.1007/s11837-001-0195-4. ISSN 1047-4838. S2CID 137528079.

- ^ "Many employee pharmacists should be able to benefit". The Pharmaceutical Journal. 2013. doi:10.1211/pj.2013.11124182. ISSN 2053-6186.

- ^ "Segregation of Duties Control matrix". ISACA. 2008. Archived from the original on July 3, 2011. Retrieved September 30, 2008.

- ^ "Residents Must Protect Their Private Information". JAMA. 279 (17): 1410B. May 6, 1998. doi:10.1001/jama.279.17.1410. ISSN 0098-7484.

- ^ "Group Wisdom Support Systems: Aggregating the Insights of Many Through Information Technology". Issues in Information Systems. 2008. doi:10.48009/2_iis_2008_343-350. ISSN 1529-7314.

- ^ "INTERDEPENDENCIES OF INFORMATION SYSTEMS", Lessons Learned: Critical Information Infrastructure Protection, IT Governance Publishing, pp. 34–37, 2018, doi:10.2307/j.ctt1xhr7hq.13, ISBN 978-1-84928-958-0, retrieved May 29, 2021

- ^ "Managing Network Security", Network Perimeter Security, Auerbach Publications, pp. 17–66, October 27, 2003, doi:10.1201/9780203508046-3, ISBN 978-0-429-21157-7, retrieved May 29, 2021

- ^ Kakareka, A. (2013). "Chapter 31: What is Vulnerability Assessment?". In Vacca, J.R. (ed.). Computer and Information Security Handbook (2nd ed.). Elsevier. pp. 541–552. ISBN 9780123946126.

- ^ Duke, P. A.; Howard, I. P. (August 17, 2012). "Processing vertical size disparities in distinct depth planes". Journal of Vision. 12 (8): 10. doi:10.1167/12.8.10. ISSN 1534-7362. PMID 22904355.

- ^ "Security Onion Control Scripts". Applied Network Security Monitoring. Elsevier. 2014. pp. 451–456. doi:10.1016/b978-0-12-417208-1.09986-4. ISBN 978-0-12-417208-1. Retrieved May 29, 2021.

- ^ Saia, Sergio; Fragasso, Mariagiovanna; Vita, Pasquale De; Beleggia, Romina. "Metabolomics Provides Valuable Insight for the Study of Durum Wheat: A Review". Journal of Agricultural and Food Chemistry. doi:10.1021/acs.jafc.8b07097.s001. Retrieved May 29, 2021.

- ^ "Overview", Information Security Policies, Procedures, and Standards, Auerbach Publications, December 20, 2001, doi:10.1201/9780849390326.ch1 (inactive January 31, 2024), ISBN 978-0-8493-1137-6

{{citation}}: CS1 메인트: DOI 2024년 1월 기준 비활성화 (링크) - ^ Electrical protection relays. Information and requirements for all protection relays, BSI British Standards, doi:10.3403/bs142-1, retrieved May 29, 2021

- ^ Dibattista, Joseph D.; Reimer, James D.; Stat, Michael; Masucci, Giovanni D.; Biondi, Piera; Brauwer, Maarten De; Bunce, Michael (February 6, 2019). "Supplemental Information 4: List of all combined families in alphabetical order assigned in MEGAN vers. 5.11.3". PeerJ. 7: e6379. doi:10.7717/peerj.6379/supp-4.

- ^ Kim, Sung-Won (March 31, 2006). "A Quantitative Analysis of Classification Classes and Classified Information Resources of Directory". Journal of Information Management. 37 (1): 83–103. doi:10.1633/jim.2006.37.1.083. ISSN 0254-3621.

- ^ a b Bayuk, J. (2009). "Chapter 4: Information Classification". In Axelrod, C.W.; Bayuk, J.L.; Schutzer, D. (eds.). Enterprise Information Security and Privacy. Artech House. pp. 59–70. ISBN 9781596931916.

- ^ "Welcome to the Information Age", Overload!, Hoboken, NJ, US: John Wiley & Sons, Inc., pp. 43–65, September 11, 2015, doi:10.1002/9781119200642.ch5, ISBN 978-1-119-20064-2, retrieved May 29, 2021

- ^ Crooks, S. (2006). "102. Case Study: When Exposure Control Efforts Override Other Important Design Considerations". AIHce 2006. AIHA. doi:10.3320/1.2759009 (inactive February 4, 2024).

{{cite book}}: CS1 메인트: DOI 2024년 2월 기준 비활성화 (링크) - ^ "Business Model for Information Security (BMIS)". ISACA. Archived from the original on January 26, 2018. Retrieved January 25, 2018.

- ^ McAuliffe, Leo (January 1987). "Top secret/trade secret: Accessing and safeguarding restricted information". Government Information Quarterly. 4 (1): 123–124. doi:10.1016/0740-624x(87)90068-2. ISSN 0740-624X.

- ^ Iqbal, Javaid; Soroya, Saira Hanif; Mahmood, Khalid (January 5, 2023). "Financial information security behavior in online banking". Information Development: 026666692211493. doi:10.1177/02666669221149346. ISSN 0266-6669. S2CID 255742685.

- ^ Khairuddin, Ismail Mohd; Sidek, Shahrul Naim; Abdul Majeed, Anwar P.P.; Razman, Mohd Azraai Mohd; Puzi, Asmarani Ahmad; Yusof, Hazlina Md (February 25, 2021). "Figure 7: Classification accuracy for each model for all features". PeerJ Computer Science. 7: e379. doi:10.7717/peerj-cs.379/fig-7.

- ^ "Asset Classification", Information Security Fundamentals, Auerbach Publications, pp. 327–356, October 16, 2013, doi:10.1201/b15573-18, ISBN 978-0-429-13028-1, retrieved June 1, 2021

- ^ a b Almehmadi, Abdulaziz; El-Khatib, Khalil (2013). "Authorized! Access denied, unauthorized! Access granted". Proceedings of the 6th International Conference on Security of Information and Networks. Sin '13. New York, New York, US: ACM Press. pp. 363–367. doi:10.1145/2523514.2523612. ISBN 978-1-4503-2498-4. S2CID 17260474.

- ^ a b Peiss, Kathy (2020), "The Country of the Mind Must Also Attack", Information Hunters, Oxford University Press, pp. 16–39, doi:10.1093/oso/9780190944612.003.0003, ISBN 978-0-19-094461-2, retrieved June 1, 2021

- ^ Fugini, M.G.; Martella, G. (January 1988). "A petri-net model of access control mechanisms". Information Systems. 13 (1): 53–63. doi:10.1016/0306-4379(88)90026-9. ISSN 0306-4379.

- ^ Information technology. Personal identification. ISO-compliant driving licence, BSI British Standards, doi:10.3403/30170670u, retrieved June 1, 2021

- ^ Santos, Omar (2015). Ccna security 210-260 official cert guide. Cisco press. ISBN 978-1-58720-566-8. OCLC 951897116.

- ^ "What is Assertion?", ASSERTION TRAINING, Abingdon, UK: Taylor & Francis, pp. 1–7, 1991, doi:10.4324/9780203169186_chapter_one, ISBN 978-0-203-28556-5, retrieved June 1, 2021

- ^ Doe, John (1960). "Field Season In Illinois Begins May 2". Soil Horizons. 1 (2): 10. doi:10.2136/sh1960.2.0010. ISSN 2163-2812.

- ^ Leech, M. (March 1996). "Username/Password Authentication for SOCKS V5". doi:10.17487/rfc1929. Retrieved January 18, 2022.

- ^ Kirk, John; Wall, Christine (2011), "Teller, Seller, Union Activist: Class Formation and Changing Bank Worker Identities", Work and Identity, London: Palgrave Macmillan UK, pp. 124–148, doi:10.1057/9780230305625_6, ISBN 978-1-349-36871-6, retrieved June 1, 2021

- ^ Dewi, Mila Nurmala (December 23, 2020). "Perbandingan Kinerja Teller Kriya Dan Teller Organik Pt. Bank Syariah Mandiri". Nisbah: Jurnal Perbankan Syariah. 6 (2): 75. doi:10.30997/jn.v6i2.1932. ISSN 2528-6633. S2CID 234420571.

- ^ Vile, John (2013), "License Checks", Encyclopedia of the Fourth Amendment, Washington DC: CQ Press, doi:10.4135/9781452234243.n462, ISBN 978-1-60426-589-7, retrieved June 1, 2021

- ^ "He Said/She Said", My Ghost Has a Name, University of South Carolina Press, pp. 17–32, doi:10.2307/j.ctv6wgjjv.6, ISBN 978-1-61117-827-2, retrieved May 29, 2021

- ^ Bacigalupo, Sonny A.; Dixon, Linda K.; Gubbins, Simon; Kucharski, Adam J.; Drewe, Julian A. (October 26, 2020). "Supplemental Information 8: Methods used to monitor different types of contact". PeerJ. 8: e10221. doi:10.7717/peerj.10221/supp-8.

- ^ Igelnik, Boris M.; Zurada, Jacek (2013). Efficiency and scalability methods for computational intellect. Information Science Reference. ISBN 978-1-4666-3942-3. OCLC 833130899.

- ^ "The Insurance Superbill Must Have Your Name as the Provider", Before You See Your First Client, Routledge, pp. 37–38, January 1, 2005, doi:10.4324/9780203020289-11, ISBN 978-0-203-02028-9, retrieved June 1, 2021

- ^ Kissell, Joe. Take Control of Your Passwords. ISBN 978-1-4920-6638-5. OCLC 1029606129.

- ^ "New smart Queensland driver license announced". Card Technology Today. 21 (7): 5. July 2009. doi:10.1016/s0965-2590(09)70126-4. ISSN 0965-2590.

- ^ Lawrence Livermore National Laboratory. United States. Department of Energy. Office of Scientific and Technical Information (1995). A human engineering and ergonomic evaluation of the security access panel interface. United States. Dept. of Energy. OCLC 727181384.

- ^ Lee, Paul (April 2017). "Prints charming: how fingerprints are trailblazing mainstream biometrics". Biometric Technology Today. 2017 (4): 8–11. doi:10.1016/s0969-4765(17)30074-7. ISSN 0969-4765.

- ^ Landrock, Peter (2005). "Two-Factor Authentication". Encyclopedia of Cryptography and Security. p. 638. doi:10.1007/0-387-23483-7_443. ISBN 978-0-387-23473-1.

- ^ "Figure 1.5. Marriage remains the most common form of partnership among couples, 2000-07". doi:10.1787/888932392533. Retrieved June 1, 2021.

- ^ Akpeninor, James Ohwofasa (2013). Modern Concepts of Security. Bloomington, IN: AuthorHouse. p. 135. ISBN 978-1-4817-8232-6. Retrieved January 18, 2018.

- ^ Richards, G. (April 2012). "One-Time Password (OTP) Pre-Authentication". doi:10.17487/rfc6560.

- ^ Schumacher, Dietmar (April 3, 2016). "Surface geochemical exploration after 85 years: What has been accomplished and what more must be done". International Conference and Exhibition, Barcelona, Spain, 3-6 April 2016. SEG Global Meeting Abstracts. Society of Exploration Geophysicists and American Association of Petroleum Geologists. p. 100. doi:10.1190/ice2016-6522983.1.

- ^ "Authorization And Approval Program", Internal Controls Policies and Procedures, Hoboken, NJ, US: John Wiley & Sons, Inc., pp. 69–72, October 23, 2015, doi:10.1002/9781119203964.ch10, ISBN 978-1-119-20396-4, retrieved June 1, 2021

- ^ "What responses under what conditions?", Local Policies and the European Social Fund, Policy Press, pp. 81–102, October 2, 2019, doi:10.2307/j.ctvqc6hn1.12, ISBN 978-1-4473-4652-4, S2CID 241438707, retrieved June 1, 2021

- ^ Cheng, Liang; Zhang, Yang; Han, Zhihui (June 2013). "Quantitatively Measure Access Control Mechanisms across Different Operating Systems". 2013 IEEE 7th International Conference on Software Security and Reliability. IEEE. pp. 50–59. doi:10.1109/sere.2013.12. ISBN 978-1-4799-0406-8. S2CID 13261344.

- ^ a b Weik, Martin H. (2000), "discretionary access control", Computer Science and Communications Dictionary, p. 426, doi:10.1007/1-4020-0613-6_5225, ISBN 978-0-7923-8425-0

- ^ Grewer, C.; Balani, P.; Weidenfeller, C.; Bartusel, T.; Zhen Tao; Rauen, T. (August 10, 2005). "Individual Subunits of the Glutamate Transporter EAAC1 Homotrimer Function Independently of Each Other". Biochemistry. 44 (35): 11913–11923. doi:10.1021/bi050987n.

- ^ Ellis Ormrod, Jeanne (2012). Essentials of educational psychology: big ideas to guide effective teaching. Pearson. ISBN 978-0-13-136727-2. OCLC 663953375.

- ^ Belim, S. V.; Bogachenko, N. F.; Kabanov, A. N. (November 2018). "Severity Level of Permissions in Role-Based Access Control". 2018 Dynamics of Systems, Mechanisms and Machines (Dynamics). IEEE. pp. 1–5. arXiv:1812.11404. doi:10.1109/dynamics.2018.8601460. ISBN 978-1-5386-5941-0. S2CID 57189531.

- ^ "Configuring TACACS and Extended TACACS", Securing and Controlling Cisco Routers, Auerbach Publications, May 15, 2002, doi:10.1201/9781420031454.ch11 (inactive January 31, 2024), ISBN 978-0-8493-1290-8

{{citation}}: CS1 메인트: DOI 2024년 1월 기준 비활성화 (링크) - ^ "Developing Effective Security Policies", Risk Analysis and Security Countermeasure Selection, CRC Press, pp. 261–274, December 18, 2009, doi:10.1201/9781420078718-18, ISBN 978-0-429-24979-2, retrieved June 1, 2021

- ^ "The Use of Audit Trails to Monitor Key Networks and Systems Should Remain Part of the Computer Security Material Weakness". www.treasury.gov. Retrieved October 6, 2017.

- ^ "fixing-canadas-access-to-medicines-regime-what-you-need-to-know-about-bill-c398". Human Rights Documents online. doi:10.1163/2210-7975_hrd-9902-0152. Retrieved June 1, 2021.

- ^ Salazar, Mary K. (January 2006). "Dealing with Uncertain Risks—When to Apply the Precautionary Principle". AAOHN Journal. 54 (1): 11–13. doi:10.1177/216507990605400102. ISSN 0891-0162. S2CID 87769508.

- ^ "We Need to Know More About How the Government Censors Its Employees". Human Rights Documents Online. doi:10.1163/2210-7975_hrd-9970-2016117. Retrieved June 1, 2021.

- ^ Pournelle, Jerry (April 22, 2004), "1001 Computer Words You Need to Know", 1001 Computer Words You Need to Know: The Ultimate Guide To The Language Of Computers, Oxford Scholarship Online, Oxford University Press, doi:10.1093/oso/9780195167757.003.0007, ISBN 978-0-19-516775-7, retrieved July 30, 2021

- ^ Easttom, William (2021), "Elliptic Curve Cryptography", Modern Cryptography, Cham: Springer International Publishing, pp. 245–256, doi:10.1007/978-3-030-63115-4_11, ISBN 978-3-030-63114-7, S2CID 234106555, retrieved June 1, 2021

- ^ Follman, Rebecca (March 1, 2014). From Someone Who Has Been There: Information Seeking in Mentoring. IConference 2014 Proceedings (Thesis). iSchools. doi:10.9776/14322. hdl:1903/14292. ISBN 978-0-9884900-1-7.

- ^ Weiss, Jason (2004), "Message Digests, Message Authentication Codes, and Digital Signatures", Java Cryptography Extensions, Elsevier, pp. 101–118, doi:10.1016/b978-012742751-5/50012-8, ISBN 978-0-12-742751-5, retrieved June 5, 2021

- ^ Bider, D. (March 2018). "Use of RSA Keys with SHA-256 and SHA-512 in the Secure Shell (SSH) Protocol" (PDF). The RFC Series. doi:10.17487/RFC8332. Retrieved November 30, 2023.

- ^ Noh, Jaewon; Kim, Jeehyeong; Kwon, Giwon; Cho, Sunghyun (October 2016). "Secure key exchange scheme for WPA/WPA2-PSK using public key cryptography". 2016 IEEE International Conference on Consumer Electronics-Asia (ICCE-Asia). IEEE. pp. 1–4. doi:10.1109/icce-asia.2016.7804782. ISBN 978-1-5090-2743-9. S2CID 10595698.

- ^ Van Buren, Roy F. (May 1990). "How you can use the data encryption standard to encrypt your files and data bases". ACM SIGSAC Review. 8 (2): 33–39. doi:10.1145/101126.101130. ISSN 0277-920X.

- ^ Bonneau, Joseph (2016), "Why Buy when You Can Rent?", Financial Cryptography and Data Security, Lecture Notes in Computer Science, Berlin, Heidelberg: Springer Berlin Heidelberg, vol. 9604, pp. 19–26, doi:10.1007/978-3-662-53357-4_2, ISBN 978-3-662-53356-7, retrieved June 5, 2021