데이터 침해

Data breach데이터 유출이라고도 하는 데이터 유출은 "개인 정보의 무단 노출, 공개 또는 손실"입니다.[1] 2005년 데이터 침해 통보법이 도입된 이후 보고된 데이터 침해 사례는 크게 증가했습니다.

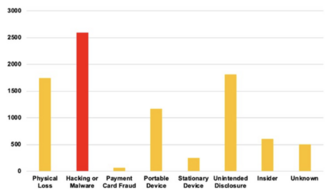

데이터 침해는 가장 일반적으로 표적 사이버 공격, 기회주의적 공격 또는 부주의한 정보 유출로 인해 발생합니다. 공격자는 금전적 이득에서부터 정치적 행동주의, 정치적 억압, 스파이 행위 등 다양한 동기를 가지고 있습니다. 우발적인 정보 공개, 암호화 부족, 멀웨어, 피싱 및 소프트웨어 취약성 등 데이터 침해의 기술적 근본 원인은 여러 가지가 있습니다. 데이터를 보유하고 있는 회사의 예방 노력은 데이터 침해 위험을 줄일 수 있지만 0으로 만들 수는 없습니다.

많은 수의 데이터 침해는 탐지되지 않습니다. 데이터를 보유한 회사에 유출 사실이 알려진 경우, 유출 이후의 노력에는 일반적으로 많은 국가에서 법이 요구하는 대로 유출 사실을 포함하고, 그 범위와 원인을 조사하며, 기록이 손상된 사람에게 통지하는 것이 포함됩니다. 법 집행 기관은 위반 사항을 조사할 수 있지만 해커는 거의 적발되지 않습니다.

많은 범죄자들이 침입으로 얻은 데이터를 다크 웹에서 판매합니다. 따라서 데이터가 손상된 사람들은 수년 후에 개인 정보 도난 위험이 높아지며 상당수가 이 범죄의 피해자가 될 것입니다. 위반된 회사에 대한 소송은 흔하지만 돈을 받는 피해자는 거의 없습니다. 회사는 영업 손실 또는 평판 손상을 입을 수 있으며 위반 및 후속 소송으로 인해 비용이 발생할 수 있습니다.

정의.

데이터 침해는 "개인 정보의 무단 노출, 공개 또는 손실"을 야기하는 "조직, 규제, 입법 또는 계약" 법률 또는 정책을[2] 위반하는 것입니다.[1] 법적 및 계약적 정의는 다양합니다.[3][2] 일부 연구자는 지적 재산이나 분류된 정보와 같은 다른 유형의 정보를 포함합니다.[4] 하지만 기업들은 법으로 요구되기 때문에 대부분 위반 사항을 공개하고,[5] 개인 정보만 데이터 위반 통지법에 적용됩니다.[6][7]

역사와 성행

2005년경 데이터 침해 통보 법이 널리 채택되기 전에는 데이터 침해의 유병률을 파악하기가 어렵습니다. 이후에도 데이터 침해가 발생한 지 몇 년이 지난 [8]후에 보고되거나 전혀 보고되지 않을 수 있기 때문에 연간 통계에 의존할 수 없습니다.[9] 그럼에도 불구하고 이 통계는 2022년[update] 현재 계속되는 데이터 침해 건수와 심각도의 지속적인 증가를 보여줍니다.[10] 2016년 연구원인 사샤 로마노스키(Sasha Romanosky)는 데이터 침해가 다른 보안 침해보다 4배나 더 많다고 추정했습니다.[11]

약 162,000명의 정보를 얻은 빅 데이터 회사 ChoicePoint의 합법적인 고객으로 가장한 사기꾼들에 의해 발생한 2005년 ChoicePoint 데이터 유출 사건은 처음으로 공개적으로 보고된 사건 중 하나입니다.[8] 특히 2005년 CardSystems Solutions 데이터 침해와 같은 몇몇 회사의 침해에 대한 추가적인 폭로가 있은 후, 미국 전역의 입법부는 개인의 데이터가 손상되었을 때 침해에 대한 통지를 요구하는 법을 통과시키기 시작했습니다.[12] 2000년대 들어 사용자 추적이 어렵고 불법행위가 만연한 인터넷의 일부인 다크웹이 구축되기 시작했고, 2010년대 들어 비트코인과 같은 추적 불가능한 암호화폐가 등장하면서 증가했습니다. 데이터 침해로 얻은 정보는 종종 판매용으로 제공됩니다.[13] 2012년에는 데이터 저장소를 암호화하여 해커가 암호 해독 키에 대한 몸값을 요구할 수 있도록 하는 악성 프로그램의 일종인 랜섬웨어가 인기를 끌었습니다.[14] 2016년 미국 대통령 선거를 전후하여 정치적 이익을 위한 데이터 침해가 증가했습니다.[15]

가해자

2020년 추산에 따르면 데이터 침해의 55%는 조직 범죄, 10%는 시스템 관리자, 10%는 고객 또는 직원과 같은 최종 사용자, 10%는 주 또는 국가 관련 행위자에 의해 발생했습니다.[16] 기회주의적 범죄자는 종종 멀웨어 또는 소셜 엔지니어링 공격을 사용하여 데이터 침해를 유발할 수 있지만 일반적으로 보안이 평균 이상인 경우 넘어갑니다. 더 많은 조직적인 범죄자들은 더 많은 자원을 가지고 있으며 특정 데이터를 표적으로 삼는 데 더 집중하고 있습니다.[17] 둘 다 재무적 이익을 위해 얻은 정보를 판매합니다.[18] 데이터 침해의 또 다른 원인은 특정 목표를 목표로 하는 정치적 동기에 의한 해커(예: Anonymous)입니다.[19] 국가가 후원하는 해커는 정치적 탄압 및 스파이와 같은 목적으로 자국 또는 외국 단체의 시민을 대상으로 합니다. 종종 해커가 거액을 지불하는 공개되지 않은 제로데이 취약점을 사용합니다.[20]

범죄자들은 종종 .ion이나 I2P와 같은 다크 웹을 사용하여 서로 의사소통을 합니다.[21] 데이터 유출 후 범죄자는 사용자 이름, 암호, 소셜 미디어 또는 고객 충성도 계정 정보, 직불 및 신용 카드 번호,[18] 개인 건강 정보와 같은 데이터를 판매하여 돈을 벌 수 있습니다(의료 데이터 유출 참조).[22] 이 정보는 스팸 발송, 피해자의 충성도 또는 지불 정보가 포함된 제품 입수, 신원 도용, 처방약 사기 또는 보험 사기 등 다양한 목적으로 사용될 수 있습니다.[23] 데이터 침해 위협 또는 데이터 침해에서 얻은 정보를 노출하는 것은 탈취에 사용될 수 있으며, 종종 랜섬웨어 기술(범죄자가 악성 소프트웨어를 활성화하지 않는 대가로 지불을 요구하는 경우)을 사용합니다.[22]

원인들

저자 Neil Daswani와 Moudy Elbayadi는 대부분의 위반을 설명하는 6가지 기술적 근본 원인을 설명합니다.[24]

- 중요한 모든 정보를 암호화된 형식으로 저장하면 대부분의 데이터 침해를 방지할 수 있습니다. 따라서 저장 장치의 물리적 소유는 공격자가 암호화 키도 가지고 있지 않는 한 내부에 포함된 정보에 대한 액세스를 허용할 수 없습니다.[25]

- 피싱은 은행과 같은 합법적인 실체를 사칭한 악성 메시지를 발송하고 사이버 범죄자가 통제하는 악성 웹사이트에 사용자의 자격 증명을 입력하도록 하여 사용자의 자격 증명을 획득하는 방법입니다. 이중 인증을 통해 악의적인 행위자가 자격 증명을 사용하지 못하도록 할 수 있습니다.[26]

- 악성 소프트웨어(악의 소프트웨어)는 일반적인 침해 원인입니다. 일부 악성 프로그램은 사용자가 악성 링크를 클릭하여 다운로드하지만, 악성 웹 응용 프로그램이 웹 사이트를 방문하는 것만으로 악성 프로그램을 다운로드하는 것도 가능합니다. 사용자의 키 입력을 기록하는 멀웨어의 일종인 키로거는 종종 데이터 위반에 사용됩니다.[27]

- 2013년 Target 데이터 침해, 2014년 JPMorgan Chase 데이터 침해 등 대상 조직의 파트너가 운영하는 하드웨어에서 많은 데이터 침해가 발생합니다.[28] 제3자에게 업무를 아웃소싱하면 해당 회사의 보안 기준이 낮을 경우 데이터 침해 위험이 발생합니다. 특히 소규모 기업의 경우 그만큼 많은 보안 예방 조치를 취할 리소스가 부족한 경우가 많습니다.[29][28] 결과적으로 아웃소싱 계약에는 데이터 침해 시 발생하는 일에 대한 보안 보장 및 조항이 포함되는 경우가 많습니다.[29]

- 공격자가 악용할 수 있는 보안 결함인 소프트웨어 취약성도 데이터 침해의 주요 원인입니다.[30][31] 침해 대상이 작성한 소프트웨어와 이들이 사용하는 타사 소프트웨어는 모두 공격에 취약합니다.[30] 확인된 취약성을 수정하기 위해 패치가 출시되는 경우가 많지만, 알려지지 않은 상태(0일)로 남아 있는 것은 물론 패치가 적용되지 않은 것도 여전히 악용될 우려가 있습니다.[32]

- 침해의 또 다른 원인은 비공개로 유지되어야 하는 정보를 게시하는 것과 같은 실수로 정보를 공개하는 것입니다.[33][34] 원격 근무가 증가하고 자신의 장치 정책을 가져오면서 직원의 개인 장치에 대량의 기업 데이터가 저장됩니다. 부주의 또는 회사 보안 정책 무시를 통해 이러한 장치를 분실하거나 도난당할 수 있습니다.[35] 기술 솔루션은 모든 중요한 데이터를 암호화하고, 직원이 안전하지 않은 암호를 사용하지 못하게 하며, 악성 프로그램을 방지하기 위한 바이러스 백신 소프트웨어를 설치하고, 모든 장치를 최신 상태로 유지하기 위한 강력한 패치 시스템을 구현하는 등 인간의 오류를 유발하는 많은 원인을 방지할 수 있습니다.[36]

보안에 주의를 기울이면 데이터 침해 위험을 줄일 수 있지만 0으로 만들 수는 없습니다. 보안만이 조직의 우선순위는 아니며 완벽한 보안을 달성하려는 시도는 기술을 사용할 수 없게 만듭니다.[37]

위반 라이프사이클

예방

보안은 기업을 침해의 결과로부터 보호하는 것 외에도 다른 이점이 있습니다. 예를 들어, 보안은 제품 판매에 도움이 될 수 있습니다.[38] 저자인 Neil Daswani와 Moudy Elbayadi는 데이터 침해에 대한 보안을 우선시하기 위해 CEO에게 보고하는 최고 정보 보안 책임자(CISO)를 고용하고, 충분한 자금과 리소스를 통해 해당 개인에게 권한을 부여할 것을 권장합니다.[39] 그들은 자금 수준을 결정하는 데 도움이 되는 유사한 조직을 조사할 것을 권장하지만, 평균 이상의 자금이 평균보다 더 나은 보안을 달성하기 위해 필요할 수 있음을 주의해야 합니다.[40] 데이터 침해의 기술적 근본 원인을 해결하기 위해 자금이 우선시되어야 한다고 생각합니다.[41] 그들은 보안을 강화하기 위한 편집증과[42] 사전 조치가 막판이나 대응 조치보다 저렴하고 효과적이라고 주장하며,[43] 보안 전문가와의 지속적인 교육과[44] 네트워킹, 비슷한 위협에 직면한 다른 조직과의 정보 공유를 제안합니다.[45] 방어 조치에는 업데이트된 사고 대응 전략, 위반을 조사할 수 있는 디지털 포렌식 회사와의 계약,[46] 사이버 보험,[47][7] 도난당한 직원의 자격 증명에 대한 다크 웹 모니터링이 포함될 수 있습니다.[48]

회사의 시스템 아키텍처는 공격자를 억제하는 데 핵심적인 역할을 합니다. Daswani와 Elbayadi는 인증 수단이 하나뿐이며 [49]중복 시스템을 피하고 가장 안전한 설정 기본값을 사용할 것을 권장합니다.[50] 직원과 소프트웨어가 자신의 기능을 수행하는 데 필요한 최소한의 액세스 권한(최소한의 특권 원칙)을 제공하는 것은 위반 가능성과 피해를 제한합니다.[49][51] 몇 가지 데이터 침해는 익명으로 보안에 의존함으로써 가능해졌습니다. 피해자들은 액세스 자격 증명을 공개적으로 액세스할 수 있는 파일에 넣었습니다.[52] 그럼에도 불구하고 사용자가 보안 시스템을 회피할 수 있으므로 사용 편의성의 우선 순위를 정하는 것도 중요합니다.[53] 침투 테스트를 포함한 엄격한 소프트웨어 테스트는 소프트웨어의 취약점을 줄일 수 있으며, 새로운 버전이 지속적으로 출시되는 지속적인 통합/지속적인 배포 모델을 사용하는 경우에도 각 릴리스에 앞서 수행해야 합니다.[54]

불필요한 데이터의 수집과 더 이상 필요하지 않은 데이터의 파괴를 피하면 침해로 인한 피해를 줄일 수 있습니다.[55][56][57]

대답

많은 수의 데이터 침해는 탐지되지 않습니다.[58] 그 중 대부분의 위반은 제3자에 의해 감지되고,[59][60] 나머지는 직원 또는 자동화된 시스템에 의해 감지됩니다.[61] 위반에 대한 대응은 종종 기술 전문가, 홍보 및 법률 상담을 포함한 전용 컴퓨터 보안 사고 대응 팀이 담당합니다.[62][63] 많은 회사가 내부적으로 충분한 전문 지식을 가지고 있지 않으며 이러한 역할 중 일부를 하청합니다.[64] 이러한 외부 리소스는 종종 사이버 보험 정책에 의해 제공됩니다.[65] 데이터 유출이 회사에 알려진 후에는 일반적으로 발생 확인, 대응 팀에 통보 및 피해 방지를 시도하는 단계가 포함됩니다.[66]

데이터 유출을 방지하기 위해 일반적인 전략에는 영향을 받는 서버 종료, 오프라인 상태로 전환, 취약성 패치 적용 및 재구축이 포함됩니다.[67] 데이터가 손상된 정확한 방법이 확인되면 일반적으로 위반을 방지하고 재발을 방지하기 위해 해결해야 할 기술적 취약성은 한 두 가지에 불과합니다.[68] 그런 다음 침투 테스트를 통해 수정 사항이 예상대로 작동하는지 확인할 수 있습니다.[69] 맬웨어가 관련된 경우 조직은 모든 침투 및 유출 벡터를 조사하고 닫아야 할 뿐만 아니라 시스템에서 모든 맬웨어를 찾아 제거해야 합니다.[70] 데이터가 다크 웹에 게시된 경우 기업은 데이터를 삭제하려고 시도할 수 있습니다.[71] 위반 내용을 포함할 경우 수사에 영향을 미칠 수 있으며, 일부 전술(서버 종료 등)은 회사의 계약상 의무를 위반할 수 있습니다.[72] 위반이 완전히 억제된 후 회사는 모든 시스템을 정상적으로 복구할 수 있습니다.[73]

위반에 대한 자료를 수집하는 것은 나중에 소송이나 형사 기소를 용이하게 할 수 있지만,[74] 법적 기준에 따라 자료를 수집하고 구속의 사슬이 유지되는 경우에만 가능합니다.[75] 데이터베이스 포렌식은 관련된 기록을 좁혀 사건의 범위를 제한할 수 있습니다.[76] 광범위한 조사가 수행될 수 있으며, 이는 소송 비용이 훨씬 더 많이 들 수 있습니다.[60] 미국에서는 시민권국, 미국 보건복지부, 연방무역위원회(FTC)와 같은 정부 기관에서 위반 여부를 조사할 수 있습니다.[77] 법 집행 기관은 책임이 있는 해커가 거의 잡히지 않지만 위반[78] 사항을 조사할 수 있습니다.[79]

통지는 일반적으로 법에서 요구하는 대로 발송됩니다.[80] 많은 기업들이 데이터 유출로 피해를 입은 사람들에게 무료 신용 모니터링을 제공하고 있지만, 대상자의 약 5%만이 이 서비스를 이용하고 있습니다.[81] 소비자에게 새로운 신용카드를 발급하는 것은 비용이 많이 들지만 신용카드 사기 위험을 줄이는 효과적인 전략입니다.[81] 기업은 비즈니스 운영에 대한 신뢰를 회복하고 위반이 재발하지 않도록 조치를 취하려고 노력합니다.[82]

결과들

데이터 침해로 인한 비용을 추정하는 것은 어려운 일인데, 이는 모든 침해가 보고되지 않기 때문일 뿐만 아니라 재무적 측면에서 침해로 인한 영향을 계산하는 것이 쉽지 않기 때문입니다. 특히 위반을 처리하는 데 전념하는 인사 시간과 관련하여 여러 가지 비용을 계산하는 방법이 있습니다.[83] 저자 Kevvie Fowler는 기업이 발생하는 직접적인 비용의 절반 이상이 소송 비용과 피해자에게 제공되는 서비스의 형태이며, 나머지 비용은 포렌식과 수사를 포함한 통지와 탐지로 나누어지고 있다고 추정합니다. 그는 조직이 위반 이전에 보안에 투자했거나 위반 경험이 있는 경우 이러한 비용이 절감된다고 주장합니다. 더 많은 데이터 레코드가 포함될수록 일반적으로 위반 비용이 더 많이 들 것입니다.[84]

2016년 연구원인 사샤 로마노스키(Sasha Romanosky)는 평균 위반 비용이 약 500만 달러에 달하지만 타겟(Target), 소니(Sony), 앤섬(Anthem), 홈디포(Home Depot) 등을 대상으로 한 몇 가지 고비용 위반으로 인해 이 수치가 부풀려졌다고 추정했습니다. 일반적인 데이터 침해는 20만 달러 정도로 훨씬 비용이 적게 들었지만, 많은 회사가 여러 번의 침해를 겪으면서 비용이 증가했습니다. Romanosky는 미국의 연간 총 비용을 약 100억 달러로 추정했습니다.[85] 회사에 미치는 영향은 비즈니스 손실, 시스템이 오프라인 상태이거나 고위 임원의 배임,[86] 사임 또는 해고에 대한 작업으로 전환된 인력으로 인한 직원 생산성 저하, 주가 하락,[77] 평판 손상 [77][87]및 향후 감사 비용 또는 보안 비용 증가에 이르기까지 다양합니다.[77] 그러나 데이터 유출의 영향을 받는 대부분의 소비자는 회사와 계속 거래하고 있으며 매출이 감소하지 않을 수 있습니다.[88]

대부분의 데이터 침해는 개인 데이터를 대상으로 합니다.[89] 소비자는 개인 데이터 도난으로 인해 다양한 형태의 유형 또는 무형의 피해를 입거나 피해를 인지하지 못할 수 있습니다.[90] 데이터 유출의 영향을 받는 사람들 중 상당 부분이 개인 정보 도난의 피해자가 됩니다. 2014년 이후 미국에서 개선 노력이 증가함에 따라 이 위험은 3분의 1에서 7분의 1로 크게 감소했습니다.[81] 개인의 식별 정보는 종종 수년 동안 다크 웹을 통해 유통되므로 교정 노력과 상관없이 개인 정보 도난 위험이 높아집니다.[79][91] 고객이 신용카드 사기나 신분 도용으로 비용을 지불하지 않더라도 시간을 들여 문제를 해결해야 합니다.[89][92] 약물 사용이나 개인 사진과 같은 무형의 해악에는 독싱(누군가의 개인 정보를 공개적으로 공개하는 것)이 포함됩니다.[93]

법

알림

데이터 침해에 관한 법률은 일반적으로 개인 정보를 보호하기 위한 법률에서 종종 발견되며, 침해가 발생할 때 알림을 의무화하는 조항이 지배합니다.[94] 법률은 위반이 정의되는 방식,[3] 보호되는 정보의 유형, 통지 기한,[6] 법률을 위반할 경우 누가 소송을 제기할 수 있는지 등에서 큰 차이가 있습니다.[95] 통지법은 투명성을 높이고 기업이 위반을 줄일 수 있는 평판 인센티브를 제공합니다.[96] 많은 사람이 피해를 입었을 경우 위반 사실을 알리는 비용이 클 수 있고 회사의 책임과 상관없이 발생하기 때문에 엄격한 책임 벌금과 같은 기능을 할 수 있습니다.[97]

2018년 유럽연합의 일반 데이터 보호 규정(GDPR)이 발효되었습니다. GDPR은 72시간 이내에 통지해야 하며, 규정을 준수하지 않는 대기업에 대해서는 매우 높은 벌금을 부과할 수 있습니다. 이 규정은 또한 다른 곳에서 데이터 개인 정보 보호법의 강화를 자극했습니다.[98][99] 2022년[update] 현재 데이터 침해에 대한 통지를 요구하는 유일한 미국 연방법은 HIPAA에 따라 규제되는 의료 데이터로 제한됩니다. 2005년 캘리포니아를 시작으로 50개 주 모두 자체적으로 일반적인 데이터 침해 통지법을 통과했습니다.[99]

보안상의 안전장치

침해로부터 데이터를 보호하기 위한 조치는 일반적으로 사이버 보안법에서 발견되는 보다 구체적인 요구 사항과 달리 법률에 없거나 모호합니다.[94] 이러한 공백을 메우는 것이 사이버 보험에서 요구하는 기준으로, 대부분의 대기업이 보유하고 있으며 사실상의 규제로 기능하고 있습니다.[100][101] 존재하는 법률 중에서, 따라야 할 구체적인 기준을 규정하는 접근법과 합리성 접근법이라는 두 가지 주요 접근법이 있습니다.[102] 전자는 입법자가 기술적 문제를 중재하는 데 융통성이 부족하고 거부감이 있기 때문에 거의 사용되지 않습니다. 후자의 접근 방식에서는 법률이 모호하지만 판례법에서 구체적인 기준이 나올 수 있습니다.[103] 기업들은 종종 더 큰 법적 확실성을 제공하기 위해 표준 접근 방식을 선호하지만 안전한 제품을 제공하지 않고 모든 상자를 확인할 수 있습니다.[104] 추가적인 결함은 법이 제대로 시행되지 않아 위반 비용보다 훨씬 적은 벌금이 부과되는 경우가 많으며 많은 회사가 이를 따르지 않는다는 것입니다.[105]

소송

데이터 침해 이후 많은 집단 소송, 파생 소송 및 기타 소송이 제기되었습니다.[106] 소송 비용이 많이 들어 사건의 본안과 상관없이 해결되는 경우가 많습니다.[107][108] 합의금이 지급되더라도 피해자 1인당 센트에서 몇 달러에 불과하기 때문에 피해를 입은 소비자는 거의 없습니다.[77][108] 법학자 Daniel J. Solove와 Woodrow Hartzog는 "소송으로 인해 데이터 침해 비용이 증가했지만 다른 성과는 거의 거두지 못했습니다."라고 주장합니다.[109] 원고는 종종 데이터 침해로 인해 피해를 입었다는 것을 입증하기 위해 고군분투합니다.[109] 데이터 침해에 대한 기업의 조치의 기여도는 다양하며,[105][110] 데이터 침해에 따른 손해에 대한 책임도 논쟁의 여지가 있습니다. 엄격책임이든 과실이든 다른 것이든 어떤 기준을 적용해야 하는지에 대해서는 논란이 되고 있습니다.[110]

참고 항목

참고문헌

- ^ a b Solove & Hartzog 2022, p. 5.

- ^ a b 파울러 2016, 페이지 2.

- ^ a b Solove & Hartzog 2022, p. 41.

- ^ Shukla et al. 2022, 페이지 47-48.

- ^ 미국 국립 과학, 공학 및 의학 아카데미 2016, p. 18.

- ^ a b Solove & Hartzog 2022, 42페이지

- ^ a b 파울러 2016, 페이지 45.

- ^ a b Solove & Hartzog 2022, 18페이지.

- ^ Solove & Hartzog 2022, p. 29.

- ^ Solove & Hartzog 2022, 17-18 페이지.

- ^ 미국 국립 과학, 공학 및 의학 아카데미 2016, p. 9.

- ^ Solove & Hartzog 2022, p. 19.

- ^ Solove & Hartzog 2022, p. 21.

- ^ Solove & Hartzog 2022, p. 23.

- ^ Solove & Hartzog 2022, p. 26.

- ^ 크롤리 2021, 페이지 46.

- ^ 파울러 2016, 페이지 7-8.

- ^ a b 파울러 2016, 페이지 13.

- ^ 파울러 2016, 페이지 9-10.

- ^ 파울러 2016, 페이지 10-11.

- ^ 파울러 2016, 페이지 12-13.

- ^ a b 파울러 2016, 페이지 14.

- ^ 파울러 2016, 페이지 13-14.

- ^ Daswani & Elbayadi 2021, 13페이지

- ^ Daswani & Elbayadi 2021, 15페이지

- ^ Daswani & Elbayadi 2021, 페이지 16-19.

- ^ Daswani & Elbayadi 2021, p. 19-22.

- ^ a b Daswani & Elbayadi 2021, 22-23페이지

- ^ a b 파울러 2016, 페이지 19-20.

- ^ a b Daswani & Elbayadi 2021, p. 25.

- ^ Seaman 2020, 페이지 47-48.

- ^ Daswani & Elbayadi 2021, 26-27 페이지.

- ^ Daswani & Elbayadi 2021, p. 28.

- ^ 파울러 2016, 페이지 19.

- ^ 파울러 2016, 페이지 18-19.

- ^ Daswani & Elbayadi 2021, 31-32페이지

- ^ Solove & Hartzog 2022, 페이지 69-70.

- ^ Daswani & Elbayadi 2021, pp. 210-211.

- ^ Daswani & Elbayadi 2021, pp. 7, 9-10

- ^ Daswani & Elbayadi 2021, 페이지 11.

- ^ Daswani & Elbayadi 2021, 11-12페이지

- ^ Daswani & Elbayadi 2021, p. 206.

- ^ Daswani & Elbayadi 2021, p. 198.

- ^ Daswani & Elbayadi 2021, pp. 199-200.

- ^ Daswani & Elbayadi 2021, pp. 200–201.

- ^ Daswani & Elbayadi 2021, pp. 203-204.

- ^ Daswani & Elbayadi 2021, p. 205.

- ^ Daswani & Elbayadi 2021, pp. 206–207.

- ^ a b Daswani & Elbayadi 2021, p. 217.

- ^ Daswani & Elbayadi 2021, 페이지 215-216

- ^ 렌하드 2022, 페이지 53.

- ^ Daswani & Elbayadi 2021, p. 218.

- ^ Daswani & Elbayadi 2021, 페이지 218-219.

- ^ Daswani & Elbayadi 2021, 페이지 314-315

- ^ 렌하드 2022, 페이지 60.

- ^ 파울러 2016, 페이지 184.

- ^ Solove & Hartzog 2022, 페이지 146.

- ^ 크롤리 2021, 페이지 39.

- ^ 파울러 2016, 페이지 64.

- ^ a b 미국 국립 과학, 공학 및 의학 아카데미 2016, p. 25.

- ^ 파울러 2016, 페이지 4.

- ^ 크롤리 2021, 페이지 97.

- ^ 파울러 2016, 페이지 5, 32.

- ^ 파울러 2016, 페이지 86.

- ^ 파울러 2016, 페이지 94.

- ^ 파울러 2016, 페이지 4-5.

- ^ 파울러 2016, 페이지 120-122.

- ^ 파울러 2016, 페이지 115.

- ^ 파울러 2016, 페이지 116.

- ^ 파울러 2016, 페이지 117-118.

- ^ 파울러 2016, p. 119.

- ^ 파울러 2016, 페이지 124.

- ^ 파울러 2016, 페이지 188.

- ^ 파울러 2016, 81-82쪽.

- ^ 파울러 2016, 페이지 83.

- ^ 파울러 2016, 페이지 128.

- ^ a b c d e 미국 국립 과학, 공학 및 의학 아카데미 2016, p. 22.

- ^ 파울러 2016, 페이지 44.

- ^ a b Solove & Hartzog 2022, p. 58.

- ^ 파울러 2016, 페이지 5, 44.

- ^ a b c 미국 국립 과학, 공학 및 의학 아카데미 2016, p. 13.

- ^ 파울러 2016, 페이지 5-6.

- ^ National Academy of Sciences, Engineering and Medicine 2016, pp. 8-10.

- ^ 파울러 2016, 페이지 21.

- ^ 미국 국립 과학, 공학 및 의학 아카데미 2016, p. 10.

- ^ 파울러 2016, 페이지 22.

- ^ 파울러 2016, 페이지 41.

- ^ National Academy of Sciences, Engineering, and Medicine 2016, pp. 14, 18.

- ^ a b 미국 국립 과학, 공학 및 의학 아카데미 2016, p. 29.

- ^ 미국 국립 과학, 공학 및 의학 아카데미 2016, p. 27.

- ^ National Academy of Sciences, Engineering and Medicine 2016, pp. 30-31.

- ^ Solove & Hartzog 2022, p. 56.

- ^ National Academy of Sciences, Engineering and Medicine 2016, pp. 27-29.

- ^ a b Solove & Hartzog 2022, p. 10.

- ^ Solove & Hartzog 2022, p. 43.

- ^ Solove & Hartzog 2022, p. 44.

- ^ Solove & Hartzog 2022, p. 45.

- ^ Seaman 2020, 페이지 6-7.

- ^ a b Solove & Hartzog 2022, p. 40.

- ^ 미국 국립 과학, 공학 및 의학 아카데미 2016, p. 24.

- ^ Talesh 2018, p. 237.

- ^ Solove & Hartzog 2022, p. 48.

- ^ Solove & Hartzog 2022, 페이지 48-49.

- ^ Solove & Hartzog 2022, p. 52.

- ^ a b Solove & Hartzog 2022, p. 53.

- ^ 파울러 2016, 페이지 5.

- ^ 파울러 2016, 페이지 222.

- ^ a b Solove & Hartzog 2022, pp. 55, 59.

- ^ a b Solove & Hartzog 2022, p. 55.

- ^ a b 미국 국립 과학, 공학 및 의학 아카데미 2016, p. 23.

원천

- Crawley, Kim (2021). 8 Steps to Better Security: A Simple Cyber Resilience Guide for Business. John Wiley & Sons. ISBN 978-1-119-81124-4.

- Daswani, Neil; Elbayadi, Moudy (2021). Big Breaches: Cybersecurity Lessons for Everyone. Apress. ISBN 978-1-4842-6654-0.

- Fowler, Kevvie (2016). Data Breach Preparation and Response: Breaches are Certain, Impact is Not. Elsevier Science. ISBN 978-0-12-803451-4.

- Lenhard, Thomas H. (2022). Data Security: Technical and Organizational Protection Measures against Data Loss and Computer Crime. Springer Nature. ISBN 978-3-658-35494-7.

- National Academies of Sciences, Engineering, and Medicine (2016). "Forum on Cyber Resilience Workshop Series". Data Breach Aftermath and Recovery for Individuals and Institutions: Proceedings of a Workshop. National Academies Press. ISBN 978-0-309-44505-4.

{{cite book}}: CS1 maint: 다중 이름: 작성자 목록(링크) - Seaman, Jim (2020). PCI DSS: An Integrated Data Security Standard Guide. Apress. ISBN 978-1-4842-5808-8.

- Shukla, Samiksha; George, Jossy P.; Tiwari, Kapil; Kureethara, Joseph Varghese (2022). Data Ethics and Challenges. Springer Nature. ISBN 978-981-19-0752-4.

- Solove, Daniel J.; Hartzog, Woodrow (2022). Breached!: Why Data Security Law Fails and How to Improve it. Oxford University Press. ISBN 978-0-19-094057-7.

- Talesh, Shauhin A. (2018). "Data Breach, Privacy, and Cyber Insurance: How Insurance Companies Act as "Compliance Managers" for Businesses". Law & Social Inquiry. 43 (02): 417–440. doi:10.1111/lsi.12303.