피싱

Phishing

| 다음에 대한 시리즈 일부 |

| 정보 보안 |

|---|

| 관련 보안 카테고리 |

| 위협 |

|

| 방어 |

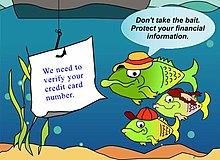

피싱은 공격자가 사람을 속여 공격자에게 민감한 정보를 노출시키거나 랜섬웨어와 같은 피해자의 인프라에 악성 소프트웨어를 배치하도록 고안된 사기(예: 스푸핑, 가짜 또는 기타 기만) 메시지를 보내는 사회공학의 일종이다.피싱 공격은 점점 더 정교해지고 종종 공격자가 공격 대상 사이트를 투명하게 미러링하여 공격자가 사이트를 탐색하는 동안 모든 것을 관찰할 수 있게 하고, 공격자와 추가 보안 경계를 넘나들게 한다.[1]2020년 현재, 피싱은 단연코 사이버 범죄자들에 의해 행해지는 가장 흔한 공격이며, FBI의 인터넷 범죄 민원 센터는 어떤 종류의 컴퓨터 범죄보다 피싱 사건이 두 배 이상 많은 것을 기록하고 있다.[2]

'피싱'이라는 용어가 처음 기록된 것은 1995년 코실라 레쿠슈가 만든 크래킹 툴킷 AOHell에 있었지만, 해커 잡지 2600의 인쇄판에서는 이보다 앞서 이 용어가 사용되었을 가능성이 있다.[3][4]이 단어는 리츠피크 낚시의 변형이다(ph는 f의 일반적인 대체품일 가능성이 높으며, 사용자의 민감한 정보를 위해 점점 더 정교한 유인물을 "fish"[4][5][6]에 사용하는 것을 암시한다.

피싱 사고의 영향을 예방하거나 완화하기 위한 시도는 입법, 사용자 교육, 대중의 인식, 기술적 보안 조치를 포함한다.[7]가정과 직장에서 피싱에 대한 인식이 필수적이 되고 있다.예를 들어 2017년부터 2020년까지 피싱 공격이 기업 중 72%에서 86%로 늘었다.[8]

종류들

이메일 피싱

대부분의 피싱 메시지는 전자우편을 통해 전달되며, 개인화되거나 특정 개인 또는 회사를 대상으로 하지 않으며, 이를 "불크(bulk)" 피싱이라고 한다.[9]대량 피싱 메시지의 내용은 공격자의 목표에 따라 크게 달라진다. 일반적인 가장 대상에는 은행 및 금융 서비스, 전자 메일 및 클라우드 생산성 제공업체, 스트리밍 서비스 등이 포함된다.[10]공격자는 피해자에게서 직접 돈을 훔치기 위해 획득한 자격 증명을 사용할 수 있지만, 손상된 계정은 독점 정보 도난, 멀웨어 설치 또는 대상 조직의 다른 사람의 스피어 피싱과 같은 다른 공격을 수행하기 위한 도약 지점으로 대신 사용되는 경우가 많다.[4]손상된 스트리밍 서비스 계정은 보통 다크넷 시장에서 소비자에게 직접 판매된다.[11]

스피어 피싱

스피어 피싱은 공격자가 특정 조직이나 맞춤형 피싱 통신을 가진 사람을 직접 겨냥하는 것을 포함한다.[12]이것은 본질적으로 특정인에게 이메일을 생성하여 보내는 것으로, 그 사람이 그 이메일이 합법적이라고 생각하도록 하는 것이다.대량 피싱과 달리 스피어 피싱 공격자는 공격 성공 가능성을 높이기 위해 목표물에 대한 개인정보를 수집해 이용하는 경우가 많다.[13][14][15][16]스피어 피싱은 일반적으로 조직의 민감한 재무 데이터와 서비스에 접근할 수 있는 임원이나 금융 부서에서 일하는 임원들을 대상으로 한다.2019년 한 연구에서는 회계 및 감사 회사가 범죄자에게 가치가 있을 수 있는 정보에 직원들이 접근하기 때문에 빈번하게 스피어 피싱의 대상이 되고 있는 것으로 나타났다.[17]

위협그룹-4127(Fancy Bear)은 스피어 피싱 전술을 사용해 힐러리 클린턴의 2016년 대선 캠페인과 연계된 이메일 계정을 공략했다.그들은 1,800개가 넘는 구글 계정을 공격했고 accounts-google.com 도메인을 구현하여 표적 사용자를 위협했다.[18][19]

최근의 한 연구는 특정 연령층의 창 낚시에 대한 민감성을 시험했다.총 100명의 젊은 사용자들과 58명의 노년 사용자들이 21일 동안 매일 모의 피싱 이메일을 받았다.브라우저 플러그인은 전자 메일에 있는 링크를 클릭하는 것을 탐지 가능성의 지표로 기록하였다.모의 피싱 이메일에 대한 사용자들의 43%가 넘어갔고, 나이든 여성들이 가장 민감성을 보였다.젊은 사용자들의 민감성은 연구 전반에 걸쳐 감소했지만, 나이든 사용자들의 민감성은 여전히 안정적이었다.[20]

포경 및 CEO 사기

포경(포경)은 특히 고위 간부들과 다른 고위층 대상들을 겨냥한 스피어 피싱 공격을 말한다.[21]그 내용은 소환장이나 고객 불만 사항과 같이 대상자나 역할에 관심을 갖도록 제작될 가능성이 높다.[22]

CEO 사기는 사실상 고래잡이의 반대다; 그것은 조직의 다른 직원들이 특정한 행동을 하도록 하기 위해, 보통 해외 계좌로 돈을 송금하도록 의도하는 것으로 알려진 고위 경영진으로부터 스푸핑된 이메일을 만드는 것을 포함한다.[23]CEO 사기는 상당히 낮은 성공률을 가지고 있지만, 범죄자들은 성공한 몇 번의 시도에서 매우 많은 돈을 벌 수 있다.이러한 공격으로 수천만 달러의 손실을 입은 조직은 여러 번 있었다.[24]

클론 피싱

클론 피싱은 합법적이고 이전에 배달된 첨부 파일이나 링크가 포함된 전자 메일에 의해 내용 및 수신자 주소를 가져와서 거의 동일하거나 복제된 전자 메일을 만드는 데 사용하는 피싱 공격의 한 유형이다.전자 메일의 첨부 파일 또는 링크는 악의적인 버전으로 대체된 다음 원본 보낸 사람으로부터 온 것처럼 보이도록 스푸핑된 전자 메일 주소에서 전송된다.그것은 원본의 재전송 또는 원본의 갱신된 버전이라고 주장할 수 있다.일반적으로 이것은 송신자나 수신자가 악의적인 제3자가 합법적인 이메일을 얻기 위해 이전에 해킹을 당했을 것을 요구한다.[25][26]

보이스피싱

보이스피싱(Voice phishing) 또는 바이싱([27]vishing)은 전화(Voice over IP 전화)를 이용하여 피싱 공격을 실시하는 것이다.공격자들은 다량의 전화번호를 누르고 피해자의 은행 계좌나 신용카드에 사기 행각을 주장하는 거짓 주장을 하는 자동 녹음기를 재생할 것이다.전화번호는 은행이나 기관의 실제 번호를 표시하기 위해 스푸핑될 것이다.그런 다음 피해자는 공격자들에 의해 통제된 번호로 전화를 걸도록 지시된다. 이 번호들은 그들이 예상된 사기 행각을 "해결"하기 위해 민감한 정보를 입력하도록 자동으로 유도하거나, 또는 정보를 얻기 위해 사회 공학을 이용하려고 시도하는 살아있는 사람에게 연결된다.[27]보이스피싱은 발신자 ID 스푸핑, 자동 다이얼링과 같은 기술에 대한 일반 대중들의 인식이 이메일 피싱과 동등한 것에 비해 낮기 때문에 음성 전화에 대한 많은 사람들이 가지고 있는 고유한 신뢰감을 이용한다.[28]

SMS 피싱

SMS 피싱이나[29] 스미싱은[30] 개념적으로 이메일 피싱과 유사하지만 공격자는 "배달"을 위해 휴대폰 문자 메시지를 사용한다.[31]스미싱 공격은 일반적으로 사용자가 링크를 클릭하거나 전화 번호를 부르거나 SMS 메시지를 통해 공격자가 제공한 이메일 주소로 연락하도록 유도한다.그런 다음 피해자를 초대하여 자신의 개인 데이터(흔히 다른 웹사이트나 서비스에 대한 자격 증명)를 제공한다.또한 모바일 브라우저의 특성상 URL이 완전히 표시되지 않을 수 있으며, 이로 인해 불법 로그온 페이지를 식별하기가 더 어려워질 수 있다.[32]휴대전화 시장은 모두 인터넷 연결이 빠른 스마트폰으로 포화상태여서 SMS를 통해 전송되는 악성 링크도 e메일로 전송했을 때와 같은 결과를 낳을 수 있다.스미싱 메시지는 이상하거나 예상치 못한 형식의 전화 번호에서 나올 수 있다.[33]

페이지 하이잭킹

페이지 가로채기란 사이트 간 스크립팅을 통해 사용자를 악의적인 웹 사이트 또는 공격 키트로 리디렉션하기 위해 합법적인 웹 페이지를 절충하는 것을 포함한다.해커는 현재 손상된 웹 서버를 방문하는 합법적인 사용자를 손상시키기 위해 웹사이트를 손상시키고 MPack와 같은 공격 키트를 삽입할 수 있다.가장 간단한 형태의 페이지 가로채기 중 하나는 공격 키트를 로드할 수 있는 악의적인 인라인 프레임을 포함하도록 웹 페이지를 변경하는 것이다.페이지 가로채기는 목표물을 타협하기 위해 기업체에 대한 물뿌리개 공격과 함께 자주 사용된다.[citation needed]

캘린더 피싱

캘린더 피싱은 피싱 링크가 캘린더 초대를 통해 전달되는 것을 말한다.캘린더 초대가 전송되며, 기본적으로 캘린더에 자동으로 추가된다.이러한 초대장은 종종 RSVP와 다른 일반적인 이벤트 요청의 형식을 취한다.[34]옛 구글 클릭 사기 황제 수먼 고세마줌더는 이런 형태의 사기 행위가 증가하고 있다고 믿고 있으며, 새로운 초대장을 자동으로 추가하지 않도록 달력 설정을 변경할 것을 권고하고 있다.[35]

기술

링크 조작

대부분의 피싱 유형은 전자 메일의 링크를 공격자가 가장하고 있는 조직에 속한 것처럼 보이게 하기 위해 고안된 기술적 속임수의 형태를 사용한다.[36]철자가 틀린 URL이나 서브도메인의 사용은 피싱자들이 흔히 사용하는 수법이다.다음 예시 URL에서,http://www.yourbank.example.com/이 URL은 마치 사용자를 은행 웹 사이트의 예시 섹션으로 안내하는 것처럼 훈련되지 않은 눈으로 나타날 수 있다. 실제로 이 URL은 예시 웹 사이트의 "yourbank"(즉, 피싱) 섹션을 가리킨다.또 다른 일반적인 방법은 링크가 실제로 피셔 사이트로 갈 때 링크에 표시된 텍스트가 신뢰할 수 있는 목적지를 제안하도록 하는 것이다.많은 데스크톱 전자 메일 클라이언트와 웹 브라우저가 상태 표시줄에 링크의 대상 URL을 표시하며 마우스를 그 위로 이동시킨다.그러나 이러한 행동은 어떤 상황에서는 피셔에 의해 무시될 수 있다.[37]동급 모바일 앱은 일반적으로 이 미리보기 기능이 없다.[citation needed]

국제화된 도메인 이름[38](IDN)은 IDN 스푸핑이나 호모그래프 공격을 통해 악용되어 합법적인 사이트와 시각적으로 동일한 웹 주소를 만들 수 있으며,[39] 대신 악성 버전으로 이어질 수 있다.피셔는 신뢰할 수 있는 조직의 웹사이트에서 열린 URL 리디렉터를 사용하여 악의적인 URL을 신뢰할 수 있는 도메인으로 위장하는 등 유사한 위험을 이용했다.[40][41][42]피싱자가 유효한 인증서를 구입하여 콘텐츠를 변경하여 정품 웹 사이트를 스푸핑하거나 SSL 없이 피싱 사이트를 호스팅하는 것이 가능하기 때문에 디지털 인증서도 이 문제를 해결하지 못한다.[43]

필터탈루

피싱 방지 필터는 피싱 전자 메일에 흔히 사용되는 텍스트를 탐지하기 어렵게 하기 위해 때때로 텍스트 대신 이미지를 사용해 왔다.[44]이에 보다 정교한 안티피싱 필터는 광학문자인식(OCR)을 이용해 영상의 숨겨진 텍스트를 복구할 수 있다.[45]

사회 공학

대부분의 피싱은 사용자가 링크를 클릭하거나 첨부 파일을 열거나 기밀 정보를 누설하는 등의 행동을 하도록 심리적으로 조작되는 일종의 사회 공학을 포함한다.대부분의 피싱은 신뢰할 수 있는 실체를 사칭하는 명백한 행위 외에도 긴급한 느낌의 조성을 수반한다. 공격자는 피해자가 조치를 취하지 않는 한 계정을 폐쇄하거나 압류할 것이라고 주장한다.[46]이것은 피해 은행이나 보험 계좌에서 가장 자주 발생한다.[47]

사칭 기반 피싱의 대체 기법은 격분을 일으키도록 고안된 가짜 뉴스 기사를 이용해 피해자가 어디로 이끌 수 있는지 제대로 고려하지 않고 링크를 클릭하게 하는 것이다.이 링크는 당신을 합법적인 조직의 웹사이트와 똑같이 생긴 전문 웹사이트로 안내하기 위해 고안되었다.[48]공격자의 웹사이트에 접속하면, 피해자에게 모방 "바이러스" 알림을 제공하거나 웹 브라우저 취약점을 이용하여 악성코드를 설치하려는 페이지로 리디렉션할 수 있다.[49]

역사

1980년대

피싱 기법은 1987년 국제 HP 사용자 그룹인 Intrex에 전달된 논문과 프레젠테이션에 자세히 설명되었다.[50]

1990년대

'피싱'이라는 용어는 90년대 중반 잘 알려진 스팸메일 발송자와 해커 칸 C에 의해 만들어졌다고 한다.스미스.[51] 이 용어에 대한 최초의 기록된 언급은 아메리카 온라인 사용자의 비밀번호나 금융 정보를 훔치려고 시도하는 기능이 포함된 해킹 도구 AOHell에서 찾을 수 있다.[52][53]

조기 AOL 피싱

AOL에서의 피싱은 무면허 소프트웨어를 주고받은 웨어즈 커뮤니티와 신용카드 사기 등 온라인 범죄를 저지른 블랙햇 해킹 장면과 밀접한 관련이 있다.AOL 집행 기관은 AOL 채팅방에서 소프트웨어 위조와 도난 계좌 거래에 관련된 개인들의 계정을 정지시키기 위해 사용되는 단어들을 탐지할 것이다.이 용어는 "<<<>"가 모든 대화록에서 자연스럽게 발견된 가장 일반적인 HTML의 단일 태그여서 AOL 직원이 감지하거나 필터링할 수 없기 때문에 사용되었다.도둑맞은 신용카드, 계좌, 또는 불법 행위를 가리키는 모든 문구를 기호 <<>로 대체했다.기호가 물고기처럼 생겼고, 가짜가 유행했기 때문에 "피싱"으로 각색되었다.1995년 초 공개된 AOHell은 공격자가 AOL 스태프 행세를 할 수 있게 해 AOL 사용자를 해킹하고, 잠재적인 피해자에게 비밀번호를 공개해 달라는 내용의 즉석 메시지를 보내도록 고안된 프로그램이다.[54]피해자를 유인해 민감한 정보를 포기하도록 유도하기 위해 메시지에는 '계좌 확인'이나 '청구 정보 확인' 같은 필수 사항이 포함될 수 있다.[citation needed]

일단 피해자가 비밀번호를 공개하면, 공격자는 피해자의 계정에 접속해 사기 목적으로 사용할 수 있었다.AOL 상의 피싱과 웨어하우징 모두 일반적으로 AOHell과 같은 사용자 지정 작성 프로그램이 필요했다.피싱은 AOL에서 널리 퍼졌고, 그들은 모든 인스턴트 메시지에 "AOL에서 일하는 사람은 당신의 비밀번호나 청구 정보를 묻지 않을 것"이라고 선을 그었다.ISP의 AIM 계정과 AOL 계정을 동시에 사용하는 사용자는 비 AOL 인터넷 회원에 의해 인터넷 AIM 계정을 사용할 수 있고 조치를 취할 수 없으므로(즉, 징계처분을 위해 AOL TOS 부서에 보고됨)[55][tone] AOL 회원에 대해 상대적인 책임을 지울 수 있다.1995년 말, AOL 크래커들은 AOL이 1995년 말 알고리즘으로 생성된 가짜 신용카드 번호를 계좌 개설에 사용하지 못하도록 하는 조치를 취하자 합법적인 계좌를 피싱에 의존했다.[56]결국, AOL의 정책 집행으로 저작권 침해가 AOL 서버에 강제 퇴거되었고, AOL은 종종 피해자들이 대응하기도 전에 피싱에 관련된 계정을 즉시 비활성화한다.AOL의 와레즈 장면이 폐쇄되면서 대부분의 피싱맨들이 서비스를 떠났다.[57]

2000년대

- 2001

- 2003

- 소매 은행에 대한 최초의 피싱 공격은 2003년 9월에 The Banker에 의해 보고되었다.[59]

- 2004

- 2005

- 2006

- 2006년 피싱 절도사건의 거의 절반은 러시아 비즈니스 네트워크를 통해 활동하는 단체들에 의해 저질러졌다. 페테르부르크.[65]

- 은행들은 피싱 손실을 놓고 고객들과 분쟁을 벌인다.영국 은행단체 APACS가 채택한 입장은 "고객들도 범인에게 취약하지 않도록 분별 있는 예방조치를 취해야 한다"는 것이다.[66]마찬가지로 2006년 9월 아일랜드 공화국의 은행업계에 피싱 공격이 처음 발생했을 때, 아일랜드 은행은 비록 11만 3천 유로의 손실이 발생했지만,[67] 처음에는 고객이 입은 손실을 보상하기를 거부했다.[68]

- 피셔들은 은행과 온라인 결제 서비스의 고객들을 겨냥하고 있다.국세청에서 온 것으로 추정되는 이메일은 미국 납세자들의 민감한 자료를 수집하는 데 이용되어 왔다.[69]첫 번째 그러한 예들은 특정 은행이나 서비스의 고객들에게 일부는 받을 것이라는 기대에서 무차별적으로 보내졌지만, 최근의 연구는 피셔들이 원칙적으로 잠재적 피해자들이 어떤 은행을 이용할지를 결정하고 그에 따라 가짜 이메일을 목표로 삼을 수 있다는 것을 보여주었다.[70]

- 소셜 네트워킹 사이트는 피싱의 주요 표적이다. 이러한 사이트들의 개인 정보는 신분 도용에 사용될 수 있기 때문이다;[71] 2006년 말 컴퓨터 웜은 마이 스페이스의 페이지를 넘겨받아 로그인 세부 정보를 훔치도록 설계된 웹사이트로 서퍼들을 안내하는 링크를 변경했다.[72]

- 2007

- 2008

- RapidShare 파일 공유 사이트는 다운로드 속도 제한을 없애고, 업로드를 자동 제거하며, 다운로드 시 대기하고, 업로드 간 시간을 냉각하는 프리미엄 계정을 얻기 위해 피싱의 대상이 되었다.[76]

- 비트코인과 같은 가상화폐는 악성 소프트웨어 판매를 촉진해 거래를 안전하고 익명으로 만든다.[citation needed]

- 2009

2010년대

| 연도 | 캠페인 |

|---|---|

| 2005 | 173,063 |

| 2006 | 268,126 |

| 2007 | 327,814 |

| 2008 | 335,965 |

| 2009 | 412,392 |

| 2010 | 313,517 |

| 2011 | 284,445 |

| 2012 | 320,081 |

| 2013 | 491,399 |

| 2014 | 704,178 |

| 2015 | 1,413,978 |

- 2011

- 2012

- 고쉬에 따르면 "2011년 25만8461건, 2010년 18만7203건에 비해 2012년 44만5004건의 공격이 있었다"고 밝혔다.

- 2013

- 2013년 8월 광고 서비스 아웃브레인(Outbrain)은 창 피싱 공격을 당했고 SEA는 워싱턴포스트(WP), 타임(Time),[83] CNN(CNN)의 웹사이트로 리디렉션했다.

- 2013년 10월 아메리칸 익스프레스에서 온 것으로 알려진 이메일이 알려지지 않은 수신자에게 발송되었다.[84]

- 2013년 11월, 대상 고객으로부터 위조된 하청업체 계정을 통해 1억 1천만 건의 고객 및 신용카드 기록이 도난당했다.[85]CEO와 IT 보안 담당자는 그 후 해고되었다.[86]

- 2013년 12월까지 크립톨로커 랜섬웨어는 25만대의 컴퓨터를 감염시켰다.델 SecureWorks에 따르면 감염자 중 0.4% 이상이 몸값 요구에 동의할 가능성이 높다고 한다.[87]

- 2014

- 2014년 1월, Seculert Research Lab은 Xtreme RAT를 사용한 새로운 표적형 공격을 확인했다.이번 공격은 스피어 피싱 이메일을 이용해 이스라엘 조직을 공략하고 첨단 악성코드를 구축했다.유대와 사마리아 민청 소속 기계 등 15대가 절충됐다.[88][89][90][91][92][93][94]

- 아이클라우드 연예인 사진 유출은 2014년 8월 애플이나 구글에서 온 것처럼 보이는 피해자에게 보낸 피싱 이메일을 토대로 계좌가 훼손될 수 있다고 경고하고 계좌 내역을 요구한 것으로 드러났다.[95]

- 2014년 11월, 인터넷 주소 관리 기구에 대한 피싱 공격은 중앙 집중화된 구역 데이터 시스템에 대한 관리 접근 권한을 얻었고, 또한 시스템 내 사용자들에 대한 데이터, 인터넷 주소 관리 기구의 정부 자문 위원회 위키, 블로그, 그리고 정보 포털인 who에 대한 접근 권한을 얻었다.[96]

- 2015

- 찰스 H. 에클레스톤은 에너지부 직원 80명의 컴퓨터를 감염시키려고 시도했을 때 창 피싱 미수 사건으로[97][98] 유죄를 인정했다.

- 엘리엇 히긴스를 비롯한 말레이시아 항공 17편 우크라이나 상공에서 격추된 사건을 조사하는 단체 벨링캣과 관련된 다른 언론인들은 수많은 스피어 피싱 이메일의 표적이 되었다.[99][100]

- 2015년 8월 '코지베어'는 국방부 e메일 시스템에 대한 창살 사이버 공격과 연계돼 수사 과정에서 합동참모본부 전체 미분류 e메일 시스템과 인터넷 접속이 차단됐다.[101][102]

- 팬시베어는 2015년 8월 전자 프론티어 재단을 스푸핑하는 스피어 피싱 공격과 백악관과 NATO에 대한 공격을 개시하는 등 자바를 제로데이 악용했다.[103][104]

- 2016

- 지난 2월 오스트리아의 항공우주 회사인 FACC AG는 BEC 공격을 통해 4,200만 유로(4,700만 달러)의 사기 행각을 벌였고, 그 후 CFO와 CEO를 모두 해고했다.[105]

- 팬시베어는 2016년 1분기 민주당 전국위원회 관련 이메일 주소를 대상으로 스피어피싱 공격을 감행했다.[106][107]

- 위치타 이글은 "KU 직원들이 피싱 사기의 희생양이 되고, 급여가 깎인다"고 보도했다.

- 팬시베어는 2016년 8월 번데스타그 회원과 린켄파션 리더 사하라 바겐크네히트, 준게유니온, 사알랜드 CDU 등 복수의 정당을 대상으로 한 스피어피싱 공격의 배후로 의심받고 있다.[109][110][111][112]

- 세계반도핑기구(WADA)는 2016년 8월 공식 와다(WADA)를 자처하면서도 러시아 해킹그룹 팬시베어와 일치하는 피싱메일이 데이터베이스 사용자들에게 발송됐다고 신고했다.[113][114]WADA에 따르면 해커들이 공개한 자료 중 일부는 위조된 것이다.[115]

- 2016년 미국 선거 결과가 나온 지 몇 시간 만에 러시아 해커들은 피싱과 비슷한 수법을 이용해 미국 일반 유권자들을 겨냥한 가짜 뉴스를 게재하면서 가짜 하버드대 이메일 주소로부터 이메일을 보냈다.[116][117][118]

- 2017

- 2017년에는 조직의 76%가 피싱 공격을 경험했다.조사 대상 정보보안 전문가 중 절반 가까이가 2016년보다 공격 비율이 증가했다고 응답했다.

- 2017년 상반기 카타르 기업과 주민들은 3개월여 동안 9만3570건이 넘는 피싱 사건이 발생했다.[119]

- 구글과 페이스북 사용자들에게 보낸 피싱 이메일이 해커의 통제 하에 해외 은행 계좌로 1억 달러(미화 약 1억 달러)까지 직원들을 성공적으로 송금하도록 유도했다.그는 그 후 미국 법무부에 체포되었다.[120]

- 2017년 8월 아마존 프라임데이 피싱 공격에 직면한 아마존 고객들은 해커들이 합법적으로 보이는 거래를 아마존 고객들에게 발송했다.아마존 고객이 '딜'을 이용해 구매를 시도했을 때 거래가 성사되지 않아 유통업체 고객들이 절충되고 도난당할 수 있는 데이터를 입력하게 됐다.[121]

- 2018

2020년대

- 2020

- 2020년 7월 15일 트위터는 사회공학(보안)과 피싱의 요소를 결합한 침해사건을 겪었다.17세의 해커와 공범들이 원격으로 일하는 직원들이 사용하는 트위터 내부 VPN 제공자를 닮은 가짜 웹사이트를 개설했다.헬프데스크 직원 행세를 한 개인들은 트위터 직원 여러 명에게 전화를 걸어 가짜 VPN 사이트에 자격 증명을 제출하라고 지시했다.[123] 알 수 없는 직원들이 제공한 세부 정보를 사용하여, 그들은 그 후 버락 오바마, 일론 머스크, 조 바이든, 그리고 애플의 회사 계정을 포함한 몇몇 유명 사용자 계정을 장악할 수 있었다.해커들은 트위터 팔로워들에게 비트코인을 상대로 거래대금의 2배를 약속하는 메시지를 보내며 처음 3시간 동안 약 11만7000달러를 모았다.[citation needed]

| 연도 | 얀 | 2월 | 3월 | 4월 | 5월 | 준 | 줄리 | 8월 | 9월 | 10월 | 11월 | 12월 | 합계 |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 2005 | 12,845 | 13,468 | 12,883 | 14,411 | 14,987 | 15,050 | 14,135 | 13,776 | 13,562 | 15,820 | 16,882 | 15,244 | 173,063 |

| 2006 | 17,877 | 17,163 | 18,480 | 17,490 | 20,109 | 28,571 | 23,670 | 26,150 | 22,136 | 26,877 | 25,816 | 23,787 | 268,126 |

| 2007 | 29,930 | 23,610 | 24,853 | 23,656 | 23,415 | 28,888 | 23,917 | 25,624 | 38,514 | 31,650 | 28,074 | 25,683 | 327,814 |

| 2008 | 29,284 | 30,716 | 25,630 | 24,924 | 23,762 | 28,151 | 24,007 | 33,928 | 33,261 | 34,758 | 24,357 | 23,187 | 335,965 |

| 2009 | 34,588 | 31,298 | 30,125 | 35,287 | 37,165 | 35,918 | 34,683 | 40,621 | 40,066 | 33,254 | 30,490 | 28,897 | 412,392 |

| 2010 | 29,499 | 26,909 | 30,577 | 24,664 | 26,781 | 33,617 | 26,353 | 25,273 | 22,188 | 23,619 | 23,017 | 21,020 | 313,517 |

| 2011 | 23,535 | 25,018 | 26,402 | 20,908 | 22,195 | 22,273 | 24,129 | 23,327 | 18,388 | 19,606 | 25,685 | 32,979 | 284,445 |

| 2012 | 25,444 | 30,237 | 29,762 | 25,850 | 33,464 | 24,811 | 30,955 | 21,751 | 21,684 | 23,365 | 24,563 | 28,195 | 320,081 |

| 2013 | 28,850 | 25,385 | 19,892 | 20,086 | 18,297 | 38,100 | 61,453 | 61,792 | 56,767 | 55,241 | 53,047 | 52,489 | 491,399 |

| 2014 | 53,984 | 56,883 | 60,925 | 57,733 | 60,809 | 53,259 | 55,282 | 54,390 | 53,661 | 68,270 | 66,217 | 62,765 | 704,178 |

| 2015 | 49,608 | 55,795 | 115,808 | 142,099 | 149,616 | 125,757 | 142,155 | 146,439 | 106,421 | 194,499 | 105,233 | 80,548 | 1,413,978 |

| 2016 | 99,384 | 229,315 | 229,265 | 121,028 | 96,490 | 98,006 | 93,160 | 66,166 | 69,925 | 51,153 | 64,324 | 95,555 | 1,313,771 |

| 2017 | 96,148 | 100,932 | 121,860 | 87,453 | 93,285 | 92,657 | 99,024 | 99,172 | 98,012 | 61,322 | 86,547 | 85,744 | 1,122,156 |

| 2018 | 89,250 | 89,010 | 84,444 | 91,054 | 82,547 | 90,882 | 93,078 | 89,323 | 88,156 | 87,619 | 64,905 | 87,386 | 1,040,654 |

| 2019 | 34,630 | 35,364 | 42,399 | 37,054 | 40,177 | 34,932 | 35,530 | 40,457 | 42,273 | 45,057 | 42,424 | 45,072 | 475,369 |

"APWG Phishing Attack Trends Reports". Retrieved May 5, 2019.

안티피싱

이 섹션은 검증을 위해 추가 인용구가 필요하다.– · · 책· · (2021년 8월 (이를 |

최근 인터넷에 유포되고 있는 정확한 메시지를 발표하는 피싱 방지 사이트인 FraudWatch International, Millersmiles 등이 있다.그러한 사이트들은 종종 특정 메시지에 대한 구체적인 세부사항을 제공한다.[124][125]

2007년까지만 해도 개인 및 금융 정보를 보호할 필요가 있는 기업에 의한 피싱 방지 전략의 채택은 저조했다.[126]이제 피싱과 싸우기 위한 몇 가지 다른 기술들이 있는데, 여기에는 피싱으로부터 보호하기 위해 특별히 만들어진 입법과 기술이 포함된다.이러한 기술에는 조직뿐만 아니라 개인이 취할 수 있는 단계가 포함된다.전화, 웹사이트, 이메일 피싱은 이제 아래 설명된 대로 당국에 신고될 수 있다.

사용자 교육

피싱 시도를 인지하고 다양한 접근법을 통해 대처하는 훈련을 받을 수 있다.그러한 교육은 특히 훈련이 개념적 지식을[127] 강조하고 직접적인 피드백을 제공하는 경우에 효과적일 수 있다.[128][129]따라서 어느 조직이나 기관이나 피싱 방지 전략의 필수적인 부분은 사용자가 피싱 사기를 주저 없이 식별하고 그에 따라 행동할 수 있도록 적극적으로 교육하는 것이다.[130]현재 교육 지침과 기타 정보 기반 개입이 피싱에 대한 민감성을 성공적으로 감소시켰다는 것을 보여주는 데이터와 기록 이력이 부족하지만, 피싱 위협과 관련된 많은 양의 정보를 인터넷에서 이용할 수 있다.[47]

많은 조직이 직원을 대상으로 정기적인 모의 피싱 캠페인을 실시하여 교육의 효과를 측정한다.예를 들어, 이러한 현상은 의료 데이터가 해커의 잠재적 타겟으로 상당한 가치를 가지고 있기 때문에 의료 산업에서 종종 발생한다.국립 의학 도서관이 실시한 최근 연구에서 평가는 직원 이메일을 통한 다중 자격 증명 수집 접근방식을 사용하여 지정된 시험 기간 동안 사이버 보안 활동의 일부로 수행되었다.테스트 기간 1개월 동안 조직은 139 400개(16%) 마케팅, 18871개(2%) 등 858건의 이메일을 받았다.이것은 의료 분야에서의 피싱과 싸우기 위해 취해진 많은 조치의 한 예일 뿐이다.[131]

사람들은 그들의 검색 습관을 약간 수정함으로써 피싱 시도를 피하기 위한 조치를 취할 수 있다.[132]"검증"이 필요한 계정(또는 피싱자가 사용하는 다른 항목)에 대해 연락할 때, 이메일이 합법적인지 확인하기 위해 이메일이 발신된 회사에 연락하는 것이 현명한 예방책이다.또는 개인이 회사의 정품 웹사이트라고 알고 있는 주소를 피싱 의심 메시지의 하이퍼링크를 신뢰하지 않고 브라우저의 주소창에 입력할 수 있다.[133]

회사에서 고객에게 보내는 거의 모든 합법적인 전자 메일 메시지에는 발신자가 쉽게 이용할 수 없는 정보의 항목이 포함되어 있다.예를 들어 PayPal과 같은 일부 회사들은 항상 그들의 고객들에게 이메일로 주소를 알려주기 때문에 만약 이메일이 수신자에게 일반적인 방식으로 주소를 준다면, 그것은 피싱의 시도일 가능성이 높다.[134]게다가, PayPal은 스푸핑 이메일을 결정하기 위한 다양한 방법을 제공하고 사용자들에게 의심스러운 이메일을 그들의 spoof@PayPal.com 도메인으로 보내 다른 고객들을 조사하고 경고하라고 조언한다.그러나 개인 정보의 존재만으로도 메시지가 합법적이라고 보장한다고 가정하는 것은 안전하지 않으며,[135] 일부 연구에서는 개인 정보의 존재가 피싱 공격의 성공률에 큰 영향을 미치지 않는다는 것을 보여주었는데,[136] 이는 대부분의 사람들이 그러한 세부사항에 주의를 기울이지 않는다는 것을 보여준다.

은행이나 카드사로부터 온 이메일에는 부분 계좌번호가 포함되는 경우가 많다.그러나 최근 연구에[137] 따르면 일반인들은 일반적으로 계좌 번호의 처음 몇 자리와 마지막 몇 자리 숫자를 구분하지 않는 것으로 나타났다. 이는 처음 몇 자리 숫자가 금융 기관의 모든 고객에게 동일한 경우가 많기 때문에 심각한 문제인 것이다.

세계 최대 안티피싱 조직 중 하나인 안티피싱 워킹그룹이 피싱 공격 동향에 대한 정기 보고서를 작성한다.[138]

구글은 피싱 사기로부터 자신을 식별하고 보호하는 방법을 보여주는 동영상을 올렸다.[139]

기술적 접근 방식

사용자에게 접근하는 피싱 공격을 방지하거나 중요한 정보를 성공적으로 포착하지 못하도록 하는 광범위한 기술적 접근법을 이용할 수 있다.

피싱 메일 필터링

특수 스팸 필터는 수취인의 받은 편지함에 도달하는 피싱 전자 메일의 수를 줄일 수 있다.이 필터들은 기계 학습과[140] 자연 언어 처리 접근법을 포함한 많은 기술을 사용하여 피싱 전자 메일을 분류하고 위조 주소가 있는 전자 메일을 거부한다.[141][142][143]

사기성 웹 사이트에 대해 사용자에게 경고하는 브라우저

피싱 퇴치에 대한 또 다른 인기 있는 접근법은 알려진 피싱 사이트의 목록을 유지하고 웹사이트를 목록과 대조해 확인하는 것이다.그러한 서비스 중 하나는 안전한 브라우징 서비스다.[144]구글 크롬, 인터넷 익스플로러 7, 모질라 파이어폭스 2.0, 사파리 3.2, 오페라 등 웹 브라우저에는 모두 이런 유형의 피싱 방지책이 들어 있다.[145][146][147][148][149]파이어폭스 2는 구글 안티피싱 소프트웨어를 사용했다.오페라 9.1은 피시탱크, 시스콘, 지오트러스트의 라이브 블랙리스트와 지오트러스트의 라이브 화이트리스트를 사용한다.이 접근방식의 일부 구현에서는 방문한 URL을 확인할 중앙 서비스로 전송하며, 이로 인해 개인 정보 보호에 대한 우려가 제기되었다.[150]2006년 말 모질라의 보고서에 따르면, 파이어폭스 2는 독립 소프트웨어 테스트 회사의 연구에서 인터넷 익스플로러 7보다 사기 사이트를 탐지하는 데 더 효과적인 것으로 밝혀졌다.[151]

2006년 중반에 도입된 접근방식은 알려진 피싱 도메인을 걸러내는 특별한 DNS 서비스로 전환하는 것을 포함한다: 이것은 모든 브라우저에서 작동하며,[152] 원칙적으로 웹 광고를 차단하기 위해 호스트 파일을 사용하는 것과 유사하다.

피해 사이트의 이미지(로고 등)를 삽입해 피해 사이트를 사칭하는 피싱 사이트의 문제를 완화하기 위해 여러 사이트 소유자가 이미지를 변경해 방문자에게 사이트가 사기일 수 있다는 메시지를 보냈다.이미지는 새로운 파일 이름으로 이동되고 원본은 영구적으로 대체되거나, 서버는 이미지가 정상적인 검색의 일부로 요청되지 않았음을 감지하고 대신 경고 이미지를 전송할 수 있다.[153][154]

암호 로그인을 늘리는 중

뱅크오브아메리카(Bank of America) 웹사이트는[155][156] 사용자에게 개인 이미지(SiteKey로 마케팅됨)를 선택하도록 요청하는 여러 사이트 중 하나이며, 사용자가 선택한 이 이미지를 비밀번호를 요청하는 모든 양식과 함께 표시한다.은행의 온라인 서비스 이용자는 자신이 선택한 이미지를 볼 때만 비밀번호를 입력하라는 지시를 받는다.하지만 몇몇 연구에서는 이미지가 없을 때 비밀번호 입력을 자제하는 사용자가 거의 없다고 한다.[157][158]또한 이 기능(다른 형태의 2요소 인증과 마찬가지로)은 2005년 말 스칸디나비아 은행 노르데아나,[159] 2006년 씨티은행 등과 같은 다른 공격에 취약하다.[160]

유색상자 내 컬러 워드로 구성된 자동 생성 '아이덴티티 큐'가 각 웹 사이트 사용자에게 표시되는 유사한 시스템이 다른 금융기관에서 사용되고 있다.[161]

보안 스킨은[162][163] 양식이 합법적이라는 시각적 신호로 사용자가 선택한 이미지를 로그인 양식에 오버레이하는 것을 포함하는 관련 기법이다.그러나 웹 사이트 기반의 이미지 구성과는 달리 이미지 자체는 사용자와 웹 사이트 간에 공유되지 않고 사용자와 브라우저 간에만 공유된다.이 체계는 상호 인증 프로토콜에 의존하므로 사용자 전용 인증 체계에 영향을 미치는 공격에 덜 취약해진다.

여전히 또 다른 기술은 로그인 시도마다 다른 동적 이미지 그리드에 의존한다.사용자는 자신의 초선 전 범주(개, 자동차, 꽃 등)에 맞는 그림을 식별해야 한다.자신의 범주에 맞는 사진을 정확히 식별한 후에야 영숫자 암호를 입력해 로그인을 완료할 수 있다.뱅크오브아메리카(Bank of America) 웹사이트에서 사용되는 정적 이미지와 달리 동적 이미지 기반 인증 방법은 로그인을 위한 일회성 패스코드를 생성하고 사용자의 적극적인 참여를 요구하며 피싱 웹사이트가 정확하게 복제하는 것은 매우 어렵다. 왜냐하면 무작위로 생성된 이미지들의 다른 그리드를 표시해야 하기 때문이다.사용자의 비밀 범주를 [164]속이다

모니터링 및 테이크다운

몇몇 회사들은 은행과 다른 조직들이 24시간 피싱 사기를 당하기 쉬운 서비스를 제공함으로써 피싱 웹사이트를 감시, 분석, 폐쇄하는 것을 돕는다.[165]피싱 콘텐츠의 자동 검색은 콘텐츠 기반 분석이 80%~90%에[166] 달할 정도로 직접 행동에 대해 여전히 허용되는 수준 이하여서 대부분의 툴에는 탐지를 인증하고 응답을 승인하는 수동 단계가 포함되어 있다.[167]개인들은 피싱을 시스콘이나 피시탱크와 [168]같은 자원 봉사 단체와 산업 단체 모두에 신고함으로써 기여할 수 있다.[169]피싱 웹페이지와 이메일은 구글에 보고할 수 있다.[170][171]

거래 확인 및 서명

휴대전화[172](스마트폰)를 은행거래의 검증과 인가를 위한 제2의 창구로 활용하는 솔루션도 등장했다.

다요소 인증

조직은 두 가지 요소 또는 다중 요소 인증(MFA)을 구현할 수 있는데, 이는 사용자가 로그인할 때 최소한 두 가지 요소를 사용해야 하는 것이다. (예를 들어, 사용자는 스마트 카드와 암호를 모두 제시해야 한다.)이렇게 하면 어느 정도 위험이 완화되는데, 피싱 공격이 성공하면 도난당한 암호를 스스로 재사용하여 보호 시스템을 더 이상 침해할 수 없다.그러나, 많은 전형적인 시스템을 물리칠 수 있는 몇 가지 공격 방법이 있다.[173]WebAuthn과 같은 MFA 체계는 설계로 이 문제를 다룬다.

전자 메일 내용 수정

편리함보다 보안을 우선시하는 조직은 컴퓨터 사용자에게 전자 메일 메시지로부터 URL을 수정하는 전자 메일 클라이언트를 사용하도록 요구할 수 있으며, 따라서 전자 메일의 리더가 링크를 클릭하거나 URL을 복사하는 것을 불가능하게 할 수 있다.이로 인해 불편을 겪을 수도 있지만, 전자 메일 피싱 공격을 거의 없앨 수 있다.

기술 응답의 제한 사항

2014년 8월 포브스의 한 기사는 피싱 방지 기술이 팔리고도 피싱 문제가 지속되는 이유는 피싱이 "인간의 약점을 이용하기 위한 기술적 매개체"라며 기술이 인간의 약점을 완전히 보완할 수 없기 때문이라고 주장한다.[174]

법적대응

2004년 1월 26일 미국 연방무역위원회는 피싱 혐의자를 상대로 첫 소송을 제기했다.캘리포니아의 10대인 피고는 미국 온라인 웹사이트처럼 보이게 디자인된 웹 페이지를 만들어 신용카드 정보를 훔치는 데 사용했다고 한다.[175]다른 나라들은 피싱범을 추적하고 체포하는 등 이 같은 선례를 따랐다.브라질에서는 2년 만에 1800만~3700만 달러를 가로챈 피싱 킹핀 발디르 파울로 데 알메이다가 가장 큰 피싱 범죄조직 중 한 곳을 주도한 혐의로 체포됐다.[176]영국 당국은 2005년 6월, 악명 높은 "카더" 웹사이트를 목표로 한 미국 비밀 서비스 운영 방화벽과 관련된 사건에서 피싱 사기 행각을 벌인 혐의로 두 명의 남성을 수감했다.[177][178]2006년에는 8명이 가짜 야후 재팬 웹사이트를 만들어 1억 달러(87만 달러)를 벌어들인 피싱 사기 혐의로 일본 경찰에 체포됐다.[179]체포는 2006년 FBI 작전 카드 관리인이 미국과 유럽에서 16명의 갱단을 억류하면서 계속되었다.[180]

미국에서는 패트릭 레이히 상원의원이 2005년 3월 1일 의회에서 피싱 방지법을 도입했다.만약 이 법안이 법으로 제정되었다면, 소비자들을 25만 달러 이하의 벌금과 5년 이하의 징역에 속이기 위해 가짜 웹사이트를 만들고 가짜 이메일을 보낸 범죄자들을 처벌했을 것이다.[181]영국은 최대 징역 10년형을 선고받을 수 있는 일반적인 사기 범죄를 도입하고,[182] 사기 행각을 하려는 의도로 피싱 키트를 개발하거나 소지하는 것을 금지하는 '사기법 2006'으로 피싱에 대한 법적 무기력을 강화했다.[183]

기업들도 피싱 단속 노력에 동참했다.2005년 3월 31일 마이크로소프트는 미국 지방법원에 117건의 연방 소송을 워싱턴 서부지구에 제기했다.이 소송은 "존 도" 피고인들이 비밀번호와 기밀 정보를 입수했다고 비난하고 있다.2005년 3월에도 마이크로소프트와 호주 정부가 피싱을 포함한 다양한 사이버 범죄에 대처하는 법을 가르치는 법을 가르치는 협력관계를 보였다.[184]마이크로소프트는 2006년 3월 미국 이외의 지역에서 100건의 추가 소송을 계획하고 있으며,[185] 이어 2006년 11월 현재 형사소송과 민사소송을 혼합한 129건의 소송이 개시되었다.[186]AOL은 2005년 버지니아 컴퓨터 범죄법 개정에 따라 총 1800만 달러를 청구하는 3건의[188] 소송으로 2006년 초 피싱에[187] 대한 노력을 강화했으며,[189][190] 어스링크는 이후 코네티컷 주에서 피싱 사기로 기소된 남성 6명의 신원을 확인하는 데 일조했다.[191]

2007년 1월, 캘리포니아의 제프리 브렛 구딘은 2003년 CAN-S팸법의 규정에 따라 배심원단에 의해 유죄 판결을 받은 첫 번째 피고인이 되었다.그는 AOL의 청구서 부서를 사칭하면서 수천 건의 이메일을 아메리카 온라인 사용자들에게 보낸 혐의로 유죄판결을 받았고, 이로 인해 고객들은 개인 및 신용카드 정보를 제출하게 되었다.그는 CAN-SAMP 위반으로 101년의 징역과 유선 사기, 신용카드 무단 사용, AOL의 상표권 남용 등 10가지 혐의로 징역 70개월을 선고받았다.구딘은 앞서 열린 법원의 심리에 출석하지 않은 이후 구금되어 있다가 곧바로 복역하기 시작했다.[192][193][194][195]

주목할 만한 사건

참고 항목

- 안티피싱 소프트웨어

- Brandjacking – 다른 법인의 온라인 ID 가정

- 세션 내 피싱 – 피싱 공격 유형

- 인터넷 사기 – 인터넷을 사용하여 피해자를 사취하는 사기 또는 기만 유형

- 침투 테스트 – 사이버 공격을 시뮬레이션하여 컴퓨터 및 네트워크 보안을 평가하는 방법

- SiteKey – 웹 기반 인증 서비스

- SMS 피싱

- 타이포스쿼팅 – 웹사이트 주소를 입력할 때 실수를 의존하는 사이버쿼팅의 형태

- 인지 편향 목록 – 표준 또는 판단 합리성으로부터의 체계적 편차 패턴, 피싱에 의해 상당 부분 사용 가능

- 링크팜

- 쥐스래핑

- 트러스트랭크

- 클릭재킹

참조

- ^ Ramzan, Zulfikar (2010). "Phishing attacks and countermeasures". In Stamp, Mark; Stavroulakis, Peter (eds.). Handbook of Information and Communication Security. Springer. ISBN 978-3-642-04117-4.

- ^ "Internet Crime Report 2020" (PDF). FBI Internet Crime Complaint Centre. U.S. Federal Bureau of Investigation. Retrieved 21 March 2021.

- ^ Ollmann, Gunter. "The Phishing Guide: Understanding and Preventing Phishing Attacks". Technical Info. Archived from the original on 2011-01-31. Retrieved 2006-07-10.

- ^ a b c Wright, A; Aaron, S; Bates, DW (October 2016). "The Big Phish: Cyberattacks Against U.S. Healthcare Systems". Journal of General Internal Medicine. 31 (10): 1115–8. doi:10.1007/s11606-016-3741-z. PMC 5023604. PMID 27177913.

- ^ Mitchell, Anthony (July 12, 2005). "A Leet Primer". TechNewsWorld. Archived from the original on April 17, 2019. Retrieved 2021-03-21.

- ^ "Phishing". Language Log, September 22, 2004. Archived from the original on 2006-08-30. Retrieved 2021-03-21.

- ^ Jøsang, Audun; et al. (2007). "Security Usability Principles for Vulnerability Analysis and Risk Assessment". Proceedings of the Annual Computer Security Applications Conference 2007 (ACSAC'07). Archived from the original on 2021-03-21. Retrieved 2020-11-11.

- ^ Lin, Tian; Capecci, Daniel E.; Ellis, Donovan M.; Rocha, Harold A.; Dommaraju, Sandeep; Oliveira, Daniela S.; Ebner, Natalie C. (September 2019). "Susceptibility to Spear-Phishing Emails: Effects of Internet User Demographics and Email Content". ACM Transactions on Computer-Human Interaction. 26 (5): 32. doi:10.1145/3336141. ISSN 1073-0516. PMC 7274040. PMID 32508486.

- ^ "2019 Data Breach Investigations Report" (PDF). PhishingBox. Verizon Communications. Retrieved 21 March 2021.

- ^ Furnell, Steven; Millet, Kieran; Papadaki, Maria (July 2019). "Fifteen years of phishing: can technology save us?". Computer Fraud & Security. 2019 (7): 11–16. doi:10.1016/S1361-3723(19)30074-0. S2CID 199578115. Retrieved 21 March 2021.

- ^ Waddell, Kaveh (11 February 2016). "The Black Market for Netflix Accounts". The Atlantic. Retrieved 21 March 2021.

- ^ "Spear phishing". Windows IT Pro Center. Retrieved March 4, 2019.

- ^ Stephenson, Debbie (2013-05-30). "Spear Phishing: Who's Getting Caught?". Firmex. Archived from the original on 2014-08-11. Retrieved July 27, 2014.

- ^ "NSA/GCHQ Hacking Gets Personal: Belgian Cryptographer Targeted". Info Security magazine. 3 February 2018. Retrieved 10 September 2018.

- ^ Leyden, John (4 April 2011). "RSA explains how attackers breached its systems". The Register. Retrieved 10 September 2018.

- ^ Winterford, Brett (7 April 2011). "Epsilon breach used four-month-old attack". itnews.com.au. Retrieved 10 September 2018.

- ^ O'Leary, Daniel E. (2019). "What Phishing E-mails Reveal: An Exploratory Analysis of Phishing Attempts Using Text Analyzes". SSRN Electronic Journal. doi:10.2139/ssrn.3427436. ISSN 1556-5068. S2CID 239250225. Archived from the original on 2021-03-21. Retrieved 2020-11-02.

- ^ "Threat Group-4127 Targets Google Accounts". secureworks.com. Archived from the original on 2019-08-11. Retrieved 2017-10-12.

- ^ Nakashima, Ellen; Harris, Shane (July 13, 2018). "How the Russians hacked the DNC and passed its emails to WikiLeaks". The Washington Post. Archived from the original on March 21, 2021. Retrieved February 22, 2019.

- ^ Alkhalil, Z (2021). "Phishing attacks: A recent comprehensive study and a new anatomy". Frontiers in Computer Science. 3. doi:10.3389/fcomp.2021.563060.

- ^ "Fake subpoenas harpoon 2,100 corporate fat cats". The Register. Archived from the original on January 31, 2011. Retrieved April 17, 2008.

- ^ "What Is 'Whaling'? Is Whaling Like 'Spear Phishing'?". About Tech. Archived from the original on October 18, 2011. Retrieved March 28, 2015.

- ^ Junger, Marianne; Wang, Victoria; Schlömer, Marleen (December 2020). "Fraud against businesses both online and offline: crime scripts, business characteristics, efforts, and benefits". Crime Science. 9 (1): 13. doi:10.1186/s40163-020-00119-4.

- ^ "Action Fraud warning after serious rise in CEO fraud". Action Fraud. Retrieved 21 March 2021.

- ^ "Invoice scams affecting New Zealand businesses". NZCERT. Retrieved 1 July 2019.

- ^ Parker, Tamsyn (18 August 2018). "House invoice scam leaves couple $53k out of pocket". The New Zealand Herald. Archived from the original on 21 March 2021. Retrieved 1 July 2019.

- ^ a b Griffin, Slade E.; Rackley, Casey C. (2008). "Vishing". Proceedings of the 5th Annual Conference on Information Security Curriculum Development - InfoSecCD '08: 33. doi:10.1145/1456625.1456635. ISBN 9781605583334.

- ^ Wang, Xinyuan; Zhang, Ruishan; Yang, Xiaohui; Jiang, Xuxian; Wijesekera, Duminda (2008). "Voice pharming attack and the trust of VoIP". Proceedings of the 4th International Conference on Security and Privacy in Communication Netowrks - SecureComm '08: 1. doi:10.1145/1460877.1460908. ISBN 9781605582412. S2CID 7874236.

- ^ "Phishing, Smishing, and Vishing: What's the Difference?" (PDF). belvoircreditunion.org. August 1, 2008. Archived from the original (PDF) on 2015-04-01.

- ^ 비싱 및 스미싱: 사회공학 사기의 증가 2021-03-21 Wayback Machine, BBC, Marie Keyworth, 2016-01-01에 보관

- ^ "SMS phishing article at ConsumerAffairs.com". 8 November 2006. Archived from the original on 2021-03-21. Retrieved 2020-07-29.

- ^ Mishra, Sandhya; Soni, Devpriya (August 2019). "SMS Phishing and Mitigation Approaches". 2019 Twelfth International Conference on Contemporary Computing (IC3). IEEE: 1–5. doi:10.1109/ic3.2019.8844920. ISBN 978-1-7281-3591-5. S2CID 202700726.

- ^ "What is Smishing?". Symantec Corporation. Retrieved 18 October 2018.

- ^ Newman, Lily Hay. "Tricky Scam Plants Phishing Links in Your Google Calendar". Wired. ISSN 1059-1028. Retrieved 2021-11-11.

- ^ By (2019-08-27). "Scammers are targeting your calendar—here's how to stop them". Popular Science. Retrieved 2021-11-11.

- ^ "Get smart on Phishing! Learn to read links!". Archived from the original on December 11, 2016. Retrieved December 11, 2016.

- ^ Cimpanu, Catalin (June 15, 2016). "Hidden JavaScript Redirect Makes Phishing Pages Harder to Detect". Softpedia News Center. Softpedia. Archived from the original on March 21, 2021. Retrieved May 21, 2017.

Hovering links to see their true location may be a useless security tip in the near future if phishers get smart about their mode of operation and follow the example of a crook who recently managed to bypass this browser built-in security feature.

- ^ Johanson, Eric. "The State of Homograph Attacks Rev1.1". The Shmoo Group. Archived from the original on August 23, 2005. Retrieved August 11, 2005.

- ^ Evgeniy Gabrilovich & Alex Gontmakher (February 2002). "The Homograph Attack" (PDF). Communications of the ACM. 45 (2): 128. doi:10.1145/503124.503156. S2CID 73840. Archived from the original (PDF) on 2019-11-04. Retrieved 2019-09-15.

- ^ Leyden, John (August 15, 2006). "Barclays scripting SNAFU exploited by phishers". The Register. Archived from the original on June 13, 2019. Retrieved August 10, 2017.

- ^ Levine, Jason. "Goin' phishing with eBay". Q Daily News. Archived from the original on March 26, 2019. Retrieved December 14, 2006.

- ^ Leyden, John (December 12, 2007). "Cybercrooks lurk in shadows of big-name websites". The Register. Archived from the original on June 23, 2019. Retrieved August 10, 2017.

- ^ "Black Hat DC 2009". May 15, 2011. Archived from the original on January 3, 2015. Retrieved July 26, 2014.

- ^ Mutton, Paul. "Fraudsters seek to make phishing sites undetectable by content filters". Netcraft. Archived from the original on January 31, 2011.

- ^ "The use of Optical Character Recognition OCR software in spam filtering". PowerShow. Archived from the original on 2021-03-21. Retrieved 2019-09-13.

- ^ Cui, Xinyue; Ge, Yan; Qu, Weina; Zhang, Kan (2020). "Effects of Recipient Information and Urgency Cues on Phishing Detection". HCI International 2020 - Posters. Communications in Computer and Information Science. 1226: 520–525. doi:10.1007/978-3-030-50732-9_67. ISBN 978-3-030-50731-2. S2CID 220523895.

- ^ a b Williams, Emma J; Joinson, Adam N (2020-01-01). "Developing a measure of information seeking about phishing". Journal of Cybersecurity. 6 (1). doi:10.1093/cybsec/tyaa001. ISSN 2057-2085.

- ^ Lin, Tian; Capecci, Daniel E.; Ellis, Donovan M.; Rocha, Harold A.; Dommaraju, Sandeep; Oliveira, Daniela S.; Ebner, Natalie C. (September 2019). "Susceptibility to Spear-Phishing Emails: Effects of Internet User Demographics and Email Content". ACM Transactions on Computer-Human Interaction. 26 (5). doi:10.1145/3336141. ISSN 1073-0516. PMC 7274040. PMID 32508486.

- ^ Tomlinson, Kerry (27 January 2017). "Fake news can poison your computer as well as your mind". archersecuritygroup.com. Archived from the original on 2 February 2017. Retrieved 28 January 2017.

- ^ Felix, Jerry & Hauck, Chris (September 1987). "System Security: A Hacker's Perspective". 1987 Interex Proceedings. 8: 6.

- ^ "EarthLink wins $25 million lawsuit against junk e-mailer". Archived from the original on 2019-03-22. Retrieved 2014-04-11.

- ^ Langberg, Mike (September 8, 1995). "AOL Acts to Thwart Hackers". San Jose Mercury News. Archived from the original on April 29, 2016. Retrieved March 14, 2012.

- ^ Rekouche, Koceilah (2011). "Early Phishing". arXiv:1106.4692 [cs.CR].

- ^ Stutz, Michael (January 29, 1998). "AOL: A Cracker's Momma!". Wired News. Archived from the original on December 14, 2005.

- ^ "Phishing History of Phishing". phishing.org. Archived from the original on 2018-09-09. Retrieved 2019-09-13.

- ^ "Phishing". Word Spy. Archived from the original on October 15, 2014. Retrieved September 28, 2006.

- ^ "History of AOL Warez". Archived from the original on January 31, 2011. Retrieved September 28, 2006.

- ^ "GP4.3 – Growth and Fraud — Case #3 – Phishing". Financial Cryptography. December 30, 2005. Archived from the original on January 22, 2019. Retrieved February 23, 2007.

- ^ Sangani, Kris (September 2003). "The Battle Against Identity Theft". The Banker. 70 (9): 53–54.

- ^ Kerstein, Paul (July 19, 2005). "How Can We Stop Phishing and Pharming Scams?". CSO. Archived from the original on March 24, 2008.

- ^ "In 2005, Organized Crime Will Back Phishers". IT Management. December 23, 2004. Archived from the original on January 31, 2011.

- ^ Abad, Christopher (September 2005). "The economy of phishing: A survey of the operations of the phishing market". First Monday. Archived from the original on 2011-11-21. Retrieved 2010-10-08.

- ^ "UK phishing fraud losses double". Finextra. March 7, 2006. Archived from the original on January 19, 2009. Retrieved May 20, 2006.

- ^ Richardson, Tim (May 3, 2005). "Brits fall prey to phishing". The Register. Archived from the original on June 10, 2019. Retrieved August 10, 2017.

- ^ Krebs, Brian (October 13, 2007). "Shadowy Russian Firm Seen as Conduit for Cybercrime". The Washington Post. Archived from the original on June 11, 2019. Retrieved September 8, 2017.

- ^ Miller, Rich. "Bank, Customers Spar Over Phishing Losses". Netcraft. Retrieved December 14, 2006.

- ^ "Latest News". Archived from the original on October 7, 2008.

- ^ "Bank of Ireland agrees to phishing refunds". vnunet.com. Archived from the original on October 28, 2008.

- ^ "Suspicious e-Mails and Identity Theft". Internal Revenue Service. Archived from the original on January 31, 2011. Retrieved July 5, 2006.

- ^ "Phishing for Clues". Indiana University Bloomington. September 15, 2005. Archived from the original on July 31, 2009. Retrieved September 15, 2005.

- ^ Kirk, Jeremy (June 2, 2006). "Phishing Scam Takes Aim at MySpace.com". IDG Network. Archived from the original on June 16, 2006.

- ^ "Malicious Website / Malicious Code: MySpace XSS QuickTime Worm". Websense Security Labs. Archived from the original on December 5, 2006. Retrieved December 5, 2006.

- ^ McCall, Tom (December 17, 2007). "Gartner Survey Shows Phishing Attacks Escalated in 2007; More than $3 Billion Lost to These Attacks". Gartner. Archived from the original on November 18, 2012. Retrieved December 20, 2007.

- ^ "A Profitless Endeavor: Phishing as Tragedy of the Commons" (PDF). Microsoft. Retrieved November 15, 2008.

- ^ "Torrent of spam likely to hit 6.3 million TD Ameritrade hack victims". Archived from the original on May 5, 2009.

- ^ "1-Click Hosting at RapidTec — Warning of Phishing!". Archived from the original on April 30, 2008. Retrieved December 21, 2008.

- ^ APWG. "Phishing Activity Trends Report" (PDF). Archived from the original (PDF) on October 3, 2012. Retrieved November 4, 2013.

- ^ a b "APWG Phishing Attack Trends Reports". Archived from the original on March 21, 2021. Retrieved October 20, 2018.

- ^ "Anatomy of an RSA attack". RSA.com. RSA FraudAction Research Labs. Archived from the original on October 6, 2014. Retrieved September 15, 2014.

- ^ Drew, Christopher; Markoff, John (May 27, 2011). "Data Breach at Security Firm Linked to Attack on Lockheed". The New York Times. Archived from the original on July 9, 2019. Retrieved September 15, 2014.

- ^ Keizer, Greg (2011-08-13). "Suspected Chinese spear-phishing attacks continue to hit Gmail users". Computerworld. Archived from the original on 2021-03-21. Retrieved December 4, 2011.

- ^ Ewing, Philip (2011-08-22). "Report: Chinese TV doc reveals cyber-mischief". Dod Buzz. Archived from the original on January 26, 2017. Retrieved December 4, 2011.

- ^ "시리아 해커들은 아웃브레인(outbrain)을 사용하여 워싱턴 포스트, 시간, CNN을 공략한다" 2013년 10월 19일 The Atlantic Wire, Philip Bump, The Atlantic Wire, 2013년 8월 15일 웨이백 머신에서 보관되었다.2013년 8월 15일 검색됨

- ^ Paul, Andrew. "Phishing Emails: The Unacceptable Failures of American Express". Email Answers. Archived from the original on October 9, 2013. Retrieved October 9, 2013.

- ^ O'Connell, Liz. "Report: Email phishing scam led to Target breach". BringMeTheNews.com. Archived from the original on September 15, 2014. Retrieved September 15, 2014.

- ^ Ausick, Paul. "Target CEO Sack". Archived from the original on September 15, 2014. Retrieved September 15, 2014.

- ^ Kelion, Leo (December 24, 2013). "Cryptolocker ransomware has 'infected about 250,000 PCs'". BBC. Archived from the original on March 22, 2019. Retrieved December 24, 2013.

- ^ "Israeli defence computer hacked via tainted email -cyber firm". Reuters. 2014-01-26. Archived from the original on 2015-09-24. Retrieved 2017-07-01.

- ^ לוי, רויטרס ואליאור (27 January 2014). "האקרים השתלטו על מחשבים ביטחוניים". Ynet. Archived from the original on 21 March 2021. Retrieved 29 November 2016.

- ^ "Hackers break into Israeli defence computers, says security company". The Guardian. Archived from the original on 2014-02-09.

- ^ "Israel defence computers hit by hack attack". BBC News. 2014-01-27. Archived from the original on 2019-03-22. Retrieved 2018-06-22.

- ^ "Israeli Defense Computer Hit in Cyber Attack: Data Expert SecurityWeek.Com". securityweek.com. Archived from the original on 2019-03-22. Retrieved 2019-09-13.

- ^ "Israel to Ease Cyber-Security Export Curbs, Premier Says". Bloomberg. Archived from the original on 2014-03-04. Retrieved 2017-03-11.

- ^ Halpern, Micah D. "Cyber Break-in @ IDF". HuffPost. Archived from the original on 2021-03-21. Retrieved 2020-02-20.

- ^ 검찰은 '파핑' 연예인 누드 유출이 애플의 잘못이 아니라고 밝혀 2016년 3월 15일 웨이백머신에 2017-08-18, 테크크런치

- ^ "ICANN Targeted in Spear Phishing Attack Enhanced Security Measures Implemented". icann.org. Archived from the original on 2019-08-07. Retrieved December 18, 2014.

- ^ "Eccleston Indictment". November 1, 2013. Archived from the original on January 26, 2017. Retrieved November 22, 2020.

- ^ "Former U.S. Nuclear Regulatory Commission Employee Pleads Guilty to Attempted Spear-Phishing Cyber-Attack on Department of Energy Computers". 2016-02-02. Archived from the original on 2019-08-08. Retrieved 2020-11-22.

- ^ Nakashima, Ellen (28 September 2016). "Russian hackers harassed journalists who were investigating Malaysia Airlines plane crash". The Washington Post. Archived from the original on 23 April 2019. Retrieved 26 October 2016.

- ^ ThreatConnect (2016-09-28). "ThreatConnect reviews activity targeting Bellingcat, a key contributor in the MH17 investigation". ThreatConnect. Retrieved 26 October 2016.

- ^ Kube, Courtney (7 August 2015). "Russia hacks Pentagon computers: NBC, citing sources". Archived from the original on 8 August 2019. Retrieved 7 August 2015.

- ^ Starr, Barbara (7 August 2015). "Official: Russia suspected in Joint Chiefs email server intrusion". Archived from the original on 8 August 2019. Retrieved 7 August 2015.

- ^ Doctorow, Cory (August 28, 2015). "Spear phishers with suspected ties to Russian government spoof fake EFF domain, attack White House". Boing Boing. Archived from the original on March 22, 2019. Retrieved November 29, 2016.

- ^ Quintin, Cooper (August 27, 2015). "New Spear Phishing Campaign Pretends to be EFF". EFF. Archived from the original on August 7, 2019. Retrieved November 29, 2016.

- ^ "Austria's FACC, hit by cyber fraud, fires CEO". Reuters. 26 May 2016. Archived from the original on 21 March 2021. Retrieved 20 December 2018.

- ^ Sanger, David E.; Corasaniti, Nick (14 June 2016). "D.N.C. Says Russian Hackers Penetrated Its Files, Including Dossier on Donald Trump". The New York Times. Archived from the original on 25 July 2019. Retrieved 26 October 2016.

- ^ Economist, Staff of (24 September 2016). "Bear on bear". Economist. Archived from the original on 20 May 2017. Retrieved 25 October 2016.

- ^ "KU employees fall victim to phishing scam, lose paychecks". Archived from the original on 2019-03-22. Retrieved 2016-10-06.

- ^ "Hackers lurking, parliamentarians told". Deutsche Welle. Retrieved 21 September 2016.

- ^ Pinkert, Georg Heil; Berlin, Nicolas Richter (2016-09-20). "Hackerangriff auf deutsche Parteien". Süddeutsche Zeitung. Retrieved 21 September 2016.

- ^ Holland, Martin. "Angeblich versuchter Hackerangriff auf Bundestag und Parteien". Heise. Archived from the original on 1 April 2019. Retrieved 21 September 2016.

- ^ Hemicker, Lorenz; Alto, Palo. "Wir haben Fingerabdrücke". Frankfurter Allgemeine Zeitung. Frankfurter Allgemeine. Archived from the original on 22 March 2019. Retrieved 21 September 2016.

- ^ Hyacinth Mascarenhas (August 23, 2016). "Russian hackers 'Fancy Bear' likely breached Olympic drug-testing agency and DNC, experts say". International Business Times. Retrieved September 13, 2016.

- ^ "What we know about Fancy Bears hack team". BBC News. 2016-09-15. Archived from the original on 2019-03-22. Retrieved 17 September 2016.

- ^ Gallagher, Sean (6 October 2016). "Researchers find fake data in Olympic anti-doping, Guccifer 2.0 Clinton dumps". Ars Technica. Archived from the original on 14 July 2017. Retrieved 26 October 2016.

- ^ "Russian Hackers Launch Targeted Cyberattacks Hours After Trump's Win". 2016-11-10. Archived from the original on 2017-01-27. Retrieved 2016-11-28.

- ^ European Parliament Committee on Foreign Affairs (23 November 2016), "MEPs sound alarm on anti-EU propaganda from Russia and Islamist terrorist groups" (PDF), European Parliament, archived (PDF) from the original on 8 August 2019, retrieved 26 November 2016

- ^ Lewis Sanders IV (11 October 2016), 'Divide Europe': European lawmakers warn of Russian propaganda, Deutsche Welle, archived from the original on 25 March 2019, retrieved 24 November 2016

- ^ "Qatar faced 93,570 phishing attacks in first quarter of 2017". Gulf Times (in Arabic). 2017-05-12. Archived from the original on 2018-08-04. Retrieved 2018-01-28.

- ^ "Facebook and Google Were Victims of $100M Payment Scam". Fortune. Archived from the original on 2019-08-08. Retrieved 2018-01-28.

- ^ "Amazon Prime Day phishing scam spreading now!". The Kim Komando Show. Archived from the original on 2019-05-27. Retrieved 2018-01-28.

- ^ "Cryptocurrency Hackers Are Stealing from EOS's $4 Billion ICO Using This Sneaky Scam". Jen Wieczner. Archived from the original on 2021-03-21. Retrieved 2018-05-31.

- ^ "Twitter Investigation Report - Department of Financial Services". www.dfs.ny.gov. 2020-10-14. Retrieved 2020-10-11.

- ^ "Millersmiles Home Page". Oxford Information Services. Archived from the original on July 21, 2007. Retrieved January 3, 2010.

- ^ "FraudWatch International Home Page". FraudWatch International. Archived from the original on June 16, 2019. Retrieved January 3, 2010.

- ^ Baker, Emiley; Wade Baker; John Tedesco (2007). "Organizations Respond to Phishing: Exploring the Public Relations Tackle Box". Communication Research Reports. 24 (4): 327. doi:10.1080/08824090701624239. S2CID 144245673.

- ^ Arachchilage, Nalin; Love, Steve; Scott, Michael (June 1, 2012). "Designing a Mobile Game to Teach Conceptual Knowledge of Avoiding 'Phishing Attacks'". International Journal for E-Learning Security. 2 (1): 127–132. doi:10.20533/ijels.2046.4568.2012.0016.

- ^ Ponnurangam Kumaraguru; Yong Woo Rhee; Alessandro Acquisti; Lorrie Cranor; Jason Hong; Elizabeth Nunge (November 2006). "Protecting People from Phishing: The Design and Evaluation of an Embedded Training Email System" (PDF). Technical Report CMU-CyLab-06-017, CyLab, Carnegie Mellon University. Archived from the original (PDF) on January 30, 2007. Retrieved November 14, 2006.

- ^ Perrault, Evan K. (2017-03-23). "Using an Interactive Online Quiz to Recalibrate College Students' Attitudes and Behavioral Intentions About Phishing". Journal of Educational Computing Research. 55 (8): 1154–1167. doi:10.1177/0735633117699232. S2CID 64269078.

- ^ Jampen, Daniel; Gür, Gürkan; Sutter, Thomas; Tellenbach, Bernhard (December 2020). "Don't click: towards an effective anti-phishing training. A comparative literature review". Human-centric Computing and Information Sciences. 10 (1): 33. doi:10.1186/s13673-020-00237-7. ISSN 2192-1962. S2CID 221084452.

- ^ Priestman, Ward; Anstis, Tony; Sebire, Isabel G; Sridharan, Shankar; Sebire, Neil J (2019-09-04). "Phishing in healthcare organisations: threats, mitigation and approaches". BMJ Health & Care Informatics. 26 (1): e100031. doi:10.1136/bmjhci-2019-100031. ISSN 2632-1009. PMC 7062337. PMID 31488498.

- ^ Hendric, William. "Steps to avoid phishing". Archived from the original on March 21, 2021. Retrieved March 3, 2015.

- ^ "Anti-Phishing Tips You Should Not Follow". HexView. Archived from the original on March 20, 2008. Retrieved June 19, 2006.

- ^ "Protect Yourself from Fraudulent Emails". PayPal. Archived from the original on April 6, 2011. Retrieved July 7, 2006.

- ^ Zeltser, Lenny (March 17, 2006). "Phishing Messages May Include Highly-Personalized Information". The SANS Institute. Archived from the original on December 2, 2006. Retrieved May 20, 2006.

- ^ Markus Jakobsson & Jacob Ratkiewicz. "Designing Ethical Phishing Experiments". WWW '06. Archived from the original on January 31, 2011. Retrieved August 20, 2007.

- ^ Markus Jakobsson; Alex Tsow; Ankur Shah; Eli Blevis; Youn-kyung Lim. "What Instills Trust? A Qualitative Study of Phishing" (PDF). informatics.indiana.edu. Archived from the original (PDF) on March 6, 2007.

- ^ "APWG Phishing Attack Trends Reports". APWG. Archived from the original on 21 March 2021. Retrieved 12 September 2018.

- ^ Google (June 25, 2017). "Stay Safe from Phishing and Scams". Archived from the original on 21 March 2021. Retrieved 12 April 2020 – via YouTube.

{{cite web}}:last=일반 이름 포함(도움말) - ^ Olivo, Cleber K.; Santin, Altair O.; Oliveira, Luiz S. (July 2011). "Obtaining the Threat Model for E-mail Phishing". Applied Soft Computing. 13 (12): 4841–4848. doi:10.1016/j.asoc.2011.06.016.

- ^ Madhusudhanan Chandrasekaran; Krishnan Narayanan; Shambhu Upadhyaya (March 2006). "Phishing E-mail Detection Based on Structural Properties" (PDF). NYS Cyber Security Symposium. Archived from the original (PDF) on February 16, 2008.

- ^ Ian Fette; Norman Sadeh; Anthony Tomasic (June 2006). "Learning to Detect Phishing Emails" (PDF). Carnegie Mellon University Technical Report CMU-ISRI-06-112. Archived (PDF) from the original on 2018-06-19. Retrieved 2006-11-30.

- ^ "Landing another blow against email phishing (Google Online Security Blog)". Archived from the original on June 6, 2012. Retrieved June 21, 2012.

- ^ "Google Safe Browsing". Archived from the original on 2017-09-01. Retrieved 2017-11-30.

- ^ "Safe Browsing (Google Online Security Blog)". Archived from the original on March 5, 2016. Retrieved June 21, 2012.

- ^ Franco, Rob. "Better Website Identification and Extended Validation Certificates in IE7 and Other Browsers". IEBlog. Archived from the original on January 17, 2010. Retrieved Feb 10, 2020.

- ^ "Bon Echo Anti-Phishing". Mozilla. Archived from the original on August 23, 2011. Retrieved June 2, 2006.

- ^ "Safari 3.2 finally gains phishing protection". Ars Technica. November 13, 2008. Archived from the original on August 23, 2011. Retrieved November 15, 2008.

- ^ "Gone Phishing: Evaluating Anti-Phishing Tools for Windows". 3Sharp. September 27, 2006. Archived from the original on January 14, 2008. Retrieved October 20, 2006.

- ^ "Two Things That Bother Me About Google's New Firefox Extension". Nitesh Dhanjani on O'Reilly ONLamp. Archived from the original on July 22, 2014. Retrieved July 1, 2007.

- ^ "Firefox 2 Phishing Protection Effectiveness Testing". Archived from the original on January 31, 2011. Retrieved January 23, 2007.

- ^ Higgins, Kelly Jackson. "DNS Gets Anti-Phishing Hook". Dark Reading. Archived from the original on August 18, 2011. Retrieved October 8, 2006.

- ^ Krebs, Brian (August 31, 2006). "Using Images to Fight Phishing". Security Fix. Archived from the original on November 16, 2006.

- ^ Seltzer, Larry (August 2, 2004). "Spotting Phish and Phighting Back". eWeek. Archived from the original on July 5, 2019. Retrieved December 14, 2006.

- ^ Bank of America. "How Bank of America SiteKey Works For Online Banking Security". Archived from the original on August 23, 2011. Retrieved January 23, 2007.

- ^ Brubaker, Bill (July 14, 2005). "Bank of America Personalizes Cyber-Security". The Washington Post. Archived from the original on June 8, 2019. Retrieved September 8, 2017.

- ^ Stone, Brad (February 5, 2007). "Study Finds Web Antifraud Measure Ineffective". The New York Times. Archived from the original on June 11, 2019. Retrieved February 5, 2007.

- ^ Stuart Schechter; Rachna Dhamija; Andy Ozment; Ian Fischer (May 2007). "The Emperor's New Security Indicators: An evaluation of website authentication and the effect of role playing on usability studies" (PDF). IEEE Symposium on Security and Privacy, May 2007. Archived from the original (PDF) on July 20, 2008. Retrieved February 5, 2007.

- ^ "Phishers target Nordea's one-time password system". Finextra. October 12, 2005. Archived from the original on December 18, 2005. Retrieved December 20, 2005.

- ^ Krebs, Brian (July 10, 2006). "Citibank Phish Spoofs 2-Factor Authentication". Security Fix. Archived from the original on November 10, 2006.

- ^ Graham Titterington. "More doom on phishing". Ovum Research, April 2006. Archived from the original on 2008-04-10. Retrieved 2009-04-08.

- ^ Schneier, Bruce. "Security Skins". Schneier on Security. Retrieved December 3, 2006.

- ^ Rachna Dhamija; J.D. Tygar (July 2005). "The Battle Against Phishing: Dynamic Security Skins" (PDF). Symposium On Usable Privacy and Security (SOUPS) 2005. Archived from the original (PDF) on June 29, 2007. Retrieved February 5, 2007.

- ^ "Dynamic, Mutual Authentication Technology for Anti-Phishing". Confidenttechnologies.com. Archived from the original on March 21, 2021. Retrieved September 9, 2012.

- ^ "Anti-Phishing Working Group: Vendor Solutions". Anti-Phishing Working Group. Archived from the original on January 31, 2011. Retrieved July 6, 2006.

- ^ Xiang, Guang; Hong, Jason; Rose, Carolyn P.; Cranor, Lorrie (2011-09-01). "CANTINA+: A Feature-Rich Machine Learning Framework for Detecting Phishing Web Sites". ACM Transactions on Information and System Security. 14 (2): 21:1–21:28. doi:10.1145/2019599.2019606. ISSN 1094-9224. S2CID 6246617. Archived from the original on 2021-03-21. Retrieved 2020-11-25.

- ^ Leite, Cristoffer; Gondim, Joao J. C.; Barreto, Priscila Solis; Alchieri, Eduardo A. (2019). "Waste Flooding: A Phishing Retaliation Tool". 2019 IEEE 18th International Symposium on Network Computing and Applications (NCA). Cambridge, MA, USA: IEEE: 1–8. doi:10.1109/NCA.2019.8935018. ISBN 978-1-7281-2522-0. S2CID 209457656. Archived from the original on 2021-03-21. Retrieved 2020-11-25.

- ^ McMillan, Robert (March 28, 2006). "New sites let users find and report phishing". LinuxWorld. Archived from the original on January 19, 2009.

- ^ Schneier, Bruce (October 5, 2006). "PhishTank". Schneier on Security. Archived from the original on January 31, 2011. Retrieved December 7, 2007.

- ^ "Report a Phishing Page". Archived from the original on 2016-10-19. Retrieved 2019-09-13.

- ^ 보관소에서 Google Archive 2013-04-14에 피싱 사기를 보고하는 방법.오늘 소비자 Scams.org

- ^ 스마트폰을 사용하여 온라인 뱅킹 거래 확인 및 서명 웨이백 머신에 2017-08-23 보관, SafeSigner.

- ^ Kan, Michael (7 March 2019). "Google: Phishing Attacks That Can Beat Two-Factor Are on the Rise". PC Magazine. Archived from the original on 8 March 2019. Retrieved 9 September 2019.

- ^ Joseph Steinberg (August 25, 2014). "Why You Are at Risk of Phishing Attacks". Forbes. Archived from the original on July 14, 2019. Retrieved November 14, 2014.

- ^ Legon, Jeordan (January 26, 2004). "Phishing scams reel in your identity". CNN. Archived from the original on November 6, 2018. Retrieved April 8, 2006.

- ^ Leyden, John (March 21, 2005). "Brazilian cops net 'phishing kingpin'". The Register. Archived from the original on April 17, 2016. Retrieved August 19, 2005.

- ^ Roberts, Paul (June 27, 2005). "UK Phishers Caught, Packed Away". eWEEK. Archived from the original on July 5, 2019. Retrieved September 3, 2005.

- ^ "Nineteen Individuals Indicted in Internet 'Carding' Conspiracy". justice.gov. Archived from the original on March 22, 2019. Retrieved October 13, 2015.

- ^ "8 held over suspected phishing fraud". Yomiuri Shimbun. May 31, 2006.

- ^ "Phishing gang arrested in USA and Eastern Europe after FBI investigation". Archived from the original on January 31, 2011. Retrieved December 14, 2006.

- ^ "Phishers Would Face 5 Years Under New Bill". InformationWeek. March 2, 2005. Archived from the original on February 19, 2008. Retrieved March 4, 2005.

- ^ "Fraud Act 2006". Archived from the original on August 23, 2011. Retrieved December 14, 2006.

- ^ "Prison terms for phishing fraudsters". The Register. November 14, 2006. Archived from the original on June 21, 2019. Retrieved August 10, 2017.

- ^ "Microsoft Partners with Australian Law Enforcement Agencies to Combat Cyber Crime". Microsoft. Archived from the original on November 3, 2005. Retrieved August 24, 2005.

- ^ Espiner, Tom (March 20, 2006). "Microsoft launches legal assault on phishers". ZDNet. Archived from the original on August 29, 2008. Retrieved May 20, 2006.

- ^ Leyden, John (November 23, 2006). "MS reels in a few stray phish". The Register. Archived from the original on June 10, 2019. Retrieved August 10, 2017.

- ^ "A History of Leadership – 2006". Archived from the original on May 22, 2007.

- ^ "AOL Takes Fight Against Identity Theft To Court, Files Lawsuits Against Three Major Phishing Gangs". Archived from the original on January 31, 2007. Retrieved March 8, 2006.

- ^ "HB 2471 Computer Crimes Act; changes in provisions, penalty". Retrieved March 8, 2006.

- ^ Brulliard, Karin (April 10, 2005). "Va. Lawmakers Aim to Hook Cyberscammers". The Washington Post. Archived from the original on June 11, 2019. Retrieved September 8, 2017.

- ^ "Earthlink evidence helps slam the door on phisher site spam ring". Archived from the original on July 5, 2007. Retrieved December 14, 2006.

- ^ Prince, Brian (January 18, 2007). "Man Found Guilty of Targeting AOL Customers in Phishing Scam". PC Magazine. Archived from the original on March 21, 2009. Retrieved September 8, 2017.

- ^ Leyden, John (January 17, 2007). "AOL phishing fraudster found guilty". The Register. Archived from the original on March 22, 2019. Retrieved August 10, 2017.

- ^ Leyden, John (June 13, 2007). "AOL phisher nets six years' imprisonment". The Register. Archived from the original on June 11, 2019. Retrieved August 10, 2017.

- ^ Gaudin, Sharon (June 12, 2007). "California Man Gets 6-Year Sentence For Phishing". InformationWeek. Archived from the original on October 11, 2007. Retrieved July 1, 2007.

외부 링크

| 위키미디어 커먼즈에는 피싱과 관련된 미디어가 있다. |

- 안티피싱 작업 그룹

- ID 관리 및 정보 보호 센터 – Utica College

- "피싱" 구멍 뚫기: 법률 대 기술 2005-12-28 Wayback Machine – Duke Law & Technology Review에 보관

- 스크린샷 및 설명을 사용한 피싱 시도 예제 – StrategicRevenue.com

- 무익한 노력: Commons의 비극으로서의 피싱 – Microsoft Corporation

- 일반인이 보고하는 피싱 사이트 정보 데이터베이스 – Phish Tank

- 인센티브가 통지와 테이크다운에 미치는 영향 - 캠브리지 대학 컴퓨터 실험실(PDF, 344 kB)