스푸핑 공격

Spoofing attack정보 보안, 특히 네트워크 보안의 맥락에서 스푸핑 공격은 개인 또는 프로그램이 데이터를 위조함으로써 다른 개인 또는 프로그램을 성공적으로 식별하여 부정한 [1]이점을 얻는 상황을 말합니다.

인터넷

스푸핑 및 TCP/IP

TCP/IP 스위트의 많은 프로토콜은 메시지의 소스 또는 수신처를 인증하는 메커니즘을 제공하지 않으므로, 보내는 호스트 또는 받는 호스트의 ID를 확인하기 위해 응용 프로그램에 의해 추가 예방 조치가 취해지지 않을 경우 스푸핑 공격에 취약합니다.특히 IP 스푸핑과 ARP 스푸핑을 사용하여 컴퓨터 네트워크상의 호스트에 대한 중간자 공격을 이용할 수 있습니다.TCP/IP 스위트 프로토콜을 이용하는 스푸핑 공격은 딥 패킷인스펙션이 가능한 방화벽을 사용하거나 메시지의 발신인 또는 수신인의 신원을 확인하는 조치를 취함으로써 완화될 수 있습니다.

도메인 이름 스푸핑

'도메인 이름 스푸핑'이라는 용어는 일반적으로 인터넷 도메인 [2][3]이름을 위조하거나 잘못 표시하는 데 의존하는 하나 이상의 피싱 공격을 설명하기 위해 사용됩니다.이것들은, 생각지도 않는 유저가 의도한 것과는 다른 Web 사이트를 방문하거나, 실제가 아닌 전자 메일을 표시(또는 표시된 [4]주소)로부터 열도록 설득하기 위해서 설계되어 있습니다.웹 사이트 및 전자 메일 스푸핑 공격이 더 널리 알려져 있지만 도메인 이름 해결에 의존하는 모든 서비스가 손상될 수 있습니다.

레퍼러 스푸핑

일부 웹 사이트(특히 포르노 유료 사이트)에서는 승인된 특정(로그인) 페이지에서만 해당 자료에 액세스할 수 있습니다.이것은 HTTP 요청의 referrer 헤더를 체크함으로써 이루어집니다.단, 이 레퍼러 헤더는 변경할 수 있습니다('레퍼러 스푸핑' 또는 '레퍼러 스푸핑'으로 알려져 있음).이것에 의해, 유저는 자료에 부정 액세스 할 수 있습니다.

파일 공유 네트워크 중독

'스푸핑'은 저작권자가 파일 공유 네트워크에 왜곡되거나 목록화되지 않은 버전의 저작물을 배치하는 것을 가리킬 수도 있습니다.

전자 메일 주소 스푸핑

전자 메일에 표시되는 송신자 정보(From:필드)는 쉽게 스푸핑할 수 있습니다.이 기술은 일반적으로 스팸 발송자가 전자 메일의 발신지를 숨기기 위해 사용되며 잘못된 방향의 반송(즉, 전자 메일 스팸 백스캐터)과 같은 문제를 야기합니다.

이메일 주소 스푸핑은 스네일 메일을 사용하여 가짜 회신 주소를 쓰는 것과 같은 방식으로 이루어집니다.문자가 프로토콜(즉, 우표, 우편 번호)에 맞는 한 SMTP(Simple Mail Transfer Protocol)가 메시지를 보냅니다.Telnet을 [5]사용하여 메일서버를 사용할 수 있습니다.

지리 위치

지리 위치 스푸핑은 사용자가 자신의 장치가 실제 [6]위치가 아닌 다른 곳에 있는 것처럼 보이게 하기 위해 기술을 적용할 때 발생합니다.가장 일반적인 위치 스푸핑은 사용자가 실제 위치 이외의 국가, 주 또는 지역에 있는 것처럼 보이기 위해 Virtual Private Network(VPN; 가상개인 네트워크) 또는 DNS Proxy를 사용하는 것입니다.GlobalWebIndex의 조사에 따르면 글로벌 VPN 사용자의 49%가 주로 지역적으로 제한된 엔터테인먼트 [7]콘텐츠에 액세스하기 위해 VPN을 사용하고 있습니다.이러한 유형의 지리 위치 스푸핑은 사용자가 지리 위치 스푸핑 기술을 통해 저작권이 있는 자료에 불법적으로 액세스하기 때문에 지리 해적이라고도 합니다.지리 위치 스푸핑의 또 다른 예는 캘리포니아와 뉴저지 [8]주법을 모두 위반하여 캘리포니아의 온라인 포커 플레이어가 지리 위치 스푸핑 기술을 사용하여 뉴저지에서 온라인 포커를 플레이했을 때 발생했습니다.법의학적 지리 위치 증거로 지리 위치 스푸핑이 입증되었고 플레이어는 9만 달러 이상의 당첨금을 몰수당했습니다.

텔레포니

발신자 ID 스푸핑

공중전화 네트워크는, 발신자 번호나 경우에 따라서는 발신자의 이름을 포함한 발신자 ID 정보를 각 콜에 제공하는 경우가 많습니다.다만, 일부의 테크놀로지(특히 Voice over IP(VoIP) 네트워크에서는, 발신자가 발신자 ID 정보를 위조해, 가명이나 번호를 표시할 수 있습니다.이러한 스푸핑을 가능하게 하는 네트워크와 다른 퍼블릭네트워크간의 게이트웨이는, 그 잘못된 정보를 전송합니다.스푸핑된 콜은 다른 나라에서 발신될 수 있기 때문에, 수신자의 나라의 법률은 발신자에게 적용되지 않는 경우가 있습니다.이것은 사기 [9][failed verification]행각을 벌이기 위해 위조된 발신자 ID 정보를 사용하는 것에 대한 법률의 유효성을 제한한다.

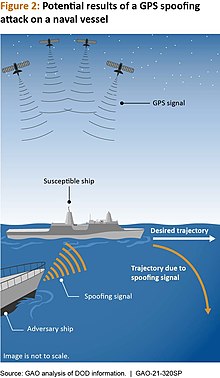

글로벌 내비게이션 위성시스템(GNSS) 스푸핑 공격은 일련의 통상적인 GNSS 신호와 유사하게 구성된 가짜 GNSS 신호를 브로드캐스트하거나 다른 장소 또는 다른 시간에 캡처된 진짜 신호를 재브로드캐스트함으로써 GNSS 수신기를 속이려고 시도한다.이러한 스푸핑된 신호는 수신자가 실제 위치와는 다른 위치에 있는 것으로 추정하거나 공격자가 결정한 다른 시간에 위치하는 것으로 수정될 수 있습니다.GNSS 스푸핑 공격의 1가지 일반적인 형태(일반적으로 테이크오프 공격이라고 불립니다)는 타깃리시버에 의해 검출된 진짜 신호와 동기화된 신호를 브로드캐스트하는 것으로 시작합니다.가짜 신호의 위력은 점차 증가하여 진짜 신호로부터 멀어지게 됩니다.2011년 12월 이란 북동부에서 발생한 록히드 RQ-170 무인기 나포는 이런 [10]공격의 결과라는 주장이 제기됐다.GNSS 스푸핑 공격은 이전에 GNSS 커뮤니티에서 예측 및 논의된 바 있지만, 악의적인 스푸핑 공격의 알려진 예는 아직 [11][12][13]확인되지 않았습니다.2013년 6월, 오스틴에 있는 텍사스 대학의 코크렐 공대 학생들이 고급 요트 화이트 로즈 오브 드랙스를 GPS 신호로 잘못 지시한 공격이 성공적으로 수행되었습니다.학생들은 요트에 타고 있었으며, 스푸핑 장비가 실제 GPS 별자리 위성의 신호 강도를 점차 압도할 수 있도록 [14][15][16]하여 요트의 항로를 바꾸었다.

러시아 GPS 스푸핑

2017년 6월, 흑해에서 약 20척의 선박이 GPS 이상을 호소했으며, 토드 험프리스 교수가 스푸핑 [16][17]공격일 가능성이 높다고 믿은 실제 위치에서 수 마일 떨어진 곳에 선박이 배치되는 것을 보여주었다.푸틴궁과 모스크바 크렘린궁 주변의 GPS 이상 징후는 러시아 당국이 블라디미르 푸틴이 있는 곳이면 어디든 GPS 스푸핑을 사용해 해상 [16][18]교통에 영향을 미친다고 믿게 만들었다.나토(북대서양조약기구) 훈련에서 선박 충돌로 이어지는 노르웨이 스푸핑과 텔아비브에 [20]있는 이스라엘 주요 공항에 영향을 미치는 러시아군의 시리아 스푸핑 등 러시아 GPS 스푸핑 사건도 추가로 발생했다.

SDR을 사용한 GPS 스푸핑

소프트웨어 정의 라디오의 등장 이후, GPS 시뮬레이터 애플리케이션은 일반 대중이 이용할 수 있게 되었습니다.이를 통해 GPS 스푸핑에 훨씬 더 쉽게 접근할 수 있게 되었습니다. 즉, 제한된 비용과 약간의 기술 [21]지식으로 GPS 스푸핑을 수행할 수 있습니다.이 기술이 다른 GNS 시스템에 적용되는지 여부는 아직 입증되지 않았습니다.

GNSS 스푸핑 방지

GNSS 스푸핑을 방지하는 방법은 다양합니다.일부 하드웨어 및 일부 소프트웨어 기반 시스템이 이미 존재합니다.하드웨어 변경이 필요하지 않고 각 시스템의 다양한 GPS 수신기 및 아키텍처에 구애받지 않는 스푸핑 공격에 대해 GNSS 기기의 내장해성을 향상시키기 위한 간단한 접근법은 안티스푸핑 소프트웨어를 사용하는 것입니다.안티바이러스 솔루션과 마찬가지로 안티스푸핑소프트웨어는 GNSS 데이터가 처리되는 시스템의 모든 부분에 추가할 수 있습니다.이러한 심리스한 안티스푸핑 테크놀로지를 사용하면 잘못된 GNSS 신호를 검출할 수 있어 시스템에서 가공된 입력이 추가 처리를 위해 사용되는 것을 경고 또는 정지할 수 있습니다.소프트웨어 기반 검출 기능을 사용하면 안테나 등의 GNSS 기기 하드웨어를 수동으로 변경하지 않고도 스푸핑 공격의 영향을 방지할 수 있습니다.또, 접속된 소프트웨어 솔루션을 사용하면, 바이러스 대책과 같이, 항상 진화하는 공격 수법으로 최신 상태를 유지할 수 있습니다.국토안보부는 NCCIC(National Cybersecurity and Communications Integration Center) 및 NCC(National Coordinating Center for Communications)와 협력하여 이러한 유형의 스푸핑을 방지하기 위한 방법을 나열한 논문을 발표했다.가장 중요하고 권장되는 사용법은 다음과 같습니다.[22]

- 불분명한 안테나공공장소에서 보이지 않는 곳에 안테나를 설치하거나 안테나를 숨기는 장애물을 도입하여 안테나의 정확한 위치를 숨깁니다.

- 센서/블로커를 추가합니다.센서는 간섭, 방해 및 스푸핑 신호의 특성을 검출하고, 공격 또는 이상 상태의 로컬 표시를 제공하며, 원격 모니터링 사이트에 경보를 전달하고, 법의학적 [23]목적으로 분석되는 데이터를 수집 및 보고할 수 있습니다.

- 데이터 스푸핑 화이트리스트를 센서로 확장합니다.기존 데이터 스푸핑 화이트리스트는 정부 참조 소프트웨어에서 구현되어 왔으며 센서에서도 구현되어야 합니다.

- 더 많은 GNSS 신호 유형을 사용합니다.현대화된 민간 GPS 신호는 L1 신호보다 강력하며 간섭, 방해 방해 및 스푸핑에 대한 저항성을 높이기 위해 활용해야 합니다.

- 간섭, 방해 및 스푸핑 인식 및 보고 지연 시간 단축공격이 인식되어 보고되기 전에 리시버가 공격에 의해 오도되면 핸드오버 전에 리시버에 의해 백업디바이스가 파손될 수 있습니다.

이러한 설치 및 운영 전략과 개발 기회는 GPS 수신기 및 관련 기기의 기능을 대폭 향상시켜 다양한 간섭, 방해 및 스푸핑 공격으로부터 보호할 수 있습니다.시스템 및 리시버에 의존하지 않는 검출 소프트웨어는 업계 간 솔루션으로 적용할 수 있습니다.소프트웨어 실장은 GNSS 데이터가 사용되는 장소에 따라 시스템 내의 다른 장소에서 실행할 수 있습니다.예를 들어, 디바이스의 펌웨어, 운영체제, 애플리케이션 [citation needed]레벨의 일부입니다.

미국 메릴랜드대학 전기컴퓨터공학과와 화중과학기술대학 광학전자정보대학 연구진이 제안한 차량제어장치(GNSS) 스푸핑 공격의 영향을 완화하기 위한 방법토크(CAN) 버스스푸핑 공격의 발생을 감지하고 수집된 데이터를 사용하여 차량의 주행 경로를 재구성하기 위해 정보를 수신된 GNSS 데이터와 비교하고 비교한다.차량 속도 [24]및 조향 각도와 같은 특성은 6.25m 위치에서 최소한의 오차를 달성하기 위해 통합되고 회귀 모델링될 것이다.마찬가지로, 2016년 IEEE 지능형 차량 심포지엄 학술대회에서 연구자들이 개략적으로 설명한 방법에서는 유사한 목표를 달성하기 위해 협력적 적응형 크루즈 컨트롤(CACC)과 차량 간 통신(V2V)을 사용하는 아이디어를 논의한다.이 방법에서는 차량 및 레이더 측정의 통신 능력을 사용하여 두 차량의 제공된 GNSS 위치와 비교하여 두 차량 간의 거리를 결정하고 레이더 측정과 비교하여 일치하는지 확인합니다.2개의 길이가 임계값 내에서 일치하면 스푸핑은 발생하지 않지만 이 임계값을 초과하면 사용자는 [25]액션을 취할 수 있도록 알람을 울립니다.

음성 스푸핑

오늘날 IT는 점점 더 큰 역할을 하고 있으며, 음성 바이오메트릭스를 포함한 정보 자원에 대한 접근을 제한하기 위해 다양한 인증 방법이 사용되고 있습니다.스피커 인식 시스템을 사용하는 예로는 인터넷 뱅킹 시스템, 콜센터 통화 중 고객 식별, 사전 설정된 "블랙리스트"[26]를 이용한 잠재적 범죄자의 수동 식별 등이 있다.

음성 합성 및 모델링과 관련된 기술은 매우 빠르게 발전하고 있으며, 이를 통해 실제 녹음과 거의 구분할 수 없는 음성 녹음을 만들 수 있습니다.이러한 서비스를 TTS(Text-to-Speech) 또는 스타일 전송 서비스라고 합니다.첫 번째는 새로운 사람을 만드는 것을 목표로 했습니다.두 번째는 음성 식별 시스템에서 다른 것으로 식별하는 것을 목표로 합니다.

많은 과학자들은 이 기계의 합성된 음성과 실제 음성을 구별할 수 있는 알고리즘을 개발하느라 분주하다.한편, 이러한 알고리즘은, 시스템이 실제로 [27]동작하고 있는 것을 확인하기 위해서, 철저한 테스트가 필요합니다.

「 」를 참조해 주세요.

- 도메인 이름 스푸핑– 인터넷 도메인 이름 위조 또는 오표시에 의존하는 피싱 공격의 클래스

- LAND 공격 – 스푸핑된 네트워크 패킷을 사용한 로컬 영역 네트워크 서비스 거부 공격

- MAC 스푸핑– 공장 출하 시 할당된MAC 주소 변경

- 피싱 – 사람을 속여서 (대부분 전화나 이메일을 통해) 정보를 공개하려고 합니다.

- 스트림 암호 공격– 스트림 암호 해제 방법

전복될 수 있는 표준 시설

- 프로토콜 스푸핑 – 프로토콜의 양성 시뮬레이션(더 적절한 다른 프로토콜을 사용하기 위해).

레퍼런스

- ^ Jindal, K.; Dalal, S.; Sharma, K. K. (February 2014). "Analyzing Spoofing Attacks in Wireless Networks". 2014 Fourth International Conference on Advanced Computing Communication Technologies: 398–402. doi:10.1109/ACCT.2014.46. ISBN 978-1-4799-4910-6. S2CID 15611849.

- ^ "Canadian banks hit by two-year domain name spoofing scam". Finextra. 9 January 2020.

- ^ "Domain spoofing". Barracuda Networks.

- ^ Tara Seals (August 6, 2019). "Mass Spoofing Campaign Abuses Walmart Brand". threatpost.

- ^ Gantz, John; Rochester, Jack B. (2005). Pirates of the Digital Millennium. Upper Saddle River, NJ: Prentice Hall. ISBN 0-13-146315-2.

- ^ Günther, Christoph (2014-09-14). "A Survey of Spoofing and Counter-Measures". Navigation. 61 (3): 159–177. doi:10.1002/navi.65.

- ^ "VPNs Are Primarily Used to Access Entertainment". GlobalWebIndex Blog. 2018-07-06. Retrieved 2019-04-12.

- ^ Hintze, Haley (2019-03-09). "California Online Poker Pro Forfeits Over $90,000 for Geolocation-Evading New Jersey Play". Flushdraw.net. Retrieved 2019-04-12.

- ^ Schneier, Bruce (3 March 2006). "Caller ID Spoofing". schneier.com. Retrieved 16 January 2011.

- ^ Scott Peterson; Payam Faramarzi (December 15, 2011). "Exclusive: Iran hijacked US drone, says Iranian engineer". Christian Science Monitor.

- ^ Wen, Hengqing; Huang, Peter; Dyer, John; Archinal, Andy; Fagan, John (2004). "Countermeasures for GPS signal spoofing" (PDF). University of Oklahoma. Archived from the original (PDF) on 15 March 2012. Retrieved 16 December 2011.

- ^ Humphreys, T.E.; Ledvina, B. M.; Psiaki, M.; O'Hanlon, B. W.; Kintner, P.M. (2008). "Assessing the Spoofing Threat: Development of a Portable GPS Civilian Spoofer" (PDF). Ion GNSS. Retrieved 16 December 2011.

- ^ Jon S. Warner; Roger G. Johnston (December 2003). "GPS Spoofing Countermeasures". homelandsecurity.org. Archived from the original on 7 February 2012. Retrieved 16 December 2011.

{{cite journal}}:Cite 저널 요구 사항journal=(도움말) - ^ "Students Hijack Luxury Yacht". Secure Business Intelligence Magazine.

- ^ "UT Austin Researchers Successfully Spoof an $80 million Yacht at Sea". The University of Texas at Austin. 29 July 2013. Retrieved 5 February 2015.

- ^ a b c Lied, Henrik (September 18, 2017). "GPS freaking out? Maybe you're too close to Putin". Norwegian Broadcasting Corporation. Archived from the original on September 25, 2017.

- ^ Goward, Dana A. (July 11, 2017). "Mass GPS Spoofing Attack in Black Sea?". The Maritime Executive.

An apparent mass and blatant, GPS spoofing attack involving over 20 vessels in the Black Sea last month has navigation experts and maritime executives scratching their heads.

- ^ Norwegian Broadcasting Corporation (September 14, 2017). "Moscow correspondent Morten Jentoft shows GPS trouble near Kremlin". YouTube. Retrieved September 25, 2017.

- ^ BBC News (12 November 2018). "Russia suspected of jamming GPS signal in Finland". BBC News. Retrieved 28 December 2019 – via BBC.

- ^ Times Of Israel (5 August 2019). "Disruption of GPS systems at Ben Gurion Airport resolved after 2 months". Retrieved 29 December 2019 – via Times of Israel.

- ^ DEFCONConference (27 October 2017). "DEF CON 25 - David Robinson - Using GPS Spoofing to control time". Retrieved 7 April 2018 – via YouTube.

- ^ 국토안보부입니다"중요한 인프라스트럭처가 사용하는 위성위치확인시스템(GPS) 기기의 운용 및 개발 개선"2017년 11월 12일 취득.

- ^ Lundberg, Erik; McMichael, Ian (2018). "Novel Timing Antennas for Improved GNSS Resilience" (PDF). Mitre Corporation.

- ^ Wang, Qian & Lu, Zhaojun & Qu, Gang.(2018).엣지 컴퓨팅 기반의 GPS 스푸핑 검출 방법. 10.1109/ICDSP.2018.8631600.

- ^ Carson, N.; Martin, S.; Starling, J.; Bevly, D. (2016). GPS spoofing detection and mitigation using Cooperative Adaptive Cruise Control system. 2016 IEEE Intelligent Vehicles Symposium (IV), 2016-. pp. 1091–1096. doi:10.1109/IVS.2016.7535525.

- ^ Shchemelinin, Vadim; Topchina, Mariia; Simonchik, Konstantin (2014). Ronzhin, Andrey; Potapova, Rodmonga; Delic, Vlado (eds.). "Vulnerability of Voice Verification Systems to Spoofing Attacks by TTS Voices Based on Automatically Labeled Telephone Speech". Speech and Computer. Lecture Notes in Computer Science. Cham: Springer International Publishing. 8773: 475–481. doi:10.1007/978-3-319-11581-8_59. ISBN 978-3-319-11581-8.

- ^ Sinitca, Aleksandr M.; Efimchik, Nikita V.; Shalugin, Evgeniy D.; Toropov, Vladimir A.; Simonchik, Konstantin (January 2020). "Voice Antispoofing System Vulnerabilities Research". 2020 IEEE Conference of Russian Young Researchers in Electrical and Electronic Engineering (EIConRus). St. Petersburg and Moscow, Russia: IEEE: 505–508. doi:10.1109/EIConRus49466.2020.9039393. ISBN 978-1-7281-5761-0. S2CID 214595791.