토르(네트워크)

Tor (network) | |

| 개발자 | 토르 프로젝트 |

|---|---|

| 초도출시 | 2002년 9월 20일,[1] |

| 안정적 해제 [±] | |

| 0.4.8.10[2] | |

| 미리보기 릴리스 [±] | |

| 저장소 | |

| 로 적음 | C,[3] 파이썬, 러스트[4] |

| 운영체제 | 유닉스 계열, (Android, Linux, BSD, macOS), 마이크로소프트 윈도우, iOS |

| 크기 | 50~55MB |

| 유형 | 오버레이 네트워크, 믹스 네트워크, 양파 라우터, 익명성 응용 프로그램 |

| 면허증. | BSD 3절 라이선스[5] |

| 웹사이트 | www |

| 에 관한 시리즈의 일부 |

| 파일 공유 |

|---|

|

| 파일 호스트 |

| 동영상 공유 사이트 |

| 비트토렌트 사이트 |

| 미디어 서버 |

| 기술 |

| 파일 공유 네트워크 |

| 학업의 |

| P2P 클라이언트 |

| 익명파일공유 |

| 역사와 사회적 측면 |

| 국가별 또는 지역별 |

| 비교 |

양파 라우터의 줄임말인 토르는 [6]익명의 커뮤니케이션을 가능하게 하는 무료 오픈 소스 소프트웨어입니다.[7] 7천 개 이상의 릴레이로 구성된 전 세계적으로 무료 자원봉사 오버레이 네트워크를 통해 인터넷 트래픽을 유도합니다.[8]

Tor를 사용하면 사용자의 인터넷 활동을 추적하기가 더 어려워집니다. Tor는 네트워크 감시 또는 트래픽 분석을 수행하는 모든 사용자로부터 사용자의 위치와 사용처를 숨겨 개인 프라이버시를 보호합니다.[9] 토출 노드를 이용한 IP 주소 익명성을 통해 사용자의 자유와 기밀 통신 능력을 보호합니다.[10]

역사

토르의 핵심 원리인 양파 라우팅은 1990년대 중반 미국 해군 연구소 직원, 수학자 폴 시버슨, 컴퓨터 과학자 마이클 G. 리드와 데이비드 골드슐래그가 온라인에서 미국의 정보 통신을 보호하기 위해 개발했습니다.[11] 양파 라우팅은 양파의 레이어처럼 중첩된 통신 프로토콜 스택의 응용 프로그램 레이어에서 암호화를 통해 구현됩니다. 사이버슨과 컴퓨터 과학자 로저 딩글딘과 닉 매튜슨이 개발한 토르의 알파 버전은 2002년 9월 20일에 시작되었습니다.[12][13] 첫 번째 공개 공개는 1년 후에 발생했습니다.[14]

2004년, 해군연구소는 토르의 코드를 무료 라이선스로 공개했고, 전자프런티어재단(EFF)은 딩글딘과 매튜슨이 개발을 계속하기 위해 자금을 지원하기 시작했습니다.[12] 2006년 딩글딘(Dingledine), 매튜슨(Mathewson) 등 5명은 매사추세츠주에 본사를 둔 501(c)(3) 연구 교육 비영리 단체인 토르 프로젝트(The Tor Project)를 설립하여 토르 유지 관리를 책임지고 있습니다. EFF는 초기에 The Tor Project의 재정 후원자 역할을 했으며, 초기 재정 후원자로는 미국 민주주의, 인권, 노동 및 국제 방송국, 인터뉴스, 휴먼라이츠워치, 케임브리지 대학, 구글 및 네덜란드에 기반을 둔 Stichting NLnet이 있습니다.[15][16]

그 존재 과정에서 다양한 토르의 약점이 발견되고 가끔 이용되기도 했습니다. 토르에 대한 공격은 The Tor Project 자체에서 환영받는 활발한 학술 연구[17][18] 분야입니다.[19]

사용.

| 카테고리 | 백분율 |

|---|---|

| 도박 | 0.4 |

| 건 | 1.4 |

| 채팅 | 2.2 |

| 신규 (아직 색인화되지 않음) | 2.2 |

| 남용 | 2.2 |

| 책들 | 2.5 |

| 디렉토리 | 2.5 |

| 블로그 | 2.75 |

| 포르노물 | 2.75 |

| 호스팅 | 3.5 |

| 해킹 | 4.25 |

| 서치 | 4.25 |

| 익명성. | 4.5 |

| 포럼 | 4.75 |

| 모조품 | 5.2 |

| 내부고발자 | 5.2 |

| 위키 | 5.2 |

| 메일 | 5.7 |

| 비트코인 | 6.2 |

| 사기 | 9 |

| 시장. | 9 |

| 마약 | 15.4 |

| 카테고리 | % 총계의 | % 활동적인 |

|---|---|---|

| Violence | 0.3 | 0.6 |

| Arms | 0.8 | 1.5 |

| Illicit Social | 1.2 | 2.4 |

| Hacking | 1.8 | 3.5 |

| Illicit links | 2.3 | 4.3 |

| Illicit pornography | 2.3 | 4.5 |

| Extremism | 2.7 | 5.1 |

| Illicit Other | 3.8 | 7.3 |

| Illicit Finance | 6.3 | 12 |

| Illicit Drugs | 8.1 | 15.5 |

| Non-illicit+Unknown | 22.6 | 43.2 |

| 부정합계 | 29.7 | 56.8 |

| Inactive | 47.7 | |

| 활동적인 | 52.3 |

Tor는 사용자가 인터넷 서핑, 채팅 및 인스턴트 메시지를 익명으로 보낼 수 있도록 하며, 다양한 사람들이 허가 및 불법 목적으로 사용합니다.[23] 예를 들어, Tor는 범죄 기업, 핵티비즘 단체 및 법 집행 기관에 의해 때때로 동시에 사용되었습니다.[24][25] 마찬가지로, 미국 정부 내의 기관들은 다양한 Tor (미국 국무부, 국가 과학 재단 및 - 주지사 방송 위원회를 통해) 자금을 지원합니다. 2012년 10월까지 Tor에 부분적으로 자금을 지원했으며, 이를 전복하려고 합니다.[26][11] Tor는 Ultrasurf, Hotspot Shield 및 Freegate를 포함하는 2010년 중국의 사용자 경험을 기반으로 Freedom House가 자금을 지원하는 보고서에서 평가한 12개의 우회 도구 중 하나입니다.[27]

토르는 웹상의 익명성 문제를 완전히 해결하기 위한 것은 아닙니다. Tor는 추적을 완전히 지우도록 설계된 것이 아니라 사이트가 사용자에게 작업 및 데이터를 추적할 가능성을 줄이기 위해 설계되었습니다.[28]

토르는 불법 행위에도 사용됩니다. 여기에는 개인 정보 보호 또는 검열 [29]회피뿐만 아니라 아동 학대 콘텐츠 배포, 약물 판매 또는 악성 프로그램 배포가 포함될 수 있습니다.[30]

이코노미스트는 비트코인과 실크로드와 관련해 토르를 "웹의 어두운 구석"으로 묘사했습니다.[31] 미국 국가안보국과 영국 GCHQ 신호 정보기관의 표적이 되었으며,[26] 영국 국가범죄수사국은 공증 작전에서 비록 약간의 성공을 거두었지만 더 성공적으로 목표를 달성했습니다.[32] 동시에 GCHQ는 "Tor 네트워크를 사용하여 SSH를 통해 VPS에 대한 종단 간 암호화된 액세스"를 위해 "Shadowcat"이라는 이름의 도구를 사용해 왔습니다.[33][34] Tor는 익명의 명예훼손, 민감정보의 무단 뉴스유출, 저작권 침해, 불법 성행위 유포,[35][36][37] 통제물질 판매,[38] 무기판매, 도난 신용카드번호 판매,[39] 자금세탁,[40] 은행사기,[41] 신용카드사기 등에 사용될 수 있고, 신분 도용 및 위조 통화 교환;[42] 암시장은 적어도 부분적으로 비트코인과 연계하여 토르 인프라를 활용합니다.[24] IoT 장치를 벽돌로 만드는 데도 사용되었습니다.[43]

미국 연방수사국은 실크로드의 로스 윌리엄 울브리히트에 대한 고소장에서 토르가 "알려진 합법적인 용도"를 가지고 있다고 인정했습니다.[44][45] 씨넷에 따르면 토르의 익명성 기능은 "내부고발자 및 인권운동가들이 언론인들과 소통할 수 있는 방법으로 전자프런티어 재단(EFF) 및 기타 시민 자유 단체에 의해 후원된다"고 합니다.[46] EFF의 Surveillance Self-Defense 가이드에는 Tor가 개인 정보 보호 및 익명성 보호를 위한 더 큰 전략에 적합한 부분에 대한 설명이 포함되어 있습니다.[47]

2014년 EFF의 Eva Galperin은 Businessweek에 "Tor의 가장 큰 문제는 언론입니다. 누군가가 학대자에게 스토킹을 당하지 않았을 때에 대해서는 아무도 듣지 못합니다. 그들은 누군가가 어떻게 아동 포르노를 다운로드 받을 수 있었는지 듣습니다."[48]

토르 프로젝트에 따르면 토르 사용자에는 웹사이트 및 광고주로부터 인터넷 활동을 비공개로 유지하기를 원하는 "정상인", 사이버 스파이에 대해 우려하는 사람, 활동가, 언론인 및 군사 전문가와 같은 검열을 회피하는 사용자가 포함됩니다. 2013년 11월, Tor는 약 4백만 명의 사용자를 보유했습니다.[49] Wall Street Journal에 따르면 2012년 Tor 트래픽의 약 14%가 미국에서 연결되어 있으며, "인터넷 검열 국가"에 있는 사람들이 두 번째로 큰 사용자 기반을 가지고 있습니다.[50] Tor는 보호소 직원들이 사이버 보안 문제에 대한 전문 교육을 받았거나 받지 못했을 수도 있지만 가정 폭력 피해자와 그들을 지원하는 사회복지사 및 기관들에 의해 점점 더 많이 사용되고 있습니다.[51] 그러나 적절하게 배치하면 현대 온라인 생활에서 디지털 미디어의 보급으로 인해 증가한 디지털 스토킹을 방지할 수 있습니다.[52] Tor는 SecureDrop과 함께 The Guardian, The New Yorker, ProPublica 및 The Intercept와 같은 뉴스 기관에서 내부고발자의 사생활을 보호하기 위해 사용됩니다.[53]

2015년 3월, 의회 과학 기술 사무소는 "온라인 익명 시스템을 전면 금지하는 것이 영국에서 허용 가능한 정책 옵션으로 간주되지 않는다는 광범위한 합의가 있습니다." 그리고 "그렇다고 해도 기술적인 문제가 있을 것입니다."라고 말한 브리핑을 발표했습니다. 보고서는 또한 토르가 "아이들의 음란한 이미지를 온라인으로 보고 배포하는 데 작은 역할을 할 뿐"이라고 언급했습니다(부분적으로 내재된 지연 시간 때문). 인터넷 감시 재단에 의한 토르의 사용, 내부고발자를 위한 양파 서비스의 유용성, 중국의 만리장성을 우회하는 것이 선전되었습니다.[54]

토르의 전무이사인 앤드류 르먼도 2014년 8월 NSA와 GCHQ의 요원들이 토르에게 익명으로 버그 보고서를 제공했다고 말했습니다.[55]

Tor Project의 FAQ는 EFF의 승인을 뒷받침하는 이유를 제공합니다.

범죄자들은 이미 나쁜 일을 할 수 있습니다. 그들은 법을 어길 용의가 있기 때문에, 토르가 제공하는 것보다 더 나은 사생활을 제공할 수 있는 많은 옵션을 이미 가지고 있습니다...

토르는 법을 따르고 싶어하는 일반인들을 위한 보호를 제공하는 것을 목표로 합니다. 지금은 범죄자들만 사생활이 있고, 그걸 고쳐야 합니다...

그래요, 범죄자들은 이론적으로는 토르를 이용할 수 있지만, 그들은 이미 더 나은 선택지를 가지고 있고, 토르를 세상으로부터 빼앗는다고 해서 그들이 나쁜 짓을 하는 것을 막을 수 있을 것 같지는 않습니다. 동시에 Tor와 다른 개인 정보 보호 조치는 신원 도용, 스토킹과 같은 물리적 범죄 등과 싸울 수 있습니다.

— Tor Project FAQ[56]

작동

Tor는 식별과 라우팅을 분리하여 사용자의 신원과 온라인 활동을 감시 및 트래픽 분석에서 숨기는 것을 목표로 합니다. 전 세계 자원봉사자들이 운영하는 릴레이 네트워크를 통해 통신을 암호화한 다음 무작위로 바운스하는 양파 라우팅의 구현입니다. 이러한 양파 라우터는 다층 방식(따라서 양파 메타포)으로 암호화를 사용하여 릴레이 간의 완벽한 순방향 비밀성을 보장하여 네트워크 위치에서 사용자에게 익명성을 제공합니다. 그 익명성은 Tor의 익명 양파 서비스 기능에 의해 검열에 저항하는 콘텐츠를 호스팅하는 것으로 확장됩니다.[57] 또한 일부 진입 릴레이(브릿지 릴레이)를 비밀로 유지함으로써 사용자는 공개 Tor 릴레이 차단에 의존하는 인터넷 검열을 피할 수 있습니다.[58]

송신자와 수신자의 IP 주소는 도중 어느 홉에서나 명확한 텍스트가 아니기 때문에 통신 채널의 어느 지점에서든 도청하는 사람은 직접 양쪽 끝을 식별할 수 없습니다. 또한 수신자에게는 발신자가 아닌 마지막 Tor 노드(출구 노드라고 함)가 통신의 발신자인 것처럼 보입니다.

발신 트래픽

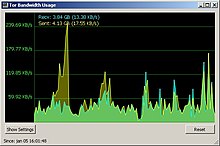

Tor 사용자의 SOKS 인식 응용 프로그램은 로컬 호스트의 TCP 포트 9050(독립 실행형 Tor의 경우) 또는 9150(Tor Browser 번들의 경우)에서 수신 중인 Tor 인스턴스의 SOKS 인터페이스를 통해 네트워크 트래픽을 지시하도록 구성할 수 있습니다.[59] Tor는 Tor 네트워크를 통해 주기적으로 가상 회로를 생성하며, 이를 통해 트래픽을 대상으로 다중화 및 양파 경로를 지정할 수 있습니다. 일단 Tor 네트워크 안에 들어가면 트래픽은 회로를 따라 라우터에서 라우터로 전송되며, 최종적으로 클리어 텍스트 패킷을 사용할 수 있는 출구 노드에 도달하여 원래 목적지로 전달됩니다. 대상에서 볼 때 트래픽은 Tor exit 노드에서 발생하는 것으로 보입니다.

Tor의 응용 프로그램 독립성은 대부분의 다른 익명성 네트워크와 구별됩니다. 전송 제어 프로토콜(TCP) 스트림 수준에서 작동합니다. 트래픽이 일반적으로 Tor를 사용하여 익명화되는 응용 프로그램에는 IRC(Internet Relay Chat), 인스턴트 메시징 및 월드 와이드 웹 브라우징이 포함됩니다.

양파 서비스

토르는 또한 웹사이트 및 기타 서버에 익명성을 제공할 수 있습니다. Tor를 통해서만 인바운드 연결을 수신하도록 구성된 서버를 양파 서비스(이전에는 숨겨진 서비스)라고 합니다.[60] 양파 서비스는 서버의 IP 주소(및 네트워크 위치)를 표시하는 대신 일반적으로 토르 브라우저를 통해 양파 주소를 통해 액세스됩니다. Tor 네트워크는 네트워크 내의 분산 해시 테이블에서 해당 공개 키와 소개 지점을 검색하여 이러한 주소를 이해합니다. 당사자 모두의 익명성을 유지하면서 방화벽이나 네트워크 주소 변환기(NAT) 뒤에 호스팅되는 양파 서비스에도 데이터를 라우팅할 수 있습니다. 토르는 이러한 양파 서비스에 액세스하는 데 필요합니다.[61]

양파 서비스는 2003년에[62] 처음 지정되었으며 2004년부터 Tor 네트워크에 배포되었습니다.[63] 양파 서비스 설명자를 저장하는 데이터베이스를 제외하고 [64]Tor는 설계상 분산되어 있으며, 공개적으로 알려진 양파 주소를 카탈로그화한 양파 서비스 목록에는 모든 양파 서비스를 직접 읽을 수 있는 목록이 없습니다.[citation needed] TorSearch는 Tor 네트워크에 위치한 웹 사이트에서 콘텐츠를 찾을 수 있도록 페이지를 색인화하는 인터넷 검색 엔진입니다.[65]

양파 서비스는 트래픽을 전적으로 Tor 네트워크를 통해 라우팅하기 때문에 양파 서비스에 대한 연결은 종단 간 암호화되며 도청 대상이 아닙니다. 그러나 토란 서비스와 관련된 보안 문제가 있습니다. 예를 들어, 토어니언 서비스와 공공 인터넷을 통해 도달할 수 있는 서비스는 상관 공격에 취약하기 때문에 완벽하게 숨기지 않습니다. 다른 함정에는 잘못 구성된 서비스(예: 웹 서버 오류 응답에 기본적으로 포함된 정보 식별), 가동 시간 및 다운타임 통계, 교차로 공격 및 사용자 오류가 포함됩니다.[64][66] 독립 보안 연구원 사라 제이미 루이스(Sarah Jamie Lewis)가 작성한 오픈 소스 양파 스캔 프로그램은 양파 서비스의 수많은 결함과 취약성을 종합적으로 조사합니다.[67]

양파 서비스는 Tor2web과 같은 서비스를 사용하여 Tor 네트워크에 클라이언트 측 연결 없이 표준 웹 브라우저에서 액세스할 수도 있습니다.[68] .양파 링크의 인기 있는 출처로는 Pastbin, Twitter, Reddit 및 기타 인터넷 포럼이 있습니다.[69]

약점

이 섹션을 업데이트해야 합니다. (2020년 9월) |

현재의 모든 저지연 익명성 네트워크와 마찬가지로 Tor는 Tor 네트워크 경계의 트래픽(즉, 네트워크로 들어가고 나가는 트래픽) 모니터링에 대해 보호할 수 없으며 보호하려고 시도하지도 않습니다. Tor는 트래픽 분석에 대한 보호 기능을 제공하지만 트래픽 확인(엔드 투 엔드 상관 관계라고도 함)을 방지할 수는 없습니다.[70][71]

2009년 레겐스버그 대학교의 연구에 따르면 Tor와 대체 네트워크 시스템 JonDonym(Java Anon Proxy, JAP)은 다른 터널링 프로토콜보다 웹 사이트 지문 기법에 더 탄력적인 것으로 간주됩니다.[72]

그 이유는 기존의 단일 홉 VPN 프로토콜은 Tor나 JonDonym과 같은 멀티 홉 서비스만큼 패킷 데이터를 재구성할 필요가 없기 때문입니다. 웹사이트 핑거프린팅은 기존 VPN 프로토콜에서 HTTP 패킷을 식별하는 데 90% 이상의 정확도를 제공했으며 Tor는 2.96%의 정확도만 제공했습니다. 그러나 OpenSSH 및 OpenVPN과 같은 일부 프로토콜은 HTTP 패킷이 식별되기 전에 많은 양의 데이터가 필요했습니다.[73]

미시간 대학교의 연구원들은 한 번의 스캔으로 살아있는 Tor "교량"의 86%를 식별할 수 있는 네트워크 스캐너를 개발했습니다.[74]

합의차단

많은 탈중앙화 시스템과 마찬가지로 Tor는 합의 메커니즘에 의존하여 현재 운영 매개 변수를 주기적으로 업데이트합니다. Tor는 어떤 노드가 양호/불량 릴레이인지, 출구, 가드인지, 그리고 각각이 처리할 수 있는 트래픽의 양과 같은 네트워크 매개 변수입니다. 합의를 결정하기 위한 Tor의 아키텍처는 현재 네트워크 매개 변수에 투표하는 소수의 디렉토리 권한 노드에 의존합니다. 현재 8개의 디렉토리 권한 노드가 있으며 공개적으로 상태를 모니터링하고 있습니다.[75] 권한 노드의 IP 주소는 각 Tor 클라이언트에 하드 코딩됩니다. 권한 노드는 매 시간마다 투표를 통해 합의를 업데이트하고 클라이언트는 시작에 대한 최신 합의를 다운로드합니다.[76][77][78] DDoS와 같은 네트워크 혼잡 공격은 합의 노드의 통신을 방지하여 합의를 업데이트하기 위한 투표를 방지할 수 있습니다.[citation needed]

도청

자율시스템(AS) 도청

패킷 라우팅을 적어도 부분적으로 담당하는 동일한 AS(autonomous system)가 클라이언트에서 진입 릴레이로의 경로 세그먼트와 출구 릴레이에서 목적지로의 경로 세그먼트 모두에 존재하는 경우, 그러한 AS는 경로의 진입 및 출구 세그먼트의 트래픽을 통계적으로 연관시킬 수 있습니다. 트래픽 확인) 및 잠재적으로 클라이언트가 통신한 대상을 추론합니다. 2012년 LASTor는 이 두 세그먼트에서 잠재적인 AS의 집합을 예측한 다음 클라이언트 측의 경로 선택 알고리즘 중에 이 경로를 선택하지 않는 방법을 제안했습니다. 이 논문에서는 클라이언트와 목적지 사이의 짧은 지리적 경로를 선택하여 지연 시간을 개선합니다.[79]

노드 도청 종료

2007년 9월, 스웨덴 보안 컨설턴트인 Dan Egerstad는 Torexit 노드를 운영하고 모니터링함으로써 이메일 계정의 사용자 이름과 비밀번호를 가로챘다고 밝혔습니다.[80] Tor는 종료 노드와 대상 서버 사이의 트래픽을 암호화할 수 없기 때문에 종료 노드는 SSL(Secure Sockets Layer) 또는 TLS(Transport Layer Security)와 같은 종단 간 암호화를 사용하지 않는 트래픽을 캡처할 수 있습니다. 이는 본질적으로 소스의 익명성을 침해하지 않을 수 있지만, 악의적인 Torex 노드 운영자가 이러한 방식으로 가로채는 트래픽은 페이로드 및 프로토콜 데이터 중 하나 또는 둘 다에서 소스에 대한 정보를 노출할 수 있습니다.[81] 게다가, 에거스타드는 정보 기관에 의한 토르 전복 가능성에 대해 신중하게 생각하고 있습니다.[82]

실제로 이러한 Tor 노드가 호스팅되는 위치와 크기를 조사해 보면, 이러한 노드 중 일부는 대역폭을 많이 사용하고 있고, 헤비듀티 서버 등을 사용하기 때문에 호스팅 비용만 매달 수천 달러가 듭니다. 누가 비용을 지불하고 익명을 원합니까?

2019년 10월, Tor의 한 연구원은 적어도 2017년 이후로 알려지지 않은 그룹이 운영하는 수백 개의 매우 의심스러운 진입, 중계 및 퇴출 노드가 전례 없는 규모로 존재한다고 밝혔습니다.[83][84][85] 이 서버 수는 네트워크 내부에서 토르 사용자의 경로를 매핑하여 비익명화의 위험을 높일 수 있기 때문에 시빌 공격의 위험을 초래할 수 있다고 주장했습니다.[86][83][84] 어떤 시점에서 약 900개의 노드가 실행되었으며 2021년 11월까지 약 600개의 노드가 제거되었습니다.[87][83][84] 익명화 시도로 묘사되었지만, 현재 진행 중일 가능성이 있는 이 사건의 동기와 성과는 아직 알려지지 않았습니다.[83][84]

내부 통신 공격

2011년 10월, ESIEA의 한 연구팀은 Tor 네트워크를 통과하는 통신을 해독함으로써 Tor 네트워크를 손상시키는 방법을 발견했다고 주장했습니다.[88][89] 그들이 설명하는 기술은 Tor 네트워크 노드의 지도를 만들고 그 중 3분의 1을 제어한 다음 암호화 키와 알고리즘 시드를 획득해야 합니다. 그런 다음 이러한 알려진 키와 시드를 사용하여 3개의 암호화 계층 중 2개의 암호화 계층을 해독할 수 있는 기능을 주장합니다. 그들은 통계적 공격으로 세 번째 키를 깨뜨린다고 주장합니다. Tor 트래픽을 자신이 제어하는 노드로 리디렉션하기 위해 서비스 거부 공격을 사용했습니다. 이 주장에 대한 답변이 공식 Tor 블로그에 게재되었습니다. Tor의 타협설은 크게 과장된 것입니다.[90]

트래픽 분석 공격

트래픽 분석 공격에는 패시브와 액티브 두 가지 방법이 있습니다. 수동적 트래픽 분석 방법에서 공격자는 네트워크의 한 쪽에 있는 특정 흐름의 트래픽에서 특징을 추출하고 네트워크의 다른 쪽에 있는 특징을 찾습니다. 활성 트래픽 분석 방법에서 공격자는 특정 패턴에 따라 흐름의 패킷 타이밍을 변경하고 네트워크의 다른 쪽에서 해당 패턴을 찾습니다. 따라서 공격자는 한쪽의 흐름을 네트워크의 다른 쪽에 연결하고 네트워크의 익명성을 깰 수 있습니다.[failed verification][91] 패킷에 타이밍 노이즈가 추가되지만 이러한 노이즈에 강한 능동적인 트래픽 분석 방법이 있음을 보여줍니다.[verification needed][91]

캠브리지 대학의 스티븐 머독(Steven Murdoch)과 조지 데인지스(George Danezis)는 2005년 IEEE Symposium에서 네트워크의 부분적인 보기만을 가진 적들이 익명 스트림을 중계하는 데 사용되는 노드를 추론할 수 있는 트래픽 분석 기술에 대한 기사를 발표했습니다.[92] 이러한 기술은 Tor가 제공하는 익명성을 크게 줄여줍니다. Murdoch와 Danezis는 관련이 없는 스트림을 동일한 이니시에이터에 다시 연결할 수 있음을 보여주었습니다. 그러나 이 공격은 원래 사용자의 신원을 밝히지 못합니다.[92] 머독은 2006년부터 토르와 함께 일하며 자금을 지원받고 있습니다.[citation needed]

노드 블록을 종료하려면

인터넷 사이트 운영자는 Tor exit 노드로부터의 트래픽을 방지하거나 Tor 사용자에게 기능 감소를 제공할 수 있습니다. 예를 들어 Tor를 사용할 때나 Tor exit 노드에서 사용하는 IP 주소를 사용할 때 일반적으로 위키백과를 편집할 수 없습니다. BBC는 iPlayer 서비스에서 알려진 모든 Tor exit 노드의 IP 주소를 차단합니다. 그러나 비출구 릴레이와 브리지는 차단되지 않습니다.[93]

나쁜 사과 공격

2011년 3월, Rocquencourt French Institute for Research in Computer Science and Automation (Institute national de Recherchen informationque enautomatique, INRIA)의 연구원들은 Tor 네트워크에서 BitTorrent 사용자의 IP 주소를 밝힐 수 있는 공격을 문서화했습니다. "bad apple attack"은 Tor의 설계를 악용하여 보안 응용프로그램을 해당 Tor 사용자의 IP 주소와 동시에 사용하는 데 사용되는 안전하지 않은 응용프로그램을 이용합니다. 한 가지 공격 방법은 종료 노드의 제어 또는 하이재킹 추적기 응답에 의존하는 반면, 두 번째 공격 방법은 부분적으로 분산 해시 테이블 추적의 통계적 악용에 기반합니다.[94] 연구에 따르면:[94]

배드 애플 공격 연구 논문에 제시된 결과는 연구 저자들이 Tor 네트워크에 대해 시작한 공격을 기반으로 합니다. 공격 대상은 출구 노드 6개로 23일간 지속됐으며, 활성 토르 사용자의 IP 주소는 총 10,000개로 드러났습니다. 이 연구는 Tor에서 P2P 파일 공유 애플리케이션을 대상으로 설계된 최초의 문서화된 공격이라는 점에서 의미가 있습니다.[94] BitTorrent는 Tor에서 전체 트래픽의 40%를 생성할 수 있습니다.[95] 또한 불량 애플 공격은 BitTorrent뿐만 아니라 Tor를 통한 안전하지 않은 애플리케이션 사용에도 효과적입니다.[94]

스나이퍼 어택

Jansen 등은 Tor 노드 소프트웨어를 대상으로 하는 DDoS 공격과 그 공격 및 그 변형에 대한 방어에 대해 설명합니다. 이 공격은 병합 클라이언트와 서버를 사용하여 작동하며 노드의 메모리가 부족할 때까지 종료 노드의 대기열을 채워서 다른(진정한) 클라이언트를 서비스할 수 없습니다. 이러한 방식으로 출구 노드의 상당 부분을 공격함으로써 공격자는 네트워크를 저하시키고 공격자가 제어하는 노드를 사용하여 표적의 가능성을 높일 수 있습니다.[96]

심혈벌레

하트블리드 OpenSSL 버그는 2014년 4월 개인 키가 갱신되는 동안 며칠 동안 Tor 네트워크를 중단시켰습니다. 토르 프로젝트는 토르 릴레이 운영자와 양파 서비스 운영자에게 OpenSSL을 패치한 후 새로운 키를 취소하고 생성할 것을 권고했지만, 토르 릴레이는 두 세트의 키를 사용하며 토르의 멀티 홉 설계는 단일 릴레이를 이용할 때의 영향을 최소화한다고 언급했습니다.[97] 나중에 하트블리드 버그에 취약한 것으로 밝혀진 586개의 릴레이가 예방 조치로 오프라인으로 전환되었습니다.[98][99][100][101]

조기 트래픽 확인 공격 중계

2014년 7월 30일, 토르 프로젝트는 보안 자문 "릴레이 얼리 트래픽 확인 공격"을 발표했는데, 이 프로젝트는 양파 서비스 사용자와 운영자의 익명을 해제하려는 릴레이 그룹을 발견했습니다.[102] 요약하면, 공격 양파 서비스 디렉토리 노드는 추가 정보를 인코딩하기 위해 릴레이되는 셀의 헤더를 "릴레이" 또는 "릴레이 얼리" 셀로 다르게 태그를 지정하여 요청하는 사용자/운영자에게 다시 보냈습니다. 사용자/운영자의 가드/엔트리 노드도 공격 릴레이의 일부였다면, 공격 릴레이는 사용자/운영자가 요청한 양파 서비스 정보와 함께 사용자/운영자의 IP 주소를 캡처할 수 있을 것입니다. 공격 릴레이는 "숨겨진 서비스 디렉토리로 적합", "진입 가드로 적합"으로 지정될 정도로 안정적이었기 때문에 양파 서비스 사용자와 양파 서비스 모두 이러한 릴레이를 가드 및 숨겨진 서비스 디렉토리 노드로 사용했을 수 있습니다.[103]

공격 노드들은 1월 30일 연초에 네트워크에 가입했고 프로젝트는 7월 4일에 제거했습니다.[103] 공격의 시작은 불분명하지만, 이 프로젝트는 2월에서 7월 사이에 양파 서비스 사용자와 운영자의 IP 주소가 노출되었을 수 있음을 암시했습니다.[104]

이 프로젝트는 네트워크에서 공격 릴레이를 제거하는 것 외에도 다음과 같은 완화 사항을 언급했습니다.

- 의도하지 않은 "relay 얼리" 헤더로 셀을 릴레이하는 것을 방지하기 위해 패치된 릴레이 소프트웨어.

- 공격 릴레이에 연결될 확률을 줄이기 위해 3에서 무작위로 선택하는 대신 하나의 가드 노드에만 연결하는 설정과 함께 릴레이로부터 "relay 조기" 셀을 받았는지 검사할 수 있도록 사용자의 프록시 소프트웨어에 대한 계획된 업데이트

- 양파 서비스가 위치[108] 변경을 고려해야 한다고 권장합니다.

- 공격자가 Tor 회로를 제어하거나 이 공격처럼 Tor 회로의 양쪽 끝을 들을 수 있다면 Tor는 익명화 해제를 막을 수 없다고 사용자와 양파 서비스 운영자에게 상기시켰습니다.[109]

2014년 11월, 오니머스 작전의 여파로 국제적으로 17명이 체포되어 토르의 약점이 이용되었다는 추측이 있었습니다. Europol의 한 대표는 사용된 방법에 대해 비밀스럽게 말했습니다: "이것은 우리가 우리 자신을 위해 간직하고 싶은 것입니다. 우리가 이 일을 하는 방식은 전 세계와 공유할 수 없습니다. 왜냐하면 우리는 그것을 계속하고 싶기 때문입니다."[110] BBC의 한 소식통은 서버의 물리적 위치를 추적할 수 있는 "기술적인 돌파구"[111]를 언급했고, 침투한 초기 사이트의 수는 악용 추측으로 이어졌습니다. Tor Project 담당자인 Andrew Lewman은 이러한 가능성을 경시하며, 보다 전통적인 경찰 업무의 집행 가능성이 더 높다고 말했습니다.[112][113]

2015년 11월 이 문제에[114] 대한 법원 문서는 보안 연구 윤리와[115][non-primary source needed] 미국 수정헌법 제4조가 보장하는 불합리한 검색을 받지 않을 권리에 대한 우려를 다루었습니다.[116][unreliable source?] 또한, 전문가 의견과 함께 [who?]다음을 포함한 네트워크 공격과 법 집행 작업 사이의 연관성을 문서에 보여줄 수 있습니다.

- Silkroad 2.0 관리자에 대한 수색 영장은 2014년 1월부터 7월까지 FBI는 "대학에 기반을 둔 연구소"로부터 정보를 받았는데, 이 정보는 "SR2와 같은 토르 및 양파 서비스에 대한 신뢰할 수 있는 IP 주소"와 "또 다른 17개의 암시장"과 "벤더 .양파 주소에 액세스한 약 78개의 IP 주소"를 식별하도록 이끌었습니다. 이 IP 주소 중 하나로 인해[114] 관리자가 체포되었습니다.

- 그[114] 작전과 잘 들어맞는 공격의 연대와 성격

- 캘리포니아 대학교 버클리 분교에 소속되어 있는 국제 컴퓨터 과학 연구소의 선임 연구원은 인터뷰에서 FBI와 함께 일했던 연구소가 "거의 확실한" 카네기 멜론 대학교(CMU)라고 말했고,[114] 이것은 토르 프로젝트의 평가와[115] 에드워드 펠튼에 대한 이전의 분석과 일치한다고 말했습니다. CMU의 CERT/CC의 연구원들이 관련된[117] 것에 대해 Princeton University의 컴퓨터 보안 교수

Felten은 7월 31일 발표한 분석에서 윤리적 문제 제기 외에도 공격을 방지하고 시행자에게 취약성을 알리고 궁극적으로 대중에게 알리는 CERT/CC의 목적 달성에 대해서도 의문을 제기했습니다. 왜냐하면 이 경우 CERT/CC의 직원은 대규모 장기 공격을 수행하고, 시행자의 취약점 정보를 보류하며, 동일한 정보를 공개적으로 보류하는 것과 반대의 행동을 했기 때문입니다.[117][unreliable source?] CERT/CC는 미국 연방 정부를 통해 공적 자금을 지원받는 비영리 컴퓨터 보안 연구 기관입니다.[citation needed][118]

마우스 핑거프린팅

2016년 3월, 바르셀로나에 기반을 둔 한 보안 연구원은 사용자가 Tor 브라우저와 일반 브라우저 모두에서 동일한 "지문" 웹사이트를 방문한 경우, 자바스크립트를 통해 시간 측정을 사용하여 사용자의 고유한 마우스 움직임을 잠재적으로 식별하고 연관시킬 수 있는 1밀리초 수준의[119] 실험실 기술을 시연했습니다.[citation needed] 이 개념 증명은 Tor Project에서 10개월 동안 공개 티켓이었던 "JavaScript를 통한 시간 측정" 문제를 이용합니다.[120]

회로 지문채취 공격

2015년 다크넷 마켓인 아고라(Agora)의 관리자들은 최근 발견된 토르(Tor)의 보안 취약성에 대응하여 이 사이트를 오프라인으로 전환한다고 발표했습니다. 이들은 취약점이 무엇인지 밝히지 않았지만 와이어드는 USENIX 보안 컨퍼런스에서 발표된 '서킷 핑거프린팅 공격'이라고 추측했습니다.[121][122]

볼륨 정보

한 연구에 따르면 "익명화 솔루션은 일반적으로 "대상 선택을 수행하는 데 필요한 볼륨 정보를 숨기지 않기" 때문에 "효율적인 감시로 이어질 수 있는 대상 선택에 대해 부분적으로만 보호합니다."[123]

구현

토르 브라우저

시작 페이지를 표시하는 Tor Browser – about:tor | |

| 개발자 | 토어 프로젝트 |

|---|---|

| 안정적 해제 | |

| 저장소 | gitweb |

| 엔진 | 게코 |

| 운영체제 |

|

| 크기 | 90~165MB |

| 사용 가능한 위치 | 37개[126] 언어 |

| 유형 | 양파 라우팅, 익명성, 웹 브라우저, 피드 리더 |

| 면허증. | 모질라 퍼블릭 라이선스[127] |

| 웹사이트 | torproject |

Tor Browser는[128] Tor 네트워크에 접속할 수 있는 웹 브라우저입니다. 이것은 Steven J. Murdoch에[129] 의해 Tor Browser Bundle로 만들어졌고 2008년 1월에 발표되었습니다.[130] Tor 브라우저는 수정된 Mozilla Firefox ESR 웹 브라우저, TorButton, TorLauncher, NoScript 및 Tor 프록시로 구성됩니다.[131][132] 사용자는 이동식 미디어에서 Tor Browser를 실행할 수 있습니다. 마이크로소프트 윈도우, macOS, 안드로이드 및 리눅스에서 작동할 수 있습니다.[133]

기본 검색 엔진은 DuckDuckGo(버전 4.5 이전까지는 Startpage.com 가 기본값이었습니다. Tor Browser는 자동으로 Tor 백그라운드 처리를 시작하고 Tor 네트워크를 통해 트래픽을 라우팅합니다. 세션이 종료되면 브라우저는 HTTP 쿠키 및 브라우징 기록과 같은 개인 정보에 민감한 데이터를 삭제합니다.[132] 이는 웹 추적 및 캔버스 핑거프린팅을 줄이는 데 효과적이며 필터 버블 생성을 방지하는 데도 도움이 됩니다.[citation needed]

Tor Project URL에 액세스하는 것이 위험하거나 차단될 수 있는 장소에서 다운로드할 수 있도록 GitHub 저장소는 다른 도메인에서 호스팅되는 릴리스에 대한 링크와 함께 유지 관리됩니다.[134]

Firefox/Tor 브라우저 공격

2011년 아동음란물을 조사하던 네덜란드 당국은 무방비 상태인 관리자의 계정에서 '페도보드'라는 토란 서비스 사이트의 IP 주소를 발견해 FBI에 넘겨줬고, FBI는 이를 아론 맥그래스에게 추적했습니다. FBI는 1년 간의 감시 끝에 맥그래스를 체포한 "어뢰 작전"을 시작했고 맥그래스가 통제한 양파 서비스 사이트 3곳의 사용자로부터 정보를 가져오기 위해 서버에 네트워크 수사 기술(NIT) 멀웨어를 설치할 수 있도록 했습니다.[135] 이 기술은 패치가 적용된 Firefox/Tor 브라우저의 취약성을 이용하여 업데이트되지 않은 사용자를 대상으로 플래시 응용 프로그램이 사용자의 IP 주소를 FBI 서버로 직접 핑하여 [136][137][138][139]최소 25명의 미국 사용자와 다른 국가의 수많은 사용자를 노출시켰습니다.[140] 맥그래스는 2014년 초 징역 20년을 선고받았으며, 이후 HHS 사이버 보안 국장 대행을 포함한 최소 18명의 다른 사용자들이 선고를 받았습니다.[141][142]

2013년 8월, 많은 오래된 버전의 Tor Browser Bundle의 Firefox 브라우저가 기본적으로 NoScript가 활성화되지 않았기 때문에 자바스크립트 배포 셸코드 공격에 취약하다는 것이 발견되었습니다[143][144].[145] 공격자는 이 취약성을 이용하여 사용자의 MAC 및 IP 주소와 Windows 컴퓨터 이름을 추출했습니다.[146][147][148] 뉴스 보도는 이를 프리덤 호스팅의 소유주인 에릭 어인 마르케스를 겨냥한 연방수사국(FBI) 작전과 연결시켜 지난 7월 29일 미국 법원이 발부한 임시 범죄인 인도 영장으로 체포했습니다.[149] FBI는 Marques를 아일랜드에서 메릴랜드 주로 인도했습니다. 아동 음란물을 배포, 배포 공모, 광고하고 아동 음란물 광고를 방조한 혐의입니다.[150] 영장에 따르면 Marques는 "이 행성에서 가장 큰 아동 포르노 촉진자"라고 합니다.[151][152][need quotation to verify] FBI는 2013년 9월 12일 더블린에서 제출한 법원 서류에서 공격을 인정했습니다.[153] 에드워드 스노든이 유출한 교육 프레젠테이션에서 추가적인 기술 세부 정보는 공격의 코드 이름을 "Egotistic Giraffe"로 밝혔습니다.[154]

2022년 카스퍼스키 연구원들은 유튜브에서 중국어로 "토르 브라우저"를 검색할 때 상위 순위 중국어 동영상 아래에 제공되는 URL 중 하나가 실제로 토르 브라우저로 위장한 악성 프로그램을 가리킨다는 것을 발견했습니다. 일단 설치되면 검색 기록을 저장하고 정품 Tor가 기본적으로 잊어버린 데이터를 양식화하고, 악성 컴포넌트를 중국에 있는 IP 주소를 가진 컴퓨터에 다운로드하기까지 합니다. 카스퍼스키 연구원들은 악성코드가 이익을 위해 판매하기 위해 데이터를 훔치는 것이 아니라 사용자를 식별하기 위해 고안된 것이라고 지적했습니다.[155]

토르 메신저

| |

| 개발자 | 토르 프로젝트 |

|---|---|

| 초도출시 | 2015년 10월 29일, 전[156] |

| 최종 출시 | |

| 저장소 | https://gitweb.torproject.org/tor-messenger-build.git |

| 로 적음 | C/C++, 자바스크립트, CSS, XUL |

| 운영체제 |

|

| 사용 가능한 위치 | 영어 |

| 웹사이트 | trac |

2015년 10월 29일, 토르 프로젝트는 기본적으로 Tor와 OTR이 내장되어 사용되는 Instantbird 기반의 인스턴트 메시징 프로그램인 Tor Messenger Beta를 출시했습니다.[156] 피긴이나 아디움처럼 토르 메신저는 여러 개의 다른 인스턴트 메시징 프로토콜을 지원하지만, libpurple에 의존하지 않고 메모리 안전 언어인 자바스크립트로 모든 채팅 프로토콜을 구현합니다.[159][160]

톰스 하드웨어의 루시안 아르마수(Lucian Armasu)에 따르면, 2018년 4월, 토르 프로젝트는 토르 메신저 프로젝트를 중단했는데, 그 이유는 세 가지입니다: "인스타버드" [sic]의 개발자들이 자체 소프트웨어에 대한 지원을 중단했기 때문이며, 제한된 리소스와 알려진 메타데이터 문제입니다.[161] Tor Messenger 개발자들은 이 프로젝트가 구식 소프트웨어 의존성에 의존하기 때문에 미래에 발견된 모든 취약점을 극복하는 것은 불가능할 것이라고 설명했습니다.[162]

토르 폰

2016년 토르 개발자 마이크 페리(Mike Perry)는 Copperhead OS를 기반으로 한 프로토타입 토르 지원 스마트폰 기반을 발표했습니다. Tor on mobile에 대한 방향성을 의미했습니다. 그 프로젝트는 '미션 임프로버블'이라고 불렸습니다. Copperhead의 당시 수석 개발자였던 Daniel Micay는 시제품 제작을 환영했습니다.[163]

타사 애플리케이션

Vuze(이전 Azureus) BitTorrent 클라이언트,[164] Bitmessage 익명 메시징 시스템 [165]및 TorChat 인스턴트 메신저에는 Tor 지원이 포함됩니다. Briar 메신저는 기본적으로 모든 메시지를 Tor를 통해 라우팅합니다. AnonShare를 사용하면 Tor를 사용하여 파일을 공유할 수 있습니다.[166]

가디언 프로젝트는 이동통신 보안을 개선하기 위해 안드로이드 운영체제용 무료 오픈 소스 애플리케이션 및 펌웨어 제품군을 적극 개발하고 있습니다.[167] 응용 프로그램에는 ChatSecure 인스턴트 메시징 클라이언트,[168] Orbot Tor 구현[169](iOS에서도 사용 가능),[170] Orweb(중단) 개인 정보 보호 강화 모바일 브라우저,[171][172] Tor 브라우저의 모바일 대응물인 Orfox, ProxyMob Firefox 애드온 [173]및 OscuraCam이 포함됩니다.[174]

양파 브라우저는[175] Tor를 사용하는 iOS용 오픈 소스, 개인 정보 보호 기능이 강화된 웹 브라우저입니다.[176] iOS 앱스토어에서 사용할 수 [177]있으며 소스코드는 깃허브에서 사용할 수 있습니다.[178]

브레이브는 데스크톱 브라우저의 프라이빗 브라우징 모드에서 토르 지원을 추가했습니다.[179][180]

보안에 중점을 둔 운영 체제

보안에 중점을 둔 여러 운영 체제에서 Tor를 사용하거나 광범위하게 사용하고 있습니다. 여기에는 Scratch에서 나온 경화 리눅스, Incognito, Liberté 리눅스, Qubes OS, Subgraph, Parot OS, Tails, Tor-ramdisk 및 Whonix가 포함됩니다.[181]

접수, 영향 및 법제화

토르는 감시와 체포를 두려워하는 정치 활동가, 검열을 회피하려는 일반 웹 사용자, 스토커에 의해 폭력이나 학대 위협을 받은 사람들과 같은 취약한 인터넷 사용자들에게 사생활과 익명성을 제공한다는 찬사를 받아왔습니다.[183][184] 미국 국가안보국(NSA)은 토르를 "높은 보안과 낮은 대기시간의 인터넷 익명성의 왕"[26]이라고 칭했습니다.Week 잡지는 그것을 "아마도 전 세계 정보 기관의 온라인 감시 노력을 물리치는 가장 효과적인 수단일 것"이라고 설명했습니다.[11] 다른 언론들은 토르를 "세련된 개인 정보 보호 도구",[185] "사용하기 쉽다",[186] "세계에서 가장 정교한 전자 스파이들도 그것을 단속하는 방법을 찾지 못할 정도로 안전하다"고 묘사했습니다.[48]

토르를 옹호하는 사람들은 인터넷이 검열되는 국가들을 포함하여 사용자들의 사생활과 익명성을 보호함으로써 표현의 자유를 지지한다고 말합니다. Tor의 수학적 기반은 Tor가 "인프라의 일부처럼 작용하고 정부는 자연스럽게 사용하고자 하는 인프라에 대한 비용을 지불하게 됩니다"라고 특징지어집니다.[187]

이 프로젝트는 원래 미국 정보당국을 대표해 개발된 것으로 미국 정부의 자금 지원을 계속 받고 있으며 "책임이나 투명성을 중시하는 문화가 고안한 도구라기보다는 으스스한 프로젝트에 가깝다"는 비판을 받아왔습니다.[188] 2012년[update] 현재 토르 프로젝트의 연간 예산 200만 달러의 80%는 미국 정부에서 지원되었으며, 미국 국무부, 방송국 총재 및 국가 과학 재단이 주요 기여자로서 "권위주의 국가의 민주주의 옹호자를 지원하는 것"[189]을 목표로 하고 있습니다.[190] 다른 공공 재원으로는 DARPA, 미 해군 연구소, 스웨덴 정부 등이 있습니다.[191][192] 일부에서는 정부가 언론의 자유에 대한 토르의 헌신을 중시하고, 다크넷을 이용해 정보를 수집해야 한다고 제안했습니다.[193][need quotation to verify] Tor는 Human Rights Watch를 포함한 NGO와 Reddit, Google을 포함한 민간 후원자들로부터도 자금을 받습니다.[194] 딩글딘은 미국 국방부 기금이 조달 계약이라기보다는 연구 보조금에 가깝다고 말했습니다. 앤드류 르먼 토르 전무는 미국 연방정부의 자금을 받지만 토르 서비스가 NSA와 협력해 이용자들의 신원을 밝히지 않았다고 말했습니다.[195]

미국 사법당국의 수사와 웹 호스팅 업체 프리덤 호스팅, 온라인 마켓플레이스 실크로드 등 토르 이용 사이트 폐쇄를 [196]지적하며 토르가 주장하는 것처럼 안전하지 않다는 비판이 나오고 있습니다.[188] 2013년 10월, 에드워드 스노든이 유출한 문서를 분석한 후, 가디언지는 NSA가 반복적으로 토르를 단속하려고 시도했고, 비록 개인 토르 사용자들의 컴퓨터를 공격하는 데 어느 정도 성공했지만 핵심 보안을 깨지 못했다고 보도했습니다.[26] 가디언지는 또한 "Tor Stinks"라는 제목의 2012년 NSA 기밀 슬라이드 덱을 발행했는데, 이 슬라이드 덱은 "우리는 항상 모든 Tor 사용자의 익명화를 해제할 수는 없을 것입니다." 하지만 "수동 분석으로 우리는 매우 적은 수의 Tor 사용자의 익명화를 해제할 수 있습니다."라고 말했습니다.[197] Tor 사용자가 체포되면 일반적으로 핵심 기술이 해킹되거나 균열되는 것이 아니라 인간의 실수로 인한 것입니다.[198] 예를 들어, 2014년 11월 7일 FBI, ICE 국토안보부 수사 및 유럽법 집행 기관의 합동 작전으로 17명이 체포되고 400페이지 분량의 27개 사이트가 압수되었습니다.[199][dubious ] 그러나 2014년 말 스노든 유출의 새로운 캐시를 사용한 Der Spiegel의 보고서에 따르면, 2012년[update] 현재 NSA는 토르 자체를 임무에 대한 "주요 위협"으로 간주했으며, OTR, Cspace, ZRTP, RedPhone, Tails 및 TrueCrypt와 같은 다른 개인 정보 보호 도구와 함께 사용할 경우 "재앙적"으로 평가되었습니다." "목표 커뮤니케이션, 존재감에 대한 통찰력의 거의 완전한 상실/lack"로 이어집니다.."[200][201]

2011

2011년 3월, Tor Project는 Free Software Foundation의 2010년 사회 복지 프로젝트 상을 수상했습니다. 표창장에는 "Tor는 무료 소프트웨어를 사용하여 전 세계 약 3,600만 명의 사람들이 사생활과 익명성을 통제하면서 인터넷에서 접근과 표현의 자유를 경험할 수 있도록 했습니다. 그 네트워크는 이란과 최근 이집트의 반체제 운동에 중추적인 역할을 하는 것으로 입증되었습니다."[202]

이란은 2011년 적어도 두 번은 토르를 막으려고 했습니다. 한 번의 시도로 2시간 만료된 보안 인증서로 모든 서버를 차단했습니다. 24시간 이내에 성공했습니다.[203][204]

2012

2012년, 포린 폴리시 잡지는 딩글딘, 매튜슨, 시버슨을 "내부고발자들에게 안전한 웹을 만든 것"으로 세계 100대 사상가로 선정했습니다.[205]

2013

2013년 제이콥 아펠바움(Jacob Appelbaum)은 토르를 "사람들이 자율성을 되찾고 되찾도록 돕는 소프트웨어 생태계의 일부"라고 설명했습니다. 그것은 사람들이 모든 종류의 대리인을 가질 수 있도록 돕습니다; 그것은 다른 사람들이 서로를 돕고 당신이 스스로를 도울 수 있도록 돕습니다. 그것은 운영되고, 개방되고, 각계각층에 퍼져 있는 대규모 커뮤니티의 지원을 받습니다."[206]

2013년 6월 내부고발자 에드워드 스노든(Edward Snowden)은 워싱턴 포스트(Washington Post)와 가디언(Guardian)에 프리즘(PRISM)에 대한 정보를 보내기 위해 토르(Tor)를 사용했습니다.[207]

2014

2014년 러시아 정부는 "Tor 익명 네트워크에서 사용자와 사용자 장비에 대한 기술 정보를 얻을 수 있는 가능성을 연구"하기 위해 111,000달러의 계약을 제안했습니다.[208][209]

2014년 9월, 컴캐스트가 고객들이 토르 브라우저를 사용하는 것을 막았다는 보도에 대해 컴캐스트는 "우리는 토르 또는 다른 브라우저 또는 소프트웨어에 대한 정책을 가지고 있지 않습니다."라는 공개 성명을 발표했습니다.[210]

2014년 10월, Tor Project는 홍보 회사인 Thomson Communications를 고용하여 대중의 이미지를 개선하고(특히 "Dark Net" 및 "hidden services"라는 용어와 관련하여) 기자들에게 Tor의 기술적 측면에 대해 교육했습니다.[211]

튀르키예가 Tor 프로젝트에서 Tor Browser의 다운로드를 차단했습니다.

2015

2015년 6월, 유엔 인권 고등판무관실의 특별 보고관은 워싱턴 포스트와의 인터뷰에서 법 집행 목적의[213] 암호화 프로그램에서 소위 백도어를 허용하는 것에 대한 미국 내 논쟁의 맥락에서 토르를 구체적으로 언급했습니다.

2015년 7월, 토르 프로젝트는 공공 도서관에 출구 노드를 구축하기 위해 도서관 자유 프로젝트와 제휴를 발표했습니다.[214][215] 뉴햄프셔주 레바논에 있는 킬튼 도서관이 제공하는 초과 대역폭으로 실행되는 중간 중계기를 구축하여 미국 최초로 토르 노드를 개최한 도서관이 된 파일럿 프로그램은, 지역 도시 관리자와 부보안관이 토 출구 노드를 통해 전달된 정보에 대한 수색 영장을 방어하는 비용에 대해 우려를 표명하면서 잠시 보류되었습니다. 국토안보부(DHS)는 Tor가 때때로 범죄자들에게 사용된다는 사실을 뉴햄프셔 당국에 알렸지만, 레바논 경찰청장과 도시부 관리자는 도서관을 강하게 무장하라는 압력이 가해지지 않았고, 2015년 9월 15일에 서비스가 다시 시작되었습니다.[216] 미국 하원의원 조 로프그렌(D-Calif)은 2015년 12월 10일 서한을 발표하여 "킬튼 공공 도서관 이사회가 최종적으로 토르 릴레이 복원을 투표했지만," 저는 직원들이 공공기관과 민간단체에 압력을 가하거나 설득하여 미국 시민들의 사생활과 익명성을 보호하는 서비스를 중단하거나 저하시킬 가능성에 대해서도 마찬가지로 불안합니다."[217][218][219] 2016년 인터뷰에서 Kilton Library IT 매니저 Chuck McAndrew는 도서관들이 Tor와 관련되도록 하는 것의 중요성을 강조했습니다: "도서관들은 개인 정보 보호, 지적 자유, 그리고 정보에 대한 접근 (읽기의 자유)에 항상 깊은 관심을 기울여 왔습니다. 감시는 지적 자유에 대해 매우 잘 문서화된 냉각 효과가 있습니다. 정보의 장벽을 없애는 것이 사서들의 일입니다."[220] 토르노드를 개최한 두 번째 도서관은 2016년 첫 달에 시행된 스페인 발렌시아의 Las Naves 공공 도서관입니다.[221]

2015년 8월, "X-Force"라고 불리는 IBM 보안 연구 그룹은 봇넷 트래픽뿐만 아니라 Tor exit 노드의 공격이 "꾸준히 증가"한다는 이유로 기업들에게 보안을 이유로 Tor를 차단할 것을 권고하는 분기별 보고서를 발표했습니다.[222]

2015년 9월, 루크 밀란타(Luke Millanta)는 활성 토르 릴레이 노드의 위치를 대화형 세계 지도에 표시하는 웹 서비스인 양파 뷰(AnionView)를 만들었습니다. 이 프로젝트의 목적은 네트워크의 규모와 증가하는 성장률을 자세히 설명하는 것이었습니다.[223]

2015년 12월, 다니엘 엘스버그(펜타곤 페이퍼),[224] 코리 도코우(보잉 보잉),[225] 에드워드 스노든,[226] 그리고 아티스트 활동가 몰리 크랩애플 [227]등이 토르를 지지한다고 발표했습니다.

2016

2016년 3월, 뉴햄프셔 주 하원의원 키스 암몬(Keith Amon)은 공공 도서관이 개인 정보 보호 소프트웨어를 운영할 수 있도록 하는 법안을[228] 도입했습니다. 그 법안은 구체적으로 토르를 언급했습니다. 이 텍스트는 도서관 자유 프로젝트의 책임자인 Alison Macrina의 광범위한 입력으로 만들어졌습니다.[229] 이 법안은 하원에서 268 대 62로 통과되었습니다.[230]

또한 2016년 3월에는 캐나다의 도서관인 Western Ontario 대학의 정보 미디어 연구부(FIMS)에 있는 대학원 자원 센터(GRC)에 최초의 Tor 노드, 구체적으로 중간 릴레이가 설립되었습니다.[231] 토릭트 노드의 운영이 캐나다 법의 미해결 영역이고,[232] 일반적인 기관이 개인보다 법적 압력에 대처할 수 있는 능력이 있다는 점을 고려하면, 도서관 자유 프로젝트의 Alison Macrina는 어떤 면에서는 출구 노드가 구축되었을 때 정보 기관과 법 집행 기관이 개입하려고 시도하는 것을 보고 싶다고 의견을 제시했습니다.[233]

2016년 5월 16일, CNN은 전년도 추수감사절 휴식기 동안 FBI의 소환장 위협을 받고 독일로 도피한 [234]핵심 토르 개발자 아이시스 아고라 러브크루프트의 사례를 보도했습니다. 전자 프런티어 재단은 합법적으로 사랑을 표현했습니다.[235]

2016년 12월 2일, The New Yorker는 2016년 미국 대통령 선거를 계기로 샌프란시스코 베이 지역, 특히 해커스페이스 노이즈브릿지에서 급성장한 디지털 프라이버시 및 보안 워크샵에 대해 보도했습니다. Tor 브라우저를 다운로드하는 것이 언급되었습니다.[236] 또한 2016년 12월 튀르키예는 금지된 소셜 미디어 사이트 및 서비스에 액세스하는 인기 있는 방법이었던 튀르키예에서 가장 많이 사용되는 VPN 서비스 10개와 함께 Tor의 사용을 차단했습니다.

토르(및 비트코인)는 2017년 7월 국제법 집행 작전에서 다운된 다크웹 마켓플레이스 알파베이 운영의 기본이었습니다.[238] 그러나 Tor가 사용자를 보호하지 않을 것이라는 연방 정부의 주장에도 불구하고 [239]Tor 네트워크의 야심을 벗어난 기본적인 운영 보안 오류는 사이트의 다운을 초래했습니다.[240]

2017

2017년 6월 미국 민주사회주의자들은 정보 보안 위협에 대한 방어적 완화책으로 정치 활동을 하는 조직과 개인에 대한 간헐적인 Tor 사용을 권고했습니다.[241][242] 그리고 2017년 8월, 보도에 따르면, 은행과 소매업체를 대신하여 다크 웹(Tor를 기반 시설로 의존하는)을 모니터링하고 연구하는 데 전문적인 사이버 보안 회사는 불법 콘텐츠와 관련하여 FBI 및 "가능하고 필요할 때" 다른 법 집행 기관과 정기적으로 조사 결과를 공유합니다. 서비스형 범죄 모델을 제공하는 러시아어를 사용하는 지하 공간은 특히 강력한 것으로 평가됩니다.[243]

2018

2018년 6월, 베네수엘라는 토르 네트워크에 대한 접근을 차단했습니다. 이 블록은 네트워크에 대한 직접 연결과 브리지 릴레이를 통해 이루어지는 연결에 모두 영향을 미쳤습니다.[244]

2018년 6월 20일, 바이에른 경찰은 torservers.net 의 회원인 비영리 단체인 츠비벨프룬데의 이사들의 집을 급습했습니다. 츠비벨프룬데는 다가오는 독일을 위한 대안(Alternative for Germany)에 대한 폭력을 약속한 것으로 보이는 블로그 게시물과 관련하여 riseup.net 의 유럽 금융 거래를 다루고 있습니다. Tor는 고속 릴레이 및 출구 노드의 설치 및 유지 관리에 대한 법적 및 재정적 지원을 제공하는 지원 조직에 대한 급습에 강력하게 반대했습니다.[247] torservers.net 에 따르면 2018년 8월 23일 란트게리히트 뮌첸(Landgericht München)의 독일 법원은 압수수색이 불법이라고 판결했습니다. 압수된 철물과 문서는 봉인된 채로 보관되어 있었으며, 바이에른 경찰은 분석도 평가도 하지 않은 것으로 알려졌습니다.[248][249]

2018년 10월 이후, 토르 내의 중국 온라인 커뮤니티는 중국 정부에 의한 이를 막기 위한 노력의 증가로 인해 줄어들기 시작했습니다.[250]

2019

2019년 11월 에드워드 스노든(Edward Snowden)은 중국 출판사가 토르(Tor)와 정치적으로 민감하다고 여겨지는 다른 문제들에 대한 모든 언급을 일축함으로써 그들의 합의를 위반했기 때문에 그의 자서전인 영구 기록(Permanent Record)의 중국어 간체 번역을 촉구했습니다.[251][252]

2021

2021년 12월 8일, 러시아 정부 기관인 로스콤나드조르는 러시아 인터넷 블랙리스트를 준수하지 않았다는 이유로 토르와 6개의 VPN 서비스를 금지했다고 발표했습니다.[253] 러시아 ISP는 2021년 12월 1일부터 토르의 주요 웹사이트와 여러 다리를 차단하려고 시도했지만 실패했습니다.[254] 토르 프로젝트는 이 금지에 대해 러시아 법원에 항소했습니다.[255]

2022

러시아의 우크라이나 침공 당시 인터넷 검열에 대응하여 BBC와 VOA는 러시아 관객들을 토르로 향하게 했습니다.[256] 러시아 정부는 기술적, 정치적 수단을 통해 토르에 대한 접근을 차단하려는 노력을 강화했고, 네트워크는 러시아로부터의 트래픽 증가와 러시아의 검열 반대 도구 스노우플레이크 사용을 증가시켰다고 보고했습니다.[257]

러시아 법원은 2022년[258] 5월 24일 토르 프로젝트가 사건에 관여해야 한다는 러시아 법률로 인해 토르 웹사이트의 봉쇄를 일시적으로 해제했습니다(릴레이와의 연결은 제외). 그러나 2022년 7월 21일에 봉쇄가 복구되었습니다.[259]

이란은 마흐사 아미니 시위 기간에 롤링 인터넷 블랙아웃을 시행했고, 토르와 스노우플레이크는 이를 우회하기 위해 사용되었습니다.[260][261][262][263]

중국은 고도로 중앙 집중화된 인터넷 통제를 통해 사실상 토르를 차단했습니다.[257]

향상된 보안

Tor는 위에 나열된 이전의 취약성을 패치하고 보안을 개선함으로써 이에 대응했습니다. 어떤 식으로든, 사람(사용자)의 오류는 탐지로 이어질 수 있습니다. Tor Project 웹 사이트에서는 Tor 브라우저를 올바르게 사용하는 방법에 대한 모범 사례(지침)를 제공합니다. 부적절하게 사용할 경우 Tor는 안전하지 않습니다. 예를 들어 Tor는 사용자에게 모든 트래픽이 보호되는 것은 아니며 Tor 브라우저를 통해 라우팅되는 트래픽만 보호된다고 경고합니다. 또한 사용자는 Tor로 토렌트하지 말고, 브라우저 플러그인을 활성화하지 말고, 온라인 상태에서 Tor를 통해 다운로드한 문서를 열지 말고, 안전한 브리지를 사용하라는 경고를 받습니다.[264] 또한 사용자는 Tor를 통한 웹 포럼에서 자신의 이름이나 다른 노출 정보를 제공할 수 없으며 익명으로 유지할 수 없다는 경고를 받습니다.[265]

2013년 6개월 이내에 Tor 사용자의 80%가 익명화되지 않을 것이라는 정보기관의 주장에도 불구하고 아직까지 그런 일은 일어나지 않고 있습니다.[266] 실제로 2016년 9월까지 FBI는 힐러리 클린턴의 이메일 서버에 있는 직원의 이메일 계정을 해킹한 토르 사용자를 찾아 익명을 해제하고 식별할 수 없었습니다.[267]

법 집행 기관이 사용자의 익명성을 제거하기 위한 최선의 전술은 Tor-relay 공격자가 독이 든 노드를 실행하는 것뿐만 아니라 Tor 브라우저를 잘못 사용하는 사용자 자신에게 의존하는 것으로 보입니다. 예를 들어, Tor 브라우저를 통해 비디오를 다운로드한 다음 온라인 상태에서 보호되지 않은 하드 드라이브에서 동일한 파일을 열면 사용자의 실제 IP 주소를 사용할 수 있습니다.[268]

탐지 가능성

적절하게 사용할 경우 Tor를 통해 익명화가 해제될 가능성은 극히 낮다고 합니다. 토르 프로젝트의 공동 설립자인 닉 매튜슨(Nick Mathhewson)은 "토르-릴레이 적대자들"이 독이 든 노드를 운영하는 문제는 이런 종류의 이론적 적대자가 네트워크의 가장 큰 위협이 아니라는 것을 의미한다고 설명했습니다.

"어떤 상대도 진정으로 세계적일 필요는 없지만, 어떤 상대도 진정으로 세계적일 필요는 없습니다."라고 그는 말합니다. "인터넷 전체를 도청하는 것은 수십억 달러의 문제입니다. 몇 대의 컴퓨터를 실행하여 많은 트래픽을 도청하고, 선택적인 서비스 거부 공격을 통해 컴퓨터로 트래픽을 유도하는 것은 수만 달러의 문제와 같습니다." 가장 기본적인 수준에서 두 개의 독이 든 Tor 노드(하나의 엔트리, 하나의 출구)를 실행하는 공격자는 트래픽을 분석하여 회로가 두 노드를 모두 통과한 사용자의 아주 작은 비운의 비율을 식별할 수 있습니다. 2016년 Tor 네트워크는 총 약 7,000개의 릴레이를 제공하며, 약 2,000개의 가드(엔트리) 노드와 약 1,000개의 출구 노드를 제공합니다. 그래서 그런 사건이 일어날 확률은 2백만분의 1입니다.1 ⁄ 2000 × 1 ⁄ 1000), 주거나 받습니다."

Tor는 엔드 투 엔드 타이밍 공격에 대한 보호 기능을 제공하지 않습니다. 공격자가 타겟 컴퓨터에서 나오는 트래픽과 타겟이 선택한 목적지(예: .onion 사이트를 호스팅하는 서버)에 도착하는 트래픽을 관찰할 수 있는 경우, 공격자는 통계 분석을 사용하여 동일한 회로의 일부임을 발견할 수 있습니다.[265]

보안 수준

Tor 브라우저는 개별 사용자 요구에 따라 Security Level(화면 오른쪽 상단의 작은 회색 방패) 아이콘 > Advanced Security Settings(고급 보안 설정) 아래에 위치한 세 가지 수준의 보안을 제공합니다. 임의로 선택된 연속적인 Tor 릴레이로 구성된 가상 회로를 통해 IP 주소를 지속적으로 변경하는 것을 포함하여 데이터를 암호화하는 것 외에도 여러 다른 보안 계층이 사용자 마음대로 사용할 수 있습니다.[269][270]

- Standard(기본값) – 이 보안 수준에서 모든 브라우저 기능이 활성화됩니다.

- 이 수준은 가장 사용 가능한 경험과 가장 낮은 수준의 보안을 제공합니다.

- 안전 – 이 보안 수준에서는 다음과 같은 변경 사항이 적용됩니다.

- 자바스크립트는 HTTPS가 아닌 사이트에서 사용할 수 없습니다.

- 자바스크립트가 활성화된 사이트에서는 성능 최적화가 비활성화됩니다. 일부 사이트의 스크립트는 실행 속도가 느려질 수 있습니다.

- 수학 방정식을 표시하는 일부 메커니즘이 비활성화되어 있습니다.

- 오디오 및 비디오(HTML5 미디어), WebGL은 클릭-투-플레이 방식입니다.

- 안전 – 이 보안 수준에서는 다음과 같은 추가 변경 사항이 적용됩니다.

- 자바스크립트는 기본적으로 모든 사이트에서 비활성화되어 있습니다.

- 일부 글꼴, 아이콘, 수학 기호 및 이미지가 비활성화되어 있습니다.

- 오디오 및 비디오(HTML5 미디어), WebGL은 클릭-투-플레이 방식입니다.

양파 서비스를 위한 작업증명 방어의 도입

획기적인 발전으로, 토르는 서비스 거부(DoS) 공격으로부터 양파 서비스를 보호하기 위한 새로운 방어 메커니즘을 공개했습니다. Tor 0.4.8이 출시되면서 이 작업증명(PoW) 방어는 합법적인 네트워크 트래픽을 우선시하는 동시에 악의적인 공격을 방지할 것을 약속합니다.[271]

왜 PoW 방어가 필요합니까?

IP 주소를 숨겨 사용자의 개인 정보를 보호하기 위해 고안된 양파 서비스는 오랫동안 DoS 공격에 취약했습니다. 기존의 IP 기반 요금 제한은 이러한 위협을 방지하는 데 부적절한 것으로 입증되었습니다. 이러한 취약성에 대응하기 위해 Tor는 사용자 익명성을 손상시키지 않으면서 보안을 강화하는 PoW 메커니즘을 도입했습니다.

작동 원리

PoW 방어는 네트워크 스트레스 중에만 활성화되는 티켓 시스템과 같습니다. 양파 서비스에 액세스하기 전에 고객은 자신의 진정성을 입증하는 작은 계산 퍼즐을 풀어야 합니다. 퍼즐의 복잡성은 수행되는 계산 "작업"의 양과 상관되어 사용자의 합법성을 확인하고 봇 기반 공격을 억제합니다. 이 동적 시스템은 실제 사용자에게 원활한 경험을 보장하면서 공격자를 차단합니다.

공격자와 사용자에게 미치는 영향

양파 서비스를 플러딩하려는 공격자에게 PoW 방어는 엄청난 장애물을 제공합니다. 공격 강도가 증가함에 따라 필요한 계산 노력도 증가하여 공격자의 수익이 감소합니다. 반면, 일반적으로 몇 가지 요청만 하는 일반 사용자는 5~30밀리초 범위의 해결 시간으로 관리 가능한 계산 요구를 경험합니다. 네트워크 스트레스 중에도 사용자는 자신의 인간성을 증명하여 Tor에 접속할 수 있습니다.

참고 항목

인용문

- ^ Dingledine, Roger (20 September 2002). "Pre-alpha: run an onion proxy now!". or-dev@freehaven.net (Mailing list). Archived from the original on 26 July 2011. Retrieved 17 July 2008.

- ^ "Security Release 0.4.8.10". 8 December 2023. Retrieved 9 December 2023.

- ^ "Tor". Open HUB. Archived from the original on 3 September 2014. Retrieved 27 May 2021.

- ^ "Announcing Arti, a pure-Rust Tor implementation". 2022. Archived from the original on 10 July 2021. Retrieved 10 July 2021.

- ^ "LICENSE – Tor's source code". tor. Archived from the original on 5 November 2018. Retrieved 15 May 2018.

- ^ Lee, Dave (10 November 2014). "Dark net raids were 'overblown' by police, says Tor Project". BBC. Archived from the original on 18 June 2022. Retrieved 18 June 2022.

- ^ Schmucker, Niklas. "Web tracking". SNET2 Seminar Paper-Summer Term.

- ^ "Tor Server Status". Tor Project – Metrics. Archived from the original on 7 June 2020. Retrieved 7 July 2021.

- ^ McCoy, Damon; Kevin Bauer; Dirk Grunwald; Tadayoshi Kohno; Douglas Sicker. "Shining light in dark places: Understanding the Tor network". International Symposium on Privacy Enhancing Technologies Symposium.

- ^ "ABOUT TOR BROWSER Tor Project Tor Browser Manual". tb-manual.torproject.org. Archived from the original on 19 April 2022. Retrieved 27 April 2022.

- ^ a b c Lawrence, Dune (23 January 2014). "The Inside Story of Tor, the Best Internet Anonymity Tool the Government Ever Built". Bloomberg Businessweek. Archived from the original on 29 March 2014. Retrieved 28 April 2014.

- ^ a b "History". Tor Project. Archived from the original on 13 January 2023. Retrieved 5 June 2021.

- ^ "Tor FAQ: Why is it called Tor?". Tor Project. Archived from the original on 17 January 2016. Retrieved 1 July 2011.

- ^ Dingledine, Rogert (8 October 2003). "Tor is free". tor-dev (Mailing list). Tor Project. Archived from the original on 13 February 2017. Retrieved 23 September 2016.

- ^ "Tor Project Form 990 2008" (PDF). Tor Project. 2009. Archived from the original (PDF) on 29 June 2017. Retrieved 30 August 2014.

- ^ "Tor Project Form 990 2009" (PDF). Tor Project. 2010. Archived from the original (PDF) on 29 June 2017. Retrieved 30 August 2014.

- ^ Goodin, Dan (22 July 2014). "Tor developers vow to fix bug that can uncloak users". Ars Technica. Archived from the original on 8 July 2017. Retrieved 15 June 2017.

- ^ "Selected Papers in Anonymity". Free Haven. Archived from the original on 12 July 2018. Retrieved 26 October 2005.

- ^ "Tor Research Home". torproject.org. Archived from the original on 26 June 2018. Retrieved 31 July 2014.

- ^ Owen, Gareth. "Dr Gareth Owen: Tor: Hidden Services and Deanonymisation". Retrieved 20 June 2015.

- ^ Moore, Daniel. "Cryptopolitik and the Darknet". Survival: Global Politics and Strategy. Retrieved 20 March 2016.

- ^ Cox, Joseph (1 February 2016). "Study Claims Dark Web Sites Are Most Commonly Used for Crimes". Retrieved 20 March 2016.

- ^ Zetter, Kim (17 May 2005). "Tor Torches Online Tracking". Wired. Archived from the original on 26 July 2014. Retrieved 30 August 2014.

- ^ a b Gregg, Brandon (30 April 2012). "How online black markets work". CSO Online. Archived from the original on 13 August 2012. Retrieved 6 August 2012.

- ^ Morisy, Michael (8 June 2012). "Hunting for child porn, FBI stymied by Tor undernet". Muckrock. Archived from the original on 16 June 2012. Retrieved 6 August 2012.

- ^ a b c d Ball, James; Schneier, Bruce; Greenwald, Glenn (4 October 2013). "NSA and GCHQ target Tor network that protects anonymity of web users". The Guardian. Archived from the original on 28 February 2019. Retrieved 5 October 2013.

- ^ "Leaping Over the Firewall: A Review of Censorship Circumvention Tools" (PDF). freedomhouse.org. Archived from the original (PDF) on 28 December 2023. Retrieved 30 December 2023.

- ^ "Tor: Overview". The Tor Project. Archived from the original on 6 June 2015. Retrieved 29 April 2015.

- ^ Cochrane, Nate (2 February 2011). "Egyptians turn to Tor to organise dissent online". SC Magazine. Archived from the original on 13 December 2011. Retrieved 10 December 2011.

- ^ Jardine, Eric; Lindner, Andrew M.; Owenson, Gareth (15 December 2020). "The potential harms of the Tor anonymity network cluster disproportionately in free countries". Proceedings of the National Academy of Sciences. 117 (50): 31716–31721. Bibcode:2020PNAS..11731716J. doi:10.1073/pnas.2011893117. ISSN 0027-8424. PMC 7749358. PMID 33257555.

- ^ "Bitcoin: Monetarists Anonymous". The Economist. 29 September 2012. Archived from the original on 20 October 2013. Retrieved 19 May 2013.

- ^ Boiten, Eerke; Hernandez-Castro, Julio (28 July 2014). "Can you really be identified on Tor or is that just what the cops want you to believe?". Phys.org. Archived from the original on 1 February 2019. Retrieved 31 July 2014.

- ^ "JTRIG Tools and Techniques". The Intercept. 14 July 2014. Archived from the original on 14 July 2014. Retrieved 14 July 2014.

- ^ "Document from an internal GCHQ wiki lists tools and techniques developed by the Joint Threat Research Intelligence Group". documentcoud.org. 5 July 2012. Archived from the original on 8 August 2014. Retrieved 30 July 2014.

- ^ Bode, Karl (12 March 2007). "Cleaning up Tor". Broadband.com. Archived from the original on 21 October 2013. Retrieved 28 April 2014.

- ^ Jones, Robert (2005). Internet forensics. O'Reilly. p. 133. ISBN 978-0-596-10006-3.

- ^ Chen, Adrian (11 June 2012). "'Dark Net' Kiddie Porn Website Stymies FBI Investigation". Gawker. Archived from the original on 14 August 2012. Retrieved 6 August 2012.

- ^ Chen, Adrian (1 June 2011). "The Underground Website Where You Can Buy Any Drug Imaginable". Gawker. Archived from the original on 3 June 2011. Retrieved 20 April 2012.

- ^ Steinberg, Joseph (8 January 2015). "How Your Teenage Son or Daughter May Be Buying Heroin Online". Forbes. Archived from the original on 10 February 2015. Retrieved 6 February 2015.

- ^ Goodin, Dan (16 April 2012). "Feds shutter online narcotics store that used Tor to hide its tracks". Ars Technica. Archived from the original on 19 April 2012. Retrieved 20 April 2012.

- ^ "Treasury Dept: Tor a Big Source of Bank Fraud". Krebs on Security. 5 December 2014. Archived from the original on 3 February 2019. Retrieved 7 December 2014.

- ^ Farivar, Cyrus (3 April 2015). "How a $3.85 latte paid for with a fake $100 bill led to counterfeit kingpin's downfall". Ars Technica. Archived from the original on 18 April 2015. Retrieved 19 April 2015.

- ^ Cimpanu, Catalin (6 April 2017). "New Malware Intentionally Bricks IoT Devices". BleepingComputer. Archived from the original on 19 February 2019. Retrieved 7 April 2017.

- ^ Turner, Serrin (27 September 2013). "Sealed compaint" (PDF). United States of America v. Ross William Ulbricht. Archived from the original (PDF) on 2 October 2013.

- ^ Higgins, Parker (3 October 2013). "In the Silk Road Case, Don't Blame the Technology". Electronic Frontier Foundation. Archived from the original on 26 January 2014. Retrieved 22 December 2013.

- ^ Soghoian, Chris (16 September 2007). "Tor anonymity server admin arrested". CNET News. Archived from the original on 10 December 2010. Retrieved 17 January 2011.

- ^ "Surveillance Self-Defense: Tor". Electronic Frontier Foundation. Archived from the original on 26 June 2014. Retrieved 28 April 2014.

- ^ a b Harris, Shane; Hudson, John (4 October 2014). "Not Even the NSA Can Crack the State Department's Favorite Anonymous Service". Foreign Policy. Archived from the original on 20 July 2014. Retrieved 30 August 2014.

- ^ Dredge, Stuart (5 November 2013). "What is Tor? A beginner's guide to the privacy tool". The Guardian. Archived from the original on 15 August 2014. Retrieved 30 August 2014.

- ^ Fowler, Geoffrey A. (17 December 2012). "Tor: An Anonymous, And Controversial, Way to Web-Surf". The Wall Street Journal. Archived from the original on 19 February 2014. Retrieved 30 August 2014.

- ^ Tveten, Julianne (12 April 2017). "Where Domestic Violence and Cybersecurity Intersect". Rewire. Archived from the original on 10 August 2017. Retrieved 9 August 2017.

- ^ LeVines, George (7 May 2014). "As domestic abuse goes digital, shelters turn to counter-surveillance with Tor". Boston Globe. Archived from the original on 14 September 2014. Retrieved 8 May 2014.

- ^ Ellis, Justin (5 June 2014). "The Guardian introduces SecureDrop for document leaks". Nieman Journalism Lab. Archived from the original on 17 August 2014. Retrieved 30 August 2014.

- ^ O'Neill, Patrick Howell (9 March 2015). "U.K. Parliament says banning Tor is unacceptable and impossible". The Daily Dot. Archived from the original on 2 April 2015. Retrieved 19 April 2015.

- ^ Kelion, Leo (22 August 2014). "NSA and GCHQ agents 'leak Tor bugs', alleges developer". BBC News. Archived from the original on 2 February 2019. Retrieved 21 July 2018.

- ^ "Doesn't Tor enable criminals to do bad things?". Tor Project. Archived from the original on 17 August 2013. Retrieved 28 August 2013.

- ^ Dingledine, Roger; Mathewson, Nick; Syverson, Paul (13 August 2004). "Tor: The Second-Generation Onion Router". Proc. 13th USENIX Security Symposium. San Diego, California. Archived from the original on 9 August 2011. Retrieved 17 November 2008.

- ^ "Tor: Bridges". Tor Project. Archived from the original on 12 May 2012. Retrieved 9 January 2011.

- ^ "TorPCAP – Tor Network Forensics". Netresec. 12 December 2018. Archived from the original on 12 December 2018. Retrieved 12 December 2018.

- ^ Winter, Philipp. "How Do Tor Users Interact With Onion Services?" (PDF). Archived (PDF) from the original on 28 December 2018. Retrieved 27 December 2018.

- ^ Mathewson, Nick (12 June 2003). "Add first draft of rendezvous point document". Tor Source Code. Archived from the original on 15 November 2018. Retrieved 23 September 2016.

- ^ Øverlier, Lasse; Syverson, Paul (21 June 2006). "2006 IEEE Symposium on Security and Privacy (S&P'06)" (PDF). Proceedings of the 2006 IEEE Symposium on Security and Privacy. IEEE Symposium on Security and Privacy. Oakland, Calif.: IEEE CS Press. p. 1. doi:10.1109/SP.2006.24. ISBN 0-7695-2574-1. Archived (PDF) from the original on 10 August 2013.

- ^ "TorSearch: a search engine specifically for Tor pages". Ghacks. 12 October 2013. Retrieved 11 May 2015.

- ^ Goodin, Dan (10 September 2007). "Tor at heart of embassy passwords leak". The Register. Archived from the original on 25 September 2007. Retrieved 20 September 2007.

- ^ Cox, Joseph (6 April 2016). "A Tool to Check If Your Dark Web Site Really Is Anonymous: 'OnionScan' will probe dark web sites for security weaknesses". Motherboard. Archived from the original on 16 August 2017. Retrieved 7 July 2017.

- ^ Zetter, Kim (12 December 2008). "New Service Makes Tor Anonymized Content Available to All". Wired. Archived from the original on 18 March 2014. Retrieved 22 February 2014.

- ^ Koebler, Jason (23 February 2015). "The Closest Thing to a Map of the Dark Net: Pastebin". Motherboard. Archived from the original on 22 December 2016. Retrieved 14 July 2015.

- ^ Dingledine, Roger (18 February 2009). "One cell is enough to break Tor's anonymity". Tor Project. Archived from the original on 20 September 2010. Retrieved 9 January 2011.

- ^ "TheOnionRouter/TorFAQ". Archived from the original on 16 September 2020. Retrieved 18 September 2007.

Tor (like all current practical low-latency anonymity designs) fails when the attacker can see both ends of the communications channel

- ^ Herrmann, Dominik; Wendolsky, Rolf; Federrath, Hannes (2009). "Website fingerprinting". Proceedings of the 2009 ACM workshop on Cloud computing security (PDF). New York, New York, US: ACM Press. pp. 31–42. doi:10.1145/1655008.1655013. ISBN 9781605587844. S2CID 8479479.

- ^ Herrmann, Dominik; Wendolsky, Rolf; Federrath, Hannes (13 November 2009). "Website Fingerprinting: Attacking Popular Privacy Enhancing Technologies with the Multinomial Naïve-Bayes Classifier" (PDF). Proceedings of the 2009 ACM Cloud Computing Security Workshop (CCSW). Cloud Computing Security Workshop. New York, US: Association for Computing Machinery. Archived (PDF) from the original on 22 April 2011. Retrieved 2 September 2010.

- ^ Judge, Peter (20 August 2013). "Zmap's Fast Internet Scan Tool Could Spread Zero Days In Minutes". TechWeek Europe. Archived from the original on 24 August 2013.

- ^ "Consensus health". Consensus-health.torproject.org. Archived from the original on 12 January 2021. Retrieved 15 March 2022.

- ^ George Tankersley (4 October 2017). "Getting Started with Tor Development". Archived from the original on 22 January 2021. Retrieved 16 January 2021.

- ^ tommy (2 November 2017). "Introducing Bastet, Our New Directory Authority". The Tor Project. Archived from the original on 25 November 2020. Retrieved 16 January 2021.

- ^ Karsten Loesing (15 May 2014). "10 years of collecting Tor directory data". The Tor Project. Archived from the original on 20 June 2020. Retrieved 16 January 2021.

- ^ Akhoondi, Masoud; Yu, Curtis; Madhyastha, Harsha V. (May 2012). LASTor: A Low-Latency AS-Aware Tor Client (PDF). IEEE Symposium on Security and Privacy. Oakland, US. Archived from the original (PDF) on 28 September 2013. Retrieved 28 April 2014.

- ^ Zetter, Kim (10 September 2007). "Rogue Nodes Turn Tor Anonymizer Into Eavesdropper's Paradise". Wired. Archived from the original on 31 December 2008. Retrieved 16 September 2007.

- ^ Lemos, Robert (8 March 2007). "Tor hack proposed to catch criminals". SecurityFocus. Archived from the original on 10 February 2019. Retrieved 3 February 2008.

- ^ Gray, Patrick (13 November 2007). "The hack of the year". Sydney Morning Herald. Archived from the original on 18 April 2014. Retrieved 28 April 2014.

- ^ a b c d "Someone Is Running Hundreds of Malicious Servers on the Tor Network and Might Be De-Anonymizing Users". Gizmodo. 3 December 2021. Archived from the original on 5 December 2021. Retrieved 5 December 2021.

- ^ a b c d "A mysterious threat actor is running hundreds of malicious Tor relays". The Record by Recorded Future. 3 December 2021. Archived from the original on 17 January 2023. Retrieved 5 December 2021.

- ^ "Over 25% Of Tor Exit Relays Spied On Users' Dark Web Activities". The Hacker News. 10 May 2021. Archived from the original on 5 December 2021. Retrieved 5 December 2021.

- ^ Paganini, Pierluigi (3 December 2021). "KAX17 threat actor is attempting to deanonymize Tor users running thousands of rogue relays". cybersecurityworldconference.com. Archived from the original on 23 June 2021.

- ^ Koppen, Georg (9 November 2021). "[tor-relays] Recent rejection of relays". Archived from the original on 4 December 2021. Retrieved 5 December 2021.

- ^ "Tor anonymizing network compromised by French researchers". The Hacker News. 24 October 2011. Archived from the original on 7 December 2011. Retrieved 10 December 2011.

- ^ "Des chercheurs Francais cassent le reseau d'anonymisation Tor". 01net.com (in French). Archived from the original on 16 October 2011. Retrieved 17 October 2011.

- ^ phobos (24 October 2011). "Rumors of Tor's compromise are greatly exaggerated". Tor Project. Archived from the original on 30 January 2012. Retrieved 20 April 2012.

- ^ a b Soltani, Ramin; Goeckel, Dennis; Towsley, Don; Houmansadr, Amir (27 November 2017). "Towards provably invisible network flow fingerprints". 2017 51st Asilomar Conference on Signals, Systems, and Computers. IEEE. pp. 258–262. arXiv:1711.10079. doi:10.1109/ACSSC.2017.8335179. ISBN 978-1-5386-1823-3. S2CID 4943955.

- ^ a b Murdoch, Steven J.; Danezis, George (19 January 2006). "Low-Cost Traffic Analysis of Tor" (PDF). Proceedings of the 2005 IEEE Symposium on Security and Privacy. IEEE CS. IEEE Symposium on Security and Privacy. Archived (PDF) from the original on 16 June 2007. Retrieved 21 May 2007.

- ^ "BBC iPlayer Help – Why does BBC iPlayer think I'm outside the UK?". BBC. Archived from the original on 28 December 2017. Retrieved 10 September 2017.

- ^ a b c d Le Blond, Stevens; Manils, Pere; Chaabane, Abdelberi; Ali Kaafar, Mohamed; Castelluccia, Claude; Legout, Arnaud; Dabbous, Walid (March 2011). One Bad Apple Spoils the Bunch: Exploiting P2P Applications to Trace and Profile Tor Users (PDF). 4th USENIX Workshop on Large-Scale Exploits and Emergent Threats (LEET '11). National Institute for Research in Computer Science and Control. Archived (PDF) from the original on 27 April 2011. Retrieved 13 April 2011.

- ^ McCoy, Damon; Bauer, Kevin; Grunwald, Dirk; Kohno, Tadayoshi; Sicker, Douglas (2008). "Privacy Enhancing Technologies" (PDF). Proceedings of the 8th International Symposium on Privacy Enhancing Technologies. 8th International Symposium on Privacy Enhancing Technologies. Lecture Notes in Computer Science. Vol. 5134. Berlin, Germany: Springer-Verlag. pp. 63–76. doi:10.1007/978-3-540-70630-4_5. ISBN 978-3-540-70629-8. Archived (PDF) from the original on 15 May 2012. Retrieved 13 April 2011.

- ^ Jansen, Rob; Tschorsch, Florian; Johnson, Aaron; Scheuermann, Björn (2014). The Sniper Attack: Anonymously Deanonymizing and Disabling the Tor Network (PDF). 21st Annual Network & Distributed System Security Symposium. Archived (PDF) from the original on 30 June 2014. Retrieved 28 April 2014.

- ^ Dingledine, Roger (7 April 2014a). "OpenSSL bug CVE-2014-0160". Tor Project. Archived from the original on 10 July 2017. Retrieved 28 April 2014.

- ^ Dingledine, Roger (16 April 2014b). "Rejecting 380 vulnerable guard/exit keys". tor-relays (Mailing list). Archived from the original on 19 April 2014. Retrieved 28 April 2014.

- ^ Lunar (16 April 2014). "Tor Weekly News — 16 April 2014". Tor Project. Archived from the original on 19 April 2014. Retrieved 28 April 2014.

- ^ Gallagher, Sean (18 April 2014). "Tor network's ranks of relay servers cut because of Heartbleed bug". Ars Technica. Archived from the original on 1 May 2014. Retrieved 28 April 2014.

- ^ Mimoso, Michael (17 April 2014). "Tor begins blacklisting exit nodes vulnerable to Heartbleed". Threat Post. Archived from the original on 19 April 2014. Retrieved 28 April 2014.

- ^ Dingledine (2014) "2014년 7월 4일, 우리는 사용자의 익명을 해제하려고 시도한 것으로 추정되는 릴레이 그룹을 발견했습니다. 그들은 토르 은닉 서비스를 운영하거나 접속하는 사람들을 대상으로 한 것으로 보입니다."

- ^ a b Dingledine, Roger (30 July 2014). "Tor security advisory: "relay early" traffic confirmation attack". The Tor Project. Archived from the original on 24 May 2019. Retrieved 9 July 2018.

- ^ Dingledine (2014) "...우리는 사용자의 익명을 해제하려고 했다고 가정합니다. 그들은 토르의 숨겨진 서비스를 운영하거나 접근하는 사람들을 목표로 한 것으로 보입니다... 2월 초부터 7월 4일까지 숨겨진 서비스를 운영하거나 액세스한 사용자는 영향을 받았다고 가정해야 합니다. 우리는 이 공격이 숨겨진 서비스 설명자를 가져온 사용자를 찾았다고 알고 있습니다... 이 공격은 또한 누가 숨겨진 서비스 설명자를 게시했는지를 알아내려고 했을 것입니다. 그러면 공격자는 숨겨진 서비스의 위치를 알 수 있습니다. 히든 서비스 사업자는 히든 서비스의 위치를 변경하는 것을 고려해야 합니다."

- ^ Dingledine (2014) "릴레이는 공격자가 사용한 특정 프로토콜 취약성을 차단하기 위해 최근 Tor 릴리스(0.2.4.23 또는 0.2.5.6-alpha)로 업그레이드해야 합니다.."

- ^ Dingledine (2014) "전문가 사용자의 경우, 새로운 Tor 버전은 경로의 릴레이가 릴레이 초기 셀을 주입할 경우 로그에 경고합니다. 'Received an inbound RELY_EARY cell' 문구를 찾으십시오."

- ^ Dingledine (2014) "업그레이드하는 클라이언트는 (새로운 Tor Browser 릴리스가 준비되면) 트래픽을 볼 수 있는 위치에 있는 엔트리 가드의 수를 제한하는 데 또 다른 조치를 취할 것이며, 따라서 이와 같은 향후 공격으로 인한 피해를 줄일 것입니다... 3) (충분한 고객이 업그레이드되면) 고객에게 3명이 아닌 1명의 엔트리 가드를 사용하여 시간이 지남에 따라 릴레이에 노출되는 것을 줄일 수 있는 소프트웨어 업데이트를 제공합니다."

- ^ 딩글딘(2014) "숨은 서비스 사업자는 숨긴 서비스의 위치 변경을 고려해야 합니다."

- ^ 딩글딘(2014) "...하지만 일반적으로 교통 확인을 막는 것은 열린 연구 문제로 남아 있음을 기억하십시오."

- ^ Greenberg, Andy (7 November 2014). "Global Web Crackdown Arrests 17, Seizes Hundreds Of Dark Net Domains". Wired. Archived from the original on 9 August 2015. Retrieved 9 August 2015.

- ^ Wakefield, Jane (7 November 2014). "Huge raid to shut down 400-plus dark net sites –". BBC News. Archived from the original on 21 August 2015. Retrieved 9 August 2015.

- ^ O'Neill, Patrick Howell (7 November 2014). "The truth behind Tor's confidence crisis". The Daily Dot. Archived from the original on 10 November 2014. Retrieved 10 November 2014.

- ^ Knight, Shawn (7 November 2014). "Operation Onymous seizes hundreds of darknet sites, 17 arrested globally". Techspot. Archived from the original on 8 November 2014. Retrieved 8 November 2014.

- ^ a b c d "Court Docs Show a University Helped FBI Bust Silk Road 2, Child Porn Suspects". Motherboard. 11 November 2015. Archived from the original on 21 November 2015. Retrieved 20 November 2015.

- ^ a b "Did the FBI Pay a University to Attack Tor Users?". torproject.org. 11 November 2015. Archived from the original on 18 November 2015. Retrieved 20 November 2015.

- ^ Zorz, Zeljka (12 November 2015). "Tor Project claims FBI paid university researchers $1m to unmask Tor users". Help Net Security. Archived from the original on 17 November 2015. Retrieved 20 November 2015.

- ^ a b Felten, Ed (31 July 2014). "Why were CERT researchers attacking Tor?". Freedom to Tinker, Center for Information Technology Policy, Princeton University. Archived from the original on 5 September 2016. Retrieved 9 July 2018.

- ^ Madnick, Stuart; Xitong Li; Nazli Choucri (2009). "Experiences and challenges with using CERT data to analyze international cyber security". MIT Sloan Research Paper.

- ^ Cimpanu, Catalin (10 March 2016). "Tor Users Can Be Tracked Based on Their Mouse Movements". Softpedia. Archived from the original on 11 March 2016. Retrieved 11 March 2016.

- ^ Anonymous (10 March 2016). "Tor Users Can Be Tracked Based On Their Mouse Movements". Slashdot. Archived from the original on 12 March 2016. Retrieved 11 March 2016.

- ^ Greenberg, Andy (26 August 2015). "Agora, the Dark Web's Biggest Drug Market, Is Going Offline". Wired. Archived from the original on 15 August 2016. Retrieved 13 September 2016.

- ^ Albert Kwon; Mashael AlSabah; David Lazar; Marc Dacier; Srinivas Devadas (August 2015). "Circuit Fingerprinting Attacks: Passive Deanonymization of Tor Hidden Services" (PDF). Archived (PDF) from the original on 9 April 2016. Retrieved 14 July 2016.

- ^ Danezis1, George; Wittneben, Bettina. "The Economics of Mass Surveillance and the Questionable Value of Anonymous Communications" (PDF). Archived (PDF) from the original on 25 October 2016. Retrieved 27 April 2022 – via ecoinfosec.org.

{{cite web}}: CS1 메인트: 숫자 이름: 작성자 목록(링크) - ^ "Repository Analytics". Tor Project GitLab. Archived from the original on 24 June 2022. Retrieved 24 August 2022.

- ^ a b c d richard. "New Release: Tor Browser 13.0.9".

- ^ "Download Tor Browser in your language". The Tor Project, Inc. Archived from the original on 3 June 2021. Retrieved 19 December 2022.

- ^ "Tor Project: FAQ". torproject.org. Archived from the original on 24 March 2019. Retrieved 31 October 2019.

- ^ "Tor Browser Bundle". Tor Project. 23 June 2014. Archived from the original on 23 June 2014. Retrieved 21 May 2017.

- ^ "Tor Project: Core People". Tor Project. Archived from the original on 18 January 2011. Retrieved 17 July 2008.

- ^ Murdoch, Steven J. (30 January 2008). "New Tor distribution for testing: Tor Browser Bundle". tor-talk (Mailing list). Archived from the original on 5 March 2020. Retrieved 13 January 2020.

- ^ Perry, Mike; Clark, Erinn; Murdoch, Steven (15 March 2013). "The Design and Implementation of the Tor Browser [DRAFT]". Tor Project. Archived from the original on 15 August 2014. Retrieved 28 April 2014.

- ^ a b Alin, Andrei (2 December 2013). "Tor Browser Bundle Ubuntu PPA". Web Upd8. Archived from the original on 21 April 2014. Retrieved 28 April 2014.

- ^ Knight, John (1 September 2011). "Tor Browser Bundle-Tor Goes Portable". Linux Journal. Archived from the original on 29 April 2014. Retrieved 28 April 2014.

- ^ "This repository contains TorBrowser Releases". GitHub. 23 September 2020. Archived from the original on 23 September 2020. Retrieved 23 September 2020.

- ^ Poulsen, Kevin (8 May 2014). "Visit the Wrong Website, and the FBI Could End Up in Your Computer". Wired. Archived from the original on 11 January 2018. Retrieved 12 March 2017.

- ^ "Feds bust through huge Tor-hidden child porn site using questionable malware". Ars Technica. 16 July 2015. Archived from the original on 24 March 2020. Retrieved 26 July 2018.

- ^ "FBI Tor busting 227 1". Archived from the original on 2 July 2018. Retrieved 26 July 2018.

- ^ Miller, Matthew; Stroschein, Joshua; Podhradsky, Ashley (25 May 2016). "Reverse Engineering a NIT That Unmasks Tor Users". Annual ADFSL Conference on Digital Forensics, Security and Law. Archived from the original on 2 July 2018. Retrieved 26 July 2018.

- ^ "The FBI Used the Web's Favorite Hacking Tool to Unmask Tor Users". Wired. 16 December 2014. Archived from the original on 22 February 2019. Retrieved 26 July 2018.

- ^ "Federal Cybersecurity Director Found Guilty on Child Porn Charges". Wired. 27 August 2014. Archived from the original on 23 February 2019. Retrieved 26 July 2018.

- ^ "Former Acting HHS Cyber Security Director Sentenced to 25 Years in Prison for Engaging in Child Pornography Enterprise". US Department of Justice. 5 January 2015. Archived from the original on 2 July 2018.

- ^ "New York Man Sentenced to Six Years in Prison for Receiving and Accessing Child Pornography". US Department of Justice. 17 December 2015. Archived from the original on 5 July 2018.

- ^ Poulsen, Kevin (5 August 2013). "Feds Are Suspects in New Malware That Attacks Tor Anonymity". Wired. Archived from the original on 29 April 2014. Retrieved 12 March 2017.

- ^ Krebs, Brian (13 August 2013). "Firefox Zero-Day Used in Child Porn Hunt?". Krebs on Security. Archived from the original on 13 December 2020. Retrieved 26 December 2020.

- ^ "Peeling back the layers of Tor with EgotisticalGiraffe". The Guardian. 4 October 2013. Archived from the original on 5 October 2013. Retrieved 5 October 2013.

- ^ Samson, Ted (5 August 2013). "Tor Browser Bundle for Windows users susceptible to info-stealing attack". InfoWorld. Archived from the original on 29 April 2014. Retrieved 28 April 2014.

- ^ Poulsen, Kevin (8 May 2013). "Feds Are Suspects in New Malware That Attacks Tor Anonymity". Wired. Archived from the original on 29 April 2014. Retrieved 29 April 2014.

- ^ Owen, Gareth. "FBI Malware Analysis". Archived from the original on 17 April 2014. Retrieved 6 May 2014.

- ^ O'Faolain, Aodhan (8 August 2013). "Man sought in US on child porn charges further remanded in custody". The Irish Times. Archived from the original on 9 August 2013. Retrieved 26 December 2020.

- ^ 아동학대 이미지의 세계 최대 출처 배후에 있는 사람이 27년간 수감되다 2021년 10월 5일 Wayback Machine, guardian.com , 2021/09/16

- ^ Best, Jessica (21 January 2014). "Man branded 'largest facilitator of child porn on the planet' remanded in custody again". Daily Mirror. Archived from the original on 29 May 2014. Retrieved 29 April 2014.

- ^ Dingledine, Roger (5 August 2013). "Tor security advisory: Old Tor Browser Bundles vulnerable". Tor Project. Archived from the original on 26 March 2014. Retrieved 28 April 2014.

- ^ Poulsen, Kevin (13 September 2013). "FBI Admits It Controlled Tor Servers Behind Mass Malware Attack". Wired. Archived from the original on 21 December 2013. Retrieved 22 December 2013.

- ^ Schneier, Bruce (4 October 2013). "Attacking Tor: how the NSA targets users' online anonymity". The Guardian. Archived from the original on 7 August 2017. Retrieved 22 December 2013.

- ^ "Someone is tricking Chinese YouTube users with a spyware version of the Tor Browser". The Verge. 4 October 2022. Archived from the original on 18 October 2022. Retrieved 18 October 2022.

- ^ a b Singh, Sukhbir (29 October 2015). "Tor Messenger Beta: Chat over Tor, Easily". The Tor Blog. The Tor Project. Archived from the original on 30 October 2015. Retrieved 31 October 2015.

- ^ Singh, Sukhbir (28 September 2017). "Tor Messenger 0.5.0b1 is released". sukhbir's blog. The Tor Project. Archived from the original on 6 October 2017. Retrieved 6 October 2017.

- ^ Singh, Sukhbir (2 April 2018). "Sunsetting Tor Messenger". Archived from the original on 2 April 2020. Retrieved 9 April 2020.

- ^ "Tor Messenger Design Document". The Tor Project. 13 July 2015. Archived from the original on 22 November 2015. Retrieved 22 November 2015.

- ^ "Sunsetting Tor Messenger Tor Project". blog.torproject.org. Archived from the original on 22 April 2022. Retrieved 7 May 2022.

- ^ Aemasu, Lucian (3 April 2018). "Tor Project Shuts Down Development Of Tor Messenger". Tom's Hardware. Retrieved 3 April 2018.

- ^ Sharwood, Simon (3 April 2018). "Tor 'sunsets' secure Messenger that never exited beta". The Register. Archived from the original on 15 July 2018. Retrieved 2 October 2019.

- ^ Staff, Ars (22 November 2016). "Tor phone is antidote to Google "hostility" over Android, says developer". Ars Technica. Archived from the original on 13 August 2022. Retrieved 13 August 2022.

- ^ "Tor". Vuze. Archived from the original on 30 April 2013. Retrieved 3 March 2010.

- ^ "Bitmessage FAQ". Bitmessage. Archived from the original on 18 August 2013. Retrieved 17 July 2013.

- ^ Hassan, Nihad; Hijazi, Rami (2016). Data Hiding Techniques in Windows OS: A Practical Approach to Investigation and Defense. Syngress. p. 184. ISBN 978-0-12-804496-4. Archived from the original on 5 July 2022. Retrieved 5 July 2022.

- ^ "About". The Guardian Project. Archived from the original on 16 April 2011. Retrieved 10 May 2011.

- ^ "ChatSecure: Private Messaging". The Guardian Project. Archived from the original on 24 September 2014. Retrieved 20 September 2014.

- ^ "Orbot: Mobile Anonymity + Circumvention". The Guardian Project. Archived from the original on 11 May 2011. Retrieved 10 May 2011.

- ^ Orbot iOS, Guardian Project, 25 August 2022, archived from the original on 25 August 2022, retrieved 25 August 2022

- ^ "Orweb: Privacy Browser". The Guardian Project. Archived from the original on 11 May 2011. Retrieved 10 May 2011.

- ^ n8fr8 (30 June 2015). "Orfox: Aspiring to bring Tor Browser to Android". guardianproject.info. Archived from the original on 13 September 2015. Retrieved 17 August 2015.

Our plan is to actively encourage users to move from Orweb to Orfox, and stop active development of Orweb, even removing to from the Google Play Store.

{{cite web}}: CS1 메인트: 숫자 이름: 작성자 목록(링크) - ^ "ProxyMob: Firefox Mobile Add-on". The Guardian Project. Archived from the original on 11 May 2011. Retrieved 10 May 2011.

- ^ "Obscura: Secure Smart Camera". The Guardian Project. Archived from the original on 24 September 2014. Retrieved 19 September 2014.

- ^ 엔드리스 / 양파 브라우저 라이센스(OBL)[영구 데드링크]

- ^ "Tor at the Heart: Onion Browser (and more iOS Tor)". The Tor Blog. Archived from the original on 28 August 2017.

- ^ "Onion Browser on the App Store".

- ^ "OnionBrowser/OnionBrowser". GitHub. 30 June 2021. Archived from the original on 17 November 2021.

- ^ Shankland, Stephen (28 June 2018). "Brave advances browser privacy with Tor-powered tabs". CNET. Archived from the original on 27 September 2018. Retrieved 27 September 2018.

- ^ Brave (5 October 2020). "Brave.com now has its own Tor Onion Service, providing more users with secure access to Brave". Brave Browser. Archived from the original on 6 October 2020. Retrieved 22 January 2021.

- ^ Жуков, Антон (15 December 2009). "Включаем Tor на всю катушку" [Make Tor go the whole hog]. Xakep. Archived from the original on 1 September 2013. Retrieved 28 April 2014.

- ^ "Tor Project: Pluggable Transports". torproject.org. Archived from the original on 13 August 2016. Retrieved 5 August 2016.

- ^ Brandom, Russell (9 May 2014). "Domestic violence survivors turn to Tor to escape abusers". The Verge. Archived from the original on 2 September 2014. Retrieved 30 August 2014.

- ^ Gurnow, Michael (1 July 2014). "Seated Between Pablo Escobar and Mahatma Gandhi: The Sticky Ethics of Anonymity Networks". Dissident Voice. Archived from the original on 6 October 2014. Retrieved 17 July 2014.

- ^ Zetter, Kim (1 June 2010). "WikiLeaks Was Launched With Documents Intercepted From Tor". Wired. Archived from the original on 12 August 2014. Retrieved 30 August 2014.

- ^ Lee, Timothy B. (10 June 2013). "Five ways to stop the NSA from spying on you". The Washington Post. Archived from the original on 4 October 2014. Retrieved 30 August 2014.

- ^ Norton, Quinn (9 December 2014). "Clearing the air around Tor". PandoDaily. Archived from the original on 25 May 2019. Retrieved 10 December 2014.

- ^ a b Levine, Yasha (16 July 2014). "Almost everyone involved in developing Tor was (or is) funded by the US government". Pando Daily. Archived from the original on 11 April 2016. Retrieved 21 April 2016.

- ^ McKim, Jenifer B. (8 March 2012). "Privacy software, criminal use". The Boston Globe. Archived from the original on 12 March 2012.

- ^ Appelbaum J, Gibson A, Goetz J, Kabisch V, Kampf L, Ryge L (3 July 2014). "NSA targets the privacy-conscious". Panorama. Norddeutscher Rundfunk. Archived from the original on 3 July 2014. Retrieved 4 July 2014.

- ^ "Tor: Sponsors". Tor Project. Archived from the original on 27 July 2011. Retrieved 11 December 2010.

- ^ Fowler, Geoffrey A. (17 December 2012). "Tor: an anonymous, and controversial, way to web-surf". Wall Street Journal. Archived from the original on 11 March 2015. Retrieved 19 May 2013.

- ^ 무어, 다니엘, 리드, 토마스. "암호화폐와 다크넷" 서바이벌. 2016년 2월 58권 1호, p7-38. 32p

- ^ 주식회사 더 토르 프로젝트. "Tor: Sponsers" www.torproject.org . 2016년 10월 28일 회수.

- ^ Fung, Brian (6 September 2013). "The feds pay for 60 percent of Tor's development. Can users trust it?". The Switch. Washington Post. Archived from the original on 9 September 2013. Retrieved 6 February 2014.

- ^ "Tor is Not as Safe as You May Think". Infosecurity magazine. 2 September 2013. Archived from the original on 27 August 2014. Retrieved 30 August 2014.

- ^ "'Tor Stinks' presentation – read the full document". The Guardian. 4 October 2014. Archived from the original on 29 August 2014. Retrieved 30 August 2014.

- ^ O'Neill, Patrick Howell (2 October 2014). "The real chink in Tor's armor". The Daily Dot. Archived from the original on 25 May 2019. Retrieved 3 October 2014.

- ^ Lee, Dave (7 November 2014). "Dark net experts trade theories on 'de-cloaking' after raids". BBC News. Archived from the original on 12 November 2014. Retrieved 12 November 2014.

- ^ SPIEGEL Staff (28 December 2014). "Prying Eyes: Inside the NSA's War on Internet Security". Der Spiegel. Archived from the original on 24 January 2015. Retrieved 23 January 2015.

- ^ "Presentation from the SIGDEV Conference 2012 explaining which encryption protocols and techniques can be attacked and which not" (PDF). Der Spiegel. 28 December 2014. Archived (PDF) from the original on 8 October 2018. Retrieved 23 January 2015.

- ^ "2010 Free Software Awards announced". Free Software Foundation. Archived from the original on 1 May 2015. Retrieved 23 March 2011.

- ^ Lambert, Patrick (21 September 2011). "How the TOR Project defeated Iran filters inside 24 hours". TechRepublic. Archived from the original on 15 October 2022. Retrieved 15 October 2022.

- ^ "Iranian block on Tor traffic quickly foiled – The H Security: News and Features". www.h-online.com. Archived from the original on 18 October 2022. Retrieved 15 October 2022.

- ^ Wittmeyer, Alicia P.Q. (26 November 2012). "The FP Top 100 Global Thinkers". Foreign Policy. Archived from the original on 30 November 2012. Retrieved 28 November 2012.

- ^ Sirius, R. U. (11 March 2013). "Interview uncut: Jacob Appelbaum". theverge.com. Archived from the original on 20 October 2014. Retrieved 17 September 2017.

- ^ Gaertner, Joachim (1 July 2013). "Darknet – Netz ohne Kontrolle". Das Erste (in German). Archived from the original on 4 July 2013. Retrieved 28 August 2013.

- ^ Gallagher, Sean (25 July 2014). "Russia publicly joins war on Tor privacy with $111,000 bounty". Ars Technica. Archived from the original on 26 July 2014. Retrieved 26 July 2014.

- ^ Lucian, Constantin (25 July 2014). "Russian government offers huge reward for help unmasking anonymous Tor users". PC World. Archived from the original on 26 July 2014. Retrieved 26 July 2014.

- ^ Livingood, Jason (15 September 2014). "Setting the Record Straight on Tor". Archived from the original on 4 January 2021. Retrieved 5 January 2021.

The report may have generated a lot of clicks but is totally inaccurate. Comcast is not asking customers to stop using Tor, or any other browser for that matter. We have no policy against Tor, or any other browser or software. Customers are free to use their Xfinity Internet service to visit any website, use any app, and so forth. ... Comcast doesn't monitor our customer's browser software, web surfing or online history.

- ^ O'Neill, Patrick Howell (26 March 2015). "Tor's great rebranding". The Daily Dot. Archived from the original on 12 April 2015. Retrieved 19 April 2015.

- ^ Galperin, Eva (27 March 2014). "When Is a Tor Block Not a Tor Block?". Electronic Frontier Foundation. Archived from the original on 15 October 2022. Retrieved 15 October 2022.

- ^ Peterson, Andrea (28 May 2015). "U.N. report: Encryption is important to human rights — and backdoors undermine it". The Washington Post. Archived from the original on 23 June 2015. Retrieved 17 September 2017.

- ^ "Tor Exit Nodes in Libraries – Pilot (phase one)". Tor Project.org. Archived from the original on 8 September 2015. Retrieved 15 September 2015.

- ^ "Library Freedom Project". libraryfreedomproject.org. Archived from the original on 19 September 2015. Retrieved 15 September 2015.

- ^ Doyle-Burr, Nora (16 September 2015). "Despite Law Enforcement Concerns, Lebanon Board Will Reactivate Privacy Network Tor at Kilton Library". Valley News. Archived from the original on 18 September 2015. Retrieved 20 November 2015.

- ^ "Lofgren questions DHS policy towards Tor Relays". house.gov. 10 December 2015. Archived from the original on 3 June 2016. Retrieved 4 June 2016.

- ^ Geller, Eric (11 December 2015). "Democratic lawmaker wants to know if DHS is sabotaging plans for Tor exit relays". The Daily Dot. Archived from the original on 10 June 2016. Retrieved 4 June 2016.

- ^ Kopfstein, Janus (12 December 2015). "Congresswoman Asks Feds Why They Pressured a Library to Disable Its Tor Node". Motherboard. Archived from the original on 22 December 2015.

- ^ "Tor crusader discuss privacy, freedom with ExpressVPN". Home of internet privacy. 4 August 2016. Archived from the original on 31 August 2017. Retrieved 11 September 2017.

- ^ Gonzalo, Marilín (26 January 2016). "Esta biblioteca valenciana es la segunda del mundo en unirse al proyecto Tor". El Diario (in Spanish). Archived from the original on 7 March 2016. Retrieved 4 March 2016.

- ^ Broersma, Matthew (26 August 2015). "IBM Tells Companies To Block Tor Anonymisation Network". TechWeekEurope UK. Archived from the original on 10 September 2015. Retrieved 15 September 2015.

- ^ Greenberg, Andy (14 September 2015). "Mapping How Tor's Anonymity Network Spread Around the World". Wired. Archived from the original on 3 February 2016. Retrieved 9 February 2016.

- ^ "This is What a Tor Supporter Looks Like: Daniel Ellsberg". The Tor Blog. 26 December 2015. Archived from the original on 4 March 2016. Retrieved 4 June 2016.

- ^ "This is What a Tor Supporter Looks Like: Cory Doctorow". The Tor Blog. 18 December 2015. Archived from the original on 16 June 2016. Retrieved 4 June 2016.

- ^ "This is What a Tor Supporter Looks Like: Edward Snowden". The Tor Blog. 30 December 2015. Archived from the original on 9 April 2016. Retrieved 4 June 2016.

- ^ "This is what a Tor Supporter looks like: Molly Crabapple". The Tor Blog. 9 December 2015. Archived from the original on 16 June 2016. Retrieved 4 June 2016.

- ^ "House Bill 1508: An Act allowing public libraries to run certain privacy software". New Hampshire State Government. 10 March 2016. Archived from the original on 11 April 2017. Retrieved 4 June 2016.

- ^ O'Neill, Patrick Howell (18 February 2016). "New Hampshire bill allows for libraries' usage of encryption and privacy software". The Daily Dot. Archived from the original on 11 March 2016. Retrieved 10 March 2016.

- ^ "New Hampshire HB1508 – 2016 – Regular Session". legiscan.com. Archived from the original on 29 July 2016. Retrieved 4 June 2016.

- ^ "Library in FIMS joins global network fighting back against digital surveillance, censorship, and the obstruction of information". FIMS News. 14 March 2016. Archived from the original on 20 March 2016. Retrieved 16 March 2016.

- ^ Pearson, Jordan (25 September 2015). "Can You Be Arrested for Running a Tor Exit Node In Canada?". Motherboard. Archived from the original on 23 March 2016. Retrieved 16 March 2016.

- ^ Pearson, Jordan (16 March 2016). "Canadian Librarians Must Be Ready to Fight the Feds on Running a Tor Node". Motherboard. Archived from the original on 19 March 2016. Retrieved 16 March 2016.

- ^ lovecruft, isis agora (7 May 2020). "May 7, 2020 Tweet". Archived from the original on 27 May 2021. Retrieved 7 April 2021.

my name is isis agora lovecruft not Isis Agora Lovecruft

- ^ Pagliery, Jose (17 May 2016). "Developer of anonymous Tor software dodges FBI, leaves US". CNN. Archived from the original on 17 May 2016. Retrieved 17 May 2016.

- ^ Weiner, Anna (2 December 2016). "Trump Preparedness: Digital Security 101". The New Yorker. Archived from the original on 25 October 2020. Retrieved 20 February 2020.

- ^ "Turkey Partially Blocks Access to Tor and Some VPNs". 19 December 2016. Archived from the original on 20 December 2016. Retrieved 24 September 2017.

- ^ "Forfeiture Complaint". Justice.gov. 20 July 2017. p. 27. Archived from the original on 23 September 2020. Retrieved 28 July 2017.

- ^ Leyden, John (20 July 2017). "Cops harpoon two dark net whales in megabust: AlphaBay and Hansa : Tor won't shield you, warn Feds". The Register. Archived from the original on 23 May 2020. Retrieved 21 July 2017.

- ^ McCarthy, Kieren (20 July 2017). "Alphabay shutdown: Bad boys, bad boys, what you gonna do? Not use your Hotmail... ...or the Feds will get you ♪". The Register. Archived from the original on 23 May 2020. Retrieved 21 July 2017.

- ^ "Information Security Memo for Members". Democratic Socialists of America. 11 July 2017. Archived from the original on 20 January 2021. Retrieved 20 January 2021.

- ^ "INFORMATION SECURITY RECOMMENDATIONS" (PDF). Democratic Socialists of America. June 2017. Archived (PDF) from the original on 7 September 2020. Retrieved 20 January 2021.

- ^ Johnson, Tim (2 August 2017). "Shocked by gruesome crime, cyber execs help FBI on dark web". Idaho Statesman.

- ^ Brandom, Russell (25 June 2018). "Venezuela is blocking access to the Tor network 16 Just days after new web blocks were placed on local media outlets". The Verge. Archived from the original on 26 June 2018. Retrieved 26 June 2018.

- ^ Grauer, Yael (4 July 2018). "German police raid homes of Tor-linked group's board members One board member described the police's justification for the raids as a "tenuous" link between the privacy group, a blog, and its email address". ZDNet. Archived from the original on 6 July 2018. Retrieved 6 July 2018.

- ^ n/a, 46halbe (4 July 2018). "Police searches homes of "Zwiebelfreunde" board members as well as "OpenLab" in Augsburg". Chaos Computer Club. Archived from the original on 4 July 2018. Retrieved 6 July 2018.

{{cite web}}: CS1 메인트: 숫자 이름: 작성자 목록(링크) - ^ Stelle, Sharon (5 July 2018). "In Support of Torservers". TorProject.org. Archived from the original on 7 July 2018. Retrieved 6 July 2018.

- ^ "Gericht urteilt: Durchsuchung bei Zwiebelfreunden war rechtswidrig [Update]". 24 August 2018. Archived from the original on 12 October 2019. Retrieved 1 December 2019.

- ^ "LG München I: Hausdurchsuchungen bei Verein Zwiebelfreunde waren rechtswidrig". Aktuell. Archived from the original on 15 February 2021. Retrieved 1 December 2019.

- ^ "China's clampdown on Tor pushes its hackers into foreign backyards". The Register. 2018. Archived from the original on 10 October 2018. Retrieved 10 October 2018.

- ^ Stegner, Isabella (12 November 2019). "Edward Snowden blew the whistle on how Chinese censors scrubbed his book". Quartz. Archived from the original on 15 November 2019. Retrieved 12 November 2019.

- ^ Snowden, Edward (11 November 2019). "The Chinese edition of my new book, #PermanentRecord, has just been censored". Twitter (@Snowden). Archived from the original on 12 November 2019. Retrieved 8 December 2019.

- ^ "Russia Bans More VPN Products and TOR – December 8, 2021". Daily NewsBrief. 8 December 2021. Archived from the original on 8 December 2021. Retrieved 11 December 2021.

- ^ "Russia Ratchets up Internet Control by Blocking Privacy Service Tor". U.S. News & World Report. Archived from the original on 8 December 2021. Retrieved 8 December 2021.

- ^ "Tor Project appeals Russian court's decision to block access to Tor". BleepingComputer. Archived from the original on 8 March 2022. Retrieved 8 March 2022.

- ^ Schechner, Sam; Hagey, Keach (12 March 2022). "Russia Rolls Down Internet Iron Curtain, but Gaps Remain". The Wall Street Journal. Archived from the original on 17 March 2022. Retrieved 17 March 2022.

- ^ a b Burgess, Matt (28 July 2022). "How Tor Is Fighting—and Beating—Russian Censorship". WIRED. Archived from the original on 8 August 2022. Retrieved 30 July 2022.

- ^ "Russian court lifts block on Tor Project – for now". TechRadar. 24 May 2022. Archived from the original on 30 December 2022. Retrieved 29 December 2022.

- ^ "Tor GitLab – [Russia] Some ISPs are blocking Tor". TechRadar. 2 December 2021. Archived from the original on 30 December 2022. Retrieved 29 December 2022.

- ^ Browne, Ryan. "VPN use skyrockets in Iran as citizens navigate internet censorship under Tehran's crackdown". CNBC. Archived from the original on 10 October 2022. Retrieved 11 October 2022.

- ^ Küchemann, Fridtjof (27 September 2022). "Per Snowflake ins TOR-Netzwerk: Online-Gasse für Menschen in Iran". Frankfurter Allgemeine Zeitung (in German). Archived from the original on 10 October 2022. Retrieved 11 October 2022.