베라크립트

VeraCrypt | |

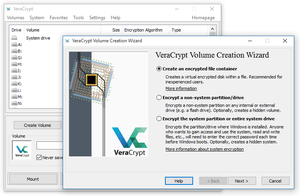

Windows 10의 VeraCrypt 1.17 | |

| 개발자 | IDRIX(프랑스 파리 소재)[1] |

|---|---|

| 초기 릴리즈 | 2013년 6월 22일; 전 |

| 안정적 해제 | 1.25.7 (2022년 1월 7일; 전)[2][±] |

| 리포지토리 | |

| 기록 위치 | C, C++, 어셈블리 |

| 운영 체제 | |

| 플랫폼 | IA-32, x86-64, AArch64 및 armhf |

| 다음에서 사용 가능 | 37개 언어[3] |

| 유형 | 디스크 암호화 소프트웨어 |

| 면허증 |

|

| 웹사이트 | www |

VeraCrypt는 즉시 암호화(OTFE)를 위한 오픈 소스 유틸리티다.[5] 소프트웨어는 일반 디스크와 똑같이 작동하는 가상 암호화된 디스크를 파일 내에서 생성할 수 있다. 또한[6] 사전 부트 인증으로 파티션이나 (윈도우즈에서) 전체 저장 장치를 암호화할 수 있다.[7]

베라크립트는 단종된 트루크립트 프로젝트의 포크다.[8] 그것은 2013년 6월 22일에 처음 출시되었다. 많은 보안 개선이 구현되었고 TrueCrypt 코드 감사 내의 우려가 해결되었다. VeraCrypt는 현대 CPU의 성능을 향상시키는 원래의 암호 해시 함수와 암호에 대한 최적화를 포함한다.

라이센스 및 소스 모델

VeraCrypt는 전임 TrueCrypt로부터 상당량의 코드를 상속받았고, 또한 그러한 파일에 대해 소스가 가능한 TrueCrypt License를 상속받았다. 이 라이센스는 널리 사용되는 많은 오픈 소스 라이센스 중 하나가 아니며 배포 및 저작권 사용성 제한을 포함하고 있기 때문에 자유 소프트웨어 재단(FSF) 라이센스 목록에 따른 무료 소프트웨어 라이센스가 아니다.[9]

VeraCrypt의 새로운 부품은 버전 1.19 이후 Apache License 2.0에 따라 라이센스를 받았다.[4]

암호화 방식

알고리즘

베라크립트가 지원하는 개별 암호는 AES, 서펜트, 투피쉬, 동백나무, 쿠즈니예치크 등이다. 마그마 암호는 보안 감사에 대응하여 버전 1.19에서 제거되었다.[10]

추가적인 보안을 위해 AES-Twofish, AES-Twofish-Serpt, Cavilon-Kuznyechik, Cavila-Server, Kuznyechk– 등 10가지 종류의 계단식 알고리즘을 사용할 수 있다.AES, 쿠즈니예치크-세르펜트-카멜리아, 쿠즈니예치크–두 마리, 독사-AES, Serpent-Twofish-AES, 그리고 투피쉬-서펜트.[11] VeraCrypt에서 사용할 수 있는 암호 해시함수는 RIPEMD-160, SHA-256, SHA-512, Streebog, Wirlflow이다.[12]

운전모드

VeraCrypt는 XTS 작동 모드를 사용한다.[13]

열쇠들.

헤더 키와 보조 헤더 키(XTS 모드)는 사용된 기본 해시함수에 따라 512비트 솔트 및 기본값으로 사용되는 20만~65만5,331회의 반복(사용자가 2,048까지 시작하도록 사용자 정의할 수 있음)을 사용하여 생성된다.[14]

그럴듯하게 부인하다.

전임 트루크립트와 마찬가지로 베라크립트는 다른 볼륨 내에서 하나의 "숨겨진 볼륨"이 생성되도록 허용함으로써 그럴듯한 소멸성을[15] 지원한다.[16] 게다가, Windows 버전의 VeraCrypt는 존재가 거부될 수 있는 숨겨진 암호화된 운영 체제를 만들고 실행할 수 있는 능력을 가지고 있다.[17]

VeraCrypt 문서에는 VeraCrypt의 숨겨진 볼륨 변성 기능이 손상될 수 있는 여러 가지 방법(예: 임시 파일, 미리 보기 등을 통해 정보를 암호화되지 않은 디스크로 유출할 수 있는 타사 소프트웨어)과 이를 방지할 수 있는 가능한 방법이 나열되어 있다.[18]

퍼포먼스

VeraCrypt는 멀티 코어 시스템에 병렬[19]: 63 암호화를 지원하며, 마이크로소프트 윈도우즈에서는 암호화 및 암호 해독의 성능 적중을 줄이기 위해 파이프라인 읽기 및 쓰기 작업(비동기 처리의 일종)[19]: 63 을 수행하였다. AES-NI 명령 집합을 지원하는 프로세서에서 VeraCrypt는 하드웨어 가속 AES를 지원하여 성능을 더욱 향상시킨다.[19]: 64 64비트 CPU에 VeraCrypt는 Twofish와 Coprovil의 최적화된 조립 구현을 사용한다.[20]

보안 개선

- VeraCrypt 개발팀은 TrueCrypt 스토리지 형식이 NSA(National Security Agency) 공격에 너무 취약하다고 판단하여 TrueCrypt와 양립할 수 없는 새로운 형식을 만들었다. 이는 VeraCrypt와 경쟁사 CipherShuted의 주요 차이점 중 하나로, TrueCrypt 형식을 계속 사용하고 있다. VeraCrypt는 여전히 TrueCrypt 형식으로 볼륨을 열고 변환할 수 있다.[20][21]

- 2015년 9월 29일 공개된 TrueCrypt에 대한 독립된 보안 감사 결과 TrueCrypt는 Windows 설치 드라이버에서 공격자가 DLL 가로채기를 통해 임의 코드를 실행하고 권한을 에스컬레이션할 수 있는 두 가지 취약성을 포함하고 있다.[22] 이것은 2016년 1월에 베라크립트에서 수정되었다.[23]

- TrueCrypt는 시스템 파티션에 대해 PBKDF2-RIPEMD160 알고리즘의 1,000회 반복을 사용하는 반면, VeraCrypt는 사용된 알고리즘에 따라 기본적으로 20만 회 또는 32만7661회(사용자가 2,048회까지 사용자 정의할 수 있음)를 사용한다.[14] 표준 컨테이너 및 기타 파티션의 경우, VeraCrypt는 655,331회의 RIPEMD160 반복과 기본적으로 50만회의 SHA-2 및 Wirlflow(사용자가 16,000까지 낮게 사용자 정의할 수 있음)를 사용한다.[14] 이러한 기본 설정은 VeraCrypt가 암호화된 파티션을 여는 데 더 느리게 만들지만, 그것은 또한 암호 확인 공격을 더 느리게 만든다.[24]

- 또한 버전 1.12 이후 "Personal Itpeatures Multiplesier"(PIM)라는 새로운 기능은 헤더 키 파생 함수에 사용되는 반복 횟수를 제어하는 데 사용되는 파라미터를 제공하므로, 따라서 브루트 포스 공격을 잠재적으로 더욱 어렵게 만들 수 있다. 베라크리프트는 합리적인 PIM 값을 사용해 보안을 향상시키지만 사용자는 더 높은 가치를 제공하여 보안을 강화할 수 있다.[25] 이 기능의 일차적인 단점은 암호화된 보관소를 여는 과정을 더 느리게 만든다는 것이다.[25][26][27][28]

- 부트 로더의 취약성은 윈도우에 고정되었고 다양한 최적화도 이루어졌다. 개발자들은 SHA-256에 대한 지원을 시스템 부팅 암호화 옵션에 추가했고, ShellExecute 보안 문제도 해결했다. Linux 및 MacOS 사용자는 섹터 크기가 512보다 큰 하드 드라이브를 지원받을 수 있다. Linux는 볼륨의 NTFS 포맷에 대한 지원도 받았다.

- 유니코드 암호는 버전 1.17 이후 모든 운영 체제에서 지원된다(Windows의 시스템 암호화는 제외).[20]

- VeraCrypt는 버전 1.18a에서 UEFI를 사용하여 시스템 파티션을 부팅하는 기능을 추가했다.[20]

- 시스템 드라이브와 비시스템 드라이브에 대한 TRIM 명령에 대한 지원을 활성화/비활성화하는 옵션이 1.22 버전에서 추가되었다.[20]

- 종료/재부팅 중에 RAM에서 시스템 암호화 키를 삭제하면 버전 1.24에 추가된 일부 콜드 부트 공격을 완화하는 데 도움이 된다.[20]

- 64비트 시스템의 키와 암호에 대한 RAM 암호화가 1.24 버전에서 추가되었다.[20]

베라크립트 감사

버전 1.18에 대한 감사는 오픈소스기술개선기금(OSTIF)을 대표해 쿼크스랩이 진행했으며, 이는 2016년 10월 17일에 발표됐다.[20][29][30] 이 감사에서 확인된 주요 취약점은 같은 날 공개된 버전 1.19에서 해결됐다.[31]

마지막 보안 감사는 독일 연방정보보안청(BSI)의 요청에 따라 프라운호퍼연구소(SIT)가 2020년 12월 실시했으며 보고서는 2020년 12월 발간됐다.[32]

보안 주의사항

모든 소프트웨어 기반 디스크 암호화가 취약한 공격에는 여러 종류가 있다. TrueCrypt와 마찬가지로, VeraCrypt 문서에서는 사용자에게 이러한 공격을 완화하기 위해 다양한 보안 주의사항을 따르도록 지시하고 있으며,[18][33] 그 중 몇 가지는 아래에 자세히 설명되어 있다.

메모리에 저장된 암호화 키

VeraCrypt는 RAM에 키를 저장한다; 일부 개인용 컴퓨터에서는 DRAM이 전원이 차단된 후(또는 온도가 내려간 경우 더 오래) 그 내용을 몇 초간 유지한다. 메모리 내용이 다소 저하되더라도 다양한 알고리즘이 키를 복구할 수 있을 것이다. 콜드 부트 공격(특히 전원을 켜거나 일시 중단 또는 스크린 잠김 모드로 전환되는 동안 획득한 노트북 컴퓨터에 적용됨)으로 알려진 이 방법은 2008년 TrueCrypt 버전 4.3a와 5.0a로 보호되는 파일 시스템을 공격하는 데 성공했다.[34] 버전 1.24로 VeraCrypt는 CPU 오버헤드가 10% 미만인 64비트 윈도우즈 시스템에서 인램 키와 암호를 암호화하는 옵션과 새 장치가 연결되면 메모리에서 모든 암호화 키를 지우는 옵션을 추가했다.[20]

물리적 보안

VeraCrypt 문서에 따르면 공격자가 컴퓨터에 물리적으로 액세스한 경우 VeraCrypt는 컴퓨터의 데이터를 보호할 수 없으며, VeraCrypt는 사용자가 손상된 컴퓨터에서 다시 사용할 수 있다. 이는 도난, 분실 또는 압수된 일반적인 컴퓨터 사례에 영향을 미치지 않는다.[35] 예를 들어 컴퓨터에 물리적으로 액세스한 공격자는 하드웨어 또는 소프트웨어 키로거, 버스 마스터 장치, 메모리 캡처 또는 기타 악성 하드웨어 또는 소프트웨어를 설치하여 공격자가 암호화되지 않은 데이터(암호화 키 및 암호 포함)를 캡처하거나 캡처된 암호를 사용하여 암호화된 데이터를 해독할 수 있다.s 또는 암호화 키. 따라서 물리적 보안은 보안 시스템의 기본 전제다. 이와 같은 공격을 흔히 "악마의 가정부 공격"[36]이라고 부른다.

멀웨어

어떤 종류의 악성코드는 입력된 암호를 포함한 키 입력을 기록하도록 설계되어 있으며, 그 다음 인터넷을 통해 공격자에게 전송되거나 암호화되지 않은 로컬 드라이브에 저장되어 공격자가 나중에 컴퓨터에 물리적으로 액세스할 수 있게 된다.[37]

신뢰할 수 있는 플랫폼 모듈

그 VeraCrypt website[38]의 자주 묻는 질문 부문 주 그 공격과 나중에 사용되는 컴퓨터로 옮기거나 행정적 물리적 접근 때문에, 그 컴퓨터는 공격자에 의해 변형될 수 있다면 신뢰할 수 있는 플랫폼 모듈(TPM)에 안보를 위해, 의존할 수 없습니다. 예를 들어 하드웨어 키스트 로크 로거와 같은 악성 요소 –. co–uld는 암호 또는 기타 중요한 정보를 캡처하는 데 사용되어 왔다. TPM은 공격자가 악의적으로 컴퓨터를 수정하는 것을 막지 않기 때문에, TPM을 절대 지원하지 않는 것이 베라크립트의 개발자들의 의도다.[38]

참고 항목

참조

- ^ "Contact Us – IDRIX". Retrieved 16 November 2016.

- ^ "Release Notes". January 7, 2022. Retrieved January 9, 2022.

- ^ "VeraCrypt 1.0f Bundle (All files and their signatures)". IDRIX. Retrieved 2015-01-04.

- ^ a b "root/License.txt". VeraCrypt. TrueCrypt Foundation. 17 Oct 2016. Retrieved 23 Jul 2018.

- ^ "VeraCrypt 공식 사이트"

- ^ "VeraCrypt Volume". VeraCrypt Official Website. Retrieved February 16, 2015.

- ^ "Operating Systems Supported for System Encryption". VeraCrypt Official Website. Retrieved February 16, 2015.

- ^ Rubens, Paul (October 13, 2014). "VeraCrypt a Worthy TrueCrypt Alternative". eSecurity Planet. Quinstreet Enterprise. Archived from the original on December 3, 2018. Retrieved February 16, 2015.

- ^ Phipps, Simon (2013-11-15), "TrueCrypt or false? Would-be open source project must clean up its act", InfoWorld, archived from the original on 2019-03-22, retrieved 2014-05-20

- ^ Pauli, Darren (October 18, 2016). "Audit sees VeraCrypt kill critical password recovery, cipher flaws". The Register. Archived from the original on November 15, 2018.

- ^ "Encryption Algorithms". VeraCrypt Documentation. IDRIX. Retrieved 2018-03-31.

- ^ "Hash Algorithms". VeraCrypt Documentation. IDRIX. Retrieved 2018-03-31.

- ^ "Modes of Operation". VeraCrypt Documentation. IDRIX. Retrieved 2018-03-31.

- ^ a b c "Header Key Derivation, Salt, and Iteration Count". VeraCrypt Documentation. IDRIX. Retrieved 2019-02-19.

- ^ "Plausible Deniability". VeraCrypt Documentation. IDRIX. Retrieved 2018-03-31.

- ^ "Hidden Volume". VeraCrypt Documentation. IDRIX. Retrieved 2018-03-31.

- ^ a b "Security Requirements and Precautions Pertaining to Hidden Volumes". VeraCrypt Documentation. IDRIX. Retrieved 2018-03-31.

- ^ a b c "VeraCrypt User Guide" (1.0f ed.). IDRIX. 2015-01-04.

- ^ a b c d e f g h i "VeraCrypt 릴리스 노트"

- ^ Castle, Alex (March 2015). "Where Are We At With TrueCrypt?". Maximum PC. p. 59.

- ^ Constantin, Lucian (September 29, 2015). "Newly found TrueCrypt flaw allows full system compromise". PCWorld. Archived from the original on April 19, 2019.

- ^ CVE-2016-1281: TrueCrypt 및 VeraCrypt Windows 설치 프로그램을 통해 권한 상승과 함께 임의 코드 실행 허용

- ^ Rubens, Paul (June 30, 2016). "VeraCrypt a worthy TrueCrypt Alternative". eSecurity Planet. Archived from the original on December 3, 2018.

- ^ a b "PIM". veracrypt.fr. Retrieved 7 June 2017.

- ^ Khandelwal, Swati (11 August 2015). "Encryption Software VeraCrypt 1.12 Adds New PIM Feature To Boost Password Security". The Hacker News. Archived from the original on 10 April 2019. Retrieved 5 June 2017.

- ^ Brinkmann, Martin (7 August 2015). "TrueCrypt alternative VeraCrypt 1.12 ships with interesting PIM feature". Ghacks. Archived from the original on 10 April 2019. Retrieved 5 June 2017.

- ^ "Transcript of Episode #582". GRC.com. Retrieved 5 June 2017.

- ^ "The VeraCrypt Audit Results". OSTIF. October 17, 2016. Archived from the original on May 12, 2019. Retrieved October 18, 2016.

- ^ QuarksLab (October 17, 2016). VeraCrypt 1.18 Security Assessment (PDF) (Report). OSTIF. Archived (PDF) from the original on August 7, 2018. Retrieved October 18, 2016.

- ^ Bédrune, Jean-Baptiste; Videau, Marion (October 17, 2016). "Security Assessment of VeraCrypt: fixes and evolutions from TrueCrypt". QuarksLab. Archived from the original on May 7, 2019. Retrieved October 18, 2016.

- ^ "VeraCrypt / Forums / General Discussion: Germany BSI Security Evaluation of VeraCrypt". sourceforge.net. Retrieved 2021-12-01.

- ^ "Security Requirements and Precautions". VeraCrypt Documentation. IDRIX. Retrieved February 16, 2015.

- ^ Halderman, J. Alex; et al. (July 2008). Lest We Remember: Cold Boot Attacks on Encryption Keys (PDF). 17th USENIX Security Symposium. Archived (PDF) from the original on May 12, 2019.

- ^ "Physical Security". VeraCrypt Documentation. IDRIX. 2015-01-04. Retrieved 2015-01-04.

- ^ Schneier, Bruce (October 23, 2009). ""Evil Maid" Attacks on Encrypted Hard Drives". Schneier on Security. Archived from the original on May 25, 2014. Retrieved May 24, 2014.

- ^ "Malware". VeraCrypt Documentation. IDRIX. 2015-01-04. Retrieved 2015-01-04.

- ^ a b "Frequently Asked Questions – "Some encryption programs use TPM to prevent attacks. Will VeraCrypt use it too?"". Retrieved 2022-01-24.

외부 링크

| 위키미디어 커먼즈에는 베라크립트와 관련된 미디어가 있다. |