컴퓨터 네트워크

Computer network이 기사는 검증을 위해 추가적인 인용이 필요합니다. :– · · (2023년 6월)(이 를 및 |

| 시리즈의 일부(on) | ||||

| 네트워크 과학 | ||||

|---|---|---|---|---|

| 네트워크 유형 | ||||

| 그래프 | ||||

| ||||

| 모델들 | ||||

| ||||

| ||||

| 운영 체제 |

|---|

|

| 공통 특징 |

컴퓨터 네트워크는 네트워크 노드에 위치하거나 네트워크 노드가 제공하는 리소스를 공유하는 컴퓨터 집합입니다.컴퓨터는 디지털 상호 연결을 통한 공통 통신 프로토콜을 사용하여 서로 통신합니다.이러한 상호 연결은 물리적 유선, 광학 및 무선 무선 무선 주파수 방식을 기반으로 하는 통신 네트워크 기술로 구성되며, 이는 다양한 네트워크 토폴로지로 구성될 수 있습니다.

컴퓨터 네트워크의 노드는 개인 컴퓨터, 서버, 네트워킹 하드웨어 또는 기타 특수 또는 범용 호스트를 포함할 수 있습니다.이들은 네트워크 주소로 식별되며 호스트 이름을 가질 수 있습니다.호스트 이름은 노드의 기억에 남는 레이블 역할을 하며 처음 할당된 후에는 거의 변경되지 않습니다.네트워크 주소는 인터넷 프로토콜과 같은 통신 프로토콜을 통해 노드를 찾고 식별하는 역할을 합니다.

컴퓨터 네트워크는 신호 전달에 사용되는 전송 매체, 대역폭, 네트워크 트래픽을 조직하기 위한 통신 프로토콜, 네트워크 크기, 토폴로지, 트래픽 제어 메커니즘 및 조직 의도를 포함하는 다양한 기준에 의해 분류될 수 있습니다.[citation needed]

컴퓨터 네트워크는 월드 와이드 웹 접속, 디지털 비디오 및 오디오, 애플리케이션 및 저장 서버, 프린터 및 팩스 기기의 공유 사용, 이메일 및 인스턴트 메시징 애플리케이션의 사용과 같은 많은 애플리케이션 및 서비스를 지원합니다.

역사

컴퓨터 네트워킹은 관련 학문의 이론적이고 실제적인 적용에 의존하기 때문에 컴퓨터 과학, 컴퓨터 공학, 그리고 통신의 한 분야로 여겨질 수 있습니다.컴퓨터 네트워킹은 다양한 기술 개발과 역사적 이정표의 영향을 받았습니다.

- 1950년대 후반, 벨 101 모뎀을 사용하는 미군 반자동 지상 환경(SAGE) 레이더 시스템을[1][2][3] 위한 컴퓨터 네트워크가 만들어졌습니다.1958년 AT&T 코퍼레이션이 출시한 최초의 컴퓨터용 상용 모뎀입니다.모뎀은 조건이 없는 일반 전화선을 통해 초당 110비트(bit/s)의 속도로 디지털 데이터를 전송할 수 있게 했습니다.

- 1959년에 Christopher Strachey는 시분할에 대한 특허 출원을 했고 John McCarthy는 MIT에서 사용자 프로그램의 시분할을 시행하는 첫 번째 프로젝트를 시작했습니다.[4][5][6][7] Strachey는 그 해 파리에서 열린 첫 번째 유네스코 정보 처리 회의에서 J. C. R. Licklider에게 이 개념을 전달했습니다.[8]McCarthy는 세 가지 초기 시간 공유 시스템(1961년 호환 시간 공유 시스템, 1962년 BBN 시간 공유 시스템, 1963년 다트머스 시간 공유 시스템)을 만드는 데 중요한 역할을 했습니다.

- 1959년 아나톨리 키토프는 소련 공산당 중앙위원회에 컴퓨팅 센터 네트워크를 기반으로 소련 군대의 통제와 소련 경제의 재조직에 대한 세부 계획을 제안했습니다.[9]1962년 OGAS 경제 관리 네트워크 프로젝트에서 키토프의 제안은 거절되었습니다.[10]

- 1960년에 상용 항공사 예약 시스템 반자동 비즈니스 리서치 환경(SABR)이 두 개의 메인프레임을 연결하여 온라인으로 전환되었습니다.

- 1963년, J. C. R. 리클라이더는 컴퓨터 사용자들 사이에 일반적인 통신을 허용하기 위한 컴퓨터 네트워크인 "은하간 컴퓨터 네트워크"의 개념에 대해 토론하는 각서를 사무실 동료들에게 보냈습니다.

- 1960년대 내내 Paul Baran과 Donald Davies는 네트워크를 통해 컴퓨터 간에 정보를 전송하는 패킷 교환의 개념을 독자적으로 개발했습니다.[11][12][13]Davies는 이 개념의 구현을 개척했습니다.NPL 네트워크, National Physical Laboratory (영국)의 로컬 지역 네트워크는 768 kbit/s의 회선 속도와 이후의 고속 T1 링크 (1.544 Mbit/s 회선 속도)를 사용했습니다.[14][15][16]

- 1965년 웨스턴 일렉트릭은 스위칭 패브릭에 컴퓨터 제어를 구현한 최초의 널리 사용되는 전화 스위치를 소개했습니다.

- 1969년에 ARPANET의 처음 4개 노드는 50 kbit/s 회로를 사용하여 로스앤젤레스 캘리포니아 대학교, 스탠퍼드 연구소, 샌타바버라 캘리포니아 대학교, 유타 대학교 사이에 연결되었습니다.[17]1970년대 초, Leonard Kleinrock는 ARPANET의 발전을 뒷받침하는 패킷 교환 네트워크의 성능을 모델링하기 위한 수학적 작업을 수행했습니다.[18][19]1970년대 후반 학생 파룩 카문과 함께 한 계층적 라우팅에 대한 그의 이론적 연구는 오늘날 인터넷 운영에 매우 중요합니다.

- 1972년 유럽의 공공 데이터 네트워크에 상업 서비스가 처음으로 도입되었으며,[20][21][22] 1970년대 후반 X.25를 사용하기 시작하여 전 세계로 확산되었습니다.[14]기반 인프라는 1980년대 TCP/IP 네트워크 확장에 사용되었습니다.[23]

- 1973년 Louis Pouzin이 감독한 프랑스 CYCLADES 네트워크는 네트워크 자체의 중앙 집중식 서비스가 아니라 호스트가 데이터의 안정적인 전달을 책임지게 한 최초의 사례였습니다.[24]

- 1973년에 피터 키얼스틴(Peter Kirstein)은 UCL(University College London)에서 인터넷 작업을 실행에 옮겼고, 최초의 국제 이기종 컴퓨터 네트워크인 ARPANET을 영국의 학술 네트워크에 연결했습니다.[25][26]

- 1973년, 로버트 메트칼프는 제록스 PARC에서 노먼 에이브람슨과 하와이 대학의 동료들에 의해 1960년대에 개발된 알로하 네트워크를 기반으로 한 네트워킹 시스템인 이더넷을 설명하는 공식적인 메모를 썼습니다.1976년 7월 로버트 메트칼프(Robert Metcalfe)와 데이비드 보그스(David Boggs)는 "이더넷:로컬 컴퓨터 네트워크를 위한 분산 패킷 스위칭([27]Distributed Packet Switching for Local Computer Networks)"과 1977년과 1978년에 받은 여러 특허에 대해 협력했습니다.

- 1974년, Vint Cerf, Yogen Dalal, and Carl Sunshine은 전송 제어 프로토콜(TCP) 사양을 발표했습니다. 인터넷이라는 용어를 인터넷 작업의 축약어로 만든 RFC675.[28]

- 1976년, 데이터포인트 코퍼레이션의 John Murphy는 저장 장치를 공유하는 데 처음으로 사용된 토큰 전달 네트워크인 ARCNET을 만들었습니다.

- 1977년, 최초의 장거리 광섬유 네트워크는 GTE에 의해 캘리포니아 롱비치에 배치되었습니다.

- 1977년, 제록스 네트워크 시스템(XNS)은 제록스에서 Robert Metcalfe와 Yogen Dalal에 의해 개발되었습니다.[29]

- 1979년 Robert Metcalfe는 이더넷을 개방형 표준으로 만드는 것을 추구했습니다.[30]

- 1980년, 이더넷은 원래의 2.94 Mbit/s 프로토콜에서 Ron Crane, Bob Garner, Roy Ogus [31]및 Yogen Dalalal에 의해 개발된 10 Mbit/s 프로토콜로 업그레이드되었습니다.[32]

- 1995년에 이더넷의 전송 속도 용량은 10 Mbit/s에서 100 Mbit/s로 증가했습니다.1998년까지 이더넷은 1 Gbit/s의 전송 속도를 지원했습니다.그 후 최대 400 Gbit/s의 고속이 추가되었습니다(2018년[update] 기준).이더넷의 확장은 이더넷의 지속적인 사용에 기여한 요인이 되었습니다.[30]

사용하다

컴퓨터 네트워크는 이메일, 인스턴트 메시징, 온라인 채팅, 음성 및 화상 전화, 화상 회의와 같은 다양한 기술로 대인 관계를 확장합니다.네트워크는 네트워크와 컴퓨팅 자원의 공유를 허용합니다.사용자는 공유 네트워크 프린터에 문서를 인쇄하거나 공유 저장 장치를 사용하는 등 네트워크 상의 장치가 제공하는 리소스에 액세스하여 사용할 수 있습니다.네트워크를 통해 파일, 데이터 및 기타 유형의 정보를 공유할 수 있으므로 인증된 사용자는 네트워크의 다른 컴퓨터에 저장된 정보에 액세스할 수 있습니다.분산 컴퓨팅은 네트워크 전체에서 컴퓨팅 리소스를 사용하여 작업을 수행합니다.

네트워크 패킷

대부분의 현대 컴퓨터 네트워크는 패킷 모드 전송에 기반한 프로토콜을 사용합니다.네트워크 패킷은 패킷 교환 네트워크에 의해 전송되는 데이터의 형식화된 단위입니다.

패킷은 제어 정보와 사용자 데이터(payload)의 두 가지 데이터로 구성됩니다.제어 정보는 네트워크가 사용자 데이터를 전달하는 데 필요한 데이터(예: 소스 및 대상 네트워크 주소, 오류 탐지 코드 및 시퀀싱 정보)를 제공합니다.일반적으로 패킷 헤더와 트레일러에서 페이로드 데이터를 사이에 두고 제어 정보를 찾을 수 있습니다.

패킷을 사용하면 네트워크가 회선을 전환하는 경우보다 전송 매체의 대역폭을 사용자 간에 더 잘 공유할 수 있습니다.한 사용자가 패킷을 전송하지 않을 때 링크는 다른 사용자의 패킷으로 채워질 수 있으므로 링크를 과도하게 사용하지 않는 한 상대적으로 적은 간섭 없이 비용을 공유할 수 있습니다.패킷이 네트워크를 통해 가야 하는 경로를 즉시 사용할 수 없는 경우가 많습니다.이 경우 패킷은 대기열에 들어가 링크가 비어 있을 때까지 기다립니다.

패킷 네트워크의 물리적 링크 기술은 일반적으로 패킷의 크기를 특정 최대 전송 단위(MTU)로 제한합니다.더 긴 메시지는 전송되기 전에 단편화될 수 있으며 패킷이 도착하면 원래 메시지를 구성하기 위해 다시 조립됩니다.

네트워크 토폴로지

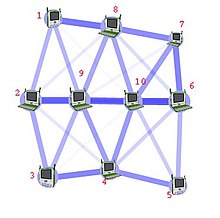

네트워크 노드와 링크의 물리적 또는 지리적 위치는 일반적으로 네트워크에 상대적으로 적은 영향을 미치지만, 네트워크 상호 연결의 토폴로지는 네트워크 처리량과 신뢰성에 상당한 영향을 미칠 수 있습니다.버스나 스타 네트워크와 같은 많은 기술의 경우, 한 번의 장애로 인해 네트워크가 완전히 실패할 수 있습니다.일반적으로 상호 연결이 많을수록 네트워크가 견고하지만 설치 비용이 많이 듭니다.따라서 대부분의 네트워크 다이어그램은 네트워크 호스트의 논리적 상호 연결 맵인 네트워크 토폴로지에 의해 배열됩니다.

일반적인 토폴로지는 다음과 같습니다.

- 버스 네트워크: 모든 노드가 이 매체를 따라 공통 매체에 연결됩니다.이것이 10BASE5 및 10BASE2라고 불리는 원래 이더넷에서 사용된 레이아웃이었습니다.이는 데이터 링크 계층에서 여전히 일반적인 토폴로지이지만, 현대의 물리 계층 변형에서는 점대점 링크를 대신 사용하여 별이나 트리를 형성합니다.

- 스타 네트워크: 모든 노드가 특별한 중앙 노드에 연결되어 있습니다.이것은 각 클라이언트가 중앙 네트워크 스위치에 연결되는 소규모 스위치드 이더넷 LAN에서 볼 수 있는 전형적인 레이아웃이며, 각 무선 클라이언트가 중앙 무선 액세스 포인트와 연결되는 무선 LAN에서 논리적으로 볼 수 있습니다.

- 링 네트워크(Ring network): 각 노드는 왼쪽 및 오른쪽 이웃 노드에 연결되어 있어 모든 노드가 연결되어 있고 각 노드가 왼쪽 또는 오른쪽으로 노드를 통과하여 서로 연결될 수 있습니다.토큰 링 네트워크와 FDDI(Fiber Distributed Data Interface)는 이러한 토폴로지를 사용했습니다.

- 메쉬 네트워크: 각 노드는 임의의 노드에서 다른 노드로 적어도 하나의 횡단이 있는 방식으로 임의 수의 이웃에 연결됩니다.

- 완전 연결 네트워크: 각 노드는 네트워크의 다른 모든 노드에 연결됩니다.

- 트리 네트워크: 노드가 계층적으로 배열됩니다.이는 다중 스위치가 있고 중복된 메시가 없는 대규모 이더넷 네트워크의 자연스러운 토폴로지입니다.

네트워크에서 노드의 물리적 레이아웃이 반드시 네트워크 토폴로지를 반영하지는 않을 수도 있습니다.예를 들어, FDDI의 경우 네트워크 토폴로지는 링이지만 모든 인접 연결이 중앙 물리적 위치를 통해 라우팅될 수 있기 때문에 물리적 토폴로지는 종종 별이 됩니다.그러나 일반적인 덕트 및 장비 위치는 화재, 정전 및 홍수와 같은 문제로 인해 단일 장애 지점을 나타낼 수 있으므로 물리적 레이아웃은 완전히 무관하지 않습니다.

오버레이 네트워크

오버레이 네트워크는 다른 네트워크 위에 구축된 가상 네트워크입니다.오버레이 네트워크의 노드는 가상 또는 논리적 링크로 연결됩니다.각 링크는 기본 네트워크의 여러 물리적 링크를 통과하는 경로에 해당합니다.오버레이 네트워크의 토폴로지는 기본 네트워크의 토폴로지와 다를 수 있습니다.예를 들어, 많은 피어 투 피어 네트워크는 오버레이 네트워크입니다.이들은 인터넷 상에서 실행되는 링크의 가상 시스템의 노드로 구성됩니다.[33]

오버레이 네트워크는 데이터 네트워크가 존재하기 전에 모뎀을 사용하여 컴퓨터 시스템이 전화선을 통해 연결된 네트워킹의 발명 이래로 존재해 왔습니다.

오버레이 네트워크의 가장 눈에 띄는 예는 인터넷 자체입니다.인터넷 자체가 처음에는 전화망에 오버레이로 구축되었습니다.[33]오늘날에도 각 인터넷 노드는 전혀 다른 위상과 기술로 구성된 하위 네트워크의 기본 메시를 통해 거의 모든 다른 노드와 통신할 수 있습니다.주소 확인 및 라우팅은 완전히 연결된 IP 오버레이 네트워크를 기본 네트워크에 매핑할 수 있는 수단입니다.

오버레이 네트워크의 또 다른 예는 네트워크의 노드에 키를 매핑하는 분산 해시 테이블입니다.이 경우 기본 네트워크는 IP 네트워크이고 오버레이 네트워크는 키로 색인화된 테이블(실제로는 맵)입니다.

오버레이 네트워크는 또한 서비스 품질 보증을 통해 고품질 스트리밍 미디어를 달성하는 등 인터넷 라우팅을 개선하기 위한 방법으로 제안되었습니다.IntServ, DiffServ 및 IP 멀티캐스트와 같은 이전 제안은 네트워크의 모든 라우터를 수정해야 하기 때문에 크게 수용되지 않았습니다.[citation needed]한편, 오버레이 네트워크는 인터넷 서비스 공급자의 협조 없이 오버레이 프로토콜 소프트웨어를 실행하는 엔드 호스트에 점진적으로 배치될 수 있습니다.오버레이 네트워크는 두 오버레이 노드 사이의 기본 네트워크에서 패킷이 라우팅되는 방법을 제어하지 않지만, 예를 들어 메시지가 대상에[citation needed] 도달하기 전에 통과하는 오버레이 노드의 순서를 제어할 수 있습니다.

예를 들어, Akamai Technologies는 신뢰할 수 있고 효율적인 컨텐츠 전달(일종의 멀티캐스트)을 제공하는 오버레이 네트워크를 관리합니다.학술 연구에는 엔드 시스템 멀티캐스트,[34] 탄력적 라우팅 및 서비스 품질 연구 등이 포함됩니다.

네트워크 링크

컴퓨터 네트워크를 형성하기 위해 디바이스들을 연결하기 위해 사용되는 전송 매체(종종 물리적 매체로서 문헌에서 지칭됨)는 전기 케이블, 광섬유 및 자유 공간을 포함합니다.OSI 모델에서 미디어를 처리하는 소프트웨어는 물리 계층과 데이터 링크 계층인 1계층과 2계층에서 정의됩니다.

LAN(local area network) 기술에서 구리 및 섬유 매체를 사용하는 널리 채택된 제품군을 통칭하여 이더넷이라고 합니다.이더넷을 통한 네트워크 장치 간의 통신을 가능하게 하는 미디어 및 프로토콜 표준은 IEEE 802.3에 의해 정의됩니다.무선랜 표준은 전파를 사용하고, 다른 것들은 적외선 신호를 전송 매체로 사용합니다.전력선 통신은 건물의 전력 케이블을 사용하여 데이터를 전송합니다.

유선

컴퓨터 네트워킹에 사용되는 유선 기술의 종류는 다음과 같습니다.

- 동축 케이블은 케이블 텔레비전 시스템, 사무실 건물 및 기타 지역 네트워크 작업 현장에 널리 사용됩니다.전송 속도는 초당 2억 비트에서 5억 비트 이상입니다.[citation needed]

- ITU-T G.hn 기술은 기존의 가정용 배선(coaxial 케이블, 전화선 및 전원선)을 사용하여 고속의 지역 네트워크를 구축합니다.

- 트위스트 페어 케이블링은 유선 이더넷 및 기타 표준에 사용됩니다.일반적으로 음성 및 데이터 전송에 모두 사용할 수 있는 4쌍의 구리 케이블로 구성됩니다.함께 꼬인 두 개의 와이어를 사용하면 크로스토크와 전자기 유도를 줄일 수 있습니다.전송 속도는 2 Mbit/s에서 10 Gbit/s 사이입니다.트위스트 페어 케이블링은 UTP(Unshielded Twisted Pair)와 STP(Shielded Twisted Pair)의 두 가지 형태로 제공됩니다.각 양식은 다양한 시나리오에 사용할 수 있도록 설계된 여러 범주 등급으로 제공됩니다.

- 광섬유는 유리섬유입니다.레이저와 광증폭기를 통해 데이터를 나타내는 빛의 펄스를 운반합니다.금속 와이어에 비해 광섬유의 몇 가지 장점은 매우 낮은 전송 손실과 전기 간섭에 대한 내성입니다.밀도 높은 파동 분할 다중화를 사용하여 광섬유는 동시에 서로 다른 파장의 빛에서 여러 개의 데이터 스트림을 전송할 수 있으므로 초당 최대 수조 비트까지 데이터를 전송할 수 있는 속도가 크게 향상됩니다.광섬유는 매우 높은 데이터 전송 속도를 전송하는 케이블의 장시간 사용에 사용될 수 있으며, 대륙을 상호 연결하기 위한 해저 통신 케이블에 사용됩니다.광섬유에는 SMF(single-mode optical fiber)와 MMF(multi-mode optical fiber)의 두 가지 기본 유형이 있습니다.단일 모드 광섬유는 일관성 있는 신호를 수십 킬로미터, 심지어 100킬로미터까지 유지할 수 있다는 장점이 있습니다.다중 모드 광섬유는 종단 비용이 저렴하지만 데이터 전송 속도와 케이블 등급에 따라 수백 미터 또는 수십 미터로 제한됩니다.[35]

무선

무선 또는 다른 전자기 통신 수단을 사용하여 무선으로 네트워크 연결을 설정할 수 있습니다.

- 지상파 마이크로파 – 지상파 마이크로파 통신은 위성 접시와 유사한 지구 기반 송신기와 수신기를 사용합니다.지상파 마이크로파는 낮은 기가헤르츠 범위에 있으며, 이는 모든 통신을 가시선으로 제한합니다.중계국의 간격은 약 64km(40마일)입니다.

- 통신 위성 – 위성은 또한 마이크로파를 통해 통신합니다.그 위성들은 보통 적도 상공 35,400 km (22,000 마일)의 지구 동기 궤도에 있는 우주에 위치해 있습니다.이러한 지구 궤도 시스템은 음성, 데이터, TV 신호를 수신하고 중계할 수 있습니다.

- 셀룰러 네트워크는 여러 무선 통신 기술을 사용합니다.이 시스템은 여러 지리적 영역으로 커버되는 지역을 나눕니다.각 영역에는 저전력 송수신기가 있습니다.

- 무선 및 확산 스펙트럼 기술 – 무선 LAN은 디지털 셀룰러와 유사한 고주파 무선 기술을 사용합니다.무선랜은 스펙트럼 확산 기술을 이용하여 제한된 지역에서 여러 기기 간의 통신을 가능하게 합니다.IEEE 802.11은 Wi-Fi로 알려진 개방형 표준 무선 전파 기술의 일반적인 풍미를 정의합니다.

- 자유 공간 광통신은 가시광선이나 비가시광선을 통신에 사용합니다.대부분의 경우 가시선 전파가 사용되며, 이는 통신 장치의 물리적 위치 설정을 제한합니다.

- 전파와 광학적 수단을 통해 행성간 차원으로 인터넷을 확장하는 것, 행성간 인터넷.[36]

- IP over Airvian Carriers는 RFC 1149로 발행된 유머러스한 만우절의 논평 요청서였습니다.그것은 2001년에 실제 현실에서 실행되었습니다.[37]

마지막 두 경우는 왕복 지연 시간이 커서 양방향 통신이 느리지만 대량의 정보 전송을 방지하지는 못합니다(처리 속도가 높을 수 있음).

네트워크 노드

물리적 전송 매체 외에 네트워크는 네트워크 인터페이스 컨트롤러, 리피터, 허브, 브리지, 스위치, 라우터, 모뎀 및 방화벽과 같은 추가적인 기본 시스템 구성 블록으로부터 구축됩니다.특정 장비는 종종 여러 개의 빌딩 블록을 포함하기 때문에 여러 가지 기능을 수행할 수 있습니다.

네트워크 인터페이스

네트워크 인터페이스 컨트롤러(NIC)는 컴퓨터를 네트워크 미디어에 연결하고 낮은 수준의 네트워크 정보를 처리할 수 있는 컴퓨터 하드웨어입니다.예를 들어, NIC에는 케이블을 수용하기 위한 커넥터, 무선 송수신을 위한 에어리얼 및 관련 회로가 있을 수 있습니다.

이더넷 네트워크에서 각 NIC는 고유한 MAC(Media Access Control) 주소를 갖는데, 대개 컨트롤러의 영구 메모리에 저장됩니다.네트워크 장치 간의 주소 충돌을 방지하기 위해 IEEE(Institute of Electrical and Electronics Engineers)는 MAC 주소 고유성을 유지 및 관리합니다.이더넷 MAC 주소의 크기는 6 옥텟입니다.가장 중요한 세 옥텟은 NIC 제조업체를 식별하기 위해 예약되어 있습니다.이 제조업체들은 할당된 접두사만을 사용하여 자신들이 생산하는 모든 이더넷 인터페이스의 3개의 최하위 옥텟을 고유하게 할당합니다.

리피터 및 허브

리피터는 네트워크 신호를 받아 불필요한 잡음을 제거하고 재생하는 전자 장치입니다.신호가 더 높은 전력 레벨로 재전송되거나 장애물의 반대쪽으로 재전송되어 신호가 저하되지 않고 더 먼 거리를 커버할 수 있습니다.대부분의 트위스트 페어 이더넷 구성에서는 100미터 이상의 케이블에 대해 리피터가 필요합니다.광섬유로 중계기는 수십 킬로미터, 심지어 수백 킬로미터 떨어져 있을 수 있습니다.

리피터는 OSI 모델의 물리적 계층에서 작동하지만 신호를 재생하는 데는 여전히 약간의 시간이 필요합니다.이로 인해 전파 지연이 발생하여 네트워크 성능에 영향을 미치고 적절한 기능에 영향을 미칠 수 있습니다.결과적으로, 많은 네트워크 아키텍처는 네트워크에서 사용되는 리피터의 수를 제한합니다. 예를 들어, 이더넷 5-4-3 규칙이 있습니다.

여러 포트가 있는 이더넷 중계기를 이더넷 허브라고 합니다.리피터 허브는 네트워크 신호의 조정 및 분배 외에도 네트워크의 충돌 감지 및 장애 격리를 지원합니다.LAN의 허브와 중계기는 현대적인 네트워크 스위치에 의해 대부분 폐지되었습니다.

브리지 및 스위치

네트워크 브리지와 네트워크 스위치는 통신에 관련된 포트에만 프레임을 전달하는 반면 허브는 모든 포트에 전달한다는 점에서 허브와 구별됩니다.[38]브리지에는 두 개의 포트만 있지만 스위치는 다중 포트 브리지로 간주할 수 있습니다.일반적으로 스위치에는 수많은 포트가 있어 장치의 스타 토폴로지와 추가 스위치의 캐스케이드를 용이하게 합니다.

브리지 및 스위치는 OSI 모델의 데이터 링크 계층(layer 2)에서 동작하며, 둘 이상의 네트워크 세그먼트 사이의 트래픽을 브리지하여 하나의 로컬 네트워크를 형성합니다.둘 다 각 프레임의 대상 MAC 주소를 기반으로 포트 간에 데이터 프레임을 전달하는 장치입니다.[39]이들은 수신된 프레임의 소스 주소를 조사하여 물리적 포트와 MAC 주소의 연결을 학습하고 필요한 경우에만 프레임을 전달합니다.알 수 없는 대상 MAC가 대상인 경우, 장치는 소스를 제외한 모든 포트로 요청을 브로드캐스트하고, 응답에서 위치를 검색합니다.

브리지와 스위치는 네트워크의 충돌 도메인을 분할하지만 단일 브로드캐스트 도메인은 유지합니다.브리징 및 스위칭을 통한 네트워크 세분화는 혼잡한 대규모 네트워크를 보다 작고 효율적인 네트워크 집합체로 분해하는 데 도움이 됩니다.

라우터

라우터는 패킷에 포함된 주소 지정 또는 라우팅 정보를 처리하여 네트워크 간에 패킷을 전달하는 인터넷 작업 장치입니다.라우팅 정보는 종종 라우팅 테이블과 함께 처리됩니다.라우터는 라우팅 테이블을 사용하여 패킷을 전달할 위치를 결정하고 매우 큰 네트워크에 비효율적인 브로드캐스트 패킷을 필요로 하지 않습니다.

모뎀

모뎀(모듈레이터-복조기)은 원래 디지털 네트워크 트래픽을 위해 설계되지 않은 유선 또는 무선을 통해 네트워크 노드를 연결하는 데 사용됩니다.이를 위해 하나 이상의 반송파 신호는 디지털 신호에 의해 변조되어 전송에 필요한 특성을 제공하도록 조정될 수 있는 아날로그 신호를 생성합니다.초기 모뎀은 표준 음성 전화선을 통해 전송되는 오디오 신호를 변조합니다.모뎀은 디지털 가입자 회선 기술과 DOCSIS 기술을 사용하는 케이블 텔레비전 시스템을 사용하여 전화선에 여전히 일반적으로 사용됩니다.

방화벽

방화벽은 네트워크 보안 및 액세스 규칙을 제어하기 위한 네트워크 장치 또는 소프트웨어입니다.방화벽은 안전한 내부 네트워크와 인터넷과 같은 잠재적으로 안전하지 않은 외부 네트워크 사이의 연결에 삽입됩니다.방화벽은 일반적으로 인식되지 않는 소스의 액세스 요청을 거부하는 동시에 인식된 소스의 작업을 허용하도록 구성됩니다.네트워크 보안에서 방화벽의 중요한 역할은 사이버 공격의 지속적인 증가와 함께 동시에 증가합니다.

통신 규약

통신 프로토콜은 네트워크를 통해 정보를 교환하기 위한 규칙의 집합입니다.통신 프로토콜은 다양한 특성을 가지고 있습니다.이들은 연결 지향적이거나 연결이 없을 수 있으며 회로 모드 또는 패킷 스위칭을 사용할 수 있으며 계층적 주소 지정 또는 플랫 주소 지정을 사용할 수 있습니다.

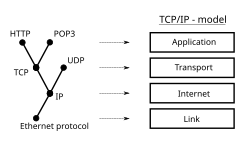

OSI 모델에 따라 구성되는 프로토콜 스택에서 통신 기능은 프로토콜 계층으로 나뉘는데, 각 계층은 가장 낮은 계층이 미디어를 통해 정보를 전송하는 하드웨어를 제어할 때까지 그 아래 계층의 서비스를 활용합니다.프로토콜 계층화의 사용은 컴퓨터 네트워킹 분야 전반에 걸쳐 널리 사용됩니다.프로토콜 스택의 중요한 예로는 IEEE 802.11(Wi-Fi 프로토콜)을 통한 TCP over IP(인터넷 프로토콜)를 통한 HTTP(World Wide Web Protocol)가 있습니다.이 스택은 사용자가 웹 서핑을 할 때 무선 라우터와 가정용 사용자의 개인 컴퓨터 사이에서 사용됩니다.

통신 프로토콜에는 여러 가지가 있으며, 그 중 몇 가지는 아래에 설명되어 있습니다.

공통 프로토콜

인터넷 프로토콜 모음

TCP/IP라고도 불리는 인터넷 프로토콜 모음은 모든 현대 네트워킹의 기초입니다.IP(Internet Protocol)를 이용한 데이터그램 전송을 통해 본질적으로 신뢰할 수 없는 네트워크를 통해 무연결 및 연결 지향 서비스를 제공합니다.프로토콜 제품군의 핵심은 IPv4(Internet Protocol Version 4)와 IPv6(IPv6)의 어드레싱, 식별 및 라우팅 사양을 정의하고 있으며, 어드레싱 기능이 대폭 확대된 차세대 프로토콜입니다.인터넷 프로토콜 모음은 인터넷 프로토콜을 정의하는 집합입니다.[40]

IEEE 802

IEEE 802는 근거리 통신망과 광역 통신망을 다루는 IEEE 표준 계열입니다.완전한 IEEE 802 프로토콜 제품군은 다양한 네트워킹 기능을 제공합니다.프로토콜에는 플랫 주소 지정 체계가 있습니다.대부분 OSI 모델의 계층 1과 계층 2에서 작동합니다.

예를 들어, MAC 브리징(IEEE 802) 등이 있습니다.1D)는 스패닝 트리 프로토콜을 사용하여 이더넷 패킷의 라우팅을 다룹니다.IEEE 802.1Q는 VLAN을 설명하고, IEEE 802.1X는 포트 기반 네트워크 액세스 제어 프로토콜을 정의합니다. 이 프로토콜은[41] VLAN에서 사용되는 인증 메커니즘의 기초를 형성합니다(WLAN에서도[42] 볼 수 있습니다). 이 프로토콜은 사용자가 "무선 액세스 키"를 입력해야 할 때 홈 사용자가 볼 수 있는 것입니다.

이더넷

이더넷은 유선 LAN에 사용되는 기술 계열입니다.전기 전자 공학 연구소에서 발표한 IEEE 802.3이라는 일련의 표준에 의해 설명됩니다.

무선랜

IEEE 802.11 표준에 기반한 무선 LAN은 WLAN 또는 WiFi로도 널리 알려져 있으며, 오늘날 가정 사용자를 위한 IEEE 802 프로토콜 제품군 중 가장 잘 알려진 구성원일 것입니다.IEEE 802.11은 유선 이더넷과 많은 속성을 공유합니다.

소넷/SDH

SONET(Synchronous Optical Networking) 및 SDH(Synchronous Digital Hierarchy)는 레이저를 사용하여 광섬유를 통해 여러 디지털 비트 스트림을 전송하는 표준화된 다중화 프로토콜입니다.이들은 원래 다양한 소스로부터 회로 모드 통신을 전송하도록 설계되었으며, 주로 회로 교환 디지털 전화를 지원합니다.그러나 프로토콜 중립성과 전송 지향적인 기능 때문에, SONET/SDH는 또한 ATM(Synchronous Transfer Mode) 프레임 전송을 위한 명백한 선택이었습니다.

비동기 전송 모드

비동기 전송 모드(ATM: Asynchronous Transfer Mode)는 통신 네트워크를 위한 스위칭 기술입니다.비동기식 시분할 다중화 방식을 사용하고 데이터를 고정된 크기의 작은 셀로 인코딩합니다.이것은 가변 크기 패킷이나 프레임을 사용하는 인터넷 프로토콜 모음이나 이더넷과 같은 다른 프로토콜과는 다릅니다.ATM은 회로 및 패킷 교환 네트워킹 모두와 유사합니다.따라서 기존의 높은 처리량의 데이터 트래픽과 음성 및 비디오와 같은 실시간, 낮은 지연 시간의 컨텐츠를 모두 처리해야 하는 네트워크에 적합한 선택입니다.ATM은 실제 데이터 교환이 시작되기 전에 두 엔드포인트 사이에 가상 회로를 설정해야 하는 연결 지향 모델을 사용합니다.

ATM은 인터넷 서비스 제공자와 가정 사용자 사이의 연결인 마지막 마일에서 여전히 역할을 합니다.[43][needs update]

셀룰러 표준

다음을 포함하는, 다양한 디지털 셀룰러 표준들이 있습니다: GSM (Global System for Mobile Communications), GPRS (General Packet Radio Service), cdmaOne, CDMA2000, EV-DO (Evolution-Data Optimized), GSM Evolution (Edge)을 위한 향상된 데이터 레이트 (Edge), UMTS (Universal Mobile Telecommunications System),디지털 무선 통신(DECT), 디지털 AMPS(IS-136/TDMA), 통합 디지털 강화 네트워크(iDEN).[44]

라우팅

라우팅은 네트워크 트래픽을 운반할 네트워크 경로를 선택하는 과정입니다.라우팅은 회선 교환 네트워크 및 패킷 교환 네트워크를 포함한 많은 종류의 네트워크에 대해 수행됩니다.

패킷 교환 네트워크에서 라우팅 프로토콜은 중간 노드를 통해 패킷 포워딩을 지시합니다.중간 노드는 일반적으로 라우터, 브리지, 게이트웨이, 방화벽 또는 스위치와 같은 네트워크 하드웨어 장치입니다.범용 컴퓨터는 패킷을 전달하고 라우팅을 수행할 수도 있지만 전문 하드웨어가 없기 때문에 성능이 제한될 수 있습니다.라우팅 프로세스는 라우팅 테이블을 기반으로 전송을 지시하며, 이 테이블은 다양한 네트워크 목적지로의 경로에 대한 기록을 유지합니다.대부분의 라우팅 알고리즘은 한 번에 하나의 네트워크 경로만 사용합니다.다중 경로 라우팅 기술은 다중 대체 경로의 사용을 가능하게 합니다.

라우팅은 네트워크 주소가 구조화되어 있고 유사한 주소가 네트워크 내에서 근접성을 의미한다는 가정에서 브리징과 대조될 수 있습니다.구조화된 주소를 사용하면 단일 라우팅 테이블 항목이 장치 그룹에 대한 경로를 나타낼 수 있습니다.대규모 네트워크에서 라우터가 사용하는 구조화된 어드레싱은 브리징이 사용하는 구조화되지 않은 어드레싱보다 성능이 뛰어납니다.구조화된 IP 주소는 인터넷에서 사용됩니다.비정형 MAC 주소는 이더넷 및 유사한 로컬 지역 네트워크의 브리징에 사용됩니다.

지세

| 컴퓨터 네트워크 유형 규모별로 |

|---|

|

네트워크는 물리적 용량, 조직 목적, 사용자 권한, 액세스 권한 등 많은 속성이나 기능으로 구성될 수 있습니다.또 다른 구별되는 분류 방법은 물리적 범위 또는 지리적 규모의 분류 방법입니다.

나노스케일 네트워크

나노스케일 네트워크는 메시지 캐리어를 포함한 나노스케일에서 구현되는 주요 구성 요소를 가지고 있으며, 거시적인 통신 메커니즘과 다른 물리적 원리를 활용합니다.나노스케일 통신은 생물학적 시스템에서 볼 수 있는 것과 같은 매우 작은 센서와 액추에이터로 통신을 확장하고 또한 다른 통신 기술에 너무 가혹한 환경에서 작동하는 경향이 있습니다.[45]

개인영역망

개인 영역 네트워크(Personal Area Network, PAN)는 컴퓨터와 한 사람에게 가까운 다양한 정보 기술 장치들 간의 통신에 사용되는 컴퓨터 네트워크입니다.PAN에 사용되는 장치의 예로는 개인용 컴퓨터, 프린터, 팩스, 전화, PDA, 스캐너 및 비디오 게임 콘솔 등이 있습니다.PAN은 유선 및 무선 장치를 포함할 수 있습니다.PAN의 도달 거리는 일반적으로 10미터까지 이릅니다.[46]일반적으로 유선 PAN은 USB 및 FireWire 연결로 구성되며, Bluetooth 및 적외선 통신과 같은 기술은 일반적으로 무선 PAN을 구성합니다.

근거리 통신망

LAN(local area network)은 집, 학교, 사무실 건물 또는 건물 그룹과 같이 제한된 지리적 영역에 있는 컴퓨터와 장치를 연결하는 네트워크입니다.유선 LAN은 일반적으로 이더넷 기술을 기반으로 합니다.ITU-T G.hn 와 같은 다른 네트워킹 기술은 또한 동축 케이블, 전화선, 전원선과 같은 기존 배선을 사용하여 유선 LAN을 만드는 방법을 제공합니다.

LAN은 라우터를 사용하여 WAN(Wide Area Network)에 연결할 수 있습니다.WAN과는 달리 LAN의 정의적 특성으로는 높은 데이터 전송률, 제한된 지리적 범위, 연결을 제공하기 위한 전용 회선에 대한 의존도 부족 등이 있습니다.[citation needed]현재의 이더넷 또는 다른 IEEE 802.3 LAN 기술은 2010년에 IEEE에 의해 표준화된 100 Gbit/s 이상의 데이터 전송 속도로 작동합니다.[48]

홈 에리어 네트워크

홈 에리어 네트워크(home area network, HAN)는 일반적으로 가정에 배치된 디지털 장치들 간의 통신을 위해 사용되는 주거용 LAN으로, 일반적으로 프린터와 모바일 컴퓨팅 장치와 같은 소수의 개인용 컴퓨터 및 액세서리들입니다.중요한 기능은 인터넷 접속을 공유하는 것이며, 종종 케이블 인터넷 접속 또는 디지털 가입자 회선(DSL) 공급자를 통한 광대역 서비스입니다.

스토리지 영역 네트워크

SAN(Storage Area Network)은 블록 레벨의 통합 데이터 스토리지에 대한 액세스를 제공하는 전용 네트워크입니다.SAN은 주로 디스크 어레이, 테이프 라이브러리 및 광 주크박스와 같은 스토리지 장치를 서버에서 액세스할 수 있도록 하는 데 사용되어 스토리지가 운영 체제에 로컬로 연결된 장치로 표시됩니다.SAN에는 일반적으로 다른 장치가 로컬 영역 네트워크를 통해 액세스할 수 없는 자체 스토리지 장치 네트워크가 있습니다.SAN의 비용과 복잡성은 2000년대 초반에 엔터프라이즈 환경과 중소기업 환경 모두에서 광범위하게 채택될 수 있는 수준으로 떨어졌습니다.[citation needed]

캠퍼스지역망

캠퍼스 지역 네트워크(Campus Area Network, CAN)는 제한된 지리적 영역 내에서 LAN의 상호 연결로 구성됩니다.네트워킹 장비(스위치, 라우터)와 전송 매체(광섬유, Cat5 케이블 등)는 거의 전적으로 캠퍼스 입주자 또는 소유자(기업, 대학, 정부 등)가 소유하고 있습니다.

예를 들어, 대학 캠퍼스 네트워크는 다양한 캠퍼스 빌딩들을 연결하여 학문 대학이나 학과, 도서관, 학생 거주지를 연결할 가능성이 있습니다.

백본망

백본 네트워크는 서로 다른 LAN 또는 하위 네트워크 간의 정보 교환을 위한 경로를 제공하는 컴퓨터 네트워크 인프라스트럭처의 일부입니다.백본은 같은 건물 내, 다른 건물에 걸쳐 또는 넓은 지역에 걸쳐 다양한 네트워크를 연결할 수 있습니다.네트워크 백본을 설계할 때 네트워크 성능과 네트워크 혼잡은 중요한 고려 요소입니다.일반적으로 백본 네트워크의 용량은 백본 네트워크에 연결된 개별 네트워크의 용량보다 큽니다.

예를 들어, 대기업은 전 세계에 위치한 부서를 연결하기 위해 백본 네트워크를 구현할 수 있습니다.부서 네트워크를 연결하는 장비는 네트워크 백본을 구성합니다.백본 네트워크의 또 다른 예는 인터넷 백본(Internet backbone)인데, 광케이블 및 광 네트워킹의 거대한 글로벌 시스템으로 광역 네트워크(WAN), 메트로, 지역, 전국 및 대양 횡단 네트워크 사이에서 대부분의 데이터를 전송합니다.

수도권 광역망

MAN(Metropolitan area network)은 사용자와 수도권 크기의 지리적 지역의 컴퓨터 자원을 상호 연결하는 대규모 컴퓨터 네트워크입니다.

광역망

광역 네트워크(WAN)는 도시, 국가 또는 대륙간 거리에 걸쳐 있는 넓은 지리적 지역을 망라하는 컴퓨터 네트워크입니다.WAN은 전화선, 케이블 및 전파와 같은 여러 종류의 미디어를 결합한 통신 채널을 사용합니다.WAN은 종종 전화 회사와 같은 일반 통신사가 제공하는 전송 설비를 이용합니다.WAN 기술은 일반적으로 OSI 모델의 하위 세 계층(물리 계층, 데이터 링크 계층, 네트워크 계층)에서 작동합니다.

엔터프라이즈 프라이빗 네트워크

엔터프라이즈 프라이빗 네트워크는 단일 조직이 사무실 위치(예: 프로덕션 사이트, 본사, 원격 사무소, 상점)를 상호 연결하여 컴퓨터 리소스를 공유할 수 있도록 구축하는 네트워크입니다.

가상사설망

VPN(virtual private network)은 노드 사이의 링크 중 일부가 물리적 와이어 대신 일부 더 큰 네트워크(예: 인터넷)에서 열린 연결 또는 가상 회로에 의해 전달되는 오버레이 네트워크입니다.가상 네트워크의 데이터 링크 계층 프로토콜은 더 큰 네트워크를 통해 터널링된다고 합니다.일반적인 응용 프로그램 중 하나는 공용 인터넷을 통한 안전한 통신이지만 VPN에는 인증이나 콘텐츠 암호화와 같은 명시적인 보안 기능이 있을 필요는 없습니다.예를 들어 VPN은 강력한 보안 기능을 가진 기본 네트워크를 통해 서로 다른 사용자 커뮤니티의 트래픽을 분리하는 데 사용될 수 있습니다.

VPN은 최상의 성능을 갖거나 VPN 고객과 VPN 서비스 공급자 간에 SLA(Service Level Agreement)가 정의되어 있을 수 있습니다.

전지구망

GAN(Global Area Network)은 임의 수의 무선랜, 위성 커버리지 지역 등에 걸쳐 모바일 사용자를 지원하기 위해 사용되는 네트워크입니다.이동 통신의 핵심 과제는 한 지역 커버리지 영역에서 다른 지역으로 통신을 넘겨주는 것입니다.IEEE 프로젝트 802에서, 이것은 지상 무선랜들의 연속을 포함합니다.[49]

조직범위

네트워크는 일반적으로 해당 네트워크를 소유한 조직에서 관리합니다.사설 기업 네트워크는 인트라넷과 엑스트라넷의 조합을 사용할 수 있습니다.또한 소유자가 한 명도 없고 사실상 무제한의 글로벌 연결을 허용하는 인터넷에 대한 네트워크 액세스를 제공할 수도 있습니다.

인트라넷

인트라넷은 단일 관리 개체가 제어하는 네트워크 집합입니다.인트라넷은 일반적으로 인터넷 프로토콜과 웹 브라우저 및 파일 전송 응용프로그램과 같은 IP 기반 도구를 사용합니다.관리 주체는 인트라넷 사용을 권한 있는 사용자로 제한합니다.가장 일반적으로 인트라넷은 조직의 내부 LAN입니다.대규모 인트라넷에는 일반적으로 사용자에게 조직 정보를 제공하기 위한 웹 서버가 하나 이상 있습니다.

엑스트라넷

엑스트라넷은 단일 조직의 관리 통제 하에 있지만 특정 외부 네트워크에 대한 제한된 연결을 지원하는 네트워크입니다.예를 들어, 조직은 인트라넷의 일부 측면에 액세스하여 비즈니스 파트너 또는 고객과 데이터를 공유할 수 있습니다.이러한 다른 엔티티는 반드시 보안 측면에서 신뢰할 수 있는 것은 아닙니다.엑스트라넷에 대한 네트워크 연결은 종종 WAN 기술을 통해 구현됩니다.

인터넷

인터넷 네트워크는 여러 종류의 컴퓨터 네트워크를 연결하여 상위 계층의 네트워크 프로토콜을 사용하여 하나의 컴퓨터 네트워크를 형성하고 라우터를 사용하여 서로 연결하는 것입니다.

인터넷은 인터넷 작업의 가장 큰 예입니다.정부, 학계, 기업, 공공 및 민간 컴퓨터 네트워크가 상호 연결된 글로벌 시스템입니다.인터넷 프로토콜 제품군의 네트워킹 기술을 기반으로 합니다.그것은 미국 국방부의 DARPA가 개발한 첨단 연구 프로젝트 기관 네트워크(ARPANET)의 후속입니다.인터넷은 구리 통신과 광 네트워킹 백본을 활용하여 월드 와이드 웹(WWW), 사물 인터넷, 비디오 전송, 그리고 광범위한 정보 서비스를 가능하게 합니다.

인터넷의 참가자들은 인터넷 프로토콜 제품군과 인터넷 할당 번호 기관 및 주소 등록부에 의해 관리되는 IP 주소 지정 시스템과 호환되는, 종종 표준화된 수백 개의 방법들의 다양한 배열을 사용합니다.서비스 제공자와 대기업은 BGP(Border Gateway Protocol)를 통해 주소 공간의 도달 가능성에 대한 정보를 교환하여 전송 경로의 중복된 전세계 메시를 형성합니다.

다크넷

다크넷은 일반적으로 인터넷에서 실행되는 오버레이 네트워크로, 특수한 소프트웨어를 통해서만 액세스할 수 있습니다.비표준 프로토콜과 포트를 사용하여 신뢰할 수 있는 피어(F2F)[51] 간에만 연결이 이루어지는 익명화 네트워크입니다.

다크넷은 공유가 익명이기 때문에(즉, IP 주소는 공개적으로 공유되지 않음) 다른 분산 피어투피어 네트워크와 구별되며, 따라서 사용자는 정부나 기업의 간섭에 대한 두려움 없이 의사소통할 수 있습니다.[52]

네트워크 서비스

네트워크 서비스는 컴퓨터 네트워크의 서버가 호스팅하는 응용 프로그램으로, 네트워크의 구성원이나 사용자에게 일부 기능을 제공하거나 네트워크 자체의 작동을 돕습니다.

월드 와이드 웹, 이메일,[53] 인쇄 및 네트워크 파일 공유는 잘 알려진 네트워크 서비스의 예입니다.DNS(Domain Name System)와 같은 네트워크 서비스에서는 IP 및 MAC 주소(사람들은 210.121.67.18과 같은 숫자보다 nm.lan과 같은 이름을 더 잘 기억함)[54]와 DHCP(Dynamic Host Configuration Protocol)를 사용하여 네트워크의 장비에 유효한 IP 주소가 있는지 확인합니다.[55]

서비스는 일반적으로 해당 네트워크 서비스의 클라이언트와 서버 간에 메시지의 형식과 순서를 정의하는 서비스 프로토콜을 기반으로 합니다.

네트워크 성능

대역폭

bit/s 단위의 대역폭은 소비된 대역폭을 의미할 수 있으며, 이는 달성된 처리량 또는 양호한 출력, 즉 통신 경로를 통한 성공적인 데이터 전송의 평균 속도에 해당합니다.처리량은 대역폭 조절, 대역폭 관리, 대역폭 조절, 대역폭 상한 및 대역폭 할당(예: 대역폭 할당 프로토콜 및 동적 대역폭 할당)과 같은 프로세스에 영향을 받습니다.

네트워크 지연

네트워크 지연(network delay)은 통신 네트워크의 설계 및 성능 특성입니다.이것은 한 통신 엔드포인트에서 다른 통신 엔드포인트로 네트워크를 통해 이동하는 데이터의 지연 시간을 지정합니다.특정 통신 엔드포인트 쌍의 위치에 따라 지연이 약간 다를 수 있습니다.엔지니어는 일반적으로 최대 지연과 평균 지연을 모두 보고하며, 지연을 몇 가지 구성 요소로 나눕니다. 이를 합하면 총 지연이 됩니다.

- 처리 지연 – 라우터가 패킷 헤더를 처리하는 데 걸리는 시간

- 대기열 지연 – 패킷이 라우팅 대기열에서 보내는 시간

- 전송 지연 – 패킷의 비트를 링크에 푸시하는 데 걸리는 시간

- 전파 지연 – 신호가 미디어를 통해 전파되는 시간

신호는 링크를 통해 패킷을 직렬로 전송하는 데 걸리는 시간으로 인해 일정한 최소 수준의 지연을 경험합니다.이 지연은 네트워크 혼잡으로 인해 더 가변적인 지연 수준에 의해 연장됩니다.IP 네트워크 지연 범위는 1마이크로초 미만에서 수백 밀리초에 이를 수 있습니다.

성능측정지표

성능에 영향을 미치는 매개 변수에는 일반적으로 처리량, 지터, 비트 오류율 및 대기 시간이 포함될 수 있습니다.

회로 교환 네트워크에서 네트워크 성능은 서비스 등급과 동의어입니다.거부된 호출 수는 트래픽 부하가 심할 때 네트워크가 얼마나 잘 수행되고 있는지를 나타내는 척도입니다.[56]다른 유형의 성능 측정에는 소음 및 에코 수준이 포함될 수 있습니다.

비동기 전송 모드(ATM) 네트워크에서 성능은 회선 속도, QoS(Quality of Service), 데이터 처리량, 연결 시간, 안정성, 기술, 변조 기술 및 모뎀 향상에 의해 측정될 수 있습니다.[57][verification needed][full citation needed]

각 네트워크의 특성과 설계가 다르기 때문에 네트워크의 성능을 측정하는 방법은 여러 가지가 있습니다.성능을 측정하는 대신 모델링할 수도 있습니다.예를 들어, 상태 전이 다이어그램은 종종 회로 교환 네트워크에서 대기열 성능을 모델링하는 데 사용됩니다.네트워크 설계자는 이 다이어그램을 사용하여 네트워크가 각 상태에서 어떻게 수행되는지 분석하여 네트워크가 최적으로 설계되도록 합니다.[58]

네트워크 혼잡

네트워크 혼잡은 링크 또는 노드가 등급보다 더 많은 데이터 부하를 받게 되어 서비스 품질이 저하될 때 발생합니다.네트워크가 혼잡하고 대기열이 너무 가득 차면 패킷을 폐기해야 하므로 네트워크는 재전송에 의존합니다.혼잡의 대표적인 영향으로는 대기열 지연, 패킷 손실 또는 새로운 연결 차단 등이 있습니다.이 두 가지의 결과는 제공되는 부하의 점진적 증가가 네트워크 처리량의 작은 증가 또는 네트워크 처리량의 감소로 이어진다는 것입니다.

패킷 손실을 보상하기 위해 공격적인 재전송을 사용하는 네트워크 프로토콜은 초기 부하가 일반적으로 네트워크 혼잡을 유발하지 않는 수준으로 감소한 후에도 시스템을 네트워크 혼잡 상태로 유지하는 경향이 있습니다.따라서, 이들 프로토콜을 사용하는 네트워크는 동일한 수준의 부하 하에서 두 가지 안정적인 상태를 나타낼 수 있습니다.낮은 처리량으로 안정된 상태를 혼잡 붕괴(congestive collapse)라고 합니다.

현대 네트워크는 혼잡 제어, 혼잡 회피 및 트래픽 제어 기술을 사용하여 혼잡 붕괴를 방지합니다(즉, 엔드포인트는 일반적으로 네트워크가 혼잡할 때 전송 속도가 느려지거나 때로는 전송을 완전히 중단하기도 합니다).이러한 기술에는 802.11의 CSMA/CA 및 원래 이더넷과 같은 프로토콜에서의 기하급수적 백오프, TCP에서의 윈도우 감소, 라우터와 같은 장치에서의 공정한 큐잉 등이 포함됩니다.네트워크 혼잡의 부정적인 영향을 피하기 위한 또 다른 방법은 일부 패킷이 다른 패킷보다 높은 우선 순위로 전송되도록 우선 순위 체계를 구현하는 것입니다.우선 순위 체계는 네트워크 혼잡을 자체적으로 해결하지는 않지만, 일부 서비스의 혼잡 영향을 완화하는 데 도움이 됩니다.그 예로 802.1p를 들 수 있습니다.네트워크 혼잡을 피하기 위한 세 번째 방법은 네트워크 자원을 특정 흐름에 명시적으로 할당하는 것입니다.이러한 예 중 하나는 ITU-T G.hn 표준에서 경쟁 없는 전송 기회(CFTXOP)를 사용하는 것입니다. 이 표준은 기존 홈 와이어(전원선, 전화선 및 동축 케이블)를 통해 고속(최대 1Gbit/s) 로컬 지역 네트워킹을 제공합니다.

인터넷의 경우, RFC 2914는 혼잡 제어의 주제를 상세히 다루고 있습니다.

네트워크 복원력

네트워크 복원력은 "장애와 정상적인 운영에 대한 도전에 직면하여 수용 가능한 수준의 서비스를 제공하고 유지하는 능력"입니다.[59]

보안.

또한 보안 해커는 네트워크에 연결된 장치에 컴퓨터 바이러스 또는 컴퓨터 웜을 배포하거나 이러한 장치가 서비스 거부 공격을 통해 네트워크에 액세스하는 것을 방지하기 위해 컴퓨터 네트워크를 사용합니다.

네트워크 보안

네트워크 보안은 네트워크 관리자가 컴퓨터 네트워크 및 네트워크에 액세스할 수 있는 리소스의 무단 액세스, 오용, 수정 또는 거부를 방지하고 모니터링하기 위해 채택한 조항 및 정책으로 구성됩니다.[60]네트워크 보안은 네트워크의 데이터에 대한 액세스 권한을 부여하는 것으로, 네트워크 관리자가 제어합니다.사용자에게는 권한 내의 정보와 프로그램에 접근할 수 있는 ID와 비밀번호가 할당됩니다.네트워크 보안은 기업, 정부 기관 및 개인 간의 일상적인 거래 및 통신을 보호하기 위해 공공 및 민간의 다양한 컴퓨터 네트워크에서 사용됩니다.

네트워크 감시

네트워크 감시는 인터넷과 같은 컴퓨터 네트워크를 통해 전송되는 데이터를 감시하는 것입니다.모니터링은 종종 비밀리에 이루어지며, 정부, 기업, 범죄 조직 또는 개인에 의해 이루어질 수 있습니다.합법적일 수도 있고 아닐 수도 있으며 법원 또는 기타 독립 기관의 승인을 요구하거나 요구하지 않을 수도 있습니다.

오늘날 컴퓨터 및 네트워크 감시 프로그램은 널리 보급되어 있으며, 거의 모든 인터넷 트래픽이 불법 행위의 단서를 찾기 위해 감시되거나 감시될 가능성이 있습니다.

감시는 사회 통제를 유지하고 위협을 인식 및 감시하며 범죄 행위를 예방/수사하기 위해 정부 및 법 집행 기관에 매우 유용합니다.Total Information Awareness 프로그램, 고속 감시 컴퓨터 및 생체 인식 소프트웨어와 같은 기술 및 법 집행을 위한 통신 보조법과 같은 법률의 출현으로 정부는 이제 시민의 활동을 감시할 수 있는 전례 없는 능력을 보유하게 되었습니다.[61]

그러나 국경없는기자회, 전자프론티어재단, 미국시민자유연합과 같은 많은 시민의 권리와 사생활 보호 단체들은 시민들에 대한 감시가 증가하면 정치적 그리고 개인적 자유가 제한된 대규모 감시 사회로 이어질 수 있다고 우려를 표명했습니다.이와 같은 두려움은 헤핑 대 AT&T와 같은 수많은 소송으로 이어졌습니다.[61][62]해킹 전문가 집단인 어나니머스는 정부 웹사이트들을 해킹했는데, 이는 그들이 "엄격한 감시"라고 여기는 것에 대한 항의입니다.[63][64]

엔드 투 엔드 암호화

E2EE(End-to-end Encryption)는 두 통신 당사자 사이를 이동하는 데이터를 중단 없이 보호하는 디지털 통신 패러다임입니다.여기에는 제3자에 의존하지 않고 의도된 수신자만 암호를 해독할 수 있도록 발신자가 데이터를 암호화하는 과정이 포함됩니다.엔드 투 엔드 암호화는 인터넷 서비스 공급자 또는 응용 프로그램 서비스 공급자와 같은 중개자가 통신을 검색하거나 변조하는 것을 방지합니다.엔드 투 엔드 암호화는 일반적으로 기밀성과 무결성을 모두 보호합니다.

엔드 투 엔드 암호화의 예로는 웹 트래픽을 위한 HTTPS, 이메일을 위한 PGP, 인스턴트 메시징을 위한 OTR, 전화를 위한 ZRTP, 무선을 위한 TETRA 등이 있습니다.

일반적인 서버 기반 통신 시스템은 엔드 투 엔드 암호화를 포함하지 않습니다.이러한 시스템은 클라이언트와 서버 간의 통신 보호만 보장할 수 있을 뿐, 통신 당사자 간의 통신은 보장할 수 없습니다.E2가 아닌 예EE 시스템은 구글 토크, 야후 메신저, 페이스북, 드롭박스 등입니다.예를 들어, LavaBit 및 SecretInk와 같은 일부 시스템에서는 "엔드 투 엔드(end-to-end)" 암호화를 제공하지 않는다고 설명하기도 했습니다.일반적으로 엔드 투 엔드 암호화를 제공하는 일부 시스템에는 Skype 또는 Hushmail과 같이 통신 당사자 간의 암호화 키 협상을 전복시키는 백도어가 포함되어 있는 것으로 드러났습니다.

엔드 투 엔드 암호화 패러다임은 클라이언트의 기술적 악용, 품질이 떨어지는 난수 생성기 또는 키 에스크로와 같은 통신 자체의 엔드포인트 위험을 직접적으로 해결하지는 않습니다.E2EE는 또한 엔드포인트의 ID, 전송되는 메시지의 시간 및 양과 같은 것과 관련된 트래픽 분석에 대해서는 다루지 않습니다.

SSL/TLS

1990년대 중반 월드 와이드 웹에서의 전자 상거래의 도입과 급속한 성장은 어떤 형태로든 인증과 암호화가 필요하다는 것을 명백하게 만들었습니다.넷스케이프는 새로운 표준에 첫발을 내디뎠습니다.당시 지배적인 웹 브라우저는 넷스케이프 네비게이터였습니다.넷스케이프는 SSL(Secure Socket Layer)이라는 표준을 만들었습니다.SSL을 사용하려면 인증서가 있는 서버가 필요합니다.클라이언트가 SSL 보안 서버에 대한 액세스를 요청하면 서버는 인증서 사본을 클라이언트로 보냅니다.SSL 클라이언트는 이 인증서를 확인하고(모든 웹 브라우저에는 CA 루트 인증서의 모든 목록이 미리 로드되어 있음), 인증서가 체크아웃되면 서버가 인증되고 클라이언트는 세션에서 사용할 대칭 키 암호를 협상합니다.세션은 이제 SSL 서버와 SSL 클라이언트 사이의 매우 안전한 암호화 터널에 있습니다.[35]

네트워크 보기

일반적으로 사용자와 네트워크 관리자는 네트워크에 대해 서로 다른 보기를 가집니다.사용자는 작업 그룹의 프린터와 일부 서버를 공유할 수 있습니다. 즉, 일반적으로 동일한 지리적 위치에 있고 동일한 LAN에 있는 반면 네트워크 관리자는 해당 네트워크를 계속 가동할 책임이 있습니다.관심 커뮤니티는 로컬 지역에 있는 것과 관련성이 적으며 서버 집합을 공유하고 피어 투 피어 기술을 통해 통신하는 임의로 위치한 사용자 집합으로 간주해야 합니다.

네트워크 관리자는 물리적 관점과 논리적 관점 모두에서 네트워크를 볼 수 있습니다.물리적 관점은 지리적 위치, 물리적 케이블, 전송 매체를 통해 상호 연결되는 네트워크 요소(예: 라우터, 브리지 및 응용 계층 게이트웨이)를 포함합니다.TCP/IP 아키텍처에서 호출되는 논리적 네트워크, 서브넷은 하나 이상의 전송 매체에 매핑됩니다.예를 들어, 건물 캠퍼스에서 일반적으로 사용되는 방법은 VLAN 기술을 사용하여 각 건물의 LAN 케이블 세트가 공통 서브넷으로 보이도록 하는 것입니다.

사용자와 관리자 모두 네트워크의 신뢰 및 범위 특성에 대해 다양한 정도로 알고 있습니다.다시 TCP/IP 아키텍처 용어를 사용하는 인트라넷은 일반적으로 기업이 개인 관리하에 있는 관심 커뮤니티이며, 권한을 부여받은 사용자(예: 직원)만 액세스할 수 있습니다.[65]인트라넷은 인터넷에 연결할 필요는 없지만 일반적으로 제한된 연결을 가지고 있습니다.엑스트라넷은 인트라넷 외부의 사용자(예: 비즈니스 파트너, 고객)에게 안전하게 통신할 수 있도록 하는 인트라넷의 확장입니다.[65]

비공식적으로 인터넷은 ISP(Internet Service Providers)에 의해 상호 연결된 사용자, 기업 및 콘텐츠 공급자의 집합입니다.공학적 관점에서 인터넷은 등록된 IP 주소 공간을 공유하고 경계 게이트웨이 프로토콜을 사용하여 해당 IP 주소의 도달 가능성에 대한 정보를 교환하는 서브넷 및 서브넷 집합입니다.일반적으로 사용자가 읽을 수 있는 서버의 이름은 DNS(Domain Name System)의 디렉토리 기능을 통해 사용자에게 투명하게 IP 주소로 변환됩니다.

인터넷을 통해 기업과 기업 간(B2B), 기업과 소비자 간(B2C) 및 소비자 간(C2C) 통신이 가능합니다.돈이나 민감한 정보가 교환될 때, 통신은 어떤 형태의 통신 보안 메커니즘에 의해 보호되기 쉽습니다.보안 VPN(Virtual Private Network) 기술을 사용하여 일반 인터넷 사용자 및 관리자의 액세스 없이 인터넷에 인트라넷과 엑스트라넷을 안전하게 중첩할 수 있습니다.

저널 및 뉴스레터

참고 항목

- 네트워크 다이어그램 소프트웨어 비교

- 사이버스페이스

- 인터넷의 역사

- 정보화시대

- 정보혁명

- ISO/IEC 11801 – 전기 및 광케이블 국제표준

- 최소 쌍 프로토콜

- 네트워크 시뮬레이션

- 네트워크 계획 및 설계

- 네트워크 트래픽 제어

- 구름

- 네트워크 온 칩

참고문헌

- ^ Sterling, Christopher H., ed. (2008). Military Communications: From Ancient Times to the 21st Century. ABC-Clio. p. 399. ISBN 978-1-85109-737-1.

- ^ Haigh, Thomas; Ceruzzi, Paul E. (14 September 2021). A New History of Modern Computing. MIT Press. pp. 87–89. ISBN 978-0262542906.

- ^ Ulmann, Bernd (August 19, 2014). AN/FSQ-7: the computer that shaped the Cold War. De Gruyter. ISBN 978-3-486-85670-5.

- ^ Corbató, F. J.; et al. (1963). The Compatible Time-Sharing System A Programmer's Guide] (PDF). MIT Press. ISBN 978-0-262-03008-3. Archived (PDF) from the original on 2012-05-27. Retrieved 2020-05-26.

Shortly after the first paper on time-shared computers by C. Strachey at the June 1959 UNESCO Information Processing conference, H. M. Teager and J. McCarthy at MIT delivered an unpublished paper "Time-shared Program Testing" at the August 1959 ACM Meeting.

- ^ "Computer Pioneers - Christopher Strachey". history.computer.org. Archived from the original on 2019-05-15. Retrieved 2020-01-23.

- ^ "Reminiscences on the Theory of Time-Sharing". jmc.stanford.edu. Archived from the original on 2020-04-28. Retrieved 2020-01-23.

- ^ "Computer - Time-sharing and minicomputers". Encyclopedia Britannica. Archived from the original on 2015-01-02. Retrieved 2020-01-23.

- ^ Gillies, James M.; Gillies, James; Gillies, James and Cailliau Robert; Cailliau, R. (2000). How the Web was Born: The Story of the World Wide Web. Oxford University Press. pp. 13. ISBN 978-0-19-286207-5.

- ^ Kitova, O. "Kitov Anatoliy Ivanovich. Russian Virtual Computer Museum". computer-museum.ru. Translated by Alexander Nitusov. Archived from the original on 2023-02-04. Retrieved 2021-10-11.

- ^ Peters, Benjamin (25 March 2016). How Not to Network a Nation: The Uneasy History of the Soviet Internet. MIT Press. ISBN 978-0262034180.

- ^ Isaacson, Walter (2014). The Innovators: How a Group of Hackers, Geniuses, and Geeks Created the Digital Revolution. Simon and Schuster. pp. 237–246. ISBN 9781476708690. Archived from the original on 2023-02-04. Retrieved 2021-06-04.

- ^ "NIHF Inductee Paul Baran, Who Invented Packet Switching". National Inventors Hall of Fame. Archived from the original on 2022-02-12. Retrieved 2022-02-12.

- ^ "NIHF Inductee Donald Davies, Who Invented Packet Switching". National Inventors Hall of Fame. Archived from the original on 2022-02-12. Retrieved 2022-02-12.

- ^ a b Roberts, Lawrence G. (November 1978). "The evolution of packet switching" (PDF). Proceedings of the IEEE. 66 (11): 1307–13. doi:10.1109/PROC.1978.11141. S2CID 26876676. Archived (PDF) from the original on 2023-02-04. Retrieved 2022-02-12.

Both Paul Baran and Donald Davies in their original papers anticipated the use of T1 trunks

- ^ Cambell-Kelly, Martin (1987). "Data Communications at the National Physical Laboratory (1965-1975)". Annals of the History of Computing. 9 (3/4): 221–247. doi:10.1109/MAHC.1987.10023. S2CID 8172150.

Transmission of packets of data over the high-speed lines

- ^ Guardian Staff (2013-06-25). "Internet pioneers airbrushed from history". The Guardian. ISSN 0261-3077. Archived from the original on 2020-01-01. Retrieved 2020-07-31.

This was the first digital local network in the world to use packet switching and high-speed links.

- ^ Chris Sutton. "Internet Began 35 Years Ago at UCLA with First Message Ever Sent Between Two Computers". UCLA. Archived from the original on 2008-03-08.

- ^ Gillies, James; Cailliau, Robert (2000). How the Web was Born: The Story of the World Wide Web. Oxford University Press. p. 25. ISBN 0192862073.

- ^ C. Hempstead; W. Worthington (2005). Encyclopedia of 20th-Century Technology. Routledge. ISBN 9781135455514. Archived from the original on 2023-02-04. Retrieved 2017-10-01.

- ^ Alarcia, G.; Herrera, S. (1974). "C.T.N.E.'s PACKET SWITCHING NETWORK. ITS APPLICATIONS". Proceedings of 2nd ICCC 74. pp. 163–170. Archived from the original on 2021-04-14.

- ^ Cuenca, L. (1980). "A public packet switching data communications network: eight years of operating experience". Conference Record of ICC 80. IEEE. pp. 39.3.1–39.3.5. Archived from the original on 2021-04-14.

- ^ Lavandera, Luis (1980). "ARCHITECTURE, PROTOCOLS AND PERFORMANCE OF RETD". Conference Record of ICC 80. IEEE. pp. 28.4.1–28.4.5. Archived from the original on 2021-04-14.

- ^ Council, National Research; Sciences, Division on Engineering and Physical; Board, Computer Science and Telecommunications; Applications, Commission on Physical Sciences, Mathematics, and; Committee, NII 2000 Steering (1998-02-05). The Unpredictable Certainty: White Papers. National Academies Press. ISBN 978-0-309-17414-5. Archived from the original on 2023-02-04. Retrieved 2021-03-08.

{{cite book}}: CS1 유지 : 여러 이름 : 저자 목록 (링크) - ^ Bennett, Richard (September 2009). "Designed for Change: End-to-End Arguments, Internet Innovation, and the Net Neutrality Debate" (PDF). Information Technology and Innovation Foundation. p. 11. Archived from the original (PDF) on 2019-08-29. Retrieved 2017-09-11.

- ^ Kirstein, P.T. (1999). "Early experiences with the Arpanet and Internet in the United Kingdom". IEEE Annals of the History of Computing. 21 (1): 38–44. doi:10.1109/85.759368. S2CID 1558618.

- ^ Kirstein, Peter T. (2009). "The early history of packet switching in the UK". IEEE Communications Magazine. 47 (2): 18–26. doi:10.1109/MCOM.2009.4785372. S2CID 34735326.

- ^ Robert M. Metcalfe; David R. Boggs (July 1976). "Ethernet: Distributed Packet Switching for Local Computer Networks". Communications of the ACM. 19 (5): 395–404. doi:10.1145/360248.360253. S2CID 429216.

- ^ Cerf, Vinton; dalal, Yogen; Sunshine, Carl (December 1974). Specification of Internet Transmission Control Protocol. IETF. doi:10.17487/RFC0675. RFC 675.

- ^ Pelkey, James L. (2007). "6.9 – Metcalfe Joins the Systems Development Division of Xerox 1975-1978". Entrepreneurial Capitalism and Innovation: A History of Computer Communications, 1968-1988. Archived from the original on 2023-02-04. Retrieved 2019-09-05.

- ^ a b Spurgeon, Charles E. (2000). Ethernet The Definitive Guide. O'Reilly & Associates. ISBN 1-56592-660-9.

- ^ "Introduction to Ethernet Technologies". www.wband.com. WideBand Products. Archived from the original on 2018-04-10. Retrieved 2018-04-09.

- ^ Pelkey, James L. (2007). "Yogen Dalal". Entrepreneurial Capitalism and Innovation: A History of Computer Communications, 1968-1988. Retrieved 2023-05-07.

- ^ a b D. Andersen; H. Balakrishnan; M. Kaashoek; R. Morris (October 2001), Resilient Overlay Networks, Association for Computing Machinery, archived from the original on 2011-11-24, retrieved 2011-11-12

- ^ "End System Multicast". project web site. Carnegie Mellon University. Archived from the original on 2005-02-21. Retrieved 2013-05-25.

- ^ a b Meyers, Mike (2012). CompTIA Network+ exam guide : (Exam N10-005) (5th ed.). New York: McGraw-Hill. ISBN 9780071789226. OCLC 748332969.

- ^ A. Hooke (September 2000), Interplanetary Internet (PDF), Third Annual International Symposium on Advanced Radio Technologies, archived from the original (PDF) on 2012-01-13, retrieved 2011-11-12

- ^ "Bergen Linux User Group's CPIP Implementation". Blug.linux.no. Archived from the original on 2014-02-15. Retrieved 2014-03-01.

- ^ Bradley Mitchell. "bridge – network bridges". About.com. Archived from the original on 2008-03-28.

- ^ "Define switch". webopedia. September 1996. Archived from the original on 2008-04-08. Retrieved 2008-04-08.

- ^ Tanenbaum, Andrew S. (2003). Computer Networks (4th ed.). Prentice Hall.

- ^ "IEEE Standard for Local and Metropolitan Area Networks--Port-Based Network Access Control". IEEE STD 802.1X-2020 (Revision of IEEE STD 802.1X-2010 Incorporating IEEE STD 802.1Xbx-2014 and IEEE STD 802.1Xck-2018). 7.1.3 Connectivity to unauthenticated systems. February 2020. doi:10.1109/IEEESTD.2020.9018454. ISBN 978-1-5044-6440-6. Archived from the original on 2023-02-04. Retrieved 2022-05-09.

- ^ "IEEE Standard for Information Technology--Telecommunications and Information Exchange between Systems - Local and Metropolitan Area Networks--Specific Requirements - Part 11: Wireless LAN Medium Access Control (MAC) and Physical Layer (PHY) Specifications". IEEE STD 802.11-2020 (Revision of IEEE STD 802.11-2016). 4.2.5 Interaction with other IEEE 802 layers. February 2021. doi:10.1109/IEEESTD.2021.9363693. ISBN 978-1-5044-7283-8. Archived from the original on 2022-05-17. Retrieved 2022-05-09.

- ^ Martin, Thomas. "Design Principles for DSL-Based Access Solutions" (PDF). Archived from the original (PDF) on 2011-07-22.

- ^ Paetsch, Michael (1993). The evolution of mobile communications in the US and Europe: Regulation, technology, and markets. Boston, London: Artech House. ISBN 978-0-8900-6688-1.

- ^ Bush, S. F. (2010). Nanoscale Communication Networks. Artech House. ISBN 978-1-60807-003-9.

- ^ Margaret Rouse. "personal area network (PAN)". TechTarget. Archived from the original on 2023-02-04. Retrieved 2011-01-29.

- ^ "New global standard for fully networked home". ITU-T Newslog. ITU. 2008-12-12. Archived from the original on 2009-02-21. Retrieved 2011-11-12.

- ^ "IEEE P802.3ba 40Gb/s and 100Gb/s Ethernet Task Force". IEEE 802.3 ETHERNET WORKING GROUP. Archived from the original on 2011-11-20. Retrieved 2011-11-12.

- ^ "IEEE 802.20 Mission and Project Scope". IEEE 802.20 — Mobile Broadband Wireless Access (MBWA). Retrieved 2011-11-12.

- ^ "Maps". The Opto Project. Archived from the original on 2005-01-15.

- ^ Mansfield-Devine, Steve (December 2009). "Darknets". Computer Fraud & Security. 2009 (12): 4–6. doi:10.1016/S1361-3723(09)70150-2.

- ^ Wood, Jessica (2010). "The Darknet: A Digital Copyright Revolution" (PDF). Richmond Journal of Law and Technology. 16 (4). Archived (PDF) from the original on 2012-04-15. Retrieved 2011-10-25.

- ^ Klensin, J. (October 2008). Simple Mail Transfer Protocol. doi:10.17487/RFC5321. RFC 5321.

- ^ Mockapetris, P. (November 1987). Domain names – Implementation and Specification. doi:10.17487/RFC1035. RFC 1035.

- ^ Peterson, L.L.; Davie, B.S. (2011). Computer Networks: A Systems Approach (5th ed.). Elsevier. p. 372. ISBN 978-0-1238-5060-7.

- ^ ITU-D Study Group 2 (June 2006). Teletraffic Engineering Handbook (PDF). Archived from the original (PDF) on 2007-01-11.

- ^ "Telecommunications Magazine Online". January 2003. Archived from the original on 2011-02-08.

- ^ "State Transition Diagrams". Archived from the original on 2003-10-15. Retrieved 2003-07-13.

- ^ "Definitions: Resilience". ResiliNets Research Initiative. Archived from the original on 2020-11-06. Retrieved 2011-11-12.

- ^ Simmonds, A; Sandilands, P; van Ekert, L (2004). "An Ontology for Network Security Attacks". Applied Computing. Lecture Notes in Computer Science. Vol. 3285. pp. 317–323. doi:10.1007/978-3-540-30176-9_41. ISBN 978-3-540-23659-7. S2CID 2204780.

- ^ a b "Is the U.S. Turning Into a Surveillance Society?". American Civil Liberties Union. Archived from the original on 2017-03-14. Retrieved 2009-03-13.

- ^ Jay Stanley; Barry Steinhardt (January 2003). "Bigger Monster, Weaker Chains: The Growth of an American Surveillance Society" (PDF). American Civil Liberties Union. Archived (PDF) from the original on 2022-10-09. Retrieved 2009-03-13.

- ^ Emil Protalinski (2012-04-07). "Anonymous hacks UK government sites over 'draconian surveillance'". ZDNet. Archived from the original on 2013-04-03. Retrieved 12 March 2013.

- ^ James Ball (2012-04-20). "Hacktivists in the frontline battle for the internet". The Guardian. Archived from the original on 2018-03-14. Retrieved 2012-06-17.

- ^ a b Rosen, E.; Rekhter, Y. (March 1999). BGP/MPLS VPNs. doi:10.17487/RFC2547. RFC 2547.

![]() 이 기사는 퍼블릭 도메인 자료를 통합합니다.

이 기사는 퍼블릭 도메인 자료를 통합합니다.

추가열람

- 셸리, 게리, 그 외."Discovering Computers" 2003년판.

- 웬델 오돔, 루스 힐리, 데니스 도노휴.(2010) CCIE 라우팅 및 스위칭.인디애나폴리스, IN: 시스코 프레스

- Kurose James F and Keith W. Ross: 컴퓨터 네트워킹: 인터넷을 특징으로 하는 하향식 접근법, Pearson Education 2005.

- William Stallings, 인터넷 프로토콜과 기술을 갖춘 컴퓨터 네트워킹, Pearson Education 2004.

- 컴퓨터 네트워크에서 중요한 출판물

- IMT2000 3GPP - 네트워크 통신 아키텍처 및 프로토콜 : OSI 네트워크 아키텍처 7계층 모델

- Dimitri Bertsekas와 Robert Gallager, "Data Networks", Prentice Hall, 1992.