RADIUS

RADIUS| 인터넷 프로토콜 스위트 |

|---|

| 응용 프로그램레이어 |

| 트랜스포트 레이어 |

| 인터넷 레이어 |

| 링크 레이어 |

Remote Authentication Dial-In User Service(RADIUS; 리모트 인증 다이얼인 사용자 서비스)는 네트워크 서비스에 접속하여 사용하는 사용자에게 중앙 집중식 Authentication, Authorization, and Accounting(AAA; 인증, 인가, 계정) 관리를 제공하는 네트워킹 프로토콜입니다.RADIUS는 1991년 Livingston Enterprise에 의해 액세스서버 인증 및 어카운팅 프로토콜로 개발되었습니다.나중에 IEEE 802 및 IETF 표준으로 도입되었습니다.

RADIUS는 응용 프로그램레이어에서 실행되는 클라이언트/서버 프로토콜로 TCP 또는 UDP 중 하나를 사용할 수 있습니다.네트워크 액세스서버에는, 통상, RADIUS [1]서버와 통신하는 RADIUS 클라이언트컴포넌트가 포함되어 있습니다.RADIUS 는, 802.1X [2]인증의 백엔드로 선택되고 있는 경우가 많습니다.RADIUS 서버는 보통 UNIX 또는 Microsoft Windows 상에서 실행되는 [1]백그라운드프로세스입니다

프로토콜 구성 요소

RADIUS는 네트워크액세스를 관리하는 AAA(Authentication, Authorization, and Accounting) 프로토콜입니다.RADIUS는 AAA 프로세스 전체를 관리하기 위해 다음 두 가지 유형의 패킷을 사용합니다.인증 및 인가를 관리하는 Access-Request 및 계정을 관리하는 Accounting-Request.인증과 인가는 RFC 2865에 정의되어 있으며, 어카운팅은 RFC 2866에 기술되어 있습니다.

인증 및 인가

사용자 또는 머신이 Network Access Server(NAS; 네트워크액세스 서버)에 요구를 송신하고, 액세스 자격 정보를 사용해 특정의 네트워크 리소스에 액세스 합니다.credential은 다수의 다이얼업 또는 DSL 프로바이더의 경우 Point-to-Point Protocol(PPP) 또는 HTTPS 시큐어 웹 폼으로 게시되는 등 링크 레이어 프로토콜을 통해 NAS 디바이스에 전달됩니다.

다음으로 NAS는 RADIUS Access Request 메시지를 RADIUS 서버에 송신하고 RADIUS 프로토콜을 [3]통해 접근 허가를 요구합니다.

이 요구에는 액세스 자격 정보(일반적으로 사용자가 제공한 사용자 이름과 비밀번호 또는 보안 증명서 형식)가 포함됩니다.또한 요청에는 NAS가 사용자에 대해 알고 있는 다른 정보(예: 네트워크 주소 또는 전화 번호), 사용자의 NAS에 대한 물리적 연결 지점에 대한 정보가 포함될 수 있습니다.

RADIUS 서버는 PAP, CHAP, EAP 등의 인증 방식을 사용하여 정보가 올바른지 확인합니다.사용자의 ID 증명은 필요에 따라 사용자의 네트워크주소 또는 전화번호, 계정 상태, 특정 네트워크 서비스 접근 권한 등 요구와 관련된 기타 정보와 함께 검증됩니다.지금까지 RADIUS 서버는 로컬로 저장된 플랫파일 데이터베이스와 대조하여 사용자 정보를 체크했습니다.최신의 RADIUS 서버에서는, 유저의 credential을 확인하기 위해서, 또는 외부 소스(통상 SQL, Kerberos, LDAP, 또는 Active Directory 서버)를 참조할 수 있습니다.

그런 다음 RADIUS 서버는 1) 액세스 거부, 2) 액세스 챌린지 또는 3) 액세스 수락의 세 가지 응답 중 하나를 NAS에 반환합니다.

- 액세스 거부

- 사용자는 요청된 모든 네트워크 리소스에 대한 액세스가 무조건 거부됩니다.원인으로는 신원증명서를 제출하지 않거나 알 수 없거나 비활성화된 사용자 계정을 들 수 있습니다.

- 접근 과제

- 세컨더리 패스워드, PIN, 토큰, 카드 등의 추가 정보를 사용자에게 요구합니다.Access Challenge는 사용자 머신과 RADIUS 서버 간에 접근 credential이 NAS에서 숨겨지는 안전한 터널이 확립되는 복잡한 인증 대화상자에서도 사용됩니다.

- 액세스 승낙

- 사용자에게 액세스 권한이 부여됩니다.유저가 인증되면, RADIUS 서버는, 유저가 요구되고 있는 네트워크 서비스의 사용이 허가되고 있는 것을 자주 확인합니다.예를 들어 특정 사용자는 회사의 무선 네트워크를 사용할 수 있지만 VPN 서비스는 사용할 수 없습니다.이 정보는, RADIUS 서버에 로컬로 보존할 수도, LDAP 나 Active Directory 등의 외부 송신원으로 검색할 수도 있습니다.

이들 3개의 RADIUS 응답 각각에는 Reply-Message Atribute가 포함되어 있을 수 있습니다.이 Atribute에는 Reply-Message Atribute에 의해 거부 이유, 챌린지 프롬프트 또는 승낙 환영 메시지가 표시될 수 있습니다.Atribute의 텍스트는 반환 웹 페이지에서 사용자에게 전달할 수 있습니다.

허가 속성은 NAS에 전달되며 허가되는 접근 조건을 규정합니다.예를 들어 Access-Accept에는 다음 인가 속성이 포함될 수 있습니다.

- 사용자에게 할당되는 특정 IP 주소

- 사용자의 IP 주소를 선택해야 하는 주소 풀

- 사용자가 연결 상태를 유지할 수 있는 최대 시간

- 접근 목록, 우선순위 큐 또는 사용자의 접근에 대한 기타 제한

- L2TP 파라미터

- VLAN 파라미터

- Quality of Service(QoS) 파라미터

클라이언트가 RADIUS 를 사용하도록 설정되어 있는 경우, 클라이언트의 유저는 인증 정보를 클라이언트에 제시합니다.이것은 커스터마이즈 가능한 로그인 프롬프트와 함께 사용자가 사용자 이름과 비밀번호를 입력해야 하는 경우가 있습니다.또는 Point-to-Point Protocol(PPP) 등의 링크프레임 프로토콜을 사용할 수도 있습니다.이 프로토콜에는 이 정보를 전송하는 인증 패킷이 포함되어 있습니다.

클라이언트는, 이러한 정보를 취득하면, RADIUS 를 사용해 인증을 선택할 수 있습니다.이를 위해 클라이언트는 사용자 이름, 사용자 비밀번호, 클라이언트 ID 및 사용자가 액세스 중인 포트 ID와 같은 속성을 포함하는 "Access-Request"를 작성합니다.패스워드가 존재하는 경우 RSA Message Digest Algorithm MD5에 기반한 방법을 사용하여 패스워드를 숨깁니다.

어카운팅

어카운팅은 RFC 2866에 기재되어 있습니다.

NAS가 사용자에게 네트워크액세스를 허가하면, 어카운팅 개시(Accounting Start: Status-Type 어트리뷰트의 값 「start」를 포함한 RADIUS 어카운팅 요구 패킷)가 NAS에 의해서 RADIUS 서버에 송신되어 유저의 네트워크액세스의 개시가 통지됩니다."시작" 레코드에는 일반적으로 사용자의 식별 정보, 네트워크 주소, 첨부 파일 위치 및 고유한 세션 [4]식별 정보가 포함됩니다.

Interim Update 레코드('interim-update' 값을 가진 Acct-Status-Type 속성을 포함하는 RADIUS Accounting Request 패킷)는 NAS에서 RADIUS 서버로 전송되어 활성 세션의 상태를 업데이트할 수 있습니다."Interim" 레코드는 일반적으로 현재 세션 기간과 현재 데이터 사용에 대한 정보를 전달합니다.

마지막으로 사용자의 네트워크액세스가 종료되면 NAS는 최종 Accounting Stop 레코드('stop' 값을 가진 Acct-Status-Type 속성을 포함하는 RADIUS Accounting Request 패킷)를 RADIUS 서버에 발행합니다.이 패킷은 시간, 패킷 전송, 데이터 전송, 절단 이유 및 기타 i에 관한 최종 사용 방법에 대한 정보를 제공합니다.사용자의 네트워크 액세스에 관한 정보.

일반적으로 클라이언트는 Accounting-Response 확인 응답을 수신할 때까지 일정 재시도 간격을 사용하여 Accounting-Request 패킷을 전송합니다.

이 데이터의 주된 목적은 사용자에게 그에 따른 과금이 가능하다는 것입니다.또한 이 데이터는 일반적으로 통계 목적과 일반적인 네트워크모니터링에도 사용됩니다.

로밍

RADIUS 는, 통상, ISP간의 로밍을 용이하게 하기 위해서 사용됩니다.여기에는 다음이 포함됩니다.

- 많은 퍼블릭 네트워크에서 사용할 수 있는 단일 글로벌 자격 증명 세트를 제공하는 기업

- 독립적이지만 협력적인 기관으로, 한 곳에서 다른 곳으로의 방문자가 에듀로암과 같은 홈 기관에 의해 인증될 수 있도록 하는 자체 자격증을 사용자에게 발급합니다.

RADIUS 는, RADIUS 서버가 AAA 요구를 전송 해 처리하는 장소를 특정하는 레름을 사용하는 것으로, 이것을 용이하게 합니다.

레름

영역은 일반적으로 사용자의 사용자 이름에 추가되며 이메일 주소 도메인 이름과 유사한 '@' 기호로 구분됩니다.이것은 레름의 포스트픽스 표기법이라고 불립니다.또 하나의 일반적인 사용법은 프리픽스 표기법입니다.프리픽스 표기법에서는 사용자 이름에 레름을 부가하고 구분자로 '\'를 사용합니다.현대의 RADIUS 서버에서는, 레름 딜리미터로서 임의의 문자를 사용할 수 있습니다만, 실제로는 「@」와 「\」가 사용되고 있습니다.

렐름은 프리픽스와 포스트픽스 표기를 모두 사용하여 조합할 수도 있습니다.예를 들어 somedomain.com\username@anotherdomain.com은 2개의 레름을 가진 유효한 사용자 이름입니다.

레름은 도메인과 비슷한 경우가 많지만 레름은 사실상 임의의 텍스트이므로 실제 도메인 이름을 포함할 필요는 없습니다.레름 형식은 RFC 4282에서 표준화되어 있습니다.이것에 의해, Network Access Identifier(NAI; 네트워크 액세스 식별자)는 「user@realm」의 형식으로 정의됩니다.이 사양에서는 'realm' 부분은 도메인 이름이어야 합니다.그러나 이 관행이 항상 지켜지는 것은 아니다.RFC[5] 7542는 2015년 5월에 RFC 4282를 대체했습니다.

프록시 조작

RADIUS 서버가 레름을 포함한 사용자 이름에 대한 AAA 요구를 수신하면 서버는 설정된 레름의 테이블을 참조합니다.레름이 이미 알려진 경우 서버는 해당 도메인에 대해 설정된 홈서버에 요구를 프록시합니다.요구로부터의 레름 삭제(「스트라이핑」)에 관한 프록시 서버의 동작은, 대부분의 서버에 의해서 설정에 의존합니다.또한 AAA 요구가 시간이 지남에 따라 다시 프록시 되었을 때 추가, 삭제 또는 개서를 하도록 프록시 서버를 설정할 수 있습니다.

프록시 체인은 RADIUS에서 가능하며 인증/인가 및 계정 패킷은 보통 일련의 프록시를 통해 NAS 장치와 홈 서버 간에 라우팅됩니다.프록시 체인을 사용하는 장점으로는 확장성 향상, 정책 구현 및 기능 조정 등이 있습니다.그러나 로밍 시나리오에서 NAS, 프록시 및 홈 서버는 일반적으로 서로 다른 관리 주체에 의해 관리될 수 있습니다.따라서 프록시 간의 신뢰 계수는 이러한 도메인 간 응용 프로그램에서 더 중요합니다.게다가 RADIUS에 엔드 투 엔드의 시큐러티가 없기 때문에, 관련된 프록시간의 신뢰의 중요성도 높아집니다.프록시 체인에 대해서는 RFC 2607에 설명되어 있습니다.

보안.

RADIUS 를 사용한 로밍에서는, 유저는 다양한 시큐러티와 프라이버시에 관한 염려에 직면하게 됩니다.보다 일반적으로 일부 로밍 파트너는 RADIUS 서버 간에 안전한 터널을 확립하여 인터넷을 통해 프록시되는 동안 사용자의 credential을 대행 수신할 수 없도록 합니다.RADIUS에 내장된 MD5 해시는 [6]안전하지 않은 것으로 간주되기 때문에 이 문제는 우려됩니다.

패킷 구조

RADIUS 는, 포토 1812 및 1813 [7]으로 UDP/IP 를 개입시켜 전송 됩니다.

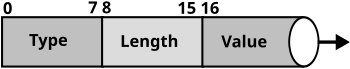

RADIUS 패킷데이터 형식은 오른쪽에 표시됩니다.필드는 코드, 식별자, 길이, 오센티케이터 및 속성부터 시작하여 왼쪽에서 오른쪽으로 전송됩니다.

할당된 RADIUS 코드(10 진수)에는,[8] 다음과 같은 것이 있습니다.

| 코드 | 과제 |

|---|---|

| 1 | 액세스 요구 |

| 2 | 액세스 승낙 |

| 3 | 액세스 거부 |

| 4 | 어카운팅-요구 |

| 5 | 어카운팅-응답 |

| 11 | 액세스 챌린지 |

| 12 | Status-Server(실험용) |

| 13 | Status-Client(실험용) |

| 40 | 절단 요구 |

| 41 | 절단 ACK |

| 42 | 절단-NAK |

| 43 | CoA-요청 |

| 44 | CoA-ACK |

| 45 | CoA-NAK |

| 255 | 예약필 |

[ Identifier ]필드는 요청과 응답을 일치시키는 데 도움이 됩니다.

[ Length ]필드는 [Code], [Identifier], [Length], [Authenticator], 및 옵션의 [Attribute]필드를 포함한 RADIUS 패킷 전체의 길이를 나타냅니다.

Authenticator 는, RADIUS 서버로부터의 응답을 인증하기 위해서 사용되며, 패스워드의 암호화에 사용됩니다.길이는 16 바이트입니다.

속성값 쌍

RADIUS Attribute Value Pair(AVP; 어트리뷰트값 페어)는 인증, 인가 및 어카운팅 트랜잭션에 대한 요구와 응답 모두에서 데이터를 전송합니다.RADIUS 패킷의 길이는, AVP 의 종료를 판별하기 위해서 사용됩니다.

| AVP 타입 | 과제 |

|---|---|

| 1 | 사용자 이름 |

| 2 | 사용자 패스워드 |

| 3 | CHAP 패스워드 |

| 4 | NAS-IP 주소 |

| 5 | NAS 포트 |

| 6 | 서비스 타입 |

| 7 | 프레임 프로토콜 |

| 8 | Framed-IP-Address(프레임화 IP 주소) |

| 9 | Framed-IP-Netmask |

| 10 | 프레임 라우팅 |

| 11 | 필터 ID |

| 12 | 프레임 MTU |

| 13 | 프레임 압축 |

| 14 | 로그인 IP 호스트 |

| 15 | 로그인 서비스 |

| 16 | 로그인 TCP 포트 |

| 18 | 회신 메시지 |

| 19 | 콜백 번호 |

| 20 | 콜백 ID |

| 22 | 프레임 루트 |

| 23 | Framed-IPX-Network |

| 24 | 주 |

| 25 | 학급 |

| 26 | 벤더 고유의 |

| 27 | 세션 타임아웃 |

| 28 | 아이돌 타임아웃 |

| 29 | 종료 액션 |

| 30 | 착신측 스테이션 ID |

| 31 | Calling-Station-Id |

| 32 | NAS 식별자 |

| 33 | 프록시 스테이트 |

| 34 | 로그인 LAT 서비스 |

| 35 | 로그인 LAT 노드 |

| 36 | 로그인 LAT 그룹 |

| 37 | Framed-AppleTalk-Link |

| 38 | Framed-AppleTalk-네트워크 |

| 39 | Framed-AppleTalk-Zone |

| 40 | Acct-Status-Type(접근 상태 유형) |

| 41 | Acct-Delay-Time(지연시간) |

| 42 | Acct-Input-Octets |

| 43 | Acct-Output-Octets |

| 44 | Acct-Session-Id |

| 45 | Acct-Authentic(인증) |

| 46 | Acct-Session-Time(세션 시간) |

| 47 | Acct-Input-Packets(입력 패킷) |

| 48 | Acct-Output-Packets(출력 패킷) |

| 49 | Acct-Terminate-Cause(종료 원인) |

| 50 | Acct-Multi-Session-Id |

| 51 | Acct-Link-카운트 |

| 52 | Acct-Input-Gigawords |

| 53 | Acct-Output-Gigawords |

| 55 | 이벤트 타임 스탬프 |

| 56 | 출력 VLANID |

| 57 | 입력 필터 |

| 58 | 출력 VLAN 이름 |

| 59 | User-Priority-테이블 |

| 60 | CHAP 챌린지 |

| 61 | NAS 포트 타입 |

| 62 | 포트 제한 |

| 63 | 로그인 LAT 포트 |

| 64 | 터널 타입 |

| 65 | 터널 중형 |

| 66 | 터널 클라이언트 엔드 포인트 |

| 67 | 터널 서버 엔드 포인트 |

| 68 | Acct-Tunnel-Connection |

| 69 | 터널 패스워드 |

| 70 | ARAP 패스워드 |

| 71 | ARAP 기능 |

| 72 | ARAP 존 액세스 |

| 73 | ARAP 보안 |

| 74 | ARAP 보안 데이터 |

| 75 | 패스워드 재시도 |

| 76 | 신속한 |

| 77 | 접속 정보 |

| 78 | 설정 토큰 |

| 79 | EAP 메시지 |

| 80 | 메시지 인증자 |

| 81 | 터널 프라이빗 그룹 ID |

| 82 | 터널 할당 ID |

| 83 | 터널 프리퍼런스 |

| 84 | ARAP-Challenge-Response |

| 85 | Acct-Interim-Interval |

| 86 | Acct-Tunnel-Packets-Losted |

| 87 | NAS 포트 ID |

| 88 | 프레임 풀 |

| 89 | CUI |

| 90 | 터널 클라이언트 인증 ID |

| 91 | 터널 서버 인증 ID |

| 92 | NAS 필터 규칙 |

| 94 | 발신기지 회선 정보 |

| 95 | NAS-IPv6 주소 |

| 96 | Framed-Interface-Id |

| 97 | Framed-IPv6-Prefix |

| 98 | 로그인 IPv6 호스트 |

| 99 | Framed-IPv6-Route |

| 100 | Framed-IPv6-Pool |

| 101 | Error-Cause 애틀리뷰트 |

| 102 | EAP 키 이름 |

| 103 | 다이제스트 응답 |

| 104 | 다이제스트 레름 |

| 105 | 다이제스트 난스 |

| 106 | 다이제스트 응답 인증 |

| 107 | 다이제스트-다음 |

| 108 | 다이제스트 방식 |

| 109 | 다이제스트 URI |

| 110 | 다이제스트 Qop |

| 111 | 다이제스트 알고리즘 |

| 112 | 다이제스트 엔티티 본문 해시 |

| 113 | 다이제스트-CNONCE |

| 114 | 다이제스트 난스 카운트 |

| 115 | 다이제스트 사용자명 |

| 116 | 다이제스트-오페크 |

| 117 | 다이제스트 인증 패램 |

| 118 | 다이제스트 AKA 오토 |

| 119 | 다이제스트 도메인 |

| 120 | 다이제스트 스토어 |

| 121 | 다이제스트 HA1 |

| 122 | SIP-AOR |

| 123 | 위임 IPv6-프리픽스 |

| 124 | MIP6-기능-벡터 |

| 125 | MIP6-홈링크 프리픽스 |

| 126 | 오퍼레이터명 |

| 127 | 위치 정보 |

| 128 | 위치 데이터 |

| 129 | 기본 위치 정책 규칙 |

| 130 | 확장 위치 정책 규칙 |

| 131 | 로케이션 대응 |

| 132 | Requested-Location-Info |

| 133 | 프레임 관리 프로토콜 |

| 134 | 관리-수송-보호 |

| 135 | 관리 정책 ID |

| 136 | 관리 권한 수준 |

| 137 | PKM-SS-Cert |

| 138 | PKM-CA-증명서 |

| 139 | PKM-Config-Settings(PKM-Config-설정) |

| 140 | PKM-Cryptosuite-리스트 |

| 141 | PKM-SAID |

| 142 | PKM-SA-Descriptor |

| 143 | PKM-Auth-Key |

| 144 | DS-Lite-Tunnel-Name |

| 145 | 모바일 노드 식별자 |

| 146 | 서비스 선택 |

| 147 | PMIP6-Home-LMA-IPv6 주소 |

| 148 | PMIP6-Visited-LMA-IPv6 주소 |

| 149 | PMIP6-Home-LMA-IPv4-Address |

| 150 | PMIP6-Visited-LMA-IPv4-Address |

| 151 | PMIP6-HN-프리픽스 |

| 152 | PMIP6-Visited-HN-프리픽스 |

| 153 | PMIP6-홈 인터페이스 ID |

| 154 | PMIP6-Visited-Interface-ID |

| 155 | PMIP6-Home-IPv4-HoA |

| 156 | PMIP6-Visited-IPv4-HoA |

| 157 | PMIP6-Home-DHCP4-Server-Address |

| 158 | PMIP6-Visited-DHCP4-Server-Address |

| 159 | PMIP6-Home-DHCP6-Server-Address |

| 160 | PMIP6-Visited-DHCP6-Server-Address |

| 161 | PMIP6-Home-IPv4-게이트웨이 |

| 162 | PMIP6-Visited-IPv4-게이트웨이 |

| 163 | EAP 하위층 |

| 164 | GSS-Acceptor-Service-Name |

| 165 | GSS-Acceptor-Host-Name |

| 166 | GSS-Acceptor-Service-Specifics(접수자 서비스 고유) |

| 167 | GSS-Acceptor-Realm-Name(수신자명) |

| 168 | Framed-IPv6-Address |

| 169 | DNS 서버 IPv6 주소 |

| 170 | Route-IPv6-정보 |

| 171 | 위임 IPv6 프리픽스 풀 |

| 172 | 스테이트풀 IPv6 주소 풀 |

| 173 | IPv6-6rd 구성 |

| 174 | Allowed-Called-Station-Id |

| 175 | EAP 피어 ID |

| 176 | EAP 서버 ID |

| 177 | 모빌리티 도메인 ID |

| 178 | 사전 인증 타임아웃 |

| 179 | 네트워크 ID 이름 |

| 180 | EAPoL 알림 |

| 181 | WLAN-HESSID |

| 182 | WLAN-Venue-Info |

| 183 | WLAN-Venue-Language |

| 184 | WLAN-Venue-Name(이름) |

| 185 | WLAN 이유 코드 |

| 186 | WLAN-Pairwise-Cipher |

| 187 | WLAN 그룹 암호 |

| 188 | WLAN-AKM-Suite |

| 189 | WLAN 그룹 관리 암호 |

| 190 | WLAN-RF 밴드 |

벤더 고유의 속성

RADIUS는 확장 가능합니다.RADIUS 하드웨어 및 소프트웨어의 많은 벤더는 Vendor-Specific Attribute(VSA;벤더 고유 속성)를 사용하여 독자적인 배리언트를 구현합니다.Microsoft는 일부 VSA를 [9]공개했습니다.다른 많은 회사의 VSA 정의는 독점 및/또는 임시로 유지되지만 많은 VSA 사전은 오픈 소스 RADIUS 구현의 소스 코드를 다운로드하여 찾을 수 있습니다(예: FreeRADIUS).

보안.

RADIUS 프로토콜은 공유 비밀 및 MD5 해시 알고리즘을 사용하여 난독화된 비밀번호를 전송합니다.이 실장에서는, 유저의 [10]credential에 대한 보호가 약하기 때문에, IPsec 터널이나 물리적으로 보호된 데이터 센터 네트워크등의 추가 보호를 사용해 NAS 디바이스와 RADIUS 서버간의 RADIUS 트래픽을 한층 더 보호할 필요가 있습니다.또한 사용자의 보안 credential은 RADIUS 자체에 의해 보호되는 유일한 부분이지만 RADIUS를 통해 전달되는 터널 그룹 ID나 VLAN 멤버십 등 다른 사용자 고유의 Atribut도 [citation needed]기밀 정보(공격자에게 도움이 됨) 또는 개인 정보(개개의 클라이언트를 식별하기에 충분함)로 간주될 수 있습니다.RadSec 프로토콜은 앞서 언급한 보안 문제를 해결한다고 주장합니다.

역사

NSFNET을 사용하는 다이얼업 고객이 많아짐에 따라 1991년 Merit Network에 의해 제안 요청이 발송되어 다양한 자체 인증, 인가 및 회계 시스템을 통합했습니다.초기 응답자 중에는 Livingston Enterprise가 있으며, RADIUS의 초기 버전은 회의 후에 작성되었습니다.초기 RADIUS 서버는 UNIX 운영시스템에 인스톨 되어 있습니다.Livingston Enterprises는 Lucent에 의해 인수되었으며, Merit와 함께 RADIUS의 프로토콜로서 업계의 인정을 받기 위한 조치를 취했습니다.두 회사 모두 RADIUS 서버를 [11]무료로 제공했습니다.1997년 RADIUS는 RFC 2058 및 RFC 2059로 발행되었으며 현재 버전은 RFC 2865 및 RFC 2866입니다.[12]

원래의 RADIUS 규격에서는, RADIUS 는 스테이트리스이며, User Datagram Protocol(UDP) 상에서 동작할 필요가 있습니다.인증의 경우 RADIUS는 Point-to-Point Protocol을 통해 Password Authentication Protocol(PAP) 및 Challenge-Handshake Authentication Protocol(CHAP)을 지원해야 합니다.패스워드는 패킷의 MD5 해시와 공유 비밀을 취득한 후 그 해시를 패스워드로 XOR함으로써 숨겨집니다.또, 원래의 RADIUS에서는, 50을 넘는 어트리뷰트와 값의 페어가 제공되고 있어 벤더가 독자적인 [13]페어를 설정할 수도 있습니다.

엔드 투 엔드의 암호화가 아닌 홉 바이 홉의 보안 모델을 선택함으로써 여러 프록시 RADIUS 서버가 사용 중인 경우 모든 서버가 요청 내의 모든 데이터를 검사, 로직 온 및 전달해야 합니다.이로 인해 모든 홉에서 패스워드나 증명서 등의 데이터가 공개됩니다.또, RADIUS 서버에서는, 인가가 발행되면, 자원에의 액세스를 정지하는 기능도 없었습니다.RFC 3576 및 그 후계 RFC 5176 등의 후속 표준에 따라 RADIUS 서버는 사용자 인가를 동적으로 변경하거나 사용자의 접속을 완전히 [14]끊을 수 있습니다.

현재 상용 RADIUS 서버와 오픈소스 RADIUS 서버가 몇 개 존재합니다.기능은 다양하지만 대부분은 텍스트 파일, LDAP 서버, 다양한 데이터베이스 등에서 사용자를 검색할 수 있습니다.어카운팅 레코드는 텍스트 파일, 각종 데이터베이스, 외부 서버 등에 쓸 수 있습니다.SNMP 는, RADIUS 서버의 리모트모니터링 및 킵얼라이브 체크에 자주 사용됩니다.RADIUS 프록시 서버는 집중 관리용으로 사용되며 보안상의 이유로 또는 벤더 방언 간의 변환에 RADIUS 패킷을 즉시 고쳐 쓸 수 있습니다.

Diameter 프로토콜은 RADIUS를 대체하기 위한 것입니다.두 프로토콜 모두 AAA(인증, 권한 부여, 계정) 프로토콜이지만 두 프로토콜의 사용 사례는 그 이후로 다양해졌습니다.직경은 주로 3G 공간에서 사용됩니다.RADIUS 는 다른 장소에서 사용됩니다.Diameter가 RADIUS를 대체하는 가장 큰 장벽 중 하나는 스위치와 액세스포인트가 일반적으로 RADIUS를 실장하지만 Diameter는 실장하지 않는다는 것입니다.Diameter 는 SCTP 또는 TCP 를 사용하고, RADIUS 는 통상, 트랜스포트 레이어로서 UDP 를 사용합니다.2012년 현재 RADIUS는 보안을 위해 TLS를 사용하여 TCP를 트랜스포트 레이어로 사용할 수도 있습니다.

표준 문서

RADIUS 프로토콜은 현재 다음 IETF RFC 문서에 정의되어 있습니다.

| RFC | 제목 | 발행일 | 관련 기사 | 관련 RFC | 메모 |

|---|---|---|---|---|---|

| RFC 2058 | Remote Authentication Dial In User Service(RADIUS) | 1997년 1월 | RADIUS | RFC 2138에 의해 폐지됨 | |

| RFC 2059 | RADIUS 어카운팅 | 1997년 1월 | RADIUS | RFC 2139에 의해 폐지됨 | |

| RFC 2138 | Remote Authentication Dial In User Service(RADIUS) | 1997년 4월 | RADIUS | RFC 2865에 의해 폐지됨 | |

| RFC 2139 | RADIUS 어카운팅 | 1997년 4월 | RADIUS | RFC 2866에 의해 폐지됨 | |

| RFC 2548 | Microsoft 벤더 고유의 RADIUS 어트리뷰트 | 1999년 3월 | RADIUS | ||

| RFC 2607 | 로밍에서의 프록시 체인 및 정책 구현 | 1999년 6월 | |||

| RFC 2618 | RADIUS 인증 클라이언트 MIB | 경영정보 베이스 | RFC 4668에 의해 폐지됨 | ||

| RFC 2619 | RADIUS 인증 서버 MIB | 경영정보 베이스 | RFC 4669에 의해 폐지됨 | ||

| RFC 2620 | RADIUS 어카운팅 클라이언트 MIB | 1999년 6월 | 경영정보 베이스 | RFC 4670에 의해 폐지됨 | |

| RFC 2621 | RADIUS 어카운팅 서버 MIB | 1999년 6월 | 경영정보 베이스 | RFC 4671에 의해 폐지됨 | |

| RFC 2809 | RADIUS를 통한 L2TP 강제 터널링 구현 | 2000년 4월 | |||

| RFC 2865 | Remote Authentication Dial In User Service(RADIUS) | 2000년 6월 | RADIUS | RFC 2868, RFC 3575, RFC 5080에 의해 갱신됨 | 이 표준에서는 Network Access Server(NAS; 네트워크액세스 서버)와 공유 RADIUS 인증 서버간의 RADIUS 인증 및 인가에 대해 설명합니다.이 프로토콜은 RADIUS 서버에서 NAS로 구성 정보를 전송하는 데도 사용됩니다. |

| RFC 2866 | RADIUS 어카운팅 | 2000년 6월 | RADIUS | 이 표준에서는, 어카운팅 정보가 NAS 로부터 공유 RADIUS 어카운팅 서버에 전송 되는 방법에 대해 설명합니다. | |

| RFC 2867 | 터널 프로토콜 지원을 위한 RADIUS 어카운팅 변경 | 2000년 6월 | RADIUS | RFC 2866 업데이트 | |

| RFC 2868 | 터널 프로토콜 지원용 RADIUS 애틀리뷰트 | 2000년 6월 | RFC 2865 갱신 | ||

| RFC 2869 | RADIUS 확장 | 2000년 6월 | RFC 3579, RFC 5080에 의해 갱신됨 | ||

| RFC 2882 | 네트워크 액세스서버 요건: 확장 RADIUS 프랙티스 | 2000년 7월 | |||

| RFC 3162 | RADIUS 및 IPv6 | 2001년 8월 | |||

| RFC 3575 | RADIUS에 관한 IANA 고려사항 | 2003년 7월 | |||

| RFC 3576 | RADIUS에 대한 다이내믹 인가 확장 | 2003년 7월 | RFC 5176에 의해 폐지됨 | ||

| RFC 3579 | EAP에 대한 RADIUS 지원 | 2003년 9월 | 확장 인증 프로토콜 | RFC 2869 업데이트 | |

| RFC 3580 | IEEE 802.1X RADIUS 사용상의 가이드라인 | 2003년 9월 | 802.1X | ||

| RFC 4014 | DHCP 릴레이 에이전트 정보 옵션의 RADIUS 속성 서브옵션 | 2005년 2월 | |||

| RFC 4372 | 유료 사용자 ID | 2006년 1월 | |||

| RFC 4590 | 다이제스트 인증을 위한 RADIUS 확장 | 2006년 7월 | RFC 5090에 의해 폐지됨 | ||

| RFC 4668 | RADIUS 인증 클라이언트 MIB for IPv6 | 2006년 8월 | 경영정보 베이스 | ||

| RFC 4669 | RADIUS 인증 서버 MIB for IPv6 | 2006년 8월 | 경영정보 베이스 | ||

| RFC 4670 | RADIUS 어카운팅 클라이언트 MIB for IPv6 | 2006년 8월 | 경영정보 베이스 | ||

| RFC 4671 | RADIUS 어카운팅 서버 MIB for IPv6 | 2006년 8월 | 경영정보 베이스 | ||

| RFC 4675 | 가상 LAN 및 priority 지원을 위한 RADIUS 어트리뷰트 | 2006년 9월 | |||

| RFC 4679 | DSL 포럼 벤더 고유의 RADIUS 어트리뷰트 | 2006년 9월 | |||

| RFC 4818 | RADIUS 위임 IPv6 프리픽스아트리뷰트 | 2007년 4월 | |||

| RFC 4849 | RADIUS 필터 규칙 속성 | 2007년 4월 | |||

| RFC 5080 | RADIUS 실장의 일반적인 문제와 권장되는 수정 | 2007년 12월 | RFC 3579 업데이트 | ||

| RFC 5090 | 다이제스트 인증을 위한 RADIUS 확장 | 2008년 2월 | |||

| RFC 5176 | RADIUS에 대한 다이내믹 인가 확장 | 2008년 1월 | |||

| RFC 5607 | NAS 관리를 위한 RADIUS 인가 | 2009년 7월 | |||

| RFC 5997 | RADIUS 프로토콜에서의 상태 서버 패킷 사용 | 2010년 8월 | RFC 2866 업데이트 | ||

| RFC 6158 | RADIUS 설계 가이드라인 | 2011년 3월 | |||

| RFC 6218 | 키잉 머티리얼 전송을 위한 시스코 벤더 고유의 RADIUS 어트리뷰트 | 2011년 4월 | |||

| RFC 6421 | Remote Authentication Dial-In User Service(RADIUS; 리모트 인증 다이얼인 사용자 서비스)의 암호화 대응 요건 | 2011년 11월 | |||

| RFC 6613 | RADIUS over TCP | 2012년 5월 | 실험적인 | ||

| RFC 6614 | RADIUS의 Transport Layer Security(TLS; 트랜스포트층 보안) 암호화 | 2012년 5월 | 실험적인 | ||

| RFC 6911 | IPv6 액세스네트워크의 RADIUS 어트리뷰트 | 2013년 4월 | 표준 트랙 | ||

| RFC 6929 | RADIUS(Remote Authentication Dial-In User Service) 프로토콜 확장 | 2013년 4월 | RFC 2865, RFC 3575, RFC 6158 업데이트 | ||

| RFC 7360 | RADIUS 트랜스포트 레이어로서의 Datagram Transport Layer Security(DTLS; 데이터그램 트랜스포트 레이어 보안) | 2014년 9월 | 실험적인 | ||

| RFC 7585 | Network Access Identifier(NAI; 네트워크액세스 식별자)에 근거한 RADIUS/TLS 및 RADIUS/DTLS의 다이내믹 피어 검출 | 2015년 10월 | 실험적인 | ||

| RFC 8044 | RADIUS에서의 데이터 타입 | 2017년 1월 | 업데이트: 2865, 3162, 4072, 6158, 6572, 7268 | ||

| RFC 8559 | RADIUS 프로토콜에서의 다이내믹 인가 프록시 | 2019년 4월 | 표준 트랙 |

「 」를 참조해 주세요.

레퍼런스

- ^ a b "How Does RADIUS Work?". Cisco. 2006-01-19. Retrieved 2009-04-15.

- ^ Edwin Lyle Brown (2006). 802.1X Port-Based Authentication. Taylor & Francis. p. 17. ISBN 978-1-4200-4465-2.

- ^ RFC 2865 Remote Authentication Dial In User Service(RADIUS)

- ^ RFC 2866 RADIUS 어카운팅

- ^ "The Network Access Identifier". Internet Engineering Task Force (IETF). May 2015. Retrieved 8 May 2021.

- ^ Alexander Sotirov; Marc Stevens; Jacob Appelbaum; Arjen Lenstra; David Molnar; Dag Arne Osvik; Benne de Weger (2008-12-08). "MD5 considered harmful today - Creating a rogue CA certificate". Technische Universiteit Eindhoven. Retrieved 2009-04-19.

- ^ "Configure NPS UDP Port Information". Microsoft. 2020-08-07. Retrieved 2021-06-20.

- ^ "IANA Considerations for RADIUS (Remote Authentication Dial In User Service)". Internet Engineering Task Force (IETF). July 2003. Retrieved 8 May 2021.

- ^ RFC 2548

- ^ RADIUS 인증 프로토콜 분석

- ^ Jonathan Hassell (2003). RADIUS: Securing Public Access to Private Resources. O'Reilly Media. pp. 15–16. ISBN 9780596003227.

- ^ John Vollbrecht (2006). "The Beginnings and History of RADIUS" (PDF). Interlink Networks. Retrieved 2009-04-15.

- ^ Jonathan Hassell (2003). RADIUS: Securing Public Access to Private Resources. O'Reilly Media. p. 16. ISBN 9780596003227.

- ^ "Dynamic Authorization Extensions to Remote Authentication Dial In User Service (RADIUS)". Internet Engineering Task Force. January 2008. Retrieved 8 May 2021.

참고 문헌

- Hassell, Jonathan (2002). RADIUS - Securing Public Access to Private Resources. O'Reilly & Associates. ISBN 0-596-00322-6. Retrieved 2009-04-17.