IT 리스크 관리

IT risk management이 글은 대부분의 독자들이 이해하기에는 너무 기술적인 것일 수도 있다. (2013년 11월)(이과 시기 |

IT 리스크 관리는 IT 리스크 관리를 위해 리스크 관리 방법을 정보기술에 적용하는 것이다. 즉, 다음과 같다.

- 기업 또는 조직 내에서 IT의 사용, 소유, 운영, 참여, 영향 및 채택과 관련된 비즈니스 위험

IT 리스크 관리는 보다 광범위한 기업 리스크 관리 시스템의 구성요소로 간주할 수 있다.[1]

정보보안 관리시스템(ISMS)의 구축, 유지, 지속적인 업데이트는 기업이 정보보안 리스크의 식별, 평가, 관리에 체계적인 접근방식을 사용하고 있음을 강하게 시사한다.[2]

IT 리스크를 관리하기 위한 서로 다른 방법론이 제시되어, 각각 프로세스와 단계로 나뉜다.[3]

리스크 ITframework,[1]에 따르면 이 작전의 또는 조직의 가치 감소 파괴를 가져올 수 있는 것뿐 아니라 부정적인 영향과 서비스의 공급,라 이익 가능하게 위험을 제고하거나 작은 독사 사업이나 IT프로젝트 관리할 수 있도록 기술을 사용할 기회에 관련된를 포함한다.Ect.과소비 지출 또는 비즈니스에 부정적인 영향을 미치는 늦은 납품과 같은 것.[clarification needed incomprehensible sentence]

위험은 엄격히 불확실성에 얽매이기 때문에, 결정 이론을 적용하여 위험을 과학으로서 관리해야 한다. 즉, 불확실성 하에서 이성적으로 선택을 해야 한다.

일반적으로 위험은 우도 시간에 미치는 영향(위험 =우도 * 영향)의 산물이다.[4]

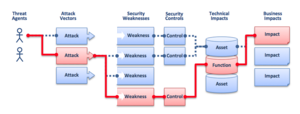

IT 리스크의 척도는 위협, 취약성 및 자산 가치의 산물로 결정할 수 있다.[5]

IT 리스크에 대한 보다 최신 리스크 관리 프레임워크는 TIK 프레임워크일 것이다.

리스크 관리의 프로세스는 계속 반복되는 과정이다. 무한정 반복해야 한다. 비즈니스 환경이 끊임없이 변화하고 있으며 매일 새로운 위협과 취약성이 대두되고 있다. 리스크 관리에 사용되는 대책(통제)의 선택은 반드시 생산성, 비용, 대책의 효과성 및 보호되고 있는 정보자산의 가치 사이에서 균형을 이루어야 한다.

정의들

IT 거버넌스에 초점을 맞춘 국제 전문 협회인 ISACA가 제작한 인증 정보 시스템 감사 검토 매뉴얼 2006은 리스크 관리의 정의를 다음과 같이 제시하고 있다: "리스크 관리는 조직이 비즈니스인을 달성하는 데 사용하는 정보 자원에 대한 취약성과 위협을 식별하는 과정이다.목표, 그리고 조직에 대한 정보 자원의 가치에 기초하여 허용 가능한 수준으로 위험을 줄이는 데 어떤 대응책을 취해야 하는지를 결정한다."[7]

리스크 관리는 IT 관리자가 조직의 임무를 지원하는 IT 시스템과 데이터를 보호함으로써 보호조치의 운영비용과 경제적 비용의 균형을 맞추고 미션 능력의 이득을 얻을 수 있도록 하는 프로세스다. 이 과정은 IT 환경에만 있는 것이 아니다. 실제로 그것은 우리의 일상생활의 모든 영역에서 의사결정을 방해한다.[8]

조직 단위의 장은 조직이 임무를 수행하는 데 필요한 능력을 갖추고 있는지 확인해야 한다. 이러한 미션 소유자들은 실제 세계의 위협에 직면하여 원하는 수준의 미션 지원을 제공하기 위해 IT 시스템이 갖춰야 하는 보안 기능을 결정해야 한다. 대부분의 조직은 IT 보안에 대한 예산이 빠듯하기 때문에 IT 보안 지출은 다른 경영진의 결정처럼 철저하게 검토되어야 한다. 잘 구성된 위험 관리 방법론은 효과적으로 사용될 때 경영진이 업무에 필수적인 보안 기능을 제공하기 위한 적절한 통제력을 식별하는 데 도움이 될 수 있다.[8]

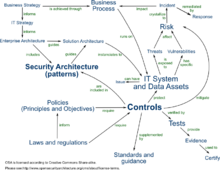

IT 세계의 리스크 관리는 상당히 복잡하고, 여러 얼굴을 한 활동으로, 다른 복잡한 활동과 많은 관계를 맺고 있다. 오른쪽 그림은 서로 다른 관련 용어들의 관계를 보여준다.

미국 국가 정보 보증 훈련 및 교육 센터는 IT 분야의 리스크 관리를 다음과 같이 정의한다.[9]

- 불확실한 이벤트의 영향을 식별, 제어 및 최소화하는 총 프로세스. 위험관리 프로그램의 목적은 위험을 줄이고 DAA 승인을 획득하고 유지하는 것이다. 이 프로세스는 시스템 라이프사이클 전체에 걸쳐 각 레벨의 관리에 의한 보안 리스크의 관리를 용이하게 한다. 승인 프로세스는 리스크 분석, 인증, 승인 등 3가지 요소로 구성된다.

- 불확실한 사건의 식별, 측정, 통제 및 최소화와 관련된 경영학의 요소. 효과적인 리스크 관리 프로그램은 다음 4가지 단계를 포함한다.

- 위협 및 취약성 평가에서 도출된 위험 평가.

- 경영진의 결정.

- 구현 제어.

- 효과성 검토.

- AIS 리소스에 영향을 미치는 불확실한 이벤트를 식별, 측정 및 최소화하는 총 프로세스. 여기에는 위험 분석, 비용 편익 분석, 세이프가드 선택, 보안 테스트 및 평가, 세이프가드 구현 및 시스템 검토가 포함된다.

- 시스템 리소스에 영향을 미칠 수 있는 불확실한 이벤트를 식별, 제어 및 제거하거나 최소화하는 전체 프로세스. 위험 분석, 비용 편익 분석, 선택, 구현 및 테스트, 안전장치에 대한 보안 평가 및 전체적인 보안 검토가 포함된다.

엔터프라이즈 리스크 관리의 일환으로 리스크 관리

일부 조직과 많은 조직들은 포괄적인 기업 위험 관리(ERM)를 갖추고 있어야 한다. 트레드웨이 위원회(Committee of Supporting Organizations of the Redeway Commission, COSO)에 따르면 다음과 같은 4가지 목표 범주가 제시된다.

- 전략 - 조직의 임무에 맞춰 조정되고 지원하는 높은 수준의 목표

- 운영 - 리소스의 효과적이고 효율적인 사용

- 재무 보고 - 운영 및 재무 보고의 신뢰성

- 준수 - 관련 법률 및 규정 준수

ISACA의 Risk IT 프레임워크에 따르면,[10] IT 리스크는 네 가지 범주 모두에 걸쳐 있다. 기업 리스크 관리의 틀에서 IT 리스크를 관리해야 한다: 기업 전체의 리스크 식욕과 리스크 민감성이 IT 리스크 관리 프로세스를 안내해야 한다. ERM은 IT 리스크 관리에 컨텍스트 및 비즈니스 목표를 제공해야 함

리스크 관리 방법론

방법론은 구체적인 방법을 설명하지 않지만, 그럼에도 불구하고 따라야 할 몇 가지 프로세스(일반적인 프레임워크로 구성)를 명시한다. 이러한 프로세스는 하위 프로세스에서 분해되거나, 결합되거나, 시퀀스가 변경될 수 있다. 위험관리 연습은 이러한 프로세스를 한 가지 또는 다른 형태로 수행해야 한다. 다음 표는 세 가지 선도적인 표준에 의해 예견된 프로세스를 비교한다.[3] ISACA Risk IT 프레임워크는 더 최근의 것이다. Risk IT Practicer-Guide는[11] Risk IT와 ISO 27005를 비교한다.

방법론이란 특정 지식분야의 활동을 추진하는 조직화된 원칙과 규칙을 말한다.[3]

전체적인 비교는 다음 표에 설명되어 있다.

| ISO/IEC 27005:2008 | BS 7799-3:2006 | NIST SP 800-39 | 모험을 걸어 보라. |

|---|---|---|---|

| 컨텍스트 설정 | 조직 컨텍스트 | 틀 | RG 및 RE 도메인 더 정밀하게

|

| 위험도 평가 | 위험도 평가 | 평가하다 | RE2 프로세스에는 다음이 포함된다.

일반적으로 ISO 27005 프로세스에서 설명한 요소들은 모두 위험 IT에 포함되지만, 일부는 다르게 구조화되고 명칭이 변경된다. |

| 위험처리 | 위험 처리 및 관리 의사 결정 | 응답하다 |

|

| 위험허용 | RG3.4 IT 리스크 수용 | ||

| 리스크 커뮤니케이션 | 지속적인 리스크 관리 활동 |

| |

| 리스크 모니터링 및 검토 | 모니터 |

|

확률론적 특성과 비용편익 분석의 필요성 때문에, NIST SP 800-30에 따라 다음 단계로 나눌 수 있는 프로세스에 따라 IT 리스크를 관리한다.[8]

효과적인 리스크 관리는 시스템 개발 라이프사이클에 완전히 통합되어야 한다.[8]

개발 중인 애플리케이션, 컴퓨터 설치, 네트워크 및 시스템에 대해 수행되는 정보 위험 분석은 구조화된 방법론을 사용하여 수행되어야 한다.[12]

컨텍스트 설정

이 단계는 ISO/IEC 27005 프레임워크의 첫 번째 단계다. 대부분의 기초 활동은 NIST SP 800–30에 따른 위험 평가의 첫 번째 하위 프로세스로서 예견된다. 이 단계는 조직에 관한 모든 관련 정보의 획득과 리스크 관리 활동의 기본 기준, 목적, 범위 및 경계를 결정하고 리스크 관리 활동을 담당하는 조직을 의미한다. 목적은 대개 법적 요건을 준수하고 인증이 가능한 ISMS를 지원하는 실사의 증거를 제공하는 것이다. 범위는 사고 보고 계획, 비즈니스 연속성 계획일 수 있다.

또 다른 적용 분야는 제품의 인증일 수 있다.

기준에는 위험 평가, 위험 허용 및 영향 평가 기준이 포함된다. 이러한 조건은 다음과 같다.[13]

- 법률 및 규제 요건

- 정보 프로세스 비즈니스에 대한 전략적 가치

- 이해관계자의 기대

- 조직의 명성에 대한 부정적 결과

범위와 경계를 정립하면서, 조직은 임무, 가치, 구조, 전략, 위치, 문화적 환경 등 연구되어야 한다. 조직의 제약(예산, 문화, 정치, 기술)을 수집하고 다음 단계를 위한 지침으로 문서화해야 한다.

보안 관리 조직

리스크 관리를 담당하는 조직의 설정은 ISMS의 구축, 구현, 운영, 모니터링, 검토, 유지보수 및 개선에 필요한 자원을 제공하는 요건을 부분적으로 충족함에 따라 예견된다.[14] 이 조직 내부의 주요 역할은 다음과 같다.[8]

- 고위 관리직

- 최고정보책임자(CIO)

- 최고 데이터 관리자(CDO) 또는 최고 개인정보보호책임자(CPO)와 같은 시스템 및 정보 소유자

- 업무 및 기능 관리자

- 정보 시스템 보안 책임자(ISSO) 또는 최고 정보보안 책임자(CISO)

- IT 보안 실무자

- 보안 인식 교육자

위험도 평가

리스크 매니지먼트는 구현된 측정의 분석, 계획, 구현, 제어 및 모니터링과 시행된 보안 정책을 다루는 반복적인 활동이다. 반대로 위험 평가는 별개의 시점(예: 연 1회, 온디맨드 등)에서 수행되며, 다음 평가의 수행까지 평가된 위험의 임시적 관점을 제공하는 동시에 전체 위험 관리 프로세스를 매개변수화한다. 위험관리와 위험평가의 관계에 대한 이러한 관점은 OCTAVE에서 채택된 그림에서 설명된다.[2]

위험 평가는 한 번 이상 반복적으로 이루어지는 경우가 많은데, 첫 번째 반복은 높은 위험을 식별하기 위한 높은 수준의 평가인 반면, 다른 반복은 주요 위험 및 기타 위험의 분석을 상세히 기술했다.

IT 분야의 국가 정보보안 훈련 및 교육 센터 리스크 평가에 따르면 다음과 같다.[9]

- 보안 조치의 취약성, 위협, 가능성, 손실 또는 영향, 이론적 효과에 대한 연구. 관리자들은 보안 요건과 규격을 개발하기 위해 위험 평가의 결과를 이용한다.

- 알려진 취약성 및 가정된 위협과 취약성을 평가하여 예상 손실을 결정하고 시스템 운영에 대한 허용 가능 정도를 설정하는 프로세스.

- 특정 ADP 시설의 자산, 이러한 자산에 대한 위협 및 그러한 위협에 대한 ADP 시설의 취약성 확인.

- 특정 사건 발생의 추정 확률을 기반으로 특정 사건에서 예상되는 손실을 파악하기 위한 시스템 자산 및 취약성 분석. 위험도 평가의 목적은 손실 가능성 또는 손실의 영향을 허용 가능한 수준으로 감소시키기 위한 대책이 적절한지를 결정하는 것이다.

- 컴퓨터 설치 자산의 상대적 가치와 민감도 파악, 취약성 평가, 손실 기대치 또는 인식된 위험 노출 수준 평가, 기존 보호 기능 및 추가 보호 대안 평가, 위험 수용 및 관리 문서화를 위한 체계적인 접근 방식을 제공하는 관리 도구멘트 결정 추가 보호 기능을 구현하기 위한 결정은 일반적으로 보호대상 자산의 비용/효익과 민감도/가치 사이의 합리적인 비율의 존재에 기초한다. 위험 평가는 소규모 마이크로컴퓨터 설치에 대한 비공식 검토에서 대규모 컴퓨터 설치에 대한 보다 공식적이고 완전하게 문서화된 분석(즉, 위험 분석)에 이르기까지 다양할 수 있다. 위험 평가 방법론은 정성적 또는 양적 접근법에서 이 두 접근법의 조합에 이르기까지 다양할 수 있다.

ISO 27005 프레임워크

위험 평가는 이전 단계의 컨텍스트 설정의 출력을 입력으로 수신하며, 그 출력은 위험 평가 기준에 따라 우선순위가 정해진 평가된 위험의 목록이다. 이 과정은 다음과 같은 단계로 나눌 수 있다.[13]

다음 표는 이러한 ISO 27005 프로세스를 위험 IT 프레임워크 프로세스와 비교한다.[11]

| ISO 27005 | 모험을 걸어 보라. |

|---|---|

| 위험분석 |

|

| 위험 식별 | 이 프로세스는 RE2.2 IT 위험 추정에 포함되어 있다. 위험 식별은 다음과 같은 요소로 구성된다.

|

| 위험추정 | RE2.2 IT 위험을 추정한다. |

| 위험평가 | RE2.2 IT 위험을 추정한다. |

정보보안 관리를 위한 ISO/IEC 27002:2005 실천강령에서는 위험도 평가 시 다음 사항을 검토할 것을 권고한다.

- 보안 정책,

- 정보 보안의 조직,

- 자산 관리,

- 인적 자원 안보,

- 물리적, 환경적 보안,

- 통신 및 운영 관리,

- 접근 제어,

- 정보 시스템 획득, 개발 및 유지보수(시스템 개발 수명 주기 참조)

- 정보 보안 사고 관리,

- 비즈니스 연속성 관리

- 규제 준수

위험 식별

위험 식별은 잠재적 손실을 유발할 수 있는 사항을 명시한다. 다음을 식별해야 한다.[13]

- 자산, 주요(즉, 비즈니스 프로세스 및 관련 정보) 및 지원(하드웨어, 소프트웨어, 인력, 사이트, 조직 구조)

- 협박

- 기존 및 계획된 보안 조치

- 취약점

- 귀결시키다

- 관련 업무 프로세스

하위 프로세스의 출력은 다음과 같이 구성된다.

- 리스크 관리 대상 자산 및 관련 비즈니스 프로세스 목록과 관련된 위협 목록, 기존 및 계획된 보안 조치

- 확인된 위협과 관련 없는 취약성 목록

- 사건 시나리오 목록과 그 결과.

위험추정

정보보안 분야에는 양적, 질적, 두 가지 리스크 평가 방법이 있다.[15]

순수하게 정량적 위험성 평가는 자산(시스템 또는 애플리케이션)에 대한 보안 지표에 근거한 수학적 계산이다. 각 위험 시나리오에 대해 다양한 위험 요인을 고려하여 단일 손실 기대치(SLE)가 결정된다. 그런 다음, 특정 기간(예: 연간 발생률)에 따른 발생 확률을 고려하여 연간 손실 기대치는 ARO와 SLE의 산물로 결정된다.[5] 고려해야 할 자산의 가치는 직접적으로 영향을 받는 자원의 가치뿐만 아니라 모든 관련 자산의 가치라는 점을 지적하는 것이 중요하다.

예를 들어, 랩톱 도난 위협의 위험 시나리오를 고려한다면, 컴퓨터에 포함된 데이터(관련 자산)의 가치와 관련될 수 있는 데이터의 가용성과 기밀성의 상실에서 도출되는 회사(기타 자산)의 명성과 책임성을 고려해야 한다. 무형자산(데이터, 평판, 책임)이 위험에 처한 물리적 자원(예: 랩톱 하드웨어)보다 훨씬 더 가치가 있을 수 있다는 것을 쉽게 이해할 수 있다.[16] 무형자산 가치는 클 수 있지만 평가하기가 쉽지 않다. 이는 순수한 양적 접근법에 대한 고려가 될 수 있다.[17]

질적 위험 평가(매우 높음에서 낮음까지 3~5단계 평가)는 조직이 위험 평가를 비교적 짧은 시간 내에 수행하거나 적은 예산으로 수행하도록 요구하거나, 상당한 양의 관련 데이터를 이용할 수 없거나, 평가를 수행하는 사람이 정교한 수학 능력을 갖추지 못한 경우에 실시한다.필요한 교정,[15] 재무 및 위험 평가 전문 지식 질적 위험 평가는 더 적은 데이터로 더 짧은 기간에 수행할 수 있다. 정성적 위험평가는 일반적으로 평가대상 자산의 보안을 담당하는 조직 내의 모든 관련 그룹의 인력 표본에 대한 인터뷰를 통해 이루어진다. 정성적 위험 평가는 서술적 대 측정 가능한 것이다. 일반적으로 질적 분류는 보안대책 비용과 비교할 수 있는 가장 높은 위험에 대한 정량적 평가가 뒤따른다.

리스크 추정은 리스크 분석의 산출물을 입력하는 것으로서, 다음 단계로 분할할 수 있다.

- 자산 평가를 통한 결과 평가

- (위협 및 취약성 평가를 통해) 사건의 발생 가능성 평가

- 위험의 가능성 및 결과에 가치를 부여하다.

출력은 할당된 값 수준의 위험 목록이다. 위험 기록부에 기록될 수 있다.

보안 위협과 적대적 공격에서 발생하는 위험은 특히 추정하기 어려울 수 있다. 이러한 어려움은 적어도 인터넷에 연결된 IT 시스템의 경우 물리적인 근접성이나 접근이 필요하지 않기 때문에 의도와 능력을 갖춘 적들이 공격할 수 있기 때문에 더욱 악화된다. 일부 초기 모델은 이 문제에 대해 제안되었다.[18]

리스크 평가 중에는 일반적으로 특정 자산에 대해 세 가지 가치가 있으며, 하나는 CIA 재산 중 하나를 잃는 것이다. 기밀성, 무결성, 가용성.[19]

위험평가

리스크 평가 프로세스는 리스크 분석 프로세스의 산출물을 입력으로 받는다. 위험 허용 기준과 각 위험 수준을 비교하고 위험 처리 지표와 함께 위험 목록의 우선순위를 정한다.

NIST SP 800 30 프레임워크

미래의 부작용 발생 가능성을 판단하기 위해, IT 시스템에 대한 위협은 잠재적인 취약성 및 IT 시스템에 대한 통제와 연계되어야 한다.

영향이란 위협의 취약성 행사에 의해 야기될 수 있는 위해의 크기를 말한다. 영향 수준은 잠재적인 미션 영향에 의해 좌우되며 영향을 받는 IT 자산과 자원에 대한 상대적 가치(예: IT 시스템 구성 요소 및 데이터의 중요도 민감도)를 산출한다. 위험 평가 방법론은 9가지 주요 단계를 포함한다.[8]

- 1단계 시스템 특성화

- 2단계 위협 식별

- 3단계 취약성 식별

- 4단계 제어 분석

- 5단계 우도 결정

- 6단계 영향 분석

- 7단계 위험 결정

- 8단계 제어 권장 사항

- 9단계 결과 문서

위험 완화

위험 완화, SP 800–30에 따른 두 번째 프로세스, 위험 관리의 ISO 27005에 따른 세 번째 프로세스에는 위험 평가 프로세스에서 권장되는 적절한 위험 감소 제어의 우선 순위 지정, 평가 및 구현이 포함된다. 모든 위험의 제거는 대개 비실용적이거나 불가능에 가깝기 때문에, 조직의 자원에 대한 부정적인 영향을 최소화하면서, 최소 비용 접근법을 사용하고 업무상 위험을 허용 가능한 수준으로 줄이기 위해 가장 적절한 통제를 구현하는 것은 고위 경영진과 기능 및 비즈니스 관리자의 책임이다. 그리고 임무.

ISO 27005 프레임워크

위험 처리 프로세스는 다음을 위한 보안 조치를 선택하는 것을 목적으로 한다.

- 줄이다

- 보관하다

- 피하다

- 전근시키다

위험 및 위험 처리 계획, 즉 관리 수용의 대상이 되는 잔여 위험과 함께 프로세스의 산출물이다.

적절한 보안 대책을 선정하기 위한 리스트도 있지만,[14] 사업 전략, 환경 및 상황에 따라 가장 적합한 것을 선택하는 것은 단일 조직에 달려 있다. 선택은 합리적이고 문서화되어야 한다. 너무 비용이 많이 들어 줄일 수 없는 위험을 받아들이는 것의 중요성은 매우 높으며, 위험 수용을 별도의 프로세스로 간주한다는 사실로 이어졌다.[13]

위험은 매우 높은 영향을 미치지만 보안 통제를 통해 가능성을 유의적으로 줄이기가 쉽지 않은 경우, 위험 이전 적용은 보험료는 경감 비용과 비교해야 하며, 결국 위험을 부분적으로 치료하기 위해 일부 혼합된 전략을 평가해야 한다. 또 다른 방법은 위험을 관리하기 위해 더 효율적인 사람에게 아웃소싱하는 것이다.[20]

리스크 회피는 리스크 발생을 방지하기 위해 비즈니스를 수행하는 방법이 변경되는 모든 조치를 기술한다. 예를 들어, 고객에 대한 민감한 정보를 저장하지 않는 선택은 고객 데이터가 도난당할 수 있는 위험을 피할 수 있다.

잔여 위험, 즉 위험 치료 결정을 내린 후 남은 위험은 충분한 보호가 달성되도록 추정해야 한다. 잔류 위험을 수용할 수 없는 경우 위험 처리 프로세스를 반복해야 한다.

NIST SP 800 30 프레임워크

위험 완화는 고위 경영진이 임무 위험을 줄이기 위해 사용하는 체계적인 방법론이다.[8]

위험 완화는 다음과 같은 위험 완화 옵션을 통해 달성할 수 있다.

- 위험 가정. 잠재적인 리스크를 수용하고 IT 시스템을 계속 운영하거나 리스크를 수용할 수 있는 수준으로 낮추기 위한 제어 구현

- 위험 회피. 위험 원인 및/또는 결과(예: 시스템의 특정 기능을 포기하거나 위험이 식별될 때 시스템을 종료)를 제거하여 위험을 피하려면

- 위험 제한. 위협의 취약성(예: 지원, 예방, 탐정 제어의 사용)을 행사하는 데 따른 부정적 영향을 최소화하는 제어를 구현하여 위험을 제한한다.

- 위험 계획. 제어의 우선 순위 지정, 구현 및 유지 관리하는 위험 완화 계획을 개발하여 리스크 관리

- 연구 및 인정. 취약성 또는 결함을 인정하고 제어장치를 조사하여 취약성을 수정함으로써 손실 위험을 낮추기 위해

- 위험 전이. 보험 가입과 같은 손실을 보상하기 위해 다른 옵션을 사용하여 위험을 이전한다.

다른 미션 능력에 미치는 영향을 최소화하면서 가장 큰 리스크를 해결하고 가장 낮은 비용으로 충분한 리스크 완화를 위해 노력한다. 이 제안은 에 포함되어[8] 있다.

리스크 커뮤니케이션

위험 통신은 다른 모든 위험 관리 프로세스와 양방향으로 상호작용하는 수평적 프로세스다. 그 목적은 조직의 모든 이해관계자들 사이에서 위험의 모든 측면을 공통적으로 이해하는 것이다. 공통의 이해를 확립하는 것은 중요한데, 그것은 취해야 할 결정에 영향을 주기 때문이다. 위험 감소 개요 방법은 이 프로세스를 위해 특별히 설계되었다. 이러한 공통의 이해를 달성하기 위한 위험, 측정 및 잔류 위험의 일관성에 대한 이해할 수 있는 개요를 제시한다.

리스크 모니터링 및 검토

리스크 관리는 진행 중이고, 결코 끝나지 않는 과정이다. 이 프로세스 내에서 구현된 보안 조치를 정기적으로 모니터링하고 검토하여 계획한 대로 작동하는지, 환경의 변화로 인해 보안 조치가 실효성이 없음을 확인한다. 비즈니스 요구사항, 취약성 및 위협은 시간이 지남에 따라 변할 수 있다.

정기적인 감사는 스케줄이 정해져야 하며 독립된 당사자, 즉 ISMS의 구현이나 일상적 관리에 대한 책임이 누구에게 있지 않은 사람에 의해 수행되어야 한다.

IT 평가 및 평가

보안 통제는 검증되어야 한다. 기술 제어는 시험하고 검증할 수 있는 가능한 복잡한 시스템이다. 검증하기 가장 어려운 부분은 절차 통제에 대한 지식과 보안 절차의 일상 업무에서 실제 적용의 효과성이다.[8]

내부 및 외부 취약성 평가와 침투 테스트는 보안 통제 상태를 검증하기 위한 도구다.

정보 기술 보안 감사는 보안 평가를 목적으로 하는 조직적이고 절차적인 통제다. 대부분의 조직의 IT 시스템은 상당히 빠르게 발전하고 있다. 위험 관리는 영향을 받는 시스템과 프로세스의 위험 재평가 후 변경 승인을 통해 이러한 변화에 대처하고 정기적으로 위험 및 완화 조치를 검토해야 한다.[5]

보안 모니터링 전략, 사고 대응 계획 및 보안 검증 및 메트릭스에 따른 시스템 이벤트 모니터링은 최적의 보안 수준을 확보할 수 있는 기본적인 활동이다.

새로운 취약성을 감시하고, 소프트웨어를 정기적으로 업데이트하는 것과 같은 절차적 및 기술적 보안 통제장치를 적용하며, 제로 데이 공격에 대처하기 위해 다른 종류의 통제장치를 평가하는 것이 중요하다.

베스트 프랙티스를 벤치마킹하고 해당 분야의 전문 협회의 세미나를 따르는 관련자들의 태도는 조직의 IT 리스크 관리 프랙티스의 예술 상태를 보장하는 요소들이다.

리스크 관리를 시스템 개발 라이프사이클에 통합

효과적인 리스크 관리는 SDLC에 완전히 통합되어야 한다. IT 시스템의 SDLC는 개시, 개발 또는 취득, 구현, 운영 또는 유지보수, 폐기 등 5단계로 구성되어 있다. 위험관리 방법론은 평가가 수행되는 SDLC 단계에 관계없이 동일하다. 리스크 관리는 SDLC의 각 주요 단계 동안 수행될 수 있는 반복 프로세스다.[8]

| SDLC 단계 | 위상 특성 | 리스크 관리 활동의 지원 |

|---|---|---|

| 1단계: 시작 | IT 시스템의 필요성을 표현하고 IT 시스템의 목적과 범위를 문서화한다. | 확인된 위험은 보안 요구사항 및 운영의 보안 개념(전략)을 포함한 시스템 요구사항의 개발을 지원하기 위해 사용된다. |

| 2단계: 개발 또는 취득 | IT 시스템은 설계, 구매, 프로그래밍, 개발 또는 기타 방식으로 구성됨 | 이 단계에서 확인된 위험은 시스템 개발 중에 아키텍처 및 설계 절충으로 이어질 수 있는 IT 시스템의 보안 분석을 지원하는 데 사용될 수 있다. |

| 3단계: 구현 | 시스템 보안 기능을 구성, 활성화, 테스트 및 검증해야 함 | 리스크 관리 프로세스는 시스템 요구사항 및 모델링된 운영 환경 내에서 시스템 구현 평가를 지원한다. 확인된 위험과 관련된 결정은 시스템 작동 전에 수행해야 한다. |

| 4단계: 작동 또는 유지보수 | 그 시스템은 그 기능을 수행한다. 일반적으로 시스템은 하드웨어와 소프트웨어의 추가와 조직 프로세스, 정책 및 절차의 변경에 의해 지속적으로 수정되고 있다. | 리스크 관리 활동은 정기적인 시스템 재인가(또는 재인가)를 위해 수행되거나, IT 시스템의 운영, 생산 환경(예: 새로운 시스템 인터페이스)에서 주요 변경이 이루어질 때마다 수행된다. |

| 5단계: 폐기 | 이 단계에는 정보, 하드웨어 및 소프트웨어의 처분이 포함될 수 있다. 활동에는 정보의 이동, 보관, 폐기 또는 파기, 하드웨어 및 소프트웨어 삭제가 포함될 수 있다. | 하드웨어 및 소프트웨어의 적절한 폐기, 잔여 데이터의 적절한 처리, 시스템 마이그레이션이 안전하고 체계적으로 이루어지도록 하기 위해 폐기 또는 교체되는 시스템 구성요소에 대해 리스크 관리 활동을 수행한다. |

NIST SP 800-64는[22] 이 주제에 전념한다.

SDLC의 초기 보안 통합을 통해 기관은 다음을 통해 보안 프로그램에 대한 투자 수익을 극대화할 수 있다.[22]

- 보안 취약성 및 잘못된 구성을 조기에 식별 및 완화하여 보안 제어 구현 및 취약성 완화 비용 절감

- 의무적인 보안 제어로 인해 발생할 수 있는 잠재적 엔지니어링 과제에 대한 인식

- 입증된 방법 및 기법을 통해 보안태세를 개선하는 동시에 개발비 및 일정을 절감하기 위한 공유 보안 서비스의 식별 및 보안전략 및 툴 재사용

- 포괄적인 리스크 관리를 통해 적시에 정보에 입각한 경영진의 의사결정을 촉진한다.

본 가이드는[22] SDLC의 정보보안 구성요소에 초점을 맞춘다. 첫째, 대부분의 정보시스템 개발에 필요한 주요 보안 역할과 책임에 대한 설명이 제공된다. 둘째, SDLC 프로세스에 익숙하지 않은 사람이 정보보안과 SDLC의 관계를 이해할 수 있도록 SDLC에 대한 충분한 정보를 제공한다. 이 문서는 보안 단계를 선형 순차(예: 폭포) SDLC로 통합한다. 이 문서에서 인용한 5단계 SDLC는 하나의 개발 방법의 예로서 이 방법론을 의무화하려는 의도는 아니다. 마지막으로 SP 800-64는 서비스 지향 아키텍처, 조직 간 프로젝트, IT 설비 개발 등 SDLC 기반 개발만큼 명확하게 정의되지 않은 IT 프로젝트 및 이니셔티브에 대한 통찰력을 제공한다.

보안은 다음과 같은 분야에서 효과적인 보안 관행을 실시함으로써 정보시스템 취득, 개발, 유지관리에 통합될 수 있다.[23]

- 정보 시스템의 보안 요구 사항

- 응용프로그램의 올바른 처리

- 암호제어

- 시스템 파일 보안

- 개발 및 지원 프로세스의 보안

- 기술적 취약성 관리

정보 시스템 보안은 새로운 애플리케이션이나 시스템 개선을 위한 요구사항 프로세스에 보안을 통합하는 것으로 시작한다. 보안은 처음부터 시스템에 설계되어야 한다. 보안 요구사항은 제품 구매의 요구사항 단계에서 공급업체에 제시된다. 제품을 구입하기 전에 제품이 필요한 보안 사양을 충족하는지 여부를 결정하기 위해 공식적인 테스트를 수행해야 한다.

오류를 방지하고 정보의 손실, 무단 수정 또는 오용을 완화하기 위해서는 응용 프로그램의 올바른 처리가 필수적이다. 효과적인 코딩 기법으로는 입력 및 출력 데이터의 검증, 암호화를 이용한 메시지 무결성 보호, 오류 처리 확인, 작업 로그 생성 등이 있다.

적절하게 적용하면 암호통제는 정보의 기밀성, 신뢰성 및 무결성을 보호하기 위한 효과적인 메커니즘을 제공한다. 적절한 키 관리를 포함한 암호화의 이용에 관한 정책을 개발하여야 한다. 디스크 암호화는 유휴 데이터를 보호하는 한 가지 방법이다. 전송 중인 데이터는 공용 키 인프라를 구현한 인증 기관을 통해 발급된 SSL 인증서를 사용하여 변경 및 무단 열람으로부터 보호될 수 있다.

애플리케이션에서 사용하는 시스템 파일은 애플리케이션의 무결성과 안정성을 보장하기 위해 보호되어야 한다. 버전 제어, 광범위한 테스트, 프로덕션 백오프 계획 및 프로그램 코드에 대한 적절한 액세스가 있는 소스 코드 저장소를 사용하는 것은 응용 프로그램의 파일을 보호하는 데 사용할 수 있는 몇 가지 효과적인 수단이다.

개발 및 지원 프로세스의 보안은 종합적인 품질 보증 및 생산 관리 프로세스의 필수적인 부분이며, 일반적으로 가장 경험이 많은 직원의 교육과 지속적인 감독을 수반한다.

애플리케이션은 기술적 취약성을 모니터링하고 패치를 적용해야 한다. 패치를 적용하는 절차에는 패치의 적절성을 판단하기 위한 평가와 부정적인 영향이 있을 경우 패치를 성공적으로 제거할 수 있는지 여부가 포함되어야 한다.

방법론으로서의 리스크 관리 비판

과학적 방법론으로서의 리스크 관리는 천박하다는 비판을 받아왔다.[3] 미국 연방정보보안관리법(Federal Information Security Management Act)이 의무화하는 등 대규모 조직을 위한 주요 IT 리스크 관리 프로그램들이 비판을 받아왔다.

리스크와 불확실성에 대한 공식적인 확률론적 모델에 수반되는 복잡성을 피함으로써 리스크 관리는 통계적 근거에 근거하여 공식적으로 미래를 예측하기보다는 추정을 시도하는 과정으로 보인다. 자산의 가치, 위협 발생 가능성 및 영향의 중요성을 평가하는 것은 매우 주관적이다.

그러나 이 문제를 다루는 더 좋은 방법은 등장하지 않았다.[3]

리스크 관리 방법

적어도 IT 리스크 관리 프로세스를 부분적으로 지원하는 대부분의 방법을 나열하기는 상당히 어렵다. 이러한 방향으로의 노력은 다음과 같은 방법으로 이루어졌다.

- NIST 기술 NIST/NCSC 위험관리 연구소가 검사한 자동 위험관리 패키지, 1991년 갱신

- 2006년 ENISA[24]; 비교 엔진과 함께 사용 가능한 방법과 도구 목록이 있다.[25] 그 중에서 가장 널리 사용되는 것은 다음과 같다.[3]

- 영국 정부가 개발한 CRAMM은 ISO/IEC 17799, GLBA(Gram-Leach-Bliley Act) 및 HIPAA(Health Insurance Portability and Accountability Act)를 준수한다.

- 프랑스 정부가 개발한 EBIOS는 ISO/IEC 27001, ISO/IEC 13335, ISO/IEC 15408, ISO/IEC 17799 및 ISO/IEC 21287 등의 주요 보안 표준을 준수한다.

- ISF(Information Security Forum)에서 개발한 모범 사례 표준

- 클루시프 클럽 de la Sécurité de l'Information Francaes에서[26] 개발한 메하리

- IT Risk Institute에서[27] 개발한 TIK IT Risk Framework

- Carnegie Mellon University, SEI(소프트웨어 엔지니어링 연구소)에서 개발한 옥타브 운영상 중요한 위협, 자산 및 취약성 평가(OCTAVESM) 접근방식은 보안에 대한 위험 기반 전략 평가 및 계획 기법을 정의한다.

- 연방정보보안국(BSI)(독일)이 개발한 IT-그룬슈츠(IT Baseline Protection Manual); IT-그룬슈츠(IT-Grundschutz)는 조직이 ISMS(Information Security Management System)를 구축할 수 있는 방법을 제공한다. 적용 가능한 IT 보안 프로세스를 수립하기 위한 일반 IT 보안 권장 사항과 특정 도메인에 필요한 IT 보안 수준을 달성하기 위한 세부 기술 권장 사항으로 구성됨

Enisa 보고서는[2] 완전성, 무료 가용성, 도구 지원과 관련된 다양한 방법을 분류했다. 그 결과는 다음과 같다.

- EBIOS, ISF 방법, IT-Grundschutz는 모든 측면을 심층적으로 다루고 있다(위험 식별, 리스크 분석, 리스크 평가, 리스크 평가, 리스크 처리, 리스크 수용, 리스크 커뮤니케이션).

- EBIOS와 IT-Grundschutz만이 자유롭게 이용할 수 있고

- 오직 EBIOS만이 그것을 지원하는 오픈 소스 도구를 가지고 있다.

정보위험요인분석(FAIR) 본문서 "정보위험요인분석(FAIR) 도입", 위험관리인사이트 LLC, 2006년 11월.[17] 상기 방법의 대부분은 위험요인과 그 요인에 대한 엄격한 정의가 결여되어 있음을 개괄적으로 설명한다. FARE는 리스크 관리를 다루는 또 다른 방법론은 아니지만 기존의 방법론을 보완한다.[28]

FARE는 주로 The Open Group과 ISACA가 좋은 평가를 받았다.

ISACA는 다양한 종류의 IT 관련 리스크, 주로 보안 관련 리스크를 해결하기 위해 리스크 IT라고 하는 방법론을 개발했다. IT 관리를 위한 일반 프레임워크인 COBIT와 통합된다. 리스크 IT는 다른 방법론에 비해 IT 리스크에 대한 개념이 넓으며, 조직의 가치를 파괴하거나 감소시킬 수 있는 운영 및 서비스 제공의 부정적인 영향뿐만 아니라, 비즈니스 인력의 활성화 또는 향상을 위해 기술을 사용할 기회를 놓치는 것과 관련된 유익성\가치도 포함한다.s 또는 IT 프로젝트 관리:[1] 비즈니스에 부정적인 영향을 미치는 과소비 지출 또는 지연 제공과 같은 측면

미국 국토안보부의 "Build Security In" 이니셔티브는 FAIR을 인용하고 있다.[29] 이니셔티브 Build Security In은 소프트웨어 개발자, 설계자 및 보안 실무자가 소프트웨어 개발의 모든 단계에서 보안을 소프트웨어로 구축하기 위해 사용할 수 있는 실행 방식, 도구, 지침, 규칙, 원칙 및 기타 자원을 제공하는 공동 노력이다. 그래서 주로 Secure Coding을 다루고 있다.

2016년 Threat Sketch는 특히 소규모 조직을 위한 약칭 사이버 보안 위험 평가를 시작했다.[30][31] 이 방법론은 실제 옵션을 사용하여 고정된 상위 위협 목록을 예측하고 우선순위를 정한다.

미국에서는 민감한 정보 리스크 관리를 위한 '합리적인 보안'에 초점을 맞추도록 데이터와 개인정보 보호법 제정이 지속적으로 진화해 가고 있다. 데이터 관리에 관한 한 조직의 주의의무를 확립하는 것이 목표다. 기업은 특정 작업 환경에 근거하여 예측 가능한 타당한 안전장치를 방지하기 위해 위험태세를 이해할 책임이 있다.

표준

IT 리스크와 IT 리스크 관리에 관한 여러 표준이 있다. 자세한 내용은 주요 문서를 참조하십시오.

법

참고 항목

- 접근 제어

- 자산(컴퓨팅)

- 자산관리

- 평가

- 공격(컴퓨터)

- 유용성

- 벤치마크

- 모범 사례

- 비즈니스 연속성

- 비즈니스 연속성 계획

- 비즈니스 프로세스

- 최고정보책임자

- 최고 정보보안 책임자

- 코빗

- 일반 취약성 및 노출(CVE)

- 커뮤니케이션

- 컴퓨터 불안

- 컴퓨터 보안

- 기밀성

- 코소

- 대책(컴퓨터)

- 크램

- CVSS(공통 취약성 채점 시스템)

- 결정론

- EBIOS

- 에니사

- 전사 리스크 관리

- 환경보안

- 평가하기

- 공격(컴퓨터 보안)

- 정보 위험 요소 분석

- 프리스마

- 전체 공개(컴퓨터 보안)

- 그램-리치-블레이리 법

- 의료보험의 휴대성 및 책임에 관한 법률

- 국토안보부

- 인적 자원

- 사고관리

- 정보 보안

- 정보보안 포럼

- 정보보안 관리

- 정보 기술

- 정보 기술 보안 감사

- 보험

- 무결성

- 이사카

- ISO

- ISO/IEC 15408

- ISO/IEC 17799

- ISO/IEC 27000 시리즈

- ISO/IEC 27001

- ISO/IEC 27005

- IT-그룬슈츠

- IT 리스크

- 메하리

- 방법론

- 국가 정보 보증 교육 센터

- 내셔널 시큐리티

- NIST

- 조직

- 오와스

- 패치(컴퓨팅)

- 관통시험

- 물리적 보안

- 프라이버시

- 규정준수

- 위험

- 리스크 분석(엔지니어링)

- 리스크 식욕

- 위험도 평가

- 위험인자(컴퓨팅)

- 리스크 관리

- 모험을 걸어 보라.

- 리스크 레지스터

- 보안 코딩

- 보안 통제

- 보안 정책

- 보안위험

- 보안 서비스(통신)

- 모범 사례 표준

- 이해관계자(기업)

- 시스템 개발 수명 주기

- 오픈 그룹

- 위협

- 취약성

- 취약성 평가

- 취약성 관리

- w3af

- 제로 데이 공격

참조

- ^ a b c "ISACA THE RISK IT FRAMEWORK (registration required)" (PDF).

- ^ a b c Enisa Risk Management, Risk Assessment 인벤토리, 46페이지

- ^ a b c d e f Katsicas, Sokratis K. (2009). "35". In Vacca, John (ed.). Computer and Information Security Handbook. Morgan Kaufmann Publications. Elsevier Inc. p. 605. ISBN 978-0-12-374354-1.

- ^ "위험은 위험 사건 또는 노출의 발생 가능성과 사건 또는 노출에 의해 야기될 수 있는 부상 또는 건강상의 심각성을 결합한 것이다."(OHSAS 18001:2007)

- ^ a b c Caballero, Albert (2009). "14". In Vacca, John (ed.). Computer and Information Security Handbook. Morgan Kaufmann Publications. Elsevier Inc. p. 232. ISBN 978-0-12-374354-1.

- ^ [필요하다]

- ^ ISACA (2006). CISA Review Manual 2006. Information Systems Audit and Control Association. p. 85. ISBN 978-1-933284-15-6.

- ^ a b c d e f g h i j k Feringa, Alexis; Goguen, Alice; Stoneburner, Gary (1 July 2002). "Risk Management Guide for Information Technology Systems". doi:10.6028/NIST.SP.800-30 – via csrc.nist.gov.

{{cite journal}}: Cite 저널은 필요로 한다.journal=(도움말) - ^ a b "Glossary of Terms". www.niatec.iri.isu.edu.

- ^ ISBN 978-1-60420-111-6의 리스크 IT 프레임워크

- ^ a b 위험 IT 실무 지침, 부록 3 ISACA ISBN 978-1-60420-116-1(등록 필요)

- ^ 정보보안 포럼(ISF)에 의한 모범사례 표준 SM3.4 정보리스크 분석방법론

- ^ a b c d ISO/IEC, "정보 기술 -- 보안 기술-정보 보안 위험 관리" ISO/IEC FIDIS 27005:2008

- ^ a b ISO/IEC 27001

- ^ a b Official (ISC)2 Guide to CISSP CBK. Risk Management: Auerbach Publications. 2007. p. 1065.

- ^ "CNN article about a class action settlement for a Veteran Affair stolen laptop".

- ^ a b "정보 위험 요소 분석 도입"(FAIR), 리스크 관리 Insight LLC, 2006년 11월 웨이백 머신에 2014-11-18 보관

- ^ Spring, J.; Kern, S.; Summers, A. (2015-05-01). "Global adversarial capability modeling". 2015 APWG Symposium on Electronic Crime Research (ECrime): 1–21. doi:10.1109/ECRIME.2015.7120797. ISBN 978-1-4799-8909-6. S2CID 24580989.

- ^ 영국표준연구소 "ISMS-제3부: 정보보안 위험관리 지침" BS 7799-3:2006

- ^ Costas Lambrinoudakisa, Stefanos Gritzalisa, Petros Hatzopoulosb, Athanasios N. Yannacopoulosb, Sokratis Katsikasa, "A formal model for pricing information systems insurance contracts", Computer Standards & Interfaces - Volume 27, Issue 5, June 2005, Pages 521-532 doi:10.1016/j.csi.2005.01.010

- ^ "Risk Reduction Overview". rro.sourceforge.net.

- ^ a b c Gulick, Jessica; Fahlsing, Jim; Rossman, Hart; Scholl, Matthew; Stine, Kevin; Kissel, Richard (16 October 2008). "Security Considerations in the System Development Life Cycle". doi:10.6028/NIST.SP.800-64r2 – via csrc.nist.gov.

{{cite journal}}: Cite 저널은 필요로 한다.journal=(도움말) - ^ "Wiki Content Now Available at Spaces". wiki.internet2.edu.

- ^ "Inventory of Risk Management / Risk Assessment Methods". www.enisa.europa.eu.

- ^ "Inventory of Risk Management / Risk Assessment Methods and Tools". www.enisa.europa.eu.

- ^ "Archived copy". Archived from the original on 2010-10-26. Retrieved 2010-12-14.

{{cite web}}: CS1 maint: 타이틀로 보관된 사본(링크) - ^ http://itriskinstitute.com/

- ^ 기술 표준 위험 분류법 ISBN 1-931624-77-1 문서 번호: C081 The Open Group에서 2009년 1월 발행.

- ^ "Build Security In - US-CERT". www.us-cert.gov.

- ^ "Threat Sketch: A Start-up Grows Up in the Innovation Quarter". Innovation Quarter Hub. 2016-10-05. Retrieved 2016-11-15.

- ^ "Triad Entrepreneurs Share Business Ideas on Startup Weekend". TWC News. Retrieved 2016-11-15.

외부 링크

| 위키미디어 커먼스는 IT 리스크 관리와 관련된 미디어를 보유하고 있다. |

- 인터넷2 정보 보안 가이드: 고등교육을 위한 효과적인 실천요강 및 해결책

- 리스크 관리 - 리스크 관리/리스크 평가 방법 및 도구, 발행일: 2006년 6월 01일 작성자:ENISA 섹션 리스크 관리 기술부 주관

- 클루시프 클럽 드 라 세쿠리테 데 르 인포메이션 프랑수아즈

- 800-30 NIST 위험 관리 가이드

- 800-39 NIST 초안 정보 시스템 위험 관리: 조직적 관점

- FIPS 간행물 199, 연방 정보 및 정보의 보안 분류 표준

- FIPS 간행물 200 연방 정보 및 정보 시스템을 위한 최소 보안 요구사항

- 800-37 연방 정보 시스템에 위험 관리 프레임워크 적용을 위한 NIST 가이드: 보안 라이프사이클 접근법

- FISMApedia는 미국 연방 IT 보안에 초점을 맞춘 문서와 토론의 모음입니다.

- 앤더슨, K. "정보 네트워크 및 인프라에 대한 인텔리전스 기반 위협 평가: 백서", 2005.

- Danny Lieberman, "데이터 보안을 위해 실용적인 위협 모델링 정량적 접근법 사용", 2009년