더블 드래곤(해킹 그룹)

Double Dragon (hacking group)| 형성 | 2012 |

|---|---|

| 유형 | 고도의 영속적 위협 |

| 목적 | 사이버 방첩, 사이버 전쟁, 사이버 범죄 |

지역 | 중국 |

| 방법들 | 스피어피싱, 멀웨어, 공급망 공격 |

공용어 | 표준 중국어 |

| 주인 | 국가안전부 |

이전 이름 | APT 41, 바륨, 윈티, 위키드 스파이더, 위키드 판다, TG-2633, 브론즈 아틀라스, 레드 켈피, 블랙플라이 |

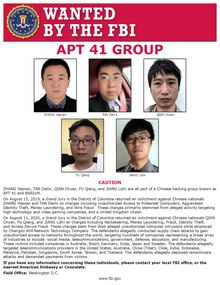

Double Dragon(APT41, Barium, Winti, Wicked Panda, Wicked Spider,[1] TG-263, Bronze Atlas, Red Kelpie, Blackfly라고도 [2]함)은 중국 국가안전부(MSS)[3]와 관련이 있는 해킹 조직입니다.미국 법무부는 2020년 9월 전 [4][5][6][7]세계 100여 개 기업을 위협한 혐의로 중국인 5명과 말레이시아인 2명을 고발한 것과 관련, 이 조직을 지목했다.

2019년 사이버보안업체 파이어아이는 중국 공산당(CCP)의 후원을 받아 [8]자금조달 활동을 벌였다고 자신 있게 밝혔다.'더블 드래곤'이라는 이름은 첩보활동과 개인의 금전적 [9]이익이라는 이중적인 운영에서 유래했다.그들이 사용하는 장치는 보통 국가 지원 정보에 사용됩니다.

FireEye가 실시한 조사 결과, 의료, 통신, 기술 [8]등 다양한 분야에서 APT 41 사업장을 운영하고 있는 것으로 나타났습니다.이 그룹은 개발 스튜디오, 배급사,[10] 퍼블리셔를 포함한 비디오 게임 산업에서 많은 금융 활동을 하고 있다.

APT 41의 운영은 중단 [8][11][12]시간 동안 중국 정부의 지원을 받는 스파이 활동과 국가 승인 외의 재정적인 동기 부여 활동을 균형 있게 수행했기 때문에 "달빛"으로 묘사됩니다.따라서 특정 사건이 국가 주도인지 [13]아닌지를 확인하는 것은 더 어렵다.이 기구는 14개국, 특히 미국을 상대로 여러 작전을 수행해 왔습니다.이러한 활동에는 추적, 비즈니스 서플라이 체인(supply-chain)의 손상 및 보안 감시 [14]데이터 수집이 포함됩니다.

중국 정부와의 관계

APT 41은 일반적으로 중국 정부의 [15]독점적인 사이버 간첩 멀웨어를 사용합니다.이 특성은 다른 지능적 지속적 위협의 경우 일반적이며, 이를 통해 중요한 대상을 염탐하거나 접촉하여 국익에 [16]도움이 되는 정보를 얻을 수 있습니다.APT41과 중국과의 관련성은 다크웹상에 이러한 정보가 존재하지 않으며 CCP에 [17]의해 취득될 수 있다는 사실로 입증할 수 있다.

APT41 타깃팅은 높은 연구개발 분야로 진출해 생산능력을 높이겠다는 중국 정부의 국가 계획과 일치한다.이는 중국 생산을 약국, 반도체, 기타 첨단기술 [8][18]분야로 이동시키겠다는 중국 정부의 '메이드 인 차이나 2025' 계획과 일치한다.

파이어아이는 APT41이 중국 정부와 관련된 계약 업무에 종사할 가능성이 있다고 중간 정도의 자신감을 갖고 평가하기도 했다.이 그룹과 관련된 특정 인물들은 이전에 해커로서 그들의 기술을 고용을 위해 광고한 바 있다.다른 국가가 후원하는 스파이 행위자들이 사용하는 악성코드인 HOMEUNIX와 PHOTO를 개인 및 금전적 동기에 의한 작업에서 사용한 것도 이러한 [8]입장을 입증한다.중국에서도 숙련된 해커들이 높은 [19]임금으로 인해 정부와의 계약을 맺고 민간 부문에서 일하는 경향이 있다는 것을 인지하고 있다.그 FireEye 보고서는 또 APT10.[8][20]아파트 41과 같은 사전 중국 진출 지속적인 위협에 의해 앞으로 자신들이 중국인들에 고용되어 활용할 숙련된 중국 시민들로 구성되어 몇몇에 의해 간주된다 보여 준 것 중국 당국은 계약자에 다른 주 작전 cyber-espionage을 소재로 돕기 위해 의존해 왔다 지적했다. 억누르다.이는 그룹의 구성원들이 종종 두 가지 일을 한다는 가정으로 이어지며, 이는 그들의 운영 [8][21]시간에 의해 뒷받침된다.

스파이 활동

APT 41의 타겟팅은 FireEye에 의해 중국의 국가 전략 및 목표, 특히 [8][21][22]기술에 관한 목표와 관련이 있는 것으로 간주됩니다.테크놀로지 기업의 타겟팅은 제12차 및 제13차 5개년 [8]계획에서 입증되었듯이 하이테크 기기를 국내에서 개발하는 것에 대한 중국의 관심과 일치합니다.FireEye는 다양한 분야의 조직에 대한 공격이 APT 41이 특별히 할당된 업무를 수행했음을 나타내는 것으로 보고 있다.APT 41에 귀속된 캠페인은 또한 이 그룹이 주요 정치 및 금융 [8][22]이벤트 전에 정보를 얻기 위해 사용된다는 것을 보여준다.

독일 기업 [23]TeamViewer AG는 2016년 6월 APT 41에 의해 해킹당해 원격으로 시스템을 제어할 수 있었다.이 그룹은 전 세계 TeamViewer 사용자의 시스템에 접속하여 비즈니스에 [23]관한 관리 세부사항 및 정보를 얻을 수 있었습니다.

재정적인 동기부여

APT 41은 비디오 게임 산업 활동의 대부분을 재정적 [8]이익에 초점을 맞추고 있습니다.중국 인터넷 포럼은 APT41과 연계된 회원들이 자신들의 해킹 기술을 중국 업무 시간 외에 자신들의 이익을 [21]위해 광고하고 있다고 지적했다.FireEye가 보고한 사례 중 하나는 이 그룹이 지하 시장 및 세탁 [1][8][14]계획을 통해 가상 게임 화폐를 만들어 구매자에게 판매할 수 있었으며, 최대 30만 [22]달러에 판매될 수 있었다.APT41은 이 그룹이 돈을 모으기 위해 사용하는 전형적인 방법은 아니지만,[8] 영업에서 이익을 얻기 위해 랜섬웨어를 도입하려고 시도하기도 했다.

FireEye는 APT 41의 재정적인 동기부여의 활동은 대부분 늦은 밤이나 이른 아침에 이루어지기 때문에 이러한 활동은 그들의 스파이 [8]활동과는 전혀 관련이 없다는 것을 의미할 수 있다고 보고했습니다.FireEye에 따르면 APT 41의 활동은 중국 표준시로 평균 10:00에서 23:00 사이이며, 이는 "996" 근무 [8]일정을 따르는 중국 기술 근로자들에게는 일반적인 현상이다.

APT41은 비디오 게임 개발자와 제작자로부터 얻은 디지털 인증서를 사용하여 [1][24]악성코드에 서명합니다.19개 이상의 디지털 인증서를 적용하여 게임 조직과 비게이밍 조직 모두를 대상으로 하여 탐지를 방지하고 [8]대상 시스템과의 호환성을 보장합니다.2012년, 한국의 한 게임 퍼블리셔의 인증서는 APT 41에 의해 게임 산업의 다른 회원들을 상대로 그들이 사용하는 악성코드에 서명하기 위해 활용되었다.'[8]

2021년 APT 41은 중국의 [25]불법 도박 산업에 대한 일련의 공격을 개시했다.

기술

APT 41의 작동 기법은 특히 기존의 백도어와 비교하여 패시브 백도어를 사용하는 점에서 독특합니다.다른 지능적 영구 위협에서 사용되는 기존 백도어는 쉽게 탐지할 수 있지만,[8] 이 기술은 식별하기가 훨씬 어렵습니다.재정적 동기를 부여받은 APT 41 활동에 적용되는 기술에는 소프트웨어 공급망 타협도 포함됩니다.이를 통해 배포되는 합법적인 파일에 주입된 코드를 구현할 수 있게 되었으며, 이는 데이터를 도용하고 시스템을 [26]변경함으로써 다른 조직을 위험에 빠뜨릴 수 있습니다.데이터를 [21]추출하는 동안 탐지되지 않도록 하기 위해 정교한 악성 프로그램이 배포되는 경우가 많습니다.부트킷은 이 그룹이 사용하는 악성코드의 일종이기도 합니다.이 악성코드는 다른 사이버 스파이 및 사이버 범죄 그룹 중에서도 검출이 어렵고 찾기 어렵기 때문에 보안 시스템이 악성코드를 [8]탐지하기가 어렵습니다.

APT 41은 사이버 스파이 행위와 금융 [10]공격 모두에서 스피어 피싱 이메일을 정기적으로 사용합니다.이 단체는 [27]성공 가능성을 높이기 위해 개인 정보를 수집한 후 높은 수준의 목표물로부터 정보를 빼내려는 오해의 소지가 있는 이메일을 많이 보내왔다.대상은 스파이 활동을 위한 미디어 그룹에서부터 금전적 [8]이득을 위한 비트코인 교환까지 다양했다.

미국 법무부

미국 법무부는 2020년 9월 16일, [1][28]전 세계 100개 이상의 기업을 해킹한 혐의로 중국 시민 5명과 말레이시아 시민 2명에 대해 이전에 봉인된 혐의를 발표했다.여기에는 소셜 미디어, 대학, 통신 제공업체, 소프트웨어 개발, 컴퓨터 하드웨어, 비디오 게임, 비영리 단체, 싱크탱크, 외국 정부 및 [1][29]홍콩의 민주화 지지자들과 관련된 기업들이 포함됩니다.이번 공격은 코드, 코드 서명 증명서, 고객 데이터 및 비즈니스 정보를 [28]도용한 것으로 알려졌다.Jeffrey Rosen 법무차장은 이러한 행동들은 해커들이 소프트웨어 공급자의 [30]시스템에 직접 접근할 수 있는 소프트웨어에 "백도어"를 심도록 하는 것과 관련이 있다고 말합니다.중국 해커 중 2명은 뉴욕, 텍사스, 워싱턴, 일리노이, 캘리포니아, 영국의 [28]최소 6개 업체가 연루된 미국 게임업계에 대한 공격도 감행했다.

미국 컬럼비아 특별법원은 해커들이 작전을 수행하기 위해 사용한 계정, 서버, 도메인 이름 및 웹 페이지를 압류할 것을 요구하는 영장을 배포했습니다.FBI는 다른 민간 [1]기업들과 마찬가지로 영장을 집행할 책임이 있었다.마이크로소프트는 희생자들의 컴퓨터 시스템에 대한 지속적인 접근을 막기 위한 기술적 조치도 개발했다.연방수사국은 민간 섹터 [1]그룹이 사용할 수 있는 기술 정보가 포함된 보고서를 발표했습니다.

법무부는 말레이시아 정부, 특히 말레이시아 검찰총장과 말레이시아 왕립경찰이 두 명의 말레이시아 국적을 가진 사람들을 체포하는 데 협조하고 도와준 것을 축하했다.특히 외국인 해커들을 [1][29]체포하는 데 어려움이 있기 때문이다.보도자료에는 조사에 [1]도움을 준 그룹으로 마이크로소프트, 구글, 페이스북, 버라이즌 미디어를 언급했다.미국 연방수사국(FBI)은 캘리포니아에 [31][32]설치된 APT41 서버를 발견해 미 당국에 정보를 제공하는 데 도움을 준 대만 법무부 수사국도 공로를 돌렸다.

반면 로젠은 중국 [29][30]공산당이 APT41과 관련된 5명의 중국 해커 체포를 FBI가 지원하는 것에 대해서는 아무런 조치를 취하지 않았다고 비판하고 있으며 중국 공산당은 사이버 범죄자들을 위해 중국을 안전하게 만들고 [30]있다고도 주장했다.왕원빈(王文 wang) 중국 외교부 대변인은 미국이 사이버 안보 문제를 이용해 허위사실 유포와 정치적 [28]조작을 통해 중국을 공격하고 있다고 말했다.

이 발표는 도널드 트럼프 대통령의 재선 운동 중에 이루어졌으며, 중국 공산당을 다양한 사이버 간첩 공격과 연관시켰다.러시아, 이란과 함께 중국은 이번 [30][33]선거에 대한 국가 위협 평가에서 확인됐다.

다른 그룹과의 링크

APT 41은 Barium과 [2]Winti와 같은 다른 그룹에 대한 공개 보고와 활동이 겹친다.기술 측면에서는 디지털 인증서와 멀웨어가 중복되는 부분이 많습니다.FireEye에 따르면, 가장 두드러진 유사점 중 하나는 다양한 [2]활동 영역에서 유사한 말웨어, 특히 HIGHNOON을 사용하는 것입니다.HIGHNOON 멀웨어의 사용은 FireEye에 의해 보고되었으며 APT 15 그룹(Ke3chang, Vixen Panda, GREF, Playy [8]Dragon이라고도 함)으로 분류되었습니다.그러나, 이것은 후에 도구와 전략을 공유하는 여러 중국 단체들의 소행으로 밝혀졌다.디지털 인증서 비디오 게임 회사 YNK 일본에 의해 배포된 APT41에 의해서도 APT17그리고 APT20.[8] 같은 마이크로 소프트 인증 기관에서 온 디지털 인증서 이른바 또한 APT41에 의해 그리고 APT40.[8]Non-public 악성 코드 APT41에서 사용하는 다른 의혹 중국 국영 그룹에 연결되어 사용된 APT그룹, w.로 사용되었습니다hich는 APT41이 [8][12]다른 그룹과 리소스를 공유했음을 나타낼 수 있습니다.

관련 담당자

In their earlier activities, APT 41 has used domains registered to the monikers “Zhang Xuguang” (simplified Chinese: 张旭光) and “Wolfzhi”.이러한 온라인 인물은 APT 41의 운영 및 특정 온라인 중국어 포럼과 관련이 있지만, 이 그룹에서 일하는 다른 사람의 수는 [8]알려지지 않았습니다.“Zhang Xuguang” has activity on the online forum Chinese Hackers Alliance (simplified Chinese: 华夏黑 客同盟).이 개인과 관련된 정보에는 그의 생년월일 1989년, 내몽골 거주 [34]전 등이 포함되어 있다.이 인물은 또한 [8]2011년에 "부상"이라는 별명을 사용하여 우슈 시대 온라인 게임에 관한 포럼에 글을 올렸습니다."Wolfzhi"와 관련된 이메일과 온라인 도메인도 데이터 과학 커뮤니티 프로파일로 이어집니다.포럼 게시물에는 이 사람이 베이징이나 [8][34]인근 허베이성 출신임을 시사하는 글도 있다.

FBIHaoran 장쯔이 Dailin 탠, 추안 치엔 Qiang권법, 그리고 Lizhi Jiang. 그들이 APT41.[1]장과 탠 8월 15일 2019년에 대배심은 콜럼비아 주의가 제기한 혐의 보호된 컴퓨터, aggra 대한 무허가 접속 등과 같은 해킹 범죄와 관련된 혐의로 기소되었다 것과 관련된 사람을 발견했다장의 수배를 발표했다.배트신원 도용, 자금 세탁, 전선 사기 [35]등입니다.이 행동들은 미국과 영국의 첨단 기술 회사, 비디오 게임 회사, 그리고 6명의 익명의 개인들이 함께 일하는 동안 이루어졌다.FBI는 또한 2020년 8월 11일 첸, 푸, 지앙을 공갈, 돈세탁, 사기, 신분 [35]도용 혐의로 기소했다.3명 모두 청두(成都) 404 네트워크 테크놀로지(Network Technology) 회사의 경영진 중 한 명으로, 통신, 미디어, 보안, 정부 [36]등 업계의 기업과 개인에 대한 사이버 공격을 계획했습니다.이러한 운영은 미국, 브라질, 독일, 인도, 일본, 스웨덴, 티베트, 인도네시아, 말레이시아, 파키스탄, 싱가포르, 한국, 대만, [1]태국과 같은 국가에서 수행될 예정이었다.

2020년 8월, 왕 옹 화와 링 양 칭은 모두 공갈, 음모, 신원 도용, 가중된 신분 도용 [1]및 사기 등의 혐의로 기소되었다.미 법무부는 두 명의 말레이시아 사업가가 중국 해커들과 협력하여 미국, 프랑스, 한국, 일본, 싱가포르의 비디오 게임 회사들을 공격하고 이러한 [37]사업들로부터 이익을 얻었다고 밝혔습니다.이러한 계획들, 특히 게임 산업과 관련된 일련의 컴퓨터 침입은 [1]Wong이 설립한 말레이시아 회사 Sea Gamer Mall에서 실시되었습니다.2020년 9월 14일 말레이시아 당국은 시타완에서 [1]두 사람을 체포했다.

「 」를 참조해 주세요.

레퍼런스

- ^ a b c d e f g h i j k l m n "Seven International Cyber Defendants, Including "Apt41" Actors, Charged In Connection With Computer Intrusion Campaigns Against More Than 100 Victims Globally" (Press release). Washington. United States Department of Justice. September 16, 2020. Retrieved April 20, 2021.

- ^ a b c "APT 41 - Threat Group Cards: A Threat Actor Encyclopedia". apt.thaicert.or.th. Retrieved 2021-05-29.

- ^ Volz, Dustin (2022-03-08). "U.S. State Governments Hit in Chinese Hacking Spree". The Wall Street Journal. ISSN 0099-9660. Retrieved 2022-03-10.

- ^ Cimpanu, Catalin. "US charges five hackers from Chinese state-sponsored group APT41". ZDNet. Retrieved 2020-09-17.

- ^ "FBI Deputy Director David Bowdich's Remarks at Press Conference on China-Related Cyber Indictments". Federal Bureau of Investigation. Retrieved 2020-09-17.

- ^ Rodzi, Nadirah H. (2020-09-17). "Malaysian digital game firm's top execs facing extradition after US accuses them of cyber crimes". The Straits Times. Retrieved 2020-09-17.

- ^ Yong, Charissa (2020-09-16). "China acting as a safe haven for its cyber criminals, says US". The Straits Times. Retrieved 2020-09-17.

- ^ a b c d e f g h i j k l m n o p q r s t u v w x y z aa APT41: A Dual Espionage and Cyber Crime Operation (Report). FireEye. 2019-08-07. Retrieved 2020-04-20.

- ^ "[Video] State of the Hack: APT41 - Double Dragon: The Spy Who Fragged Me". FireEye. Retrieved 2021-05-29.

- ^ a b Kendzierskyj, Stefan; Jahankhani, Hamid (2020), "Critical National Infrastructure, C4ISR and Cyber Weapons in the Digital Age", Advanced Sciences and Technologies for Security Applications, Cham: Springer International Publishing, pp. 3–21, doi:10.1007/978-3-030-35746-7_1, ISBN 978-3-030-35745-0, S2CID 216513092, retrieved 2021-05-25

- ^ Steffens, Timo (2020), "Advanced Persistent Threats", Attribution of Advanced Persistent Threats, Berlin, Heidelberg: Springer Berlin Heidelberg, pp. 3–21, doi:10.1007/978-3-662-61313-9_1, ISBN 978-3-662-61312-2, S2CID 226742586, retrieved 2021-05-25

- ^ a b Bing, Joseph Menn, Jack Stubbs, Christopher (2019-08-07). "Chinese government hackers suspected of moonlighting for profit". Reuters. Retrieved 2021-05-29.

- ^ Bateman, Jon. War, Terrorism, and Catastrophe in Cyber Insurance: Understanding and Reforming Exclusions. Carnegie Endowment for International Peace. OCLC 1229752520.

- ^ a b Kianpour, Mazaher (2021). "Socio-Technical Root Cause Analysis of Cyber-enabled Theft of the U.S. Intellectual Property -- The Case of APT41". arXiv:2103.04901 [cs.CR].

- ^ Naughton, Liam; Daly, Herbert (2020), "Augmented Humanity: Data, Privacy and Security", Advanced Sciences and Technologies for Security Applications, Cham: Springer International Publishing, pp. 73–93, doi:10.1007/978-3-030-35746-7_5, ISBN 978-3-030-35745-0, S2CID 216436285, retrieved 2021-05-25

- ^ Lightfoot, Katie (2020). Examining Chinese Cyber-Attacks: Targets and Threat Mitigations (Msc). Utica College. ProQuest 2478472331.

- ^ Chen, Ming Shen (2019). "China's Data Collection on US Citizens:Implications, Risks, and Solutions" (PDF). Journal of Science Policy & Governance. 15.

- ^ "Potential for China Cyber Response to Heightened U.S.–China Tensions" (Press release). Rosslyn. Cybersecurity and Infrastructure Security Agency. October 1, 2020. Retrieved April 20, 2021.

- ^ Wong, Edward (2013-05-22). "Hackers Find China Is Land of Opportunity". The New York Times. ISSN 0362-4331. Retrieved 2021-05-25.

- ^ Lyall, Nicholas (2018-03-01). "China's Cyber Militias". thediplomat.com. Archived from the original on 2018-03-02. Retrieved 2021-05-25.

- ^ a b c d Cyber Intelligence Lab - Macquarie University (2020). Australian Universities under Attack: A CiLab PACE Project (PDF) (Report). Macquarie University.

- ^ a b c Doffman, Zak. "Spies By Day, Thieves By Night—China's Hackers Using Espionage Tools For Personal Gain: Report". Forbes. Retrieved 2021-05-29.

- ^ a b Hu, Chunhui; Zhang, Ling; Luo, Xian; Chen, Jianfeng (2020-04-15). "Research of Global Strategic Cyberspace Security Risk Evaluation System Based on Knowledge Service". Proceedings of the 2020 3rd International Conference on Geoinformatics and Data Analysis. Icgda 2020. New York, NY, USA: ACM: 140–146. doi:10.1145/3397056.3397084. ISBN 978-1-4503-7741-6. S2CID 220281616.

- ^ "Software Supply Chain Attacks CISA". www.cisa.gov. Retrieved 2021-05-29.

- ^ Starks, Tim (12 July 2021). "Suspected Chinese hackers return with unusual attacks on domestic gambling companies". www.cyberscoop.com. Cyberscoop. Retrieved 17 July 2021.

- ^ Kim, Bong-Jae; Lee, Seok-Won (2020). "Understanding and recommending security requirements from problem domain ontology: A cognitive three-layered approach". Journal of Systems and Software. 169: 110695. doi:10.1016/j.jss.2020.110695. ISSN 0164-1212. S2CID 221592911.

- ^ O'Leary, Daniel E. (2019). "What Phishing E-mails Reveal: An Exploratory Analysis of Phishing Attempts Using Text Analyzes". SSRN Electronic Journal. doi:10.2139/ssrn.3427436. ISSN 1556-5068. S2CID 239250225.

- ^ a b c d "DOJ Indicts Chinese Hackers for Break-Ins at 100 Companies (3)". news.bloomberglaw.com. Retrieved 2021-05-29.

- ^ a b c O’Keeffe, Dustin Volz, Aruna Viswanatha and Kate (2020-09-16). "U.S. Charges Chinese Nationals in Cyberattacks on More Than 100 Companies". Wall Street Journal. ISSN 0099-9660. Retrieved 2021-05-29.

- ^ a b c d Johnson, Kevin. "5 Chinese citizens at large, 2 Malaysian suspects arrested in global hacking campaign targeting gaming". USA TODAY. Retrieved 2021-05-29.

- ^ "Taiwan, US nail Chinese hackers behind mass cyberattacks". Taiwan News. 18 September 2020. Retrieved 2021-05-29.

- ^ "FBI agent thanks Taiwan for help in indicting Chinese hackers - Focus Taiwan". focustaiwan.tw (in Chinese). Retrieved 2021-05-29.

- ^ Evanina, William (2020-08-07). "STATEMENT BY NCSC DIRECTOR WILLIAM EVANINA: ELECTION THREAT UPDATE FOR THE AMERICAN PUBLIC" (Press release). Office of the Director of National Intelligence. Retrieved 2021-05-29.

- ^ a b Eddy, Max (2019-08-07). "APT41 Is Not Your Usual Chinese Hacker Group". PCMag Australia. Retrieved 2021-05-29.

- ^ a b "Chinese and Malaysian hackers charged by US over attacks". BBC News. 2020-09-16. Retrieved 2021-05-29.

- ^ Geller, Eric. "U.S. charges 5 Chinese hackers, 2 accomplices with broad campaign of cyberattacks". POLITICO. Retrieved 2021-05-29.

- ^ "DOJ says five Chinese nationals hacked into 100 U.S. companies". NBC News. Retrieved 2021-05-29.