국제 데이터 암호화 알고리즘

International Data Encryption AlgorithmIDEA 암호화 라운드 | |

| 일반 | |

|---|---|

| 디자이너 | 쉬에자 라이와 제임스 매시 |

| 유래 | PES |

| 후계자 | MMB, MESH, Akelarre, IDEA NXT (FOX) |

| 암호 상세 | |

| 키 사이즈 | 128비트 |

| 블록 크기 | 64비트 |

| 구조. | 라이-매시 방식 |

| 라운드 | 8.5 |

| 최고의 퍼블릭 암호 분석 | |

| 키는 좁은 바이리크를 사용하여 계산 복잡도 2로126.1 복구할 수 있습니다.이 공격은 전체 무차별 공격보다 계산 속도가 빠릅니다. 그러나 2013년 현재 계산으로는 [1]가능하지 않습니다. | |

암호학에서 International Data Encryption Algorithm(IDEA; 국제 데이터 암호화 알고리즘)은 원래 개량된 IPES(Proposed Encryption Standard)라고 불리며 ETH Zurich와 Xuejia Lai의 James Massey가 설계한 대칭 키 블록 암호로 1991년에 처음 기술되었습니다.이 알고리즘은 Data Encryption Standard(DES; 데이터 암호화 표준)를 대체하기 위한 것입니다.IDEA는 이전의 암호 Proposed Encryption Standard(PES; 제안 암호화 규격)의 마이너 개정판입니다.

이 암호는 애스컴 테크 AG의 일부가 된 해슬러 재단과의 연구 계약에 따라 설계되었다.이 암호는 여러 국가에서 특허를 받았으나 비상업적인 용도로 자유롭게 사용할 수 있었다.IDEA라는 이름도 상표입니다.마지막 특허는 2012년에 만료되었으며, IDEA는 현재 특허가 없으며,[2] 따라서 모든 용도에 대해 완전히 무료입니다.

IDEA는 Pretty Good Privacy(PGP) v2.0에서 사용되었으며 v1.0에서 사용된 원래 암호인 Bass Omatic이 안전하지 [3]않은 것으로 판명된 후 통합되었습니다.IDEA는 OpenPGP 표준 옵션알고리즘입니다.

작동

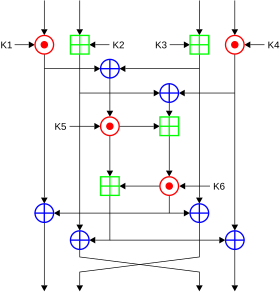

IDEA는 128비트키를 사용한64비트 블록으로 동작하며 일련의 동일한 변환(그림 참조)과 출력 변환(하프 라운드)으로 구성됩니다.암호화와 복호화 프로세스는 비슷합니다.IDEA는 모듈러형 덧셈과 곱셈, 비트형 eXclusive OR(XOR) 등 다양한 그룹에서 작업을 인터리브함으로써 보안의 대부분을 얻습니다.이들은 어떤 의미에서 대수적으로 "호환성이 없다"고 할 수 있습니다.보다 상세하게는, 모두 16비트량을 취급하는 연산자는 다음과 같습니다.

- Bitwise XOR(전용 OR)(파란색 동그라미 + ⊕로 표시).

- 추가 모듈로 216(녹색 상자 + ⊞로 표시)

- 곱셈 모듈 216 + 1(입력에서 모두 0인 워드(0x0000)는 2로16 해석되고16 출력에서 2는 모두 0인 워드(0x0000)(빨간색 동그라미 점 ⊙로 표시됨)로 해석됩니다.

8라운드가 최종 "반라운드"가 되면 다음과 같은 출력 변환이 나타납니다(중간 2개의 값을 스왑하면 마지막 라운드의 마지막에 스왑이 취소되므로 순스왑이 발생하지 않습니다).

구조.

IDEA의 전체 구조는 Lai-Massey 방식을 따릅니다. XOR는 감산 및 덧셈 모두에 사용됩니다.IDEA는 키에 의존하는 반원 함수를 사용합니다.16비트 워드(64비트 블록크기의 경우 2가 아닌 4개의 입력)를 사용하기 위해 IDEA는 두 개의 병렬 라운드 함수를 서로 조합하여 Lai-Massey 스킴을 두 번 병렬로 사용합니다.충분한 확산을 보장하기 위해 각 라운드 후에 두 개의 하위 블록을 바꿉니다.

주요 일정

각 라운드는 6개의 16비트 서브키를 사용하는 반면 하프라운드는 4개로 8.5라운드의 경우 총 52개가 사용됩니다.첫 번째 8개의 서브키는 키에서 직접 추출되며, 첫 번째 라운드의 K1은 하위 16비트가 됩니다. 또한 8개의 서브키는 8개의 각 그룹 사이에서 25비트씩 메인 키를 회전시켜 생성됩니다.즉, 평균적으로 라운드당 한 번 미만으로 총 6회 회전합니다.

복호화

복호화는 암호화와 같이 동작하지만 라운드 키의 순서가 반전되고 홀수 라운드의 서브 키가 반전됩니다.예를 들어 서브키 K1~K4의 값은 각 그룹 동작의 K49~K52의 역수로 대체되며, 각 그룹의 K5와 K6은 복호화를 위해 K47과 K48로 대체되어야 합니다.

보안.

설계자는 IDEA를 분석하여 차분 암호해석에 대한 강도를 측정했으며 특정 가정 하에서 면역성이 있다는 결론을 내렸습니다.성공적인 선형 또는 대수적 약점은 보고되지 않았습니다.2007년 현재[update] 모든 키에 적용되는 최선의 공격은 IDEA를 6라운드로 줄일 수 있습니다(풀 IDEA 암호는 8.[4]5라운드를 사용합니다)."break"는 2회 미만의128 작업이 필요한 공격입니다. 6라운드 공격에는 알려진 평문과 2회126.8 작업이 필요합니다64.

Bruce Schneier는 1996년에 IDEA를 높이 평가하면서 다음과 같이 말했습니다. "내 생각에, 이것은 현시점에서는 일반인이 이용할 수 있는 블록 알고리즘 중 가장 우수하고 안전한 것 같습니다." (Applicated Cryptography, 2차 편집)그러나 1999년에는 더 빠른 알고리즘의 가용성, 암호 분석의 일부 진전, [5]특허 문제 등을 이유로 더 이상 IDEA를 추천하지 않았습니다.

2011년에는 8.5라운드의 IDEA가 중간에서 미트인더미들 [6]공격을 통해 완전히 파괴되었습니다.2012년에 단독으로 8.5라운드의 IDEA가 협액 공격을 사용하여 파괴되었으며, AES에 대한 이전의 바이크리크스 공격의 영향과 유사한 암호화 강도가 약 2비트 감소했습니다. 그러나 이 공격은 [7]실제로 IDEA의 보안을 위협하지는 않습니다.

약한 키

매우 단순한 키 스케줄로 인해 IDEA는 취약한 키의 클래스에 속하게 됩니다.많은 수의 0비트를 포함하는 일부 키는 취약한 [8]암호화를 생성합니다.이는 실제로는 거의 문제가 되지 않으며, 키를 랜덤으로 생성할 때 명시적으로 피할 필요가 없을 정도로 매우 드물기 때문입니다.간단한 수정이 제안되었습니다.각 서브키에 0x0DAE [8][9]등의 16비트 상수를 XOR하는 것입니다.

2002년에 [10]더 많은 종류의 취약한 키가 발견되었습니다.

이것은 랜덤으로 선택된 키에 문제가 될 가능성이 매우 낮으며, 문제의 일부는 앞에서 제안한 상수 XOR에 의해 해결되지만, 모든 문제가 해결되는지는 확실치 않습니다.IDEA 핵심 일정을 보다 포괄적으로 재설계하는 것이 [10]바람직할 수 있습니다.

유용성

IDEA의 특허출원은 1990년 5월 18일 스위스(CH A 1690/90)에서 최초로 이루어졌으며, 그 후 1991년 5월 16일 특허협력조약에 따라 국제특허출원이 이루어졌다.특허는 오스트리아, 프랑스, 독일, 이탈리아, 네덜란드, 스페인, 스웨덴, 스위스, 영국(유럽특허등록번호 0482154, 1991년 5월 16일 출원, 1994년 6월 22일 출원, 2011년 5월 16일 만료), 미국(미국, 5월 21일)에서 최종적으로 부여되었다.2012년 7월) 및 일본(JP [11]3225440)(2011년 5월 16일 만료).

MediaCrypt AG는 현재 IDEA의 후속 버전을 제공하고 있으며, 이전에 FOX로 불렸던 새로운 암호(2005년 5월 공식 출시) IDEA NXT에 초점을 맞추고 있습니다.

문학.

- Hüseyin Demirci, Erkan Türe, Ali Aydin Selsuk, Idea 블록 암호에 대한 중간 공격에 관한 새로운 만남, 암호학 분야에서의 제10회 연례 워크숍, 2004년.

- Suejia Lai와 James L. Massey, 새로운 블록 암호화 표준을 위한 제안, EUROCRYPT 1990, 페이지 389–404

- 쉬에지아 라이, 제임스 L. 매시와 S.Murphy, Markov 암호 및 차등 암호 분석, 암호학의 발전 - Eurocrypt '91, Springer-Verlag(1992), 페이지 17-38.

레퍼런스

- ^ "Narrow-Bicliques: Cryptanalysis of Full IDEA" (PDF). www.cs.bris.ac.uk.

- ^ "Espacenet - Bibliografische Daten" (in German). Worldwide.espacenet.com. Retrieved 2013-06-15.

- ^ Garfinkel, Simson (December 1, 1994), PGP: Pretty Good Privacy, O'Reilly Media, pp. 101–102, ISBN 978-1-56592-098-9.

- ^ Biham, E.; Dunkelman, O.; Keller, N. "A New Attack on 6-Round IDEA". Proceedings of Fast Software Encryption, 2007, Lecture Notes in Computer Science. Springer-Verlag.

- ^ "Slashdot: Crypto Guru Bruce Schneier Answers". slashdot.org. Retrieved 2010-08-15.

- ^ Biham, Eli; Dunkelman, Orr; Keller, Nathan; Shamir, Adi (2011-08-22). "New Attacks on IDEA with at Least 6 Rounds". Journal of Cryptology. 28 (2): 209–239. doi:10.1007/s00145-013-9162-9. ISSN 0933-2790.

- ^ Khovratovich, Dmitry; Leurent, Gaëtan; Rechberger, Christian (2012). Narrow-Bicliques: Cryptanalysis of Full IDEA. Advances in Cryptology – EUROCRYPT 2012. Lecture Notes in Computer Science. Vol. 7237. pp. 392–410. doi:10.1007/978-3-642-29011-4_24. ISBN 978-3-642-29010-7.

- ^ a b Daemen, Joan; Govaerts, Rene; Vandewalle, Joos (1993), "Weak Keys for IDEA", Advances in Cryptology, CRYPTO 93 Proceedings: 224–231, CiteSeerX 10.1.1.51.9466

- ^ Nakahara, Jorge Jr.; Preneel, Bart; Vandewalle, Joos (2002), A note on Weak Keys of PES, IDEA and some Extended Variants, CiteSeerX 10.1.1.20.1681

- ^ a b Biryukov, Alex; Nakahara, Jorge Jr.; Preneel, Bart; Vandewalle, Joos, "New Weak-Key Classes of IDEA" (PDF), Information and Communications Security, 4th International Conference, ICICS 2002, Lecture Notes in Computer Science 2513: 315–326,

While the zero-one weak keys problem of IDEA can be corrected just by XORing a fixed constant to all the keys (one such constant may be 0DAEx as suggested in [4]) the problem with the runs of ones may still remain and will require complete redesign of the IDEA key schedule.

- ^ "GnuPG 1.4.13 released". Werner Koch. Retrieved 2013-10-06.