암호문

Ciphertext

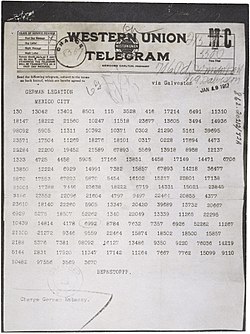

암호학에서 암호문 또는 사이퍼텍스트는 [1]암호라고 불리는 알고리즘을 사용하여 일반 텍스트에서 수행된 암호화의 결과입니다.암호문은 암호 해독을 위한 적절한 암호 없이는 사람 또는 컴퓨터가 읽을 수 없는 원본 일반 텍스트 형식을 포함하므로 암호화 또는 인코딩된 정보라고도 합니다.이를 통해 해킹을 통한 기밀 정보의 손실을 방지할 수 있습니다.암호 해독은 암호문을 읽을 수 있는 평문으로 바꾸는 과정입니다.암호문은 암호문이 아니라 코드의 결과이기 때문에 코드 텍스트와 혼동해서는 안 됩니다.

개념적 기초

m을 Alice가 Bob에게 비밀리에 송신하는 보통 텍스트메시지로 하고 (\k}\!)를 암호화 암호로 .서 k _는 암호화 키입니다.Alice는 다음과 같이 Bob에게 메시지를 안전하게 전송하기 위해 먼저 평문을 c c로 변환해야 합니다.

한 symmetric-key 시스템에서, 밥은 앨리스의 암호화 키를 알고 있다.일단 메시지 암호화된 경우, 앨리스는 안전하게 밥(가정해 아무도 키 아)에 전송할 수 있다.위해 앨리스의 메시지를 읽는 데에서 밥은 암호문 − 1{\displaystyle{E_{km그리고 4.9초 만}Ekm그리고 4.9초 만을 사용해 그 암호 해독 암호, Dk로 알려져 있}^{)}\!}:{\displaystyle D_{km그리고 4.9초 만}:\와 같이 해독하야 합니다!}

비대칭 키 시스템에서는 Alice와 Bob뿐만 아니라 모든 사람이 암호 키를 알고 있지만 암호 키에서 암호 키를 추론할 수 없습니다.복호화 ,\ 를 알고 있는 것은 Bob 뿐입니다.복호화는 다음과 같이 진행됩니다.

암호의 종류

암호학의 역사는 수천 년 전에 시작되었다.암호학에서는 다양한 유형의 암호화를 사용합니다.이전의 알고리즘은 수작업으로 수행되었으며 일반적으로 기계에 의해 실행되는 현대의 알고리즘과는 크게 다릅니다.

이력 암호

과거에 사용된 역사적인 펜과 종이 암호는 때때로 고전 암호로 알려져 있다.다음과 같은 것이 있습니다.

이력 암호는 해독이 매우 쉽기 때문에 일반적으로 독립형 암호화 기술로 사용되지 않습니다.원타임 패드를 제외한 많은 고전 암호는 무차별적인 힘으로 해독할 수 있습니다.

최신 암호

최신 암호는 기존 암호보다 안전하며 광범위한 공격에 견딜 수 있도록 설계되었습니다.공격자는 평문과 대응하는 암호문을 어느 정도 알고 있더라도 최신 암호에서 사용되는 키를 찾을 수 없습니다.최신 암호화 방법은 다음과 같은 범주로 나눌 수 있습니다.

대칭키 알고리즘(DES 나 AES 등)에서는, 송신측과 수신측은 공유키를 사전에 셋업 해, 다른 모든 당사자로부터 비밀을 유지할 필요가 있습니다.송신측은 암호화에 이 키를, 수신측은 복호화에 같은 키를 사용합니다.비대칭 키 알고리즘(예를 들어 RSA)에서는, 2개의 다른 키가 있습니다.공개 키가 공개되어 임의의 송신자가 암호화를 실행할 수 있는 반면, 개인 키는 수신자에 의해서 비밀 유지되어 그 사람만이 올바른 복호화를 실행할 수 있습니다.

대칭 키 암호는 블록 암호와 스트림 암호로 나눌 수 있습니다.블록 암호는 고정 길이의 비트 그룹(블록이라고 함)에서 불변 변환과 함께 작동합니다.스트림 암호는 연속된 데이터 스트림에서 한 번에 하나씩 평문 숫자를 암호화하며, 연속되는 숫자의 변환은 암호화 프로세스 중에 달라집니다.

암호 분석

암호 분석은 암호화된 정보의 의미를 얻기 위해 일반적으로 필요한 비밀 정보에 접근하지 않고 얻는 방법에 대한 연구입니다.일반적으로 이 작업에는 시스템 작동 방식을 파악하고 개인 키를 찾아야 합니다.암호해석은 코드브레이킹 또는 패스워드 크래킹 코드 크래킹암호문은 일반적으로 암호 시스템에서 가장 쉽게 얻을 수 있는 부분이며, 따라서 암호 분석의 중요한 부분입니다.암호 분석가는 사용 가능한 정보와 분석 중인 암호 유형에 따라 하나 이상의 공격 모델을 따라 암호를 해독할 수 있습니다.

공격 모델

- 암호 텍스트만: 암호 분석가는 암호 텍스트 또는 코드 텍스트 모음에만 액세스할 수 있습니다.

- 기존 플레인텍스트: 공격자가 대응하는 플레인텍스트를 알고 있는 일련의 암호문을 가지고 있다.

- 선택 플레인텍스트 공격: 공격자는 자신이 선택한 임의의 플레인텍스트 세트에 대응하는 암호문을 얻을 수 있습니다.

- Batch selected - plaintext attack :암호분석가는 모든 평문을 암호화하기 전에 선택합니다.이것은 보통 "선택 플레인텍스트 공격"의 부적절한 사용의 의미입니다.

- 적응형 선택 플레인텍스트 공격: 암호 분석가가 일련의 인터랙티브 쿼리를 발행하고 이전 암호화 정보를 기반으로 후속 플레인텍스트를 선택합니다.

- Chosed-ciphertext 공격: 공격자는 자신이 선택한 임의의 암호 텍스트세트에 대응하는 플레인텍스트를 취득할 수 있습니다.

- 관련 키 공격: 선택된 플레인텍스트 공격과 마찬가지로 공격자가 2개의 다른 키로 암호화된 암호문을 얻을 수 있다는 점을 제외합니다.키는 알 수 없지만 둘 사이의 관계는 알려져 있습니다.예를 들어, 1비트에서 다른2개의 키 등입니다.

암호문 전용 공격 모델은 암호 분석가가 암호문만 가지고 있음을 의미하기 때문에 가장 약합니다.최신 암호는 이 [3]공격에서 거의 실패하지 않습니다.

유명한 암호문

「 」를 참조해 주세요.

레퍼런스

- ^ Berti, Hansche, Hare (2003). Official (ISC)² Guide to the CISSP Exam. Auerbach Publications. pp. 379. ISBN 0-8493-1707-X.

{{cite book}}: CS1 maint: 여러 이름: 작성자 목록(링크) - ^ a b van Tilborg, Henk C.A. (2000). Fundamentals of Cryptology. Kluwer Academic Publishers. p. 3. ISBN 0-7923-8675-2.

- ^ Schneider, Bruce (28 August 2000). Secrets & Lies. Wiley Computer Publishing Inc. pp. 90–91. ISBN 0-471-25311-1.

추가 정보

Wiktionary의 암호문 사전 정의

Wiktionary의 암호문 사전 정의 Wikimedia Commons의 암호문 관련 매체

Wikimedia Commons의 암호문 관련 매체- Helen Fouché Gaines, "암호분석", 1939년, 도버.ISBN 0-486-20097-3

- 데이비드 칸, 코드브레이커 - 비밀의 글쓰기 이야기 (ISBN 0-684-83130-9) (1967)

- Abraham Sinkov, Elementary Cryptomanalysis: 미국 수학 협회, 수학 접근법, 수학적 접근법.ISBN 0-88385-622-0

Alice가 Bob에게 비밀리에 송신하는 보통 텍스트메시지로 하고

Alice가 Bob에게 비밀리에 송신하는 보통 텍스트메시지로 하고