사이클로미터

Cyclometer

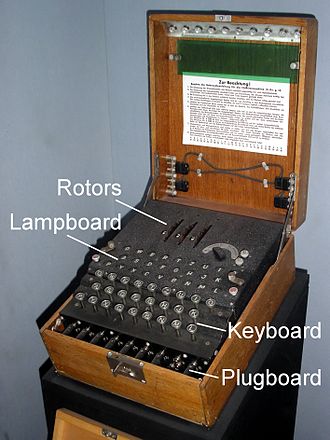

사이클로미터는 폴란드 암호국의 독일어 섹션(BS-4)의 마리안 레예프스키가 독일어 에니그마 [1]암호문을 쉽게 해독할 수 있도록 설계한 암호 장치였다.원래 기계들은 2차 세계대전을 일으킨 독일의 폴란드 침공 직전에 파괴된 것으로 알려져 독일인들이 그들의 암호가 깨졌다는 것을 깨닫지 못하도록 하고 있다.

2019년 케임브리지 대학 공학부의 Rejewski, Hal Evans 및 Tim Flack이 만든 도면을 사용하여 사이클로미터의 [2]작동 버전을 구성했다.

역사

메시지 예시

Frode Weierud는 1930년 독일 기술 [3][4]매뉴얼에서 사용된 절차, 비밀 설정 및 결과를 제공합니다.

일별 키(공유 암호):휠 순서: II IIIII 링스텔룽: 24 13 22 (XMV) 리플렉터: A 플러그보드: A-M, F-I, N-V, P-S, T-U, W-Z 그룬스텔룽: FOL 오퍼레이터 선택 메시지: PK로 시작하는 ABLIP:파인들리체 인판테리에콜론 부바흐테트.안팡 수다우스강 베어발데엔데 drei km ostwörts Neustadt.FEIND LIQEI NFANT ERONN EBEOB AQTE XANFA NGSUE DAUSG ANGBA ERWAL DEXEN DEDRE IKMOS TWAER TSNEU 1035 Stad 메시지 결과:TG NVHVR MMEVO UYFZS LRHDR RXFJW CFHUH MUNZE FRDIS IKBGP MYVXU Z

메시지의 첫 번째 행이 암호화되지 않았습니다."1035"는 시간, "90"은 메시지 키 아래에 암호화된 문자 수, "341"은 메시지가 어떻게 암호화되었는지 수신자에게 알려주는 시스템 표시기입니다(즉, 특정 일일 키에 Enigma를 사용하는 경우).본문의 첫 번째 6글자("PKPJXI")는 일별 키 설정을 사용하여 암호화되고 지상 설정/그룬스텔룽 "FOL"에서 암호화를 시작합니다.수신자는 메시지 키를 복구하기 위해 처음 6개의 문자("ABL")를 해독한 다음 기계의 로터를 "ABL"로 설정하고 나머지 90자를 해독합니다.Enigma에는 숫자, 구두점 또는 움라우트가 없습니다.숫자는 철자가 적혀 있었다.대부분의 공백은 무시되었습니다. 마침표에는 "X"가 사용되었습니다.Umlauts는 뒤에 "e"를 붙이는 대체 철자를 사용했다.일부 약어는 "CH"에 "Q"가 사용되었습니다.

마리안 레예프스키

Marian Rejewski는 Pozna univers 대학의 수학 학생이었다.이 기간 동안 폴란드 암호국은 Rejewski와 Jerzy Rżycki와 Henryk Zygalski를 포함한 수학 학생들을 암호학 강좌에 참여하도록 모집했다.Bureau는 나중에 Bureau의 지역 지부에서 아르바이트를 하기 위해 학생들 중 일부를 고용했다.레예프스키는 괴팅겐 대학에서 수학을 공부하기 위해 포즈나슈를 떠났지만 1년 후 포즈나슈로 돌아왔다.1932년 9월, Rejewski, Rżycki, 그리고 Zygalski는 바르샤바로 가서 폴란드 암호국에서 전임으로 일하기 시작했다.

1932년 12월, Marian Rejewski는 암호국에 의해 독일 에니그마를 연구하라는 임무를 받았다.FBI는 몇 년 전에 돌파를 시도했지만 실패했다.몇 주 안에, Rejewski는 독일의 에니그마 암호 기계를 해독하는 방법을 발견했다.당시 독일어 Enigma 메시지 프로시저에서는 일상적이지만 비밀스러운 일일 기계 설정을 사용했지만 각 코드 사무원이 세 글자의 메시지 키를 선택하도록 했습니다.예를 들어, 점원은 메시지 키로 "ABL"을 선택할 수 있습니다.메시지 키는 메시지 본문을 암호화(또는 암호 해독)할 때 로터의 초기 위치를 설정하는 데 사용되었습니다.다른 메시지 키를 선택하는 것은 보안 대책으로, 하루의 모든 메시지가 동일한 폴리알파벳 키를 사용하여 전송되는 것을 피함으로써 메시지가 폴리알파벳 공격에 취약해질 수 있습니다.단, 수신인이 메시지를 복호화하려면 송신인이 수신인에게 메시지 키를 전달해야 합니다.메시지 키는 처음에 그날의 그룬스텔룽(예: "FOL")을 사용하여 암호화되었습니다.

통신에 장애가 발생하는 경우가 있어 메시지키가 흐트러져 있는 경우, 수신자는 메시지를 해독할 수 없습니다.그 결과 독일인들은 메시지 키를 두 번 보내는 예방 조치를 취했다. 가블이 있으면 수신자가 메시지 키를 찾을 수 있을 것이다.여기서 독일군은 중대한 실수를 저질렀다.독일인들은 "PKP PKP"를 얻기 위해 암호화된 메시지 키(예: "PKP")를 두 번 보내는 대신 메시지 키를 두 번(예: "ABL"), 두 번 키(예: "PKP JXI")로 암호화하고 암호화된 키를 두 번 보냈습니다.이 실수로 Rejewski는 Enigma의 6개의 연속된 순서를 식별하고 동일한 메시지 키를 암호화한 지식을 이용할 수 있게 되었습니다.

상업용 에니그마 기계, 프랑스 스파이 Hans Thilo-Schmidt에 의해 입수한 독일 재료, 그리고 약한 키를 선택하는 독일 암호 사무원의 도움으로, Rejewki는 에니그마의 회전기와 반사기의 배선을 역설계할 수 있었다.폴란드 암호국은 독일 메시지를 해독하는 데 사용될 수 있는 폴란드 에니그마 복사를 여러 개 만들었다.

특성.

암호화된 더블키를 보낸 독일 절차가 레예프스키에게 길을 열어준 실수였다.Rejewski는 에니그마를 평문 문자를 암호문으로 만드는 것으로 보았다.메시지의 각 문자 위치에 대해 기계는 다른 [5]치열을 사용했습니다.A B C D E F를 첫 번째에서 여섯 번째 문자의 각각의 순열로 합니다.Rejewski는 첫 글자와 네 번째 글자가 같고, 두 번째 글자와 다섯 번째 글자가 같고, 세 번째 글자와 여섯 번째 글자가 같다는 것을 알았다.Rejewski는 그날의 메시지트래픽을 조사할 수 있습니다.트래픽이 충분하면 합성된 순열을 조합할 수 있습니다.

예를 들어 1930 기술 매뉴얼의 일일 키에 대해 Rejewski는 (충분한 메시지를 포함) 다음과 같은 특성을 찾을 수 있습니다.

표기법은 코시의 주기 표기법입니다.그날의 트래픽을 조사함으로써 Rejewski는 만약 "p"가 인디케이터의 첫 글자인 경우 "j"가 네 번째 글자가 된다는 것을 알게 된다.또 다른 지표에서는 "j"가 첫 번째 문자이고 "x"가 네 번째 문자입니다.Rejewski는 계속해서 편지를 따를 것이다.결국 첫 글자가 "y"이고 네 번째 글자가 "p"로 돌아오는 메시지가 나타납니다.두 번째와 다섯 번째 글자에 대해서도 동일한 관찰이 수행되며, 일반적으로 여러 주기가 있습니다.

그릴 방식

Rejewski는 이 사이클 정보와 코드 사무원의 허술한 습관을 사용하여 그릴 방법을 사용하여 A B C D E F의 개별 배열을 계산할 수 있었지만, 그 방법은 지루했습니다.그릴을 사용한 후 극지방은 맨 오른쪽 로터와 그 위치, 플러그보드 연결부 및 Q(리플렉터와 다른 2개의 로터의 순열)를 알 수 있습니다.매일의 키를 얻기 위해, 폴란드인들은 여전히 할 일이 많을 것이고, 그 작업은 두 개의 왼쪽 로터가 그룬스텔룽의 자리를 찾기 위해 가능한 모든 주문과 위치를 시도하는 것을 수반할 수 있다.폴란드인들은 그릴 방법의 일부를 더 쉽게 만들기 위해 Q-카탈로그를 사용하기 시작했습니다. 이 카탈로그에는 4,056개의 항목이 있습니다(26 × 26 × 6).링 설정을 찾으려면 그릴 방법을 17,576개의 가능성을 시도해야 합니다.

그릴 방식은 1936년 10월 1일 독일군이 6개의 스테커(플러그보드 연결부) 사용을 중단하고 5~8개의 [6]스테커를 사용하기 시작한 날까지 잘 작동했다.더 많은 스테커가 그릴 방법을 방해할 수 있습니다.

폴란드인들은 또 다른 공격을 찾았고, 그들은 다른 카탈로그 방법을 정했다.폴스가 고려한 개별 순열은 105,456개뿐이었다(폴스는 두 개의 왼쪽 드럼이 표시기를 암호화하는 동안 이동한 경우를 무시했다).만약 북극이 이러한 순열의 카탈로그를 가지고 있다면, 그들은 회전자 순서와 회전자 위치를 조회할 수 있을 것이다.안타깝게도 코치 주기 표기법은 적합하지 않습니다.AD의 주기 표기법은 표준 알파벳 순서로 키로 사용할 수 있지만, 이 키는 가능한 플러그보드 설정마다 다릅니다.

사이클 길이

Poles는 카탈로그를 실제 주기에 따라 색인화하는 대신 주기의 길이에 따라 색인화하는 것을 고려했습니다.플러그보드에 의해 치환된 글자의 ID가 변경되었지만 플러그보드에 의해 사이클의 길이가 변경되지 않았습니다.

인디케이터 [7]치환의 사이클 길이에는 101개의 가능한 패턴이 있는 것으로 나타났습니다.특성에서 세 가지 순열을 사용하면 약 100만 개의 가능한 사이클 길이 조합이3 있다(101=1,030,194).따라서 사이클 길이는 105,456개의 가능한 조합의 해시 테이블에 대한 해시 함수로 사용할 수 있다.폴란드인들은 그날의 교통량을 보고 지표의 특성을 회복한 다음 카드 카탈로그를 봅니다.이 사이클 길이를 가진 카드는 1장(또는 몇 장)뿐일 가능성이 높습니다.

그 결과, 적절한 로터 순서와 모든 로터의 위치가 큰 작업이 필요 없게 됩니다.이 방법은 그릴 방식보다 간단하고 스테커가 많을 때 효과가 있습니다.

플러그보드 복구

카탈로그에서 플러그보드 설정을 공개하지 않았습니다.6개의 플러그(스티커)에 대해 약 1,000억 개의 가능한 [8]배열이 있습니다.그것들을 모두 시험해 보는 것은 불가능하다.단, 암호화자는 플러그보드 없이 로터 오더에 대한 특성을 찾아 기존의 평문 공격에서 해당 베어 특성을 사용한 후 플러그보드 설정을 일상적인 [9]특성과 비교하여 결정할 수 있습니다.

암호 분석가는 일일 트래픽에서 특성을 계산합니다.

그릴 방법에서는 A B C D E F의 개별 배열에 대해 위의 특성을 해결한 후 번거로운 검색을 수행합니다.대신 특성의 쌍체 주기 길이가 계산됩니다.

AD: 13 BE: 10 3 CF: 10 2 1

이 길이는 카드 카탈로그에서 검색되며, 휠 순서(II, I, III)와 각 휠의 초기 위치를 나타내는 항목이 발견됩니다.

카드 카탈로그에는 실제 특성이 포함되어 있지 않았습니다. 사이클로미터는 사이클 내의 멤버십만 표시했을 뿐 사이클 내의 문자 순서는 명시되어 있지 않았습니다.카탈로그 엔트리를 찾은 후 암호 분석가는 스테커를 사용하지 않고 특성을 계산합니다(카탈로그 설정만).암호 분석가는 Enigma를 지정된 휠 순서와 초기 위치에 설정하여 각 순열 A*B*C*D*E*F*를 판별할 수 있습니다.그런 다음 암호 분석가가a그것을 누르고 있다.해당 램프가 점등되어 기록된다.암호 분석가는 첫 번째 문자를 공개하지 않고 프레스를 누른다.b그리고 나서 첫 번째 문자를 놓습니다. 그러면 기계가 로터를 전진시키지 않고 램프를 점등합니다.bA를 모두 매핑한 후 암호 분석가는 B와 다른 순열로 넘어갈 수 있습니다.시프트 분석가는 고정되지 않은 특성을 복구합니다.

다음으로 두 특성을 사용하여 스테커 치환 S를 해결한다.

이 예에서는 6개의 스테커가 있으며 12개의 문자에 영향을 줍니다.CF 사이클을 보면 플러그 보드가 사이클을 합니다.(un)(fa)는 체크되지 않은 사이클(fi)(mi)과 전환되어야 한다.같은 글자가 하나도 없어서 8자 모두 체크무늬가 되어 있어요.CF와 C*F*의 싱글톤 사이클을 보면, 「e」가 스테케이트 되어 있지 않을 뿐만 아니라, 「w」와 「z」가 [10]함께 스테케 되어 있는 것을 알 수 있습니다.따라서 12개의 계단식 문자 중 10개가 빠르게 식별된다."b", "d", "g" 및 "l"과 같은 다른 16개의 문자는 대부분 체크 표시가 되어 있지 않을 것입니다.A*D*, B*E* 및 C*F*의 사이클 표기법은 비틀리지 않은 문자와 일치하도록 재배치할 수 있습니다.(사이클 표기법의 첫 글자는 중요하지 않습니다.사이클 내에서 문자는 같은 시퀀스를 유지해야 하지만 회전할 수 있습니다.예를 들어 (dtj)는 (tjd)와 같고, 이는 jdt와 같다.)

이 시점에서 처음 두 줄의 차이에서 잠재적 스테커를 읽을 수 있습니다. 또한 교환 일관성을 확인할 수 있습니다.그 결과는

P-S T-U W-Z N-V A-M F-I

이 스테커는 1930년 에니그마의 예와 일치합니다.

유일한 비밀은 링 위치(Ringstellung)입니다.

카탈로그 작성

사이클로미터는 주어진 일련의 로터에 대해 로터의 모든 17,576개 위치에 대한 "특성"의 길이와 사이클 수 카탈로그를 작성하는 데 사용되었습니다.이러한 6개의 가능한 시퀀스가 있었기 때문에, 결과인 "특성의 차이" 또는 "카드 카탈로그"는 총 (6)(17,576)[11] = 105,456개의 항목으로 구성되었다.

Rejewski는 카드 카탈로그의 유틸리티는 독일인이 Enigma 머신에서 사용하는 플러그 연결 수(및 메시지 키 재구성)와는 무관했습니다.카탈로그 준비는 힘들었고 1년 이상 걸렸지만 준비되면 15분 [12]안에 일일 키를 구할 수 있었다.

하지만 1937년 11월 1일, 독일인들은 "역전 드럼" 또는 "반사기"[13]를 바꿨다.이로 인해 암호국은 새로운 카드 카탈로그인 "작업"으로 다시 시작해야 했습니다. "이는 우리의 더 큰 경험 때문에 아마도 1년도 채 안 되는 시간을 [14]소비했습니다."라고 Rejewski는 쓰고 있습니다.

그러나 1938년 9월 15일 독일은 메시지 키의 암호화 절차를 완전히 변경하였고, 그 결과 카드 카탈로그 방식은 완전히 [14]무용지물이 되었다.이것은 Rejewski의 암호 폭탄과 Zygalski의 천공 [15]시트의 발명에 박차를 가했다.

「 」를 참조해 주세요.

| 방법 및 테크놀로지 |

|---|

| 장소 |

| 인사 |

| 서장님 귀도 랭거 러시아어과장 얀 그랄린스키 러시아어 부문 암호학자 표트르 스몰렌스키 |

| 수수께끼 암호기 |

|---|

- 암호폭탄: 1938년 10월경 마리안 레예프스키가 에니그마 키를 쉽게 회수할 수 있도록 설계한 기계.

- 봄베: 2차 세계대전 중 영국과 미국의 암호학자들이 사용했던 Rejewski의 (암호학) 폭탄에서 영감을 얻은 기계.

- 에니그마와 에니그마 기계의 암호 분석.

- Zygalski 시트: 1938년 10월 Henryk Zygalski에 의해 발명되었고 폴란드인들에게 "영원된 시트"라고 불렸으며, 그들은 에니그마의 암호 키 전체를 복구할 수 있게 했다.

메모들

- ^ Marian Rejewski, "ENIGMA 재구성 및 일일 키 재구성을 위한 우리의 방법 요약...", 페이지 242.

- ^ 에반스, 헨리 A.(2019):폴란드 사이클로미터의 재현과 에니그마를 깨는 역할.케임브리지 대학교 MENG 논문 [1]

- ^ "Archived copy". Archived from the original on 2014-10-30. Retrieved 2014-10-07.

{{cite web}}: CS1 maint: 1930년 "Schlüselanleitung zur Chiffriermachine Enigma I"를 인용한 아카이브 카피 (link) - ^ 시뮬레이터로 확인할 수 있습니다.예를 들어, http://people.physik.hu-berlin.de/~http:/http:/http:/enigma/enigma/enigma_u_v20_en.http://http:/http:/http:/http:/http:/http:/http:/enigma/enigma/enigma/enigma/enigma/enigma/enigma/u_u_u_u-u/enigmp: I를 선택하고 리플렉터 A를 선택하여 리플렉터 A를입력 상자에 ABLABL을 입력하면 출력으로 PKPJXI가 생성됩니다.

- ^ 순열은 플러그보드, 로터 순서, 로터 위치 및 반사기에 의해 결정됩니다.오른쪽 회전자(및 다른 회전자)가 암호화된 각 문자에 대해 이동했고, 그 이동에 따라 치열이 변경되었습니다.

- ^ Rejewski 1981, 224페이지

- ^ 특성은 26글자이지만 특성 내의 사이클은 쌍을 이루어야 합니다. 따라서 문제는 13글자에 몇 개의 패턴이 있는지입니다. 13개의 개체를 구분할 수 없는 방법의 수입니다."a(n) = n(파티션 번호)의 파티션 수" http://mathworld.wolfram.com/PartitionFunctionP.html; "파티션 함수 P(n)"를 참조해 주세요. "정수 n을 양의 정수의 합으로 쓰는 방법 수, 덧셈 순서가 유의하지 않은 경우" http://mathworld.wolfram.com/PartitionFunctionP.html; 파티션(숫자 이론)

- ^ Rejewski 1981, 페이지 216

- ^ Rejewski(1981, 페이지 225)는 "6개의 카드 파일이 모두 준비되었을 때, 매일의 키를 찾는 것은 단 10분 또는 15분이 걸리는 평범한 일이었습니다.카드로부터 드럼의 위치를 읽어내, 카드를 꺼낸 박스에서 드럼의 순서를 읽어내, 특성 주기의 문자와 기계에 입력해 찾아낸 순열 AD, BE, CF의 주기의 문자와 비교해 순열 S를 얻었다.Rejewski는 그들이 카드에서 정보를 얻은 것이 아니라 더블에서 정보를 얻었다고 말한다.그럴 것 같지 않아요.사이클로미터는 신속하게 정보를 제공하고, 정보는 카드에 기재되어 있을 수 있습니다.

- ^ "e"가 계단식일 경우, 한 전치에서는 "w"와 짝을 이루고 다른 전치에서는 "z"와 쌍을 이루어야 합니다. 그러나 "e"는 두 개의 다른 문자와 쌍을 이룰 수 없으므로, "e"는 계단식일 수 없습니다.

- ^ 마리안 레예프스키, "에니그마 암호의 수학적 해법", 페이지 284-87.

- ^ 마리안 레예프스키, "우리 방법의 요약" 페이지 242

- ^ Rejewski 1981, 페이지 225

- ^ a b Rejewski, "우리 방법의 요약...", 페이지 242.

- ^ Rejewski, "우리 방법의 요약...", 페이지 242~43.

레퍼런스

- 브와디스와프 코작주크, 에니그마: 제2차 세계대전에서 독일 기계 암호의 깨짐과 어떻게 읽혔는지, 크리스토퍼 카스파렉, 프레데릭, MD, University Publications of America, 1984, ISBN 0-89093-547-5에 의해 편집 및 번역되었습니다.

- Rejewski, Marian (July 1981), "How Polish Mathematicians Deciphered the Enigma", Annals of the History of Computing, IEEE, 3 (3): 213–234, doi:10.1109/MAHC.1981.10033

- Marian Rejewski, "ENIGMA를 재구축하고 일상 키를 재구축하기 위한 우리의 방법 요약과 그러한 방법을 좌절시키기 위한 독일의 노력" 부록 C, Enigma, Kozaczuk 부록 C: 독일 기계 암호는 어떻게 깨졌고, 제2차 세계대전에서 연합군에 의해 어떻게 읽혔는지, 1984년, 페이지 241-45.

- 마리안 레예프스키, "에니그마 암호의 수학적 해법", 에니그마 브와디스와프 코작주크의 부록 E: 독일 기계 암호는 어떻게 깨졌고, 2차 세계대전에서 연합군이 어떻게 해독했는지, 1984년, 페이지 272–91.

외부 링크

- 폴란드 에니그마 더블

- 에니그마(국가안전보장국)에 대해서

- 얀 베리의 "에니그마 코드 위반"

- 에니그마와 인텔리전스

- 빌 맘센의 "제2차 세계대전의 암호 해독과 비밀 무기"

- 컴퓨팅 테크놀로지의 간단한 역사, 1930년 ~ 1939년

- Kuhl, Alex (October 2007), "Rejewski's Catalog" (PDF), Cryptologia, Taylor & Francis, 31 (4): 326–331, doi:10.1080/01611190701299487, archived from the original (PDF) on 2015-07-24