Windows 방화벽

Windows Firewall | |

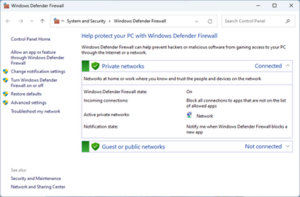

Windows 10 Fall Creators Update의 Windows Defender 방화벽, 보고 방화벽이 해제되었습니다. | |

| 기타 이름 | Windows 방화벽 인터넷 접속 방화벽 |

|---|---|

| 개발자 | 마이크로소프트 |

| 운영 체제 |

|

| 서비스명 | MpsSvc |

| 유형 | 방화벽 소프트웨어 |

Windows 방화벽(Windows 10에서는 Windows Defender Firewall)은 Microsoft Windows의 방화벽 구성 요소입니다.Windows XP 및 Windows Server 2003에 처음 포함되어 있습니다.2004년 Windows XP Service Pack 2가 출시되기 전에는 인터넷 연결 방화벽으로 알려져 있었습니다.2017년 9월 Windows 10 버전 1709가 출시되면서 Windows Defender Firewall로 이름이 변경되었습니다.

개요

2001년 10월에 Windows XP가 출하되었을 때, 「인터넷 접속 방화벽」이라고 불리는 제한적인 방화벽이 포함되어 있었습니다.이전 버전과의 호환성에 대한 우려로 디폴트로는 디세이블이 되어 설정 화면이 많은 사용자가 전혀 보지 않는 네트워크 설정 화면에 파묻혀 있었습니다.그 결과, 그것은 거의 사용되지 않았다.2003년 중반에 Blaster 웜은 RPC Windows [1][dead link]서비스의 결함을 이용하여 다수의 Windows 머신을 공격했습니다.몇 달 후, 새서 웜은 비슷한 일을 했다.2004년까지 이러한 웜이 계속 퍼지면서 패치되지 않은 머신이 몇 [1]분 만에 감염되었습니다.이러한 사고와 Microsoft가 위협으로부터 고객을 보호하는 데 적극적이지 않다는 다른 비판에 따라 Microsoft는 Windows XP의 내장 방화벽의 기능과 인터페이스를 대폭 개선하여 Windows [2]방화벽으로 재브랜딩하고 Windows XP SP2 이후 기본적으로 켜기로 결정했습니다.

각 네트워크 [3]인터페이스에 대해서, 다음의 3개의 프로파일 중 하나가 자동적으로 액티브하게 됩니다.

- Public은 네트워크가 세계와 공유되고 있으며 가장 제한적인 프로파일이라고 가정합니다.

- Private는 네트워크가 인터넷으로부터 격리되어 있어 퍼블릭 접속보다 더 많은 인바운드 접속을 허용한다고 가정합니다.네트워크는 로컬 관리자가 지정하지 않는 한 프라이빗으로 간주되지 않습니다.

- 도메인 프로파일은 가장 제한이 적습니다.더 많은 인바운드 연결을 통해 파일 공유 등을 허용합니다.도메인 프로필은 로컬 컴퓨터에서 신뢰하는 도메인이 있는 네트워크에 연결되면 자동으로 선택됩니다.

보안 로그 기능이 포함되어 있어 홈 또는 사무실 네트워크 또는 인터넷에서 발신된 연결과 관련된 IP 주소 및 기타 데이터를 기록할 수 있습니다.드롭된 패킷과 성공한 접속을 모두 기록할 수 있습니다.예를 들어, 네트워크상의 컴퓨터가 웹 사이트에 접속할 때마다 이 기능을 사용하여 추적할 수 있습니다.이 보안 로그는 기본적으로 활성화되어 있지 않으므로 관리자가 활성화해야 합니다.[4]

Windows 방화벽은 COM 객체 지향 API를 통해 제어/설정할 수 있습니다.netsh 명령어,[5] GUI 관리[6] 도구 또는 그룹 [7]정책을 통해 스크립트가 가능합니다.설정 방법에 관계없이 모든 기능을 사용할 수 있습니다.

버전

윈도 넵튠

미공개 윈도 넵튠에서는 방화벽이 도입되었습니다[citation needed].Windows [8]XP에 있는 것과 비슷합니다.

윈도 XP

Windows 방화벽은 Windows XP Service Pack 2의 일부로 처음 도입되었습니다.유선, 무선, VPN, FireWire 등 모든 유형의 네트워크 연결에는 기본적으로 방화벽이 활성화되어 있습니다.단, 로컬네트워크상의 머신으로부터의 접속을 허가하는 몇개의 예외도 포함되어 있습니다.또한 네트워크 연결에서 방화벽 정책이 활성화되지 않는 문제는 연결 자체가 생성된 후 몇 초 후에 해결되어 [9]취약성의 창이 생성되었습니다.Windows 시스템 관리자가 회사 차원에서 Windows 방화벽 제품을 구성할 수 있도록 그룹 정책에 몇 가지 추가가 이루어졌습니다.XP의 Windows 방화벽은 아웃바운드 연결을 차단할 수 없습니다. 인바운드 연결만 차단할 수 있습니다.

Windows Firewall은 많은 기업이 Service Pack 2로 시기적절하게 업그레이드하지 않은 가장 중요한2가지 이유 중 하나로 판명되었습니다(다른 하나는 DCOM 액티베이션보안입니다.[10]SP2가 출시될 무렵에는 많은 인터넷 사이트에서 중대한 애플리케이션 호환성 문제가 보고되었지만, 이들 대부분은 분산 시스템 컴포넌트(일반적으로 백업 솔루션과 안티바이러스 솔루션)가 통신할 수 있도록 방화벽에서 열어야 하는 포트에 지나지 않았습니다.

Windows 방화벽에 IPv6가 추가되었습니다.이것은, 이전의 인터넷 접속 방화벽에서는 [11]서포트되고 있지 않습니다.

DCOM 문제는 애플리케이션을 DComLab의 ComBridge 프로토콜로 이동함으로써 해결할 수 있습니다.

윈도 비스타

Windows Vista 에서는, 기업 [12]환경에서의 Windows 방화벽의 유연성에 관한 많은 염려에 대응할 수 있도록, 파이어 월(fire wall)이 개선되었습니다.

- 방화벽은 Windows 필터링 플랫폼을 기반으로 합니다.

- 고급 보안 기능을 갖춘 Windows 방화벽이라는 새로운 관리 콘솔 스냅인. 다양한 고급 옵션에 액세스할 수 있으며 원격 관리가 가능합니다.이 조작에는 [시작]-> [컨트롤 패널]-> [관리도구]-> [상세보안 기능 탑재 Windows 방화벽]또는 [wf.msc]를 실행하여 액세스 할 수 있습니다.

- 발신 패킷필터링('전화 홈'을 시도하는 스파이웨어 및 바이러스에 대한 우려가 높아지고 있습니다).아웃바운드 규칙은 관리 콘솔을 사용하여 구성합니다.다만, 발신 접속의 경우는 통지는 표시되지 않습니다.

- 고도의 패킷필터를 사용하면, 송신원 및 행선지 IP 주소 및 포토 범위에도 룰을 지정할 수 있습니다.

- 풀패스 파일명을 지정할 필요 없이 리스트에 의해 선택된 서비스명을 사용해 서비스에 룰을 설정할 수 있습니다.

- IPsec은 완전히 통합되어 보안 증명서, Kerberos 인증 등에 따라 접속을 허용 또는 거부할 수 있습니다.모든 종류의 접속에 암호화가 필요할 수도 있습니다.

- 개별 방화벽 프로파일을 관리하기 위한 인터페이스가 개선되었습니다.컴퓨터가 도메인에 가입되어 있는 경우, 프라이빗 네트워크에 접속되어 있는 경우, 또는 퍼블릭 네트워크에 접속되어 있는 경우, 3개의 다른 방화벽 프로파일을 사용할 수 있습니다(XP SP2는 도메인 가입 프로파일과 표준 프로파일을 지원합니다).서버 및 도메인 분리 정책을 적용하기 위한 규칙 작성 지원

Windows Server 2008 및 Windows 7

Windows Server 2008 에는, Windows Vista 와 같은 파이어 월(fire wall)이 포함되어 있습니다.윈도우즈 서버 2008 R2 및 윈도우즈 7의 방화벽에는 여러 활성 프로필과 [13]같은 몇 가지 향상된 기능이 포함되어 있습니다.

윈도 10

Windows 10 에서의 이 컴포넌트의 변경은 다음과 같습니다.

- Fall Creators Update(코드명 Redstone 3)로 알려진 2017년 9월 업데이트에서 변경된 이름입니다.

- 방화벽 서비스(mpssvc)를 더 이상 중지할 수 없습니다.

「 」를 참조해 주세요.

레퍼런스

- ^ Lemos, Robert (August 17, 2004). "Study: Unpatched PCs compromised in 20 minutes". CNET. CBS Interactive.

- ^ "Troubleshooting Windows Firewall settings in Windows XP Service Pack 2". Support. Microsoft. October 19, 2004. Archived from the original on October 20, 2004.

- ^ "Network Location Awareness". TechNet. Microsoft. November 2, 2007.

- ^ "Internet Connection Firewall security log". TechNet. Microsoft. January 21, 2005. Archived from the original on November 10, 2008.

- ^ "Appendix B: Netsh Command Syntax for the Netsh Firewall Context". TechNet. Microsoft. December 17, 2004.

- ^ "User Interface: Windows Firewall with Advanced Security". TechNet. Microsoft. January 20, 2009.

- ^ "Deploying Windows Firewall Settings With Group Policy". TechNet. Microsoft. December 17, 2004.

- ^ "Windows Firewall". Windows. Microsoft. Archived from the original on June 11, 2011. Retrieved 2015-11-30.

- ^ "Manually Configuring Windows Firewall in Windows XP Service Pack 2". TechNet. Microsoft. February 2004.

- ^ "Deploying Windows XP Service Pack 2 using Software Update Services". TechNet. Microsoft. August 18, 2004.

Factors to consider when using SUS to deploy Windows XP SP2

- ^ "To configure IPv6 Internet Connection Firewall". TechNet. Microsoft. February 2, 2006.

- ^ "The New Windows Firewall in Windows Vista and Windows Server 2008". TechNet. Microsoft. January 2006.

- ^ "What's New in Windows Firewall with Advanced Security". TechNet. Microsoft. October 26, 2009.

메모들

- ^ 이러한 여러 가지 취약성은 Microsoft에 의해 수개월에 걸쳐 수정되었습니다.Microsoft 보안 게시판 MS03-026, MS03-039 및 MS04-012는 이를 자세히 다룹니다.

외부 링크

- Microsoft TechNet의 고급 보안을 갖춘 Windows 방화벽