공격 트리

Attack tree이 글은 검증을 위해 인용구가 추가로 필요하다.– · · 책· · (2012년 4월(이) |

공격 트리는 자산 또는 대상이 어떻게 공격될 수 있는지를 보여주는 개념도다. 공격 나무는 다양한 용도로 사용되어 왔다. 정보기술 분야에서는 컴퓨터 시스템의 위협과 그러한 위협을 실현하기 위한 가능한 공격을 기술하는 데 이용되어 왔다. 그러나 이들의 사용은 종래의 정보시스템 분석에 국한되지 않는다. 그것들은 변조 저항성 전자 시스템(예: 군용 항공기의 항전)에 대한 위협 분석을 위해 국방 및 항공우주 분야에서 널리 사용된다.[1] 공격 트리는 컴퓨터 제어 시스템(특히 전력망과 관련된)에 점점 더 많이 적용되고 있다.[2] 공격 나무들은 또한 물리적 시스템에 대한 위협을 이해하는 데 사용되었다.

공격수에 대한 가장 초기 설명은 브루스 슈나이어가 카운터판 인터넷 시큐리티의 CTO였을 [3]때 신문과 기사에서 찾아볼 수 있다. 슈나이어는 공격 나무 개념의 개발에 분명히 관여했고 그것들을 홍보하는 데 중요한 역할을 했다. 그러나 공격수에[4] 대한 초기 공개 논문의 일부 귀속은 초기 개발에 국가안전보위부가 관여했음을 시사하기도 한다.

공격 나무는 위협 나무와 동일하지는 않지만 매우 유사하다. 위협 나무들은 에드워드 아모로소에 의해 1994년에 논의되었다.[5]

기본

공격수는 한 뿌리, 잎, 어린이로 구성된 다단계 도표다. 하위 노드는 하위 노드가 직접 상위 노드를 참으로 만들기 위해 충족되어야 하는 조건이며, 루트가 충족되면 공격이 완료된다. 각 노드는 직접 하위 노드만 만족시킬 수 있다.

노드는 다른 노드의 자식일 수 있다. 이러한 경우 공격을 수행하기 위해 여러 단계를 수행해야 하는 것이 논리적이다. 예를 들어, 책상에 고정된 교실 컴퓨터를 고려해 보십시오. 하나를 훔치려면 고정 케이블을 절단하거나 잠금을 해제해야 한다. 자물쇠는 고르거나 키를 얻어서 잠금을 해제할 수 있다. 키는 키 보유자를 위협하거나, 키 보유자에게 뇌물을 주거나, 저장된 위치(예: 마우스마트 아래)에서 가져가면 얻을 수 있다. 따라서 4단계 공격 트리를 그릴 수 있으며, 그 중 하나의 경로(키홀더 등록, 키 획득, 잠금 해제, 컴퓨터 도용)가 있다.

노드에 기술된 공격은 하위 노드에 기술된 많은 공격 중 하나 이상을 만족시켜야 할 수 있다. 위 조건은 OR 조건만 보여주지만, 예를 들어, 케이블을 절단할 경우만 비활성화해야 하는 전자 경보를 가정하여 AND 조건을 만들 수 있다. 이 작업을 잠금장치를 자르는 어린이 노드로 만들기 보다는 두 작업 모두 단순히 연결점에 도달할 수 있다. 따라서 경로(Disable Alarm, Cut Cable, Street Computer)가 생성된다.

공격수는 확립된 단층나무 형식주의와 관련이 있다.[6] 장애 트리 방법론은 상위 노드가 리프 노드에 의해 충족될 때 게이트 조건에 부울 식을 사용한다. 각 노드에 선행 확률을 포함시키면 베이즈 규칙을 사용하여 더 높은 노드로 확률 계산을 수행할 수 있다. 그러나, 실제로 정확한 확률 추정치는 구할 수 없거나 너무 비싸서 수집할 수 없다. 능동적 참여자(즉 공격자)와의 컴퓨터 보안에 관해서, 사건의 확률 분포는 아마도 독립적이거나 균일하게 분포되어 있지 않기 때문에, 순진한 베이시안 분석은 적절하지 않다.

고장 트리 분석에 사용되는 베이시안 분석 기법은 공격 트리에 합법적으로 적용할 수 없으므로, 분석가들은 대신 다른 기법을[7][8] 사용하여 특정 공격자가 선호하는 공격을 결정한다. 여기에는 공격자의 능력(시간, 돈, 기술, 장비)과 특정 공격의 자원 요구사항을 비교하는 것이 포함될 수 있다. 공격자의 능력에 가깝거나 그 이상의 공격은 싸고 쉬운 것으로 인식되는 공격보다 선호도가 낮다. 공격이 상대의 목표를 만족시키는 정도도 공격자의 선택에 영향을 미친다. 상대의 능력 내에 있고, 목표를 만족시키는 공격은 그렇지 않은 공격보다 가능성이 높다.

시험

공격 나무는 특히 특정한 공격을 다룰 때 크고 복잡해질 수 있다. 전체 공격 트리는 공격을 완료하는 수백 또는 수천 개의 다른 경로를 포함할 수 있다. 그렇더라도 이 나무들은 어떤 위협이 존재하고 어떻게 대처해야 하는지를 결정하는 데 매우 유용하다.

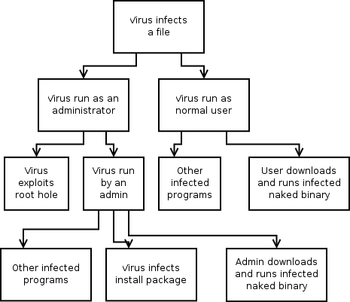

공격 트리는 정보 보증 전략을 정의하는 데 도움이 될 수 있다. 그러나 이 전략을 실행하는 정책을 실행하면 공격 트리가 변경된다는 점을 고려해야 한다. 예를 들어, 컴퓨터 바이러스는 기존 프로그램과 프로그램 폴더를 직접 수정하기 위한 시스템 관리자 액세스를 거부함으로써 보호될 수 있다. 대신 패키지 관리자를 사용해야 한다. 이는 패키지 관리자의 설계 결함 또는 악용 가능성을 공격 트리에 추가한다.

공격 트리에 대한 위협을 완화하는 가장 효과적인 방법은 최대한 루트에 가깝게 완화하는 것이라는 것을 관찰할 수 있다. 이것이 이론적으로 건전하다고는 하나, 일반적으로 시스템의 지속적 운용에 다른 함축적 의미를 두지 않고 단순히 위협을 완화하는 것은 가능하지 않다. 예를 들어 윈도우즈 시스템을 감염시키는 바이러스의 위협은 FAT 파일 시스템 대신 표준(비관리자) 계정과 NTFS를 사용하여 크게 감소하여 일반 사용자가 운영 체제를 수정할 수 없도록 할 수 있다. 이를 구현하면 정상적인 사용자가 운영 체제를 바이러스에[citation needed] 감염시킬 수 있는 어떤 방법이든 예측되거나 예상치 못한 방식으로 부정할 수 있지만, 또한 사용자가 관리 작업을 수행하기 위해 관리 계정으로 전환해야 하므로 트리에 다른 위협 집합과 더 많은 운영 오버헤드가 발생한다. 또한, 사용자는 여전히 자신이 쓰기 권한을 가진 파일을 감염시킬 수 있으며, 여기에는 파일과 문서가 포함될 수 있다.

취약성 사슬을 동적으로 검사하고 식별해 공격 트리를 만드는 협력 에이전트를 이용한 시스템이 2000년부터 구축됐다.[9]

공격 트리 모델링 소프트웨어

몇 가지 상업적 패키지와 오픈 소스 제품을 이용할 수 있다.

오픈 소스

상업적

- Isograph의 AttackTree+

- 아메나자 테크놀로지스의 SecurITree

- 2T 보안의 RiskTree

참고 항목

참조

- ^ 미국 국방부, "국방획득 가이드북" 제8.5.3.3절

- ^ Chee-Wui Ten, Chen-Ching 류, Manimaran Governdaras, 공격 트리를 사용하는 SCADA 시스템의 사이버 보안 취약성 평가, "Archived copy" (PDF). Archived from the original (PDF) on 2010-06-30. Retrieved 2012-04-04.

{{cite web}}: CS1 maint: 타이틀로 보관된 사본(링크) - ^ Schneier, Bruce (December 1999). "Attack Trees". Dr Dobb's Journal, v.24, n.12. Archived from the original on 6 August 2007. Retrieved 2007-08-16.

- ^ Chris Salter, O. Sami Saydjari, Bruce Schneier, Jim Wallner, Toard a Secure System Engineering Methodology, "Archived copy" (PDF). Archived (PDF) from the original on 2011-06-23. Retrieved 2012-04-04.

{{cite web}}: CS1 maint: 제목으로 보관된 복사본(링크) - ^ Amoroso, Edward (1994). Fundamentals of Computer Security. Upper Saddle River: Prentice Hall. ISBN 0-13-108929-3.

- ^ "Fault Tree Handbook with Aerospace Applications" (PDF). Archived from the original (PDF) on 2016-12-28. Retrieved 2019-02-26.

- ^ Donald L Buckshaw, Gregory S Parnell, Willard L Ulkenholz, Donald L Parks, James M Wallner, O. Sami Saydjari, 중요 정보 시스템의 임무 지향적 설계 분석, 군사 작전 연구 V10, N2, 2005, [1][permanent dead link]

- ^ Terranance R Ingoldsby, Amenaza Technologies Limited, Attack Tree 기반 Threat Risk Analysis, A 공급업체 백서 : CS1 maint: 제목으로 보관된 복사본(링크)

- ^ "NOOSE - Networked Object-Oriented Security Examiner, 14th Systems Administration Conference (LISA 2000), New Orleans". Retrieved 2010-04-21.