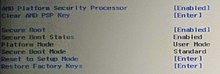

AMD 플랫폼 보안 프로세서

AMD Platform Security ProcessorAMD 플랫폼보안 프로세서(PSP)는 AMD의 시큐어 테크놀로지라고 불리며 2013년부터 AMD 마이크로프로세서에 [1]도입된 신뢰할 수 있는 실행환경 서브시스템입니다.AMD 개발자 가이드에 따르면 이 서브시스템은 "보안 환경의 작성, 감시 및 유지보수를 담당한다"며 "부팅 프로세스의 관리, 다양한 보안 관련 메커니즘의 초기화, 의심스러운 액티비티 또는 이벤트의 감시 및 적절한 응답 구현이 포함됩니다"[2]라고 합니다.비평가들은 이것이 백도어로 사용될 수 있고 보안상의 [3][4][5]우려 사항이라고 우려한다.AMD가 PSP에서 [1]실행되는 코드를 오픈 소스하라는 요청을 거부했습니다.

세부 사항

PSP 자체는 메인 CPU 다이([6]die)에 코프로세서로 삽입되는 TrustZone 확장 기능을 가진 ARM 코어를 나타냅니다.PSP에는 SPI ROM을 확인하고 SPI ROM에서 오프칩펌웨어를 로드하는 온칩펌웨어가 포함되어 있습니다2019년 베를린에 본사를 둔 보안 그룹이 일반적인 UEFI 이미지 파일(운영 체제를 부팅하는 코드)에서 오프칩 펌웨어를 발견했는데, 이는 쉽게 분석할 수 있다는 것을 의미합니다.손으로 쓴 Python 기반의 몇 가지 도구를 사용하여 SPI ROM의 오프칩 펌웨어에 마이크로 운영체제 [7][8][9]전체와 유사한 애플리케이션이 포함되어 있음을 발견했습니다.Lenovo ThinkPad A285 노트북의 메인보드 플래시 칩(UEFI 펌웨어 저장)을 조사한 결과 PSP 코어 자체는 메인 CPU보다 먼저 실행되며 펌웨어 부트스트래핑 프로세스는 기본 UEFI가 로드되기 직전에 시작됩니다.이들은 펌웨어가 사용자 애플리케이션이 무제한으로 액세스할 수 있는 시스템 메모리 공간(MMIO 포함)에서 실행되는 것과 동일한 시스템 메모리 공간 내에서 실행된다는 사실을 밝혀내 데이터 [7][8][9]안전에 대한 우려를 낳고 있습니다.PSP는 x86 코어의 실행 여부를 결정하는 칩이기 때문에 하드웨어 다운코어링을 구현하기 위해 사용되므로 제조 시 시스템의 특정 코어에 영구적으로 액세스할 수 없게 될 수 있습니다.PSP는 RDRAND 명령의[10] 난수 생성기와 TPM 서비스도 제공합니다.또한 PSP는 시스템 메모리 영역, 데이터 패브릭 레지스터, PCI/PCIe 디바이스를 PSP에 의해 보호할 수 있는 등 데이터 패브릭 전체에 대한 보안도 제공합니다.또, CPU간의 시큐러티를 확보해, 시큐러티 계층을 유지합니다.모든 보안의 루트이기 때문에 모든 것에 액세스 할 수 있습니다.인접하는 IP SMU(System Management Unit)는 ASIC 전체를 상세하게 제어할 필요가 있기 때문에 액세스 수가 2위, 마이크로코드는 액세스 수가 3위, X86 슈퍼바이저 코드(OS/펌웨어)는 액세스 [citation needed]수가 가장 적습니다.

부트 프로세스

PSP는 부트 프로세스의 필수 요소이며 PSP가 없으면 x86 코어가 활성화되지 않습니다.

- 온칩 단계

- PSP 칩에 직접 배치된 펌웨어는 ARM CPU를 설정하고 SPI ROM의 무결성을 검증하며 다양한 데이터 구조를 사용하여 오프칩펌웨어를 찾아 내장 PSP 메모리에 복사합니다.

- 오프칩 단계

- 로드된 오프칩모듈은 DRAM을 초기화하고 플랫폼 초기화를 수행합니다.이전 데이터 구조를 사용하면 오프칩 펌웨어가 SPI ROM 내에서 UEFI 펌웨어를 찾아 DRAM에 복사하여 추가 검증 절차를 수행할 수 있으며 시스템이 안전하다고 판단될 경우 x86 코어를 리셋 상태에서 해제하여 UEFI 펌웨어를 시작합니다.

보안 이력

2017년 9월 Google 보안 연구원인 Cfir Cohen은 공격자가 암호, 인증서 및 기타 중요한 정보에 액세스할 수 있는 PSP 하위 시스템의 취약성을 AMD에 보고했습니다. 패치는 2017년 [11][12]12월에 공급업체에 제공될 것이라는 소문이 있었습니다.

2018년 3월 이스라엘의 한 IT 보안 회사가 AMD의 Zen 아키텍처 CPU(EPYC, Ryzen, Ryzen Pro 및 Ryzen Mobile)에서 PSP와 관련된 몇 가지 심각한 결함을 보고했습니다. 이 결함은 악성 프로그램을 실행하고 민감한 [13]정보에 액세스할 수 있습니다.AMD는 이러한 [14][15]결함을 해결하기 위한 펌웨어 업데이트를 발표했습니다.기술적 관점에서 볼 때, CTS Labs가 주장한 높은 리스크는 [16]무시되었지만, 이러한 결함은 주식 [17][18]조작을 목적으로 공표되었다는 주장이 제기되었지만, 공시를 검토한 독립 보안 전문가들에 의해 타당성이 입증되었습니다.

「 」를 참조해 주세요.

레퍼런스

- ^ a b Williams, Rob (2017-07-19). "AMD Confirms It Won't Opensource EPYC's Platform Security Processor Code".

This chip is found on most AMD platforms from 2013 on, and behaves much like Intel's Management Engine does [...] The rather blunt realization that PSP wasn't being open sourced came out during a discussion with AMD top brass about EPYC.

- ^ "BIOS and Kernel Developer's Guide (BKDG) for AMD Family 16h Models 30h-3Fh Processors" (PDF). AMD. 2016. p. 156.

- ^ Martin, Ryan (July 2013). "Expert Says NSA Have Backdoors Built Into Intel And AMD Processors". eteknix.com. Retrieved 2018-01-19.

- ^ Claburn, Thomas (2018-01-06), Security hole in AMD CPUs' hidden secure processor code revealed ahead of patches, The Register

- ^ Larabel, Michael (2017-12-07). "AMD Reportedly Allows Disabling PSP Secure Processor With Latest AGESA".

This built-in AMD Secure Processor has been criticized by some as another possible attack vector...

- ^ "Libreboot FAQ".

The PSP is an ARM core with TrustZone technology, built onto the main CPU die.

- ^ a b Werling, Christian; Buhren, Robert, Dissecting the AMD Platform Security Processor, retrieved 2020-07-26

- ^ a b Cameran, James (2020-03-06). "Dissecting the AMD Platform Security Processor". SkillsFutureTV Academy. Retrieved 2020-07-26.

- ^ a b "Dissecting the AMD Platform Security Processor". Archived from the original on 2020-08-11.

- ^ "AMD Random Number Generator" (PDF). AMD. 2017-06-27.

- ^ Millman, Rene (2018-01-08). "Security issue found in AMD's Platform Security Processor".

- ^ Cimpanu, Catalin (2018-01-06). "Security Flaw in AMD's Secure Chip-On-Chip Processor Disclosed Online".

- ^ Goodin, Dan (2018-03-13). "A raft of flaws in AMD chips makes bad hacks much, much worse". Ars Technica.

- ^ Bright, Peter (2018-03-20). "AMD promises firmware fixes for security processor bugs All bugs require administrative access to exploit". Ars Technica.

- ^ Papermaster, Mark (2018-03-21). "Initial AMD Technical Assessment of CTS Labs Research". AMD Community.

- ^ Guido, Dan. ""AMD Flaws" Technical Summary".

- ^ Burke, Steve; Lathan, Patrick. "Assassination Attempt on AMD by Viceroy Research & CTS Labs, AMD "Should Be $0"". GamersNexus.

- ^ Zynath Investment. "AMD And CTS Labs: A Story Of Failed Stock Manipulation". Seeking Alpha.

외부 링크

- AMD의 AMD Pro 보안