네트워크 시간 프로토콜

Network Time Protocol | |

| 국제 표준 | RFC 5905 |

|---|---|

| 개발자 | David L. Mills, Network Time Foundation |

| 소개했다 | (1985년 |

| 인터넷 프로토콜 스위트 |

|---|

| 응용 프로그램레이어 |

| 트랜스포트 레이어 |

| 인터넷 레이어 |

| 링크 레이어 |

NTP(Network Time Protocol)는 패킷 교환 가변 지연 데이터 네트워크를 통해 컴퓨터 시스템 간에 클럭 동기화를 위한 네트워킹 프로토콜입니다.1985년 이전부터 운영되어 온 NTP는 현재 사용되는 가장 오래된 인터넷 프로토콜 중 하나입니다.NTP는 델라웨어 대학의 David L. Mills에 의해 설계되었습니다.

NTP 는, 참가하고 있는 모든 컴퓨터를, 협정 세계시(UTC)[1]: 3 로부터 몇 밀리초 이내에 동기화하는 것을 목적으로 하고 있습니다.Marzullo 알고리즘의 수정 버전인 교차 알고리즘을 사용하여 정확한 타임 서버를 선택하고 가변 네트워크 지연의 영향을 완화하도록 설계되었습니다.NTP 는, 통상은 퍼블릭 인터넷상에서 수십 밀리초 이내의 시간을 유지할 수 있어 이상적인 조건하에서 로컬에리어 네트워크에서 1 밀리초 이상의 정확도를 달성할 수 있습니다.비대칭 루트와 네트워크의 congestion에 의해, 100 밀리초 이상의 [2][3]에러가 발생할 가능성이 있습니다.

프로토콜은 일반적으로 클라이언트-서버 모델의 관점에서 설명되지만, 두 피어가 서로 잠재적인 [1]: 20 시간원으로 간주하는 피어 투 피어 관계에서도 쉽게 사용될 수 있습니다.실장에서는, 포토 번호 123 [4][5]의 User Datagram Protocol(UDP) 를 사용해 타임스탬프를 송수신 합니다.브로드캐스트 또는 멀티캐스팅을 사용할 수도 있습니다.이 경우 클라이언트는 첫 번째 라운드 트립 교정 교환 [3]후 시간 업데이트를 수동적으로 듣습니다.NTP는 윤초 조정이 임박했음을 경고하지만 로컬 시간대 또는 서머타임에 대한 정보는 [2][3]전송되지 않습니다.

현재 프로토콜은 버전 4(NTPv4)로 RFC 5905에서 문서화되어 있는 제안된 표준입니다.RFC 1305에 규정되어 있는 버전3과의 하위 호환성이 있습니다.

Network Time Security(NTS; 네트워크 시간 보안)는 TLS 및 AED를 사용하는 NTP의 시큐어 버전으로 제안된 표준으로 RFC 8915에 기재되어 있습니다.

역사

[신규 갱신]

NTP용 RFC의 진화 | ||||||

1980 — – 1985 — – 1990 — – 1995 — – 2000 — – 2005 — – 2010 — – 2015 — – 2020 — | RFC 958[6] RFC 1059[7] RFC 1119[8] RFC 1305[9] RFC 5905[10] RFC 7822[11] RFC 1361[12] RFC 1769[13] RFC 2030[14] RFC 4330[15] |

| ||||

1979년 뉴욕에서 열린 National Computer Conference(National Computer Conference)에서 대서양 횡단 위성 네트워크를 통해 실행되는 인터넷 서비스의 첫 번째 공개 시연에 네트워크 시간 동기화 기술이 사용되었습니다.이 기술은 이후 1981년 인터넷 엔지니어링 노트(IEN) 173에[17] 기술되었으며 RFC 778에 문서화된 공개 프로토콜이 개발되었습니다.이 기술은 처음에 Hello 라우팅 프로토콜의 일부로 로컬 에리어 네트워크에 배치되었고 네트워크 프로토타이핑에 사용되는 실험 운영 체제인 Fuzzball 라우터에 구현되어 수년 동안 실행되었습니다.

그때나 지금이나 다른 관련 네트워크 툴을 이용할 수 있었습니다.여기에는 이벤트 시간을 기록하기 위한 주간 및 시간 프로토콜과 ICMP 타임스탬프 메시지 및 IP 타임스탬프 옵션(RFC 781)이 포함됩니다.보다 완전한 동기화 시스템에는 NTP의 데이터 분석 및 클럭 규율 알고리즘은 없지만 모든 [18]클라이언트의 서버를 지정하기 위한 선택 알고리즘을 사용하는 Unix 데몬 timed와 NTP 스트레이텀 모델과 유사한 서버 계층을 사용하는 Digital Time Synchronization Service(DTS)가 있습니다.

1985년에, NTP 버전 0(NTPv0)이 Fuzball과 Unix 양쪽에 실장되어 NTPv4로 유지되어 온NTP 패킷헤더와 라운드 트립 지연 및 오프셋 계산은 RFC 958에 기재되어 있습니다.당시 컴퓨터와 네트워크는 비교적 느렸지만 일반적으로 대서양 스패닝 링크에서는 100밀리초 이상의 정확도를 얻을 수 있었고 이더넷 네트워크에서는 수십 밀리초의 정확도를 얻을 수 있었습니다.

1988년에는 관련 알고리즘을 포함한 NTPv1 프로토콜의 보다 완전한 사양이 RFC 1059에 발표되었습니다.RFC 956에 기재되어 있는 실험 결과와 클럭필터 알고리즘을 바탕으로 클라이언트-서버 모드와 피어-투-피어 모드를 최초로 기술한 버전입니다.1991년,[19] NTPv1 아키텍처, 프로토콜 및 알고리즘은 IEEE Transactions on Communications에 David L. Mills의 기사가 발표되면서 보다 광범위한 엔지니어링 커뮤니티의 주목을 받게 되었습니다.

1989년 RFC 1119는 스테이트 머신을 사용하여 NTPv2를 정의하고 그 동작을 설명하는 의사 코드로 정의했습니다.NTPv4에서 살아남은 관리 프로토콜과 암호화 인증 스킴이 알고리즘의 대부분과 함께 도입되었습니다.그러나 NTPv2의 설계는 DTS 커뮤니티에 의해 형식적인 정확성이 부족하다는 비판을 받았으며 클럭 선택 절차는 NTPv3용 Marzullo 알고리즘을 포함하도록 수정되었습니다.[20]

1992년 RFC 1305에서는 NTPv3가 정의되어 있습니다.RFC에는 참조 클럭에서 최종 클라이언트에 이르기까지 모든 오류 발생원 분석이 포함되어 있습니다.이를 통해 여러 후보가 동의하지 않는 최적의 서버를 선택하는 데 도움이 되는 메트릭을 계산할 수 있었습니다.브로드캐스트 모드가 도입되었습니다.

이후 몇 년 동안, 새로운 기능이 추가되고 알고리즘이 개선되면서, 새로운 프로토콜 버전이 [21]필요하다는 것이 명백해졌다.2010년에는 NTPv4의 사양이 제안된 RFC 5905가 공개되었습니다.이후 프로토콜은 상당히 발전했으며 2014년 현재[update] 업데이트된 RFC는 아직 [22]공개되지 않았습니다.델라웨어 대학에서 Mills가 퇴직한 후, 레퍼런스 실장은 현재 Harlan Stenn이 [23][24]주도하는 오픈 소스 프로젝트로 유지되고 있습니다.

시계층

NTP 에서는, 계층형의 세미 레이어 방식의 시간원을 사용합니다.이 계층의 각 레벨은 스트레이텀이라고 불리며 맨 위의 기준 클럭에 대해 0부터 시작하는 번호가 할당됩니다.stratum n 서버에 동기화된 서버는 stratum n + 1로 동작합니다.이 숫자는 기준 클럭으로부터의 거리를 나타내며 계층 내 순환 의존성을 방지하기 위해 사용됩니다.스트레이텀이 항상 품질 또는 신뢰성을 나타내는 것은 아닙니다.다른 스트레이텀2 [a]시간원보다 품질이 높은 스트레이텀3 시간원을 찾는 것은 일반적입니다.계층 0, 1, 2, 3에 대한 간단한 설명을 다음에 제시합니다.

- 층 0

- 이것들은 원자 클럭, GNSS(GPS 포함) 또는 기타 무선 클럭과 같은 고정밀 타임 키핑 장치입니다.이들은 연결된 컴퓨터에서 인터럽트 및 타임스탬프를 트리거하는 매우 정확한 초당 펄스를 생성합니다.Stratum 0 디바이스는 참조 클럭이라고도 합니다.NTP 서버는 자신을 stratum 0으로 어드버타이즈 할 수 없습니다.NTP 패킷의 스트레이텀필드가 0으로 설정되어 있는 경우는, 미지정 [25]스트레이텀을 나타냅니다.

- 스트레이텀 1

- 이들은 연결된 스트레이텀0 디바이스로부터 몇 마이크로초 이내에 시스템 시각이 동기화되는 컴퓨터입니다.Stratum 1 서버는 건전성 체크 및 [26]백업을 위해 다른 Stratum 1 서버와 피어링할 수 있습니다.프라이머리 [2][3]타임서버라고도 불립니다.

- 성층 2

- 이들은 네트워크를 통해 Stratum 1 서버에 동기화되는 컴퓨터입니다.Stratum 2 컴퓨터는 종종 여러 Stratum 1 서버를 쿼리합니다.또한 Stratum 2 컴퓨터는 피어 그룹 내의 모든 디바이스에 보다 안정적이고 견고한 시간을 제공하기 위해 다른 Stratum 2 컴퓨터와 피어링할 수도 있습니다.

- 성층 3

- 이것들은 stratum 2 서버에 동기화되어 있는 컴퓨터입니다.이들은 스트레이텀2와 같은 피어링 및 데이터샘플링 알고리즘을 사용하여 스트레이텀4 컴퓨터 등의 서버로서 기능할 수 있습니다.

stratum 상한은 15 입니다.stratum 16은 디바이스가 동기화되지 않았음을 나타내기 위해 사용됩니다.각 컴퓨터의 NTP 알고리즘은 상호 작용하여 Bellman-Ford Shortest-Path 스패닝트리를 구축하여 모든 [1]: 20 클라이언트의 Stratum 1 서버로의 누적 라운드 트립 지연을 최소화합니다.

stratum과 더불어 프로토콜은 참조 식별자(refid)의 관점에서 각 서버의 동기화 소스를 식별할 수 있습니다.

| 리피드[27] | 클럭 소스 |

|---|---|

| 간다 | 지구동기궤도환경위성 |

| GPS | 위성 측위 시스템 |

| 갤 | 갈릴레오 측위 시스템 |

| PPS | 일반 펄스/초 |

| IRIG | 대역간 계측 그룹 |

| WWB | LF 라디오 WWVB 콜로라도 포트 콜린스 60kHz |

| DCF | LF 라디오 DCF77 메인플링겐, DE 77.5kHz |

| HBG | LF Radio HBG Prangins, HB 75kHz (정지된 동작) |

| MSF | LF 라디오 MSF Anthorn, 영국 60kHz |

| JJY | LF 라디오 JJY 후쿠시마, JP 40kHz, 사가, JP 60kHz |

| LOC | MF 라디오 로란-C 방송국, 100 |

| TDF | MF 무선 알루이, FR 162 kHz |

| 츄 | HF 라디오 CHU 오타와, 온타리오 |

| WWV | HF 라디오 WWV 콜로라도 포트 콜린스 |

| WWH | HF 라디오 WWVH 카우아이, 하와이 |

| NIST | NIST 전화 모뎀 |

| 연기한다 | NIST 전화 모뎀 |

| 하지 않다 | USNO 전화 모뎀 |

| PTB | 독일 PTB 시간 표준 전화 모뎀 |

| 미세스 | 다중 참조 소스 |

| XFAC | Inter Face Association 변경(IP 주소 변경 또는 손실) |

| 걸음 | 스텝 시간 변경, 오프셋은 패닉 임계값(1000초)보다 작지만 스텝 임계값(125ms)보다 큽니다. |

| 구그 | Google NTP 서버가 time4.google.com으로 사용하는 비공식 Google Refid |

타임스탬프

NTP에 의해 사용되는 64비트의 바이너리 고정 소수점 타임스탬프는 초단위의 32비트 부분과 프랙셔널초의 32비트 부분으로 구성되어 있으며, 2초(136년32)마다 롤오버되는 시간 스케일과 2초(233피코초)의−32 이론적인 분해능을 제공합니다.NTP 에서는, 1900년 1월 1일의 에폭을 사용합니다.따라서 첫 번째 롤오버는 [28][29]2036년2월 7일에 이루어집니다.

NTPv4에는 128비트 날짜 형식이 도입되어 있습니다.2번째의 경우 64비트, 프랙셔널초의 경우 64비트입니다.이 형식의 가장 중요한 32비트는 대부분의 경우 [30][31]롤오버의 모호성을 해결하는 Era Number입니다.밀스에 따르면, "분율 64비트 값은 광자가 빛의 속도로 전자를 통과하는 데 걸리는 시간을 해결하기에 충분하다.64비트 초값은 우주가 [32][b]어두워질 때까지 명확한 시간 표현을 제공하기에 충분합니다."

클럭 동기 알고리즘

일반적인 NTP 클라이언트는 1개 이상의 NTP 서버를 정기적으로 폴링합니다.클라이언트는 타임오프셋과 라운드 트립 지연을 계산해야 합니다.타임오프셋은 2개의 클럭 사이의 절대시간에서 양의 차이 또는 음의 차이(클라이언트 시간> 서버 시간)입니다.정의되어 있습니다.

- t는0 요청 패킷 전송에 대한 클라이언트의 타임스탬프입니다.

- t는1 요청 패킷 수신에 대한 서버의 타임스탬프입니다.

- t는2 응답 패킷 전송에 대한 서버의 타임스탬프입니다.

- t는3 응답 패킷 [1]: 19 수신에 대한 클라이언트의 타임스탬프입니다.

오프셋의 식을 도출하려면 요구 패킷의 경우,

and과 are의 값은 필터를 통과하여 통계 분석을 거칩니다.특이치는 폐기되고 남은 상위 3개 후보에서 시간 오프셋 추정치가 도출됩니다.그런 다음 클럭 주파수를 조정하여 오프셋을 점차 줄여 피드백 [1]: 20 루프를 생성합니다.

클라이언트와 서버간의 착신 및 발신 루트의 양쪽 모두 대칭적인 공칭 지연이 있는 경우, 정확한 동기가 실현됩니다.루트가 공통의 공칭 지연을 가지지 않는 경우, 순방향과 역방향의 이동 [33]시간의 절반의 차이에 대한 체계적인 바이어스가 존재합니다.

소프트웨어 구현

레퍼런스 실장

NTP 참조 구현은 프로토콜과 함께 20년 이상 지속적으로 개발되어 왔습니다.새로운 기능이 추가되어 하위 호환성이 유지되고 있습니다.여기에는 특히 클럭을 규율하기 위한 몇 가지 중요한 알고리즘이 포함되어 있습니다.이 알고리즘은 다른 알고리즘을 사용하는 서버와 동기화될 때 잘못될 수 있습니다.이 소프트웨어는 PC를 포함한 거의 모든 컴퓨팅 플랫폼에 이식되어 있습니다.Unix 에서는 ntpd 라고 하는 데몬으로서, Windows 에서는 서비스로 동작합니다.레퍼런스 클럭은 지원되며, 그 오프셋은 리모트서버와 같은 방법으로 필터링 및 분석됩니다만, 통상은 폴링 [1]: 15–19 빈도가 높아집니다.이 구현은 2017년에 감사되어 수많은 잠재적인 보안 [34]문제를 발견했습니다.

SNTP

SNTP(Simple Network Time Protocol)는 NTP의 덜 복잡한 구현으로,[35] 같은 프로토콜을 사용하지만 장기간 상태 저장을 요구하지 않습니다.일부 임베디드 시스템 및 완전한 NTP 기능이 [36]필요하지 않은 애플리케이션에서 사용됩니다.

윈도 시간

Windows 2000 이후의 모든 Microsoft Windows 버전에는 Windows Time 서비스(W32 Time)[37]가 포함되어 있습니다.Windows Time 서비스에는 컴퓨터 클럭을 NTP 서버에 동기화하는 기능이 있습니다.

W32Time은 원래 Kerberos 버전5 인증 프로토콜을 위해 구현되었습니다.이 프로토콜은 재생 공격을 방지하기 위해 올바른 값의 5분 이내에 시간이 필요합니다.Windows 2000 및 Windows XP 버전에서는 SNTP만 구현되며 NTP 버전3 [38]표준의 몇 가지 측면을 위반합니다.

Windows Server 2003 및 Windows Vista 이후 W32 Time은 NTPv3의 [39]중요한 서브셋과 호환되게 되었습니다.Microsoft 에서는, W32 Time 에서는, 1초의 [40]정확도로 시각 동기를 확실히 유지할 수 없다고 하고 있습니다.보다 높은 정밀도를 필요로 하는 경우는, 새로운 버전의 Windows 또는 다른 NTP [41]실장을 사용하는 것을 추천합니다.

Windows 10 버전 1607 및 Windows Server 2016 이후 W32 Time은 지정된 특정 동작 조건에서 [42][40][43]1초, 50밀리초 또는 1밀리초의 시간 정확도에 도달하도록 구성할 수 있습니다.

오픈 NTPD

2004년 Henning Brauer는 보안에 중점을 두고 권한 분리 설계를 포함하는 NTP 구현인 OpenNTPD를 발표했습니다.OpenB의 단순한 일반적인 요구에 보다 밀접하게 대응하고 있습니다.SD 사용자는 기존 NTP 서버와의 호환성을 유지하면서 일부 프로토콜 보안 향상도 포함합니다.리눅스 패키지 리포지토리에서 휴대용 버전을 사용할 수 있습니다.

Ntimed

Ntimed는 2014년 Poul-Henning Camp에 의해 시작되었고 [44]2015년에 포기되었다.구현은 Linux [45]Foundation의 후원을 받았습니다.

NTPsec

NTPsec은 체계적으로 보안이 강화된 참조 구현의 포크입니다.분기점은 2015년 6월이었고 2014년 [specify]일련의 타협에 대응했습니다.첫 [46]생산 릴리즈는 2017년 10월에 출고되었습니다.안전하지 않은 기능 삭제, 오래된 하드웨어 지원 삭제 및 오래된 Unix 버전 지원 삭제 사이에서 NTPsec은 원래 코드베이스의 75%를 제거하고 나머지는 [47]감사하기 쉬워졌습니다.2017년 코드 감사에서 8개의 보안 문제가 확인되었으며, 여기에는 원래 참조 구현에는 없었던 2개의 보안 문제가 포함되었지만 NTPsec은 참조 [48]구현에 남아 있는 다른 8개의 문제로 인해 어려움을 겪지 않았습니다.

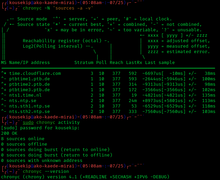

시계열

chrony는 Red Hat 배포에서[49] 기본적으로 제공되며 Ubuntu [50]저장소에서 사용할 수 있습니다.chrony는 불안정하거나 sleep 모드로 들어가거나 인터넷에 [51]간헐적으로 접속하는 일반 컴퓨터를 대상으로 합니다.또한 chrony는 훨씬 더 불안정한 환경인 가상 머신용으로 설계되었습니다.리소스 소비(비용)가 낮은 것이 특징이며, 타임스탬프 [52]정밀도를 높이기 위해 Precision Time Protocol 하드웨어를 지원합니다.컴퓨터 부팅 시 실행되는 데몬인 chronyd와 구성을 위한 사용자에 대한 명령줄 인터페이스인 chronyc의 두 가지 주요 구성 요소가 있습니다.매우 안전하다는 평가를 받고 있으며, 몇 가지 [53]사고만으로도 불필요한 [54]복잡성을 피하기 위해 처음부터 작성된 코드의 다기능성이 장점입니다.Network Time Security(NTS; 네트워크 시간 보안) 지원은 버전 [55]4.0에서 추가되었습니다.chrony는 GNU General Public License 버전2에서 사용할 수 있으며 1997년에 Richard Curnow에 의해 작성되어 현재 Miroslav [56]Lichvar에 의해 유지되고 있습니다.

윤초

윤초 이벤트 당일에 ntpd는 컨피규레이션파일, 연결된 참조 클럭 또는 리모트서버로부터 통지를 수신합니다.NTP 클럭은 이벤트 중에 실제로 정지되지만 시간이 엄밀하게 증가하고 있는 것처럼 보일 필요가 있기 때문에 시스템 시간을 조회하는 프로세스에서는 NTP 클럭이 아주 작은 양만큼 증가하여 이벤트 순서를 유지합니다.음의 윤초가 필요할 경우 23:59:58, 00:00:00에서 23:59:[57]59를 건너뛰고 삭제됩니다.

대체 실장(리프 스미어링)은 UTC 시간으로 정오부터 정오까지 24시간 동안 윤초를 점진적으로 도입하는 것입니다.이 구현은 Google(내부 및 공용 NTP 서버 모두)과 Amazon [58]AWS에 의해 사용됩니다.

보안에 관한 우려

NTP 코드 베이스의 레퍼런스 실장에서는, 그 외의 몇개의 시큐러티 문제만이 확인되고 있습니다만, 2009년에 나타난[which?] 문제는,[59][60] 큰 염려의 원인이 되고 있습니다.의정서는 역사를 통틀어 개정과 검토를 거쳤다.참조 구현을 위한 코드베이스는 몇 [61]년 동안 여러 소스로부터 보안 감사를 받아왔다.

스택 버퍼 오버플로우 부정 이용은 [62]2014년에 발견되어 패치 적용되었습니다.애플은 이 취약성에 대해 충분히 우려해 [63]처음으로 자동 업데이트 기능을 사용했다.일부 구현 오류는 루틴에 return 스테이트먼트가 누락되는 등 기본이며 루트 데몬에서 일부 버전의 NTP를 실행하고 있는 시스템에 무제한으로 액세스할 수 있습니다.BSD(Berkeley Software Distribution)에서 파생된 시스템 등 루트 데몬을 사용하지 않는 시스템은 이 [64][dubious ]결함이 적용되지 않습니다.

Linux Foundation의 Core Infrastructure Initiative를 대신하여 3개의 NTP 구현에 대한 2017년 보안 [69]감사에서는 보안 관점에서 NTP와[67] NTPsec 모두[65][66] Chrony보다 문제가[68] 더 많았습니다.

NTP 서버는 패킷이 암호화로 [70]인증에 서명되지 않는 한 중간자 공격에 노출될 수 있습니다.특히 서비스 거부 [71]공격 중에는 계산상의 오버헤드로 인해 사용 중인 서버에서는 이 작업이 실용적이지 않을 수 있습니다.man-in-the-middle 공격으로부터의 NTP 메시지 스푸핑을 사용하여 클라이언트컴퓨터 클럭을 변경하고 암호 키 [72]유효기간 바이패스에 기초한 다수의 공격을 허용할 수 있습니다.식별된 가짜 NTP 메시지의 영향을 받는 서비스로는 TLS, DNSSEC, 다양한 캐싱 방식([73][74]DNS 캐시 등), BGP(Border Gateway Protocol), Bitcoin[citation needed] 및 다수의 영구 로그인 방식이 있습니다.

분산 서비스 거부 [75][76]공격에 NTP가 사용되었습니다.스푸핑된 반환 IP 주소를 타겟주소로 하여 작은 쿼리가 NTP 서버에 송신됩니다.DNS 증폭 공격과 마찬가지로 서버는 훨씬 더 큰 응답으로 응답합니다.이것에 의해, 공격자는 타겟에 송신되는 데이터의 양을 큰폭으로 늘릴 수 있습니다.공격에 가담하지 않도록 NTP 서버 소프트웨어를 업그레이드하거나 외부 [77]쿼리를 무시하도록 서버를 설정할 수 있습니다.

NTP 보안을 강화하기 위해 Network Time Security(NTS; 네트워크 시간 보안)라는 보안 버전이 개발되어 현재 여러 [78][79][80]타임서버에서 지원됩니다.

「 」를 참조해 주세요.

메모들

레퍼런스

- ^ a b c d e f David L. Mills (12 December 2010). Computer Network Time Synchronization: The Network Time Protocol. Taylor & Francis. pp. 12–. ISBN 978-0-8493-5805-0. Archived from the original on 18 July 2014. Retrieved 16 October 2016.

- ^ a b c "Executive Summary: Computer Network Time Synchronization". Archived from the original on 2011-11-02. Retrieved 2011-11-21.

- ^ a b c d "NTP FAQ". The NTP Project. Archived from the original on 2011-09-06. Retrieved 2011-08-27.

- ^ "Port Numbers". The Internet Assigned Numbers Authority (IANA). Archived from the original on 2001-06-04. Retrieved 2011-01-19.

- ^ "Page 16". Archived from the original on 2018-01-01. Retrieved 2011-09-26.

- ^ RFC 958 Network Time Protocol (NTP), 1985년 9월

- ^ RFC 1059 Network Time Protocol (버전 1) 사양 및 구현, 1988년 7월

- ^ RFC 1119 Network Time Protocol (버전 2) 사양 및 구현, 1989년 9월

- ^ RFC 1305 Network Time Protocol (버전 3) Specification, Implementation and Analysis, 1992년 3월

- ^ RFC 5905 Network Time Protocol Version 4: Protocol and Algorithms Specification, 2010년 6월

- ^ RFC 7822 Network Time Protocol Version 4 (NTPv4) Extension Fields, 2016년 3월

- ^ RFC 1361 Simple Network Time Protocol(SNTP), 1992년 8월

- ^ RFC 1769 Simple Network Time Protocol(SNTP), 1995년 3월

- ^ RFC 2030 Simple Network Time Protocol (SNTP) Version 4 for IPv4, IPv6 및 OSI, 1996년 10월

- ^ RFC 4330 IPv4, IPv6 및 OSI용 SNMP(Simple Network Time Protocol) 버전 4, 2006년 1월

- ^ RFC 778 DCNET 인터넷 시계 서비스, 1981년 4월

- ^ D.L. Mills (25 February 1981), Time Synchronization in DCNET Hosts, archived from the original on 1996-12-30

- ^ "TIMED(8)", UNIX System Manager's Manual, archived from the original on 2011-07-22, retrieved 2017-09-12

- ^ David L. Mills (October 1991). "Internet Time Synchronization: The Network Time Protocol" (PDF). IEEE Transactions on Communications. 39 (10): 1482–1493. doi:10.1109/26.103043. Archived (PDF) from the original on 2016-06-10. Retrieved 2017-11-06.

- ^ "RFC 1305". IETF: Internet Engineering Taskforce. IETF. Archived from the original on 11 December 2019. Retrieved 6 December 2019.

The clock-selection procedure was modified to remove the first of the two sorting/discarding steps and replace with an algorithm first proposed by Marzullo and later incorporated in the Digital Time Service. These changes do not significantly affect the ordinary operation of or compatibility with various versions of NTP, but they do provide the basis for formal statements of correctness.

- ^ David L. Mills (15 November 2010). Computer Network Time Synchronization: The Network Time Protocol on Earth and in Space, Second Edition. CRC Press. p. 377. ISBN 978-1-4398-1464-2.

- ^ "Future Plans", Network Time Synchronization Research Project, archived from the original on 23 December 2014, retrieved 24 December 2014

- ^ "NTP Needs Money: Is A Foundation The Answer?". InformationWeek. March 23, 2015. Archived from the original on April 10, 2015. Retrieved April 4, 2015.

- ^ "NTP's Fate Hinges On 'Father Time'". InformationWeek. March 11, 2015. Archived from the original on April 10, 2015. Retrieved April 4, 2015.

- ^ RFC 5905, 페이지 21

- ^ "Network Time Protocol: Best Practices White Paper". Archived from the original on 1 October 2013. Retrieved 15 October 2013.

- ^ "'ntpq -p' output". NLUG.ML1.co.uk. Archived from the original on 2018-11-12. Retrieved 2018-11-12.

- ^ David L. Mills (12 May 2012). "The NTP Era and Era Numbering". Archived from the original on 26 October 2016. Retrieved 24 September 2016.

- ^ W. Richard Stevens; Bill Fenner; Andrew M. Rudoff (2004). UNIX Network Programming. Addison-Wesley Professional. pp. 582–. ISBN 978-0-13-141155-5. Archived from the original on 2019-03-30. Retrieved 2016-10-16.

- ^ "How NTP Represents the Time (Computer Network Time Synchronization)". Archived from the original on 2017-06-15. Retrieved 2018-07-20.

- ^ "A look at the Year 2036/2038 problems and time proofness in various systems". 14 March 2017. Archived from the original on 2018-07-21. Retrieved 2018-07-20.

- ^ David Mills에 의한 델라웨어 대학 디지털 시스템 세미나 프레젠테이션, 2006-04-26

- ^ Gotoh, T.; Imamura, K.; Kaneko, A. (2002). "Improvement of NTP time offset under the asymmetric network with double packets method". Conference Digest Conference on Precision Electromagnetic Measurements. Conference on Precision Electromagnetic Measurements. pp. 448–449. doi:10.1109/CPEM.2002.1034915. ISBN 0-7803-7242-5.

- ^ "Pentest-Report NTP 01.2017" (PDF). Cure53. 2017. Archived (PDF) from the original on 2018-12-01. Retrieved 2019-07-03.

- ^ "Network Time Protocol Version 4: Protocol and Algorithms Specification". June 2010. p. 54. Archived from the original on 2012-09-10. Retrieved 2012-08-26.

Primary servers and clients complying with a subset of NTP, called the Simple Network Time Protocol (SNTPv4) [...], do not need to implement the mitigation algorithms [...] The fully developed NTPv4 implementation is intended for [...] servers with multiple upstream servers and multiple downstream servers [...] Other than these considerations, NTP and SNTP servers and clients are completely interoperable and can be intermixed [...]

- ^ Simple Network Time Protocol (SNTP) Version 4 for IPv4, IPv6 and OSI. doi:10.17487/RFC4330. RFC 4330.

- ^ "Windows Time Service Technical Reference". technet.microsoft.com. 2011-08-17. Archived from the original on 2011-09-06. Retrieved 2011-09-19.

- ^ "Windows Time Service page at NTP.org". Support.NTP.org. 2008-02-25. Archived from the original on 2017-05-14. Retrieved 2017-05-01.

- ^ "How the Windows Time Service Works". technet.microsoft.com. 2010-03-12. Archived from the original on 2011-09-24. Retrieved 2011-09-19.

- ^ a b "Support boundary to configure the Windows Time service for high accuracy environments". Microsoft. 2011-10-19. Archived from the original on 2009-01-12. Retrieved 2008-12-10.

- ^ Ned Pyle (2007-10-23). "High Accuracy W32time Requirements". Microsoft. Archived from the original on 2012-10-17. Retrieved 2012-08-26.

- ^ "Windows Server 2016 Accurate Time". technet.microsoft.com. Archived from the original on 2016-12-02. Retrieved 2016-12-07.

- ^ dahavey. "Support boundary for high-accuracy time". docs.microsoft.com. Retrieved 2021-07-24.

{{cite web}}: CS1 maint :url-status (링크) - ^ Poul-Henning, Kamp. "20140926 – Playing with time again". PHK's Bikeshed. Archived from the original on 20 December 2019. Retrieved 4 June 2015.

- ^ Poul-Henning, Kamp. "Network time synchronization software, NTPD replacement". ntimed git repository README file. Github. Archived from the original on 2 August 2015. Retrieved 4 June 2015.

- ^ "The Secure Network Time Protocol (NTPsec) Distribution". Archived from the original on 2019-01-13. Retrieved 2019-01-12.

- ^ Liska, Allan (December 10, 2016). NTP Security: A Quick-Start Guide. Apress. pp. 80–. ISBN 978-1-4842-2412-0.

- ^ "Pentest-Report NTPsec 01.2017" (PDF). Cure53. 2017. Archived (PDF) from the original on 2019-07-04. Retrieved 2019-07-03.

- ^ Lichvar, Miroslav (20 July 2016). "Combining PTP with NTP to Get the Best of Both Worlds". Red Hat Enterprise Linux Blog. Red Hat. Archived from the original on 30 July 2016. Retrieved 19 November 2017.

Starting with Red Hat Enterprise Linux 7.0 (and now in Red Hat Enterprise Linux 6.8) a more versatile NTP implementation is also provided via the chrony package

- ^ Lichtenheld, Frank. "Package: chrony (2.1.1-1) [universe]". Ubuntu Package. Ubuntu Package. Archived from the original on 19 November 2017. Retrieved 19 November 2017.

Versatile implementation of the Network Time Protocol

- ^ Both, David. "Manage NTP with Chrony". Opensource.com. Archived from the original on 29 June 2019. Retrieved 29 June 2019.

- ^ Lichvar, Miroslav (18 September 2018). "chrony – chrony.conf(5)". Chrony project. Chrony project. Retrieved 2 August 2020.

This directive enables hardware timestamping of NTP packets sent to and received from the specified network interface.

- ^ Heiderich, Mario (August 2017). "Pentest-Report Chrony 08.2017" (PDF). Cure53.de Team. wiki.mozilla.org, AKA MozillaWiki or WikiMO. Archived from the original (PDF) on 5 October 2017. Retrieved 19 November 2017.

Withstanding eleven full days of on-remote testing in August of 2017 means that Chrony is robust, strong, and developed with security in mind.

- ^ "Securing Network Time". Core Infrastructure Initiative, a Linux Foundation Collaborative Project. Core Infrastructure Initiative. 27 September 2017. Archived from the original on 28 October 2017. Retrieved 19 November 2017.

In sum, the Chrony NTP software stands solid and can be seen as trustworthy

- ^ "chrony/chrony.git - Official Git repository for the Chrony project". git.tuxfamily.org. Retrieved 2021-07-31.

- ^ "chrony introduction". TuxFamily, a non-profit organization. chrony. Archived from the original on 9 December 2009. Retrieved 19 November 2017.

The software is supported on Linux, FreeBSD, NetBSD, macOS, and Solaris.

- ^ David Mills. "The NTP Timescale and Leap Seconds". Archived from the original on 7 September 2013. Retrieved 15 October 2013.

- ^ "Google Developers Leap Smear". Archived from the original on 4 April 2019. Retrieved 4 April 2019.

- ^ "Security Notice". Support.NTP.org. 2009-12-10. Retrieved 2011-01-12.

- ^ "Cisco IOS Software Network Time Protocol Packet Vulnerability". Cisco Systems. 23 September 2009. Archived from the original on 11 June 2020. Retrieved 11 June 2020.

- ^ "Code Audit". Support.NTP.org. 2009-06-13. Retrieved 2011-01-12.

- ^ "Network Time Protocol Vulnerabilities (Update C) ICS-CERT". Ics-cert.us-cert.gov. Archived from the original on 2014-12-20. Retrieved 2015-04-15.

- ^ Cunningham, Andrew (Dec 23, 2014). "Apple automatically patches Macs to fix severe NTP security flaw". arstechnica. Archived from the original on April 15, 2015. Retrieved Apr 29, 2015.

- ^ Fairhead, Harry (23 December 2014). "NTP The Latest Open Source Security Problem". I Programmer. Archived from the original on 24 December 2014. Retrieved 24 December 2014.

- ^ NTP Security Notice 페이지가 웨이백 머신에서 2014-02-19 아카이브됨

- ^ NVD NIST 제품 검색 NTP

- ^ NVD NIST 제품 검색 NTPsec 2020-06-26 Wayback Machine에 보관

- ^ NVD NIST 제품 검색 Chrony 2020-06-26 Wayback Machine에 보관

- ^ "CII Audit Identifies Most Secure NTP Implementation". The Linux Foundation. September 28, 2017. Archived from the original on 2018-02-03. Retrieved 2019-07-03.

- ^ Network Time Protocol Version 4: Autokey Specification. IETF. June 2010. doi:10.17487/RFC5906. RFC 5906.

- ^ "NTP Security Analysis". Archived from the original on 7 September 2013. Retrieved 11 October 2013.

- ^ Jose Selvi (2014-10-16). "Bypassing HTTP Strict Transport Security" (PDF). Archived from the original (PDF) on 2014-10-18. Retrieved 2014-10-16.

- ^ Aanchal Malhotra; Isaac E. Cohen; Erik Brakke & Sharon Goldberg (20 October 2015). "Attacking the Network Time Protocol" (PDF). NDSS. Archived from the original (PDF) on 22 October 2015. Retrieved 27 October 2015.

- ^ "Attacking the Network Time Protocol". www.cs.bu.edu. Archived from the original on 2015-10-24. Retrieved 2015-10-27.

- ^ Goodin, Dan (2014-01-13). "New DoS attacks taking down game sites deliver crippling 100Gbps floods". Ars Technica. Archived from the original on 2014-01-24. Retrieved 2014-01-25.

- ^ Lee, Dave (2014-02-11). "Huge Hack 'Ugly Sign of Future' for Internet Threats". BBC. Archived from the original on 2014-02-11. Retrieved 2014-02-12.

- ^ "DRDoS / Amplification Attack using ntpdc monlist command". support.NTP.org. 2010-04-24. Archived from the original on 2014-03-30. Retrieved 2014-04-13.

- ^ Langer, Martin (2019-12-05). "Setting up NTS-Secured NTP with NTPsec". Weberblog.net. Retrieved 2021-08-19.

- ^ "How to use NTS Netnod". Netnod. Retrieved 2021-08-19.

{{cite web}}: CS1 maint :url-status (링크) - ^ "nts.time.nl homepage". nts.time.nl. Retrieved 2021-08-19.

추가 정보

- Definitions of Managed Objects for Network Time Protocol Version 4 (NTPv4). doi:10.17487/RFC5907. RFC 5907.

- Network Time Protocol (NTP) Server Option for DHCPv6. doi:10.17487/RFC5908. RFC 5908.

외부 링크

- 공식 웹사이트

- 공식 Stratum One Time Server 목록

- IETF NTP 작업 그룹

- Microsft Windows 정확한 시간 가이드 등

- 시간 및 NTP 용지

- 2005년 NTP 조사

- ntpd와 호환되는 현재 NIST 윤초 파일

- David L. Mills, A Brief History of NTP Time: Confessions of an Internet Timekeeper (PDF), retrieved 2021-02-07