JEB 디컴파일러

JEB decompiler | |

| |

| 원본 작성자 | 니콜라스 팔리에르 |

|---|---|

| 개발자 | PNF Software, Inc. |

| 안정적 해제 | 4.12 / 2022년 2월 16일; 전[1] |

| 기록 위치 | 자바 |

| 운영 체제 | Microsoft Windows, Mac OS X, Linux |

| 플랫폼 | 자바 |

| 유형 | 역공학 |

| 면허증 | 소유권 |

| 웹사이트 | www |

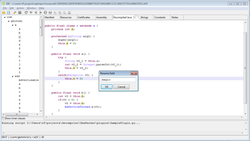

JEB는 Android 애플리케이션과[2] 네이티브 머신 코드를 위한 분해 및 디컴파일러 소프트웨어다.달빅 바이트코드를 자바 소스 코드로, x86, ARM, MIPS, RISC-V 머신코드를 C 소스 코드로 디컴파일한다.조립품 및 소스 출력은 상호작용이 가능하며 리팩터링할 수 있다.사용자들은 또한 JEB 기능을 확장하기 위해 그들 자신의 스크립트와 플러그인을 작성할 수 있다.

버전 2.2는 달빅과 네이티브(Intel, ARM, MIPS) 코드에 안드로이드 디버깅 모듈을 도입했다.사용자는 "디버깅을 명시적으로 허용하지 않는 앱을 포함한 모든 앱 [...]에 대해 달빅 바이트 코드와 네이티브 머신 코드를 무턱대고 디버깅할 수 있다."[3]

버전 2.3에는 네이티브 코드 디컴파일러가 도입되었다.JEB와 함께 출하된 첫 번째 디컴파일러는 MIPS 32비트 대화형 디컴파일러였다.

JEB 3은 인텔 x86, 인텔 x86-64, 웹어셈블리(wasm), 이더리움(evm), 디엠블록체인(diemblock) 등 추가 디컴파일러를 출하한다.

JEB 4는 2021년에 출시되었다.RISC-V 디컴파일러가 JEB 4.5에 추가되었다.

역사

JEB는 역엔지니어링자가 상호 참조를 검사하거나 코멘트를 삽입하거나 클래스 및 방법과 같은 항목의 이름을 바꿀 수 있기 때문에 인터랙티브 출력을 제공하는 최초의 달빅 디컴파일러다.가능하면 바이트 코드와 디컴파일된 자바 코드 간의 서신은 사용자가 접근할 수 있다.JEB는 디컴파일러로 낙인찍히지만 전체 APK 뷰(매니페스트, 리소스, 인증서 등)도 제공한다.API는 사용자가 Python과 Java에서 스크립트 및 플러그인을 통해 작업을 사용자 정의하거나 자동화할 수 있도록 한다.

이름은 "JEB" = rot1("IDA")으로 잘 알려진 보안 소프트웨어 IDA에 대한 참조일 수 있다.

디컴파일러

JEB는 다음과 같은 독점적인 오픈 소스 디컴파일러 플러그인과 함께 배송된다.

- 자바에 대한 달빅 바이트 코드

- Java 바이트 코드를 Java로

- C에 대한 Intel x86/x86-64 시스템 코드

- ARM 기계코드를 C로

- MIPS 기계 코드를 C에 연결

- RISC-V 기계 코드를 C에 연결

- WebAssembly 바이트 코드를 C로

- EVM 바이트 코드(컴파일된 이더리움 스마트 계약)를 솔리드리티와 같은 소스 코드에 연결

- Move IR(Move IR) 소스 코드에 대한 Diem 바이트 코드[4](컴파일된 Diemvm 모듈이 Diem 블록체인을 통해 실행됨)

기타 플러그인

JEB는 상당한 수의 분해기 및 디버거 플러그인과 함께 배송된다.[5]

JEB는 기본 또는 타사 플러그인의 추가를 통해 모든 파일 형식의 구문 분석을 허용한다.예를 들어 PDF 파서 플러그인(p수용), XLS 문서 플러그인(오픈 소싱)이 있다.

참고 항목

참조

- ^ JEB 체인지리스트

- ^ 셸 외모바일 애플리케이션 해커 핸드북 페이지 240-241. 2015

- ^ JEB 제품 설명 페이지

- ^ 깃허브 저장소

- ^ 피쳐 매트릭스