2010년대 글로벌 보안 감시 공개

2010s global surveillance disclosures| 시리즈의 일부(on) |

| 글로벌 감시 |

|---|

|

| 공시사항 |

| 시스템들 |

| 에이전시 |

| 장소 |

| 법칙들 |

| 제안된 변경사항 |

| 컨셉트 |

| 관련주제 |

국가안보국의 감시 |

|---|

|

| GCHQ 감시 |

|---|

국제 언론에서 진행 중인 뉴스 보도에 따르면, 영어 사용자 암호화 기관이 외국인과 국내인 모두를 전 세계적으로 감시하는[1] 것에 대한 세부 정보가 공개되었습니다.이 보고서들은 대부분 NSA의 전직 계약자인 에드워드 스노든이 유출한 극비 문서들에서 나온 것으로, 그는 미국에서 국방 및 정보 분야의 가장 큰 계약자 중 하나인 부즈 앨런 해밀턴에서 근무하면서 입수했습니다.[2]스노든이 보관하고 있는 미국 연방 문서 자료 외에도, 그가 독점적인 '파이브 아이즈' 네트워크를 통해 접근했던 호주, 영국, 캐나다, 뉴질랜드의 정보 파일 수천 개가 보관되어 있는 것으로 알려졌습니다.[2][3]2013년 6월, 스노든의 첫 번째 문서는 워싱턴 포스트와 가디언에 의해 동시에 출판되어 대중의 관심을 끌었습니다.[4]그 공개는 2013년 내내 계속되었고, 문서의 전체 캐시로 추정되는 작은 부분은 나중에 전세계의 다른 언론 매체들에 의해 발표되었는데, 가장 유명한 것은 뉴욕 타임즈(미국), 캐나다 방송국, 호주 방송국, 더 슈피겔(독일), 오 글로보(브라질), 르 몽드(프랑스), L'에스프레소(이탈리아), NRC 헨델스블라드(네덜란드), 다그블라데트(노르웨이), 엘 파이스(스페인), 스베리제스 텔레비전(스웨덴) 등이 참여했습니다.[5]

이러한 언론 보도는 영국 미국 사회의 구성원들이 체결한 몇 가지 비밀 조약이 글로벌 감시를 시행하기 위한 노력에 어떤 의미를 갖는지를 조명했습니다.예를 들어 슈피겔은 독일 연방 정보국(독일어:스웨덴 TV는 국가방위전파기구(FRA)가 1954년 상호 감시 협력을 위해 체결된 비밀 조약에 따라 NSA에 케이블 수집 자료를 제공했다고 밝힌 반면,[6] BND는 "대량의 감청 자료"를 NSA에 전달했습니다.[7]글로벌 감시 업무와 관련된 다른 보안 및 정보 기관으로는 호주(ASD), 영국(GCHQ), 캐나다(CSE), 덴마크(PET), 프랑스(DGSE), 독일(BND), 이탈리아(AIES), 네덜란드(AIVD), 노르웨이(NIS), 스페인(CNI), 스위스(NDB), 싱가포르(SID)뿐만 아니라 미가공 상태의 언피를 받는 이스라엘(ISU) 등이 있습니다.NSA가 공유하는 미국 시민들의 문자 [8][9][10][11][12][13][14][15]데이터

2013년 6월 14일, 미국 검찰은 에드워드 스노든을 간첩 및 정부 재산 절도 혐의로 기소했습니다.2013년 7월 말, 그는 러시아 정부로부터 1년간의 임시 망명을 승인받음으로써 [16]러시아의 악화에 기여했습니다.미합중국 관계.[17][18]2013년 10월 말, 데이비드 캐머런 영국 총리는 가디언지에 더 이상 유출을 하지 말라고 경고했습니다. 그렇지 않으면 DA-Notice를 받을 것입니다.[19]2013년 11월, 영국 메트로폴리탄 경찰국은 이 폭로에 대한 범죄 수사를 진행 중이었습니다.[20]2013년 12월, 가디언지 편집장 앨런 러스브리저는 "우리가 본 58,000개의 문서 중 지금까지 26개의 문서를 출판했다고 생각합니다."[21]라고 말했습니다.

언론 보도가 대중에게 책임감 있게 알려준 정도에 대해서는 논란이 되고 있습니다.2014년 1월, 오바마 대통령은 "이러한 폭로가 나온 선정적인 방식은 종종 빛보다 열을 더 많이 흘린다"[22]고 말했고, 숀 윌렌츠와 같은 비평가들은 스노든 문서의 많은 부분이 국내 감시와 관련이 없다고 언급했습니다.[23]미국과 영국의 국방부는 그들의 시민적 공익보다 공개 이후 기간의 전략적 피해를 더 무겁게 평가합니다.미 국방부는 이 같은 폭로에 대한 첫 번째 평가에서 스노든이 미국 역사상 가장 큰 규모의 미국 기밀 "절도"를 저질렀다고 결론 내렸습니다.[24]전 GCHQ 국장인 데이비드 오만 경은 스노든의 폭로를 "영국 정보기관에 대한 가장 치명적인 손실"이라고 묘사했습니다.[25]

배경

퓰리처상을 수상한 저널리스트 바튼 겔만은 워싱턴 포스트가 스노든의 폭로를 보도하는 데 앞장섰습니다.

종합해보면, 이러한 폭로는 2001년 9월 11일의 공격 이후 역사적 구속의 많은 부분을 벗어버린 세계적인 감시 체계를 밝혀냈습니다.비밀 법률 당국은 NSA가 전 국민의 전화, 인터넷, 위치 기록을 샅샅이 뒤지도록 권한을 부여했습니다.

이번 공개는 NSA가 연방수사국([27][28]FBI), 중앙정보국(CIA) 등 미국 연방기관들과 긴밀한 협력관계를 유지하고 있는 구체적인 내용을 공개한 것으로,[29][30] NSA가 기존에 공개되지 않았던 수많은 상업 파트너들과 통신회사들에 지불했던 금전적인 대가들 뿐만 아니라,[31][32][33] 그 이전의 것들도 공개했습니다.sly undisclosed relationships with international partners such as Britain,[34][35] France,[13][36] Germany,[6][37] and its secret treaties with foreign governments that were recently established for sharing intercepted data of each other's citizens.[8][38][39][40]이 같은 사실은 부즈 알렌 해밀턴에서 일하던 당시 [41]NSA 계약자였던 에드워드 J. 스노든이 전 NSA 계약자로부터 유출한 자료에서 여러 국가의 언론에 의해 2013년 6월부터 수개월에 걸쳐 공개됐습니다.[2]

조지 브랜디스 호주 법무장관은 스노든의 폭로가 "2차 세계대전 이후 서방 정보기관의 가장 심각한 차질"이라고 주장했습니다.[42]

글로벌 감시

2013년[update] 12월 현재 글로벌 보안 감시 프로그램은 다음과 같습니다.

| 프로그램. | 해외 기여자 및/또는 파트너 | 커머셜 파트너 |

|---|---|---|

| ||

| ||

| 스타터룸 | ||

| 뤼스트르 |

NSA는 또한 Artifice, Lithium, Serenade, Steel Knight, X라는 암호명의 통신 회사로부터 직접 데이터를 받고 있었습니다.이러한 코드 이름 뒤에 있는 회사의 실제 신원은 Snowden 문서 덤프에 포함되지 않았습니다. 이는 필요한 보안 승인을 받은 사람(Snowden과 같은)에게도 광범위한 유통을 방지하는 예외적으로 통제된 정보로 보호되었기 때문입니다.[65][66]

공시사항

스노든의 정확한 공개 규모는 알려지지 않았지만, 여러 정부 관리들에 의해 다음과 같은 추정치가 제시했습니다.

- 호주 관리들에[42] 의하면 적어도 15,000개의 호주 정보 파일이 있다고 합니다.

- 영국 관리들은[67] 최소 5만8천건의 영국 정보 파일을 공개했습니다.

- 미 국방부, 170만건 정보 파일 공개 논의 시점[24][68]

NSA의 계약자로서 스노든은 독점적인 파이브 아이즈 네트워크를 통해 몇몇 동맹국 정부들의 극비 문서들과 함께 미국 정부 문서들에 접근할 수 있게 되었습니다.[69]스노든은 현재 홍콩에서 만난 기자들에게 모든 사본을 넘겨줬기 때문에 이 문서들을 물리적으로 소유하고 있지 않다고 주장합니다.[70]

그의 변호인에 따르면 스노든은 러시아에 있는 동안 어떤 문서도 공개하지 않겠다고 약속했고, 추가 폭로의 책임은 오직 기자들에게 맡겼습니다.[71]2014년 현재 스노든이 제공한 문서 중 일부에 접근한 뉴스는 다음과 같습니다.Australian Broadcasting Corporation, Canadian Broadcasting Corporation, Channel 4, Der Spiegel, El Pais, El Mundo, L'espresso, Le Monde, NBC, NRC Handelsblad, Dagbladet, O Globo, South China Morning Post, Süddeutsche Zeitung, Sveriges Television, The Guardian, The New York Times, Washington Post.

역사적 맥락

1970년대 NSA 분석가 페리 펠웍(Perry Fellwock, "Winslow Peck"라는 가명으로)은 1988년 록히드 사의 직원 마거릿 뉴샴(Margaret Newsham)에 의해 그 존재가 밝혀진 에첼론 네트워크의 기초를 이루는 UKUSA 협정의 존재를 밝혔습니다.[72][73]9/11 테러가 발생하기 몇 달 전과 그 여파로 전 MI5 관리 데이비드 셰일러와 기자 제임스 뱀포드 등 다양한 사람들이 전 세계 감시 기구에 대한 자세한 정보를 제공했습니다.[74][75]

- NSA 직원 윌리엄 비니와 토마스 앤드류스 드레이크 NSA가 감시를[76][77] 빠르게 확대하고 있다고 폭로했습니다.

- GCHQ 직원 캐더린 건, 이라크 전쟁[78] 직전 유엔 대표단 도청 음모 폭로

- 2004년 영국이 코피 아난[79] 유엔 사무총장을 사찰했다고 폭로한 클레어 쇼트 영국 내각 장관

- 부시 행정부가 법원의 승인[80][81] 없이 미국 시민들을 사찰했다고 폭로한 후 NSA의 영장 없는 감시 논란을 일으켰던 NSA 직원 러스 타이스

- 2006년 NSA가 미국인들의 전화에[82] 대한 방대한 데이터베이스를 보관하고 있다고 밝힌 USA투데이의 레슬리 코울리 기자.

- 2006년 NSA[83] 641A호실 존재를 폭로한 AT&T 직원 마크 클라인

- 2011년 대량 감시 산업의[84] 존재를 밝힌 활동가 줄리언 어산지와 첼시 매닝

- 2012년 월스트리트 점령 운동의 시위자들이 감시를[85] 받고 있다고 폭로한 마이클 헤이스팅스 기자

스노든의 폭로의 여파로 미 국방부는 스노든이 미국 역사상 가장 큰 규모의 미국 비밀 도용을 저질렀다고 결론 내렸습니다.[24]호주의 경우, 연립정부는 이번 유출 사건이 호주 정보기관에 역사상 가장 큰 타격을 입혔다고 설명했습니다.[42]전 GCHQ 국장인 데이비드 오만 경은 스노든의 폭로를 "영국 정보기관에 대한 가장 치명적인 손실"이라고 묘사했습니다.[25]

타임라인

2012년 4월 NSA 계약자 에드워드 스노든은 문서를 다운로드하기 시작했습니다.[87]그 해 스노든은 당시 가디언지에 고용된 저널리스트 글렌 그린왈드와 첫 접촉을 했고, 2013년 1월 다큐멘터리 영화 제작자 로라 포이트라스와 접촉했습니다.[88][89]

2013

그럴지도 모른다

2013년 5월, 스노든은 뇌전증 치료를 받았다는 이유로 NSA에서 임시 휴가를 냈습니다.5월 말경, 그는 홍콩으로 여행을 갔습니다.[90][91]그린왈드, 포이트라스와 가디언의 국방 및 정보 특파원인 에웬 맥애스킬은 스노든을 만나기 위해 홍콩으로 날아갔습니다.

6월.

미국에 기반을 둔 가디언지의 편집장 재닌 깁슨은 뉴욕에서 여러 회의를 가진 후, 그린왈드, 포이트라스 그리고 가디언지의 국방 및 정보 특파원인 에웬 맥애스킬이 스노든을 만나기 위해 홍콩으로 비행기를 타고 가기로 결정했습니다.6월 5일, 유출된 자료에 근거한 첫 번째 언론 보도에서,[92] 가디언지는 NSA가 1억 2천만 명이 넘는 버라이즌 가입자들로부터 전화 기록을 수집했다는 극비 법원 명령을 폭로했습니다.[93]이 명령에 따라 통화 중인 양측의 번호와 위치 정보, 고유 식별자, 통화 시간, 통화 기간 등이 FBI에 넘겨졌고, FBI는 NSA에 기록을 넘겼습니다.[93]월스트리트저널에 따르면 버라이즌 명령은 논란이 되고 있는 데이터 프로그램의 일부로, 미국에서 걸려오는 모든 통화에 대한 기록을 비축하려고 하지만, 부분적으로는 외국인 소유 관계 때문에 T-모바일 US와 버라이즌 와이어리스로부터 직접 정보를 수집하지는 않는다고 합니다.[94]

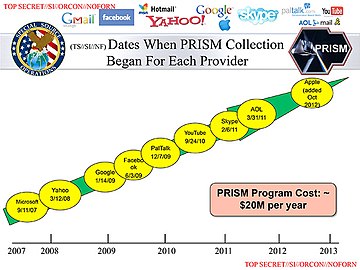

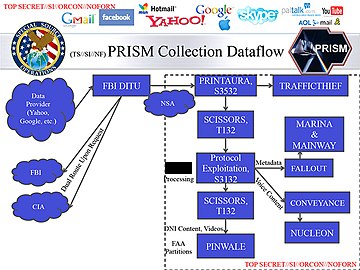

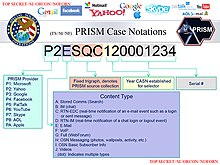

2013년 6월 6일, 두 번째 미디어 공개인 프리즘 감시 프로그램(Microsoft, Google, Facebook, Yahoo, Apple 및 기타 거대 기술 기업으로부터 외국인과 알려지지 않은 수의 미국인의 이메일, 음성, 텍스트 및 비디오 채팅을 수집함)[95][96][97][98]의 폭로가 가디언지와 워싱턴 포스트에 의해 동시에 게재되었습니다.[86][99]

슈피겔은 NSA가 뉴욕에 있는 유럽연합과 유엔본부의 여러 공관을 사찰하고 있다고 폭로했습니다.[100][101]NSA는 4년 안에 구체적인 사건들이 발생하는 동안 몇몇 중국 휴대전화 회사들,[102] 홍콩 중문대와 베이징 칭화대,[103] 그리고 아시아 광섬유 네트워크 운영업체인 팩넷을 해킹했습니다.[104]호주, 캐나다, 뉴질랜드, 영국만이 NSA 공격에서 명시적으로 면제되고 있는데, 유럽연합의 주요 표적은 독일입니다.[105]EU 대사관에서 사용하는 암호화된 팩스 기계를 도청하는 방법은 Dropmire(드롭마이어)라는 코드명이 있습니다.[106]

2009년 G-20 런던 정상회담에서 영국 정보기관 GCHQ는 외국 외교관들의 통신을 감청했습니다.[107]또한 GCHQ는 Tempora를 통해 대량의 광섬유 트래픽을 가로채 저장해 왔습니다.[108]Tempora의 두 가지 주요 구성 요소는 "인터넷 마스터링"(MTI)과 "글로벌 텔레콤 익스플로티지"(Global Telecoms Explitation)입니다.[109]데이터는 3일 동안 보존되고 메타데이터는 30일 동안 보존됩니다.[110]Tempora에 따라 GCHQ가 수집한 데이터는 미국의 국가안보국(NSA)과 공유됩니다.[109]

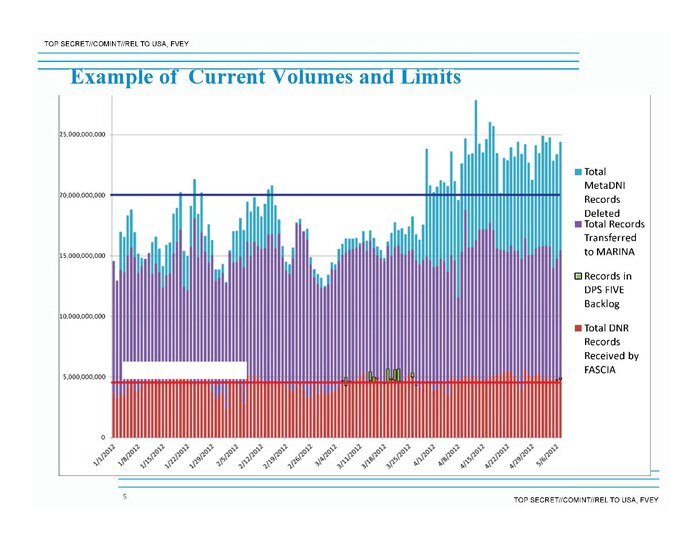

2001년부터 2011년까지 NSA는 Stellar Wind를 통해 미국인들의 이메일과 인터넷 사용 내역을 상세히 기록한 방대한 메타데이터 기록을 수집했으며,[111] 이후 운영 및 자원 제약으로 인해 종료되었습니다.그 후 Shell Trumpet과 같은 새로운 감시 프로그램으로 대체되었으며, 2012년 12월 말까지 "1조 번째 메타데이터 기록을 처리"[112]했습니다.

NSA는 미국인이 아닌 사람들을[113] 표적으로 삼고 미국인들로부터의 데이터 수집을 최소화하기 위한 구체적인 절차를 따릅니다.[114]이러한 법원 승인 정책에 따라 NSA는 다음을 수행할 수 있습니다.[115][116]

- 잠재적으로 미국인에 대한 세부사항을 포함할 수 있는 데이터를 최대 5년간 보관합니다.

- 사용 가능한 정보, 범죄 활동에 대한 정보, 사람 또는 재산에 대한 위해의 위협이 포함되어 있거나, 암호화되어 있거나, 사이버 보안과 관련된 정보를 포함하는 것으로 추정되는 경우, " inadvert적으로 획득한" 국내 통신을 보유하고 이용합니다.

- 변호사-의뢰인 통신 내에 포함된 "외국 정보 정보"를 보존합니다.

- 추가 감시를 중단하기 위해 "미국 기반 기계" 또는 전화번호에서 수집한 통신 내용에 액세스합니다.

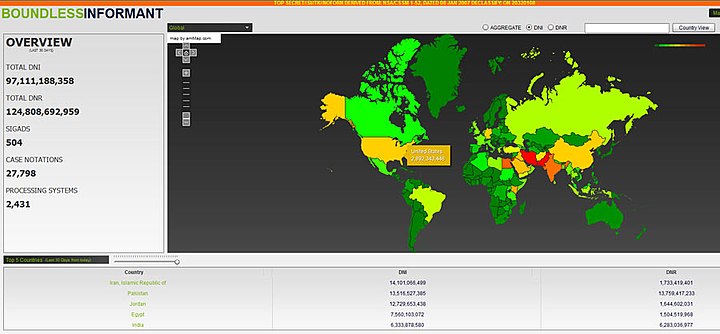

무한 정보원에 따르면 2013년 3월까지 30일 동안 970억 건 이상의 정보가 수집되었습니다.970억 개의 정보 중에서, 약 30억 개의 데이터 세트가 미국의 컴퓨터[117] 네트워크에서 비롯되었고, 약 5억 개의 메타데이터 기록이 독일의 네트워크에서 수집되었습니다.[118]

2013년 8월, 독일의 BND(Bundesnachrichtendienst)가 NSA에 방대한 양의 메타데이터 기록을 이전한다는 사실이 밝혀졌습니다.[119]

슈피겔은 NSA가 독일의 전화 및 인터넷 연결 데이터를 체계적으로 모니터링하고 저장하고 있어 유럽연합 27개 회원국 중 독일이 가장 표적이 되고 있다고 밝혔습니다.이 잡지에 따르면 NSA는 매달 독일 내 약 5억 개의 통신 연결 데이터를 저장하고 있습니다.이 데이터에는 전화, 이메일, 휴대폰 문자 메시지 및 대화 내용이 포함됩니다.[120]

7월.

NSA는 유럽에서 감시된 데이터 트래픽으로부터 포착된 방대한 양의 정보를 입수했습니다.예를 들어, 2012년 12월 NSA는 약 1,500만 건의 전화 연결과 1,000만 건의 인터넷 데이터셋을 통해 하루 평균 메타데이터를 수집했습니다.NSA는 또 브뤼셀에 있는 유럽연합 집행위원회를 감시하고 워싱턴과 유엔에 있는 EU 외교시설을 감시하기 위해 사무실에 버그를 설치하고 컴퓨터 네트워크에 침투했습니다.[121]

미국 정부는 업스트림 데이터 수집 프로그램의 일환으로 한 대륙에서 다른 대륙으로 전자 메일, 웹 페이지, 기타 전자 통신 및 전화를 빛의 속도로 전달하는 해저 광케이블에 액세스하여 이를 감시할 수 있는 능력을 확보하기 위해 기업과 거래하고 있습니다.[122][123]

브라질 신문 오글로보에 따르면 NSA는 브라질 시민들의 수백만 건의 이메일과 전화를 감청했고,[124][125] 호주와 뉴질랜드는 NSA의 글로벌 분석 시스템 XKeyscore의 공동 운영에 관여했습니다.[126][127]XKeyscore에 기여하는 수많은 제휴 시설 중에는 호주에 4개, 뉴질랜드에 1개의 시설이 있습니다.

- 미국 중앙정보국(CIA)[127]이 일부 운영하는 호주 앨리스 스프링스 인근 파인갭

- 호주 다윈 인근 숄 베이 수신소는 호주 신호국(ASD)[127]에 의해 운영됩니다.

- 호주 제럴드턴(Geraldton) 근처에 있는 호주 국방 위성 통신국은 ASD에[127] 의해 운영됩니다.

- 호주 캔버라 외곽의 HMAS Harman은 ASD에[127] 의해 운영됩니다.

- 뉴질랜드 정부통신보안국(GCSB)[127]이 운영하는 뉴질랜드 블렌하임(Blenheim) 인근 와이호파이(Wihopai) 역

O Globo는 2002년 FORNSAT 요격소의 구체적인 위치와 코드명을 밝힌 "Primary FORNSAT Collection Operations"라는 제목의 NSA 문서를 발표했습니다.[128]

에드워드 스노든에 따르면 NSA는 많은 서방 국가들과 비밀 정보 협력 관계를 구축했습니다.[127]스노든에 따르면 NSA의 외교 담당 국장(Foreign Affairs Directorate, FAD)은 이러한 파트너십에 대한 책임이 있으며, 이 파트너십은 외국 정부가 이러한 글로벌 감시 파트너십이 유출될 경우 "정치 지도자들을 대중의 분노로부터 격리"할 수 있도록 구성되어 있다고 합니다.[129]

슈피겔이 발표한 인터뷰에서 스노든은 NSA가 "독일인들과 함께 침대에 누워있다"고 비난했습니다.[130]NSA는 독일 정보기관인 BND(외국 정보)와 BfV(국내 정보)에게 논란이 되고 있는 XKeyscore 시스템에 대한 접근을 허용했습니다.[131]그 대신, BND는 특정 지역에서 NSA의 SIGINT 능력을 능가하는 것으로 보고된 Mira4와 Veras라는 두 시스템의 복사본을 넘겨주었습니다.[6]매일 막대한 양의 메타데이터 기록이 BND에 의해 수집되고 독일 뮌헨 근처의 Bad Aibling 스테이션을 통해 NSA로 전송됩니다.[6]2012년 12월에만 BND는 5억 건의 메타데이터 기록을 NSA에 넘겼습니다.[132][133]

NSA는 2013년 1월자 문서에서 BND가 사생활 보호법을 훼손하려는 노력을 인정했습니다.

BND는 정보 공유의 더 큰 기회를 제공하기 위해 독일 정부가 개인정보 보호법에 대한 해석을 완화하도록 영향을 미치기 위해 노력해 왔습니다.[133]

2013년 4월 NSA 문서에 따르면, 독일은 이제 NSA의 "가장 다작하는 파트너"가 되었습니다.[133]스노든이 유출한 '성공담'이라는 제목의 별도 문서에 따르면 NSA는 BND의 국제적인 데이터 공유를 파트너들과 확대하기 위한 독일 정부의 노력을 인정했습니다.

독일 정부, G-10 개인정보 보호법에 대한 해석 수정… BND가 외국 파트너들과 보호된 정보를 공유하는 데 있어 더 많은 유연성을 제공하기 위해.[50]

게다가, 독일 정부는 Edward Snowden이 상세한 정보를 공개하기 훨씬 전에 프리즘 감시 프로그램에 대해 잘 알고 있었습니다.앙겔라 메르켈의 대변인 Steffen Seibert에 따르면, 두 개의 분리된 프리즘 프로그램이 있습니다: 하나는 NSA에 의해 사용되고 다른 하나는 아프가니스탄에 있는 NATO 군대에 의해 사용됩니다.[134]두 프로그램은 "동일하지 않습니다.[134]

가디언지는 NSA의 XKeyscore 도구에 대한 추가 세부사항을 공개했는데, 이 도구를 통해 정부 분석가들은 사전 승인 없이 이메일, 온라인 채팅, 수백만 명의 열람 이력 등이 포함된 방대한 데이터베이스를 검색할 수 있습니다.[135][136][137]Microsoft는 Outlook.com 에서 암호화된 대화를 차단하는 보안 감시 기능을 개발했습니다. 이는 서비스가 테스트에 들어간 지 5개월 만입니다.NSA는 "프리즘은 암호화 전에 이 데이터를 수집한다"는 이유로 Outlook.com 이메일에 접근할 수 있었습니다.

또한 마이크로소프트는 FBI와 협력하여 NSA가 클라우드 스토리지 서비스 SkyDrive에 액세스할 수 있도록 지원했습니다.2012년 8월 3일자 NSA 내부 문서에서는 프리즘 감시 프로그램을 "팀 스포츠"라고 설명했습니다.[46]

미 중앙정보국(CIA)의 국립대테러센터는 미국 시민들의 범죄 행위를 의심할 만한 이유가 없더라도 연방정부의 파일을 조사할 수 있습니다.이전에 NTC는 테러 용의자이거나 수사와 관련된 사람이 아니라면 그렇게 하는 것이 금지되어 있었습니다.[138]

스노든은 스턱스넷이 미국과 이스라엘이 협력해 개발한 사실도 확인했습니다.[139]프랑스 신문 르몽드(Le Monde)는 에드워드 스노든과 무관한 보도에서 프랑스의 DGSE도 대규모 감시를 받고 있다고 밝혔으며, 이는 "불법적이고 심각한 통제 밖에 있다"고 묘사했습니다.[140][141]

8월

SZ(Süddeutsche Zeitung)와 Norddeutscher Rundfunk(Norddeutscher Rundfunk)가 목격한 Edward Snowden에 의해 유출된 문서는 몇몇 통신 사업자들이 영국 정보 기관인 GCHQ(Government Communications Headquarters)가 전세계 광섬유 통신을 활용하는 데 핵심적인 역할을 한 것으로 드러났습니다.통신 사업자는 다음과 같습니다.

- Verizon Business (코드명 "Dacron")[55][142]

- BT(코드명 "Remedy")[55][142]

- 보다폰 케이블 (코드명 "제론틱")[55][142]

- 글로벌 크로싱(코드명 "Pinnage")[55][142]

- 레벨 3 (코드명 "리틀")[55][142]

- 비아텔 (코드명 "Vitreous")[55][142]

- 인터루트 (코드명 "스트리트카")[55][142]

그들은 각각 개별적으로 책임지고 있는 국제 광섬유 네트워크의 특정 영역을 할당받았습니다.GCHQ에 의해 침투된 네트워크는 TAT-14(EU-영국-미국), 대서양 횡단 1(EU-영국), 서커스 사우스(프랑스-영국), 서커스 노스(네덜란드-영국), 플래그 애틀랜틱-1, 플래그 유로파-아시아, SEA-ME-WE 3(동남아-중동-서유럽), SEA-ME-WE 4(동남아-중동-서유럽), 솔라스(아일랜드-영국), 영국-프랑스 3, 영국-넷14번 헤르랜드, 14번 율리시스(EU-UK), 옐로우(영국-미국), 범유럽 횡단([143]EU-UK).

참여한 통신사들은 "강제적으로" 그렇게 했고 "그 문제에 대해 선택의 여지가 없었다".[143]일부 회사는 케이블 침투에 참여한 대가로 GCHQ에 의해 지불되었습니다.[143]SZ에 따르면, GCHQ는 유럽 전역에 흐르는 대부분의 인터넷 및 전화 통신에 접근할 수 있으며, 전화 통화를 듣고, 이메일 및 문자 메시지를 읽을 수 있으며, 전 세계 인터넷 사용자들이 방문하고 있는 웹 사이트를 확인할 수 있습니다.또한 거의 전체 유럽 인터넷 트래픽을 유지하고 분석할 수 있습니다.[143]

GCHQ는 해저 광섬유 통신 케이블 SEA-ME-WE 3을 통해 영국 및 북유럽과 송수신되는 모든 데이터를 수집하고 있습니다.SID(Security and Intelligence Division)는 SEA-ME-WE-3 케이블을 통해 전달되는 통신에 접근하고 공유하는 데 있어 호주와 협력하고 있습니다.ASD(Australian Signals Directorate)는 또한 아시아, 중동 및 유럽을 연결하는 해저 광통신 케이블을 이용하고 호주의 국제 전화 및 인터넷 트래픽의 대부분을 전송하기 위해 영국, 미국 및 싱가포르 정보 기관과 협력하고 있습니다.[144]

미국은 전세계 80개 이상의 미국 영사관과 대사관에 근거지를 둔 특별 수집 서비스(SCS)로 알려진 극비 감시 프로그램을 운영하고 있습니다.[145][146]NSA는 2012년 여름 유엔의 합의를 어기고 유엔의 화상회의 시스템을 해킹했습니다.[145][146]

NSA는 단순히 해외에서 표적이 된 외국인들과 직접 접촉하는 미국인들의 통신 내용을 가로채는 것이 아니라 감시를 받는 외국인들에 대한 정보를 언급하는 미국인들이 방대한 양의 이메일과 문자 통신 내용을 검색하고 있습니다.[147]또한 알자지라를 염탐하고 내부 통신 시스템에 접근했습니다.[148]

NSA는 미국 인터넷 트래픽의 약 75%에 도달할 수 있는 감시망을 구축했습니다.[149][150][151]미국의 법 집행 기관들은 용의자들에 대한 정보를 수집하기 위해 컴퓨터 해커들에 의해 사용되는 도구들을 사용합니다.[152][153]2012년 5월 NSA 내부 감사 결과 2011년 4월부터 2012년 3월까지 미국 내 미국인과 외국인 표적에 대한 감시 규정 또는 법원 명령 위반 사건이 2776건으로 확인된 반면, 미국 관리들은 실수는 의도적인 것이 아니라고 강조했습니다.[154][155][156][157]

미국 정부의 방대한 스파이 프로그램에 대해 비판적인 감시를 제공해야 할 FISA 법원은 그렇게 할 수 있는 능력이 제한되어 있으며, 정부가 미국인들을 부적절하게 스파이 활동을 할 경우 이를 보고할 것을 신뢰해야 합니다.[158]2013년 8월 21일 기밀 해제된 법적 의견서에 따르면 NSA는 테러와 관련이 없는 것으로 의심되는 미국인들의 전자통신을 3년 동안 감청한 것으로 드러났고, 2011년 감시를 감독하는 FISA 법원은 이 작전이 위헌이라고 판결했습니다.[159][160][161][162]기업 파트너 액세스(Corporate Partner Access) 프로젝트에 따라, 미국의 주요 통신 사업자들은 NSA로부터 매년 수억 달러를 받고 있습니다.[163]NSA와 글로벌 통신 제공자들 간의 자발적인 협력은 1970년대에 BLARNEY라는 표지를 달고 시작되었습니다.[163]

오바마 행정부가 미국인들의 전화 통신 데이터를 대량으로 수집한 사실을 의회에 알리기 위해 특별히 초안을 작성한 서한은 하원 정보위원회 지도자들에 의해 이 프로그램의 미래에 영향을 미치는 중요한 투표가 있기 몇 달 전에 의원들로부터 보류되었습니다.[164][165]

NSA는 2009년에서 2012년 사이에 GCHQ에 1억 파운드 이상을 지불했는데, 그 대가로 GCHQ는 "힘을 쓰고 힘을 빼는 것을 보아야 한다"고 말했습니다.기사에서 언급된 문서들은 스파이 행위와 관련된 영국의 약한 법들이 NSA에게 "판매 포인트"라고 설명하고 있습니다. GCHQ는 또한 "언제든지 휴대전화를 이용할 수 있는" 기술을 개발하고 있습니다.[166]NSA는 합법적인 권한 하에 대형 인터넷 회사들로부터 수집된 데이터베이스에 대한 비밀스러운 뒷문을 가지고 있어 영장 없이 미국 시민들의 이메일과 전화를 검색할 수 있습니다.[167][168]

개인정보보호 및 시민자유감독위원회는 미국 정보기관 수장들에게 국내 스파이 행위에 대한 미국의 더 강력한 감시 지침을 마련할 것을 촉구했습니다. 이 지침들 중 몇 가지가 30년까지 갱신되지 않았다는 사실을 알게 된 후 말입니다.[169][170]미국의 정보 분석가들은 사생활[171][172] 보호를 목적으로 하는 소위 "최소화 절차"를 무시하는 선택을 함으로써 미국인에 대한 스파이 활동을 막기 위해 고안된 규칙들을 고의로 어겼고, NSA의 기관의 엄청난 도청 능력을 이용해 애정 관계를 염탐했습니다.[173]

2011년 10월 미국 대외비밀정보재판소가 NSA의 활동 중 일부가 위헌이라고 판결한 후, 이 기관은 프리즘 감시 프로그램과 관련하여 발생한 추가 비용을 충당하기 위해 주요 인터넷 회사들에 수백만 달러를 지불했습니다.[174]

"인터넷 마스터링"(MTI)은 2009년 영국 언론에 의해 밝혀진 바와 같이 다양한 인터넷 서비스 제공업체에 수천 개의 DPI(딥 패킷 검사) "블랙박스"를 삽입하는 것을 포함하는 영국 정부의 감청 현대화 프로그램(IMP)의 일부입니다.[175]

2013년에는 NSA가 영국으로 들어오는 모든 물리적 지점에서 최대 200개의 광섬유 케이블에서 신호를 진공 처리할 수 있는 이 프로젝트에 1,720만 파운드의 재정적 기여를 한 것으로 추가로 밝혀졌습니다.[176]

9월.

가디언지와 뉴욕타임스는 스노든이 유출한 비밀 문서를 보도했는데 NSA가 상용 소프트웨어에 사용되는 암호화를 약화시키기 위한 "공격적이고 다각적인 노력"의 일환으로 "기술 회사들과 협력"을 해왔으며 GCHQ에는 "핫메일, 구글, 야후, 페이스북" 트래픽을 단속하는 전담팀이 있다고 전했습니다.[183]

독일의 국내 보안기관인 분데스베르파성슈츠(BfV)는 정보와 스파이 소프트웨어를 대가로 독일 주민들의 개인정보를 NSA와 CIA 등 미국 정보공동체 회원 7명에게 체계적으로 전달하고 있습니다.[184][185][186]이스라엘과 스웨덴, 이탈리아도 미국과 영국의 정보기관들과 협력하고 있습니다."루스트레"라는 암호명의 비밀 조약에 따라, 프랑스 정보 기관들은 수백만 개의 메타데이터 기록을 NSA에 전송했습니다.[63][64][187][188]

오바마 행정부는 2011년 비밀리에 외국정보감시법원으로부터 국가안보국의 감청된 전화와 이메일 사용에 대한 규제를 뒤집는 허가를 얻어냈고, 국가안보국이 방대한 데이터베이스에서 미국인들의 통신내용을 의도적으로 검색할 수 있도록 했습니다.수색은 2008년 의회가 외국정보감시법 제702조에 따라 승인한 감시 프로그램 하에서 이루어집니다.이 법에 따르면 대상자는 미국 밖에 있을 것으로 "합리적으로 믿을 수 있는" 외국인이어야 하며, 법원은 1년 동안 유효한 명령으로 대상자 선정 절차를 승인해야 합니다.따라서 각 대상에 대한 영장이 더 이상 필요하지 않을 것입니다.이는 미국인들과 대화를 나누던 사람들이 테러리스트, 스파이, 또는 "외세"라는 가능한 이유가 있다고 법원이 먼저 판단하지 않고도 미국인들과의 대화가 중단될 수 있다는 것을 의미합니다.FISC는 NSA가 감청된 미국의 통신을 보관할 수 있는 기간을 5년에서 6년으로 늘렸고, 이 기간은 외국 정보나 방첩 목적으로 연장될 수 있습니다.두 조치 모두 공개 토론이나 의회의 구체적인 권한 없이 이뤄졌습니다.[189]

"Follow the Money"(FTM)라고 불리는 NSA의 특별 지부는 국제 결제, 은행 및 신용 카드 거래를 감시하고 나중에 수집된 데이터를 NSA의 자체 금융 데이터 은행인 "Tracfin"에 저장합니다.[190]NSA는 지우마 호세프 브라질 대통령과 그녀의 측근들의 연락을 감시했습니다.[191]이 기관은 또한 프랑스 외교관들뿐만 아니라 브라질의 석유 회사인 페트로브라스를 사찰했고 프랑스 외무부의 사설망과 스위프트 네트워크에 접근했습니다.[192]

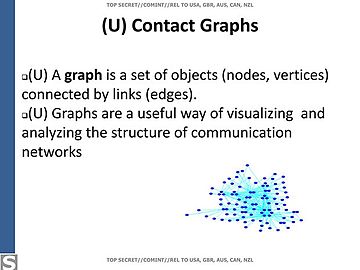

미국에서 NSA는 미국 시민들의 전화와 이메일 로그를 분석하여 그들의 동료, 특정 시간대의 위치, 여행 동반자 및 기타 개인 정보를 식별할 수 있는 정교한 사회적 연결 그래프를 만듭니다.[193]NSA는 미국 시민들에 대한 정보를 제거하기 위해 미 정보 데이터를 먼저 선별하지 않고 이스라엘과 정기적으로 공유합니다.[8][194]

GENIE라는 코드명의 컴퓨터 전문가들은 매년 수만 대의 기기에 원격으로 전송되는 악성코드의 한 형태인 "커버 임플란트"를 사용하여 외국의 컴퓨터 네트워크를 제어할 수 있습니다.[195][196][197][198]전 세계적으로 스마트폰 판매량이 피처폰 판매량을 넘어서기 시작하자 NSA는 스마트폰 붐을 이용하기로 결정했습니다.이것은 특히 스마트폰이 소셜 컨택트, 사용자 행동, 관심사, 위치, 사진 및 신용 카드 번호 및 비밀번호와 같은 정보 기관의 관심을 끌 수 있는 무수히 많은 데이터를 결합하기 때문에 유리합니다.[199]

2010년 NSA 내부 보고서에 따르면 스마트폰의 확산은 "매우 빠르게" 진행되고 있으며, 이는 "전통적인 목표 분석을 복잡하게 만드는" 발전이라고 합니다.[199]이 문서에 따르면 NSA는 애플의 아이폰과 iOS 운영체제, 구글의 안드로이드 모바일 운영체제 등 여러 스마트폰 제조사와 운영체제에 할당된 태스크포스(TF)[199]를 구성했습니다.마찬가지로, 영국의 GCHQ는 블랙베리를 연구하고 해독하는 팀을 배정했습니다.[199]

"iPhone capability"라는 제목 아래, 이 문서는 iOS 3 및 iOS 4 운영 체제의 38개의 다른 기능에 대한 감시를 수행할 수 있는 "스크립트"로 알려진 더 작은 NSA 프로그램이 있다고 언급합니다.지도 제작 기능, 음성 메일 및 사진뿐만 아니라 Google 어스, Facebook 및 Yahoo! 메신저.[199]

2013년 9월 9일, 슈피겔(Der Spiegel)은 아이폰 위치 서비스에 대한 NSA 내부 프레젠테이션을 발표했습니다.한 슬라이드에는 1984년을 주제로 한 애플의 텔레비전 광고 장면과 함께 "1984년에 누가 알았을까..."; 또 다른 사진은 스티브 잡스가 아이폰을 들고 있는 장면으로 "...이 사람은 형이 될 것이다..."; 3분의 1은 아이폰으로 행복한 소비자들을 보여주며 "... 그러면 좀비들이 돈을 지불할 것인가?"[200]라는 질문을 완성합니다.

10월

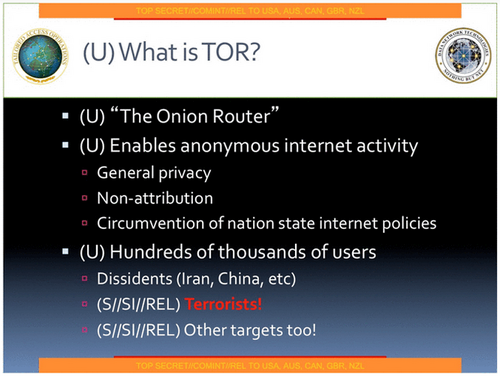

2013년 10월 4일 워싱턴포스트와 가디언은 NSA와 GCHQ가 익명의 Tor를 통해 비밀리에 연락을 주고받은 익명의 인터넷 사용자들을 염탐하려는 시도를 반복했다고 공동으로 보도했습니다.이러한 감시 작업 중 몇 가지는 특정 웹 사이트를 방문한 Tor 사용자의 컴퓨터에 악성 코드를 주입하는 것을 포함했습니다.NSA와 GCHQ는 익명 네트워크에 대한 접근을 차단하는 데 부분적으로 성공하여 Tor 사용자들을 안전하지 않은 채널로 전환시켰습니다.정부 기관들은 또한 일부 익명의 인터넷 사용자들의 신원을 밝혀낼 수 있었습니다.[201][202][203][204]

통신보안기관(CSE)은 브라질 광업부와 주고 받는 전화와 이메일의 메타데이터를 대상으로 올림피아라는 프로그램을 사용하여 브라질 광업부와 에너지부의 통신 지도를 만들어 왔습니다.[205][206]

호주 연방 정부는 Edward Snowden이 자세한 사항을 공개하기 몇 달 전에 프리즘 감시 프로그램에 대해 알고 있었습니다.[207][208]

NSA는 전 세계의 개인 이메일과 인스턴트 메시징 계정으로부터 수억 개의 연락처 목록을 수집했습니다.그 기관은 개인을 대상으로 하지 않았습니다.대신 전 세계 이메일 및 인스턴트 메시징 계정의 상당 부분에 해당하는 연락처 목록을 대량으로 수집했습니다.이 데이터를 분석하면 기관은 숨겨진 연결을 검색하고 훨씬 작은 외국 정보 대상 세계 내의 관계를 매핑할 수 있습니다.[209][210][211][212]

NSA는 펠리페 칼데론 전 멕시코 대통령의 공개 이메일 계정(고위 각료들의 통신에 접근할 수 있게 됨)과 멕시코 보안군의 몇몇 고위 인사들의 이메일, 그리고 엔리케 페냐 니에토 현 멕시코 대통령의 휴대전화 통신을 감시했습니다.[213][214]NSA는 가능한 한 많은 외국 관리들을 위해 종종 미국 외교관들로부터 입수되는 휴대전화와 유선전화 번호를 수집하려고 합니다.통화 내용은 키워드를 사용하여 정기적으로 검색할 수 있는 컴퓨터 데이터베이스에 저장됩니다.[215][216]

NSA는 35명의 세계 지도자들의 전화통화를 감시해왔습니다.[217]미국 정부가 세계 지도자들의 전화를 도청했다는 사실을 처음으로 공개적으로 인정한 것은 2013년 10월 28일 월스트리트저널에 의해 보도되었는데, 이는 미국 정부의 내부 검토 결과 NSA가 35명의 세계 지도자들을 감시하는 것으로 밝혀졌습니다.[218]GCHQ는 대규모 감시 프로그램을 비밀에 부치려고 노력해왔는데, 이는 활동 규모에 대한 "훼손적인 공개 토론"이 그들에 대한 법적 도전으로 이어질 것을 우려했기 때문입니다.[219]

가디언은 NSA가 미 정부의 다른 부서의 관리로부터 전화번호를 전달받은 후 35명의 세계 지도자들의 전화통화를 감시해왔다고 밝혔습니다.NSA는 백악관과 국무부 그리고 국방부와 같은 부서의 고위 관리들에게 주요 외국 정치인들의 전화번호를 감시 시스템에 추가할 수 있도록 그들의 "롤로덱세스"를 공유하도록 권장한 것으로 기밀 메모에서 드러났습니다.EU 정상회의를 위해 브뤼셀에 도착한 독일 지도자 앙겔라 메르켈은 미국의 신뢰 위반을 비난하며 "우리는 동맹국과 파트너들에 대한 신뢰를 가져야 하며, 이는 이제 다시 한번 확립되어야 합니다.친구들 간의 스파이 행위는 그 누구에게도 용납될 수 없으며, 그것은 독일의 모든 시민들에게 해당됩니다."[217]라고 반복합니다.NSA는 2010년에 일반 미국인들의 휴대전화 위치에 대한 데이터를 수집했지만 "운영 가치"가 없다는 이유로 중단했습니다.[220]

영국의 MUSIC 프로그램에 따라 NSA와 GCHQ는 전 세계 야후와 구글 데이터 센터를 연결하는 주요 통신 링크에 비밀리에 침입하여 수억 명의 사용자 계정에서 메타데이터와 콘텐츠를 마음대로 수집할 수 있는 능력을 얻었습니다.[221][222][223][224]

앙겔라 메르켈 독일 총리의 휴대전화가 미국 정보당국에 의해 도청됐을 가능성이 있습니다.[225][226][227][228]슈피겔에 따르면 이 감시는 2002년으로[229][230] 거슬러 올라가 2013년 여름에 종료됐습니다.[218] 반면 뉴욕타임스는 독일이 NSA의 메르켈 총리에 대한 감시가 조지 W 부시 대통령 재임 기간에 시작됐다는 증거를 갖고 있다고 보도했습니다.[231]메르켈 총리는 슈피겔지에서 NSA가 자신의 개인 휴대전화를 엿듣고 있다는 사실을 알게 된 뒤 NSA의 염탐 관행과 슈타시의 염탐 관행을 비교했습니다.[232]2014년 3월 슈피겔은 메르켈 총리가 122명의 다른 세계 지도자들과 함께 NSA의 감시 대상에 올랐다고 보도했습니다.[233]

2013년 10월 31일, 독일 연방 수사국의 일원인 한스 크리스티안 슈트뢰벨레는 모스크바에서 스노든을 만나 전직 정보 계약자가 NSA 스파이 활동에 대해 독일 정부에 보고할 준비가 되어 있다고 밝혔습니다.[234]

Staterroom으로 알려진 매우 민감한 신호 정보 수집 프로그램은 라디오, 통신 및 인터넷 트래픽을 차단하는 것을 포함합니다.그것은 전세계 수많은 지역에 있는 파이브 아이즈 (호주, 영국, 캐나다, 뉴질랜드, 미국)의 외교 공관에서 운영됩니다.미국 공관에서 진행되는 이 프로그램은 미국 정보기관인 NSA와 CIA가 "스페셜 콜렉션 서비스"(SCS)라고 불리는 합작 투자 그룹에서 공동으로 운영하고 있으며, 그들의 멤버들은 미국 대사관과 영사관의 차폐 구역에서 비밀리에 일하고 있습니다.그들이 공식적으로 외교관으로서 인정을 받고 그러한 특별한 특권을 누리는 곳.외교적 보호 하에, 그들은 방해 받지 않고 보고 들을 수 있습니다.예를 들어 SCS는 베를린 브란덴부르크 문 근처에 있는 미국 대사관을 이용하여 독일의 의회 및 정부 소재지와의 통신을 감시했습니다.[228][235][236][237]

호주는 Staterroom 감시 프로그램에 따라 아시아 전역에서 통화와 데이터를 차단하기 위한 비밀 감시 시설을 운영하고 있습니다.[236][238]

프랑스에서 NSA는 비즈니스, 정치 또는 프랑스 국정 운영 세계에 속한 사람들을 표적으로 삼았습니다.NSA는 전화 통신의 내용과 각 대상의 연결 이력, 즉 메타데이터를 모니터링하고 기록했습니다.[239][240]실제 감시 작전은 NSA를 대신해 프랑스 정보기관이 수행했습니다.[63][241]프랑스와 NSA의 협력은 키스 B NSA 국장에 의해 확인되었습니다. 알렉산더는 외국 정보기관이 "전쟁지역"과 "국경 밖의 다른 지역"에서 통화기록을 수집해 NSA에 제공했다고 주장했습니다.[242]

프랑스 신문 르 몽드(Le Monde)는 또한 "PRISM/US-984XN 개요" 프레젠테이션에서 나온 새로운 프리즘 및 업스트림 슬라이드(4, 7, 8페이지 참조)를 공개했습니다.[243]

스페인에서 NSA는 수백만 명의 스페인 사람들의 전화 대화, 문자 메시지, 이메일을 가로채 스페인 정부 구성원들을 사찰했습니다.[244]2012년 12월 10일부터 2013년 1월 8일까지 NSA는 스페인에서 6천만 건의 전화에 대한 메타데이터를 수집했습니다.[245]

스노든이 유출한 문건에 따르면 스페인 시민들에 대한 감시는 NSA와 스페인 정보기관이 공동으로 진행했습니다.[246][247]

11월

NYT는 NSA가 이란 지도자 아야톨라 알리 하메네이를 상대로 '드레드노트 작전'이라고 불리는 도청 활동을 벌이고 있다고 보도했습니다.2009년 그가 이란 쿠르디스탄을 방문했을 때, 이 기관은 GCHQ와 미국의 국가지리정보국과 협력하여 항공기와 공항 사이의 무선 송신을 수집하고 위성사진으로 하메네이의 호송차량을 조사했으며 군사용 레이더 방송국을 열거했습니다.그 이야기에 따르면, 그 작전의 목적은 "통신 지문채취"입니다: 하메네이의 통신을 이란에 있는 다른 사람들의 통신 지문과 구별하는 능력입니다.[248]

같은 이야기는 국가안보국이 미국과 동맹을 맺은 국가와 "적대적" 정부 사이에 보낸 이메일을 감청하는 Ironavenger라는 이름의 작전 코드를 공개했습니다.동맹국은 창 피싱 공격을 하고 있었습니다. 그들의 이메일에는 악성코드가 들어 있었습니다.NSA는 컴퓨터를 공격하는 동맹국의 능력에 대한 지식과 함께 적국에 속한 문서와 로그인 자격 증명을 수집했습니다.[248]

영국 신문 인디펜던트에 따르면 영국 정보기관 GCHQ는 독일 수도 전역에서 휴대전화 통화와 와이파이 데이터, 장거리 통신을 감청할 수 있는 베를린 주재 영국 대사관 옥상에 감청소를 두고 있다고 합니다.브란덴부르크 문 주위에 모여있는 라이히슈타그(독일 의회의 소재지)와 챈설러리(독일 정부 수반의 소재지)와 같은 인접한 정부 건물들을 포함하여.[249]

"Quantum Insert"라는 코드명으로 운영되는 GCHQ는 통신 사업자 벨가콤의 컴퓨터에 감시 소프트웨어를 설치하기 위한 노력의 일환으로 전문 네트워킹에 사용되는 소셜 웹사이트인 LinkedIn으로 가장한 가짜 웹사이트를 설립했습니다.[250][251][252]게다가 석유 카르텔 OPEC의 본부는 NSA 뿐만 아니라 GCHQ에 의해 잠입되어 OPEC 직원 9명의 컴퓨터를 도청하고 OPEC 사무총장을 감시했습니다.[250]

GCHQ는 3년 넘게 "로얄 컨시어지(Royal Concierge)"라는 코드명의 자동화된 모니터링 시스템을 사용하여, 외교관과 정부 관리들을 탐지하기 위한 예약을 표적으로 삼고, 검색하고, 분석하기 위해 세계 여러 지역에 있는 적어도 350개의 일류 호텔들의 예약 시스템에 침투해 왔습니다.[253]2010년에 처음 테스트된 "로열 컨시어지"의 목적은 외교관들의 여행 계획을 추적하는 것이며, 종종 인간 정보와 관련된 감시 방법으로 보완됩니다.다른 은밀한 작전에는 호텔 네트워크에 연결된 컴퓨터를 감시하는 것뿐만 아니라 표적 호텔에서 사용되는 객실 전화와 팩스의 감청도 포함됩니다.[253]

2013년 11월 호주방송공사와 가디언은 호주신호국(DSD)이 인도네시아 대통령 부부의 사적인 통화를 청취하려고 시도했다고 밝혔습니다.인도네시아의 Marty Natalegawa 외무장관은 자신과 대통령이 캔버라 주재 대사와 접촉했다고 확인했습니다.Natalegawa는 인도네시아 정치인들의 개인 전화기를 도청하는 행위는 "내가 생각할 수 있는 모든 선량하고 합법적인 수단, 즉 인도네시아의 국가, 호주의 국가, 국제적인 수단을 위반하는 것"이라고 말했습니다.[254]

DSD의 표적이 된 인도네시아 고위 정치인들은 다음과 같습니다.

- 보에디오노[255] (부통령)

- 유수프 칼라[255](전 부통령)

- 디노 패티 잘랄[255](주미대사)

- Andi Mallarangeng[255] (정부 대변인)

- 하타 라자사[255](국무장관)

- Sri Mulyani Indrawati[255] (전 재무장관, 현 세계은행 총재)

- 위도도 아디 수트집토[255] (전 군 총사령관)

- 소피안 잘릴(Sofyan Zalil[255], 정부 고위 고문)

"3G 영향 및 업데이트"라는 제목을 가진 Snowden이 유출한 기밀 프레젠테이션은 3G 기술의 인도네시아 및 동남아시아 출시에 발맞추기 위한 ASD/DSD의 시도를 공개했습니다.각 페이지 하단에 배치된 ASD/DSD 모토에는 "비밀을 밝혀라. 우리만의 것을 지켜라."[255]라는 문구가 적혀 있습니다.

NSA는 영국 정보 당국이 승인한 비밀 거래에 따라 2007년부터 영국 시민들의 인터넷과 이메일 기록을 저장하고 분석해 왔습니다.NSA는 또한 2005년에 영국과 다른 5개 눈 국가 연합의 시민들에 대한 스파이 활동을 위한 절차를 제안했는데, 심지어 협력 정부는 이에 대한 미국의 허락을 명백하게 거부했습니다.이 제안에 따르면, 파트너 국가들은 이러한 특정 유형의 감시나 그에 대한 절차에 대해 알려서는 안 됩니다.[38]

11월 말경, 뉴욕 타임즈는 NSA 내부 보고서를 통해 감시 능력을 확대하기 위한 NSA의 노력을 설명했습니다.[256]이 5쪽 분량의 문서는 미국의 법이 NSA가 신호정보의 황금기에 대량 감시를 실시할 필요성을 충족시키지 못하고 있다고 주장하고 있습니다. 하지만 NSA 자신의 말을 빌리면 다음과 같은 낙관적인 근거가 있기 때문입니다.

미국 국민들이 NSA에 비범한 권한을 위임할 수 있게 해준 준법 문화는 비록 우리가 법적 권한을 적극적으로 추구하더라도 많은 요구에 직면해서는 결코 타협하지 않을 것입니다.[257]

"SIGINT Strategy 2012–2016"이라는 제목의 이 보고서는 또한 미국이 "상업적 관계"를 통해 "세계 상업 암호화 시장"에 영향을 미치려고 할 것이며, 방대한 데이터 수집에 대한 분석을 "혁명화"하여 "운영상의 영향을 급진적으로 증가시킬 필요가 있다고 강조했습니다.[256]

2013년 11월 23일, 네덜란드 신문 NRC Handelsblad는 네덜란드가 2차 세계대전 직후 미국 정보기관의 표적이 되었다고 보도했습니다.이 감시 기간은 1946년부터 1968년까지 지속되었으며 벨기에, 프랑스, 서독, 노르웨이를 포함한 다른 유럽 국가들의 통신을 차단하는 것도 포함되었습니다.[258]네덜란드 신문은 또한 NSA가 민감한 정보를 훔치기 위해 고안된 악의적인 스파이 소프트웨어로 전세계 5만개 이상의 컴퓨터 네트워크를 종종 은밀하게 감염시켰다고 보도했습니다.[41][259]

디셈버

스노든이 유출한 기밀문서에 따르면 호주신호국(ASD)은 자신이 수집한 정보를 UKUSA 협정의 다른 정보기관들과 공유하겠다고 제안했습니다.외국과 공유하는 데이터에는 수집한 "대량, 선택되지 않은, 최소화되지 않은 메타데이터"가 포함됩니다.ASD는 호주 시민들이 표적이 되지 않는다는 조건으로 그러한 정보를 제공했습니다.당시 ASD는 "[호주 국민 메타데이터의] 의도하지 않은 수집은 중대한 문제로 간주되지 않는다"고 평가했습니다.나중에 대상자가 호주 국적자로 확인된 경우 ASD에 연락하여 영장을 청구할 수 있도록 해야 했습니다.'의료·법률·종교 정보'를 다른 유형의 데이터와 자동적으로 다르게 취급할 것인지 여부를 고려했지만, 각 기관이 사안별로 판단하기로 했습니다.[260]유출된 자료는 ASD가 어디에서 정보 정보를 수집했는지 명시하지 않지만 2001년 정보보호법(Commonwealth)의 섹션 7(a)에 따르면 ASD의 역할은 "호주 밖의 사람들이나 조직의 능력, 의도 또는 활동에 대한 정보를 얻는 것"이라고 합니다..".[261]이와[261] 같이 ASD의 메타데이터 인텔리전스 보유는 외국 정보 수집에 초점을 맞추었고 호주법의 테두리 안에 있었을 가능성이 있습니다.

워싱턴포스트는 NSA가 전 세계 이동통신망과 미국 휴대전화는 물론 외국 휴대전화까지 연결하는 케이블을 이용해 전 세계 휴대전화 위치를 추적해왔다고 폭로했습니다.이 과정에서 NSA는 매일 50억 건 이상의 전화 위치 기록을 수집합니다.이를 통해 NSA 분석가들은 시간에 따른 이동 패턴과 길을 건너는 수천 또는 수백만 명의 다른 전화 사용자들과의 상관 관계를 분석할 수 있습니다.[262][263][264][265]

WP는 또 GCHQ와 NSA가 정상적인 인터넷 브라우징(Pref로 알려진 구글이 운영하는 쿠키)을 통해 생성한 위치 정보와 광고 추적 파일을 활용해 정부 해킹 대상을 특정하고 감시를 강화하고 있다고 보도했습니다.[266][267][268]

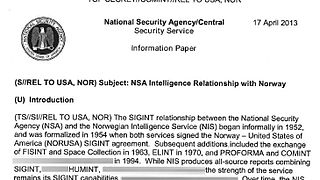

NSA와 협력하는 노르웨이 정보국(NIS)은 콜라 반도의 러시아 목표물과 다른 민간 목표물에 접근했습니다.일반적으로 국정원은 NSA에 "정치인", "에너지", "무장"에 대한 정보를 제공합니다.[269]NSA의 일급 비밀 메모는 노르웨이의 이정표로 다음 해를 열거하고 있습니다.–미국 SIGINT 협정 또는 NORUS 협정:

- 1952년 – NIS와 NSA[270] 간 비공식 협력 시작 연도

- 1954년 – 협정[270] 공식화

- 1963 – 외국계측신호정보(FISINT)[270] 커버리지 협정 연장

- 1970년 – 전자정보보호협정(ELINT)[270] 연장

- 1994 – COMINT([270]Communications Intelligence) 적용 범위 협약 연장

NSA는 국정원을 가장 신뢰할 수 있는 파트너 중 하나로 생각하고 있습니다.두 기관은 또한 상호 표적의 암호화 시스템을 해독하기 위해 협력합니다.NSA에 따르면 노르웨이는 국정원의 요청에 이의를 제기하지 않았습니다.[270]

12월 5일, 스베리제스 텔레비전은 국방 라디오 설립(FRA)이 러시아의 내부 정치를 겨냥하여 스웨덴에서 비밀 감시 작전을 수행하고 있다고 보도했습니다.이번 작전은 FRA가 NSA에 넘겨준 자료를 받아 NSA를 대신해 진행됐습니다.[271][272]스웨덴과 미국의 감시 작전은 발트해 연안 국가들뿐만 아니라 러시아의 에너지 이익을 겨냥했습니다.[273]UKUSA 협정의 일환으로 1954년 스웨덴이 미국, 영국, 캐나다, 호주 및 뉴질랜드와 협력 및 정보 공유에 관한 비밀 조약을 체결했습니다.[274]

스노든의 폭로로 국제정치에서 스웨덴 중립성의 개념이 문제시되었습니다.[275]NSA는 2006년에 작성된 내부 문서에서 스웨덴과의 "관계"가 "그 나라의 정치적 중립성 때문에 최고 기밀 수준으로 보호되고 있다"고 인정했습니다.[276]UKUSA 협정 회원국들과 스웨덴의 협력에 대한 구체적인 세부 사항은 다음과 같습니다.

- FRA는 NSA의 분석 데이터베이스인 XKeyscore에 접근할 수 있는 권한을 부여 받았습니다.[277]

- 스웨덴은 FRA와 스웨덴 보안국 간의 정보 공유를 위한 법적 틀을 제공한 스웨덴 법률의 변화에 대해 NSA에 업데이트했습니다.[52]

- NSA의 대테러 분석관은 2013년 1월부터 스웨덴 수도 스톡홀름에[52] 상주하고 있습니다.

- NSA, GCHQ, FRA는 2004년에 협정에 서명했는데, 이 협정은 FRA가 GCHQ와 상의할 필요 없이 NSA와 직접적으로 협력할 수 있도록 했습니다.[52]약 5년 후, Riksdag는 논란의 여지가 있는 입법 변경을 통과시켰고, FRA가 법원의 명령 없이 스웨덴 국경을 통과하는 무선 및 케이블 경계 신호를 모두 감시할 수 있도록 잠시 허용하는 한편,[278] 원래 제안에 따르면 개인의 사생활을 보호하기 위해 고안된 여러 조항을 도입했습니다.[279]이 법안은 [280]법원 명령을 요건으로 하고 정보 수집에 몇 가지 제한을 가함으로써 사생활 보호를 강화하기 위한 노력으로 11개월 후에 수정되었습니다.[281][282][283]

스노든이 유출한 문서에 따르면 NSA의 특수 소스 운영 부서는 '로그인, 쿠키, 구글 PREFID'를 포함한 정보를 영국의 GCHQ 기관뿐만 아니라 NSA의 맞춤형 접근 운영 부서와 공유해 왔습니다.[284]

2010년 주요 20개국(G20) 토론토 정상회의 기간 중 오타와 주재 미국 대사관은 NSA가 6일간 실시하고 캐나다 통신보안구축국(CSEC)과 긴밀히 조율한 스파이 작전 중 보안 지휘소로 탈바꿈했습니다.스파이 활동의 목적은 무엇보다도 국제적 발전, 은행 개혁에 대한 정보를 얻고 무역 보호주의에 대항하여 "미국의 정책 목표"를 지지하는 것이었습니다.[285]NSA를 대신해 CSEC는 전세계 20개국에 비밀 감시 초소를 설치했습니다.[11]

이탈리아에서는 국가안보국 특별수거국이 로마와 밀라노에 두 개의 감시초소를 운영하고 있습니다.[286]2010년 9월자 NSA 비밀 메모에 따르면, 워싱턴 D.C.에 있는 이탈리아 대사관은 NSA의 두 스파이 활동의 표적이 되었습니다.

- NSA는 미션 '라이프세이버(Lifesaver)'를 뜻하는 암호명 '브루노(Bruneau)'로 대사관 컴퓨터에 저장된 모든 정보를 빼내고 하드디스크 드라이브의 전자 이미지를 만듭니다.[286]

- NSA는 "Highlands"라는 임무를 뜻하는 암호명 "Hemlock" 아래에서 물리적인 "임플란트"를 통해 대사관의 통신에 접근할 수 있습니다.[286]

NSA, GCHQ, CIA, FBI 등은 테러범이나 범죄자 네트워크가 컴퓨터 게임을 통해 비밀리에 통신할 수 있다는 우려 때문에 감시를 실시하고 월드 오브 워크래프트와 같은 대규모 다중 사용자 온라인 롤플레잉 게임(MMORPG)뿐만 아니라 가상 세계 등 많은 온라인 게임의 네트워크에서 데이터를 수집해 왔습니다.세컨드 라이프로, 엑스박스 게임기로.[287][288][289][290]

NSA는 가장 일반적으로 사용되는 휴대전화 암호화 기술인 A5/1을 해독했습니다.스노든이 유출한 기밀문서에 따르면 기관은 암호키를 취득하지 않은 상태에서도 "암호화된 A5/1을 처리"할 수 있습니다.[291]또한 NSA는 통신사 네트워크 간 링크 등 다양한 형태의 휴대폰 인프라를 이용하여 방문자 위치 등록부에 의해 추적되는 휴대폰 사용자의 위치를 파악합니다.[292]

2013년 12월 16일, 미국 컬럼비아 특별구의 지방법원 판사인 Richard Leon은 국가안보국이 미국인들의 전화기록 메타데이터를 대량으로 수집하는 것은 아마도 부당한 검색과 압수에 대한 제4차 개정 금지를 위반하는 것이라고 선언했습니다[293][294][295][296].[297]레온은 2명의 사적 원고(보수주의 변호사인 래리 클레이먼과 찰스 스트레인지)에 대한 전화자료 수집을 차단하는 가처분 신청을 허가하였고,아프가니스탄에서 사망한 암호학자의 아버지는 2011년에 헬리콥터가 격추되면서 정부에 그들의 기록을 파기하라고 명령했습니다.[298]그러나 판사는 68페이지에 달하는 의견서에서 "이 사건에 걸려 있는 중대한 국가 안보 이익과 헌법 문제의 참신성"을 인정하면서 정부의 항소가 있을 때까지 판결에 대한 조치를 취하지 않았습니다.[297]

하지만 뉴욕시 연방법원의 윌리엄 H. 파울리 3세 판사는 잠재적인 테러 공격을 막기 위해 미국 정부의 전세계적인 전화 데이터 수집 시스템이 필요하며, 모든 사람들의 전화가 휩쓸려야만 작동할 수 있다고[299] 판결했습니다.미국 지방법원의 파울리 판사도 의회가 합법적으로 이 프로그램을 설치했다며 헌법상의 권리를 침해하지 않는다고 판결했습니다.판사는 또한 NSA가 수집하고 있는 전화 데이터는 전화 사용자의 것이 아니라 전화 회사의 것이라고 결론 내렸습니다.그는 또한 NSA가 전화회사들로부터 그러한 데이터를 입수한 다음 발신자와 잠재적인 테러리스트들 사이의 연관성을 찾기 위해 조사를 할 때, 이 데이터를 더 사용하는 것은 수정헌법 제4조에 따른 검색조차 아니라고 판결했습니다.그는 또한 통제 선례가 스미스 대 메릴랜드 사건이라고 결론지었습니다. "스미스의 근본적인 근거는 개인이 제3자에게 제공되는 정보에 대한 프라이버시에 대한 정당한 기대가 없다는 것입니다."라고 Paulley 판사는 썼습니다.[300][301][302][303]미국시민자유연맹은 2012년 1월 2일 NSA의 대량 통화 기록 수집이 합법이라는 파울리 판사의 판결에 항소할 것이라고 선언했습니다."정부는 테러 용의자들의 연관성을 추적하는데 정당한 이익을 가지고 있지만, 연관성을 추적하는 것이 정부가 모든 시민들을 영구적인 감시 대상으로 삼을 필요는 없습니다," 라고 ACLU 법률 부국장 Jameel Jaffer가 성명에서 말했습니다.[304]

최근 몇 년간 미국과 영국의 정보기관들은 이스라엘 총리실, 국제 원조기구 수장들, 외국 에너지 회사들, 그리고 미국의 기술회사들과 반독점 분쟁을 벌이고 있는 유럽연합의 한 관리를 포함한 1,100개가 넘는 목표물에 대한 감시를 실시했습니다.[305]

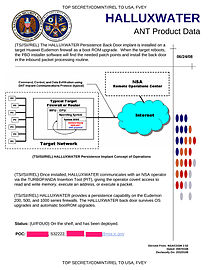

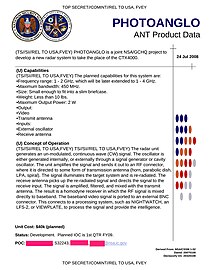

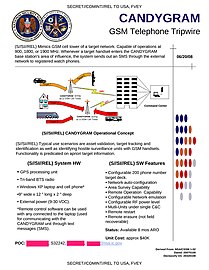

NSA의 맞춤형 접근 작전에 의해 개발된 첨단 기술의 장치와 소프트웨어 카탈로그가 독일의 뉴스 잡지인 슈피겔에 의해 유출되었습니다.[306]2008년부터 시작된 이 카탈로그는 컴퓨터 스크린샷을 캡처하기 위해 개조된 특수 장치들과 공중파를 통해 도난된 데이터를 방송하기 위해 비밀리에 라디오 송신기를 장착한 USB 플래시 드라이브, 그리고 휴대전화 신호를 가로채려는 가짜 기지국들의 존재를 밝혀냈습니다.여기에 나열된 기타 수많은 비밀 장치 및 소프트웨어 주입 장치:

-

스패로우 II – 무선랜 수집 시스템 기능을 하는 모바일 장치

-

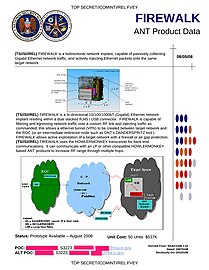

FIREWALK – 기가비트 이더넷 네트워크 트래픽 수집을 위한 하드웨어 삽입형

-

GINSU – CNE(Computer Network Explitation) 임플란트 KONGUR의 애플리케이션 지속성을 확장하는 소프트웨어

-

WISTFULTOL – WMI(Windows Management Instrumentation)를 활용하여 데이터를 전송하는 소프트웨어 이식판

-

NIGHTSTAND – Wireless LAN을 통해 최대 13km(8m) 떨어진 컴퓨터에 NSA 소프트웨어를 소개하는 모바일 장치

-

코튼마우스-II – USB 이식

-

코튼마우스-III – USB 이식

-

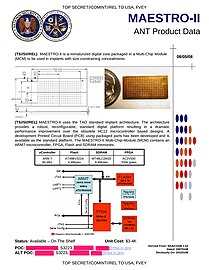

마에스트로-II – 멀티칩 모듈(MCM)로 패키징된 소형화된 디지털 코어

-

트리니티 – 멀티칩 모듈(MCM)로 패키징된 소형화된 디지털 코어

-

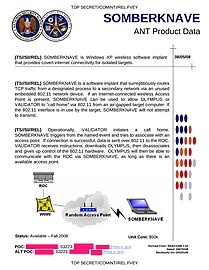

SOMBERKNAVE – NSA의 목표물에 대한 은밀한 인터넷 액세스를 제공하는 Windows XP용 소프트웨어 이식판

-

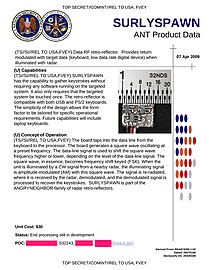

SURLYSPAWN – 키 입력 기록을 위한 장치

-

RAGEMASTER – 스크린샷과 비디오를 캡처하기 위해 컴퓨터의 VGA 케이블에 숨겨진 하드웨어 임플란트

-

IRONCHEF – 영구적인 BIOS 시스템으로 기능하는 소프트웨어 이식

-

Godin Bounce – Dell PowerEdge 서버에 삽입하기 위한 소프트웨어 이식

-

HALUXWATER – Huawei의 Eudemon 방화벽을 겨냥한 백도어 설치

-

피드스루 – 수많은 Juniper Networks 방화벽을 대상으로 백도어 설치

-

고메스루 – 수많은 Juniper Networks 방화벽을 겨냥하여 백도어 설치

-

피카소 – 수정된 GSM 핸드셋

-

GENESIS – Motorola SLVR L9 핸드셋 개조

-

크로스빔 – 상용 휴대전화용 GSM 모듈

-

CANDYGRAM – 대상 네트워크의 GSM 셀 타워를 모방합니다.

-

GOPHERSET – 주소록, SMS(단문 메시지 서비스) 문자 메시지 및 통화 로그 정보를 끌어내는 GSM SIM(Subscriber Identity Module) 카드용 소프트웨어 이식판

-

MonkeyCalendar – 지리적 위치 정보를 끌어내는 GSM SIM(Subscriber Identity Module) 카드용 소프트웨어 이식

-

TOTECHASER – Thuraya 핸드셋을 대상으로 하는 Windows CE 임플란트

-

TOTEGHOSTLY 2.0 – SMS(단문 메시지 서비스) 문자 메시지, 음성 메일 및 연락처 목록 검색은 물론 내장 마이크 및 카메라를 켤 수 있는 Windows Mobile용 소프트웨어 이식판

NSA의 TAO 부서는 전자기기에 스파이웨어와 물리적 이식물을 설치하기 위해 컴퓨터와 노트북의 배송을 가로챘습니다.이것은 FBI와 CIA의 긴밀한 협조 하에 이루어졌습니다.[306][307][308][309]NSA 관리들은 슈피겔 보고서에 대해 "맞춤형 접근 작전은 NSA가 국가와 동맹국을 방어할 수 있도록 하는 최전선에 있는 독특한 국가 자산입니다.[TAO]의 업무는 해외 정보 수집을 지원하는 컴퓨터 네트워크 착취에 초점이 맞춰져 있습니다."[310]

스노든과 무관한 별도의 폭로에서 인증기관을 운영하는 프랑스 트레소르 대중은 중간자 공격을 통해 프랑스 공무원에 대한 스파이 활동을 용이하게 하기 위해 구글을 사칭한 가짜 증명서를 발급한 것으로 드러났습니다.[311]

2014

1월

NSA는 모든 종류의 암호를 해독할 수 있는 강력한 양자 컴퓨터를 만들기 위해 노력하고 있습니다.[314][315][316][317][318]이 노력은 "하드 타겟 침투"로 알려진 미화 7,970만 달러의 연구 프로그램의 일부입니다.그것은 전자기 방사선이 들어오거나 나가는 것을 방지하도록 설계된 패러데이 케이지(Faraday cages)로 알려진 크고 차폐된 방에서 수행되는 광범위한 연구를 포함합니다.[315]현재 NSA는 이 기관이 "두 개의 반도체 큐비트에 대한 완전한 양자 제어"를 얻을 수 있는 기본 구성 요소 생산에 근접해 있습니다.[315]퀀텀 컴퓨터가 성공적으로 구축되면 NSA는 은행, 카드 회사, 소매업체, 증권사, 정부 및 의료 제공업체가 보유한 데이터를 보호하는 암호화를 해제할 수 있습니다.[314]

뉴욕타임즈에 따르면 NSA는 퀀텀이라는 이름의 스파이 소프트웨어로 전세계 약 10만대의 컴퓨터를 감시하고 있습니다.퀀텀은 NSA가 한편으로는 컴퓨터에 대한 감시를 수행할 수 있게 해주며, 다른 한편으로는 사이버 공격을 시작할 수 있는 디지털 고속도로를 만들 수도 있습니다.중국과 러시아군은 물론 유럽연합(EU) 내 무역기관도 대상에 포함돼 있습니다.NYT는 또 NSA가 2008년부터 사용하고 있는 비밀 기술로 인터넷에 연결되지 않은 컴퓨터에 접속해 개조할 수 있다고 보도했습니다.전제 조건은 스파이, 제조업체 또는 모르는 사용자가 무선 주파수 하드웨어를 물리적으로 삽입하는 것입니다.이 기술은 작은 회로 기판과 컴퓨터에 몰래 삽입된 USB 카드로부터 전송될 수 있는 은밀한 전파 채널에 의존합니다.경우에 따라서는 정보 기관이 목표물에서 수 마일 떨어진 곳에 설치할 수 있도록 서류 가방 크기의 중계국으로 전송되기도 합니다.이 기술은 악성코드를 감염된 컴퓨터로 다시 전송할 수도 있습니다.[41]

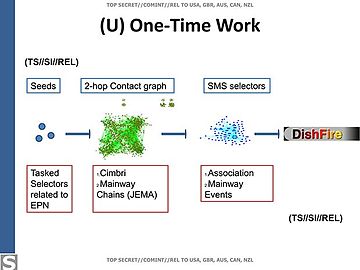

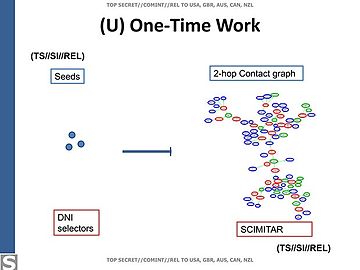

채널 4와 가디언은 NSA의 방대한 데이터베이스인 디쉬파이어의 존재를 공개했는데, 이 데이터베이스는 매일 수억 개의 문자 메시지를 수집합니다.[319]GCHQ는 합법적인 허점을 이용해 영국인들의 개인정보를 얻기 위해 사용하는 데이터베이스에 대한 완전한 접근권을 부여받았습니다.[320]

데이터베이스는 매일 다음과 같은 양의 데이터를 수신하고 저장합니다.

- 76,000건 이상의 문자 메시지 및 기타 여행 정보의[321] 지리적 위치 데이터

- 전자 명함에서[321] 모은 11만명이 넘는 이름

- 문자 간 결제 또는 신용 카드를 전화 사용자에게[321] 연결하여 수집되는 80만 건 이상의 금융 거래

- 네트워크 로밍 경보[321] 감청 기준 160만건 경계 넘어간 내역

- 500만 건 이상의 부재중 통화 알림[321]

- 전세계에서[319] 온 약 2억건의 문자메시지

데이터베이스에는 부재중 통화 알림에서 연락처를 포함한 다른 유형의 정보를 추출하기 위해 SMS 메시지를 처리하는 선호 프로그램이라는 분석 도구가 추가되어 있습니다.[321]

2014년 1월 23일, 대규모 감시에 관한 프라이버시 및 시민 자유 감독 위원회 보고서가 발표되었습니다.대량 전화 메타데이터(즉, 전화 건 번호, 통화 시간 및 시간) 수집 프로그램을 종료하고, FISA 법원 판사가 판단하기 전에 관련된 "특별 옹호자"를 만들고, "새로운 해석을 수반하는" 미래 및 과거 FISC 결정을 공개할 것을 권고합니다.FISA 또는 기타 중요한 법, 기술 또는 규정 준수 문제."[322][323][324]

New York Times, Guardian, ProPublica의 공동 공개에 따르면 NSA와 GCHQ는 늦어도 2007년까지 수십 개의 스마트폰 애플리케이션 소프트웨어로부터 데이터를 수집하고 저장하기 위해 협력하기 시작했습니다.[325][326][327][328]스노든이 유출한 2008년 GCHQ 보고서는 "스마트폰에서 구글 지도를 사용하는 사람은 누구나 GCHQ 시스템을 지원하기 위해 일하고 있다"고 주장합니다.NSA와 GCHQ는 목표물이 구글 지도를 사용할 때 만들어지는 위치 정보와 여행 계획을 포착하고 페이스북, 플리커, 링크드인 등 수많은 소셜 네트워크의 모바일 버전에 게시된 사진에 내장된 주소록, 친구 목록, 전화 로그, 지리적 데이터를 진공청소기로 정리하는 등 다양한 목적으로 레시피를 거래해 왔습니다.트위터 및 기타 서비스.GCHQ는 2012년 날짜의 다른 20페이지 보고서에서 애플리케이션이 사용자 데이터를 추출하는 데 사용될 수 있는 방법의 예로 인기 있는 스마트폰 게임인 "앵그리 버드"를 인용했습니다.종합하면, 이러한 형태의 데이터 수집을 통해 기관은 사용자의 본국, 현재 위치(지리 위치를 통해), 나이, 성별, 우편 번호, 결혼 여부, 소득, 민족성, 성적 성향, 교육 수준, 자녀 수 등을 포함한 사용자의 삶에 대한 중요한 정보를 수집할 수 있습니다.[329][330]

2012년 8월에 작성된 GCHQ 문서는 Squaky Dolphin 감시 프로그램의 세부 사항을 제공하였는데, 이 프로그램은 GCHQ가 유튜브 비디오 조회수, 페이스북의 좋아요 버튼, 그리고 소셜 미디어 트래픽과 같은 다양한 소셜 미디어 특징들과 실시간 모니터링을 할 수 있게 해줍니다.블로그스팟/블로거 방문 시 소셜 미디어 기능을 제공하는 업체의 동의 없이 방문할 수 있습니다.이 기관의 '스키 돌고래' 프로그램은 유튜브, 페이스북, 블로거 등 특정 상황의 데이터를 실시간으로 수집, 분석해 분석 목적으로 활용할 수 있습니다.이 프로그램은 또한 분석 목적으로 사용자 정보뿐만 아니라 매일 시청하는 수십억 개의 비디오에서 주소를 수집합니다.[331][332][333]

2009년 코펜하겐에서 열린 유엔 기후변화회의 동안 NSA와 그 다섯 개의 눈 파트너들은 여러 나라 대표들의 의사소통을 감시했습니다.이것은 그들 자신의 정책 입안자들에게 협상상의 이점을 주기 위해 행해졌습니다.[334][335]

캐나다 통신 보안 기관(CSEC)은 캐나다 주요 공항에서 무료 와이파이 서비스를 통해 캐나다 항공 승객을 추적하고 있습니다.공항 터미널을 빠져나간 승객들은 캐나다 전역의 다른 와이파이 장소에 나타나면서 계속 추적되었습니다.2012년 5월에 작성된 CSEC 문서에서, 이 기관은 어떻게 특정 가상의 목표물을 정확히 집어내기 위해 30만 명 이상의 사용자를 가진 두 개의 통신 시스템에 접근할 수 있었는지를 설명했습니다.이 작전은 NSA를 대신하여 "가끔 다른 도시/지역으로 침입하는 모든 목표물"을 추적할 수 있는 새로운 기술을 시험하기 위한 시험적인 실행으로 수행되었습니다.이 기술은 그 후 캐나다의 Five Eyes 파트너들인 호주, 뉴질랜드, 영국, 그리고 미국과 공유되었습니다.[336][337][338][339]

2월

쉬트도이체차이퉁과 TV 네트워크 NDR의 조사에 따르면, 독일 전 총리 게르하르트 슈뢰더의 휴대전화는 2002년부터 모니터링되었는데, 이는 이라크에 대한 군사 개입에 대한 그의 정부의 반대 때문인 것으로 알려졌습니다.최신 정보의 출처는 에드워드 스노든이 유출한 문서입니다.국가 서명 요구 목록(NSRL)에 대한 정보가 포함된 이 문서는 이전에는 앙겔라 메르켈의 모바일만을 언급하는 것으로 해석되었습니다.그러나 쉬도이체차이퉁과 NDR은 NSA 내부자들로부터 감시 권한이 개인의 것이 아니라 슈뢰더가 2002년에 여전히 가지고 있던 정치적 직책과 관련이 있다는 확인을 받았다고 주장합니다.두 매체의 조사에 따르면 슈뢰더는 NSA의 감시 대상이 될 인물과 기관의 이름이 포함된 388번에 올랐습니다.[340][341][342][343]

GCHQ는 활동가 네트워크 "어나니머스(Anonymous)"에 사이버 공격을 가하여 네트워크 구성원들이 자주 방문하는 대화방을 폐쇄하고 그들을 염탐했습니다.롤링 썬더라고 불리는 이 공격은 공동 위협 연구 지능 그룹(JTRIG)으로 알려진 GCHQ 부서에 의해 수행되었습니다.유닛은 몇몇 어나니머스 멤버들의 실제 신원을 성공적으로 밝혀냈습니다.[344][345][346][347]

Washington Post에 따르면, 미국에서 걸려오는 모든 통화에 대한 기록을 축적하려는 NSA 섹션 215 대량 전화 메타데이터 프로그램은 휴대전화 사용의 급증에 보조를 맞출 수 없기 때문에 모든 미국인의 통화 기록의 30% 미만을 수집하고 있습니다.논란이 되고 있는 이 프로그램은 비밀 외국 정보 감시 법원이 허가한 영장 이후 NSA가 참가 통신사들로부터 걸려오는 모든 전화의 번호와 길이, 위치를 기록할 수 있도록 허용하고 있습니다.[348][349]

인터셉트는 미국 정부가 주로 NSA의 감시를 이용해 해외 드론 공격 대상자들을 겨냥하고 있다고 보도했습니다.인터셉트의 저자는 보고서에서 무고한 사람들의 죽음을 초래하는 치명적인 드론 공격의 목표물을 찾기 위해 사용되는 결함 있는 방법들을 상세히 설명합니다.[350]워싱턴 포스트 NSA의 분석가들과 수집가들에 의하면.전자 감시 장비를 통제하는 NSA 요원들은 NSA의 정교한 감시 기능을 이용해 개별 목표물을 지리적으로 실시간으로 추적하고, 드론과 전술 부대는 목표물을 제거하기 위해 무기를 겨누었습니다.[351]

메이어 브라운으로 알려진 익명의 미국 로펌이 호주 ASD의 표적이 됐습니다.스노든의 문서에 따르면, ASD는 이러한 감청된 통신을 NSA에 넘기겠다고 제안했습니다.이를 통해 정부 당국은 "관심 있는 미국 고객들에게 매우 유용한 정보를 제공하면서 회담을 계속 취재할 수 있게 되었습니다."[352][353]

NSA와 GCHQ 문서에 따르면 반(反)비밀단체 위키리크스를 비롯한 활동가 단체들이 정부의 감시와 형사 소추 대상으로 지목됐습니다.특히 위키리크스 방문자들의 IP 주소가 실시간으로 수집됐고, 미국 정부는 위키리크스 설립자인 줄리언 어산지의 조직이 아프간 전쟁일지를 공개한 것을 이유로 동맹국들에 형사고발을 촉구했습니다.위키리크스 조직은 '악의적인 외국인 배우'로 지정됐습니다.[354]

빌트암 손탁은 익명의 독일 NSA 관계자의 말을 인용해 메르켈에 대한 스파이 활동을 중단하라는 오바마 대통령의 명령이 지켜지고 있는 동안 메르켈 총리의 측근인 토마스 데 마이지에르 내무장관을 비롯한 정부와 재계의 주요 인사들을 도청하는 데 초점이 맞춰졌다고 보도했습니다.오바마 대통령의 안보보좌관인 케이틀린 헤이든은 신문 보도에서 "미국은 다른 어떤 주들과 똑같은 방식으로 정보를 수집한다는 점을 분명히 했다"고 말한 것으로 전해졌습니다.[355][356]

인터셉트는 정부 기관들이 온라인 커뮤니티에 침투해 테러나 국가 안보 위협과 무관한 대상들의 신용을 떨어뜨리기 위한 '거짓 깃발 작전'을 벌이고 있다고 폭로했습니다.현재 사용되는 두 가지 주요한 전략은 목표물의 평판을 파괴하기 위해 인터넷에 모든 종류의 허위 자료를 주입하는 것입니다. 그리고 그것이 바람직하다고 생각하는 결과를 창출하기 위해 온라인 담론과 행동주의를 조작하는 사회 과학과 다른 기술을 사용하는 것입니다.[357][358][359][360]

가디언은 영국의 감시기관인 GCHQ가 국가안보국의 지원을 받아 불법행위가 의심되지 않는 수백만 명의 인터넷 사용자들의 웹캠 이미지를 가로채 저장했다고 보도했습니다.Optic Never라는 코드명의 감시 프로그램은 야후 웹캠 채팅 스틸 이미지(5분마다 한 장의 이미지)를 대량으로 수집하여 기관 데이터베이스에 저장했습니다.이 기관은 GCHQ가 수집한 야후 웹캠 이미지의 3%에서 11% 사이에 "바람직하지 않은 나체"가 포함되어 있다고 추정하면서 "놀라울 정도로 많은 사람들이 웹캠 대화를 사용하여 자신의 신체 일부를 상대방에게 보여준다는 것"을 발견했습니다.[361]

3월

NSA는 이 과정에서 인간의 감시 수준을 줄이는 자동화된 시스템을 사용하여 대규모로 컴퓨터를 몰래 해킹할 수 있는 인프라를 구축했습니다.NSA는 TURB라는 자동화된 시스템 코드에 의존합니다.INE는 본질적으로 대규모 주입 네트워크(선택된 개별 컴퓨터 장치에서 원격으로 전송되는 멀웨어 또는 수만 대의 장치에서 대량으로 전송되는 형태)의 자동 관리 및 제어를 가능하게 합니다.인터셉트가 인용한 바와 같이, 터빈은 "개별이 아닌 그룹별로 자동 제어 임플란트를 수행하는 시스템을 만들어 현재 임플란트 네트워크를 대형화(수백만 개의 임플란트)로 확장할 수 있도록 설계되었습니다."[362]NSA는 임플란트 사용에 관한 많은 파일을 영국, 캐나다, 뉴질랜드, 호주 등 이른바 Five Eyes 감시 연합에 속한 국가들과 공유했습니다.

무엇보다도 TURB로 인해INE와 NSA가 할 수 있는 임플란트에 대한 통제:

- 표적 컴퓨터에 침입하여 외국의 인터넷과 전화망으로부터 데이터를 빼돌리기

- 대상 컴퓨터 감염 및 하드 드라이브에서 파일 유출

- 컴퓨터의 마이크에서 몰래 오디오를 녹음하고 웹캠으로 스냅샷을 찍기

- 파일 다운로드를 손상 및 중단하거나 웹 사이트에 대한 액세스를 거부하여 사이버 공격 시작

- 감염된 컴퓨터에 연결되는 이동식 플래시 드라이브에서 데이터를 빼내기

터브INE 임플란트는 NSA가 메릴랜드에 있는 기관 본부와 일본 미사와와와 영국 맨위드힐에 있는 기관이 사용하는 도청 기지를 포함한 전 세계 곳곳에 설치한 대규모 비밀 감시 "센서"와 연결되어 있으며 이에 의존하고 있습니다.암호명은 '혼란'으로 불리는 이 센서는 인터넷을 통해 전송될 때 데이터 패킷을 감시하는 일종의 첨단 감시 수사망으로 작동합니다.TURB시INE 임플란트는 감염된 컴퓨터 시스템에서 데이터를 유출하고, INE 임플란트는 자동으로 데이터를 식별하여 NSA에 반환하여 분석합니다.또한 대상들이 통신을 할 때 TURBIN에 경보 또는 "팁"을 전송하기 위해 TURBIN에 TURBIN 시스템을 사용하여 멀웨어 공격을 시작할 수 있습니다.NSA는 감시 대상을 식별하기 위해 인터넷 케이블을 통과하는 일련의 데이터 "선택기"를 사용합니다.이러한 선택기에는 이메일 주소, IP 주소 또는 구글, 페이스북, 핫메일, 야후, 트위터와 같은 웹사이트에서 사용자의 컴퓨터로 보내는 사용자 이름 또는 기타 식별 정보를 포함하는 고유한 "쿠키", 검색 습관을 추적하는 고유한 구글 광고 쿠키, 고유한 암호화 키 지문 등이 포함될 수 있습니다.특정 사용자 및 Windows 컴퓨터가 충돌하거나 업데이트할 때 인터넷을 통해 전송되는 컴퓨터 ID로 추적됩니다.[363][364][365][366]

미 상원 정보위원회의 다이앤 파인스타인 위원장은 조지 W 부시 대통령 시절의 구금 및 심문 프로그램에서 CIA가 남용된 혐의에 대한 조사에서 이 위원회를 위해 설립된 독립된 컴퓨터 네트워크를 사찰했다고 비난했습니다.[367]

MISTIC이라는 이름의 음성 감청 프로그램은 2009년에 시작되었습니다.RETRO와 함께, "Retrovertive Retrieve" (RETRO는 캡처된 콘텐츠를 과거 30일 이내까지 검색할 수 있는 음성 오디오 녹음 버퍼)는 외국 전화의 "100%"를 녹음할 수 있습니다.NSA가 최대 30일까지 대화 내용과 관련 메타데이터를 되감기하고 검토할 수 있도록 합니다.최대 30일 동안 녹음된 대화를 저장할 수 있는 기능을 갖춘 Mystic은 NSA가 당사자의 움직임, 동료 및 계획에 대한 즉각적인 이력을 수집할 수 있도록 합니다.[368][369][370][371][372][373]

3월 21일, 르 몽드(Le Monde)는 통신 보안 기관 캐나다(Canada)의 내부 프레젠테이션에서 나온 슬라이드를 발표했는데, 이 슬라이드는 악성 소프트웨어의 일부를 프랑스 정보 기관에 귀속시켰습니다.CSEC 프레젠테이션은 악성코드 피해자 목록이 프랑스 정보 우선순위와 일치한다는 결론을 내렸고, 인기 있는 프랑스 어린이 캐릭터인 바바르(Babar)라는 이름과 개발자 이름 "티티(Titi)"를 포함한 악성코드의 코드에서 프랑스 문화적 참조를 발견했습니다.[374]

프랑스 통신회사 오렌지 S.A.는 프랑스 정보기관 DGSE와 통화자료를 공유하고, DGSE는 감청된 자료를 GCHQ에 넘깁니다.[375]

NSA가 중국 기술기업 화웨이를 사찰했습니다.[376][377][378]화웨이는 스마트폰, 태블릿, 휴대전화 인프라, 무선랜 라우터 등을 선도하는 제조업체로 광섬유 케이블을 설치하고 있습니다.슈피겔(Der Spiegel)에 따르면, 이는 "기술의 종류 […]가 NSA의 데이터 패권 다툼에서 결정적"[379]이라고 합니다.NSA는 "샷자이언트"라는 이름의 작전을 통해 화웨이의 이메일 아카이브와 화웨이 통신 제품의 소스 코드에 접근할 수 있었습니다.[379]미국 정부는 화웨이가 인민해방군으로부터 독립하지 못할 수도 있다는 우려와 중국 정부가 화웨이가 생산한 장비를 이용해 사이버 스파이 활동이나 사이버 전쟁을 벌일 수도 있다는 우려를 오래전부터 갖고 있었습니다.NSA 작전의 목적은 화웨이와 PLA의 관계를 평가하고, 중국 정부의 계획을 더 많이 알고, 화웨이의 정보를 이용하여 이란, 아프가니스탄, 파키스탄, 케냐, 쿠바 등 화웨이의 고객을 염탐하는 것이었습니다.후진타오 전 중국 국가주석과 중국 무역부, 은행은 물론 통신사들도 NSA의 표적이 됐습니다.[376][379]

인터셉트는 NSA 직원이 시스템 관리자와 관련된 IP 주소, 웹 메일 및 페이스북 계정 데이터베이스를 구축하여 NSA가 관리하는 네트워크와 시스템에 액세스할 수 있도록 하는 방법에 대해 논의하는 문서를 공개했습니다.[380][381]

2014년 3월 말, 슈피겔과 인터셉트는 NSA 내부고발자 에드워드 스노든이 기자들에게 제공한 일련의 기밀 파일을 바탕으로 독일에서 GCHQ와 NSA의 스파이 활동과 관련된 기사를 발표했습니다.[382][383]영국 GCHQ는 3개의 독일 인터넷 회사를 대상으로 인터넷 교환 지점을 통과하는 인터넷 트래픽에 대한 정보, 독일 인터넷 공급업체의 중요 고객, 기술 공급업체, 사업 부문 및 회사 직원의 미래 기술 동향을 조사했습니다.[382][383]NSA는 2013년 3월 7일에 명시된 개별화된 법원 명령 없이, 피해를 입은 사람들이 범죄를 저지른 것으로 의심되는지 여부에 관계없이, 독일, 독일 국민 및 기관에 대한 광범위한 감시 권한을 외국 정보 감시 법원으로부터 부여받았습니다.[383]게다가 독일의 앙겔라 메르켈 총리는 다른 121명의 외국 지도자들과 함께 님로드라는 이름의 감시 검색기와 데이터베이스에 이름을 올렸습니다.[382][383]인터셉트는 "NSA는 님로드 시스템을 사용하여 '그렇지 않으면 추적하기 어려울 대상과 관련된 정보를 찾는다'고 NSA 내부 문서에 밝혔습니다.Nymrod는 컴퓨터 시스템에서 수집한 팩스, 전화 및 통신의 전체 기록뿐만 아니라 감청된 통신 내용을 바탕으로 한 비밀 보고서를 정밀 조사합니다.정보 보고서와 NSA 요원들이 읽을 수 있는 녹취록에는 메르켈 총리를 위한 300개 이상의 '시테'가 나와 있습니다."[382]

4월

4월 말경 에드워드 스노든은 지금까지 정부가 말한 것과는 달리 미국 감시기관은 전 세계 그 누구보다도 미국인들을 감시하고 있다고 말했습니다.[384]

그럴지도 모른다

Ars Technica가 발표한 기사에 따르면 NSA의 TAO(Tailored Access Operations) 직원들이 Cisco 라우터를 가로채고 있습니다.[385]

인터셉트와 위키리크스는 미스틱 감시 프로그램의 일환으로 어떤 나라들이 통신을 수집하고 있는지에 대한 정보를 공개했습니다.5월 19일, 인터셉트는 NSA가 미스틱의 하위 프로그램인 소말겟(SOMALGET)이라는 시스템으로 바하마의 거의 모든 휴대폰 대화를 녹음하고 보관하고 있다고 보도했습니다.이번 대규모 사찰은 바하마 정부의 허가 없이 자행되고 있습니다.[386]바하마와는 별도로 인터셉트는 NSA가 케냐, 필리핀, 멕시코 및 이름을 밝히지 않은 다섯 번째 국가에서 휴대전화 메타데이터를 가로챘다고 보도했습니다. "폭력 증가로 이어질 수 있다는 믿을 수 없는 우려" 때문입니다.위키리크스는 5월 23일 성명을 발표하면서 아프가니스탄이 이름 없는 나라라고 주장했습니다.[387]

NSA는 이 같은 폭로에 대해 성명을 통해 "NSA의 외국 정보 수집이 자의적이고 구속을 받지 않는다는 암시는 거짓"이라고 밝혔습니다.[386]

NSA는 글로벌 감시 활동을 통해 이메일, 문자 메시지, 소셜 미디어, 화상 회의 및 기타 통신에 포함된 이미지의 홍수를 활용하여 수백만 개의 이미지를 수집합니다.NSA는 이 사진들을 고도의 얼굴인식 프로그램을 통해 테러리스트로 의심되는 사람들과 다른 정보 목표물들을 추적하는데 사용합니다.[388]

6월.

Vodafone은 정부 기관들이 그들의 네트워크에 직접 접속할 수 있게 해주는 비밀 전선이 있다고 밝혔습니다.[389]이러한 접근은 영장이 필요하지 않으며 직접 접근 전선은 대개 잠금된 방에 있는 장비입니다.[389]보다폰이 운영되는 6개 국가에서는 통신사가 이 같은 접속을 설치하도록 법에 명시돼 있거나 정부가 이를 허용하고 있습니다.[389]보다폰은 일부 정부가 직원들을 감금해 보복할 경우를 대비해 이들 국가의 이름을 밝히지 않았습니다.[389]자유의 샤미 차크라바르티는 "정부들이 스위치를 한 번 깜빡이는 순간에 전화에 접근하는 것은 전례가 없고 무섭습니다.스노든은 인터넷이 이미 공정한 게임으로 취급되고 있다고 밝혔습니다.모든 것이 잘 되어가는 허풍은 매우 희박합니다. 우리 아날로그 법은 디지털 점검이 필요합니다."[389]보다폰은 2014년 6월 6일 첫 번째 법 집행 공개 보고서를 발표했습니다.[389]보다폰 그룹의 프라이버시 담당자인 Stephen Deadman은 "이 파이프들이 존재하며, 직접 접속 모델이 존재합니다.우리는 정부 기관이 국민들의 통신 데이터를 얻기 위한 수단으로 직접 접속을 종료하기 위해 전화를 걸고 있습니다.공식적인 영장 없이는 외부 시야 확보가 불가능합니다.만약 우리가 요구를 받는다면 우리는 그 기관에 반발할 수 있습니다.정부가 종이 한 장을 발행해야 한다는 사실은 권력이 어떻게 쓰이는지에 대한 중요한 제약입니다."[389]Privacy International의 이사인 Gus Hosein은 "통신사들이 이렇게 복잡할 줄은 상상도 못했습니다.Vodafone의 용감한 조치이며 다른 통신사들이 더 용감하게 폭로하기를 바라지만, 우리에게 필요한 것은 그들이 불법적인 요청과 법 자체에 맞서 싸우는 데 있어서 더 용감해지는 것입니다."[389]

GCHQ가 해외처리센터 1(OPC-1)(코드명 "Circuit")이라고 명명된 비밀 감시 프로그램의 극비 문서가 등록부에 의해 공개되었습니다.GCHQ는 에드워드 스노든이 유출한 문서를 토대로 호르무즈 해협과 예멘 인근의 비밀 스파이 기지를 통해 해저 광케이블을 도청하고 있습니다.BT와 보다폰이 연루되어 있습니다.[390]

덴마크 신문 Dagbladet Information and The Intercept는 2014년 6월 19일 NSA의 대량 감시 프로그램인 RAMPART-A 코드를 공개했습니다.RAMPART-A에 따라 '제3자' 국가들은 전 세계 전자 통신의 대부분을 전송하는 광섬유 케이블을 활용하여 NSA가 이 광섬유 케이블에 감시 장비를 설치하도록 비밀리에 허용하고 있습니다.NSA의 외국 파트너들은 전화, 팩스, 이메일, 인터넷 채팅, 가상 사설망으로부터의 데이터, 스카이프와 같은 Voice over IP 소프트웨어를 사용하여 걸려온 전화 등의 방대한 양의 데이터를 NSA로 전송합니다.그 대신 이 파트너들은 NSA의 정교한 감시 장비에 접근하여 자신들의 영역을 드나드는 수많은 데이터를 감시할 수 있습니다.NSA의 대규모 감시 프로그램에 참여하는 파트너 중에는 덴마크와 독일이 있습니다.[391][392][393]

7월.

7월 4일 주 동안, 독일의 정보기관 BND의 31세 남자 직원이 미국을 위한 스파이 혐의로 체포되었습니다.이 직원은 NSA 간첩 사건을 조사하는 독일 의회 위원회를 사찰한 혐의를 받고 있습니다.[394]

NSA의 전 관리이자 내부고발자인 윌리엄 비니는 런던에서 열린 탐사보도 저널리즘 센터 회의에서 연설했습니다.Binney에 따르면, "메타데이터뿐만 아니라 모든 오디오 통화의 적어도 80%가 미국에서 녹음되고 저장됩니다.NSA는 무엇을 저장하고 있는지에 대해 거짓말을 합니다."그는 또한 대부분의 광섬유 케이블이 미국을 관통하고 있으며, 이는 "사고가 아니며 미국이 들어오는 모든 통신을 볼 수 있게 한다"[395]고 말했습니다.

워싱턴포스트는 2009년부터 2012년 사이 NSA가 가로챈 약 16만 건의 문자메시지와 이메일이 담긴 스노든이 제공한 캐시 리뷰를 공개했습니다.신문은 대화 내용이 기관에 의해 녹음된 계정 소유자 10명 중 9명이 "의도된 감시 대상이 아니라 기관이 다른 사람을 위해 던진 그물에 걸렸다"고 결론 내렸습니다.포스트는 분석에서 계정 소유자 중 상당수가 미국인이라는 점도 언급했습니다.[396]

7월 9일, 독일의 연방 국방부에서 일하는 한 군인이 미국을 위해 스파이 활동을 했다는 의심을 받았습니다.[397]7월 4일 사건과 이번 사건의 결과로, 독일 정부는 7월 17일에 독일의 CIA 국장을 추방했습니다.[398]

존 타이 전 국무부 관리는 18일 워싱턴포스트에 행정명령 12333호에 따른 데이터 수집에 대한 우려를 강조하는 사설을 발표했습니다.타이의 우려는 국무부를 통해 접근할 수 있었던 기밀 자료에 뿌리를 두고 있지만, 공개적으로 기밀 자료를 공개하지는 않았습니다.[399]

8월

인터셉트는 NSA가 ICREACH라고 불리는 '구글과 같은' 검색 엔진을 가진 거의 20개의 미국 정부 기관에 비밀리에 데이터를 제공하고 있다고 보도했습니다.인터셉트가 보도한 이 데이터베이스는 FBI와 마약단속국을 포함한 국내 사법기관들이 접근할 수 있으며 전화, 이메일, 휴대전화 위치, 문자메시지 등에 관한 8500억건 이상의 메타데이터 기록을 저장할 수 있도록 구축됐습니다.[400][401]

2015

2월

스노든으로부터 입수한 문서를 바탕으로 인터셉트는 NSA와 GCHQ가 제말토의 내부 컴퓨터 네트워크에 침입하여 늦어도 2010년까지는 SIM 카드에 사용되는 암호키를 훔쳤다고 보도했습니다.2015년[update] 현재, 이 회사는 연간 약 20억 장의 카드를 생산하는 세계 최대의 SIM 카드 제조업체입니다.이 열쇠들로, 정보기관들은 휴대전화 사업자들이나 외국 정부들이 모르는 사이에 휴대전화를 도청할 수 있었습니다.[402]

3월

뉴질랜드 헤럴드는 인터셉트와 협력해 뉴질랜드 정부가 세계무역기구(WTO) 사무총장[403] 후보와 솔로몬제도 정부 인사들을 염탐하기 위해 XKeyscore를 사용했다고 밝혔습니다.[404]

4월

2015년 1월, DEA는 마약 밀매와 관련된 116개국에 미국인들이 걸려온 모든 전화에 대한 메타데이터 기록을 수집해 왔다고 밝혔습니다.DEA의 프로그램은 NSA가 운영하는 전화 메타데이터 프로그램과는 별개였습니다.[405]4월, USA Today는 DEA의 데이터 수집 프로그램이 1992년에 시작되었으며, 미국과 캐나다와 멕시코 간의 모든 전화 통화를 포함하고 있다고 보도했습니다.현재와 전직 DEA 관리들은 이 프로그램이 NSA의 유사한 프로그램의 전신이라고 설명했습니다.[406]DEA는 NSA의 프로그램을 재검토한 후 2013년 9월 프로그램이 중단되었으며 "궁극적으로 종료되었다"고 밝혔습니다.[405]

9월.

스노든은 인터셉트의 기자들에게 GCHQ 문서들을 제공했는데, 이 문서들은 스스로를 "세계에서 가장 큰" 데이터 마이닝 작업이라고 부르며, 모든 눈에 보이는 인터넷 사용자들의 브라우징 습관에 대한 프로필을 만들기 위해 형성된 또 다른 비밀 프로그램 "카르마 폴리스"에 대한 문서들입니다.2009년까지 1조 1천억 건 이상의 웹 브라우징 세션을 저장했으며 2012년에는 하루 500억 건의 세션을 기록했습니다.[407]

2016

이 섹션을 업데이트해야 합니다.(2018년 7월) |

1월

8월

- 섀도우 브로커스라는 단체는 NSA의 방정식 그룹에 침투해 에드워드 스노든이 유출한 문서에 이름을 올린 일부 파일을 포함해 파일을 유린하고 있다고 밝혔습니다.[410]유출된 자재로 인해 영향을 받은 제품 중에는 시스코 PIX와 ASA VPN 박스가 포함되어 있었습니다.

2017

이 섹션을 업데이트해야 합니다.(2018년 7월) |

2017년 3월 위키리크스는 CIA에 관한 8,000개 이상의 문서를 발표했습니다.2013년에서 2016년 사이에 만들어진 볼트 7이라는 코드명의 기밀 문서에는 자동차, 스마트 TV,[411] 웹 브라우저(구글 크롬, 마이크로소프트 엣지, 파이어폭스, 오페라 포함), 그리고 [412][413]대부분의 스마트폰(애플의 iOS와 구글의 안드로이드 포함)의 운영 체제와 같은 CIA의 해킹 능력에 대한 세부 사항이 포함되어 있습니다.마이크로소프트 윈도우, macOS, 리눅스와 같은 다른 운영 체제들.[414]위키리크스는 출처를 밝히지는 않았지만, 이 파일들이 "이전 미국 정부 해커들과 계약자들 사이에서 무단으로 유포되었으며, 이들 중 한 명이 위키리크스에 아카이브의 일부를 제공했다"[411]고 말했습니다.

2018

1월

- 2018년 1월 4일:인터셉트는 NSA가 감시와 해킹을 위해 전 세계 개인의 컴퓨터를 표적으로 삼을 수 있도록 하는 '리퍼'라는 NSA 프로그램의 존재를 폭로하는 기사를 게재하고 있습니다.

- 2018년 1월 9일:뉴욕타임스는 미국 정부가 '콰이어트 스카이'라는 비밀 프로그램을 이용해 비행 중 행동과 움직임을 감시하는 등 범죄 혐의가 없는 미국 시민들을 감시했다고 보도했습니다.

- 2018년 1월 12일:워싱턴포스트는 FBI가 러시아 해커들이 개인 G메일 계정을 해킹하려 한다는 사실을 미국 관리들에게 알리지 않았다고 보도했습니다.

3월

- 2018년 3월 15일:인터셉트는 미국 정부가 멕시코 국경에서 기자들과 활동가들을 감시하기 위해 비밀 데이터베이스를 사용해왔다고 보도했습니다.

- 2018년 3월 19일: 캠브리지 애널리티카가 정치적인 목적으로 수백만 명의 페이스북 사용자의 데이터를 무단으로 접근하는 것과 관련된 캠브리지 애널리티카.

4월

- 2018년 4월 12일:인터셉트는 NSA가 암호화폐 사용자들을 표적으로 삼아 그들의 거래를 추적하고 있다고 보도했습니다.

- 2018년 4월 24일:뉴욕타임스는 중국 정부가 감시 시스템 도구인 스카이넷을 이용해 자국의 이슬람 소수민족을 감시해왔다고 보도했습니다.

6월.

- 2018년 6월 13일:인터셉트는 FBI와 이민세관단속국(ICE)이 안면인식 기술을 이용해 사람들이 모르는 사이나 동의 없이 수백만 장의 운전면허 사진을 스캔해왔다고 보도했습니다.

7월.

10월

- 2018년 10월 4일:가디언은 중국 스파이가 베이징 주재 미국 대사관에서 10년 넘게 근무하며 민감한 정보를 입수했다는 내용의 기사를 게재했습니다.

- 2018년 10월 15일:뉴욕타임스는 중국 정부가 자국민을 감시하고 통제하기 위해 '위대한 국가를 연구하라'는 감시 앱을 사용해왔다고 보도했습니다.

디셈버

- 2018년 12월 6일:미국 정부가 미-멕시코 국경에서 이주자 캐러밴을 취재하던 언론인과 활동가, 이주 옹호자 등을 비밀리에 추적해왔다고 워싱턴포스트가 보도했습니다.

2019

1월

- 2019년 1월 1일:호주의 새로운 암호화 법이 시행되는데, 이 법은 기술 회사들이 암호화된 통신에 대한 접근권을 법 집행 기관에 제공하도록 요구하고 있습니다.

3월

- 2019년 3월 7일: 위키리크스가 CIA의 해킹 도구와 스마트폰 및 기타 기기 침입 기술을 공개한 문서 자료를 공개합니다.

- 2019년 3월 25일:미국 국가안보국(NSA)이 '기술적 어려움'을 이유로 미국 시민들의 전화와 문자 메시지 자료 수집을 중단한 것으로 알려졌다고 월스트리트저널이 보도했습니다.

4월

- 2019년 4월 10일:인터셉트는 또 미국 정부가 멕시코에서 이주 캐러밴의 일부인 언론인과 활동가들을 비밀리에 감시해왔다고 보도했습니다.

- 2019년 4월 18일:미국 정부가 위키리크스 설립자 줄리안 어산지를 컴퓨터 침입 공모 혐의로 비밀리에 기소했다고 가디언이 보도했습니다.

그럴지도 모른다

- 2019년 5월 8일:왓츠앱은 공격자가 사용자의 전화기에 스파이웨어를 설치할 수 있는 보안 결함을 발견하여 15억 명의 사용자가 앱을 업데이트하도록 촉구했습니다.

- 2019년 5월 14일:뉴욕타임스는 미국 정부가 안면인식 기술을 이용해 수백만 명의 미국인들의 운전면허 사진을 자신도 모르게 스캔하고 있다고 보도했습니다.

6월.

7월.

- 2019년 7월 17일:월스트리트저널은 미국 정부가 미국 시민들의 휴대전화에서 이들의 위치와 다른 사람들과의 관계 등 자료를 계속 비밀리에 수집하고 있다고 보도했습니다.

8월

- 2019년 8월 2일:유엔 인권최고대표는 안면인식 기술이 사생활과 인권에 미치는 영향을 제대로 평가할 수 있을 때까지 판매와 사용을 중단할 것을 촉구했습니다.

- 2019년 8월 13일:뉴욕타임스는 중국 정부가 통합공동작전 플랫폼(Integrated Joint Operations Platform)이라는 새로운 도구를 사용해 신장 지역 주민들의 움직임을 감시하고 추적하고 있다고 보도했습니다.

9월.

- 2019년 9월 12일:가디언은 영국 정부가 수백만 명의 온라인 활동을 실시간으로 추적할 수 있는 '크라운 마켓플레이스'라는 새로운 대량 감시 시스템을 비밀리에 개발해왔다고 보도했습니다.

10월

- 2019년 10월 2일:유럽사법재판소는 회원국들은 일반화된 기준으로 전화와 인터넷 데이터를 수집할 수 없으며 감시는 반드시 대상이 되어야 하며 엄격히 필요한 것으로 제한되어야 한다고 규정하고 있습니다.

디셈버

- 2019년 12월 5일:뉴욕타임스는 중국 정부가 신장의 '재교육' 수용소에[415] 100만 명이 넘는 이슬람교도들을 구금했다고 보도했습니다. 이들은 강도 높은 감시와 감시를 받고 있습니다.

2020

이 섹션을 업데이트해야 합니다.최근 새롭게 하여 본 할 수 있도록 . (2021년 3월) |

2021

이 섹션을 업데이트해야 합니다.최근 새롭게 하여 본 할 수 있도록 . (2021년 3월) |

- 2021년 5월, 덴마크 국방 정보국이 NSA와 협력하여 EU 동료 회원국 및 지도자들을 도청한 것으로 보도되어 EU 국가들의 광범위한 반발과 덴마크 및 미국 정부의 해명 요구가 이어졌습니다.[416][417][418]

반응

시민들의 반응

그 공개는 Restore the Firth와 같은 대규모 감시에 반대하는 사회 운동과 Stop Watching Us와 The Day We Fight Back과 같은 행동을 만드는 데 자극이 되었습니다.법률적인 측면에서, Electronic Frontier Foundation은 NSA를 상대로 소송을 제기하는 다양한 단체들의 연합에 가입했습니다.몇몇 인권단체들은 오바마 행정부에 "내부고발자 스노든"을 기소하지 말고 보호하라고 촉구했습니다. 국제앰네스티, 휴먼라이츠워치, 국제투명성기구, 그리고 검열지수 등입니다.[419][420][421][422]경제적 측면에서는 스노든의 폭로로 인해 온라인 쇼핑과 은행 활동이 감소했다는 소비자 조사 결과가 나왔습니다.[423]

그러나 "여전히 일반인들이 사생활 강화 도구를 대대적으로 채택하지 못하고 있다"[424]는 점에서 일반인들의 장기적인 영향은 미미하다는 주장이 제기되고 있습니다.

정치 지도자들의 반응

미국

국내적으로는 버락 오바마 대통령이 "미국인에 대한 스파이 행위는 없다"고 주장했고,[425][426] 제이 카니 백악관 대변인은 스노든이 폭로한 감시 프로그램은 의회의 승인을 받았다고 주장했습니다.[427]

에릭 홀더 미 법무장관은 국제무대에서 "유효한 외국 정보 목적 없이는 해외에 있는 외국인까지 겨냥할 수 없다"[428]고 밝혔습니다.

영국

데이비드 캐머런 총리는 기자들에게 "그들이 어떤 사회적 책임을 보여주지 않는다면 정부가 물러서지 않고 행동하지 않는 것은 매우 어려울 것"이라고 경고했습니다.[429]닉 클레그 부총리는 언론이 "정보기관에 대한 비밀주의 원칙을 절대적으로 옹호해야 한다"고 강조했습니다.[430]

윌리엄 헤이그 외무장관은 "우리는 개인의 사생활과 공공과 영국의 국가 안보를 보호하는 우리의 의무 사이의 균형을 맞추기 위해 많은 주의를 기울인다"고 주장했습니다.[431]헤이그 장관은 파이브 아이즈 동맹을 옹호하면서 영미 정보 관계가 "많은 생명을 구했기 때문에" 위험에 처해서는 안 된다고 거듭 강조했습니다.[432]

호주.

토니 애벗 전 총리는 "모든 호주 정부 기관, 국내외 모든 호주 공무원은 법에 따라 운영된다"고 말했습니다.[433]애보트는 호주방송이 스노든이 제공한 문서를 보도한 것을 두고 "배신자"라고 비난했습니다.[434][435]줄리 비숍 외무장관도 스노든을 배신자라고 비난하며 "전례 없는" 배신 행위라고 비난했습니다.[436]비숍 박사는 파이브 아이즈 동맹을 옹호하면서 호주와 미국의 정보 관계가 "생명을 구하기" 때문에 위험에 처해서는 안 된다고 거듭 강조했습니다.[437]

독일.

2013년 7월 앙겔라 메르켈 총리는 NSA의 감시 관행을 옹호하며 미국을 "수십년 동안 우리의 진실한 동맹국"이라고 묘사했습니다.[438][439]그러나 메르켈 총리에 대한 NSA의 감시가 드러난 후 총리는 NSA와 스타시를 비교했습니다.[440]가디언에 따르면 베를린은 NSA 스파이 논란을 독점적인 파이브 아이즈 동맹에 들어가기 위한 지렛대로 사용하고 있습니다.[441]

한스-피터 프리드리히 내무부 장관은 "미국인들은 우리의 데이터 프라이버시에 대한 우려를 심각하게 받아들이고 있습니다."[442]라고 말했습니다.프리드리히는 독일 의회에 출석해 NSA의 감시를 옹호하며 NSA로 인해 저지된 독일 내 테러 음모 5건을 언급했습니다.[443]그러나 2014년 4월, 또 다른 독일 내무장관은 미국이 독일의 스파이 활동을 억제했다는 충분한 확약을 독일에 제공하지 못했다고 비판했습니다.메르켈 총리의 측근인 토마스 드 마이지에르는 슈피겔과의 인터뷰에서, "미국의 정보 방법은 상당 부분 안보상의 필요에 의해 정당화될 수 있지만, 전술은 과도하고 도가 지나칩니다."라고 말했습니다.[444]

스웨덴

칼 빌트 외무장관은 FRA를 옹호하면서 FRA의 감시 관행을 "국가적인 필요"라고 설명했습니다.[445]카린 엔스트룀 국방장관은 스웨덴이 다른 국가들과 정보 교류를 하는 것은 "우리 안보에 매우 중요하다"며 "정보 작전은 명확한 법률과 엄격한 통제, 의회의 감시를 받는 틀 안에서 이루어진다"[446][447]고 말했습니다.

네덜란드

로널드 플라스터크 내무장관은 NSA가 네덜란드에서 180만 건의 메타데이터 기록을 수집했다고 잘못 주장한 데 대해 사과했습니다.플라스터크는 사실 기록을 수집해 NSA에 넘긴 것은 네덜란드 정보기관이라는 점을 인정했습니다.[448][449]

덴마크

덴마크의 헬레 토르닝-슈미트 총리는 미국 정보기관들이 덴마크의 테러 공격을 막았다고 주장하며 미국 정보기관들을 칭찬하고, 덴마크 국민들이 미국의 감시에 대해 "감사해야 한다"는 개인적인 믿음을 나타냈습니다.[450]그녀는 나중에 덴마크 당국이 미국 정보기관들이 덴마크나 덴마크의 이익을 위해 불법적인 스파이 활동을 했다고 가정할 근거가 없다고 주장했습니다.[451]

정보기관 검토

- 독일.

2013년 7월, 독일 정부는 독일의 정보기관에 대한 광범위한 재검토를 발표했습니다.[452][453]

- 미국

2013년 8월, 미국 정부는 미국 정보기관에 대한 광범위한 재검토를 발표했습니다.[454][455]

- 영국

2013년 10월, 영국 정부는 영국 정보기관에 대한 광범위한 검토를 발표했습니다.[456]

- 캐나다

2013년 12월, 캐나다 정부는 캐나다의 정보 서비스에 대한 광범위한 검토를 발표했습니다.[457]

비판과 대안적 견해

2014년 1월, 버락 오바마 미국 대통령은 "이러한 폭로가 나온 선정적인 방식은 종종 빛보다 더 많은 열을 흘린다"[22]고 말했고, 숀 윌렌츠와 같은 비평가들은 "NSA는 유출자들이 주장하고 언론이 공개한 것보다 훨씬 더 책임감 있게 행동했다"고 주장했습니다.빌렌츠는 "유출자들이 욕설 프로그램에 호루라기를 부는 것을 훨씬 뛰어넘었습니다.국내 감시에 대한 경계심 외에도 지금까지 공개된 스노든 문건 중 상당수는 국내 감시와는 전혀 관련이 없습니다."[23]이코노미스트지의 에드워드 루카스 전 모스크바 지국장은 "스노든의 폭로는 깔끔하고 의심스러울 정도로 한 나라의 이익, 즉 러시아에 부합한다"고 주장하며 "러시아 선전기는 1971년 안젤라 데이비스의 살인 재판 이후 미국 시민권자로부터 이 정도 마일리지를 얻지 못했다"는 마샤 게센의 발언을 인용해 동의했습니다.[458]

밥 세스카는 뉴욕타임스가 NSA 직원의 이름과 알카에다 조직이 표적이 된 구체적인 장소를 신문이 공개한 일련의 슬라이드에서 수정하지 않았다고 반대했습니다.[459]

러시아 언론인 안드레이 솔다토프는 러시아 당국이 러시아 이용자의 사생활 보호를 구실로 자체 감시와 규제를 강화하면서 스노든의 폭로가 러시아 인터넷 자유에 부정적인 결과를 가져왔다고 주장했습니다.스노든의 이름은 구글, 페이스북, 트위터, 지메일 등 플랫폼과 유튜브 등이 러시아 땅에서 서버를 찾거나 서버에 SORM 블랙박스를 설치해 러시아 당국이 통제할 수 있도록 하는 조치를 지지하는 러시아 의원들에 의해 발동됐습니다.[460]솔다토프는 또한 그 공개의 결과로, 정보에 대한 자유로운 접근을 제한하는 인터넷의 발칸화로 이어질 수 있는 인터넷의 글로벌 아키텍처 조정에 관련된 조직들의 권한을 국가 정부가 인수하도록 하는 것에 대한 국제적인 지지가 커졌다고 주장했습니다.[461]ICANN 등이 2013년 10월 발표한 인터넷 협력의 미래에 관한 몬테비데오 성명은 "국가적 차원의 인터넷 파편화"에 대해 경고하고 "최근의 폭로로 인해 전 세계 인터넷 사용자들의 신뢰와 신뢰가 훼손되는 것에 대해 강한 우려를 표명했습니다.[462]

2014년 말, 프리덤 하우스는 "몇몇 주들은 미국 국가안보국(NSA)의 광범위한 감시의 폭로를 핑계로 자주 감시를 거의 하지 않거나 전혀 하지 않고 정치적 야당과 인권 운동가들을 목표로 삼고 있습니다."라고 말했습니다.[463]

대중의 인식

스노든의 폭로가 일반인들에게 미치는 영향은 다양했습니다.이 사건 이후 사생활 관련 웹페이지에 대한 관심을 추적한 연구결과, 언론의 지속적인 토론에도 불구하고 대중들의 관심은 빠르게 감소한 것으로 나타났습니다.[464]

갤러리

-

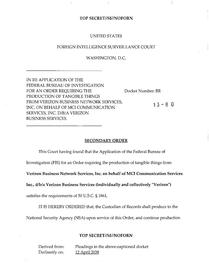

법원은 버라이즌이 NSA에 모든 통화내역 기록을 넘겨줄 것을 요구했습니다.

-

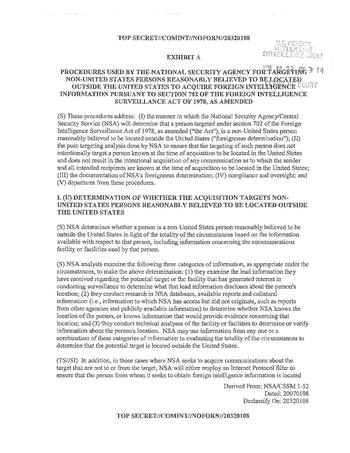

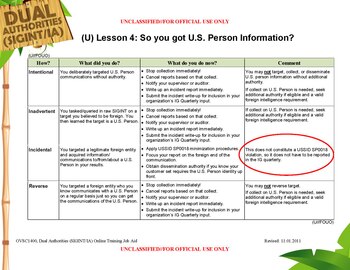

외국인을 대상으로 하는 절차입니다.

-

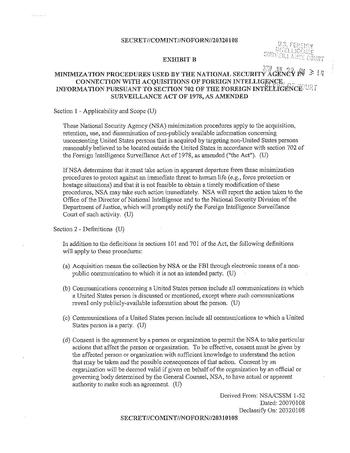

미국인에 대한 징수를 최소화하기 위해 사용되는 절차.

-

2009 항성풍에 관한 OIG 보고서 초안.

-

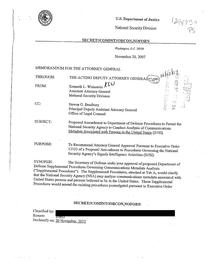

2007년 Michael Mukasey가 더 넓은 권한을 요청하는 메모

-

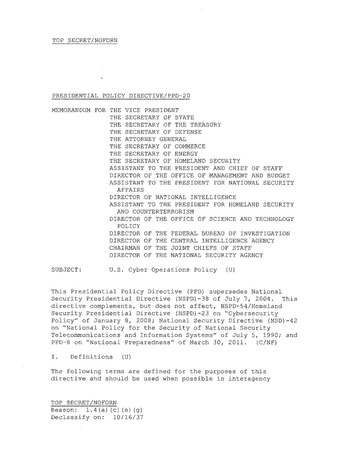

대통령 정책 지침 – 사이버 전쟁과 관련된 버락 오바마 서명 PPD 20 서명

-

NSA의 사생활 침해에 대한 보고서.

-

'프라이버시 침해'란 무엇입니까?

-

FISA 법원은 NSA의 감시가 "법령 및 헌법상 근거가 부족하다"고 판단했지만 그럼에도 불구하고 이를 재인증했습니다.

-

이론적 근거를 제시

-

2013 회계연도 인텔리전스 예산 발췌, 1권

-

2013 회계연도 인텔리전스 예산, 추가 표

-

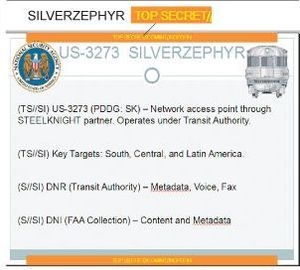

실버 제퍼 슬라이드

-

슬라이드를 놓습니다.

-

프리즘 프레젠테이션의 표지입니다.

-

글로벌 인터넷 대역폭 지도.

-

PRISM 컨텐츠 공급자의 이름과 해당 공급자가 일반적으로 제공하는 서비스입니다.

-

각 컨텐츠 공급자가 프리즘에 추가된 날짜.

-

PRISM 작업 프로세스 흐름도.

-

프리즘 데이터 흐름.

-

프리즘 케이스 이름 설명.

-

REPRISMFISA 웹 애플리케이션.

-

프리즘의 삶에서 일주일

-

2008년 XKeyscore 프로그램 프레젠테이션(PDF, 27.3MB)

-

지정학적 동향:주요 과제

-

지정학적 동향: 글로벌 동인

-

접촉 그래프 분석의 이점.

-

접촉 그래프 분석의 이점.

-

연락처 그래프.

-

연락처 그래프에서 홉합니다.

-

2 홉 접촉 그래프.

-

엔리케 페냐 니에토와 그의 동료들에 대한 스파이 활동.

-

니에토 작전에서의 과정에 대한 세부사항.

-

니에토에서 보낸 잠재적 내각 인선에 대한 자세한 이메일.

-

지우마 호세프와 그녀의 고문들에 대한 스파이 활동.

-

Rousseff 작업의 세부 프로세스(2 hop contact graph)

-

Rousseff 작업의 세부 프로세스(2 hop contact graph)

-

접촉 그래프 분석의 이점.

-

공통 인터넷 암호화 기술의 활용.

다른 누출과 비교

| 연도 | 폭로 | 크기 | 주 소스 | 주요 게시자 |

|---|---|---|---|---|

| 2021 | 판도라 페이퍼스 | 1,190만 건의 유출된 문서, 2.9 테라바이트의 데이터 | 존 도 | 국제탐사보도언론인컨소시엄.ICIJ가 추정한 역외(돈이 생긴 나라 밖)에 보유한 돈의 규모는 5조 6천억 달러에서 32조 달러에 이릅니다. |

| 2017 | 파라다이스 페이퍼스 | 1,340만 건의 문서 | 존 도 | Süddeutsche Zeitung, The Guardian, BBC, Le Monde, Tamedia, Falter, La Nación, NDR, WDR, ORF |

| 2016 | 파나마 페이퍼스 | 1150만건의 문서 | 존 도 | Süddeutsche Zeitung, The Guardian, BBC, Le Monde, Tamedia, Falter, La Nación, NDR, WDR, ORF |

| 2013 | 글로벌 보안 감시 공개 | 150~177만 건의 문서[465] | 에드워드 스노든 | 인터셉트[466],The Guardian, The New York Times, Washington Post, Der Spiegel, El Pais, Le Monde, L'espresso, O Globo, ProPublica, Australian Broadcasting Corporation, Canadian Broadcasting Corporation, NRC Handelsblad, Sveriges Television |

| 2010 | 미국 육군과 국무부 문서 | 734,435개의 파일 | 첼시 매닝 | 가디언, 뉴욕타임즈, 슈피겔, 르몽드, 엘파이스, 위키리크스 소재는 다음과 같이 구성되었습니다. |

| 1971 | 펜타곤 페이퍼 | 4,100페이지 | 다니엘 엘스버그 | 뉴욕타임즈 |

참고 항목

참고문헌

- ^ Barton Gellman (December 24, 2013). "Edward Snowden, after months of NSA revelations, says his mission's accomplished". The Washington Post. Retrieved December 25, 2013.

Taken together, the revelations have brought to light a global surveillance system...

- ^ a b c "Who holds security clearances?". The Washington Post. June 10, 2013. Retrieved February 12, 2014.

- ^ Hunton, James E.; Rose, Jacob M. (February 24, 2010). "Retracted: Effects of Anonymous Whistle-Blowing and Perceived Reputation Threats on Investigations of Whistle-Blowing Allegations by Audit Committee Members". Journal of Management Studies. 48 (1): 75–98. doi:10.1111/j.1467-6486.2010.00934.x. ISSN 0022-2380.

- ^ Greenwald, Glenn (June 6, 2013). "NSA collecting phone records of millions of Verizon customers daily". The Guardian. Retrieved August 16, 2013.

Exclusive: Top secret court order requiring Verizon to hand over all call data shows scale of domestic surveillance under Obama

- ^ "NSA Primary Sources". Electronic Frontier Foundation. November 19, 2013. Retrieved December 14, 2013.

- ^ a b c d e f Hubert Gude; Laura Poitras; Marcel Rosenbach (August 5, 2013). "German intelligence Sends Massive Amounts of Data to the NSA". Der Spiegel. Retrieved December 14, 2013.

- ^ Gunnar Rensfeldt. "NSA 'asking for' specific exchanges from FRA – Secret treaty since 1954". Sveriges Television. Retrieved December 14, 2013.

This document, dated 18 April of this year, clearly shows that the relation is very close indeed, seemingly growing even closer. 'NSA's relationship with the FRA, an extremely competent, technically innovative, and trusted Third Party partner, continues to grow. The FRA provided NSA with access to its cable collection in 2011'

- ^ a b c Glenn Greenwald; Laura Poitras; Ewen MacAskill (September 11, 2013). "NSA shares raw intelligence including Americans' data with Israel". The Guardian. Retrieved September 14, 2013.

- ^ Tim Leslie; Mark Corcoran (November 8, 2013). "Explained: Australia's involvement with the NSA, the U.S. spy agency at heart of global scandal". Australian Broadcasting Corporation. Retrieved December 18, 2013.

- ^ Julian Borger (November 2013). "GCHQ and European spy agencies worked together on mass surveillance". The Guardian. Retrieved December 18, 2013.

- ^ a b Greg Weston; Glenn Greenwald; Ryan Gallagher. "Snowden document shows Canada set up spy posts for NSA". Canadian Broadcasting Corporation. Retrieved December 13, 2013.

- ^ "Denmark is one of the NSA's '9-Eyes'". The Copenhagen Post. Archived from the original on December 19, 2013. Retrieved December 18, 2013.

- ^ a b Jacques Follorou (November 29, 2013). "La France, précieux partenaire de l'espionnage de la NSA". Le Monde (in French). Retrieved December 18, 2013.

- ^ Christian Fuchs, John Goetz und Frederik Obermaier (September 13, 2013). "Verfassungsschutz beliefert NSA". Süddeutsche Zeitung (in German). Retrieved December 18, 2013.

- ^ Kjetil Malkenes Hovland. "Norway Monitored Phone Traffic and Shared Data With NSA". The Wall Street Journal. Retrieved December 18, 2013.

- ^ Herszenhorn, David M. (July 16, 2013). "Leaker Files for Asylum to Remain in Russia". The New York Times. Retrieved December 16, 2013.

- ^ "Snowden Asylum Hits U.S.-Russia Relations". The Wall Street Journal. August 1, 2013. Retrieved December 16, 2013.

- ^ ".S. 'Extremely Disappointed' At Russia's Asylum For Snowden". NPR. August 1, 2013. Retrieved December 16, 2013.

- ^ Francis Elliott (October 28, 2013). "Cameron hints at action to stop security leaks". The Times. Retrieved November 13, 2013.

- ^ Satter, Raphael (November 13, 2013). "UK Pursuing Criminal Investigation Into Guardian Leaks". Associated Press. Retrieved September 23, 2014.

- ^ "Only 1% of Snowden files published – Guardian editor". BBC News. December 3, 2013. Retrieved December 29, 2013.

- ^ a b 2014년 1월 17일 오바마 대통령의 NSA 개혁 연설 녹취록

- ^ a b 션 윌렌츠(2014년 1월 19일), 스노든, 그린왈드, 어산지에 대해 그들이 정말로 어떻게 생각하는지 안다면 다르게 느낄 것 같습니까?신공화국

- ^ a b c "Pentagon Says Snowden Took Most U.S. Secrets Ever". Bloomberg News. January 10, 2014. Archived from the original on January 10, 2014. Retrieved February 1, 2014.

{{cite news}}: CS1 maint : bot : 원본 URL 상태 알 수 없음 (링크) - ^ a b "Snowden leaks 'worst ever loss to British intelligence'". BBC News. October 11, 2013. Retrieved February 4, 2014.

- ^ Barton Gellman (December 24, 2013). "Edward Snowden, after months of NSA revelations, says his mission's accomplished". The Washington Post. Retrieved December 25, 2013.

- ^ a b Chan, Edwin (July 11, 2013). "Microsoft helped NSA, FBI access user info: Guardian". Reuters. Retrieved December 25, 2013.

- ^ Andy Greenberg (June 5, 2013). "NSA's Verizon Spying Order Specifically Targeted Americans, Not Foreigners". Forbes. Retrieved December 25, 2013.

In a top secret order obtained by the Guardian newspaper and published Wednesday evening, the FBI on the NSA's behalf demanded that Verizon turn over all call detail records originating in the United States for the three months beginning in late April and ending on 19 July.

- ^ "Report: NSA and CIA collaborate on drone strikes". Associated Press. October 17, 2013. Archived from the original on October 23, 2013. Retrieved December 25, 2013.

- ^ Doug Gross (December 10, 2013). "Leak: Government spies snooped in 'Warcraft,' other games". CNN. Retrieved December 25, 2013.

- ^ Craig Timberg; Barton Gellman (September 3, 2013). "NSA paying U.S. companies for access to communications networks". The Washington Post. Retrieved December 25, 2013.

- ^ Michael Winter (August 23, 2013). "NSA reimbursed tech firms millions for data". USA Today. Retrieved December 25, 2013.

- ^ Brian Fung. "The NSA paid Silicon Valley millions to spy on taxpayers". The Washington Post. Retrieved December 25, 2013.

- ^ Rob Williams (August 2, 2013). "Americans pay GCHQ £100m to spy for them, leaked NSA papers from Edward Snowden claim". The Independent. London. Archived from the original on January 12, 2014. Retrieved December 25, 2013.

- ^ Kiran Stacey (August 1, 2013). "US paid GCHQ £100m for UK intelligence, say leaked documents". Financial Times. Retrieved December 25, 2013.

- ^ "Espionnage: les services secrets français précieux partenaires de la NSA américaine" (in French). Radio France Internationale. November 30, 2013. Retrieved November 30, 2013.

- ^ "SPIEGEL Reveals Cooperation Between NSA and German BND". Der Spiegel. July 8, 2013. Retrieved December 25, 2013.

- ^ a b Ball, James (November 20, 2013). "US and UK struck secret deal to allow NSA to 'unmask' Britons' personal data". The Guardian. Retrieved November 21, 2013.

- ^ Philip Dorling (September 12, 2013). "US shares raw intelligence on Australians with Israel". The Sydney Morning Herald. Retrieved December 25, 2013.

- ^ Ewen MacAskill; James Ball; Katharine Murphy (December 2, 2013). "Revealed: Australian spy agency offered to share data about ordinary citizens". The Guardian. Retrieved December 25, 2013.

- ^ a b c d David E.Sanger; Thom Shanker (January 14, 2014). "N.S.A. Devises Radio Pathway into Computers". The New York Times. Retrieved January 15, 2014.

- ^ a b c Cameron Stewart; Paul Maley (December 5, 2013). "Edward Snowden stole up to 20,000 Aussie files". The Australian. Retrieved February 3, 2021.

- ^ Philip Dorling (June 13, 2013). "Australia gets 'deluge' of US secret data, prompting a new data facility". The Sydney Morning Herald. Retrieved December 22, 2013.

- ^ Nick Hopkins (June 7, 2013). "UK gathering secret intelligence via covert NSA operation". The Guardian. Retrieved December 22, 2013.

- ^ Olmer, Bart (June 11, 2013). "Ook AIVD bespiedt internetter". De Telegraaf (in Dutch). Retrieved September 10, 2013.

Niet alleen Amerikaanse inlichtingendiensten monitoren internetters wereldwijd. Ook Nederlandse geheime diensten krijgen informatie uit het omstreden surveillanceprogramma 'Prism'.

- ^ a b c Glenn Greenwald, Ewen MacAskill, Laura Poitras, Spencer Ackerman and Dominic Rushe (July 11, 2013). "Revealed: how Microsoft handed the NSA access to encrypted messages". The Guardian. London. Retrieved July 11, 2013.

{{cite news}}: CS1 유지 : 여러 이름 : 저자 목록 (링크) - ^ Brandon Griggs (July 13, 2013). "Report: Microsoft collaborated closely with NSA". CNN. Retrieved December 25, 2013.

And Microsoft also worked with the FBI this year to give the NSA easier access to its cloud storage service SkyDrive

- ^ a b c d e "NSA slides explain the PRISM data-collection program". The Washington Post. July 10, 2013. Retrieved October 7, 2020.

- ^ a b c Greenwald, Glenn; MacAskill, Ewen (June 7, 2013). "NSA Prism program taps in to user data of Apple, Google and others". The Guardian. Retrieved December 25, 2015.

- ^ a b c René Pfister, Laura Poitras, Marcel Rosenbach, Jörg Schindler and Holger Stark (July 22, 2013). "German Intelligence Worked Closely with NSA on Data Surveillance". Der Spiegel. Retrieved December 22, 2013.

{{cite news}}: CS1 유지 : 여러 이름 : 저자 목록 (링크) - ^ Gunnar Rensfeldt. "FRA has access to controversial surveillance system". Sveriges Television. Retrieved December 12, 2013.

- ^ a b c d Gunnar Rensfeldt. "Read the Snowden Documents From the NSA". Sveriges Television. Retrieved December 12, 2013.

- ^ Nick Hopkins; Julian Borger (August 1, 2013). "Exclusive: NSA pays £100m in secret funding for GCHQ". The Guardian. Retrieved December 22, 2013.

- ^ Rob Williams (August 2, 2013). "Americans pay GCHQ £100m to spy for them, leaked NSA papers from Edward Snowden claim". The Independent. London. Archived from the original on January 12, 2014. Retrieved December 31, 2013.

- ^ a b c d e f g h i j k l m n James Ball; Luke Harding; Juliette Garside (August 2, 2013). "BT and Vodafone among telecoms companies passing details to GCHQ". The Guardian. Retrieved December 22, 2013.

- ^ Gellman, Barton; Soltani, Ashkan; Peterson, Andrea (November 4, 2013). "How we know the NSA had access to internal Google and Yahoo cloud data". The Washington Post. Retrieved November 5, 2013.

- ^ Matthias Gebauer; Hubert Gude; Veit Medick; Jörg Schindler; Fidelius Schmid (September 9, 2013). "CIA Worked With BND and BfV in Neuss on Secret Project". Der Spiegel. Retrieved December 20, 2013.

- ^ Philip Dorling (October 31, 2013). "Exposed: Australia's Asia spy network". The Sydney Morning Herald. Retrieved December 23, 2013.

- ^ a b c d "Photo Gallery: Spies in the Embassy". Der Spiegel. October 27, 2013. Retrieved December 22, 2013.

- ^ Colin Freeze (October 29, 2013). "Canadian embassies eavesdrop, leak says". The Globe and Mail. Toronto. Retrieved December 23, 2013.

- ^ a b Duncan Campbell; Cahal Milmo; Kim Sengupta; Nigel Morris; Tony Patterson (November 5, 2013). "Revealed: Britain's 'secret listening post in the heart of Berlin'". The Independent. London. Retrieved December 22, 2013.

- ^ Duncan Campbell; Cahal Milmo (November 5, 2013). "Exclusive: RAF Croughton base 'sent secrets from Merkel's phone straight to the CIA'". The Independent. London. Archived from the original on April 14, 2014. Retrieved December 25, 2013.

- ^ a b c d Jacques Follorou (October 30, 2013). "Surveillance : la DGSE a transmis des données à la NSA américaine". Le Monde (in French). Retrieved December 30, 2013.

- ^ a b c "Espionnage : la France aurait collaboré avec la NSA". Le Parisien. October 29, 2013. Retrieved December 30, 2013.

- ^ "NSA files decoded: Edward Snowden's surveillance revelations explained". TheGuardian.com. November 2013.

- ^ Ewen MacAskill; Dominic Rushe (November 2013). "Snowden document reveals key role of companies in NSA data collection". The Guardian. Retrieved December 22, 2013.

- ^ "David Miranda row: Seized files 'endanger agents'". BBC News. August 30, 2013. Retrieved February 1, 2014.

- ^ Leopold, Jason (June 4, 2015). "Exclusive: Inside Washington's Quest to Bring Down Edward Snowden". Vice News. Retrieved June 4, 2015.

- ^ Corera, Gordon (October 29, 2013). "Spying scandal: Will the 'five eyes' club open up?". BBC News. Retrieved February 1, 2014.

- ^ Risen, James (October 17, 2013). "Snowden Says He Took No Secret Files to Russia". The New York Times. Retrieved February 1, 2014.

- ^ Timothy Heritage; Steve Holland (August 1, 2013). "Russia gives Snowden asylum, Obama-Putin summit in doubt". Reuters. Retrieved February 1, 2014.

- ^ "U.S. Electronic Espionage: A Memoir". Ramparts. August 1972. pp. 35–50.

The SIGINT community was defined by a TOP SECRET treaty signed in 1947. It was called the UKUSA treaty. The National Security Agency signed for the U.S. and became what's called First Party to the Treaty.

- ^ Campbell, Duncan (August 12, 1988). "Somebody's Listening". New Statesman. Archived from the original on April 20, 2013.

The Congressional officials were first told of the Thurmond interception by a former employee of the Lockheed Space and Missiles Corporation, Margaret Newsham, who now lives in Sunnyvale, California.

- ^ "Shayler: Whistleblower or traitor?". BBC News. March 3, 2000. Retrieved December 28, 2013.

- ^ JOSEPH FINDER (April 29, 2001). "Bugging the World". The New York Times. Retrieved December 28, 2013.

- ^ "NSA Whistleblowers William (Bill) Binney and J. Kirk Wiebe". Government Accountability Project. Archived from the original on December 12, 2013.

- ^ Ellen Nakashima (July 14, 2010). "Former NSA executive Thomas A. Drake may pay high price for media leak". The Washington Post. Retrieved December 28, 2013.

- ^ Davies, Ben (November 27, 2003). "Interview: Whistleblower Katharine Gun". BBC News. Retrieved December 28, 2013.

- ^ "UK 'spied on UN's Kofi Annan'". BBC News. February 26, 2004. Retrieved December 28, 2013.

- ^ JAMES RISEN; ERIC LICHTBLAU (December 16, 2005). "Bush Lets U.S. Spy on Callers Without Courts". The New York Times. Retrieved April 11, 2015.

- ^ Brian Ross (January 10, 2006). "NSA Whistleblower Alleges Illegal Spying". ABC News. Retrieved December 28, 2013.

- ^ Leslie Cauley (May 11, 2006). "NSA has massive database of Americans' phone calls". USA Today. Retrieved April 11, 2015.

- ^ "Wiretap Whistle-Blower's Account". Wired. April 6, 2006. Archived from the original on January 17, 2014. Retrieved December 28, 2013.

- ^ "Wikileaks disclosure shines light on Big Brother". CBS News. December 1, 2011. Retrieved April 11, 2015.

- ^ Michael Hastings (February 28, 2012). "Exclusive: Homeland Security Kept Tabs on Occupy Wall Street". Rolling Stone. Archived from the original on February 29, 2012. Retrieved January 5, 2014.

- ^ a b Greenslade, Roy (August 19, 2013). "How Edward Snowden led journalist and film-maker to reveal NSA secrets". The Guardian. Retrieved August 20, 2013.

- ^ 2013년 8월 15일, 스노든은 델에서 근무할 때 NSA 기밀을 다운로드 받았다고 로이터 통신이 전했습니다.

- ^ Carmon, Irin (June 10, 2013). "How we broke the NSA story". Salon. Archived from the original on June 15, 2013. Retrieved June 11, 2013.

- ^ 피터 마스(Peter Maass, 2013년 8월 18일), "로라 포이트라스가 스노든의 비밀을 누설하는 것을 도운 방법".뉴욕타임즈

- ^ Greenwald, Glenn; MacAskill, Ewen; Poitras, Laura (June 9, 2013). "Edward Snowden: the whistleblower behind the NSA surveillance revelations". The Guardian. London. Retrieved June 9, 2013.

- ^ Smith, Matt; Pearson, Michael (June 10, 2013). "NSA leaker holed up in Hong Kong hotel, running low on cash". CNN. Retrieved June 10, 2013.

- ^ "Everything We Learned from Edward Snowden in 2013". National Journal.

- ^ a b Glenn Greenwald (June 6, 2013). "NSA collecting phone records of millions of Verizon customers daily". The Guardian. London. Retrieved September 16, 2013.

- ^ Danny Yadron; Evan Perez (June 14, 2013). "T-Mobile, Verizon Wireless Shielded from NSA Sweep". The Wall Street Journal. Retrieved February 10, 2014.

- ^ Gellman, Barton; Poitras, Laura (June 6, 2013). "US Intelligence Mining Data from Nine U.S. Internet Companies in Broad Secret Program". The Washington Post. Retrieved June 15, 2013.

- ^ Greenwald, Glenn; MacAskill, Ewen (June 6, 2013). "NSA Taps in to Internet Giants' Systems to Mine User Data, Secret Files Reveal – Top-Secret Prism Program Claims Direct Access to Servers of Firms Including Google, Apple and Facebook – Companies Deny Any Knowledge of Program in Operation Since 2007 – Obama Orders US to Draw Up Overseas Target List for Cyber-Attacks". The Guardian. London. Retrieved June 15, 2013.

- ^ "NSA slides explain the PRISM data-collection program". The Washington Post. June 6, 2013. Retrieved February 11, 2014.

- ^ Barton Gellman; Todd Lindeman (June 29, 2013). "Inner workings of a top-secret spy program". The Washington Post. Archived from the original on August 30, 2017. Retrieved February 11, 2014.

- ^ Gellman, Barton; Poitras, Laura (June 7, 2013). "U.S., British intelligence mining data from nine U.S. Internet companies in broad secret program". The Washington Post. Archived from the original on August 24, 2013. Retrieved August 20, 2013.

- ^ Laura Poitras, Marcel Rosenbach, Fidelius Schmid and Holger Stark (June 29, 2013). "NSA Spied on European Union Offices". Der Spiegel. Retrieved April 11, 2015.

{{cite news}}: CS1 유지 : 여러 이름 : 저자 목록 (링크) - ^ Laura Poitras, Marcel Rosenbach and Holger Stark. "How America Spies on Europe and the UN". Der Spiegel.

- ^ 독점: 미국, 중국 휴대폰 업체 해킹, 사우스차이나모닝포스트

- ^ NSA, 해킹 공격 중국 칭화대 겨냥, 사우스차이나모닝포스트

- ^ Lam, Lana (2013년 6월 23일)"미국, 2009년 아시아 태평양 광섬유 네트워크 운영업체 팩넷 해킹"사우스 차이나 모닝 포스트 (홍콩)2013년 6월 25일 회수.

- ^ Laura Poitras, Marcel Rosenbach und Holger Stark (June 30, 2013). "Geheimdokumente: NSA überwacht 500 Millionen Verbindungen in Deutschland". Der Spiegel (in German). Retrieved June 30, 2013.

- ^ MacAskill, Ewen; Borger, Julian (June 30, 2013). "New NSA leaks show how US is bugging its European allies". The Guardian. London.

- ^ MacAskill, Ewen; Davies, Nick; Hopkins, Nick; Borger, Julian; Ball, James (June 17, 2013). "GCHQ intercepted foreign politicians' communications at G20 summits". The Guardian. London. Retrieved April 11, 2015.

- ^ MacAskill, Ewen; Borger, Julian; Hopkins, Nick; Davies, Nick; Ball, James (June 21, 2013). "GCHQ taps fiber-optic cables for secret access to world's communications". The Guardian. London.

- ^ a b Ewen MacAskill; Julian Borger; Nick Hopkins; Nick Davies; James Ball (June 21, 2013). "GCHQ taps fibre-optic cables for secret access to world's communications". The Guardian. London. Retrieved June 21, 2013.

- ^ Philip Bump (June 21, 2013). "The UK Tempora Program Captures Vast Amounts of Data – and Shares with NSA". The Atlantic Wire. Archived from the original on November 5, 2013. Retrieved June 23, 2013.

- ^ Glenn Greenwald and Spencer Ackerman (June 27, 2013). "NSA collected US email records in bulk for more than two years under Obama". The Guardian. Retrieved August 1, 2013.

- ^ Glenn Greenwald and Spencer Ackerman (June 27, 2013). "How the NSA is still harvesting your online data". The Guardian. Retrieved August 1, 2013.

- ^ "Procedures Used by NSA to Target Non-US Persons: Exhibit A – Full Document – Top-Secret Documents Show Fisa Judges Have Signed Off on Broad Orders Allowing the NSA to Make Use of Information 'Inadvertently' Collected from Domestic US Communications Without a Warrant – Revealed: The Secret Rules That Allow NSA to Use US Data Without a Warrant". The Guardian. London. June 20, 2013. Retrieved July 13, 2013.

- ^ "Procedures Used by NSA to Minimize Data Collection from US Persons: Exhibit B – Full Document – The Documents Detail the Procedures the NSA Is Required to Follow to Target 'Non-US Persons' under Its Foreign Intelligence Powers – And What the Agency Does to Minimize Data Collected on US Citizens and Residents – Revealed: The Secret Rules That Allow NSA to Use US Data Without a Warrant". The Guardian. London. June 20, 2013. Retrieved July 13, 2013.

- ^ Greenwald, Glenn; Ball, James (June 20, 2013). "The Top Secret Rules That Allow NSA to Use US Data Without a Warrant – Fisa Court Submissions Show Broad Scope of Procedures Governing NSA's Surveillance of Americans' Communication – Document One: Procedures Used by NSA to Target Non-US Persons – Document Two: Procedures Used by NSA to Minimise Data Collected from US Persons". The Guardian. London. Retrieved July 13, 2013.

- ^ Ellen Nakashima; Barton Gellman; Greg Miller (June 21, 2013). "New documents reveal parameters of NSA's secret surveillance programs". The Washington Post. Retrieved February 13, 2014.

- ^ Glenn Greenwald and Ewen MacAskill (June 11, 2013). "Boundless Informant: the NSA's secret tool to track global surveillance data". The Guardian. Retrieved January 1, 2014.

- ^ Laura Poitras, Marcel Rosenbach and Holger Stark (June 30, 2013). "Partner and Target: NSA Snoops on 500 Million German Data Connections". Der Spiegel. Retrieved January 1, 2014.

- ^ Hubert Gude; Laura Poitras; Marcel Rosenbach (August 5, 2013). "German Intelligence Sends Massive Amounts of Data to the NSA". Der Spiegel. Retrieved January 1, 2014.

- ^ Laura Poitras; Marcel Rosenbach; Holger Stark (June 30, 2013). "Partner and Target: NSA Snoops on 500 Million German Data Connections". Der Spiegel. Retrieved March 30, 2014.

- ^ Laura Poitras; Marcel Rosenbach; Fidelius Schmid; Holger Stark; Jonathan Stock (July 1, 2013). "Cover Story: How the NSA Targets Germany and Europe". Der Spiegel. Retrieved March 30, 2014.

- ^ Craig Timberg; Ellen Nakashima (July 7, 2013). "Agreements with private companies protect U.S. access to cables' data for surveillance". The Washington Post. Retrieved February 12, 2014.

- ^ Lindemann, Todd (July 6, 2013). "A connected world". The Washington Post. Archived from the original on December 14, 2018. Retrieved February 12, 2014.

- ^ EUA Espionaram milh ões de e-mails e ligaç ões de brasileiros, O Globo, 2013년 7월 6일2013년 7월 8일 회수.

- ^ 2013년 7월 7일 NSA의 브라질인에 대한 대량 및 무차별 스파이 행위, 글렌 그린왈드, 가디언,2013년 7월 8일 회수.

- ^ 2013년 7월 6일 EUA expandemo aparato de billar vigilcia continuemente, O Globo.2013년 7월 8일 회수.

- ^ a b c d e f g Philip Dorling (July 8, 2013). "Snowden reveals Australia's links to US spy web". The Sydney Morning Herald. Retrieved July 8, 2013.

- ^ Kaz, Roberto (July 8, 2013). "NSA e CIA mantiveram em Brasília equipe para coleta de dados filtrados de satélite". O Globo (in Portuguese). Retrieved February 1, 2014.

- ^ "Interview with Whistleblower Edward Snowden on Global Spying". Der Spiegel. July 8, 2013. Retrieved April 11, 2015.

- ^ "Edward Snowden Accuses Germany of Aiding NSA in Spying Efforts". Der Spiegel. July 7, 2013. Retrieved April 11, 2015.

- ^ '프로플리픽 파트너': NSA 스파이 프로그램을 사용한 독일 정보국, 슈피겔2013년 7월 21일 회수.

- ^ Geiger, Friedrich (August 3, 2013). "German Intelligence Agency Providing NSA With Metadata – Report". The Wall Street Journal. Archived from the original on November 4, 2013. Retrieved August 3, 2013.

- ^ a b c "'Key Partners': Secret Links Between Germany and the NSA". Der Spiegel. July 22, 2013. Retrieved January 13, 2014.

- ^ a b Matthias Gebauer. "Prism in Afghanistan: Conflicting Accounts By German Government". Der Spiegel. Retrieved April 11, 2015.

- ^ 그린왈드, 글렌 (2013년 7월 31일)"XKeyscore: NSA 도구는 '인터넷에서 사용자가 하는 거의 모든 것'을 수집합니다."가디언지.2013년 8월 1일 회수.

- ^ Nakashima, Ellen (July 31, 2013). "Newly declassified documents on phone records program released". The Washington Post. Retrieved August 4, 2013.

- ^ Charlie Savage; David E. Sanger (July 31, 2013). "Senate Panel Presses N.S.A. on Phone Logs". The New York Times. Retrieved August 4, 2013.

- ^ Angwin, Julia (December 13, 2012). "U.S. Terrorism Agency to Tap a Vast Database of Citizens". The Wall Street Journal. Retrieved August 21, 2013.

- ^ Iain Thomson (July 8, 2013). "Snowden: US and Israel did create Stuxnet attack code". The Register. Retrieved July 8, 2013.

- ^ 레벨레이션스 세일 빅 브라더 프랑세(2), 르 몽드, 2013년 7월 4일.2013년 7월 5일 회수.

- ^ 2013년 7월 4일, 가디언, 프랑스, NSA 방식으로 방대한 전자 스파이 활동 운영2013년 7월 5일 회수.